AD FS 要求ベースの認証をOutlook on the webで使用する

Exchange Server組織でActive Directory フェデレーション サービス (AD FS) (AD FS) をインストールして構成すると、クライアントは AD FS 要求ベースの認証を使用してOutlook on the webに接続できます (旧称 Outlook Web App) と Exchange 管理センター (EAC)。 要求ベースの ID は、認証に対するもう 1 つのアプローチであり、アプリケーションから認証管理を削除し、認証を一元化することでアカウントを管理しやすくなります。 要求ベースの認証が有効になっている場合、Outlook on the webと EAC は、ユーザーの認証、ユーザー アカウントとパスワードの格納、ユーザー ID の詳細の検索、または他の ID システムとの統合に責任を負いません。 認証を一元化すると、今後の認証方法のアップグレードが容易になります。

AD FS 要求ベースの認証は、Outlook on the webと EAC で使用できる従来の認証方法に置き換わります。 例:

- Active Directory クライアント証明書の認証

- 基本認証

- ダイジェスト認証

- フォーム認証

- Windows 認証

Outlook on the webとExchange Serverの EAC に対して AD FS 要求ベースの認証を設定するには、次の追加サーバーが必要です。

Windows Server 2012 以降のドメイン コントローラー (Active Directory Domain Services サーバーの役割)。

Windows Server 2012 以降の AD FS サーバー (Active Directory フェデレーション サービス (AD FS) サーバーの役割)。 Windows Server 2012 では AD FS 2.1 が使用され、Windows Server 2012 R2 では AD FS 3.0 が使用されます。 AD FS をインストールし、AD FS サーバーに必要な証明書利用者の信頼と要求規則を作成するには、Domain Admins、Enterprise Admins、またはローカルの Administrators セキュリティ グループのメンバーである必要があります。

必要に応じて、Windows Server 2012 R2 以降の Web アプリケーション プロキシ サーバー (リモート アクセス サーバーロール、Web アプリケーション プロキシ ロール サービス)。

Web アプリケーション プロキシは、企業ネットワーク内にある Web アプリケーション用のリバース プロキシ サーバーです。 Web アプリケーション プロキシを使用すると、多くのデバイスのユーザーは、企業ネットワークの外部から公開された Web アプリケーションにアクセスできます。 詳細については、「内部アプリケーションを発行するための Web アプリケーション プロキシのインストールと構成」を参照してください。

Web アプリケーション プロキシは、通常、AD FS に外部クライアントからアクセスできる場合に推奨されますが、Web アプリケーション プロキシを介して AD FS 認証を使用する場合、Outlook on the webでのオフライン アクセスはサポートされません。

Windows Server 2012 R2 サーバーに Web アプリケーション プロキシをインストールするには、ローカル管理者権限が必要です。

Web アプリケーション プロキシ サーバーを構成する前に AD FS サーバーを展開して構成する必要があります。また、AD FS がインストールされているのと同じサーバーに Web アプリケーション プロキシをインストールすることはできません。

はじめに把握しておくべき情報

この手順を完了するための推定時間: 45 分。

このトピックの手順は、Windows Server 2012 R2 に基づいています。

デバイス用の Web 上の Outlook は、AD FS クレームベース認証をサポートしていません。

Exchange organizationの手順では、組織の管理アクセス許可が必要です。

このトピックの手順で使用可能なキーボード ショートカットについては、「Exchange 管理センターのキーボード ショートカット」を参照してください。

ヒント

問題がある場合は、 Exchange Server、Exchange Online、Exchange Online Protection。 必要な作業 シェルを使用して送信者フィルターを有効または無効にする

手順 1: AD FS の証明書要件を確認する

AD FS には、次の 2 種類の基本的な種類の証明書が必要です。

AD FS サーバー、クライアント、Exchange サーバー、およびオプションの Web アプリケーション プロキシ サーバー間の暗号化された Web サービス トラフィック用のサービス通信 Secure Sockets Layer (SSL) 証明書。 すべてのクライアントがこの証明書を信頼する必要があるため、内部証明機関または商用証明機関 (CA) によって発行された証明書を使用することをお勧めします。

AD FS サーバー、Active Directory ドメイン コントローラー、および Exchange サーバー間の暗号化された通信と認証用のトークン署名証明書。 既定の自己署名 AD FS トークン署名証明書を使用することをお勧めします。

Windows での SSL 証明書の作成とインポートの詳細については、「 サーバー証明書」を参照してください。

このシナリオで使用する証明書の概要を次に示します。

| 証明書の共通名 (CN) (サブジェクト、サブジェクトの別名、またはワイルドカード証明書の一致) | 型 | サーバーで必須 | 注釈 |

|---|---|---|---|

adfs.contoso.com |

CA によって発行される | AD FS サーバー Web アプリケーション プロキシ サーバー |

これはクライアントに表示されるホスト名であるため、クライアントはこの証明書の発行者を信頼する必要があります。 |

ADFS Signing - adfs.contoso.com |

署名 入り | AD FS サーバー Exchange サーバー Web アプリケーション プロキシ サーバー |

既定の自己署名証明書は、オプションの Web アプリケーション プロキシ サーバーの構成中に自動的にコピーされますが、organization内のすべての Exchange サーバーの信頼されたルート証明書ストアに手動でインポートする必要があります。 既定では、自己署名トークン署名証明書は 1 年間有効です。 AD FS サーバーは、有効期限が切れる前に自己署名証明書を自動的に更新 (置換) するように構成されていますが、Exchange サーバーで証明書を再インポートする必要があります。 AD FS サーバー AD FS 管理コンソールから証明書をエクスポートするには、トークン署名>証明書を右クリックして [サービス>証明書>] を選択し、[証明書>の表示] を選択し、[詳細] タブで [>ファイルにコピー] をクリックします。 |

mail.contoso.com |

CA によって発行される | Exchange サーバー Web アプリケーション プロキシ サーバー |

これは、Outlook on the web (および他の Exchange IIS サービス) への外部クライアント接続を暗号化するために使用される一般的な証明書です。 詳細については、「Exchange サービスの証明書要件」を参照してください。 |

詳細については、「 AD FS の要件」の「証明書の要件」セクションを参照してください。

注:

コンピューター システム間で送信されるデータの暗号化に使用するプロトコルとして、SSL (Secure Sockets Layer) がトランスポート層セキュリティ (TLS) に置き換えられます。 両者は非常に密接に関連しているため、"SSL" と "TLS" (バージョンなし) という用語は同じ意味で使用されることがよくあります。 このような類似性があるので、Exchange のトピック、Exchange 管理センター、Exchange 管理シェル で "SSL" に言及している場合、SSL と TLS の両方のプロトコルを含むことがよくあります。 通常、"SSL" が実際の SSL プロトコルを指すのは、バージョンも示されている場合 (SSL 3.0 など) だけです。 SSL プロトコルを無効にして TLS に切り替える必要がある理由については、「SSL 3.0 の脆弱性からの保護」をご覧ください。

手順 2: AD FS サーバーをデプロイする

サーバー マネージャーまたはWindows PowerShellを使用して、ターゲット サーバーにActive Directory フェデレーション サービス (AD FS)ロール サービスをインストールできます。

サーバー マネージャーを使用して AD FS をインストールするには、次の手順に従います。

ターゲット サーバーで、サーバー マネージャーを開き、[管理] をクリックし、[ロールと機能の追加] を選択します。

![サーバー マネージャーで、[管理] をクリックして、[ロールと機能の追加] に移動します。](../../exchangeserver/media/71158f8e-08fa-409d-b8cf-70c57851bbb4.png?view=exchserver-2019)

役割と機能の追加ウィザードが開きます。 既定で [このページをスキップする] を以前に選択していない限り、[ 開始する前 に] ページから開始します。 [次へ] をクリックします。

![役割と機能の追加ウィザードの [開始する前に] ページ。](../../exchangeserver/media/9e44ea22-6404-45a5-a35f-f7fedfc080c9.png?view=exchserver-2019)

[ インストールの種類の選択 ] ページで、[ ロールベースまたは機能ベースのインストール ] が選択されていることを確認し、[ 次へ] をクリックします。

![役割と機能の追加ウィザードの [移行先サーバーの選択] ページ。](../../exchangeserver/media/7e19f1dd-a2f0-4399-9cf5-0d31373145cd.png?view=exchserver-2019)

[ 移行先サーバーの選択 ] ページで、サーバーの選択を確認し、[ 次へ] をクリックします。

![役割と機能の追加ウィザードの [移行先サーバーの選択] ページ。](../../exchangeserver/media/7e19f1dd-a2f0-4399-9cf5-0d31373145cd.png?view=exchserver-2019)

[サーバー ロールの選択] ページで、一覧から [Active Directory フェデレーション サービス (AD FS)] を選択し、[次へ] をクリックします。

![役割と機能の追加ウィザードの [サーバー ロールの選択] ページで [Active Directory フェデレーション サービス (AD FS)] を選択します。](../../exchangeserver/media/f5533f11-cf97-4d8b-b682-dc62ba18e5f7.png?view=exchserver-2019)

[ 機能の選択 ] ページで、[ 次へ ] をクリックします (既定の機能の選択をそのまま使用します)。

![役割と機能の追加ウィザードの [機能の選択] ページで [次へ] をクリックします。](../../exchangeserver/media/7b1f1f2a-b96e-4107-afb6-fb4a51ed04b7.png?view=exchserver-2019)

[Active Directory フェデレーション サービス (AD FS) (AD FS)] ページで、[次へ] をクリックします。

![役割と機能の追加ウィザードの [Active Directory フェデレーション サービス (AD FS)] ページ。](../../exchangeserver/media/976ea6c6-6bd7-4963-92db-c51601872050.png?view=exchserver-2019)

Windows Server 2012 のみ: [ 役割サービスの選択 ] ページで、[ 次へ ] をクリックします (既定のロール サービスの選択をそのまま使用します)。

[ インストールの選択の確認 ] ページで、[ インストール] をクリックします。

![役割と機能の追加ウィザードの [インストールの選択の確認] ページ。](../../exchangeserver/media/734ebce0-ba37-4fdd-bfa0-b14fbc0bec53.png?view=exchserver-2019)

[インストールの進行状況] ページで、進行状況バーをwatchして、インストールが成功したことを確認できます。 インストールが完了したら、ウィザードを開いたままにして、「手順 3b: AD FSサーバーを構成する」で [このサーバーでフェデレーション サービスを構成する] をクリックできます。

![役割と機能の追加ウィザードの [インストールの進行状況] ページで進行状況を確認します。](../../exchangeserver/media/b2928a29-42cc-42b6-b20e-89deea97f1a0.png?view=exchserver-2019)

Windows PowerShellを使用して AD FS をインストールするには、次のコマンドを実行します。

Install-WindowsFeature ADFS-Federation -IncludeManagementTools

手順 3: AD FS サーバーを構成してテストする

このチェックリストを参照して、AD FS: チェックリスト: フェデレーション サーバーの設定を構成することもできます。

手順 3a: ドメイン コントローラーに gMSA を作成する

AD FS サーバーを構成する前に、Windows Server 2012 以降のドメイン コントローラーにグループマネージド サービス アカウント (gMSA) を作成する必要があります。 これは、ドメイン コントローラーの管理者特権のWindows PowerShell ウィンドウ ([管理者として実行] を選択して開くWindows PowerShell ウィンドウ) で行います。

次のコマンドを実行します。

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)コマンドが成功した場合は、GUID 値が返されます。 例:

Guid

----

2570034b-ab50-461d-eb80-04e73ecf142bAD FS サーバーの新しい gMSA アカウントを作成するには、次の構文を使用します。

New-ADServiceAccount -Name <AccountName> -DnsHostName <FederationServiceName> -ServicePrincipalNames http/<FederationServiceName>次の使用例は、adfs.contoso.com という名前のフェデレーション サービス用に FSgMSA という名前の新しい gMSA アカウントを作成します。 フェデレーション サービス名は、クライアントに表示される値です。

New-ADServiceAccount -Name FSgMSA -DnsHostName adfs.contoso.com -ServicePrincipalNames http/adfs.contoso.com

手順 3b: AD FS サーバーを構成する

AD FS サーバーを構成するには、サーバー マネージャーまたはWindows PowerShellを使用できます。

サーバー マネージャーを使用するには、次の手順に従います。

手順 2: AD FS サーバーの展開から AD FS サーバーで [役割と機能の追加ウィザード] を開いたままにした場合は、[インストールの進行状況] ページの [このサーバーでフェデレーション サービスを構成する] リンクをクリックできます。

![役割と機能の追加ウィザードの [インストールの進行状況] ページで 、[このサーバーでフェデレーション サービスを構成する] をクリックします。](../../exchangeserver/media/b2928a29-42cc-42b6-b20e-89deea97f1a0.png?view=exchserver-2019)

役割と機能の追加ウィザードを閉じた場合、または AD FS のインストールにWindows PowerShellを使用した場合は、[通知] をクリックし、[展開後の構成] 警告で [このサーバーでフェデレーション サービスを構成する] をクリックすると、サーバー マネージャーで同じ場所に移動できます。

![サーバー マネージャーで、[通知] をクリックして、[このサーバーで Fedration Service を構成する] へのリンクが含まれている警告を表示します。](../../exchangeserver/media/e4f19e5d-7c8f-4f04-9db4-c044830b6231.png?view=exchserver-2019)

Active Directory フェデレーション サービス (AD FS) ウィザードが開きます。 [ ようこそ ] ページで、[ フェデレーション サーバー ファームに最初のフェデレーション サーバーを作成 する] が選択されていることを確認し、[ 次へ] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [ようこそ] ページ。](../../exchangeserver/media/652518d2-52a2-474a-9b21-fdd6db0b1515.png?view=exchserver-2019)

[Active Directory フェデレーション サービス (AD FS)への接続] ページで、AD FS サーバーが存在するドメイン内のドメイン管理者アカウントを選択します (現在の資格情報は既定で選択されています)。 異なるユーザーを選択する必要がある場合は、 [変更] をクリックします。 完了したら、[次へ] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [AD DS への接続] ページ。](../../exchangeserver/media/d2490de9-d3fd-4ef5-af3d-c239158bf7bb.png?view=exchserver-2019)

[ サービスのプロパティの指定 ] ページで、次の設定を構成します。

SSL 証明書: 手順 3a: ドメイン コントローラーに gMSA を作成 する (例:

adfs.contoso.com) で構成したフェデレーション サービス名を含む SSL 証明書をインポートまたは選択します。 サーバーにまだインストールされていない証明書をインポートする場合は、.pfx ファイル (証明書の秘密キーを含むパスワードで保護されたファイル) をインポートする必要があります。 証明書の [サブジェクト] フィールドの共通名 (CN) 値がここに表示されます。フェデレーション サービス名: このフィールドは、選択またはインポートする SSL 証明書の種類に基づいて自動的に設定されます。

単一のサブジェクト証明書: 証明書の [サブジェクト] フィールドの CN 値が表示され、変更することはできません (たとえば)。

adfs.contoso.comSAN 証明書: 証明書に必要なフェデレーション サービス名が含まれている場合、その値が表示されます (例:

adfs.contoso.com)。 ドロップダウン リストを使用して、証明書内の他の CN 値を表示できます。ワイルドカード証明書: 証明書の [サブジェクト] フィールドの CN 値 (たとえば) が表示されますが、

*.contoso.com必要なフェデレーション サービス名 (などadfs.contoso.com) に変更する必要があります。

注: 選択した証明書に必要なフェデレーション サービス名が含まれていない場合 ([ フェデレーション サービス名] フィールドに必要な値が含まれていない)、次のエラーが表示されます。

The federation service name does not match any of the subject names found in the certificate.フェデレーション サービスの表示名: organizationの名前を入力します。 たとえば、Contoso、 Ltd. などです。

完了したら、[次へ] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [サービスのプロパティの指定] ページ。](../../exchangeserver/media/c2cce27c-4ea3-47e5-9385-fe96b573af14.png?view=exchserver-2019)

[ サービス アカウントの指定] ページで、次の設定を構成します。

[ 既存のドメイン ユーザー アカウントまたはグループマネージド サービス アカウントを使用する] を選択します。

アカウント名: [ 選択 ] をクリックし、「 手順 3a: ドメイン コントローラーに gMSA を作成 する 」(例:

FSgMSA) で作成した gMSA アカウントを入力します。 選択した後、表示される値は<Domain>\<gMSAAccountName>$(たとえば)CONTOSO\FSgMSA$であることに注意してください。

完了したら、[次へ] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [サービス アカウントの指定] ページ。](../../exchangeserver/media/0d10c20d-382b-4534-9e68-3f801b811e7d.png?view=exchserver-2019)

[ 構成データベースの指定 ] ページで、[ Windows 内部データベースを使用してこのサーバーにデータベースを作成 する] が選択されていることを確認し、[ 次へ] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [構成データベースの指定] ページ。](../../exchangeserver/media/d3709617-5377-40b5-bb83-3995587c251f.png?view=exchserver-2019)

[ オプションの確認] ページで、選択内容を確認します。 [スクリプトの表示] ボタンをクリックすると、後で使用するために行った選択と同等のWindows PowerShellをコピーできます。 完了したら、[次へ] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [確認オプション] ページ。](../../exchangeserver/media/a8978201-1d88-4200-a726-5705f1c6c152.png?view=exchserver-2019)

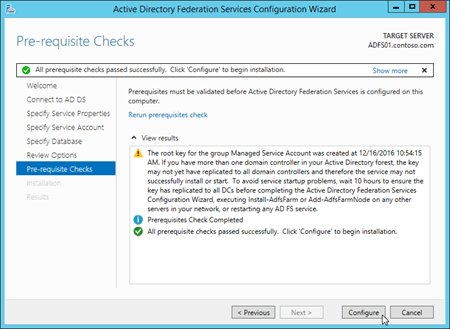

[ 前提条件のチェック ] ページで、すべての前提条件チェックが正常に完了したことを確認し、[ 構成] をクリックします。

[ 結果 ] ページで、結果を確認し、構成が正常に完了したことを確認します。 次の手順 (DNS の構成など) について読む場合は、[ フェデレーション サービスのデプロイを完了するために必要な 次の手順] をクリックできます。 完了したら、[閉じる] をクリックします。

![Active Directory フェデレーション サービス (AD FS)構成ウィザードの [結果] ページ。](../../exchangeserver/media/0a291de0-ff4e-45a2-830d-20054e56947c.png?view=exchserver-2019)

Windows PowerShellを使用して AD FS を構成するには、次の手順に従います。

AD FS サーバーで次のコマンドを実行して、インストールされている証明書の拇印の値を

adfs.contoso.com見つけます。Set-Location Cert:\LocalMachine\My; Get-ChildItem | Format-List FriendlyName,Subject,Thumbprint次のコマンドを実行します。

Import-Module ADFS次の構文を使用してください。

Install-AdfsFarm -CertificateThumbprint <ThumbprintValue> -FederationServiceName <FederationServiceName> -FederationServiceDisplayName <FederationServiceDisplayName> -GroupServiceAccountIdentifier <gMSA>

この例では、次の設定で AD FS を構成します。

証明書拇印 adfs.contoso.com:

*.contoso.com拇印の値5AE82C737900B29C2BAC3AB6D8C44D249EE05609を持つ証明書。フェデレーション サービス名:

adfs.contoso.comフェデレーション サービスの表示名:

Contoso, Ltd.フェデレーション gMSA SAM アカウント名とドメイン: たとえば、ドメインで という名前

FSgMSAの gMSA アカウントのcontoso.com場合、必要な値は ですcontoso\FSgMSA$。

Install-AdfsFarm -CertificateThumbprint 5AE82C737900B29C2BAC3AB6D8C44D249EE05609 -FederationServiceName adfs.contoso.com -FederationServiceDisplayName "Contoso, Ltd." -GroupServiceAccountIdentifier "contoso\FSgMSA`$"

注:

gMSA を作成すると、

$が Name 値に自動的に追加され、 SamAccountName 値が作成されます。この値はここで必要です。SamAccountName の に

$エスケープ文字 (''') が必要です。

詳細と構文については、「Install-AdfsFarm」を参照してください。

手順 3c: AD FS サーバーをテストする

AD FS を構成した後、Web ブラウザーでフェデレーション メタデータの URL を正常に開くことによって、AD FS サーバーへのインストールを確認できます。 URL は 構文 を使用します https://<FederationServiceName>/federationmetadata/2007-06/federationmetadata.xml。 たとえば、「 https://adfs.contoso.com/federationmetadata/2007-06/federationmetadata.xml 」のように入力します。

手順 4: Outlook on the webと EAC 用の AD FS で証明書利用者信頼とカスタム要求規則を作成する

Exchange サーバーでは、Outlook on the web という名前

owaの仮想ディレクトリが使用され、EAC では という名前ecpの仮想ディレクトリが使用されます。Outlook on the webと EAC URL の値で使用される末尾のスラッシュ (

/) は意図的です。 AD FS 証明書利用者の信頼と Exchange Audience URI が 同一である必要があります。 どちらも、URL の末尾のスラッシュを省略する必要があります。 このセクションの例には、owa および ecp URL (owa/とecp/) の後の末尾のスラッシュが含まれています。異なる名前空間 (や など) を使用する複数の Active Directory サイトを持つ組織では、

eu.contoso.comna.contoso.comOutlook on the webと EAC の両方について、名前空間ごとに証明書利用者の信頼を構成する必要があります。

手順 4a: Outlook on the webと EAC 用の AD FS で証明書利用者信頼を作成する

AD FS サーバーで証明書利用者信頼を作成するには、AD FS 管理コンソールまたは Windows PowerShellを使用します。

AD FS 管理コンソールを使用して証明書利用者信頼を作成するには、次の手順に従います。

注: 次の手順を 2 回実行する必要があります。Outlook on the webの場合は 1 回、EAC の場合は 1 回です。 唯一の違いは、手順 5 と 8 で入力した値です (ウィザードの [表示名の指定 ] ページと [ URL の構成 ] ページ)。

[サーバー マネージャー] で、 [ツール] をクリックして、 [AD FS 管理] を選択します。

![サーバー マネージャーで、[ツール>] [AD FS 管理] の順に選択します。](../../exchangeserver/media/3139998a-422a-4aab-9f52-10a1ba7fa547.png?view=exchserver-2019)

AD FS 管理コンソールで、[ 信頼関係 ] を展開し、[ 証明書利用者の信頼] を選択します。 [ 操作 ] ウィンドウで、[ 証明書利用者信頼の追加] を選択します。

![AD FS 管理コンソールで、[信頼関係] を展開し、[操作] ウィンドウで [証明書利用者信頼の追加] を選択します。](../../exchangeserver/media/0ee497a7-40f3-4a6e-81b1-4f37b0df9c39.png?view=exchserver-2019)

証明書利用者信頼の追加ウィザードが開きます。 [ようこそ] ページで、 [開始] をクリックします。

![証明書利用者信頼の追加ウィザードの [ようこそ] ページ。](../../exchangeserver/media/5275badf-f0ef-4357-9f1c-130d23f1c587.png?view=exchserver-2019)

[ データ ソースの選択 ] ページで、[ 証明書利用者に関するデータを手動で入力する] を選択し、[ 次へ] をクリックします。

![証明書利用者信頼の追加ウィザードの [データ ソースの選択] ページのOutlook on the webの詳細。](../../exchangeserver/media/055bd981-f5e7-431b-881c-0200018bc846.png?view=exchserver-2019)

[ 表示名の指定] ページで、次の設定を構成します。

Outlook on the webの場合:

表示名: 「Outlook on the web」と入力します。

注: 説明を入力します。 たとえば、これは の https://mail.contoso.com/owa/信頼です。

![証明書利用者信頼の追加ウィザードの [表示名の指定] ページ。](../../exchangeserver/media/589b606e-7a25-4ca2-8d94-a7874a3904af.png?view=exchserver-2019)

EAC の場合:

表示名: EAC と入力します。

注: 説明を入力します。 たとえば、これは の https://mail.contoso.com/ecp/信頼です。

![証明書利用者信頼の追加ウィザードの [データ ソースの選択] ページの EAC の詳細。](../../exchangeserver/media/b4c2461d-db39-45ac-869d-d70fb9581adc.png?view=exchserver-2019)

完了したら、[次へ] をクリックします。

[ プロファイルの選択] ページで、 AD FS プロファイル が選択されていることを確認し、[ 次へ] をクリックします。

![証明書利用者信頼の追加ウィザードの [プロファイルの選択] ページ。](../../exchangeserver/media/d82f8346-19f7-472e-916c-838fe399b1f0.png?view=exchserver-2019)

[ 証明書の構成 ] ページで、[ 次へ ] をクリックします (オプションのトークン暗号化証明書は指定しないでください)。

![証明書利用者信頼の追加ウィザードの [証明書の構成] ページ。](../../exchangeserver/media/a63b69f9-6e25-46ca-9809-6365a0432dc6.png?view=exchserver-2019)

[ URL の構成 ] ページで、[ WS-Federation パッシブ プロトコルのサポートを有効にする] を選択し、[ 証明書利用者 WS-Federation パッシブ プロトコル URL] に次の情報を入力します。

Outlook on the web: 外部Outlook on the web URL (例: https://mail.contoso.com/owa/) を入力します。

![証明書利用者信頼の追加ウィザードの [URL の構成] ページのOutlook on the webの設定。](../../exchangeserver/media/71783750-5070-4719-8c17-bbc515fcb135.png?view=exchserver-2019)

EAC: 外部 EAC URL を入力します (例: https://mail.contoso.com/ecp/)。

完了したら、[次へ] をクリックします。

![証明書利用者信頼の追加ウィザードの [URL の構成] ページの EAC の設定。](../../exchangeserver/media/aa66cba8-71ef-468f-b2b2-306af10ad3b7.png?view=exchserver-2019)

[ 識別子の構成 ] ページで、[ 次へ ] をクリックします (前の手順の URL は、 証明書利用者信頼識別子に記載されています)。

![証明書利用者信頼の追加ウィザードの [識別子の構成] ページのOutlook on the webの設定。](../../exchangeserver/media/c7a79fae-d2a4-414f-b087-c0b2fcf23740.png?view=exchserver-2019)

[ 多要素認証を今すぐ構成しますか? ] ページ で、この証明書利用者信頼の多要素認証設定を現時点で構成しないことを 確認し、[ 次へ] をクリックします。

![多要素認証を今すぐ構成する[証明書利用者信頼の追加ウィザード] ページをクリックします。](../../exchangeserver/media/b5ef81b7-7fa0-492d-ab7a-67b4fa97029b.png?view=exchserver-2019)

[ 発行承認規則の選択 ] ページで、[ この証明書利用者へのアクセスをすべてのユーザーに許可する ] が選択されていることを確認し、[ 次へ] をクリックします。

![証明書利用者信頼の追加ウィザードの [発行承認規則の選択] ページ。](../../exchangeserver/media/296a4346-9b3c-4b37-8400-3fc63eeeaec3.png?view=exchserver-2019)

[信頼の追加の準備完了] ページで、設定を確認してから、 [次へ] をクリックして証明書利用者信頼の情報を保存します。

![証明書利用者信頼の追加ウィザードの [信頼の追加準備完了] ページ。](../../exchangeserver/media/21ceb65d-7f17-400f-ac57-b0c426b1fd67.png?view=exchserver-2019)

[ 完了 ] ページで、 ウィザードが閉じるときにこの証明書利用者信頼の [要求規則の編集] ダイアログを開く] をオフにし、[ 閉じる] をクリックします。

![証明書利用者信頼の追加ウィザードの [完了] ページ。](../../exchangeserver/media/d1869c02-d969-447e-a7c9-4537452b264b.png?view=exchserver-2019)

Windows PowerShellプロンプトを使用して証明書利用者信頼を作成するには、次の手順に従います。

管理者特権のWindows PowerShell ウィンドウで、次のコマンドを実行します。

Import-Module ADFS次の構文を使用してください。

Add-AdfsRelyingPartyTrust -Name <"Outlook on the web" | EAC> -Notes "This is a trust for <OotwURL | EACURL>" -Identifier <OotwURL | EACURL> -WSFedEndpoint <OotwURL | EACURL> -IssuanceAuthorizationRules '@RuleTemplate = "AllowAllAuthzRule" => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");' -IssueOAuthRefreshTokensTo NoDevice

この例では、次の値を使用して、Outlook on the webの証明書利用者信頼を作成します。

- 名前: Outlook on the web

- 注: これは、 https://mail.contoso.com/owa/

- 識別子: https://mail.contoso.com/owa/

- WSFedEndpoint: https://mail.contoso.com/owa/

Add-AdfsRelyingPartyTrust -Name "Outlook on the web" -Notes "This is a trust for https://mail.contoso.com/owa/" -Identifier https://mail.contoso.com/owa/ -WSFedEndpoint https://mail.contoso.com/owa/ -IssuanceAuthorizationRules '@RuleTemplate = "AllowAllAuthzRule" => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");' -IssueOAuthRefreshTokensTo NoDevice

この例では、次の値を使用して、EAC の証明書利用者信頼を作成します。

- 名前: EAC

- 注: これは、 https://mail.contoso.com/ecp/

- 識別子: https://mail.contoso.com/ecp/

- WSFedEndpoint: https://mail.contoso.com/ecp/

Add-AdfsRelyingPartyTrust -Name EAC -Notes "This is a trust for https://mail.contoso.com/ecp/" -Identifier https://mail.contoso.com/ecp/ -WSFedEndpoint https://mail.contoso.com/ecp/ -IssuanceAuthorizationRules '@RuleTemplate = "AllowAllAuthzRule" => issue(Type = "http://schemas.microsoft.com/authorization/claims/permit", Value = "true");' -IssueOAuthRefreshTokensTo NoDevice

手順 4b: Outlook on the webと EAC 用の AD FS でカスタム要求規則を作成する

Outlook on the webと EAC の両方で、次の 2 つの要求規則を作成する必要があります。

Active Directory ユーザー SID

Active Directory UPN

AD FS サーバーで要求規則を作成するには、AD FS 管理コンソールまたはWindows PowerShellを使用します。

AD FS 管理コンソールを使用して要求規則を作成するには、次の手順に従います。

注: 次の手順を 2 回実行する必要があります。Outlook on the webの場合は 1 回、EAC の場合は 1 回です。 唯一の違いは、最初の手順で選択した証明書利用者の信頼です。 プロシージャ内のその他の値はすべて同じです。

必要な要求規則を追加するには、以下の手順を実行します。

AD FS 管理コンソールで、[信頼関係] を展開して [証明書利用者の信頼] を選択し、Outlook on the webまたは EAC 証明書利用者信頼を選択します。 [ 操作 ] ウィンドウで、[ 要求規則の編集] を選択します。

![AD FS 管理コンソールで、[信頼関係] を展開し、[証明書利用者の信頼] を選択し、証明書利用者の信頼を選択し、[操作] ウィンドウで [要求規則の編集] をクリックします。](../../exchangeserver/media/0666f645-b0d9-48f3-84b3-6a0fa8c41314.png?view=exchserver-2019)

開いた [RuleName> の要求規則の<編集] ウィンドウで、[発行変換規則] タブが選択されていることを確認し、[規則の追加] をクリックします。

![[要求規則の編集] ウィンドウで、[発行変換規則] タブの [規則の追加] を選択します。](../../exchangeserver/media/38d6b05a-1def-4d94-8320-3ed333fff30d.png?view=exchserver-2019)

変換要求規則の追加ウィザードが開きます。 [ 規則テンプレートの選択 ] ページで、[ 要求規則テンプレート ] ドロップダウンをクリックし、[ カスタム規則を使用して要求を送信する] を選択します。 完了したら、[次へ] をクリックします。

![[変換要求規則の追加] ウィザードの [規則テンプレートの選択] ページで、[カスタム規則を使用して要求を送信する] を選択します。](../../exchangeserver/media/739487d7-3f57-4568-84d7-cb214d2a31bb.png?view=exchserver-2019)

[ 規則の構成 ] ページで、次の情報を入力します。

要求規則名: 要求規則のわかりやすい名前を入力します。 たとえば、ActiveDirectoryUserSID です。

カスタム ルール: 次のテキストをコピーして貼り付けます。

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value);

![[要求規則の追加] ウィザードの [規則の構成] ページで、Active Directory ユーザー SID の要求規則の設定を構成します。](../../exchangeserver/media/d4bb20ba-6d93-4174-9b7c-26526c741abd.png?view=exchserver-2019)

完了したら、 [完了] をクリックします。

[RuleName> の要求規則の<編集] ウィンドウに戻り、[発行変換規則] タブが選択されていることを確認し、[規則の追加] をクリックします。

![[要求規則の編集] ウィンドウで、[発行変換規則] タブの [規則の追加] を選択します。](../../exchangeserver/media/38d6b05a-1def-4d94-8320-3ed333fff30d.png?view=exchserver-2019)

変換要求規則の追加ウィザードが開きます。 [ 規則テンプレートの選択 ] ページで、[ 要求規則テンプレート ] ドロップダウンをクリックし、[ カスタム規則を使用して要求を送信する] を選択します。 完了したら、[次へ] をクリックします。

![[変換要求規則の追加] ウィザードの [規則テンプレートの選択] ページで、[カスタム規則を使用して要求を送信する] を選択します。](../../exchangeserver/media/739487d7-3f57-4568-84d7-cb214d2a31bb.png?view=exchserver-2019)

[ 規則の構成 ] ページで、次の情報を入力します。

要求規則名: 要求規則のわかりやすい名前を入力します。 たとえば、ActiveDirectoryUPN です。

カスタム ルール: 次のテキストをコピーして貼り付けます。

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);

![[要求規則の追加] ウィザードの [規則の構成] ページで、Active Directory UPN の要求規則の設定を構成します。](../../exchangeserver/media/4b78aad0-0916-493f-a3df-e0657c82eebf.png?view=exchserver-2019)

完了したら、 [完了] をクリックします。

[RuleName> の要求規則の<編集] ウィンドウに戻り、[OK] をクリックします。

![要求規則の追加が完了したら、[OK] をクリックします。](../../exchangeserver/media/3b0ed878-7eaf-43ea-ac53-0c9442797923.png?view=exchserver-2019)

Windows PowerShellを使用してカスタム要求規則を作成するには、次の手順に従います。

管理者特権のWindows PowerShell ウィンドウを開き、次のコマンドを実行します。

Import-Module ADFS次の構文を使用してください。

Set-AdfsRelyingPartyTrust -TargetName <OotwRelyingPartyTrust | EACRelyingPartyTrust> -IssuanceTransformRules '@RuleName = "ActiveDirectoryUserSID" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value); @RuleName = "ActiveDirectoryUPN" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);'

Outlook on the web という名前の既存の証明書利用者信頼でカスタム要求規則を作成するには、次のコマンドを実行します。

Set-AdfsRelyingPartyTrust -TargetName "Outlook on the web" -IssuanceTransformRules '@RuleName = "ActiveDirectoryUserSID" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value); @RuleName = "ActiveDirectoryUPN" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);'

EAC という名前の既存の証明書利用者信頼にカスタム要求規則を作成するには、次のコマンドを実行します。

Set-AdfsRelyingPartyTrust -TargetName EAC -IssuanceTransformRules '@RuleName = "ActiveDirectoryUserSID" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"), query = ";objectSID;{0}", param = c.Value); @RuleName = "ActiveDirectoryUPN" c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"), query = ";userPrincipalName;{0}", param = c.Value);'

手順 5: (省略可能) Windows Server 2012 R2 Web アプリケーション プロキシ サーバーを展開して構成する

このセクションの手順は、Web アプリケーション プロキシを使用してOutlook on the webと EAC を発行し、Web アプリケーション プロキシ AD FS 認証を実行する場合にのみ必要です。 次の点に注意してください。

Web アプリケーション プロキシを使用して AD FS 認証を使用する場合、Outlook on the webでオフライン アクセスを使用することはできません。

AD FS がインストールされているのと同じサーバーに Web アプリケーション プロキシをインストールすることはできません。

Web アプリケーション プロキシを使用しない場合は、手順 6 に進んでください。

手順 5a: Web アプリケーション プロキシをインストールする

サーバー マネージャーを使用して Web アプリケーション プロキシをインストールするには、次の手順に従います。

ターゲット サーバーで、サーバー マネージャーを開き、[管理] をクリックし、[ロールと機能の追加] を選択します。

![サーバー マネージャーで、[管理] をクリックして、[ロールと機能の追加] に移動します。](../../exchangeserver/media/71158f8e-08fa-409d-b8cf-70c57851bbb4.png?view=exchserver-2019)

役割と機能の追加ウィザードが開きます。 既定で [このページをスキップする] を以前に選択していない限り、[ 開始する前 に] ページから開始します。 [次へ] をクリックします。

![役割と機能の追加ウィザードの [開始する前に] ページ。](../../exchangeserver/media/9e44ea22-6404-45a5-a35f-f7fedfc080c9.png?view=exchserver-2019)

[ インストールの種類の選択 ] ページで、[ ロールベースまたは機能ベースのインストール ] が選択されていることを確認し、[ 次へ] をクリックします。

![役割と機能の追加ウィザードの [移行先サーバーの選択] ページ。](../../exchangeserver/media/7e19f1dd-a2f0-4399-9cf5-0d31373145cd.png?view=exchserver-2019)

[ 移行先サーバーの選択 ] ページで、サーバーの選択を確認し、[ 次へ] をクリックします。

![役割と機能の追加ウィザードの [移行先サーバーの選択] ページ。](../../exchangeserver/media/7e19f1dd-a2f0-4399-9cf5-0d31373145cd.png?view=exchserver-2019)

[ サーバー ロールの選択 ] ページで、ロールの一覧で [リモート アクセス ] を選択し、[ 次へ] をクリックします。

![役割と機能の追加ウィザードの [サーバー ロールの選択] ページで [リモート アクセス] を選択します。](../../exchangeserver/media/d6b7b469-9e71-410d-af68-e790d0cc5634.png?view=exchserver-2019)

[ 機能 ] ページで、[ 次へ ] をクリックします (既定の機能の選択をそのまま使用します)。

![役割と機能の追加ウィザードの [機能の選択] ページ。](../../exchangeserver/media/8b21bb94-d853-4acf-9bd1-054b09d49afd.png?view=exchserver-2019)

[リモート アクセス] ページで情報を確認してから、 [次へ] をクリックします。

![役割と機能の追加ウィザードの [リモート アクセス] ページで情報を読み取ります。](../../exchangeserver/media/d6c51f88-6dfe-49f1-b8c7-e93bad1ed0c6.png?view=exchserver-2019)

[ロール サービスの選択] ページで、[Web アプリケーション プロキシ] を選択します。 開いた [機能の追加] ダイアログ ボックスで、[ 機能の追加 ] をクリックして既定値をそのまま使用し、ダイアログ ボックスを閉じます。 [ ロール サービスの選択 ] ページに戻り、[ 次へ] をクリックします。

![[Web アプリケーション プロキシ] を選択すると、[Web アプリケーション プロキシに必要な機能の追加] ダイアログが表示されます。](../../exchangeserver/media/2764ce5c-a450-4638-9141-4f0f0fa5f84a.png?view=exchserver-2019)

![[ロール サービスの選択] ページで [Web アプリケーション プロキシ] を選択します。](../../exchangeserver/media/88cf5938-eb42-4405-9f3b-5789c95cec6c.png?view=exchserver-2019)

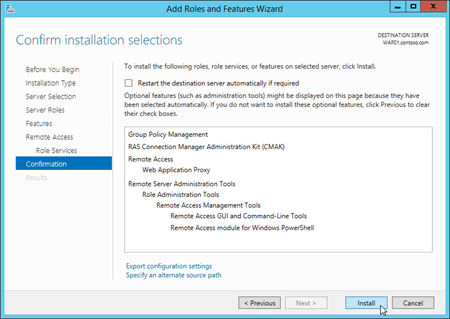

[ インストールの選択の確認 ] ページで、[ インストール] をクリックします。

[インストールの進行状況] ページで、進行状況バーをwatchして、インストールが成功したことを確認します。 インストールが完了したら、ウィザードを開いたままにして、次の手順 (5b) で [Web アプリケーション プロキシ ウィザードを開く] をクリックできます。

![役割と機能の追加ウィザードの [インストールの進行状況] ページで [Web アプリケーション プロキシ ウィザードを開く] をクリックします。](../../exchangeserver/media/a3e97e16-430c-4240-bcce-a0b89958aad2.png?view=exchserver-2019)

Windows PowerShellを使用して Web アプリケーション プロキシをインストールするには、次のコマンドを実行します。

Install-WindowsFeature Web-Application-Proxy -IncludeManagementTools

手順 5b: Web アプリケーション プロキシ サーバーを構成する

Web アプリケーション プロキシ サーバーをデプロイした後、次の Web アプリケーション プロキシ設定を構成する必要があります。

フェデレーション サービス名: たとえば、

adfs.contoso.comです。フェデレーション サービス信頼資格情報: AD FS サーバー上のローカル管理者アカウントのユーザー名とパスワード。

AD FS プロキシ証明書: Web アプリケーション プロキシ サーバーにインストールされている証明書。サーバーをフェデレーション サービスのプロキシとしてクライアントに識別するため、フェデレーション サービス名 (など

adfs.contoso.com) が含まれています。 また、フェデレーション サービス名には、Web アプリケーション プロキシ サーバー (DNS で解決可能) にアクセスできる必要があります。

サーバー マネージャーまたはWindows PowerShellを使用して、Web アプリケーション プロキシ サーバーを構成できます。

サーバー マネージャーを使用して Web アプリケーション プロキシを構成するには、次の手順に従います。

前の手順から Web アプリケーション プロキシ サーバーで [役割と機能の追加ウィザード] を開いたままにした場合は、[インストールの進行状況] ページで [Web アプリケーション プロキシ ウィザードを開く] リンクをクリックできます。

![役割と機能の追加ウィザードの [インストールの進行状況] ページで [Web アプリケーション プロキシ ウィザードを開く] を選択します。](../../exchangeserver/media/a3e97e16-430c-4240-bcce-a0b89958aad2.png?view=exchserver-2019)

役割と機能の追加ウィザードを閉じた場合、または Windows PowerShellを使用して Web アプリケーション プロキシをインストールした場合は、[通知] をクリックし、[展開後の構成] 警告で [Web アプリケーション プロキシ ウィザードを開く] をクリックすると、同じ場所に移動できます。

![サーバー マネージャーで、[通知] をクリックして、[Web アプリケーション プロキシ ウィザードを開く] へのリンクを含む警告を表示します。](../../exchangeserver/media/2cf19323-c1e3-437e-a549-9ccb65eddd5d.png?view=exchserver-2019)

Web アプリケーション プロキシ構成ウィザードが開きます。 ようこそ ページで [次へ] をクリックします。

![Web アプリケーション プロキシ構成ウィザードの [ようこそ] ページ。](../../exchangeserver/media/68ea0e1b-f71b-407f-92f3-410654442e49.png?view=exchserver-2019)

[ フェデレーション サーバー] ページで、次の情報を入力します。

フェデレーション サービス名: たとえば、

adfs.contoso.comです。ユーザー名 と パスワード: AD FS サーバー上のローカル管理者アカウントの資格情報を入力します。

完了したら、[次へ] をクリックします。

![Web アプリケーション プロキシ構成ウィザードの [フェデレーション サーバー] ページで、AD FS サーバーの資格情報を入力します。](../../exchangeserver/media/75b3c62a-986d-453d-ada1-68a23a50acac.png?view=exchserver-2019)

[ AD FS プロキシ証明書 ] ページで、フェデレーション サービス名 (など

adfs.contoso.com) を含むインストールされている証明書を選択します。 ドロップダウン リストで証明書を選択し、[詳細の表示>] をクリックすると、証明書の詳細が表示されます。 完了したら、[次へ] をクリックします。![AD FS プロキシ構成ウィザードの [AD FS プロキシ証明書] ページで AD FS プロキシ証明書を選択します。](../../exchangeserver/media/c2a5ef5e-2f70-413a-9589-d0f8776de0f9.png?view=exchserver-2019)

[ 確認 ] ページで、設定を確認します。 Windows PowerShell コマンドをコピーして、追加のインストール (特に証明書の拇印の値) を自動化できます。 完了したら、[ 構成] をクリックします。

![Web アプリケーション プロキシ構成ウィザードの [確認] ページ。](../../exchangeserver/media/a7da27b0-f289-44ca-b0bb-6815561d8bd4.png?view=exchserver-2019)

[ 結果 ] ページで、構成が成功したことを確認し、[ 閉じる] をクリックします。

![Web アプリケーション プロキシ構成ウィザードの [結果] ページ。](../../exchangeserver/media/8b146267-0063-425d-a8c3-f5d0440f9bbc.png?view=exchserver-2019)

Windows PowerShellを使用して Web アプリケーション プロキシを構成するには、次の手順に従います。

Web アプリケーション プロキシ サーバーで次のコマンドを実行して、インストールされている証明書の拇印の値を

adfs.contoso.com見つけます。Set-Location Cert:\LocalMachine\My; Get-ChildItem | Format-List FriendlyName,Subject,Thumbprint次のコマンドを実行し、AD FS サーバーのローカル管理者アカウントのユーザー名とパスワードを入力します。

$ADFSServerCred = Get-Credential次の構文を使用してください。

Install-WebApplicationProxy -FederationServiceName <FederationServiceName> -FederationServiceTrustCredential $ADFSServerCred -CertificateThumprint <ADFSCertThumbprint>この例では、次の設定で Web アプリケーション プロキシ サーバーを構成します。

フェデレーション サービス名:

adfs.contoso.comAD FS SSL 証明書の拇印:

*.contoso.com拇印の値5AE82C737900B29C2BAC3AB6D8C44D249EE05609を持つ証明書。

Install-WebApplicationProxy -FederationServiceName adfs.contoso.com -FederationServiceTrustCredential $ADFSServerCred -CertificateThumprint 5AE82C737900B29C2BAC3AB6D8C44D249EE05609

手順 5c: Web アプリケーション プロキシでOutlook on the webと EAC の証明書利用者信頼を発行する

証明書利用者の信頼を Web アプリケーション プロキシで発行するには、リモート アクセス管理コンソールまたはWindows PowerShellを使用します。

リモート アクセス管理コンソールを使用するには、次の手順に従います。

注: 次の手順を 2 回実行する必要があります。Outlook on the webの場合は 1 回、EAC の場合は 1 回です。 必要な設定については、手順を参照してください。

Web アプリケーション プロキシ サーバーでリモート アクセス管理コンソールを開きます。サーバー マネージャーで、[ツール>] [リモート アクセス管理] をクリックします。

リモート アクセス管理コンソールの [構成] で、[Web アプリケーション プロキシ] をクリックし、[タスク] ウィンドウで [発行] をクリックします。

![リモート アクセス管理コンソールの [タスク] ウィンドウで [発行] を選択します。](../../exchangeserver/media/b2c6bd81-b5af-4f02-a985-9e16c0352a7e.png?view=exchserver-2019)

[新しいアプリケーションの発行] ウィザードが開きます。 ようこそ ページで [次へ] をクリックします。

![Web アプリケーション プロキシ サーバー上の新しいアプリケーションの発行ウィザードの [ようこそ] ページ。](../../exchangeserver/media/cde45d2e-639b-4aa9-ad70-75e2f5bdbe49.png?view=exchserver-2019)

[事前認証] ページで、Active Directory フェデレーション サービス (AD FS) (AD FS) が選択されていることを確認し、[次へ] をクリックします。

![Web アプリケーション プロキシ サーバー上の新しいアプリケーションの発行ウィザードの [事前認証] ページ。](../../exchangeserver/media/078c5b38-8ee5-431f-a990-0d4e69a71291.png?view=exchserver-2019)

[証明書利用者] ページで、「手順 4: Outlook on the webと EAC の AD FS で証明書利用者信頼とカスタム要求規則を作成する」で、AD FS サーバーで作成した証明書利用者を選択します。

![Web アプリケーション プロキシ サーバーの [新しいアプリケーションの発行ウィザード] の [証明書利用者] ページで証明書利用者を選択します。](../../exchangeserver/media/e658d887-37b4-4256-b588-213c4c81eb9e.png?view=exchserver-2019)

Outlook on the webの場合: [Outlook on the web] を選択します。

EAC の場合: [EAC] を選択します。

完了したら、[次へ] をクリックします。

[ 発行設定] ページで 、次の情報を入力します。

Outlook on the web の場合

名前: たとえば、

Outlook on the webです。 この名前は、リモート アクセス管理コンソールでのみ表示されます。外部 URL: たとえば、

https://mail.contoso.com/owa/です。外部証明書: Outlook on the webの外部 URL のホスト名を含むインストール済み証明書を選択します (例:

mail.contoso.com)。 ドロップダウン リストで証明書を選択し、[詳細の表示>] をクリックすると、証明書の詳細が表示されます。バックエンド サーバー URL: この値は 、外部 URL によって自動的に設定されます。 バックエンド サーバーの URL が外部 URL と異なる場合にのみ変更する必要があります。 たとえば、「

https://server01.contoso.com/owa/」のように入力します。 外部 URL とバックエンド サーバー URL のパスは一致する必要があることに注意してください。/owa/ただし、mail.contoso.comserver01.contoso.comホスト名の値は異なる場合があります (や など)。

![Web アプリケーション プロキシ サーバーの [新しいアプリケーションの発行ウィザード] の [証明書利用者] ページのOutlook on the webの発行設定。](../../exchangeserver/media/3d5cc9d4-727f-4757-85a8-2d7e39030856.png?view=exchserver-2019)

EAC の場合

名前: たとえば、

EACです。 この名前は、リモート アクセス管理コンソールでのみ表示されます。外部 URL: EAC の外部 URL。 たとえば、「 https://mail.contoso.com/ecp/ 」のように入力します。

外部証明書: EAC の外部 URL のホスト名を含むインストール済み証明書を選択します (例:

mail.contoso.com)。 証明書は、ワイルドカード証明書または SAN 証明書である可能性があります。 ドロップダウン リストで証明書を選択し、[詳細の表示>] をクリックすると、証明書の詳細が表示されます。バックエンド サーバー URL: この値は 、外部 URL によって自動的に設定されます。 バックエンド サーバーの URL が外部 URL と異なる場合にのみ変更する必要があります。 たとえば、「

https://server01.contoso.com/ecp/」のように入力します。 外部 URL とバックエンド サーバー URL のパスは一致する必要があることに注意してください。/ecp/ただし、mail.contoso.comserver01.contoso.comホスト名の値は異なる場合があります (や など)。

完了したら、[次へ] をクリックします。

![Web アプリケーション プロキシ サーバーの [新しいアプリケーションの発行ウィザード] の [証明書利用者] ページの EAC の発行設定。](../../exchangeserver/media/e460ce1f-f4e7-4b83-9e97-d64367e94d39.png?view=exchserver-2019)

[ 確認 ] ページで、設定を確認します。 Windows PowerShell コマンドをコピーして、追加のインストール (特に証明書の拇印の値) を自動化できます。 完了したら、[ 発行] をクリックします。

![Web アプリケーション プロキシ サーバー上の新しいアプリケーションの発行ウィザードの [確認] ページ。](../../exchangeserver/media/be87caa2-9079-46aa-acde-6eb2c703fa9a.png?view=exchserver-2019)

[ 結果 ] ページで、アプリケーションが正常に発行されたことを確認し、[ 閉じる] をクリックします。

![Web アプリケーション プロキシ サーバー上の新しいアプリケーションの発行ウィザードの [結果] ページ。](../../exchangeserver/media/3e46716b-2830-4b9e-9b24-9238fa3d9e8c.png?view=exchserver-2019)

Windows PowerShellを使用して証明書利用者信頼を発行するには、次の手順に従います。

Web アプリケーション プロキシ サーバーで次のコマンドを実行して、Outlook on the webと EAC URL のホスト名を含むインストール済み証明書の拇印を見つけます (例:

mail.contoso.com)。Set-Location Cert:\LocalMachine\My; Get-ChildItem | Format-List FriendlyName,Subject,Thumbprint次の構文を使用してください。

Add-WebApplicationProxyApplication -ExternalPreAuthentication ADFS -ADFSRelyingPartyName <OotwRelyingParty | EACRelyingParty> -Name "<Outlook on the web | EAC>" -ExternalUrl <OotwURL | EACURL> -ExternalCertificateThumbprint <Thumbprint> -BackendServerUrl <OotwURL | EACURL>この例では、次の設定を使用して Web アプリケーション プロキシでOutlook on the webを発行します。

- AD FS 証明書利用者: Outlook on the web

- 名前: Outlook on the web

- 外部 URL: https://mail.contoso.com/owa/

- 外部証明書の拇印:

*.contoso.com拇印の値5AE82C737900B29C2BAC3AB6D8C44D249EE05609を持つ証明書。 - バックエンド サーバー URL: https://mail.contoso.com/owa/

Add-WebApplicationProxyApplication -ExternalPreAuthentication ADFS -ADFSRelyingPartyName "Outlook on the web" -Name "Outlook on the web" -ExternalUrl https://mail.contoso.com/owa/ -ExternalCertificateThumbprint 5AE82C737900B29C2BAC3AB6D8C44D249EE056093 -BackendServerUrl https://mail.contoso.com/owa/この例では、次の設定で Web アプリケーション プロキシで EAC を発行します。

- 名前: EAC

- 外部 URL: https://external.contoso.com/ecp/

- 外部証明書の拇印:

*.contoso.com拇印の値5AE82C737900B29C2BAC3AB6D8C44D249EE05609を持つ証明書。 - バックエンド サーバー URL: https://mail.contoso.com/ecp/

Add-WebApplicationProxyApplication -ExternalPreAuthentication ADFS -ADFSRelyingPartyName EAC -Name EAC -ExternalUrl https://external.contoso.com/ecp/ -ExternalCertificateThumbprint 5AE82C737900B29C2BAC3AB6D8C44D249EE05609 -BackendServerUrl https://mail.contoso.com/ecp/

注: Web アプリケーション プロキシ経由で発行するすべての AD FS エンドポイントは、プロキシを有効にする必要があります。 これは、サービス> エンドポイントの AD FS 管理コンソールで行います (指定したエンドポイントに対して [プロキシが有効] が [はい] になっていることを確認します)。

手順 6: AD FS 認証を使用するように Exchange organizationを構成する

AD FS 認証を使用するように Exchange organizationを構成するには、Exchange 管理シェルを使用する必要があります。 オンプレミスの Exchange 組織で Exchange 管理シェルを開く方法については、「 Open the Exchange Management Shell」をご覧ください。

次のコマンドを実行して、インポートされた AD FS トークン署名証明書の拇印の値を見つけます。

Set-Location Cert:\LocalMachine\Root; Get-ChildItem | Sort-Object SubjectSubject 値

CN=ADFS Signing - <FederationServiceName>を探します (例:CN=ADFS Signing - adfs.contoso.com)。この拇印の値は、管理者特権のWindows PowerShell ウィンドウで AD FS サーバーで確認できます。コマンド を実行してから、 コマンド

Import-Module ADFSを実行しますGet-AdfsCertificate -CertificateType Token-Signing。次の構文を使用してください。

Set-OrganizationConfig -AdfsIssuer https://<FederationServiceName>/adfs/ls/ -AdfsAudienceUris "<OotwURL>","<EACURL>" -AdfsSignCertificateThumbprint "<Thumbprint>"この例では、次の値を使用します。

AD FS URL:

https://adfs.contoso.com/adfs/ls/OUTLOOK ON THE WEB URL:

https://mail.contoso.com/owa/EAC URL:

https://mail.contoso.com/ecp/AD FS トークン署名証明書の拇印:

ADFS Signing - adfs.contoso.com拇印の値88970C64278A15D642934DC2961D9CCA5E28DA6Bを持つ証明書。

Set-OrganizationConfig -AdfsIssuer https://adfs.contoso.com/adfs/ls/ -AdfsAudienceUris "https://mail.contoso.com/owa/","https://mail.contoso.com/ecp/" -AdfsSignCertificateThumbprint "88970C64278A15D642934DC2961D9CCA5E28DA6B"注: これらのシナリオでは 、AdfsEncryptCertificateThumbprint パラメーターはサポートされていません。

手順 7: Outlook on the webと EAC 仮想ディレクトリで AD FS 認証を構成する

Outlook on the webと EAC の仮想ディレクトリでは、他のすべての認証方法を無効にして、使用可能な唯一の認証方法として AD FS 認証を構成する必要があります。

Outlook on the web仮想ディレクトリを構成する前に、EAC 仮想ディレクトリを構成する必要があります。

クライアントがOutlook on the webと EAC に接続するために使用するインターネットに接続する Exchange サーバーでのみ AD FS 認証を構成する必要がある場合があります。

既定では、Outlook on the webと EAC の仮想ディレクトリに対して基本認証とフォーム認証のみが有効になります。

Exchange 管理シェルを使用して、EAC または Outlook on the web仮想ディレクトリを構成して AD FS 認証のみを受け入れるようにするには、次の構文を使用します。

Set-EcpVirtualDirectory -Identity <VirtualDirectoryIdentity> -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

次の使用例は、Mailbox01 という名前のサーバー上の既定の Web サイトで EAC 仮想ディレクトリを構成します。

Set-EcpVirtualDirectory -Identity "Mailbox01\ecp (Default Web Site)" -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

次の使用例は、Mailbox01 という名前のサーバー上の既定のサイトで、Outlook on the web仮想ディレクトリを構成します。

Set-OwaVirtualDirectory -Identity "Mailbox01\owa (Default Web Site)" -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

注: organization内のすべての Exchange サーバーですべての EAC とOutlook on the web仮想ディレクトリを構成するには、次のコマンドを実行します。

Get-EcpVirtualDirectory | Set-EcpVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

Get-OwaVirtualDirectory | Set-OwaVirtualDirectory -AdfsAuthentication $true -BasicAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -OAuthAuthentication $false -WindowsAuthentication $false

手順 8: Exchange サーバーで IIS を再起動する

Exchange サーバーで IIS マネージャーを開きます。 これを Windows Server 2012 以降で簡単に行うには、Windows キー + Q を押し、inetmgr と入力して、結果から [インターネット インフォメーション サービス (IIS) マネージャー] を選択します。

IIS マネージャーで、サーバーを選択します。

[操作] ウィンドウで [再起動] をクリックします。

![IIS マネージャーでサーバーを選択し、[操作] ウィンドウで [再起動] をクリックします。](../../exchangeserver/media/7d37436a-b89d-4010-bef4-f4276686d5ad.png?view=exchserver-2019)

注: コマンド ラインでこの手順を実行するには、Exchange サーバーで管理者特権のコマンド プロンプト ([ 管理者として実行] を選択して開くコマンド プロンプト ウィンドウ) を開き、次のコマンドを実行します。

net stop w3svc /y

net start w3svc

正常な動作を確認する方法

Outlook on the webの AD FS 要求をテストするには:

Web ブラウザーで、Outlook on the web (などhttps://mail.contoso.com/owa) を開きます。

Web ブラウザーで証明書エラーが発生した場合は、Outlook on the web サイトに進んでください。 AD FS サインイン ページまたは AD FS プロンプトにリダイレクトして資格情報を求める必要があります。

ユーザー名 (domain\user) とパスワードを入力し、[ サインイン] をクリックします。

Outlook on the webウィンドウに読み込まれます。

EAC に対して AD FS 要求をテストするには、以下の手順を実行します。

Web ブラウザーで EAC を開きます (例: https://mail.contoso.com/ecp)。

Web ブラウザーで証明書エラーが発生した場合は、EAC Web サイトに進んでください。 AD FS サインイン ページまたは AD FS プロンプトにリダイレクトして資格情報を求める必要があります。

ユーザー名 (domain\user) とパスワードを入力し、[ サインイン] をクリックします。

ウィンドウに EAC が読み込まれます。

その他の考慮事項

多要素認証

要求ベースの認証用に AD FS を展開して構成すると、Outlook on the webと EAC は、証明書ベースの認証、認証またはセキュリティ トークン、指紋認証などの多要素認証をサポートできます。 多要素認証には、次の 3 つの認証要素のうちの 2 つが必要です。

ユーザーだけが認識するもの (パスワード、PIN、パターンなど)。

ユーザーだけが持っているもの (たとえば、ATM カード、セキュリティ トークン、スマート カード、携帯電話など)。

ユーザーだけが持つもの (指紋などの生体認証特性など)。

たとえば、携帯電話に送信されるパスワードとセキュリティ コード、PIN と指紋などです。

Windows Server 2012 R2 での多要素認証の詳細については、「機密性の高いアプリケーションの追加の多要素認証に伴うリスクを管理します。」および「チュートリアル ガイド: 機密性の高いアプリケーションの追加の多要素認証に伴うリスクを管理します。」を参照してください。

AD FS サーバーでは、フェデレーション サービスはセキュリティ トークン サービスとして機能し、要求で使用されるセキュリティ トークンを提供します。 フェデレーション サービスは、提示された資格情報に基づいてトークンを発行します。 アカウント ストアがユーザーの資格情報を検証した後、信頼ポリシーの規則に従ってそのユーザーに対する要求が生成され、それがセキュリティ トークンに追加されてクライアントに発行されます。 要求の詳細については、「要求とは」を参照してください。

他のバージョンの Exchange との共存

organizationに複数のバージョンの Exchange が展開されている場合は、Outlook on the webと EAC に AD FS 認証を使用できます。 このシナリオは、すべてのクライアントが Exchange サーバー経由で接続 していて 、それらのサーバーがすべて AD FS 認証用に構成されている場合にのみサポートされます。

Exchange 2016 組織では、Exchange 2010 サーバー上のメールボックスを持つユーザーは、AD FS 認証用に構成された Exchange 2016 サーバーを介してメールボックスにアクセスできます。 Exchange 2016 サーバーへの初期クライアント接続では、AD FS 認証が使用されます。 ただし、Exchange 2010 へのプロキシ接続では Kerberos が使用されます。 直接 AD FS 認証用に Exchange 2010 を構成するサポートされている方法はありません。