デバイス ベースの条件付きアクセス ポリシーを作成する

Microsoft Intuneデバイス コンプライアンス ポリシーは、管理対象デバイスの状態を評価して、organizationのアプリやサービスへのアクセスを許可する前に、それらが要件を満たしていることを確認できます。 デバイス コンプライアンス ポリシーの状態の結果は、条件付きアクセス ポリシー Microsoft Entra使用して、セキュリティとコンプライアンスの標準を適用できます。 この組み合わせは、デバイス ベースの条件付きアクセスと呼ばれます。

ヒント

デバイス ベースの条件付きアクセス ポリシーに加えて、 Intune でアプリベースの条件付きアクセスを使用できます。

Intune 管理センター内から、Microsoft Entra ID にある条件付きアクセス ポリシー UI にアクセスできます。 このアクセスには、Azure portal内からポリシーを構成する場合に必要なすべての条件付きアクセス オプションが含まれます。 作成するポリシーでは、保護するアプリまたはサービス、アプリまたはサービスにアクセスできる条件、およびポリシーが適用されるユーザーを指定できます。

デバイス ベースの条件付きアクセス ポリシーを作成するには、アカウントにMicrosoft Entraで次のいずれかのアクセス許可が必要です。

- グローバル管理者

- セキュリティ管理者

- 条件付きアクセス管理者

デバイスのコンプライアンス状態を利用するには、条件付きアクセス ポリシーを [デバイスは準拠としてマーク済みである必要がある] に構成します。 このオプションは、次の手順のステップ 6 でアクセス許可を構成するときに設定されます。

重要

条件付きアクセスを設定する前に、特定の要件を満たしているかに基づいてデバイスを評価するため Intune デバイスのコンプライアンス ポリシーを設定する必要があります。 Intune のデバイス コンプライアンス ポリシーの概要をご覧ください。

条件付きアクセス ポリシーを作成する

Microsoft Intune管理センターにサインインします。

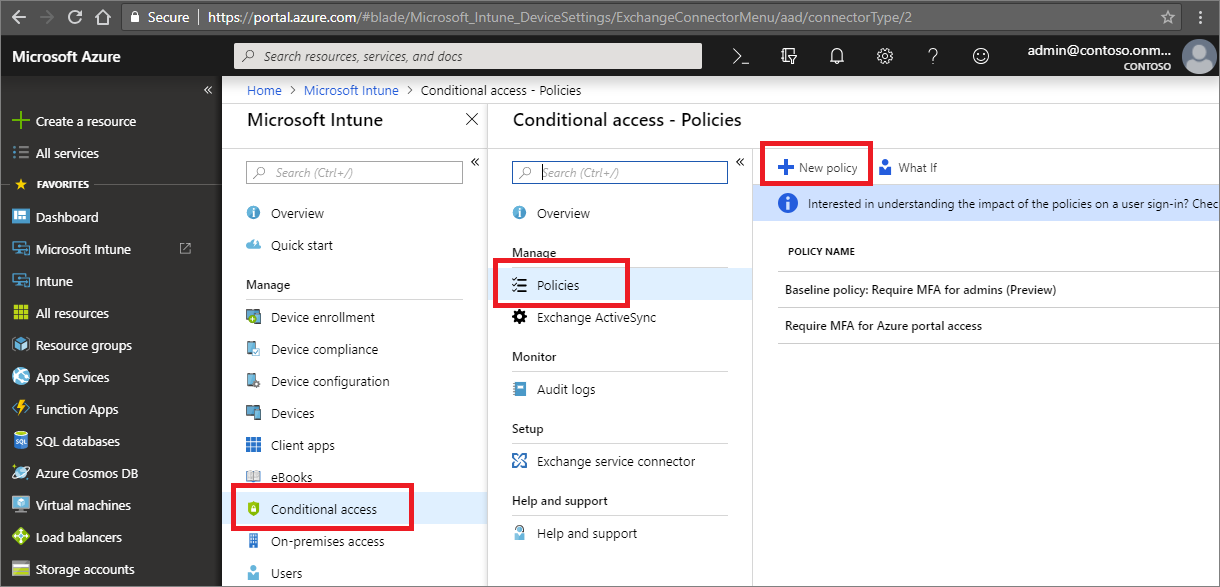

[エンドポイント セキュリティ>] [条件付きアクセス]> [新しいポリシーの作成] を選択します。

[新しい] ウィンドウが開きます。これは、Microsoft Entraの構成ウィンドウです。 作成するポリシーは、条件付きアクセスのMicrosoft Entra ポリシーです。 このウィンドウと条件付きアクセス ポリシーの詳細については、「Microsoft Entra コンテンツの条件付きアクセス ポリシー コンポーネント」を参照してください。

[ 割り当て] で、ポリシーが適用されるディレクトリ内の ID を選択するように ユーザー を構成します。 詳細については、Microsoft Entraドキュメントの「ユーザーとグループ」を参照してください。

- [含める] タブで、含めるユーザーとグループを構成します。

- このポリシーから除外するユーザー、ロール、またはグループがある場合は、[除外] タブを使用します。

ヒント

より小さなユーザー グループに対してポリシーをテストし、より大きなグループに展開する前に、ポリシーが期待どおりに動作することを確認します。

次に、[割り当て] の下にある [ターゲット リソース] を構成します。 [ このポリシーが適用される内容を選択する ] ドロップダウンを使用して、[ クラウド アプリ] を選択します。

[ 含める ] タブで、使用可能なオプションを使用して、この条件付きアクセス ポリシーで保護するアプリとサービスを特定します。

[アプリの選択] を選択した場合は、使用可能な UI を使用して、このポリシーで保護するアプリとサービスを選択します。

注意

自分をロックアウトしないでください。[すべてのクラウド アプリ] を選択した場合は、必ず警告を確認し、このポリシーが有効になると、ユーザー アカウントまたは他の関連するユーザーとグループから除外し、Azure portalまたはMicrosoft Intune管理センターを使用するためのアクセス権を保持する必要があります。

このポリシーから除外する任意のアプリやサービスがある場合は、除外 タブを使用できます。

詳細については、Microsoft Entraドキュメントの「クラウド アプリまたはアクション」を参照してください。

次に、 [条件] を構成します。 このポリシーの条件として使用するシグナルを選択します。 オプションは以下のとおりです。

- ユーザーのリスク

- サインイン リスク

- デバイス プラットフォーム

- 場所

- クライアント アプリ

- デバイスのフィルター

これらのオプションの詳細については、Microsoft Entraドキュメントの「条件」を参照してください。

ヒント

先進認証クライアントと Exchange ActiveSync クライアントの両方を保護したい場合、クライアントの種類ごとに 1 つずつ、計 2 つの別個の条件付きアクセス ポリシーを作成します。 Exchange ActiveSync では先進認証をサポートしていますが、Exchange ActiveSync でサポートされる条件はプラットフォームだけです。 多要素認証などのその他の条件は、サポートされていません。 Exchange ActiveSync から Exchange Online へのアクセスを効率よく保護するには、[サポートされているプラットフォームのみにポリシーを適用する] を選択したうえで、クラウド アプリ Microsoft 365 Exchange Online とクライアント アプリ Exchange ActiveSync を指定する条件付きアクセス ポリシーを作成します。

[ アクセス制御] で、[ 許可] を構成して 1 つ以上の要件を選択します。 Grant のオプションについては、Microsoft Entraドキュメントの「許可」を参照してください。

重要

このポリシーでデバイスコンプライアンスの状態を使用するには、[ アクセス権の付与] で [ デバイスを準拠としてマークする必要があります] を選択する必要があります。

アクセスのブロック: このポリシーで指定されたユーザーは、指定した条件でアプリまたはサービスへのアクセスが拒否されます。

アクセス権の付与: このポリシーで指定されたユーザーにはアクセス権が付与されますが、次のいずれかのアクションを必要とすることができます。

- 多要素認証を要求する

- 認証強度を要求する

- デバイスを準拠としてマークする必要がある - このオプションは、ポリシーでデバイスコンプライアンスの状態を使用するために必要です。

- ハイブリッド参加済みデバイスMicrosoft Entra必要

- 承認済みクライアント アプリが必要

- アプリ保護ポリシーが必要

- パスワードの変更を必須とする

![構成画面のスクリーン ショットと [許可] のオプション](media/create-conditional-access-intune/create-ca-grant-access-settings.png)

ポリシーを有効にする で、オン を選択します。 既定では、ポリシーは [レポート専用] に設定されています。

[作成] を選択します。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示