ロールベースのアクセス制御を使用したリソースのセキュリティ保護

Azure Policy を実装することで、Azure のアクセス権を持つすべての従業員が、リソース作成に関する社内標準に従うことが保証されましたが、解決しなければならない 2 つ目の問題があります。こうしたリソースをデプロイした後はどのように保護するか、ということです。 設定を管理する必要がある IT 担当者、読み取り専用アクセスを持つ必要がある開発者、それらを完全に制御できる必要がある管理者がいます。 "ロールベースのアクセス制御 (RBAC)" を入力します。

RBAC は、Azure リソースに対してきめ細かいアクセス管理を提供することで、業務の遂行に必要な特定の権限をユーザーに付与できるようにします。 RBAC はコア サービスと見なされ、すべてのサブスクリプション レベルに無料で含まれています。

RBAC を使用すると、次のことができます。

- あるユーザーにサブスクリプション内の VM の管理を許可し、別のユーザーに仮想ネットワークの管理を許可します。

- データベース管理者 (DBA) グループにサブスクリプション内の SQL データベースの管理を許可します。

- あるユーザーに、VM、Web サイト、仮想サブネットなど、リソース グループ内のすべてのリソースの管理を許可します。

- あるアプリケーションに、リソース グループ内のすべてのリソースへのアクセスを許可します。

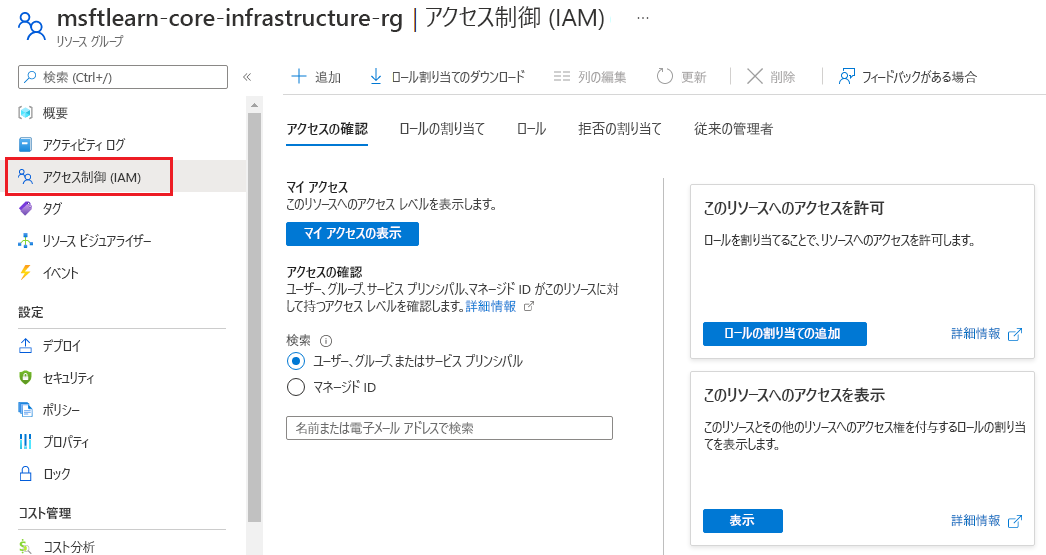

アクセス許可を表示するには、Azure portal 上でリソースの [アクセス制御 (IAM)] パネルを使用します。 このパネルでは、ある領域にアクセスできるユーザーと、そのユーザーに割り当てられているロールを確認できます。 この同じパネルでは、アクセス許可の付与や削除も行えます。

RBAC がアクセスを定義するしくみ

RBAC では、アクセスに許可モデルが使用されます。 ロールが割り当てられると、読み取り、書き込み、削除などの特定のアクションを実行することが RBAC によって "許可" されます。 そのため、1 つのロールの割り当てによってあるリソース グループへの読み取りアクセス許可が付与されていて、別のロールの割り当てによって同じリソース グループへの書き込みアクセス許可が付与されている場合、ユーザーはそのリソース グループで読み取りと書き込みの両方のアクセス許可を持つことになります。

RBAC のベスト プラクティス

リソースを設定するときに使用する必要があるベスト プラクティスをいくつか以下に示します。

- チーム内で職務を分離し、職務の実行に必要な分のアクセス権のみをユーザーに付与します。 すべてのユーザーに Azure サブスクリプションまたはリソースで無制限のアクセス許可を付与するのではなく、特定のスコープで特定の操作のみを許可することができます。

- アクセス制御戦略を計画する場合は、業務を遂行するのに必要な最低限の特権をユーザーに付与します。

- リソース ロックを使用して、重要なリソースが変更されたり削除されたりしないようにします (次のユニットで説明します)。