主な検出結果をブックマークを使用して保存する

Contoso の環境に対する脅威をハンティングするには、大量のログ データを確認して悪意のある動作の証拠を見つける必要があります。 このプロセスの間、潜在的な仮説を検証し、侵害の全容を理解する一環として、記憶、再検討、分析を必要とするイベントが見つかる可能性があります。

ブックマークを使用してハンティングする

Microsoft Sentinel のブックマークは、既に実行したクエリと共に、関連があると思われるクエリ結果を保持することにより、脅威をハンティングするのに役立ちます。 また、メモやタグを追加することにより、コンテキストに関する所見を記録し、調査結果を参照することもできます。 ブックマークが設定されたデータは、自身とチームメイトが見ることができコラボレーションを簡単に行えるようにしています。

ブックマークが付けられたデータは、[Hunting](ハンティング) ページの [ブックマーク] タブでいつでも再利用できます。 フィルタリングおよび検索オプションを使用して、現在の調査の特定のデータをすばやく見つけられます。 または、Log Analytics ワークスペースの HuntingBookmark テーブルで、ブックマークが設定されたデータを直接確認することもできます。

注意

ブックマークが設定されたイベントには標準のイベント情報が含まれますが、Microsoft Azure Sentinel インターフェイス全体でさまざまな方法で使用できます。

ブックマークを使用してインシデントを作成または追加する

ブックマークを使用して、新しいインシデントを作成したり、ブックマークが設定されたクエリ結果を既存のインシデントに追加したりすることができます。 ツールバーの [インシデント アクション] ボタンを使用すると、ブックマークが選択されたときに、これらのタスクのいずれかを実行できます。

ブックマークから作成するインシデントは、Microsoft Azure Sentinel で作成された他のインシデントと共に、[インシデント] ページから管理できます。

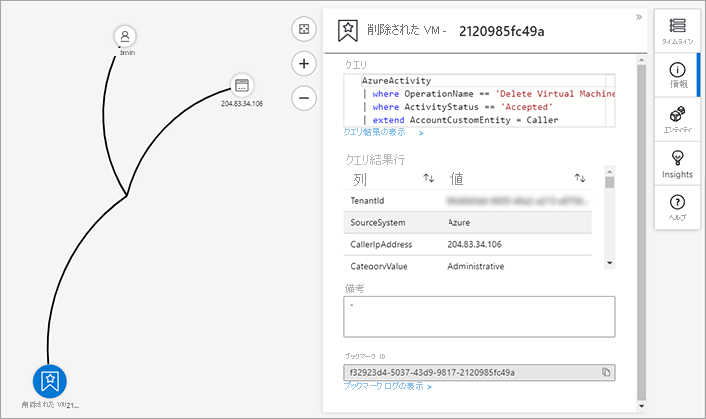

調査グラフを使用してブックマークを探索する

ブックマークは、Microsoft Azure Sentinel でインシデントを調査する場合と同じ方法で調査できます。 [Hunting](ハンティング) ページで、[調査] を選択して、インシデントの調査グラフを開きます。 こ調査グラフは、攻撃に関係するエンティティと、それらのエンティティ間の関係を特定するのに役立つビジュアル ツールです。 インシデントに一定期間にわたって複数のアラートが含まれている場合は、アラートのタイムラインとアラート間の相関関係を確認することもできます。

エンティティの詳細を確認する

グラフ上の各エンティティを選択すると、それについての完全なコンテキスト情報を確認できます。 この情報には、他のエンティティとの関係、アカウントの使用状況、データ フローの情報などが含まれます。 情報領域ごとに、Log Analytics の関連イベントに移動して、関連するアラート データをグラフに追加できます。

ブックマークの詳細を確認する

グラフ上のブックマーク項目を選択すると、ブックマークのセキュリティと環境のコンテキストに関連する重要なブックマーク メタデータを確認できます。

以下の質問に最も適した回答を選んでください。次に、[回答を確認] を選びます。