Azure Private Link とは

Azure Private Link およびその機能とベネフィットについて学習する前に、Private Link が解決するように設計されている問題を調べてみましょう。

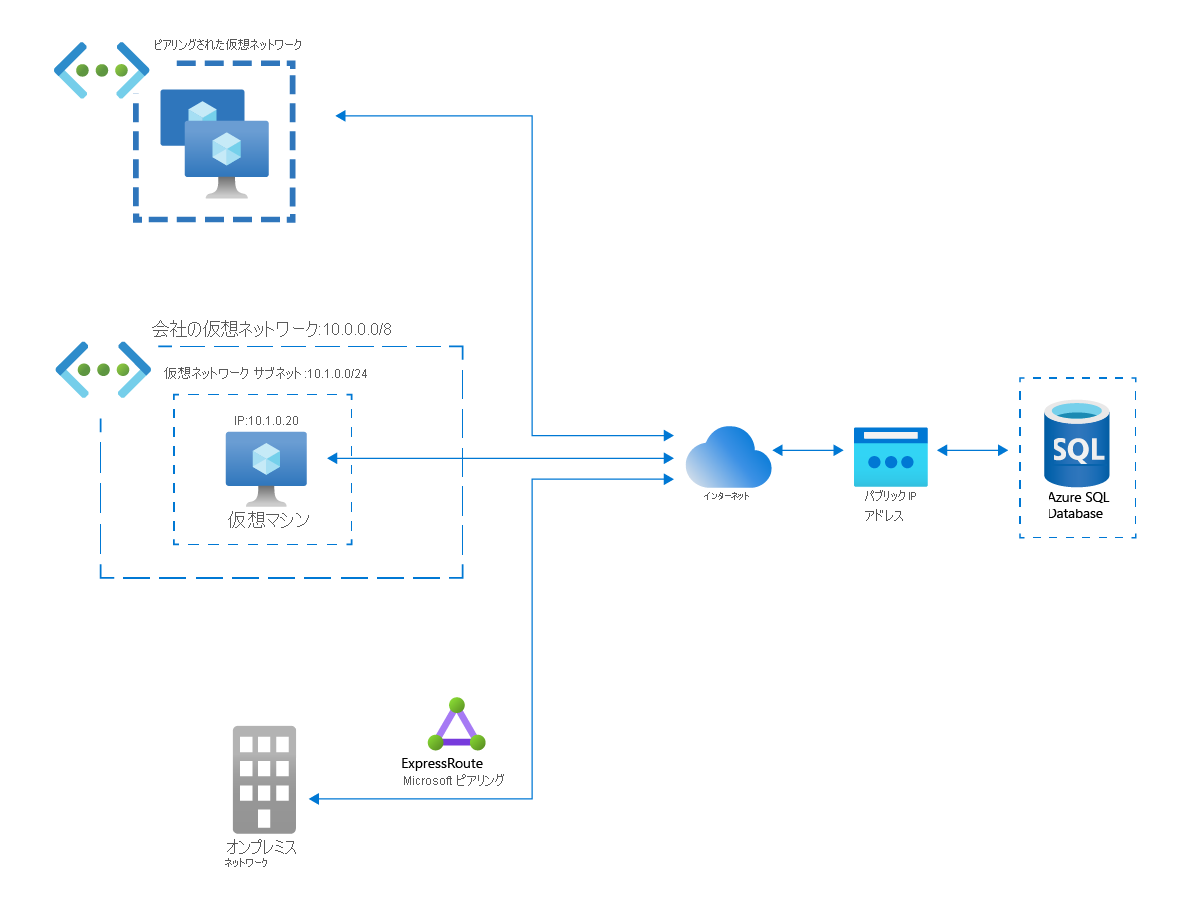

Contoso 社には Azure 仮想ネットワークがあり、Azure SQL Database などの PaaS リソースに接続する必要があります。 そのようなリソースを作成するときに、通常、接続方法として "パブリック エンドポイント" を指定します。

パブリック エンドポイントを使用するということは、リソースにパブリック IP アドレスが割り当てられることを意味します。 そのため、仮想ネットワークと Azure SQL Database の両方が Azure クラウド内に配置されている場合でも、それらの間の接続はインターネットを介して行われます。

問題は、会社の Azure SQL Database がパブリック IP アドレスによってインターネットに公開されていることです。 その公開によって、複数のセキュリティ リスクが生じます。 次の場所からパブリック IP アドレスを使用して Azure リソースにアクセスする場合も、同じセキュリティ リスクが発生します。

- ピアリングされた Azure 仮想ネットワーク

- ExpressRoute と Microsoft ピアリングを使用して Azure に接続するオンプレミス ネットワーク

- あなたの会社が提供する Azure サービスに接続する顧客の Azure 仮想ネットワーク

Private Link は、接続の "パブリック" 部分を取り除くことによって、これらのセキュリティ リスクを回避するように設計されています。

Private Link の概要

Private Link を使用すると、Azure サービスに安全にアクセスできます。 Private Link により、リソースのパブリック エンドポイントがプライベート ネットワーク インターフェイスに置き換えられることによって、そのセキュリティが実現されます。 この新しいアーキテクチャに関しては、次の 3 つの重要な点を考慮する必要があります。

- Azure リソースは、ある意味で、仮想ネットワークの一部になります。

- パブリック インターネットではなく Microsoft Azure のバックボーン ネットワークが、リソースへの接続で使用されるようになります。

- パブリック IP アドレスを公開しないように Azure リソースを構成することができ、潜在的なセキュリティ リスクが解消されます。

Azure プライベート エンドポイントとは

プライベート エンドポイントは、Private Link の内側にある重要なテクノロジです。 プライベート エンドポイントは、仮想ネットワークと Azure サービスの間をプライベートでセキュリティ保護された接続にすることができるネットワーク インターフェイスです。 つまり、プライベート エンドポイントは、リソースのパブリック エンドポイントを置き換えるネットワーク インターフェイスです。

Note

プライベート エンドポイントは無料のサービスではありません。 1 時間あたりの設定料金と、プライベート エンドポイントを通過する受信トラフィックと送信トラフィックの両方に対するギガバイトあたりの設定料金が請求されます。

Azure Private Link サービスとは

Private Link を使用すると、Azure 仮想ネットワークから Azure 内の PaaS サービスおよび Microsoft パートナーのサービスへのプライベート アクセスが可能になります。 ところで、あなたの会社が自社の顧客が使用するための独自の Azure サービスを作成してある場合はどうでしょうか。 自社のサービスへのプライベート接続を、それらの顧客に提供できるでしょうか。

Azure Private Link サービスを使用することで可能です。 このサービスを使用すると、カスタム Azure サービスへの Private Link 接続を提供できます。 カスタム サービスのコンシューマーは、独自の Azure 仮想ネットワークから、それらのサービスにプライベートに (つまり、インターネットを使用せずに) アクセスできるようになります。

Note

Private Link サービスを使用する場合、料金は発生しません。

Private Link の主なベネフィット

Private Link とプライベート エンドポイントおよび Private Link サービスの連携により、次のベネフィットが提供されます。

- Azure 上の PaaS サービスおよび Microsoft パートナー サービスへのプライベート アクセス。 プライベート エンドポイントを使用する際、Azure サービスが Azure 仮想ネットワークにマップされます。 Azure リソースが異なる仮想ネットワークおよび異なる Active Directory テナントに存在していても問題ありません。 Azure 仮想ネットワーク内のユーザーには、リソースはそのネットワークの一部のように見えます。

- 任意のリージョンの Azure サービスへのプライベート アクセス。 Private Link はグローバルに機能します。 Azure サービスへのプライベート接続は、そのサービスの仮想ネットワークが独自の仮想ネットワークとは異なるリージョンにある場合でも機能します。

- Azure サービスへのパブリックではないルート。 Azure サービスが仮想ネットワークにマップされると、トラフィックのルートが変わります。 仮想ネットワークと Azure サービスの間のすべての受信トラフィックと送信トラフィックは、Microsoft Azure のバックボーン ネットワーク経由で伝送されます。 パブリック インターネットがサービス トラフィックに使用されることはありません。

- パブリック エンドポイントは必要なくなります。 マップされた Azure サービスとの間のすべてのトラフィックは、Microsoft Azure のバックボーンを経由するようになるため、サービスのパブリック エンドポイントは不要になります。 そのパブリック エンドポイントを無効にできるので、セキュリティの脅威の可能性がなくなります。

- ピアリングされた Azure 仮想ネットワークも、Private Link を利用するリソースにアクセスできます。 ピアリングされた Azure 仮想ネットワークを使用している場合、それらのピアリングされたネットワークからプライベートな Azure リソースにアクセスするために、追加の構成は必要ありません。 ピアリングされたネットワーク内のクライアントは、Azure サービスにマップされている任意のプライベート エンドポイントにアクセスできます。

- オンプレミス ネットワークからも、Private Link を使用するリソースにアクセスできます。 オンプレミス ネットワークから Azure 仮想ネットワークへの接続に、ExpressRoute のプライベート ピアリングまたは VPN トンネルを使用しますか。 その場合、オンプレミス ネットワーク内のクライアントからプライベート Azure リソースにアクセスするために、追加の構成は必要ありません。

- データ流出に対する保護。 プライベート エンドポイントを Azure サービスにマップすると、そのサービスの特定のインスタンスにマップされます。 たとえば、Azure Storage へのプライベート アクセスを設定している場合は、BLOB、テーブル、またはその他のストレージ インスタンスにアクセスをマップします。 ネットワーク内の仮想マシンが侵害された場合でも、攻撃者はデータを別のリソース インスタンスに移動またはコピーすることはできません。

- 独自の Azure サービスへのプライベート アクセス。 Private Link サービスを実装し、カスタム Azure サービスへのプライベート アクセスを顧客に提供することができます。

Private Link の可用性

Private Link とプライベート エンドポイントは、多くの Azure サービスで動作します。 Private Link がサポートされている最新のサービスとリージョンについては、「Azure の更新情報」を参照してください。