条件付きアクセス ポリシーの制御と割り当てを実装する

Visual Studio App Center では、Microsoft Entra ID の高度な機能である Microsoft Entra 条件付きアクセスがサポートされています。この機能により、どのユーザーがリソースにアクセスできるかを制御する詳細なポリシーを指定できます。 条件付きアクセスを使用すると、グループ、デバイスの種類、場所、ロールなどに基づいてユーザーのアクセスを制限することでアプリケーションを保護できます。

条件付きアクセスの設定

これは、条件付きアクセスを設定するための簡易ガイドです。 完全なドキュメントについては、「条件付きアクセスとは」を参照してください。

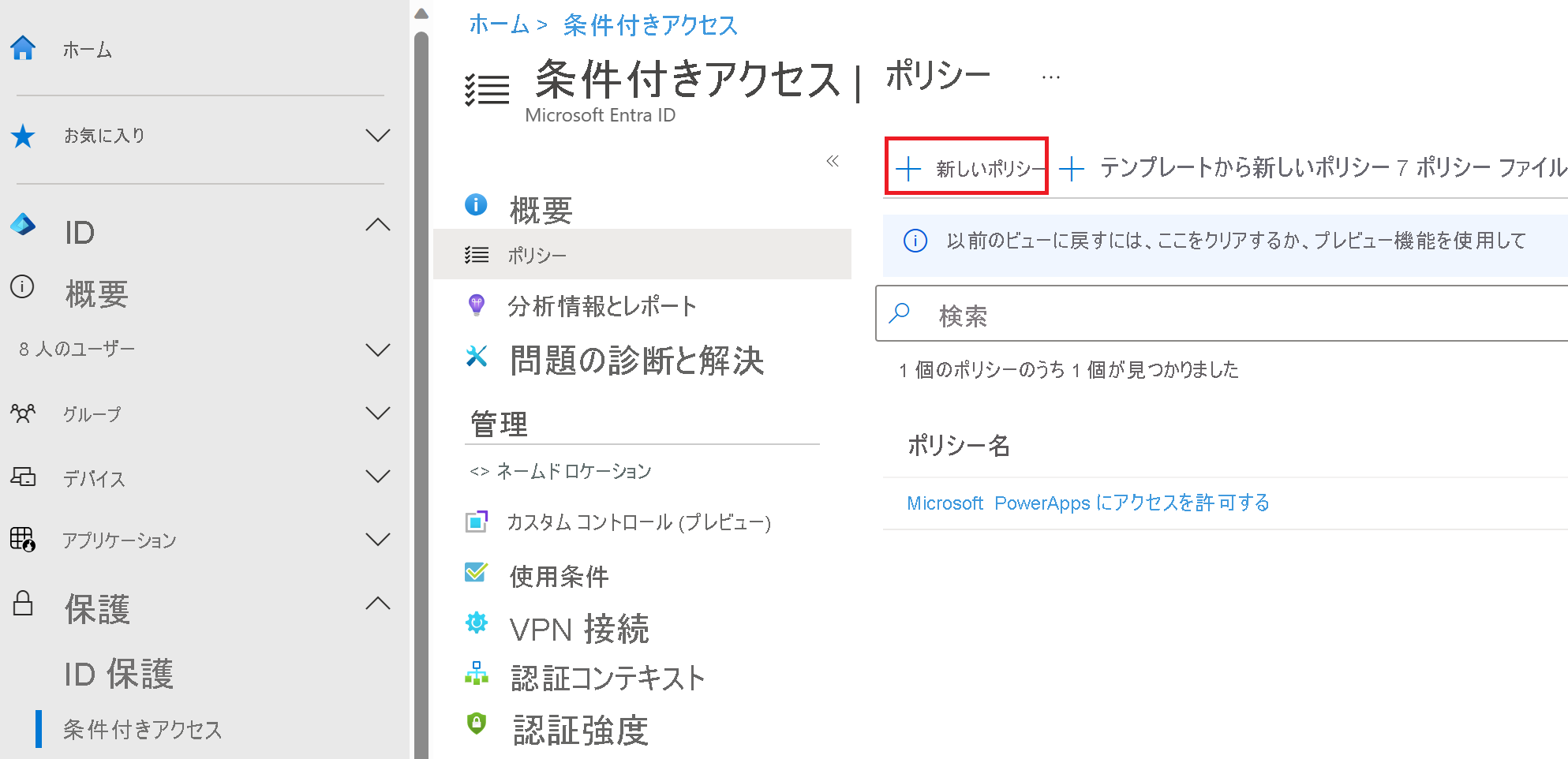

Azure portal で Active Directory テナントを開いてから、[セキュリティ] 設定を開き、[条件付きアクセス] を選択します。

[条件付きアクセス] 設定で [新しいポリシー] を選択してポリシーを作成します。

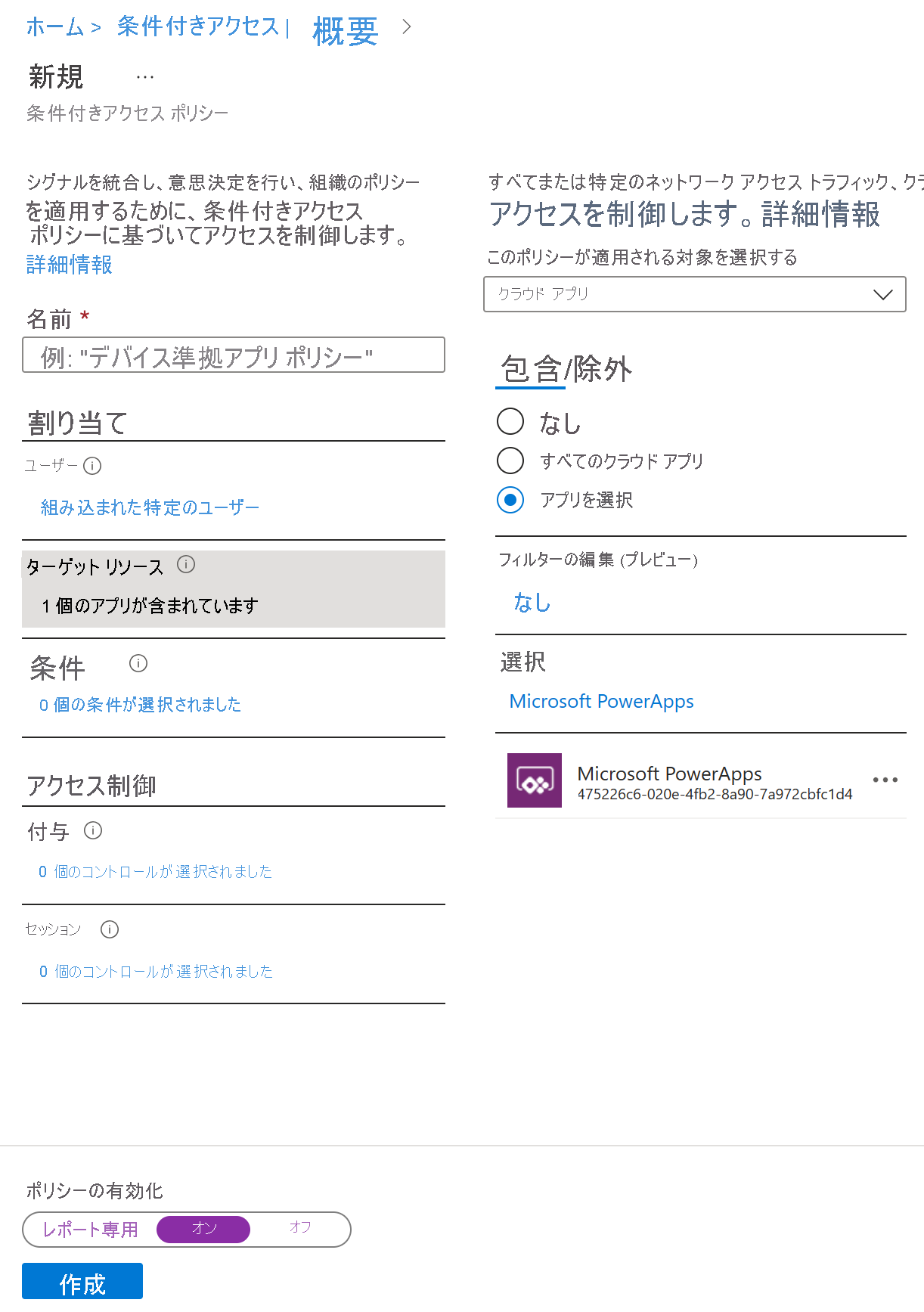

[新しいポリシー] 設定で [クラウド アプリまたは操作] を選択し、ポリシーのターゲットとして [Visual Studio App Center] を選択します。 次に、適用するその他の条件を選択し、ポリシーを有効にし、[作成] を選択して保存します。

サインイン リスクベースの条件付きアクセス

ほとんどのユーザーは、追跡可能な通常の動作を行うものです。 この通常の動作以外の動作をユーザーが実行するときは、そのユーザーのサインインを許可するだけでも危険である可能性があります。 そのユーザーをブロックしたり、そのユーザーが本当に本人が主張している人物であることを証明するために多要素認証の実行を求めたりすることが必要です。

サインイン リスクは、特定の認証要求が ID 所有者によって承認されていない可能性があることを表します。 Microsoft Entra ID Premium P2 のライセンスを所持する組織では、Microsoft Entra Identity Protection のサインイン リスク検出を組み込んだ条件付きアクセス ポリシーを作成できます。

このポリシーは、条件付きアクセス自体によって、または Microsoft Entra Identity Protection を使用して割り当てることができます。 組織は、セキュリティで保護されたパスワードの変更を必要とするサインイン リスクベースの条件付きアクセス ポリシーを有効にするために、次のいずれかのオプションを選択する必要があります。

ユーザー リスクベースの条件付きアクセス

Microsoft では、研究者、法執行機関、Microsoft のさまざまなセキュリティ チーム、その他の信頼できる情報源と協力して、漏洩したユーザー名とパスワードのペアを調査しています。 Microsoft Entra ID Premium P2 のライセンスを所持する組織では、Microsoft Entra Identity Protection のユーザー リスク検出を組み込んだ条件付きアクセス ポリシーを作成できます。

サインイン リスクベースの条件付きアクセスと同様に、このポリシーは、条件付きアクセス自体によって、または Microsoft Entra Identity Protection を使用して割り当てることができます。

セキュリティ情報登録のセキュリティ保護

多要素認証とセルフサービス パスワード リセットへの登録をユーザーがいつどのように行うかについてのセキュリティ保護が、条件付きアクセス ポリシーのユーザー アクションを使用して可能になりました。 このプレビュー機能は、統合登録プレビューを有効にしている組織で使用することができます。 この機能は、信頼されたネットワークの場所などの条件を使用して、多要素認証とセルフサービス パスワード リセット (SSPR) に登録するためのアクセスを制限する必要がある組織で有効にすることができます。

信頼できる場所からの登録を要求するポリシーを作成する

次のポリシーは、統合された登録エクスペリエンスを使用して登録を試みるすべての選択ユーザーに適用されます。これにより、信頼されたネットワークとしてマークされている場所からユーザーが接続している場合を除き、アクセスがブロックされます。

Microsoft Entra 管理センターで、[ID]、[保護]、[条件付きアクセス] の順に移動します。

[新しいポリシーの作成] を選択します。

[名前] に、このポリシーの名前を入力します。 たとえば、「信頼されたネットワーク上の統合されたセキュリティ情報の登録」など。

[割り当て] から [ユーザーとグループ] を選択し、このポリシーを適用するユーザーとグループを選択します。

- [除外] で、 [ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- [Done] を選択します。

[クラウド アプリまたはアクション] から [ユーザー アクション] を選択し、 [セキュリティ情報の登録] をオンにします。

[条件] で [場所] を選択します。

- [はい] を構成します。

- [任意の場所] を含めます。

- [すべての信頼できる場所] を除外します。

- [場所] 画面で [完了] を選択します。

- [条件] 画面で [完了] を選択します。

[条件] の [クライアント アプリ (プレビュー)] で、[構成する] を [はい] に設定し、[完了] を選択します。

[アクセス制御] で [許可] を選択します。

- [アクセスのブロック] を選択します。

- 次に、[選択] オプションを使用します。

[ポリシーを有効にする] を [オン] に設定します。

次に、 [保存] を選択します。

このポリシーの手順 6 では、組織には選択肢が用意されています。 上記のポリシーでは、信頼できるネットワークの場所からの登録が必要となります。 組織は、 [場所] の代わりに、利用可能な任意の条件を使用することを選択できます。 このポリシーはブロック ポリシーであるため、含まれるものはすべてブロックされることを覚えておいてください。

上記の手順 6 で、場所ではなくデバイス状態の使用を選択することもできます。

- [条件] で、[デバイスの状態 (プレビュー)] を選択します。

- [はい] を構成します。

- [すべてのデバイスの状態] を含めます。

- [デバイスはハイブリッド Microsoft Entra に参加済み] と [デバイスは準拠としてマーク済み] の両方またはどちらかを除外します。

- [場所] 画面で [完了] を選択します。

- [条件] 画面で [完了] を選択します。

場所ごとにアクセスをブロックする

条件付きアクセスで場所の条件を使用すると、ユーザーのネットワークの場所に基づいて、クラウド アプリへのアクセスを制御できます。 場所の条件は、一般に、トラフィックの発信元として不適切であると組織が認識している国またはリージョンからのアクセスをブロックするために使用されます。

場所を定義する

全体管理者、セキュリティ管理者、または条件付きアクセス管理者として、Microsoft Entra 管理ポータルにサインインします。

[ID]、[保護]、[条件付きアクセス]、[ネームド ロケーション] の順に移動します。

[新しい場所] を選択します。

場所に名前を付けます。

その場所または国/地域を構成する、外部からアクセス可能な特定の IPv4 アドレス範囲がわかっている場合は、 [IP 範囲] を選択します。

- 指定しようとしている場所の [IP 範囲] を指定するか、 [国/地域] を選択します。

- 国/地域を選択する場合、必要に応じて不明な領域を含めることもできます。

[保存] を選択します。

条件付きアクセス ポリシーを作成する

全体管理者、セキュリティ管理者、または条件付きアクセス管理者として、Microsoft Entra 管理センターにサインインします。

[ID]、[保護]、[条件付きアクセス] の順に移動します。

[新しいポリシーの作成] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択します。

- [除外] で、 [ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- [Done] を選択します。

[クラウド アプリまたは操作]、[含める] で、[すべてのクラウド アプリ] を選択します。

[条件]、[場所] の順に選択します。

- [構成] を [はい] に設定します。

- [含める] で [選択された場所] を選択します。

- 組織に対して作成したブロック対象の場所を選択します。

- [選択] を選択します。

[アクセス制御] で、[アクセスのブロック] を選択し、[選択] を選択します。

設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

[作成] を選択して、条件付きアクセス ポリシーを作成します。

Require compliant devices (準拠しているデバイスが必須)

Microsoft Intune をデプロイした組織では、デバイスから返された情報を使用して、以下のようなコンプライアンス要件を満たすデバイスを識別することができます。

- ロック解除に PIN が必要。

- デバイスの暗号化が必要。

- オペレーティング システムの最小または最大バージョンが必要。

- 脱獄とルート化がいずれもデバイスで行われていないことが必要。

このポリシー準拠情報は Microsoft Entra ID に転送され、条件付きアクセスではそこで、リソースへのアクセスを許可するかブロックするかを決定できます。

条件付きアクセス ポリシーを作成する

リソースにアクセスするデバイスが組織の Intune 準拠ポリシーに準拠しているとマークされていることを要求する条件付きアクセス ポリシーを作成するには、次の手順に従います。

全体管理者、セキュリティ管理者、または条件付きアクセス管理者として、Microsoft Entra 管理センターにサインインします。

[ID]、[保護]、[条件付きアクセス] の順に移動します。

[新しいポリシーの作成] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択します。

- [除外] で、 [ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- [Done] を選択します。

[クラウド アプリまたは操作]、[含める] で、[すべてのクラウド アプリ] を選択します。

- 特定のアプリケーションをポリシーから除外する必要がある場合は、 [除外されたクラウド アプリの選択] で [除外] タブから選択して [選択] を選びます。

- [Done] を選択します。

[条件]、[クライアント アプリ (プレビュー)]、[このポリシーを適用するクライアント アプリを選択します] の順に選択して、すべての既定値が選択されたままの状態で [完了] を選択します。

[アクセス制御]、[許可] で、[デバイスは準拠としてマーク済みである必要があります] を選択します。

- [選択] を選択します。

設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

[作成] を選択して、ポリシーを作成および有効化します。

注意

上記の手順を使用して、 [すべてのユーザー] と [すべてのクラウド アプリ] に対して [デバイスは準拠としてマーク済みである必要があります] を選択した場合でも、新しいデバイスを Intune に登録できます。 [デバイスは準拠としてマーク済みである必要があります] コントロールを使用しても、Intune の登録はブロックされません。

既知の動作

Windows 7、iOS、Android、macOS、および一部のサードパーティ製 Web ブラウザーでは、Microsoft Entra ID によって、デバイスが Microsoft Entra ID に登録されるときにプロビジョニングされたクライアント証明書を使用してデバイスが識別されます。 ユーザーは、ブラウザーで最初にサインインするときに証明書の選択を求められます。 エンド ユーザーは、ブラウザーを引き続き使用する前に、この証明書を選択する必要があります。

アクセスのブロック

保守的なクラウド移行アプローチを採用している組織では、すべてをブロックするポリシーが選択肢になります。

警告

ブロック ポリシーが正しく構成されていないと、組織が Azure portal からロックアウトされる可能性があります。

このようなポリシーは、意図しない副作用をもたらす可能性があります。 有効にする前に、適切なテストと検証が不可欠です。 管理者は、条件付きアクセスのレポート専用モードや条件付きアクセスの What If ツールなどのツールを利用する必要があります。

ユーザーの除外

条件付きアクセス ポリシーは、強力なツールです。 次のアカウントをポリシーから除外することをお勧めします。

緊急アクセス用アカウントまたは非常用アカウント。テナント全体でアカウントがロックアウトされるのを防ぎます。 万一、すべての管理者がテナントからロックアウトされた場合は、自分の緊急アクセス用管理アカウントを使用してテナントにサインインし、アクセスを復旧するステップを実行することができます。

サービス アカウントとサービス プリンシパル (Microsoft Entra Connect 同期アカウントなど)。 サービス アカウントは、特定のユーザーに関連付けられていない非対話型のアカウントです。 これらは通常、アプリケーションへのプログラムによるアクセスを可能にしているバックエンドサービスによって使用されますが、管理を目的としてシステムにサインインするためにも使用されます。 プログラムでは MFA を完了できないため、このようなサービス アカウントは対象外とする必要があります。 サービス プリンシパルによって行われた呼び出しは、条件付きアクセスによってブロックされることはありません。

- 組織のスクリプトまたはコードでこれらのアカウントが使用されている場合は、それをマネージド ID に置き換えることを検討してください。 これらの特定のアカウントは、一時的な回避策として、ベースライン ポリシーの対象外にすることができます。

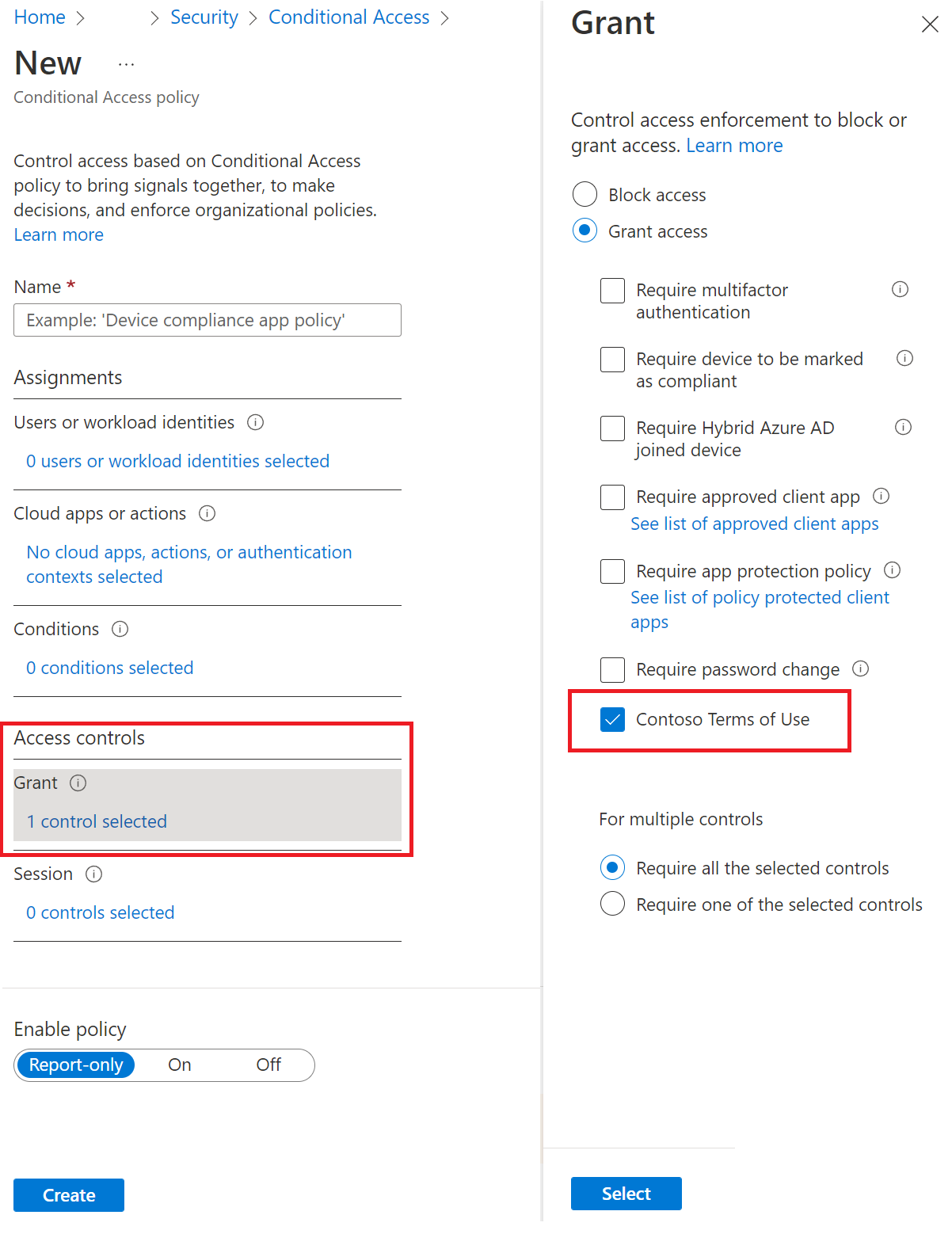

条件付きアクセス使用条件 (TOU)

![クラウド ソリューションの新しい使用条件を作成するための [Identity Governance] ダイアログのスクリーンショット。](../../wwl-sci/plan-implement-administer-conditional-access/media/create-terms-identity-governance-a7c52e2f.png)

Identity Governance のツールで、サイトの使用条件 (TOU) を作成できます。 Identity Governance アプリを起動し、メニューから [使用条件] を選択します。 ユーザーの条件を含む PDF ファイルを指定する必要があります。 いつ条件の期限が切れるか、ユーザーが同意する前に条件を開く必要があるかどうかなど、いくつかの規則を設定できます。 作成後、Identity Governance でカスタムの条件付き規則をただちに作成できます。 また、条件を保存し、Microsoft Entra ID で条件付きアクセスを使用することもできます。 新しい使用条件を作成するには、上記のダイアログに入力します。

同意のリンク (アクセス前の使用条件への同意) と条件付きアクセスは、より多くの牽引力を獲得します。 組織は、使用条件に同意することをユーザーを求める機能を利用できます。 また、組織は、同意を期限切れにしたり、使用条件を変更したりすることができ、ユーザーの同意を再度求めることができます。

環境内の特定のクラウド アプリにアクセスする前に、使用条件 (ToU) を受け入れる形式でユーザーからの同意を得る場合があります。 Microsoft Entra 条件付きアクセスでは、次が提供されます。

- ToU を構成する簡単な方法

- 条件付きアクセス ポリシーを介して使用条件に同意を要求するオプション