アプリケーション コントロールを実装する

アプリの条件付きアクセス制御を使用すると、ユーザーは、アクセスとセッションのポリシーに基づいて、アプリのアクセスとセッションをリアルタイムで監視および制御することができます。 アクセスおよびセッション ポリシーは Microsoft Defender for Cloud Apps ポータル内で、フィルターをさらに調整し、ユーザーに対して実行されるアクションを設定するために使用します。

アプリの条件付きアクセス制御

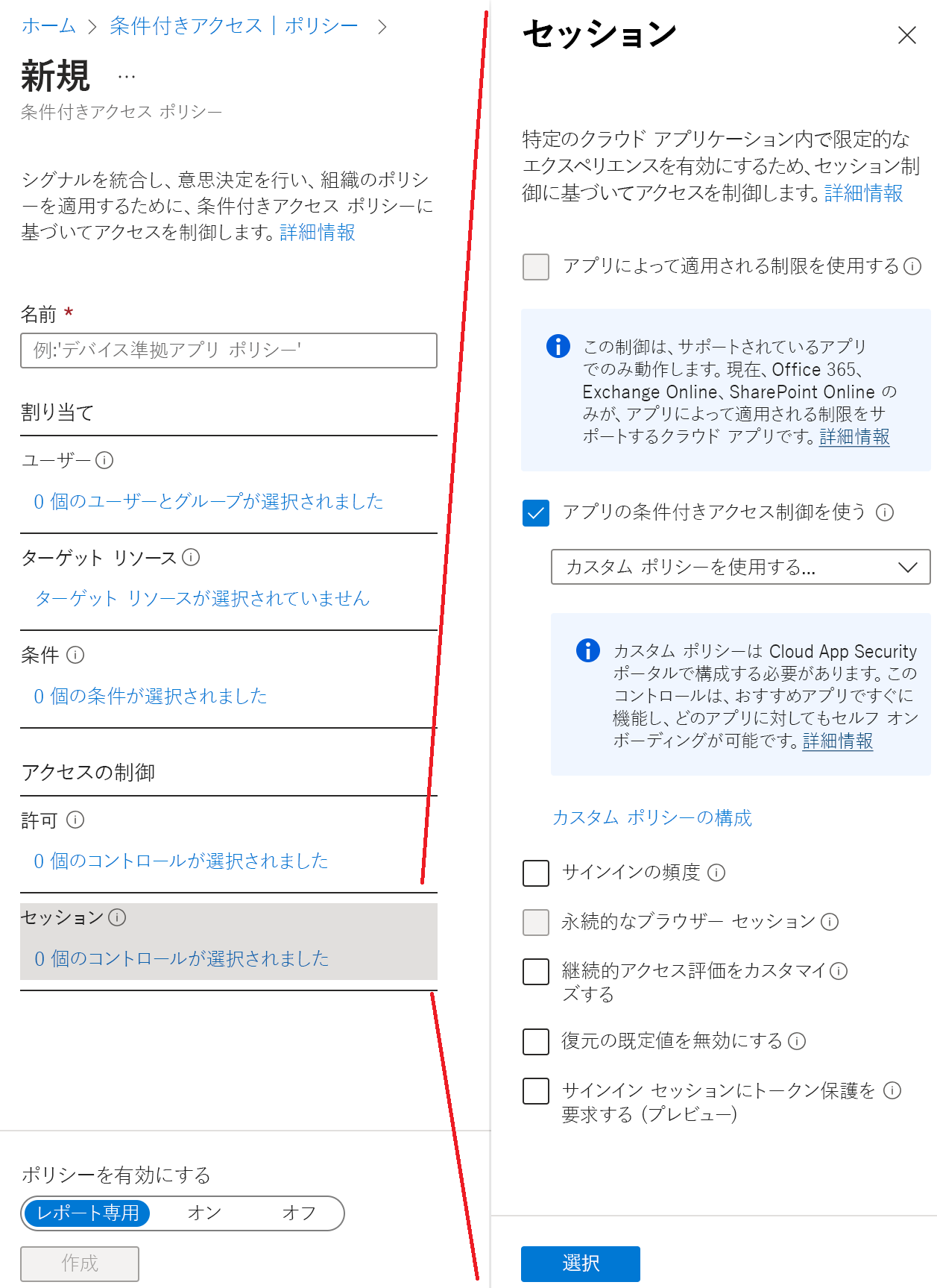

アプリの条件付きアクセス制御は、リバース プロキシ アーキテクチャを使用して Microsoft Entra 条件付きアクセスと一意に統合されます。 Microsoft Entra 条件付きアクセスによって、特定の条件に基づいて組織のアプリにアクセス制御を適用できます。 この条件では、条件付きアクセス ポリシーの適用先が、誰であるか (ユーザーまたはユーザーのグループ)、何であるか (どのクラウド アプリか)、どこであるか (どの場所およびネットワークか) が定義されます。 条件を決定したら、Microsoft Defender for Cloud Apps にユーザーをルーティングできます。このツールでは、アプリの条件付きアクセス制御でアクセスとセッションを制御し、データを保護できます。

アクセス ポリシーとセッション ポリシーを使用すると、次のことができます。

- データ窃盗を防ぐ: たとえばアンマネージド デバイスなどで、機密性の高いドキュメントのダウンロード、切り取り、コピー、および印刷をブロックできます。

- ダウンロードを保護する: 機密性の高いドキュメントのダウンロードをブロックするのではなく、ドキュメントにラベルを付け、Azure Information Protection で保護するように要求できます。 このアクションにより、危険を及ぼす可能性のあるセッションにおいて確実にドキュメントが保護され、ユーザー アクセスが制限されます。

- ラベルのないファイルのアップロードを禁止する: 機密性の高いファイルがアップロード、配布、および他のユーザーに使用される前に、ファイルに適切なラベルと保護が設定されるようにすることが重要です。 機密性の高い内容が含まれるラベルのないファイルが、その内容をユーザーが分類するまで、アップロードされないようにすることができます。

- コンプライアンスのためにユーザー セッションを監視する: 危険なユーザーは、アプリへのサインイン時に監視され、セッション内で彼らのアクションがログに記録されます。 ユーザーの動作を調査して分析し、将来どこで、どのような条件においてセッション ポリシーを適用する必要があるかを理解することができます。

- アクセスをブロックする: 複数のリスク要因に応じて、特定のアプリとユーザーのアクセスを細かくブロックできます。 たとえば、デバイス管理の形式としてクライアント証明書を使用している場合に、ブロックできます。

- カスタム アクティビティをブロックする: Microsoft Teams や Slack といったアプリで機密性の高いコンテンツを含むメッセージを送信する場合のように、アプリによってはリスクを伴う固有のシナリオがあります。 このようなシナリオでは、メッセージで機密性の高いコンテンツをスキャンし、リアルタイムでブロックできます。

方法:条件付きアクセスを使用して、クラウド アプリへのアクセスにアプリ保護ポリシーと承認済みクライアント アプリの使用を必須にする

人々は、個人的な作業と業務上の作業のどちらにもモバイル デバイスを日常的に使用します。 組織は、スタッフの生産性を確保する一方で、安全でない可能性のあるアプリケーションによるデータ損失を防止する必要があります。 条件付きアクセスを使用すると、組織は、承認された (先進認証対応の) クライアント アプリへのアクセスを制限できます。

このセクションでは、Microsoft 365、Exchange Online、SharePoint Online などのリソースの条件付きアクセス ポリシーを構成する 2 つのシナリオを紹介します。

Note

iOS および Android デバイス用の承認済みクライアント アプリを要求するには、まずそれらのデバイスを Microsoft Entra ID に登録する必要があります。

シナリオ 1:Microsoft 365 アプリで、承認済みクライアント アプリの使用を必須にする

このシナリオでは、Contoso は、モバイル デバイスを使用しているユーザーが Outlook Mobile、OneDrive、Microsoft Teams などの承認済みクライアント アプリを使用している場合に限りすべての Microsoft 365 サービスにアクセスできることを決定しました。 すべてのユーザーは既に Microsoft Entra 資格情報でサインインしていて、Microsoft Entra ID Premium P1 または P2、および Microsoft Intune を含むライセンスが割り当てられています。

組織は、モバイル デバイスで承認済みクライアント アプリの使用を必須にするために、次の 3 つの手順を完了する必要があります。

ステップ 1:Exchange Online にアクセスする際に承認済みクライアント アプリケーションの使用を必須にする、Android および iOS ベースの先進認証クライアントのポリシー。

全体管理者、セキュリティ管理者、または条件付きアクセス管理者として、Microsoft Entra 管理センターにサインインしてください。

[ID]、[保護]、[条件付きアクセス] の順に参照してください。

[新しいポリシーの作成] を選択してください。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択するか、このポリシーを適用する特定のユーザーとグループを選択します。

- [Done] を選択します。

[クラウド アプリまたは操作] の [含める] で、[Office 365] を選択します。

[条件] で、 [デバイス プラットフォーム] を選択します。

- [構成] を [はい] に設定します。

- Android と iOS を含めます。

[条件] で、 [クライアント アプリ (プレビュー)] を選択します。

- [構成] を [はい] に設定します。

- [モバイル アプリとデスクトップ クライアント] と [先進認証クライアント] を選択します。

[アクセスの制御] の [付与] で、[アクセスを許可]、[承認されたクライアント アプリが必要です] の順に選択し、[選択] を選択します。

設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

[作成] を選択し、ポリシーを作成して有効にします。

ステップ 2: ActiveSync (EAS) を使用する Exchange Online 用 Microsoft Entra 条件付きアクセス ポリシーを構成する。

[ID]、[保護]、[条件付きアクセス] の順に参照してください。

[新しいポリシーの作成] を選択してください。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択するか、このポリシーを適用する特定のユーザーとグループを選択します。

- [Done] を選択します。

[クラウド アプリまたは操作] の [含める] で、[Office 365 Exchange Online] を選択します。

[条件] で、次の手順を実行します。

[クライアント アプリ (プレビュー)] :

- [構成] を [はい] に設定します。

- [モバイル アプリとデスクトップ クライアント] と [Exchange ActiveSync クライアント] を選択します。

[アクセスの制御] の [付与] で、[アクセスを許可]、[承認されたクライアント アプリが必要です] の順に選択し、[選択] を選択します。

設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

[作成] を選択し、ポリシーを作成して有効にします。

ステップ 3:iOS および Android クライアント アプリケーション用の Intune アプリ保護ポリシーを構成する。

Android および iOS 用のアプリ保護ポリシーを作成する手順については、記事「アプリ保護ポリシーを作成して割り当てる方法」を参照してください。

シナリオ 2: Exchange Online と SharePoint Online で、承認済みクライアント アプリの使用を必須にする

このシナリオでは、Contoso は、ユーザーが Outlook モバイルなどの承認済みクライアント アプリを使用している場合に限り、モバイル デバイス上でメールと SharePoint データにのみアクセスできることを決定しました。 すべてのユーザーは既に Microsoft Entra 資格情報でサインインしていて、Microsoft Entra ID Premium P1 または P2、および Microsoft Intune を含むライセンスが割り当てられています。

組織は、モバイル デバイスおよび Exchange ActiveSync クライアント上での承認済みクライアント アプリの使用を必須にするために、次の 3 つの手順を完了する必要があります。

ステップ 1:Exchange Onlinee および SharePoint Online にアクセスする際に承認済みクライアント アプリケーションの使用を必須にする、Android および iOS ベースの先進認証クライアントのポリシー。

全体管理者、セキュリティ管理者、または条件付きアクセス管理者として、Microsoft Entra 管理センターにサインインしてください。

[ID]、[保護]、[条件付きアクセス] の順に参照してください。

[新しいポリシー] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択するか、このポリシーを適用する特定のユーザーとグループを選択します。

- [Done] を選択します。

[クラウド アプリまたは操作] の [含める] で、[Office 365 Exchange Online] と [Office 365 SharePoint Online] を選択します。

[条件] で、 [デバイス プラットフォーム] を選択します。

- [構成] を [はい] に設定します。

- Android と iOS を含めます。

[条件] で、 [クライアント アプリ (プレビュー)] を選択します。

- [構成] を [はい] に設定します。

- [モバイル アプリとデスクトップ クライアント] と [先進認証クライアント] を選択します。

[アクセスの制御] の [付与] で、[アクセスを許可]、[承認されたクライアント アプリが必要です] の順に選択し、[選択] を選択します。

設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

[作成] を選択し、ポリシーを作成して有効にします。

手順 2:承認済みクライアント アプリの使用を必須にする Exchange ActiveSync クライアントのポリシー。

[ID]、[保護]、[条件付きアクセス] の順に参照してください。

[新しいポリシー] を選択します。

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択するか、このポリシーを適用する特定のユーザーとグループを選択します。

- [Done] を選択します。

[クラウド アプリまたは操作] の [含める] で、[Office 365 Exchange Online] を選択します。

[条件] で、次の手順を実行します。

[クライアント アプリ (プレビュー)] :

- [構成] を [はい] に設定します。

- [モバイル アプリとデスクトップ クライアント] と [Exchange ActiveSync クライアント] を選択します。

[アクセスの制御] の [付与] で、[アクセスを許可]、[承認されたクライアント アプリが必要です] の順に選択し、[選択] を選択します。

設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

[作成] を選択し、ポリシーを作成して有効にします。

ステップ 3:iOS および Android クライアント アプリケーション用の Intune アプリ保護ポリシーを構成する。

Android および iOS 用のアプリ保護ポリシーを作成する手順については、記事「アプリ保護ポリシーを作成して割り当てる方法」を参照してください。

アプリ保護ポリシーの概要

アプリ保護ポリシー (APP) は、組織のデータが安全な状態にあるか、またはマネージド アプリ内に格納されることを保証するルールです。 ポリシーの例としては、ユーザーが "企業" データへのアクセスまたは移動を試みた場合や、アプリ内で禁止または監視されている一連の操作を試みた場合に適用されるルールがあります。 マネージド アプリにはアプリ保護ポリシーが適用されており、Intune で管理できます。

モバイル アプリケーション管理 (MAM) アプリ保護ポリシーを使用すると、アプリケーション内で組織のデータを管理し、保護することができます。 MAM (デバイス登録なし) (MAM-WE) を使用すると、機密データを含む職場または学校関連のアプリを、ほぼすべてのデバイス (Bring-Your-Own-Device (BYOD) シナリオでの個人用デバイスを含む) で管理できます。 Microsoft Office アプリなどの多くの仕事効率化アプリを、Intune MAM で管理することができます。

アプリ データを保護する方法

従業員は個人のタスクと仕事のタスクの両方にモバイル デバイスを使用しています。 従業員の生産性を維持したまま、意図的な、および意図しないデータ損失を防ぐ必要があります。 また、管理していないデバイスからアクセスされる会社のデータを保護することも必要です。

Intune のアプリ保護ポリシーはあらゆるモバイル デバイス管理 (MDM) ソリューションとの依存関係なしで使用できます。 この独立性により、デバイス管理ソリューションにデバイスを登録しても登録しなくても会社のデータを保護できます。 アプリレベル ポリシーを実装するだけで、会社のリソースへのアクセスを制限し、データを IT 部門の管理範囲内に保つことができます。

デバイスでのアプリ保護ポリシー

アプリ保護ポリシーは、次のようなデバイスで実行されているアプリ向けに構成できます。

Microsoft Intune に登録されているデバイス: このようなデバイスは通常、企業所有です。

サード パーティ製のモバイル デバイス管理 (MDM) ソリューションに登録されているデバイス: このようなデバイスは通常、企業の所有物です。

注意

モバイル アプリ管理ポリシーを、サード パーティのモバイル アプリ管理ソリューションやセキュア コンテナー ソリューションとともに使用しないでください。

どのモバイル デバイス管理ソリューションにも登録されていない: これらのデバイスは通常、従業員が所有するデバイスであり、Intune やその他の MDM ソリューションのいずれにも管理されておらず、登録されていません。

重要

Microsoft 365 サービスに接続する Office モバイル アプリ向けのモバイル アプリ管理ポリシーを作成することができます。 ハイブリッドの最新認証に対応する iOS/iPadOS および Android 用の Outlook のために Intune アプリ保護ポリシーを作成することで、Exchange オンプレミス メールボックスへのアクセスも保護できます。 この機能を使用する前に、iOS/iPadOS および Android 用 Outlook の要件を満たしていることを確認します。 アプリ保護ポリシーは、オンプレミス Exchange サービスや SharePoint サービスに接続する他のアプリではサポートされていません。

アプリ保護ポリシーを利用した場合のメリット

アプリ保護ポリシーを使用した場合の重要なメリットとして、以下が挙げられます。

アプリ レベルで、会社データを保護します。 モバイル アプリ管理にはデバイス管理が必要ないため、マネージド デバイスとアンマネージド デバイスの両方で会社データを保護することができます。 管理の中心がユーザー ID になり、デバイスを管理する必要がなくなります。

エンド ユーザーの生産性は影響を受けず、個人的状況でアプリを使用する場合はポリシーは適用されません。 ポリシーは仕事のコンテキストでのみ適用されるため、個人データに影響を与えることなく会社データを保護することが可能になります。

アプリ保護ポリシーによって、アプリ層の保護が確実に実行されます。 たとえば、次のようなことができます。

- 仕事のコンテキストでアプリを開くために PIN を要求します。

- アプリ間でのデータの共有を制御します。

- 会社のアプリ データを個人の保存場所に保存できないようにします。

MDM を MAM と併用することでデバイスが確実に保護されます。 たとえば、デバイスへのアクセスに PIN を要求したり、デバイスに管理対象のアプリを展開したりすることができます。 また、MDM ソリューションを介してデバイスにアプリを展開することにより、アプリ管理をより制御できるようになります。

MDM をアプリ保護ポリシーと共に使用すると、さらにメリットが得られ、MDM を備えたアプリ保護ポリシーと、MDM を備えていないアプリ保護ポリシーを社内で同時に使用できます。 たとえば、従業員が、会社に支給された電話と個人のタブレットを使用するとします。 会社の電話は MDM に登録されており、アプリ保護ポリシーによって保護されますが、個人のデバイスはアプリ保護ポリシーのみで保護されます。

デバイスの状態を設定せず、ユーザーに MAM ポリシーを適用する場合、ユーザーは、BYOD デバイスと Intune マネージド デバイスの両方で MAM ポリシーを取得します。 管理されている状態に基づいて、MAM ポリシーを適用することもできます。 したがって、アプリ保護ポリシーを作成する場合、 [すべてのアプリの種類を対象にする] の横の [いいえ] を選択します。 次に以下のいずれかを実行します。

- Intune マネージド デバイスに制限が緩い MAM ポリシーを適用し、MDM が登録されていないデバイスにより制限の厳しい MAM ポリシーを適用します。

- 登録解除されたデバイスのみに MAM ポリシーを適用します。