Microsoft Entra ID Protection のポリシーを使ってリスクを検出する

リスク ポリシーを使用すれば、組織では ID リスクにより適切に対応できるようになります。

これまで、小売企業の IT チームでは、社内にセキュリティ スキルがないため、外部の請負業者を雇って ID を保護する必要がありました。 あなたの上司は、今後は同じような状況を回避したいと考えています。 会社では、セキュリティを弱めることなく、制御されたよりコスト効率の高い方法で脅威に対応できる必要があります。

あなたは、Microsoft Entra ID Protection で ID リスクがどのように検出されるかを調べるよう求められました。 リスク ポリシーとその使用方法を確認するように求められました。

このユニットでは、リスク ポリシーについて調べます。 また、どのような種類のリスク ポリシーがそれぞれ使用され、それらはどのように構成および有効にされるのかについて学習します。 その後、リスク ポリシーの種類ごとに、ユーザー エクスペリエンスがどのようなものかを確認します。

リスク ポリシーとは

リスク ポリシーを構成して、Identity Protection で特定の種類のリスクにどのように対処するかを決定できます。 アクセスをブロックまたは許可しますか? ユーザーにアクセスを許可する前に、さらに認証を実行させるようにしますか? リスク ポリシーは、リスクに迅速に対応するのに役立ちます。 会社はリスク ポリシーを適用し、ID ベースのリスクを処理するために外部の請負業者を雇うのを避けることができます。

ID リスクの種類に応じて、さまざまなリスク ポリシーを使用できます。 サインイン リスク ポリシーまたはユーザー リスク ポリシーを使用できます。

サインイン リスク ポリシー

サインイン リスク ポリシーでは、すべてのサインインを詳しく調べ、リスク スコアを付けます。 このスコアは、資格情報が使われたユーザーが、実際にサインインを試みているユーザーである確率を示します。 低、中、高のいずれかのしきい値を選択して、許容されるリスクのレベルを決定できます。 リスク レベルに基づいて、アクセスを許可するか、自動的にブロックするか、または他の要件が満たされた場合にのみアクセスを許可するかを選びます。 たとえば、ユーザーが多要素認証を実行し、中レベルであると見なされる検出されたリスクを修復するように求められる場合があります。 リスクが高と見なされた場合、ユーザーは完全にブロックされる可能性があります。

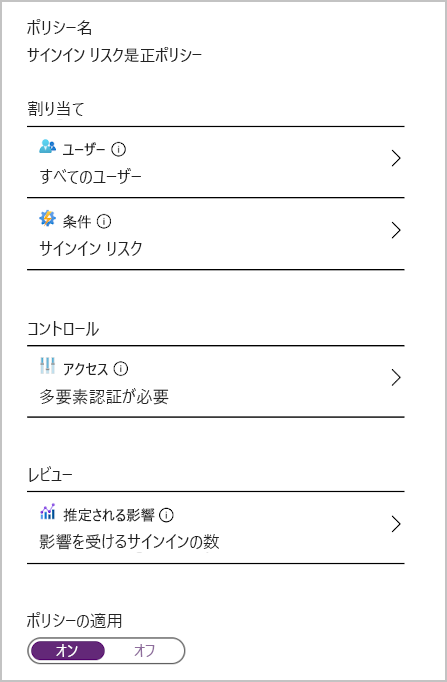

フォームを使用して、Azure portal でサインイン リスク ポリシーを構成します。 次のような設定を指定できます。

- このポリシーのターゲットとなるユーザー

- ポリシーをトリガーするスコアの高さなど、満たす必要がある条件

- 対応方法

このポリシーを適用する前に、ユーザーが既に Microsoft Entra 多要素認証に登録されていることを確認します。

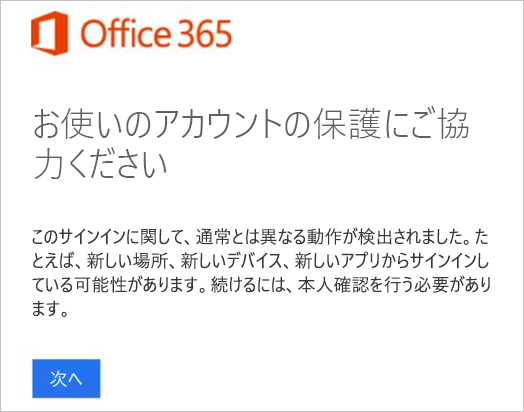

サインインのリスクが特定されると、ユーザーは、リスクを修復するためのアクションを実行するように求められます。 彼らには、何がリスクを引き起こしたのか、問題を解決するために何を提供する必要があるかが通知されます。 たとえば、ユーザーには、次の通知が表示される場合があります。

ユーザー リスク ポリシー

ここで、Identity Protection ではユーザーの通常の動作パターンが学習されます。 その後、Identity Protection ではその知識を利用して、ユーザーの ID が侵害された可能性のあるリスクが計算されます。 このリスクに基づいて、管理者は、アクセスを許可するか、ブロックするか、または追加の要件が満たされた場合にのみアクセスを許可するかを決定できます。 たとえば、ユーザーは、アクセスを許可される前に、セルフサービス パスワード リセットを使用して自分のパスワードを変更するように求められる場合があります。

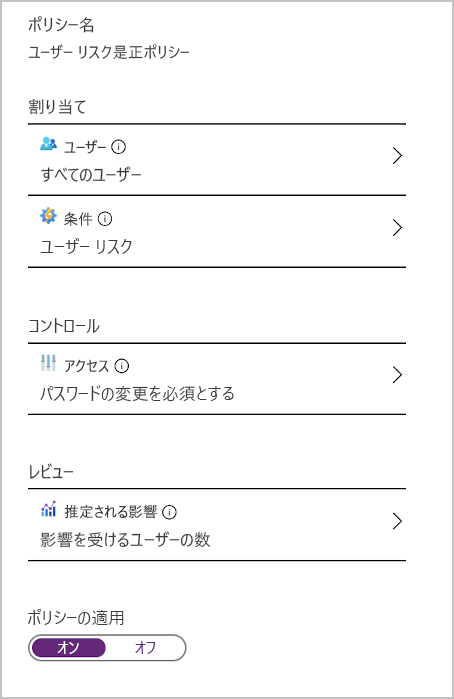

フォームを使用して、Azure portal でユーザー リスク ポリシーを構成します。 このポリシーの対象にする必要があるユーザー、満たす必要がある条件、望ましい応答方法などの設定を指定できます。 このポリシーを適用する前に、ユーザーがセルフサービス パスワード リセットに既に登録されていることを確認してください。

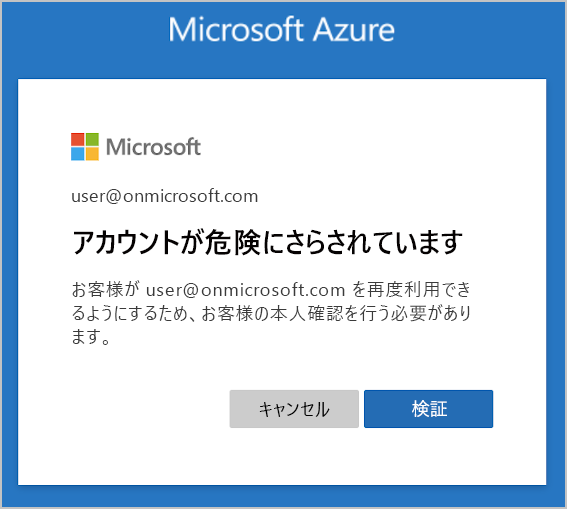

ユーザー リスクが特定されると、ユーザーはそのリスクを修復するためのアクションを実行するように求められます。 彼らには、何がリスクを引き起こしたのか、問題を解決するために何を提供する必要があるかが通知されます。 たとえば、ユーザーには、次の通知が表示される場合があります。

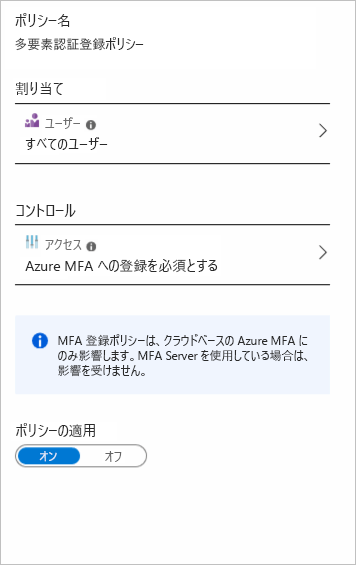

多要素認証 (MFA) 登録ポリシー

多要素認証 (MFA) では、ユーザーの ID に 2 番目の保護レイヤーが追加されます。 多要素認証では、ユーザーは、自分のユーザー名とパスワードを正しく入力した後で、さらに認証手順を行う必要があります。

MFA 登録ポリシーを利用することで、すべてのユーザーが、最初にアカウントを使用するときから、確実に MFA に登録されるようにすることができます。 また、サインイン リスク ポリシーを適用できるように、このポリシーを構成することができます。 このようにして、サインイン リスクが検出されたら、ユーザーに自己修復を行ってもらいます。

Azure portal を使用して、MFA 登録ポリシーを構成するためにフォームに入力します。 ポリシーの対象となるユーザーと、有効または無効にする必要があるかどうかの詳細を、指定する必要があります。

MFA 登録ポリシーを構成した後、ユーザーはサインイン時に登録するように求められます。 ユーザーには次の通知が表示されます。

ユーザーは 14 日以内に登録を完了する必要がありますが、その期間中はサインインをスキップすることを選択できます。 14 日後に登録を完了していないと、再度サインインすることはできません。