Microsoft Entra ID Protection によって検出されたリスクを調査して修復する

調査を行うと、ID のセキュリティ体制を強化できる方法が理解しやすくなります。 より適切にリスクに対応できるようになるとともに、将来のリスクを回避する助けとなります。

あなたの小売企業では、Microsoft Entra ID Protection ポリシーを構成しているので、リスクが検出されます。 上司からは、検出されたすべてのリスクを調査して修復し、プロジェクト マネージャーとレポートを共有するように求められました。 チームでは、会社の ID ベース リスクについての理解を深めるために、これを使用します。

このユニットでは、レポートを使用してリスクを調査する方法について学習します。 さまざまな種類のリスクを修復し、ブロックされる可能性のあるあらゆるユーザー アカウントを処理する方法を確認します。

リスクを調査する

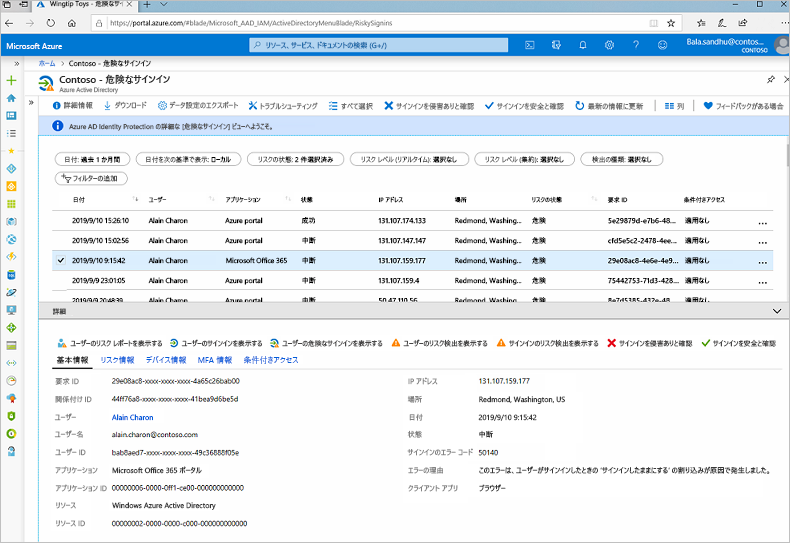

Identity Protection では、組織のユーザーについて検出された ID ベース リスクを調査するために使用できるレポートが提供されます。 これらのレポートにはさまざまな種類があります。 各種類のレポートでは、特定のリスクに関する情報が管理者に提供されます。 その後、管理者は、このようなリスクに対処するために特定のアクションを実行できます。

| レポート | 含まれる情報 | 管理者が実行できるアクション | 対象期間 |

|---|---|---|---|

| 危険なサインイン | 場所の詳細、デバイスの詳細、安全であると確認されたか、リスクが無視または修復されたサインイン。 | サインインが安全であることを確認するか、侵害されていることを確認します。 | 過去 30 日間 |

| 危険なユーザー | 危険な状態のユーザー、およびリスクが無視または修復されたユーザーの一覧。 危険なサインインのユーザーの履歴。 | ユーザーのパスワードをリセットしたり、ユーザー リスクを無視したり、ユーザー サインインをブロックしたり、ユーザー アカウントが侵害されていると確認したりします。 | 該当なし |

これらのレポートを使用し、Identity Protection によって検出されたリスクを調査できます。 レポートは、より適切にリスクを防ぎ、ID のセキュリティ スタンスを強化する方法を理解するのに役立ちます。

また、危険なユーザーの検出とサインインの検出に関する情報を組み合わせた、"リスク検出の種類のレポート" にアクセスすることができます。 これらのレポートを使用して、さまざまなリスクの種類がどのように関連しているかを確認し、適切なアクションを実行します。

Azure portal から、すべてのレポートを表示およびダウンロードすることができます。

リスクを修復する

調査が完了している場合、リスク ポリシーを使用した自動処理をまだ行っていないなら、リスクを修復する必要があります。 検出されたリスクには常にすばやく対処するようにしてください。

リスクを修復するにはさまざまな方法があります。 使用する方法は、組織のニーズによって異なります。

| 修復方法 | 説明 |

|---|---|

| 自己修復 | リスク ポリシーを構成する場合、ユーザーに自己修復させることができます。 Identity Protection でリスクが検出されると、ユーザーは自分のパスワードをリセットするか、多要素認証を実行して自身のブロックを解除します。 自己修復の後、これらの検出されたリスクは終了と見なされます。 リスク ポリシーでは、ポリシーをトリガーする許容可能なリスク レベルが低いほど、影響を受けるユーザーは多くなります。 通常は、ユーザー リスク ポリシーのしきい値を "高" で設定し、サインイン リスク ポリシーを "中以上" に設定することをお勧めします。 |

| パスワードを手動でリセットする | 組織によっては、自動パスワード リセットがオプションでない場合があります。 この場合は、管理者が手動でパスワード リセットを適用することができます。 たとえば、管理者は一時パスワードを生成し、ユーザーに通知することができます。 その後、ユーザーは自分のパスワードを変更できます。 |

| ユーザー リスクの検出を無視する | 場合によっては、パスワードをリセットできないことがあります。 たとえば、影響を受けたユーザー アカウントが削除されている可能性があります。 この場合は、このユーザーのリスク検出を無視できます。 ユーザー リスク検出を無視することを選択した場合、ユーザーに関連付けられているすべてのリスク検出が終了します。 |

| 個々の検出を終了する | 検出されたすべてのリスクが、ユーザーの全体的なリスク スコアに影響します。 このリスク スコアは、ユーザー アカウントが侵害される確率を表します。 管理者は、個々のリスク検出を終了し、ユーザーのアカウントの全体的なリスクを軽減することもできます。 たとえば、管理者は、特定のリスク検出が不要になり、それを無視することを、ユーザーに確認して判断できます。 ユーザー アカウントが侵害された場合の全体的なリスクが軽減されます。 |

ユーザーのブロックを解除する

リスク ポリシーによってユーザー アカウントがブロックされた場合、または管理者が調査後にアカウントを手動でブロックする場合。 これらのユーザー アカウントのブロックを解除する方法は、ブロックの原因となったリスクの種類によって異なります。

サインイン リスクが原因でブロックされたアカウント

サインイン リスクが原因でブロックされたアカウントは、ポリシーから除外することでブロック解除できます。 管理者がユーザーに、なじみのある場所またはデバイスからサインインするように求めた場合、アカウントのブロックが解除されることがあります。 場合によっては、なじみのない場所やデバイスからのサインインがブロックされます。 ユーザー アカウントのサインイン パターンに関する既知の情報に基づいて、疑わしい動作に対してアラートが示される場合があります。 また、管理者がポリシーの問題を検出した場合は、それを無効にすることができます。

ユーザー リスクが原因でブロックされたアカウント

危険と考えられる動作が原因でユーザーにフラグが設定されている場合は、アカウントがブロックされることがあります。 管理者は、ユーザーがアカウントのブロックを解除するためにパスワードをリセットできます。 ブロックを解除するために、管理者は危険と見なされたアクティビティを無視するか、ポリシーからユーザーを除外する場合があります。 ポリシーが原因で多数のユーザーの問題が発生している場合、管理者はポリシーを完全に無効にすることができます。