セキュリティ アラートを表示する

Microsoft Defender for Cloud により、複数のソースからログ データが自動的に収集、分析、統合され、ワークロードに対して脅威と思われるものが識別されます。 Azure リソース、ネットワーク、接続されているパートナー ソリューション (ファイアウォールなど) からのデータが、機械学習と高度なセキュリティ分析によって関連付けおよび処理され、擬陽性が減ります。

この集計により、Defender for Cloud は次のような脅威を検出できます。

- 既知の悪意のある IP アドレスと通信する、セキュリティ侵害された仮想マシン (VM)。

- Windows エラー報告によって検出された高度なマルウェア。

- VM に対するブルート フォース攻撃。

- マルウェア対策や Web アプリケーション ファイアウォールなど、パートナーの統合されたセキュリティ ソリューションからのセキュリティ アラート。

このような脅威が検出されると、Defender for Cloud によって "セキュリティ アラート" が生成されます。

セキュリティ アラートとは

アラートは、リソースに対する脅威を検出するときに Defender for Cloud によって生成される通知です。 Defender for Cloud により、アラートに優先順位が付けられ、問題の迅速な調査に必要な情報と共に一覧表示されます。 Defender for Cloud には、攻撃を修復する方法に関する推奨事項も用意されています。

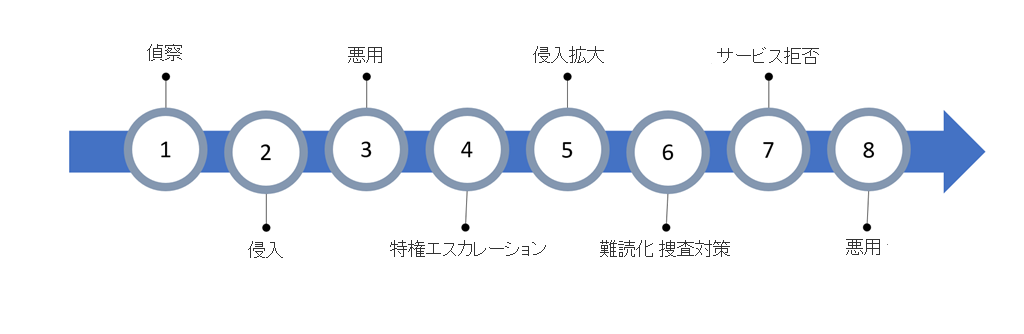

アラートの種類とサイバー キル チェーン

Microsoft Defender for Cloud により、"サイバー キル チェーン" のステージに対応したさまざまなアラートが提供されます。 サイバー キル チェーンは、初期の偵察ステージからデータの流出まで、サイバー攻撃を追跡する一連の手順です。 キル チェーンは、Lockheed Martin によって作成されました。 これは、敵の標的を特定して交戦するために確立された軍事的フレームワークをモデルにしています。

キル チェーンは、次の画像に示すように 8 つのフェーズで構成されています。 さまざまな種類の攻撃が各ステージに関連付けられており、さまざまなサブシステムがターゲットになっています。 ブルート フォース ログインからウイルスやワームまでのすべての一般的な攻撃ベクトルにより、サイバー キル チェーンでのアクティビティがトリガーされます。

- 偵察:攻撃者がネットワークとサービスを評価し、侵入するために利用できる可能性があるターゲットと手法を特定するための観察ステージです。

- 侵入:攻撃者は、偵察フェーズで得られた知識を使用して、ネットワークの一部にアクセスします。 このフェーズには、欠陥またはセキュリティ ホールの調査が含まれることがよくあります。

- 悪用:このフェーズでは、脆弱性が悪用されて、アクセスを拡大するためにシステムに悪意のあるコードが挿入されます。

- 権限の昇格:攻撃者は、多くの場合、より重要なデータにアクセスし、他の接続されたシステムに移動できるように、侵害されたシステムへの管理アクセスの獲得を試みます。

- 横移動: これは、接続されたサーバーに横方向に移動して、潜在的なデータへのアクセスを増やす処理です。

- 難読化/アンチフォレンジクス:サイバー攻撃を成功させるには、攻撃者はその入口を覆い隠す必要があります。 多くの場合、データを漏えいし、監査ログを消去して、セキュリティ チームによる検出を避けようとします。

- サービス拒否:このフェーズでは、攻撃が監視、追跡、またはブロックされないよう、ユーザーとシステムに対する通常のアクセスが中断されます。

- 流出:最後の流出ステージでは、侵害されたシステムから貴重なデータが取得されます。

Defender for Cloud アラートにより、キル チェーンの各フェーズで既知の動作の検出と認識が試みられます。 その後、SecOps チームに、進行中のサイバー攻撃を阻止する機会が提供されます。 侵害が発生した後は、Defender for Cloud により、流出を特定して侵害されたシステムを閉鎖するために必要な詳細情報が提供されます。

アラートには、アラートをトリガーした要因、ターゲットとなったリソース、攻撃元に関する重要な情報が含まれています。 アラートに含まれる情報は、脅威の検出に使用された分析の種類によって異なります。 インシデントには、脅威を調査するときに役に立つ可能性のある追加のコンテキスト情報も含まれる場合があります。 これらの段階での攻撃に対処するため、Defender for Cloud にはアラートに次のようなカテゴリがあります。

- 仮想マシンの動作分析

- ネットワーク分析

- SQL データベースと SQL Data Warehouse の分析

- コンテキスト情報

これらのアラートは、脅威または疑わしいアクティビティが発生するとトリガーされます。

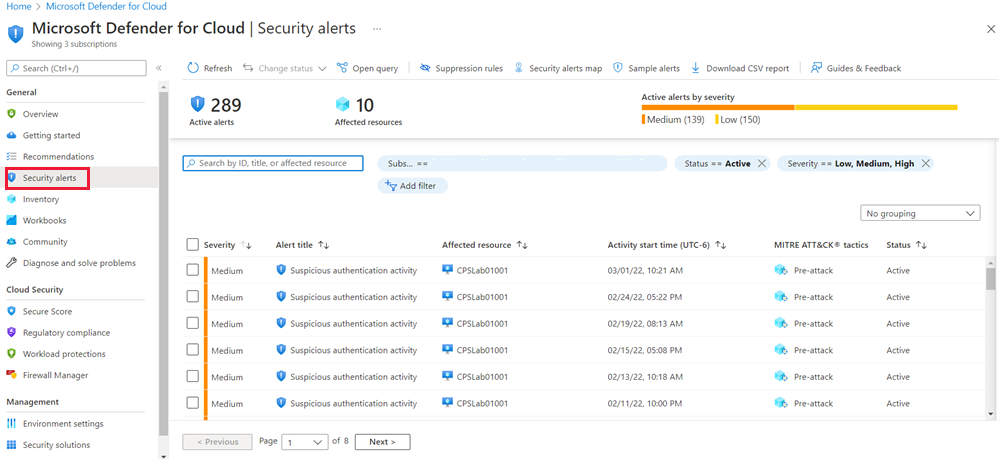

セキュリティ アラートの表示

収集されたセキュリティ アラートは、Microsoft Defender for Cloud の [セキュリティ アラート] ページで直接、コマンドライン ツールを介して、または REST API を使用して、表示することができます。 アラートを表示する最も簡単な方法はポータルです。 重要度レベル (高、中、低) で色分けされた、現在のアラートのグラフが表示されます。 実行中のリソースが監視されているサブスクリプションの例を次に示します。

アラートも個別に一覧表示され、より詳細な情報が表示されます。 日付、状態、重大度に基づいて、アラートをフィルター処理することができます。 アラートのフィルター処理は、セキュリティ アラートの範囲を絞り込む必要がある場合に便利です。 たとえば、システム内の潜在的な侵害を調査する場合、過去 24 時間以内に発生したセキュリティの警告を確認することができます。

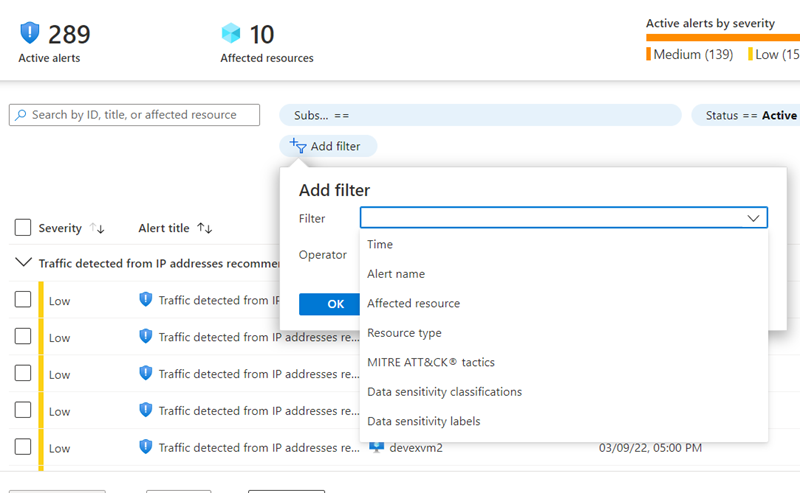

アラートの数が多い場合は、[セキュリティ アラート] ページで [フィルターを追加] を選択できます。 [フィルター] ウィンドウが表示され、フィルターを選択して、表示したい値を表示できます。

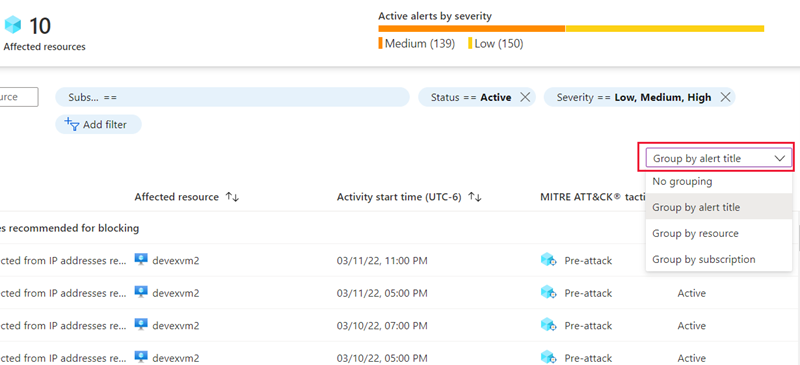

[グループ化] メニューを使用して、タイトル、リソース、サブスクリプション別にアラートを並べ替えることもできます。