チュートリアル: Microsoft Intuneを使用して管理されていないデバイス上のExchange Onlineメールを保護する

このチュートリアルでは、Microsoft Intuneアプリ保護ポリシーと条件付きアクセスMicrosoft Entra使用して、Exchange Onlineへのアクセスを保護する方法について説明します。 この保護により、管理されていないデバイスまたは Outlook モバイル アプリ以外のアプリを使用して Microsoft 365 メールにアクセスしているユーザーが Exchange にアクセスできなくなります。 これらのポリシーの結果は、デバイスが Intune などのデバイス管理ソリューションに登録されていない場合に適用されます。

このチュートリアルでは、次の方法について学ぶことができます。

- Outlook アプリ用の Intune アプリ保護ポリシーを作成する。 [ 名前を付けて保存] を禁止し、 切り取り、 コピー、 貼り付け アクションを制限することで、ユーザーがアプリ データで実行できる操作を制限します。

- Outlook アプリのみがExchange Onlineの会社のメールにアクセスできるようにするMicrosoft Entra条件付きアクセス ポリシーを作成します。 また、iOS 版や Android 版の Outlook など、先進認証クライアントには多要素認証 (MFA) も要求します。

前提条件

このチュートリアルを完了するには、このチュートリアルの次のサブスクリプションを持つテスト テナントが必要です。

- Microsoft Entra ID P1 - 無料試用版

- Microsoft Intune プラン 1 サブスクリプション - 無料試用版

- Exchange を含むMicrosoft 365 Apps for businessサブスクリプション - 無料試用版

Intune にサインイン

このチュートリアルでは、Microsoft Intune管理センターにサインインするときに、グローバル管理者または Intune サービス管理者としてサインインします。 Intune の試用版サブスクリプションを作成した場合、サブスクリプションを作成したアカウントがグローバル管理者になります。

アプリ保護ポリシーを作成する

このチュートリアルでは、Outlook アプリがアプリ レベルで保護を実施できるように、iOS 用の Intune アプリ保護ポリシーを設定します。 仕事上では、アプリを開くために PIN を要求します。 また、アプリ間でのデータ共有を制限して、会社のデータが個人用の場所に保存されることを防ぎます。

Microsoft Intune 管理センターにサインインします。

[アプリ>アプリ保護ポリシー] [ポリシーの>作成] の順に選択し、[iOS/iPadOS] を選択します。

[基本] ページで、次の設定を構成します。

- [名前]: 「Outlook app policy test」(Outlook アプリのポリシー テスト) と入力します。

- [説明]: 「Outlook app policy test」(Outlook アプリのポリシー テスト) と入力します。

[プラットフォーム] の値は、前の手順で [iOS/iPadOS] を選択して設定しました。

[次へ] を選んで続行します。

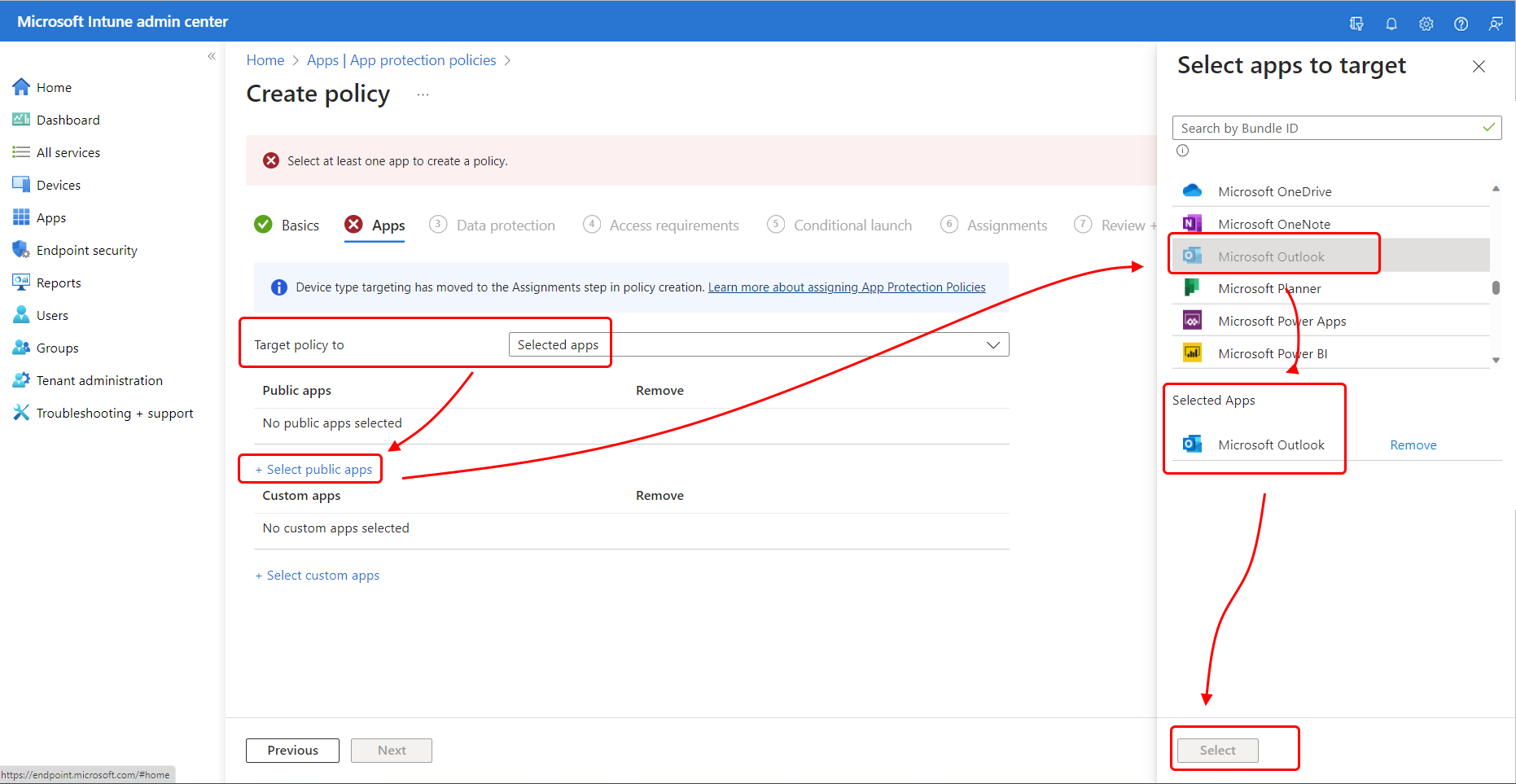

[ アプリ ] ページで、このポリシーが管理するアプリを選択します。 このチュートリアルでは、Microsoft Outlook のみを追加します。

[ターゲット ポリシー] が [選択されたアプリ] に設定されていることを確認します。

[ + パブリック アプリの選択] を選択 して、[ ターゲットにするアプリの選択 ] ウィンドウを開きます。 次に、[アプリ] の一覧から [Microsoft Outlook ] を選択し、[ 選択したアプリ ] の一覧に追加します。 バンドル ID または名前でアプリを検索できます。 [ 選択] を選択 して、アプリの選択内容を保存します。

[ ターゲットにするアプリの選択 ] ウィンドウが閉じ、Microsoft Outlook が [アプリ] ページの [ パブリック アプリ ] の下に表示されるようになりました。

![このポリシーの [パブリック アプリ] リストに Outlook が追加されました。](media/tutorial-protect-email-on-unmanaged-devices/add-outlook-to-app-protection-policy.png)

[次へ] を選んで続行します。

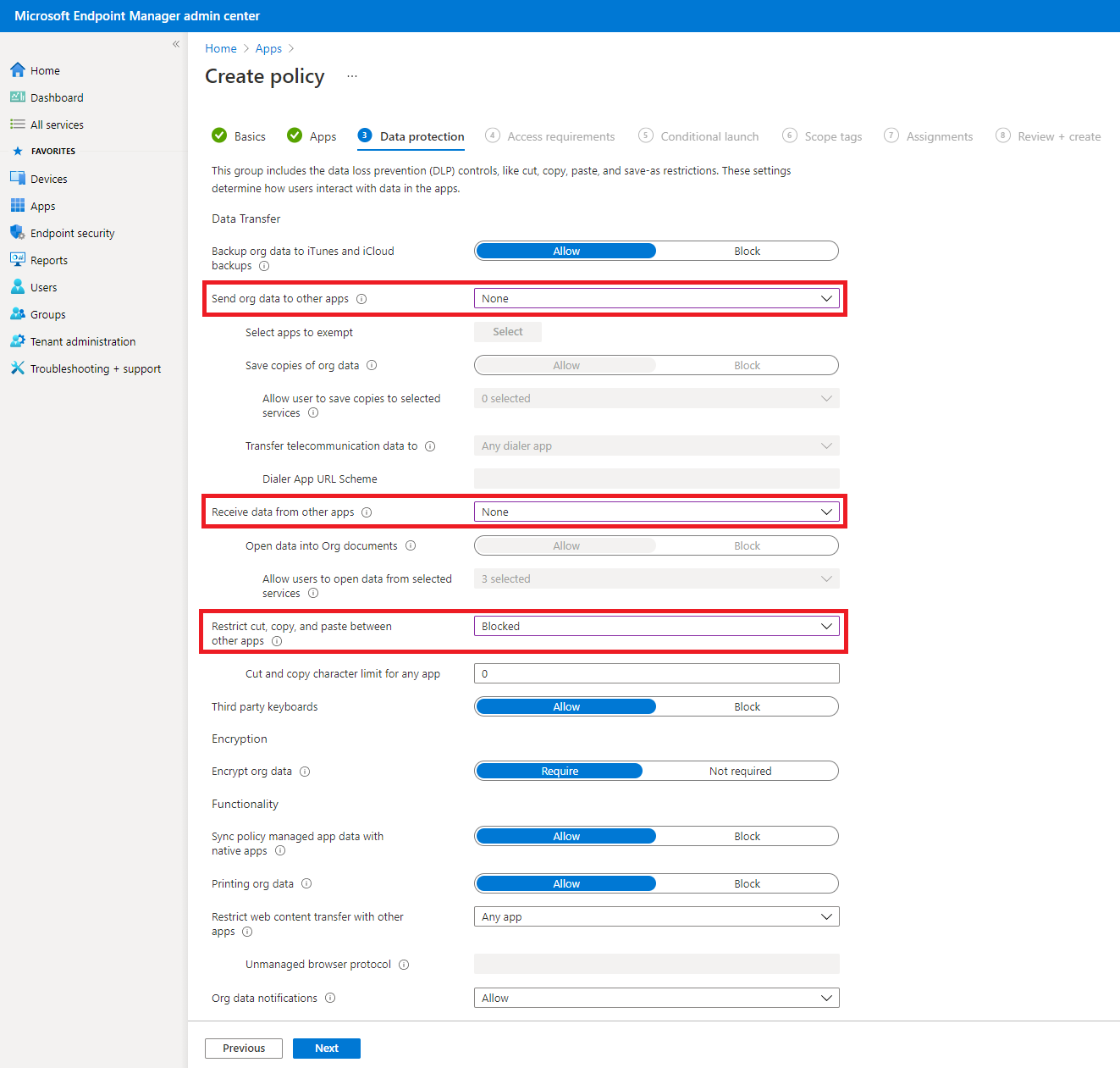

[ データ保護 ] ページで、このアプリ保護ポリシーで保護されているアプリを使用しているときにユーザーがデータを操作する方法を決定する設定を構成します。次のオプションを構成します。

[データ転送] カテゴリでは、次の設定を構成し、他のすべての設定は既定値のままにします。

- 他のアプリに組織データを送信する - ドロップダウン リストから [なし] を選択 します。

- 他のアプリからデータを受信 する - ドロップダウン リストから [なし] を選択 します。

- 他のアプリ間で切り取り、コピー、貼り付けを制限する - ドロップダウン リストから [ブロック] を選択 します。

[次へ] を選んで続行します。

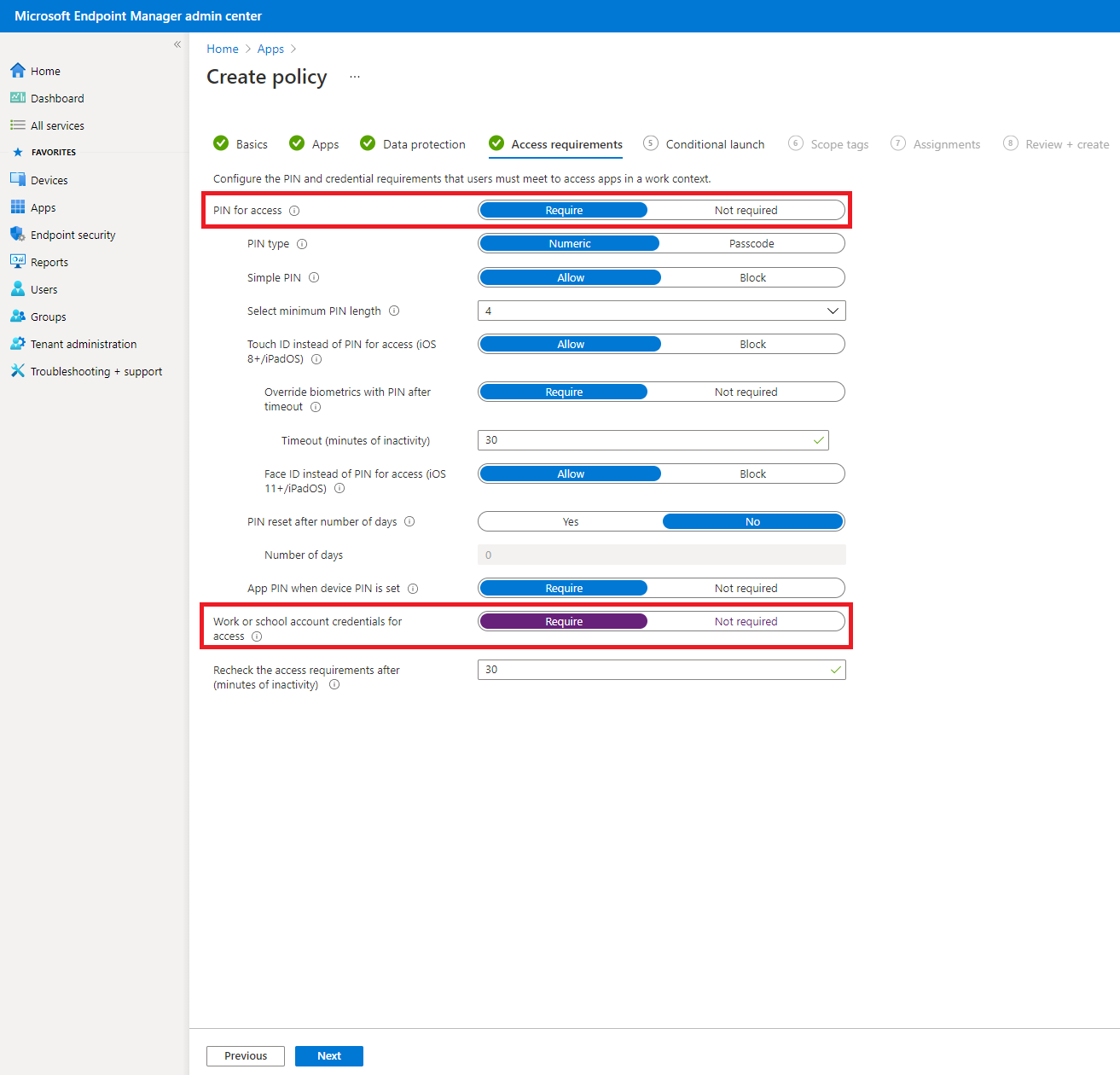

[ アクセス要件] ページには、ユーザーが作業コンテキストで保護されたアプリにアクセスする前に満たす必要がある PIN と資格情報の要件を構成するための設定が用意されています。 次の設定を構成し、その他の設定はすべて既定値のままにします。

- [アクセスに PIN を使用] で、[必要] を選択します。

- [アクセスに職場または学校アカウントの資格情報を使用] で、[必要] を選択します。

[次へ] を選んで続行します。

[ 条件付き起動 ] ページで、このアプリ保護ポリシーのサインイン セキュリティ要件を構成します。 このチュートリアルでは、これらの設定を構成する必要はありません。

[次へ] を選んで続行します。

[ 割り当て] ページでは、アプリ保護ポリシーをユーザーのグループに割り当てます。 このチュートリアルでは、このポリシーをグループに割り当てません。

[次へ] を選んで続行します。

[次: 確認および作成] ページで、このアプリ保護ポリシーに入力した値と設定を確認します。 [ 作成] を 選択して、Intune でアプリ保護ポリシーを作成します。

Outlook 用のアプリ保護ポリシーが作成されます。 次に、Outlook アプリを使用するデバイスに要求する条件付きアクセスを設定します。

条件付きアクセス ポリシーを作成する

次に、Microsoft Intune管理センターを使用して、すべてのデバイス プラットフォームに対応する 2 つの条件付きアクセス ポリシーを作成します。 条件付きアクセスを Intune と統合して、組織のメールやリソースに接続できるデバイスとアプリを制御できます。

最初のポリシーでは、先進認証クライアントが承認済みの Outlook アプリと多要素認証 (MFA) を使用する必要があります。 先進認証クライアントには、iOS 用 Outlook と Android 用 Outlook が含まれます。

2 つ目のポリシーでは、Exchange ActiveSyncクライアントが承認済みの Outlook アプリを使用する必要があります。 (現時点では、Exchange Active Sync ではデバイス プラットフォーム以外の条件をサポートしていません)。 Microsoft Entra 管理センターで条件付きアクセス ポリシーを構成することも、Microsoft Intune管理センターを使用して、Microsoft Entraからの条件付きアクセス UI を表示することもできます。 既に管理センターにいますので、ここでポリシーを作成できます。

Microsoft Intune管理センターで条件付きアクセス ポリシーを構成する場合は、実際には、Azure portalの [条件付きアクセス] ブレードでこれらのポリシーを構成します。 そのため、ユーザー インターフェイスは、Intune の他のポリシーに使用するインターフェイスとは少し異なります。

先進認証クライアント用の MFA ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>] [条件付きアクセス]> [新しいポリシーの作成] を選択します。

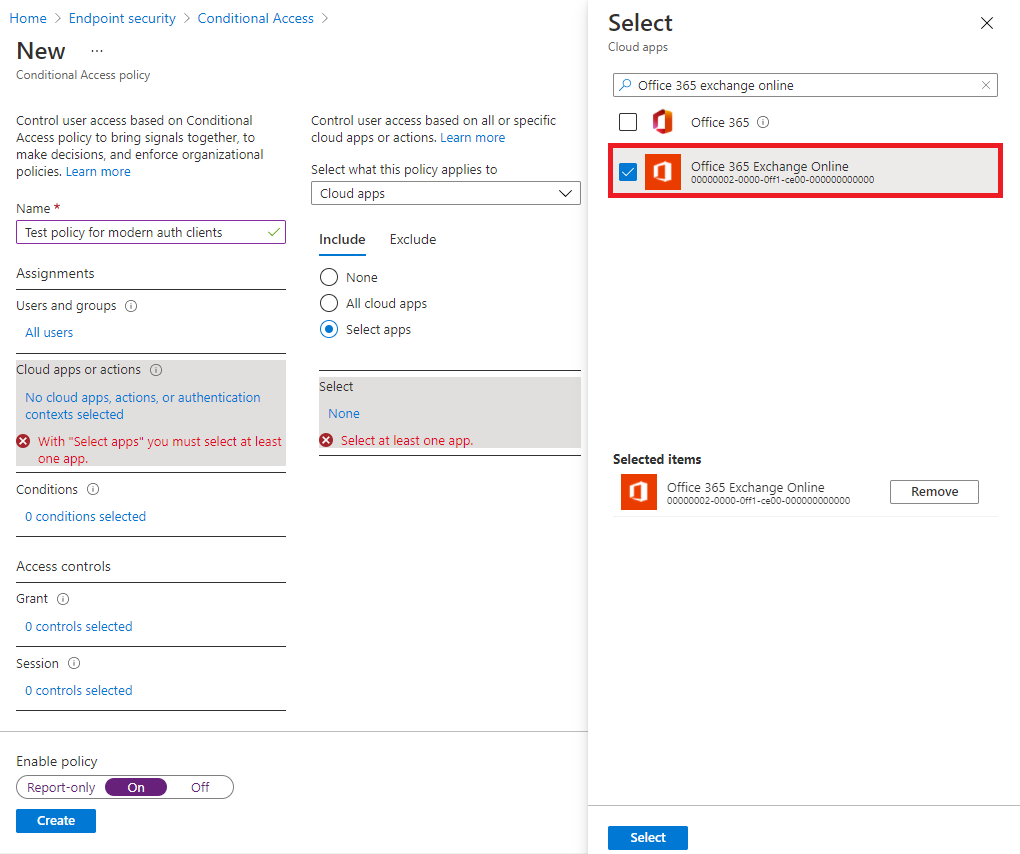

[名前] には、「Test policy for modern auth clients」(先進認証クライアント用のテスト ポリシー) と入力します。

[ 割り当て] の [ ユーザー] で、 選択した 0 人のユーザーとグループを選択します。 [ 含める ] タブで、[ すべてのユーザー] を選択します。 [ユーザー] の値が [すべてのユーザー] に更新されます。

[ 割り当て] の [ ターゲット リソース] で、[ ターゲット リソースが選択されていない] を選択します。 [ このポリシーの適用対象を選択する ] が [クラウド アプリ] に設定されていることを確認します。 Microsoft 365 Exchange Onlineメールを保護するため、次の手順に従って選択します。

- [含む] タブで、[アプリを選択] を選択します。

- [ 選択] で、[ なし ] をクリックして [クラウド アプリの 選択 ] ウィンドウを開きます。

- アプリケーションの一覧から、Office 365 Exchange Onlineのチェック ボックスをオンにし、[選択] を選択します。

- [完了] を選択して、[新しいポリシー] ウィンドウに戻ります。

[ 割り当て] の [ 条件] で 0 個の 条件を選択し、[ デバイス プラットフォーム ] で [ 未構成 ] を選択して [デバイス プラットフォーム] ウィンドウを開きます。

- [ 構成 ] トグルを [はい] に設定します。

- [ 含める ] タブで、[ デバイス プラットフォームの選択] を選択し、 Android と iOS のチェック ボックスをオンにします。

- [ 完了] を選択 して、デバイス プラットフォームの構成を保存します。

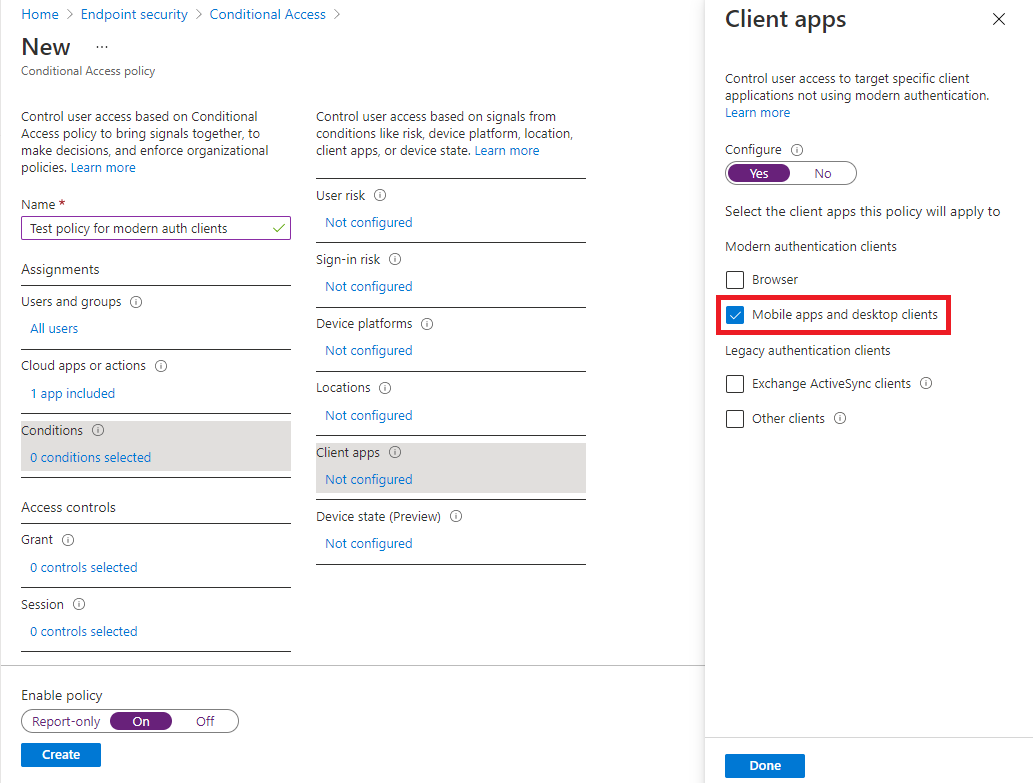

[条件] ウィンドウに残り、[クライアント アプリ] ウィンドウを開くために [未構成] を選択します。

- [ 構成 ] トグルを [はい] に設定します。

- [モバイル アプリとデスクトップ クライアント] のチェック ボックスをオンにします。

- それ以外のチェック ボックスをオフにします。

- [完了] を選択して、[新しいポリシー] ウィンドウに戻ります。

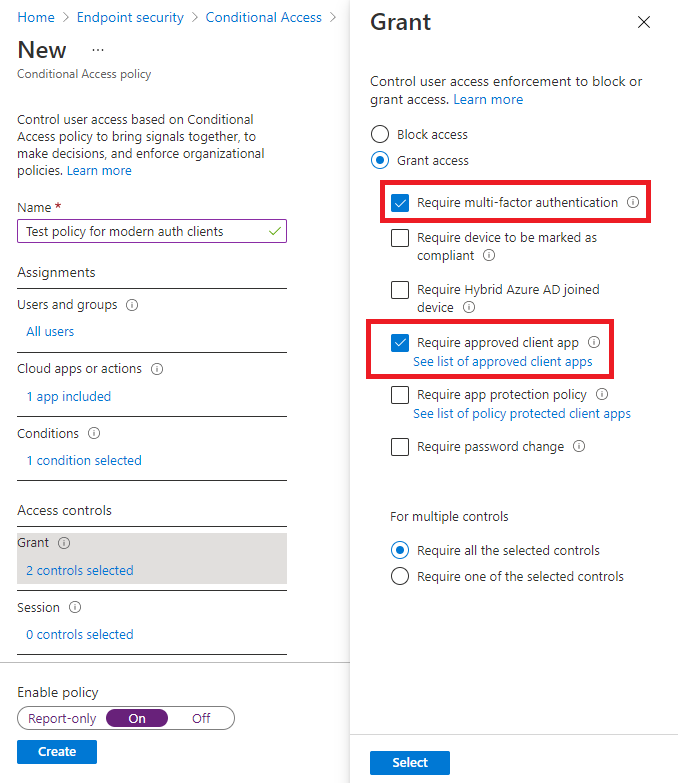

[ アクセス制御] の [ 許可] で、 選択した 0 個の条件を選択し、次の操作を行います。

- [許可] ウィンドウで、[アクセス権の付与] を選択します。

- [多要素認証が必要] を選択します。

- [承認されたクライアント アプリが必要です] を選択します。

- [複数のコントロールの場合] を [選択したすべてのコントロールを必須にする] に設定します。 この設定により、デバイスがメールへのアクセスを試みるときに、選択した両方の要件が適用されます。

- [ 選択] を選択 して、構成の許可を保存します。

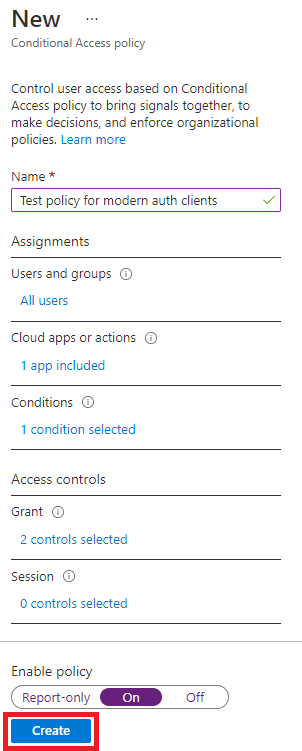

[ポリシーを有効にする] で、[オン] を選択してから [作成] を選びます。

先進認証クライアント用の条件付きアクセス ポリシーが作成されます。 これで、次は Exchange Active Sync クライアント用のポリシーを作成できます。

Exchange Active Sync クライアント用のポリシーを作成する

このポリシーを構成するプロセスは、前の条件付きアクセス ポリシーと似ています。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>] [条件付きアクセス]> [新しいポリシーの作成] を選択します。

[名前] に、「Test policy for EAS clients」 (EAS クライアント用のテスト ポリシー) と入力します。

[ 割り当て] の [ ユーザー] で、[ 0 人のユーザーとグループ] を選択します。 [ 含める ] タブで、[ すべてのユーザー] を選択します。

[ 割り当て] の [ ターゲット リソース] で、[ ターゲット リソースが選択されていない] を選択します。 [このポリシーの適用対象を選択する] が [クラウド アプリ] に設定されていることを確認し、次の手順で Microsoft 365 Exchange Onlineメールを構成します。

- [含む] タブで、[アプリを選択] を選択します。

- [ 選択] で、[なし] を選択 します。

- [クラウド アプリ] の一覧で、Office 365 Exchange Onlineのチェック ボックスをオンにし、[選択] を選択します。

[割り当て] で[条件デバイス プラットフォーム] > を開き、次の手順を実行します。

- [ 構成 ] トグルを [はい] に設定します。

- [含む] タブで [任意のデバイス] を選択してから、[完了] を選択します。

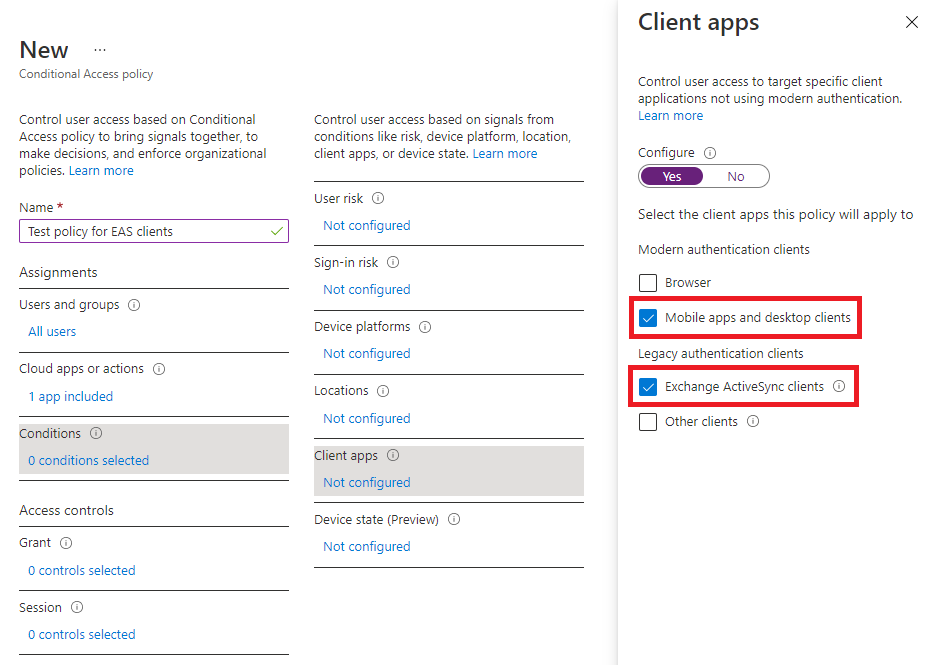

[条件] パンに残り、[クライアント アプリ] を展開し、次の手順を実行します。

- [ 構成 ] トグルを [はい] に設定します。

- [モバイル アプリとデスクトップ クライアント] を選択します。

- [Exchange ActiveSync クライアント] を選択します。

- 他のチェック ボックスはすべてオフにします。

- [完了] を選択します。

[ アクセス制御] で[ 許可] を展開し、次の操作を行います。

- [許可] ウィンドウで、[アクセス権の付与] を選択します。

- [承認されたクライアント アプリが必要です] を選択します。 他のすべてのチェック ボックスをオフにしますが、[複数のコントロールの構成] を [選択したすべてのコントロールを必須にする] に設定したままにします。

- [選択] を選択します。

![[承認されたクライアント アプリが必要です]。](media/tutorial-protect-email-on-unmanaged-devices/eas-grant-access.png)

[ポリシーを有効にする] で、[オン] を選択してから [作成] を選びます。

アプリ保護ポリシーと条件付きアクセスが配置され、テストの準備が整いました。

試してみる

このチュートリアルで作成したポリシーを使用して、デバイスを Microsoft 365 メールにアクセスするには、デバイスを Intune に登録し、Outlook モバイル アプリを使用する必要があります。 iOS デバイスでこのシナリオをテストするには、テスト テナントのユーザーの資格情報を使用して、Exchange Online へのサインインを試みます。

iPhone でテストするには、[Settings]\(設定\)>[Passwords & Accounts]\(パスワードとアカウント\)>[Add Account]\(アカウントの追加\)>[Exchange] に移動します。

テスト テナント内のユーザーのメール アドレスを入力し、[次へ] を選択します。

[サインイン] を選択します。

テスト ユーザーのパスワードを入力して、[サインイン] を選択します。

[More information is required]\(詳細情報が必要です\) というメッセージが表示され、MFA の設定が求められます。 手順を進めて、詳細な検証方法を設定します。

次に、IT 部門では承認されていないアプリを使ってこのリソースを開こうとしていることを示すメッセージが表示されます。 メッセージは、ネイティブな電子メール アプリの使用がブロックされていることを意味します。 サインインをキャンセルします。

Outlook アプリを開き、[設定]>[アカウントの追加]>[電子メール アカウントの追加] の順に選択します。

テスト テナント内のユーザーのメール アドレスを入力し、[次へ] を選択します。

[Sign in with Office 365]/(Office 365 を使ってサインインする/) をクリックします。 追加認証と登録を求めるメッセージが表示されます。 サインインしたら、切り取り、コピー、貼り付け、 名前を付けて保存などのアクションをテストできます。

リソースをクリーンアップする

テスト ポリシーが必要なくなった場合は削除できます。

Microsoft Intune 管理センターにサインインします。

[デバイスのコンプライアンス] を選択します>。

[ ポリシー名 ] の一覧で、テスト ポリシーのコンテキスト メニュー (...) を選択し、[ 削除] を選択します。 確認メッセージが表示されたら、[OK] を選択します。

[エンドポイント セキュリティ>] [条件付きアクセス> ポリシー] の順に移動します。

[ポリシー名] 一覧で、お使いの各テスト ポリシーのコンテキスト メニュー [...] を選択し、[削除] を選択します。 [はい] を選択して確認します。

次の手順

このチュートリアルでは、アプリ保護ポリシーを作成して、Outlook アプリにおいてユーザーができる操作を制限しました。また、Outlook アプリの要求と、先進認証クライアントに対しては MFA の要求を行う条件付きアクセス ポリシーを作成しました。 他のアプリやサービスを保護するために条件付きアクセスと共に Intune を使用する方法の詳細については、条件付きアクセスと Intune の詳細に関するページを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示