Intune を使用した Jamf Mobile Threat Defense コネクタ

Jamf によって実施されたリスク評価に基づいて、条件付きアクセスを使用して、企業リソースへのモバイル デバイス アクセスを制御します。 Jamf は、Microsoft Intuneと統合されるモバイル脅威防御 (MTD) ソリューションです。 リスクは、Jamf サービスによってデバイスから収集されたテレメトリ (次を含む) に基づいて評価されます。

- オペレーティング システムの脆弱性

- インストールされた悪意のあるアプリ

- 悪意のあるネットワーク プロファイル

- クリプトジャッキング

Intune デバイス コンプライアンス ポリシーを使用して、Jamf のリスク評価に基づく 条件付きアクセス ポリシーを構成できます。 リスク評価ポリシーは、検出された脅威に基づき、非準拠デバイスの企業リソースへのアクセスを許可またはブロックすることができます。

注:

2021 年 7 月、Jamf は Wandera の買収を完了し、最近では、Wandera を Jamf ポートフォリオに移行するためのブランド変更と更新を開始しました。 Intune 管理センターを更新して、新しいブランド化が進行中の状態を反映するように作業します。 このコンテンツには、可能な限り新しいブランド Jamf が反映されますが、管理センターの現在のユーザー インターフェイスの精度を維持するために必要な場合は、Wandera のブランド化を反映し続けます。

Intune と Jamf Mobile Threat Defense は、会社のリソースの保護にどのように役立ちますか?

Jamf のモバイル アプリは、Microsoft Intuneを使用してシームレスにインストールされます。 このアプリにより、ファイル システム、ネットワーク スタック、デバイスとアプリケーションのテレメトリ (入手できる場合) がキャプチャされます。 この情報は Jamf クラウド サービスと同期して、モバイル脅威に対するデバイスのリスクを評価します。 これらのリスク レベル分類は、Jamf 管理者コンソールのニーズに合わせて構成できます。

Intune のコンプライアンス ポリシーには、Jamf のリスク評価に基づく MTD の規則が含まれています。 このルールを有効にすると、Intune は、有効にされたポリシーに基づいてデバイスの準拠状態を評価します。

非準拠のデバイスについては、Microsoft 365 などのリソースへのアクセスをブロックできます。 ブロックされたデバイスのユーザーは、Jamf アプリからガイダンスを受け取って問題を解決し、アクセスを回復します。

Jamf は、変更されるたびに、各デバイスの最新の脅威レベル (セキュア、低、中、または高) で Intune を更新します。 この脅威レベルは、Jamf Security Cloud によって継続的に再計算され、さまざまな脅威カテゴリにわたるデバイスの状態、ネットワーク アクティビティ、多数のモバイル脅威インテリジェンス フィードに基づいています。

これらのカテゴリとそれに関連する脅威レベルは、Jamf Security Cloud ポータルで構成できます。これにより、各デバイスの合計計算された脅威レベルは、organizationのセキュリティ要件に応じてカスタマイズできます。 脅威レベルを把握しているとき、次の 2 種類の Intune ポリシーでこの情報を活用することで企業データへのアクセスが管理されます。

管理者は、条件付きアクセスで デバイス コンプライアンス ポリシー を使用して、Jamf によって報告された脅威レベルに基づいて、管理対象デバイスを自動的に "コンプライアンス違反" としてマークするようにポリシーを設定します。 その後、このコンプライアンス フラグによって条件付きアクセス ポリシーが制御され、最新式の認証を利用するアプリケーションへのアクセスが許可されたり、拒否されたりします。 構成の詳細については、「Intune で Mobile Threat Defense (MTD) デバイス コンプライアンス ポリシーを作成する」を参照してください。

条件付き起動で アプリ保護ポリシー を使用すると、管理者は、Jamf から報告された脅威レベルに基づいて、ネイティブ アプリ レベル (Android や iOS/iPad OS アプリ (Outlook、OneDrive など) で適用されるポリシーを設定できます。 これらのポリシーは、MAM マネージド アプリケーションを使用して登録解除されたデバイスにも使用でき、すべてのデバイス プラットフォームと所有権モードで均一なポリシーを提供できます。 構成の詳細については、「Intune で Mobile Threat Defense アプリ保護ポリシーを作成する」を参照してください。

サポートされるプラットフォーム

Intune に登録されている場合、Jamf では次のプラットフォームがサポートされます。

- Android 9.0 以降

- iOS 13.7 以降

プラットフォームとデバイスの詳細については、 Jamf Web サイトを参照してください。

前提条件

- プラン 1 サブスクリプションのMicrosoft Intune

- Microsoft Entra ID

- Jamf Mobile Threat Defense

詳細については、「 Jamf Mobile Security」を参照してください。

サンプル シナリオ

Intune で Jamf MTD を使用する場合の一般的なシナリオを次に示します。

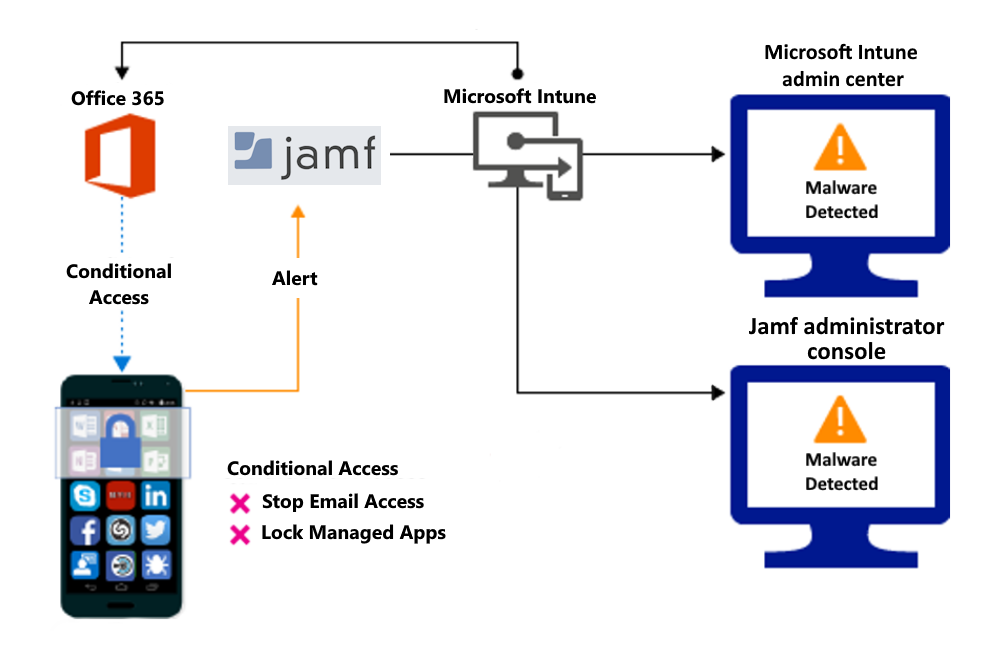

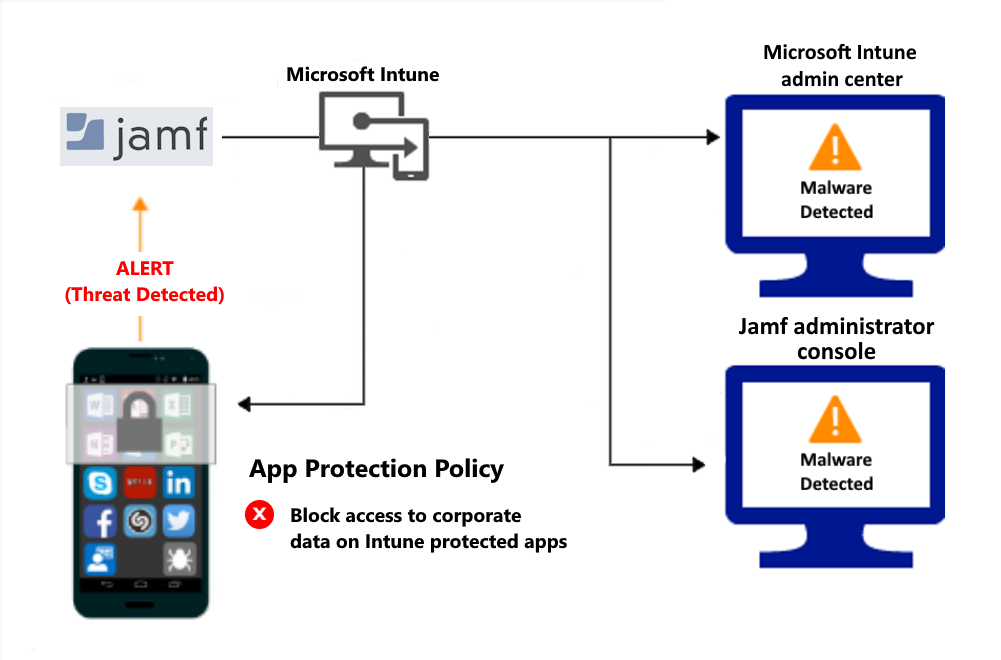

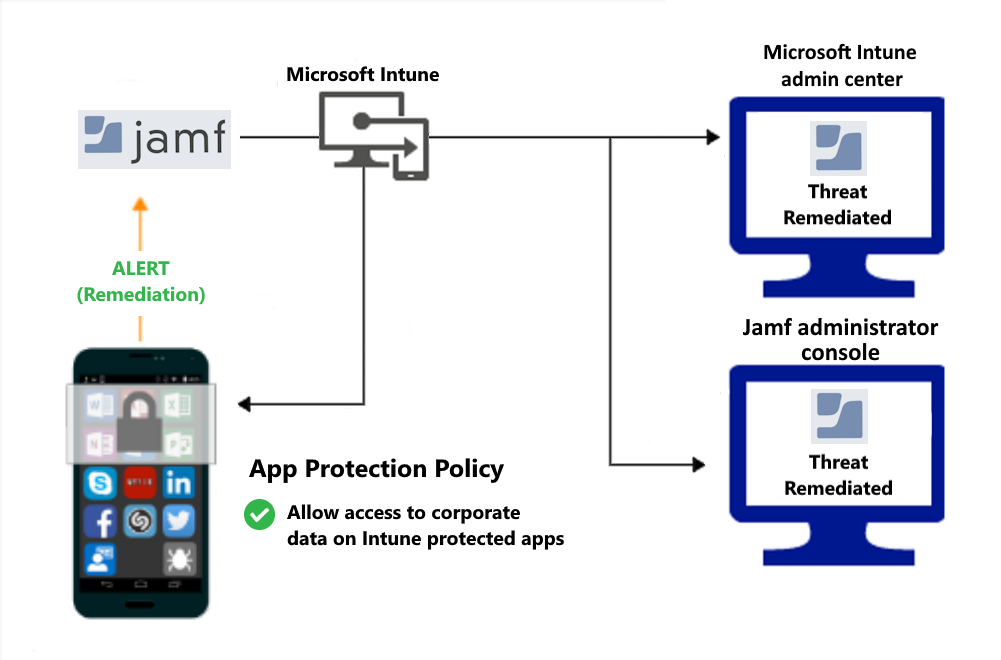

悪意のあるアプリの脅威に基づいてアクセスを制御する

マルウェアなどの悪意のあるアプリがデバイス上で検出された場合、脅威を解決できるまで、デバイスでの一般的なツールの使用をブロックすることができます。 一般的なブロックは次のとおりです。

- 会社の電子メールに接続する

- OneDrive for Work アプリを使用して会社のファイルを同期する

- 会社のアプリにアクセスする

悪意のあるアプリが検出されたときにブロックする:

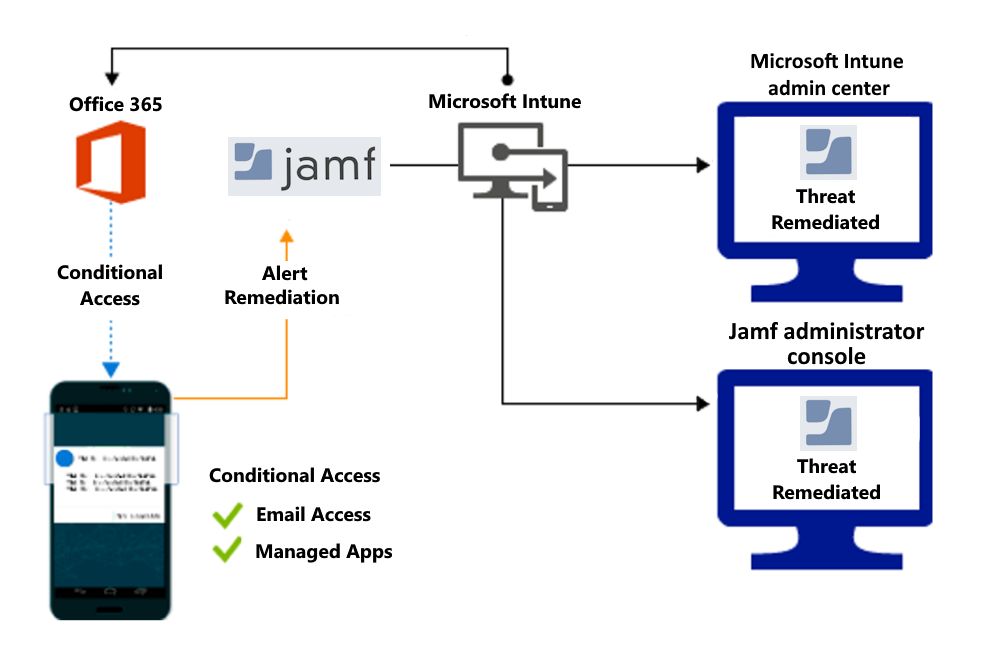

修復するとアクセス権が付与される:

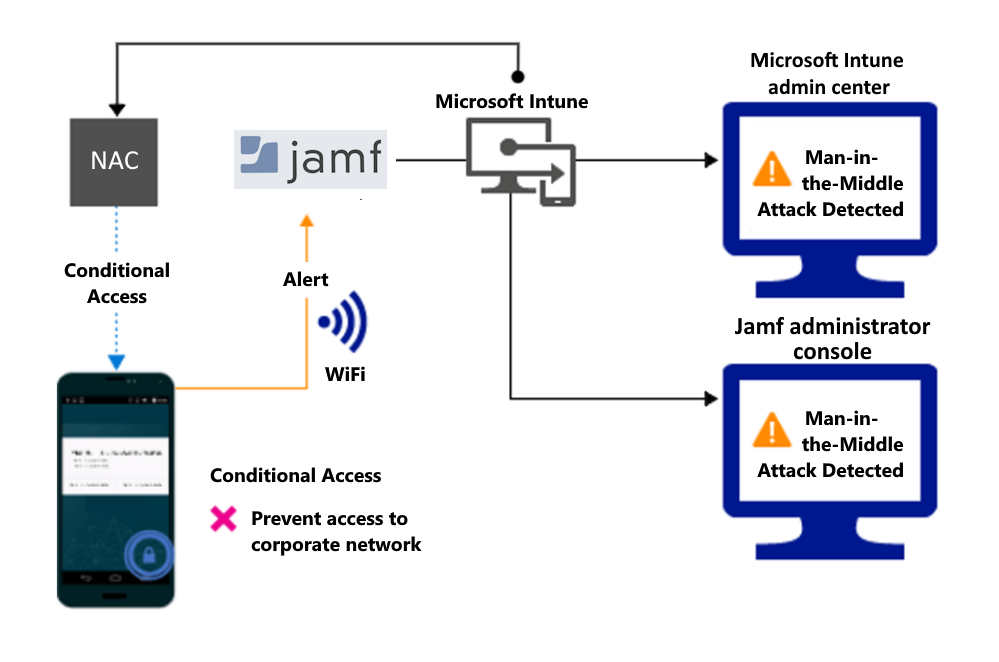

ネットワークに対する脅威に基づいてアクセスを制御する

中間者攻撃などのネットワークに対する脅威を検出し、デバイスのリスクに基づいて Wi-Fi ネットワークへのアクセスを保護します。

Wi-Fi 経由のネットワーク アクセスをブロックする:

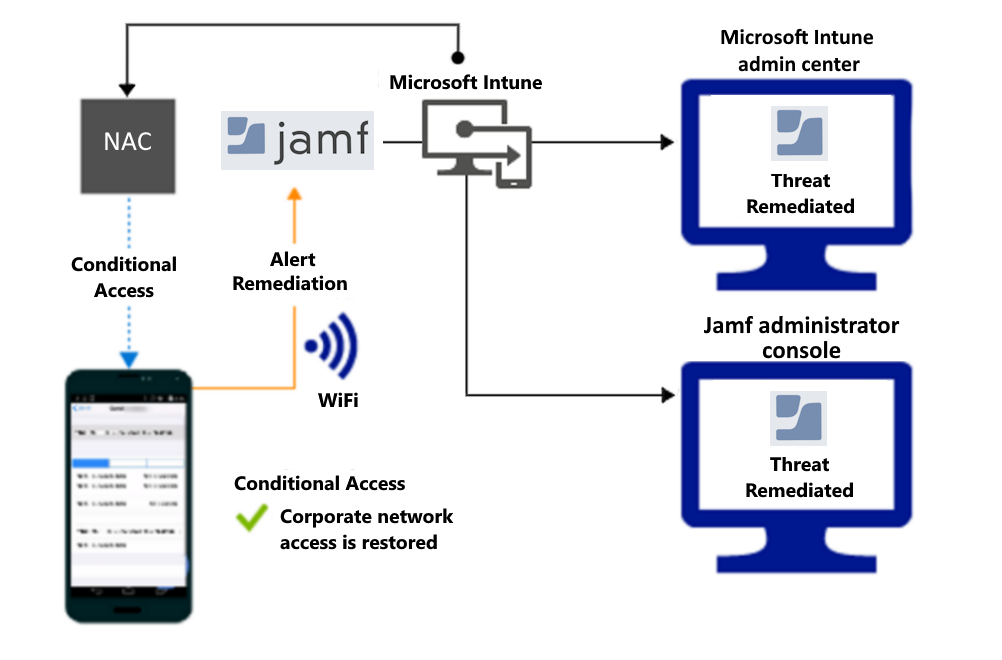

修復するとアクセス権が付与される:

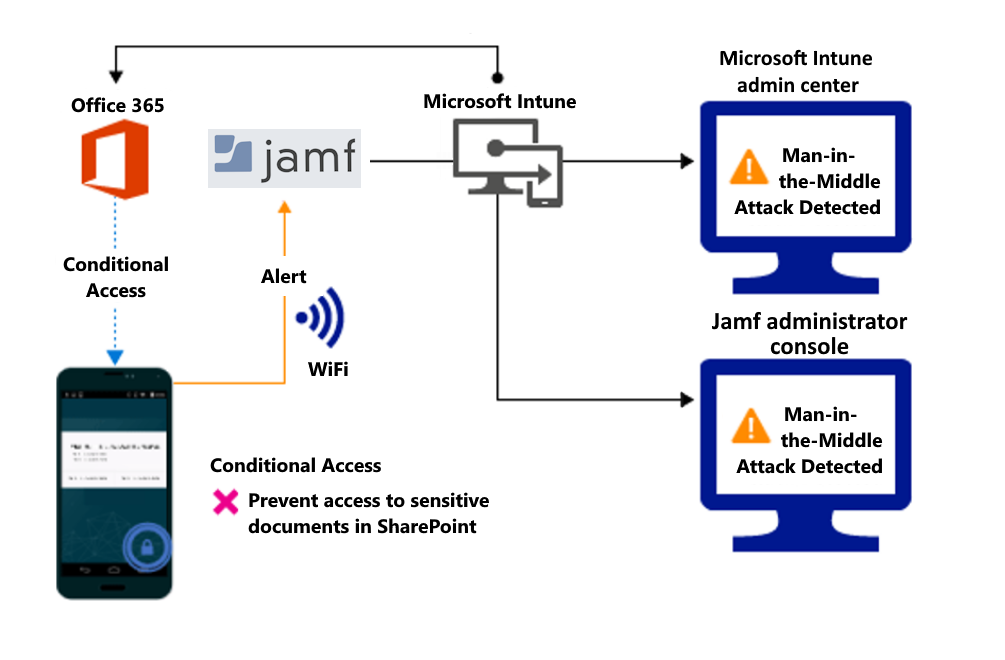

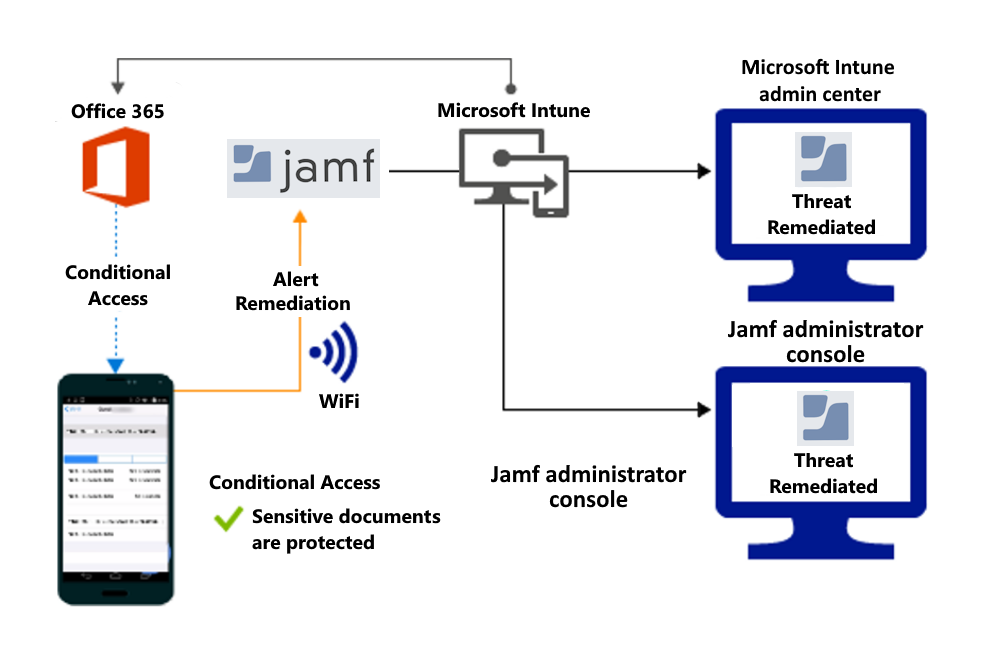

ネットワークへの脅威に基づいて SharePoint Online へのアクセスを制御する

Man-in-the-middle 攻撃のようなネットワークの脅威を検出し、デバイス リスクに基づき、企業ファイルの同期を制限します。

ネットワークの脅威が検出されたときに SharePoint Online をブロック:

修復するとアクセス権が付与される:

悪意のあるアプリの脅威に基づいて登録されていないデバイスでアクセスを制御する

Jamf Mobile Threat Defense ソリューションでデバイスが感染したと見なされる場合:

修復時にアクセス権が付与されます。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示