Microsoft 365 のアラート ポリシー

アラート ポリシーとアラート ダッシュボードをMicrosoft Purview コンプライアンス ポータルまたはMicrosoft Defender ポータルで使用してアラート ポリシーを作成し、ユーザーがアラート ポリシーの条件に一致するアクティビティを実行したときに生成されたアラートを表示できます。 Exchange Online での管理者権限の割り当て、マルウェア攻撃、フィッシング キャンペーン、異常なレベルのファイル削除や外部共有などのアクティビティを監視するのに役立つ既定のアラート ポリシーがいくつかあります。

ヒント

使用可能なアラート ポリシーの一覧と説明については、この記事の「既定のアラート ポリシー」セクションを参照してください。

アラート ポリシーを使用すると、ポリシーによってトリガーされるアラートを分類し、組織内のすべてのユーザーにポリシーを適用し、アラートがトリガーされるタイミングのしきい値レベルを設定し、アラートがトリガーされたときにメール通知を受信するかどうかを決定できます。 さらに、アラートの表示とフィルター処理、アラートを管理しやすくするアラート状態の設定、基になっているインシデントの対処または解決が済んだ後の通知の破棄などを行うことができる [アラート] ページもあります。

注:

アラート ポリシーは、次の組織で使用できます。

- Microsoft 365 Enterprise。

- Office 365 Enterprise。

- Office 365米国政府 E1/F1/G1、E3/F3/G3、または E5/G5。

高度な機能は、次の組織でのみ使用できます。

- E5/G5。

- E1/F1/G1 または E3/F3/G3 および次のいずれかのアドオン サブスクリプション:

- プラン 2 をMicrosoft Defender for Office 365します。

- Microsoft 365 E5 Compliance。

- E5 電子情報開示および監査アドオン。

この記事では、E5/G5 またはアドオン サブスクリプションを必要とする高度な機能について説明します。

アラート ポリシーは、米国政府機関 (GCC、GCC High、DoD Office 365) で利用できます。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

アラート ポリシーの動作

これは、アラート ポリシーの仕組みと、ユーザーまたは管理者のアクティビティがアラート ポリシーの条件に一致したときにトリガーされるアラートの概要です。

organizationの管理者は、コンプライアンス ポータルまたはMicrosoft Defender ポータルの [アラート ポリシー] ページを使用して、アラート ポリシーを作成、構成、およびオンにします。 また、Security & Compliance PowerShell の New-ProtectionAlert コマンドレットを使用して、アラート ポリシーを作成することもできます。

アラート ポリシーを作成するには、コンプライアンス ポータルまたは Defender ポータルでアラートの管理ロールまたは組織構成ロールを割り当てる必要があります。

注:

アラート ポリシーを作成または更新してから、ポリシーによってアラートがトリガーされるまでには、最大 24 時間かかります。 これは、ポリシーをアラート 検出エンジンに同期する必要があるためです。

ユーザーが、アラート ポリシーの条件に一致するアクティビティを実行します。 マルウェア攻撃の場合は、ウイルスに感染したメール メッセージが組織内のユーザーに送信されるとアラートが発生します。

Microsoft 365 は、コンプライアンス ポータルまたは Defender ポータルの [アラート] ページに表示されるアラートを生成します。 また、アラート ポリシーでメール アラートが有効になっている場合、Microsoft は受信者のリストにアラートを送信します。 管理者または他のユーザーが [アラート] ページで確認できるアラートは、ユーザーに割り当てられたロールによって決定されます。 詳細については、「アラートを表示するために必要な RBAC アクセス許可」を参照してください。

管理者は、Microsoft Purview コンプライアンス ポータル内のアラートを管理します。 アラートの管理は、調査の追跡と管理に役立つアラート状態の割り当てで構成されます。

アラート ポリシーの設定

アラート ポリシーは、アラートを生成するユーザーまたは管理者アクティビティを定義する一連のルールと条件、アクティビティを実行した場合にアラートをトリガーするユーザーのリスト、およびアラートがトリガーされる前にアクティビティが発生する必要がある回数を定義するしきい値で構成されます。 また、ポリシーを分類し、重大度のレベルを割り当てます。 これらの 2 つの設定は、Microsoft Purview コンプライアンス ポータルでポリシーを管理したりアラートを表示したりするときにこれらの設定をフィルター処理できるため、アラート ポリシー (およびポリシー条件が一致したときにトリガーされるアラート) を管理するのに役立ちます。 たとえば、同じカテゴリの条件に一致するアラートを表示したり、同じ重大度レベルのアラートを表示したりできます。

アラート ポリシーを表示して作成するには:

Microsoft Purview コンプライアンス ポータル:

コンプライアンス ポータルに移動し、[ポリシー]>[アラート]>[アラート ポリシー] の順に選択します。

![Microsoft Purview コンプライアンス ポータルで [ポリシー] を選択し、[アラート] で [アラート ポリシー] を選択してアラート ポリシーを表示および作成します。](media/launchalertpoliciesmcc.png)

Microsoft Defender ポータル:

Microsoft Defender ポータルに移動し、[Email & コラボレーション] で [ポリシー] & [ルール>] [アラート ポリシー] を選択します。 または、https://security.microsoft.com/alertpolicies に直接移動することもできます。

![Defender ポータルで、[ポリシー] & [Email &コラボレーション] で [ルール] を選択し、[アラート ポリシー] を選択してアラート ポリシーを表示および作成します。](media/launchalertpoliciesdefenderportal.png)

注:

Microsoft Purview コンプライアンス ポータルまたはMicrosoft Defender ポータルでアラート ポリシーを表示するには、View-Only [アラートの管理] ロールを割り当てる必要があります。 アラート ポリシーを作成および編集するには、アラート管理ロールを割り当てられている必要があります。 詳細については、「Microsoft Purview コンプライアンス センターのアクセス許可」 を参照してください。

アラート ポリシーは、次の設定と条件で構成されます。

アラートが追跡しているアクティビティ。 外部ユーザーとのファイルの共有、アクセス許可の割り当て、匿名リンクの作成など、1 つのアクティビティまたは場合によっては複数の関連するアクティビティを追跡するポリシーを作成します。 ポリシーによって定義されているアクティビティをユーザーが実行すると、アラートしきい値の設定に基づいてアラートがトリガーされます。

注:

追跡できるアクティビティは、組織の Office 365 Enterprise または Office 365 US Government の計画によって異なります。 一般に、マルウェア キャンペーンやフィッシング攻撃に関連するアクティビティには、Defender for Office 365 プラン 2 アドオン サブスクリプションを使用した E5/G5 サブスクリプション、E1/F1/G1 または E3/F3/G3 サブスクリプションが必要です。

アクティビティの条件。 ほとんどのアクティビティでは、アラートをトリガーするために満たす必要のある追加の条件を定義できます。 一般的な条件は、IP アドレス (特定の IP アドレスまたは IP アドレス範囲内のコンピューターでユーザーがアクティビティを実行すると、通知がトリガーされます)、特定のユーザー (1 人または複数) がそのアクティビティを実行した場合に通知をトリガーするかどうか、アクティビティが特定のファイル名または URL に対して実行されたかどうか、などです。 また、組織内のユーザーによってアクティビティが実行されたときにアラートをトリガーする条件を構成することもできます。 使用可能な条件は、選択したアクティビティによって異なります。

アラート ポリシーの条件としてユーザー タグを定義することもできます。 これにより、ポリシーによってトリガーされるアラートに影響を受けるユーザーのコンテキストが含められます。 システム ユーザー タグまたはカスタム ユーザー タグを使用できます。 詳細については、「Microsoft Defender for Office 365 のユーザー タグ」を参照してください。

アラートがトリガーされた場合。 アラートがトリガーされる前にアクティビティが発生する頻度を定義する設定を構成できます。 これにより、アクティビティがポリシー条件に一致するたびに、特定のしきい値を超えたとき、またはアラートが追跡しているアクティビティの発生が組織にとって異常になったときにアラートを生成するポリシーを設定できます。

異常なアクティビティに基づいて設定を選択した場合、Microsoft は、選択したアクティビティの通常の頻度を定義するベースライン値を確立します。 このベース ラインを確立するのに最大7日かかります。その間、アラートは生成されません。 基準値が設定された後は、通知ポリシーによって追跡されているアクティビティの頻度が基準値を大幅に超えると、通知がトリガーされます。 監査関連のアクティビティ (ファイルやフォルダーのアクティビティなど) の場合は、1 人のユーザーまたは組織内のすべてのユーザーを基にしてしきい値を設定できます。マルウェア関連のアクティビティの場合は、1 つのマルウェア ファミリ、1 人の受信者、または組織内のすべてのメッセージに基づいて、基準値を設定できます。

注:

しきい値または異常なアクティビティに基づいてアラート ポリシーを構成するには、E5/G5 サブスクリプション、または Microsoft Defender for Office 365 P2、Microsoft 365 E5 コンプライアンスを備えた E1/F1/G1 または E3/F3/G3 サブスクリプション、または Microsoft 365 eDiscovery and Audit アドオン サブスクリプションが必要です。 E1/F1/G1 および E3/F3/G3 サブスクリプションを持つ組織は、アクティビティが発生するたびにアラートがトリガーされるアラート ポリシーのみを作成できます。

アラート カテゴリ。 ポリシーによって生成されたアラートの追跡と管理を支援するために、次のいずれかのカテゴリをポリシーに割り当てることができます。

- データ損失防止

- 情報ガバナンス

- メール フロー

- Permissions

- 脅威の管理

- Others

アラート ポリシーの条件を満たすアクティビティが発生した場合、生成される通知に、この設定で定義されているカテゴリのタグが付けられます。 これにより、カテゴリに基づいてアラートを並べ替えたりフィルター処理したりできるため、Microsoft Purview ポータルの [アラート ] ページで同じカテゴリ設定のアラートを追跡および管理できます。

アラートの重大度。 アラート カテゴリと同様に、重大度属性 (低、中、高、または情報) をアラート ポリシーに割り当てます。 アラート カテゴリと同じく、アラート ポリシーの条件を満たすアクティビティが発生した場合、生成されるアラートには、アラート ポリシーに設定されているものと同じ重大度レベルのタグが付けられます。 これにより、やはり、同じ重大度が設定されているアラートを [アラート] ページでまとめて追跡および管理できます。 たとえば、アラートの一覧をフィルター処理し、高重大度のアラートだけを表示できます。

ヒント

通知ポリシーを設定するときは、ユーザーに配信した後でのマルウェアの検出、機密データの表示、外部ユーザーとのデータの共有、データ損失やセキュリティ脅威が発生する可能性のある他のアクティビティなど、重大な悪影響が発生するおそれのあるアクティビティに高い重大度を割り当てるようにします。 これは、アラートと、根本原因の調査と解決のアクションの優先順位を設定するのに役立ちます。

自動調査。 一部のアラートでは、修復または軽減策が必要な潜在的な脅威とリスクを特定するための自動調査がトリガーされます。 ほとんどの場合、これらのアラートは悪意のあるメールやアクティビティの検出によってトリガーされますが、場合によっては、セキュリティ ポータルでの管理者の操作によってアラートがトリガーされます。 自動調査の詳細については、「Microsoft Defender for Office 365 の自動調査と対応 (AIR)」を参照してください。

メール通知。 アラートがトリガーされると、メール通知がユーザーのリストに送信 (または送信されない) 状態に設定できます。 また、メール通知の最大数に達したらその日はその通知についてそれ以上メールが送信されないように、1 日に送信できるメール通知の上限を設定することもできます。 管理者はメール通知に加えて、ポリシーによってトリガーされた通知を [アラート] ページで確認できます。 メール通知は、特定のカテゴリまたは高重大度設定のアラート ポリシーに対して有効にするようにしてください。

既定のアラート ポリシー

Microsoft は、Exchange 管理者権限の乱用、マルウェア アクティビティ、潜在的な外部および内部の脅威、および情報ガバナンスのリスクを特定するのに役立つ組み込みのアラート ポリシーを提供しています。 [通知ポリシー] ページでは、これらの組み込みポリシーの名前は太字で表示され、ポリシーの種類は [システム] と定義されます。 これらのポリシーは既定で有効になっています。 これらのポリシーを無効にしたり (または有効に戻したり)、メール通知受信者のリストを設定したり、1 日の通知制限を設定したりできます。 これらのポリシーの他の設定を編集することはできません。

次の表に、使用可能な既定のアラート ポリシーと、各ポリシーが割り当てられているカテゴリを示します。 カテゴリは、ユーザーが [アラート] ページで表示できるアラートを決定するために使用されます。 詳細については、「アラートを表示するために必要な RBAC アクセス許可」を参照してください。

表には、Office 365 Enterpriseと、それぞれに必要な米国政府計画Office 365も示されています。 組織に E1/F1/G1 または E3/F3/G3 サブスクリプションに加えて適切なアドオン サブスクリプションがある場合、いくつかのデフォルトのアラート ポリシーを使用できます。

注:

一部の組み込みポリシーによって監視される異常なアクティビティは、前に説明したアラートしきい値設定と同じプロセスに基づいています。 Microsoft は、「通常の」アクティビティの通常の頻度を定義するベースライン値を確立します。 組み込みのアラート ポリシーによって追跡されるアクティビティの頻度がベース ライン値を大幅に超えると、アラートがトリガーされます。

情報ガバナンス アラート ポリシー

注:

このセクションのアラート ポリシーは、お客様からのフィードバックに基づいて、誤検知として非推奨になる処理中です。 これらのアラート ポリシーの機能を保持するには、同じ設定でカスタム アラート ポリシーを作成します。

| 名前 | 説明 | 重要度 | 自動調査 | サブスクリプション |

|---|---|---|---|---|

| 異常な量の外部ファイル共有 | SharePoint または OneDrive 内の異常に多数のファイルが組織外のユーザーと共有された場合に、アラートを生成します。 | 中 | いいえ | E5/G5 または Defender for Office 365 プラン 2 アドオン サブスクリプション。 |

メール フロー アラート ポリシー

| 名前 | 説明 | 重要度 | 自動調査 | 必要なサブスクリプション |

|---|---|---|---|---|

| メッセージが遅れています | マイクロソフトがコネクタを使用してオンプレミス組織またはパートナー サーバーにメール メッセージを配信できない場合にアラートを生成します。 これが発生すると、メッセージは Office 365 のキューに入れられます。 このアラートは、1 時間以上キューに入れられたメッセージが 2,000 以上ある場合にトリガーされます。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| Reply-all storm が検出されました | このアラートは、応答すべてストームが検出され、メール スレッドに対する少なくとも 1 つの応答すべてがブロックされたときにトリガーされます。 詳細については、「 Reply-all storm protection レポート」を参照してください。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

アクセス許可アラート ポリシー

| 名前 | 説明 | 重要度 | 自動調査 | 必要なサブスクリプション |

|---|---|---|---|---|

| Exchange 管理者権限の昇格 | Exchange Online 組織で誰かに管理者権限が割り当てられたときにアラートを生成します。 たとえば、ユーザーが Exchange Online の組織管理ロール グループに追加された場合です。 | 低 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

脅威管理アラート ポリシー

| 名前 | 説明 | 重要度 | 自動調査 | 必要なサブスクリプション |

|---|---|---|---|---|

| 悪意のある可能性がある URL のクリックが検出されました | 組織内のセーフ リンクで保護されているユーザーが悪意のあるリンクをクリックすると、アラートを生成します。 このアラートは、ユーザーがリンクをクリックしたときに生成され、このイベントによって URL 判定の変更識別がMicrosoft Defender for Office 365によってトリガーされます。 また、悪意のある URL の判定が特定された時点から過去 48 時間以内のクリックも確認し、その悪意のあるリンクの 48 時間の期間内に発生したクリックに対するアラートを生成します。 このアラートにより、プラン 2 の自動調査と応答Defender for Office 365自動的にトリガーされます。 このアラートをトリガーするイベントの詳細については、「セーフリンク ポリシーの設定」を参照してください。 | 高 | はい | E5/G5 または Defender for Office 365 プラン 2 アドオン サブスクリプション。 |

| テナント許可ブロック リスト エントリが悪意のあるものに見つかりました | テナント許可/ブロック一覧の許可エントリに対応する管理者申請が悪意があると Microsoft が判断したときにアラートを生成します。 このイベントは、提出が Microsoft によって分析されるとすぐにトリガーされます。 許可エントリは、指定された期間、引き続き存在します。 このアラートをトリガーするイベントの詳細については、「テナントの許可/禁止リストを管理する」を参照してください。 |

情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 悪意のある可能性のある URL をクリックしたユーザー | 組織内のセーフ リンクで保護されているユーザーが悪意のあるリンクをクリックすると、アラートを生成します。 このイベントは、ユーザーが URL (悪意のある、または保留中の検証として識別されます) をクリックし、(organizationの Microsoft 365 for Business Safe Links ポリシーに基づいて) 安全なリンクの警告ページをオーバーライドして URL ホストされるページ/コンテンツに進むとトリガーされます。 このアラートにより、プラン 2 の自動調査と応答Defender for Office 365自動的にトリガーされます。 このアラートをトリガーするイベントの詳細については、「セーフリンク ポリシーの設定」を参照してください。 | 高 | はい | E5/G5 または Defender for Office 365 プラン 2 アドオン サブスクリプション。 |

| 管理申請の結果が完了しました | 管理者送信が送信されたエンティティの再スキャンを完了すると、アラートを生成します。 管理者送信から再スキャン結果がレンダリングされるたびに、アラートがトリガーされます。 これらのアラートは、以前の送信の結果を確認し、ユーザーから報告されたメッセージを送信して最新のポリシー チェックを取得し、判定を再スキャンすることを通知し、組織のフィルタリング ポリシーが意図した影響を及ぼしているかどうかを判断するのに役立ちます。 |

情報 | 不要 | E1/F1、E3/F3、または E5 |

| 管理者がメールの手動調査をトリガーする | 管理者が脅威エクスプローラーからの電子メールの手動調査をトリガーすると、アラートを生成します。 詳細については、「例: セキュリティ管理者が脅威エクスプローラーから調査を開始する」を参照してください。 このアラートは、調査が開始されたことを組織に通知します。 アラートは、トリガーしたユーザーに関する情報を提供し、調査へのリンクを含めます。 |

情報 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| 管理者によってトリガーされたユーザー侵害調査 | 管理者が脅威エクスプローラーからの電子メールの送信者または受信者の手動のユーザー侵害調査をトリガーすると、アラートを生成します。 詳細については、「例: セキュリティ管理者が脅威エクスプローラーから調査を開始する」を参照してください。ここでは、メールの調査に関連する手動のトリガーが示されています。 このアラートは、ユーザー侵害調査が開始されたことを組織に通知します。 アラートは、トリガーしたユーザーに関する情報を提供し、調査へのリンクを含めます。 |

中 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| 転送/リダイレクト ルールの作成 | 組織内の誰かが、メッセージを別のメール アカウントに転送またはリダイレクトするメール ボックスの受信ボックス ルールを作成すると、アラートを生成します。 このポリシーは、Outlook on the web (旧称 Outlook Web App) または Exchange Online PowerShell を使用して作成された受信トレイ ルールのみを追跡します。 受信トレイ ルールを使用して Outlookon the Web でメールを転送およびリダイレクトする方法の詳細については、「Outlook on the web でルールを使ってメッセージを別のアカウントに自動的に転送する」を参照してください。 | 情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| eDiscovery 検索が開始またはエクスポートされました | Microsoft Purview ポータルでコンテンツ検索ツールを使用するユーザーがアラートを生成します。 次のコンテンツ検索アクティビティが実行されると、アラートがトリガーされます。

アラートは、eDiscovery ケースに関連して以前のコンテンツ検索アクティビティが実行されたときにもトリガーされます。 詳細については、「監査ログで電子情報開示アクティビティを検索する」を参照してください。 |

情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 配信後に削除された悪意のあるファイルを含むメール メッセージ | 悪意のあるファイルを含むメッセージが組織内のメール ボックスに配信されたときにアラートを生成します。 このイベントが発生した場合、Microsoft はゼロ時間自動パージを使用して Exchange Online メール ボックスから感染したメッセージを削除します。 このポリシーにより、Office 365での自動調査と応答が自動的にトリガーされます。 この新しいポリシーの詳細については、「Defender for Office 365の新しいアラート ポリシー」を参照してください。 | 情報 | はい | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 配信後に削除された悪意のある URL を含む電子メール メッセージ | 悪意のある URL を含むメッセージが組織内のメール ボックスに配信されたときにアラートを生成します。 このイベントが発生した場合、Microsoft はゼロ時間自動パージを使用して Exchange Online メール ボックスから感染したメッセージを削除します。 このポリシーにより、Office 365での自動調査と応答が自動的にトリガーされます。 この新しいポリシーの詳細については、「Defender for Office 365の新しいアラート ポリシー」を参照してください。 | 情報 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| マルウェアを含んだメール メッセージが配信後に削除されました | 注: このアラート ポリシーは、配信後に削除された悪意のあるファイルを含むメッセージEmailに置き換えられました。 このアラート ポリシーは最終的に削除されるため、無効にし、配信後に削除された悪意のあるファイルを含むEmailメッセージを使用することをお勧めします。 詳細については、「Defender for Office 365の新しいアラート ポリシー」を参照してください。 | 情報 | はい | E5/G5 または Defender for Office 365 プラン 2 アドオン サブスクリプション。 |

| フィッシング URL を含んだメール メッセージが配信後に削除されました | 注: このアラート ポリシーは、配信後に削除された悪意のある URL を含むメッセージEmailに置き換えられました。 このアラート ポリシーは最終的に削除されるため、無効にし、配信後に削除された悪意のある URL を含むEmailメッセージを使用することをお勧めします。 詳細については、「Defender for Office 365の新しいアラート ポリシー」を参照してください。 | 情報 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| 配信後に削除されたキャンペーンからのメール メッセージ | キャンペーンに関連づけられているメッセージが組織内のメール ボックスに配信されたときにアラートを生成します。 このイベントが発生した場合、Microsoft はゼロ時間自動パージを使用して Exchange Online メール ボックスから感染したメッセージを削除します。 このポリシーにより、Office 365での自動調査と応答が自動的にトリガーされます。 この新しいポリシーの詳細については、「Defender for Office 365の新しいアラート ポリシー」を参照してください。 | 情報 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| メール メッセージが配信後に削除されました | 悪意のあるエンティティ (URL またはファイル) を含まない、またはキャンペーンに関連付けられている悪意のあるメッセージが組織内のメールボックスに配信されたときにアラートを生成します。 このイベントが発生した場合、Microsoft はゼロ時間自動パージを使用して Exchange Online メール ボックスから感染したメッセージを削除します。 このポリシーにより、Office 365での自動調査と応答が自動的にトリガーされます。 この新しいポリシーの詳細については、「Defender for Office 365の新しいアラート ポリシー」を参照してください。 | 情報 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| ユーザーによって迷惑メールとして報告されたEmail | Outlook の組み込みレポート ボタンまたはレポート メッセージ アドインを使用して、organizationのユーザーが迷惑メールとしてメッセージを報告するときにアラートを生成します。 アドインの詳細については、「 レポート メッセージ アドインを使用する」を参照してください。 | 低 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| ユーザーによってマルウェアまたはフィッシングとして報告されたメール | Outlook の組み込みレポート ボタンまたはレポート メッセージアドインまたはレポート フィッシング アドインを使用して、organizationのユーザーがフィッシングとしてメッセージを報告するときにアラートを生成します。アドインの詳細については、「レポート メッセージ アドインを使用する」を参照してください。 Defender for Office 365プラン 2、E5、G5 のお客様の場合、このアラートにより、Defender for Office 365 プラン 2 の自動調査と応答が自動的にトリガーされます。 | 低 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| ユーザーによって迷惑メールではないとして報告されたEmail | Organizationのユーザーが Outlook またはレポート メッセージ アドインの組み込みレポート ボタンを迷惑メールとして報告するときにアラートを生成します。 アドインの詳細については、「 レポート メッセージ アドインを使用する」を参照してください。 | 低 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| メール送信制限を超えました | 組織内の誰かが送信スパム ポリシーで許可されているよりも多くのメールを送信したときにアラートを生成します。 これは通常、ユーザーが送信しているメールが多すぎるか、アカウントが侵害されている可能性があることを示しています。 このアラート ポリシーによって生成されたアラートを受け取った場合は、ユーザー アカウントが侵害されていないかどうかを確認することをお勧めします。 | 中 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 正確なデータ一致アップロードに失敗しました | 正確なデータ一致に基づく機密情報の種類をアップロードするときに、ユーザーが次のエラーを受け取ったときにアラートを生成します。新しい機密情報のアップロードに失敗しました。 後でもう一度お試しください。 | 高 | いいえ | E5/G5。 |

| フィッシング詐欺の可能性が原因でブロックされたフォーム | フィッシング詐欺の繰り返しが検出されたために、組織内の誰かが Microsoft Forms を使用したフォームの共有と応答の収集を制限されたときにアラートを生成します。 | 高 | 不要 | E1、E3/F3、または E5 |

| フラグが設定され、フィッシングが確認されたフォーム | 組織内から Microsoft Forms で作成されたフォームが、レポートの悪用によってフィッシングの可能性があると識別され、Microsoft によってフィッシングとして確認された場合に、アラートを生成します。 | 高 | 不要 | E1、E3/F3、または E5 |

| ZAP が無効になっているため、マルウェアはザッピングされません | フィッシング メッセージのゼロアワー自動パージが無効になっているため、Microsoft がメール ボックスへのマルウェア メッセージの配信を検出するとアラートを生成します。 | 情報 | いいえ | E5/G5 または Defender for Office 365 プラン 2 アドオン サブスクリプション。 |

| 配信後に削除されない悪意のあるエンティティを含むメッセージ | 悪意のあるコンテンツ (ファイル、URL、キャンペーン、エンティティなし) を含むメッセージが、organization内のメールボックスに配信されたときにアラートを生成します。 このイベントが発生した場合、Microsoft は 0 時間の自動消去を使用してExchange Onlineメールボックスから感染したメッセージを削除しようとしましたが、エラーが原因でメッセージが削除されませんでした。 追加の調査をお勧めします。 このポリシーにより、Office 365での自動調査と応答が自動的にトリガーされます。 | 中 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| MIP AutoLabel シミュレーションが完了しました | シミュレーション モードのサービス側の自動ラベル付けポリシーが完了したときにアラートを生成します。 | 低 | いいえ | E5/G5。 |

| ETR オーバーライドが原因で提供されるフィッシング¹ | 信頼度の高いフィッシング メッセージをメールボックスに配信できる Exchange トランスポート ルール (メール フロー ルールとも呼ばれます) が Microsoft によって検出されたときにアラートを生成します。 Exchange トランスポート ルール (メール フロー ルール) の詳細については、「Exchange Online のメール フロー ルール (トランスポート ルール)」を参照してください。 | 情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| IP 許可ポリシーが原因で配信されたフィッシング¹ | マイクロソフトが、信頼性の高いフィッシング メッセージのメール ボックスへの配信を許可する IP 許可ポリシーを検出すると、アラートを生成します。 接続フィルターの詳細については、「接続フィルターポリシーを構成する - Office 365」を参照してください。 | 情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| ZAP が無効になっているため、フィッシングがザップされない¹ | フィッシング メッセージのゼロアワー自動パージが無効になっているため、Microsoft がメール ボックスへの信頼性の高いフィッシング メッセージの配信を検出するとアラートを生成します。 | 情報 | いいえ | E5/G5 または Defender for Office 365 プラン 2 アドオン サブスクリプション。 |

| 潜在的な国家活動 | Microsoft Threat Intelligence Center は、テナントからアカウントを侵害する試みを検出しました。 | 高 | いいえ | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| Purview ポリシー シミュレーションが完了しました | シミュレーション モードをサポートする Purview ポリシーのシミュレーションが完了したときに管理者に通知するアラートを生成します。 | 低 | いいえ | E5/G5 |

| 管理者が電子メールまたは URL または送信者に対して実行した修復アクション | 注: このアラート ポリシーは、 管理者によって送信された管理アクションに置き換えられました。 このアラート ポリシーは最終的に削除されるため、無効にし、代わりに 管理者から送信された管理アクションを 使用することをお勧めします。 このアラートは、管理者が選択したエンティティに対して修復アクションを実行したときにトリガーされます |

情報 | はい | Microsoft 365 Business Premium、プラン 1 アドオン、E5/G5、またはプラン 2 アドオンDefender for Office 365 Defender for Office 365。 |

| テナント許可/ブロック リストのエントリを削除しました | テナントの許可/ブロックリストの許可エントリがシステムのフィルター処理によって学習され、削除されたときにアラートを生成します。 このイベントは、影響を受けるドメインまたは電子メール アドレス、ファイル、または URL (エンティティ) の許可エントリが削除されたときにトリガーされます。 影響を受ける許可エントリは不要です。 影響を受けるエンティティを含むメッセージEmail、メッセージ内の他に何も悪くないと判断された場合、受信トレイに配信されます。 URL とファイルは、クリック時に許可されます。 このアラートをトリガーするイベントの詳細については、「テナントの許可/禁止リストを管理する」を参照してください。 |

情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 保持自動ラベル付けポリシー シミュレーションが完了しました | リテンション期間の自動ラベル付けポリシー シミュレーションが完了したときにアラートを生成します。 | 低 | いいえ | E5/G5 |

| 正確なデータ一致アップロードが成功しました | ユーザーが正確なデータ一致ベースの機密情報の種類を正常にアップロードした後にアラートを生成します。 | 低 | いいえ | E5/G5 |

| 疑わしいコネクタ アクティビティ | organizationの受信コネクタで疑わしいアクティビティが検出されたときにアラートを生成します。 メールは受信コネクタの使用をブロックされます。 管理者は電子メール通知とアラートを受け取ります。 このアラートは、制限付きコネクタの調査、変更の元に戻す、ブロック解除する方法に関するガイダンスを提供します。 このアラートに応答する方法については、「 侵害されたコネクタに応答する」を参照してください。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 疑わしいメール転送アクティビティ | 組織内の誰かが疑わしい外部アカウントにメールを自動転送したときにアラートを生成します。 これは、アカウントが侵害されていることを示す可能性のある動作に対する早期警告ですが、ユーザーを制限するほど深刻ではありません。 まれですが、このポリシーによって生成されるアラートは異常である可能性があります。 ユーザー アカウントが侵害されていないかどうかを確認することをお勧めします。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 不審なメール送信パターンが検出されました | 組織内の誰かが疑わしいメールを送信し、電子メールの送信が制限されるリスクがある場合にアラートを生成します。 これは、アカウントが侵害されていることを示す可能性のある動作に対する早期警告ですが、ユーザーを制限するほど深刻ではありません。 まれですが、このポリシーによって生成されるアラートは異常である可能性があります。 ただし、ユーザー アカウントが侵害されていないかどうかを確認することをお勧めします。 | 中 | はい | E1/F1/G1、E3/F3/G3、または E5/G5 |

| 監視された疑わしいテナント送信パターン | organizationで不審な送信パターンが観察されたときにアラートを生成します。これにより、organizationが電子メールの送信をブロックされる可能性があります。 テナントがしきい値ブロックを超えないように、侵害される可能性のあるユーザー アカウントと管理者アカウント、新しいコネクタ、またはオープン リレーを調査します。 組織がブロックされる理由の詳細については、「Exchange Online でエラーコード 5.7.7xx のメール配信の問題を修正する」を参照してください。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| セキュリティ リスクとしてユーザーによって報告された Teams メッセージ | このアラートは、ユーザーが Teams メッセージをセキュリティ リスクとして報告したときにトリガーされます。 | 低 | いいえ | E5/G5 または Defender for Office 365 アドオン。 |

| テナント許可/禁止一覧エントリの有効期限が間もなく終了します | テナント許可/ブロック リスト エントリの許可エントリまたはブロック エントリが削除されるときにアラートを生成します。 このイベントは、有効期限の 7 日前にトリガーされます。これは、エントリがいつ作成されたか、最後に更新されたかに基づきます。 許可エントリとブロック エントリの両方で、有効期限を延長できます。 このアラートをトリガーするイベントの詳細については、「テナントの許可/禁止リストを管理する」を参照してください。 |

情報 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| テナントに対してメールの送信が制限されました | 組織からのメール トラフィックのほとんどが疑わしいものとして検出され、Microsoft が組織によるメールの送信を制限した場合に、アラートを生成します。 侵害された可能性のあるユーザー アカウントと管理者アカウント、新しいコネクタ、またはオープン リレーを調査してから、Microsoft サポートに連絡して組織のブロックを解除してください。 組織がブロックされる理由の詳細については、「Exchange Online でエラーコード 5.7.7xx のメール配信の問題を修正する」を参照してください。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| テナントに対してプロビジョニングされていないメールの送信が制限されました | 登録されていないドメイン (プロビジョニングされていないドメインとも呼ばれます) から送信される電子メールが多すぎる場合にアラートを生成します。 Office 365 では、未登録ドメインから来るメールを妥当な量まで許容しますが、メールを送信するために使用するすべてのドメインを、承認済みドメインとして構成するようにしてください。 このアラートは、組織内のすべてのユーザーが電子メールを送信できなくなったことを示します。 組織がブロックされる理由の詳細については、「Exchange Online でエラーコード 5.7.7xx のメール配信の問題を修正する」を参照してください。 | 高 | 不要 | E1/F1/G1、E3/F3/G3、または E5/G5 |

| ユーザーが検疫済みメッセージの解放を要求しました | ユーザーが検疫済みメッセージの解放を要求したときにアラートを生成します。 検疫済みメッセージの解放を要求するには、検疫ポリシー (制限付きアクセス プリセットのアクセス許可グループなど) で、受信者が検疫からメッセージを解放要求することを許可 (PermissionToRequestRelease) アクセス許可が必要です。 詳細については、「受信者が検疫アクセス許可からメッセージを解放する要求を許可する」を参照してください。 | 情報 | いいえ | Microsoft Business Basic、Microsoft Business Standard、Microsoft Business Premium、E1/F1/G1、E3/F3/G3、または E5/G5 |

| ユーザーに対してメールの送信が制限されました | 組織内の誰かが送信メールの送信を制限されたときにアラートを生成します。 これは通常、アカウントが侵害され、 の [制限付きエンティティ ] ページにユーザーが表示される場合に https://security.microsoft.com/restrictedentities発生します。 制限付きユーザーの詳細については、「制限 付きエンティティからブロックされたユーザーを削除する」ページを参照してください。 | 高 | はい | Microsoft Business Basic、Microsoft Business Standard、Microsoft Business Premium、E1/F1/G1、E3/F3/G3、または E5/G5 |

| フォームの共有と応答の収集について制限されたユーザー | フィッシング詐欺の繰り返しが検出されたために、組織内の誰かが Microsoft Forms を使用したフォームの共有と応答の収集を制限されたときにアラートを生成します。 | 高 | 不要 | E1、E3/F3、または E5 |

¹ このアラート ポリシーは、ユーザーのフィードバックに基づいて削除された受信トレイ/フォルダー アラート ポリシーに配信された、テナントまたはユーザーのオーバーライドとユーザー偽装フィッシングによって配信されるフィッシングの代替機能の一部です。 Office 365でのフィッシング対策の詳細については、「フィッシング対策ポリシー」を参照してください。

警告を表示する

organizationのユーザーによって実行されたアクティビティがアラート ポリシーの設定と一致すると、アラートが生成され、Microsoft Purview ポータルまたは Defender ポータルの [アラート] ページに表示されます。 アラート ポリシーの設定によっては、アラートがトリガーされると、指定されたユーザーのリストにメール通知も送信されます。 [アラート] ページのダッシュボードには、アラートごとに、対応するアラート ポリシーの名前、アラートの重大度とカテゴリ (アラート ポリシーで定義されている)、アラートが生成される原因になったアクティビティの発生回数が表示されます。 この値は、アラート ポリシーのしきい値設定に基づいています。 ダッシュボードには、各アラートの状態も表示されます。 状態プロパティを使用してアラートを管理する方法の詳細については、「アラートの管理」を参照してください。

アラートを表示するには:

Microsoft Purview コンプライアンス ポータル

https://compliance.microsoft.com に移動し、[アラート] を選択します。 または、https://compliance.microsoft.com/compliancealerts に直接移動することもできます。

![コンプライアンス ポータルで、[アラート] を選択します。](media/viewalertsmcc.png)

Microsoft Defender ポータル

[https://security.microsoft.comインシデント & アラート>] に移動して選択します。 または、https://security.microsoft.com/alerts に直接移動することもできます。

![Microsoft Defender ポータルで、[インシデント] & [アラート] を選択し、[アラート] を選択します。](media/viewalertsdefenderportal.png)

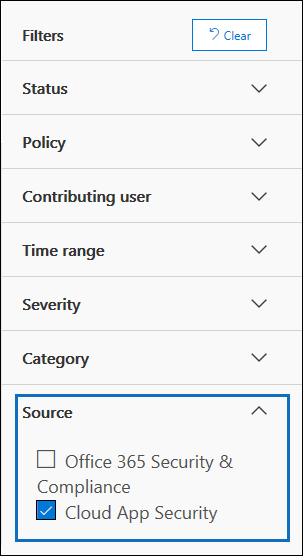

[アラート] ページですべてのアラートのサブセットを表示するには、次のフィルター を 使用します。

- 状態: 特定の状態が割り当てられているアラートを表示します。 デフォルトのステータスはアクティブです。 管理者は状態の値を変更できます。

- ポリシー: 1 つ以上のアラート ポリシーの設定に一致するアラートを表示します。 すべての通知ポリシーのすべての通知を表示することもできます。

- 時間範囲: 特定の日付と時刻の範囲内で生成されたアラートを表示します。

- 重大度: 特定の重大度が割り当てられているアラートを表示します。

- カテゴリ: 1 つ以上のアラート カテゴリからのアラートを表示します。

- タグ:1 つ以上のユーザー タグからのアラートを表示します。 タグは、アラートに表示されるタグ付きメール ボックスまたはユーザーに基づいて反映されます。 詳細については、「Defender for Office 365のユーザー タグ」を参照してください。

- ソース: このフィルターを使用して、Microsoft Purview ポータルでアラート ポリシーによってトリガーされたアラート、またはMicrosoft Defender for Cloud Apps ポリシーによってトリガーされたアラート、またはその両方を表示します。 Defender for Cloud Apps アラートの詳細については、この記事の 「Defender for Cloud Apps アラートの表示 」セクションを参照してください。

重要

ユーザー タグによるフィルター処理と並べ替えは現在パブリック プレビュー段階にあり、一般公開される前に大幅に変更される可能性があります。 Microsoft は、提供された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

アラートの集計

アラート ポリシーの条件に一致する複数のイベントが短時間で発生すると、アラート集約と呼ばれるプロセスによって既存のアラートに追加されます。 イベントがアラートをトリガーすると、アラートが生成されて [アラート] ページに表示され、通知が送信されます。 集約間隔内に同じイベントが発生した場合、Microsoft 365 は、新しいアラートをトリガーする代わりに、新しいイベントに関する詳細を既存のアラートに追加します。 アラート集約の目標は、アラートの「疲労」を減らし、同じイベントのより少ないアラートに集中してアクションを実行できるようにすることです。

集計間隔の長さは、Office 365 または Microsoft 365 のサブスクリプションによって異なります。

| サブスクリプション | 集計 interval |

|---|---|

| Office 365 または Microsoft 365 E5/G5 | 1 分 |

| Defender for Office 365 プラン 2 | 1 分 |

| E5 コンプライアンス アドオンまたは E5 検出および監査アドオン | 1 分 |

| Office 365 または Microsoft 365 E1/F1/G1 または E3/F3/G3 | 15 分 |

| Office 365 Plan 1 または Exchange Online Protection のディフェンダー | 15 分 |

同じアラート ポリシーに一致するイベントが集約間隔内に発生すると、後続のイベントに関する詳細が元のアラートに追加されます。 すべてのイベントについて、集約されたイベントに関する情報が詳細フィールドに表示され、集約間隔でイベントが発生した回数がアクティビティ/ヒットカウント フィールドに表示されます。 アクティビティ リストを表示すると、すべての集約されたイベント インスタンスに関する詳細情報を表示できます。

次のスクリーン ショットは、4 つの集約されたイベントを含むアラートを示しています。 アクティビティ リストには、アラートに関連する 4 つのメール メッセージに関する情報が含まれています。

アラート集約について、次の点に注意してください。

悪意のある可能性のある URL のクリックによってトリガーされたアラートは、既定のアラート ポリシーが集計されていないことが検出されました。 これは、このポリシーによってトリガーされるアラートが各ユーザーおよびメール メッセージに固有であるためです。

現時点では、ヒット カウントアラート プロパティは、すべてのアラート ポリシーの集約されたイベントの数を示しているわけではありません。 これらのアラート ポリシーによってトリガーされたアラートの場合、[メッセージ リストの表示] または [アラートのアクティビティの表示] をクリックして、集約されたイベントを表示できます。 ヒット カウント アラート プロパティにリストされている集計イベントの数をすべてのアラート ポリシーで利用できるように取り組んでいます。

アラートを表示するために必要な RBAC アクセス許可

組織内のユーザーに割り当てられた役割ベースの Access Control (RBAC) アクセス許可によって、ユーザーが [アラート] ページで表示できるアラートが決まります。 これはどのように達成されますか? ユーザーに割り当てられた管理ロール (コンプライアンス ポータルまたはMicrosoft Defender ポータルの役割グループのメンバーシップに基づいて) は、ユーザーが [アラート] ページで表示できるアラート カテゴリを決定します。 次に、いくつかの例を示します:

- レコード管理役割グループのメンバーは、Information Governance カテゴリが割り当てられたアラート ポリシーによって生成されたアラートのみを表示できます。

- コンプライアンス管理者役割グループのメンバーは、脅威管理 カテゴリが割り当てられているアラート ポリシーによって生成されるアラートを表示できません。

- 割り当てられた役割のいずれもアラート カテゴリからのアラートを表示する権限を提供しないため、電子情報開示マネージャー役割グループのメンバーはアラートを表示できません。

この設計 (RBAC のアクセス許可に基づく) を使用すると、organization内の特定のジョブ ロールのユーザーが表示 (および管理) できるアラートを決定できます。

次の表に、6 つの異なるアラート カテゴリからのアラートを表示するために必要な役割を示します。 チェックマークは、そのロールが割り当てられているユーザーが、タイトル行に一覧表示されている対応するアラート カテゴリからのアラートを表示できることを示します。

既定のアラート ポリシーが割り当てられているカテゴリを確認するには、「 既定のアラート ポリシー」の表を参照してください。

ヒント

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) のアクセス許可については、Microsoft Defender ポータルのアラート ポリシーに関するページを参照してください。

| 役割 | 情報 ガバナンス |

データ損失 防止 |

メール フロー |

アクセス許可 | 脅威 管理 |

Others |

|---|---|---|---|---|---|---|

| コンプライアンス管理者 | ✔ | ✔ | ✔ | ✔ | ||

| DLP コンプライアンス管理 | ✔ | |||||

| Information Protection 管理者 | ✔ | |||||

| Information Protection アナリスト | ✔ | |||||

| Information Protection 調査員 | ✔ | |||||

| 通知の管理 | ✔ | |||||

| 組織の構成 | ✔ | |||||

| プライバシー管理 | ||||||

| 検疫する | ||||||

| レコード管理 | ✔ | |||||

| 保持管理 | ✔ | |||||

| ロール管理 | ✔ | |||||

| セキュリティ管理者 | ✔ | ✔ | ✔ | ✔ | ||

| セキュリティ閲覧者 | ✔ | ✔ | ✔ | ✔ | ||

| 輸送衛生 | ||||||

| 表示専用の DLP コンプライアンス管理 | ✔ | |||||

| "View-Only Configuration/表示専用構成" | ||||||

| 表示専用のアラート管理 | ✔ | |||||

| "View-Only Recipients/表示専用受信者" | ✔ | |||||

| 表示専用のレコード管理サイト | ✔ | |||||

| 表示専用の保持マネージャー | ✔ |

ヒント

既定の各役割グループに割り当てられているロールを表示するには、Security & Compliance PowerShell で次のコマンドを実行します。

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

コンプライアンス ポータルまたはMicrosoft Defender ポータルで、ロール グループに割り当てられているロールを表示することもできます。 [アクセス許可] ページに移動し、役割グループを選択します。 割り当てられた役割は、ポップアップ ページに一覧表示されます。

アラートの管理

アラートが生成され、Microsoft Purview ポータルの [アラート ] ページに表示されたら、それらをトリアージ、調査、解決できます。 ユーザーにアラートへのアクセス権を付与するのと同じ RBAC アクセス許可により、アラートを管理することもできます。

ここでは、アラートを管理するために実行できるタスクの一部を示します。

アラートに状態を割り当てる: アクティブ (既定値)、 調査中、 解決済み、または却下済みのいずれかの状態をアラート に割り当てることができます。 割り当てた後は、この設定を使ってフィルター処理を行い、同じ状態設定のアラート だけを表示できます。 この状態設定は、アラート 管理のプロセスの追跡に役立ちます。

アラートの詳細を表示する: アラートを選択して、アラートに関する詳細を含むポップアップ ページを表示できます。 詳細情報は、対応するアラート ポリシーによって異なりますが、通常は次の情報が含まれます。

- アラートをトリガーした実際の操作の名前 (コマンドレットや監査ログ操作など)。

- アラートをトリガーしたアクティビティの説明。

- アラートをトリガーしたユーザー (またはユーザーの一覧)。 この情報は、1 人のユーザーまたは 1 つのアクティビティを追跡するように設定されているアラート ポリシーの場合にのみ含まれます。

- アラートによって追跡されているアクティビティが実行された回数。 他にもアラートがトリガーされている可能性があるため、この値は [アラート] ページに一覧表示される関連するアラートの実際の値と一致しない場合があります。

- 実行されてアラートをトリガーした各アクティビティの項目を含むアクティビティ リストへのリンク。 このリストの各エントリは、アクティビティが発生したとき、実際の操作の名前 ("FileDeleted" など) とアクティビティを実行したユーザーの名前、アクティビティが実行されたオブジェクト (ファイル、電子情報開示ケース、メールボックスなど)、ユーザーのコンピューターの IP アドレスを示します。 マルウェア関連のアラートの場合、メッセージ一覧にリンクされます。

- 対応するアラート ポリシーの名前 (およびリンク)。

メール通知を抑制する: アラートのポップアップ ページからメール通知をオフ (または抑制) できます。 メール通知を抑制すると、アラート ポリシーの条件に一致するアクティビティまたはイベントが発生しても、Microsoft はメール通知を送信しません。 ただし、ユーザーが実行したアクティビティがアラート ポリシーの条件に一致すると、アラートがトリガーされます。 アラート ポリシーを編集してメールアラートを無効にすることもできます。

アラートを解決する: アラートのポップアップ ページでアラートを解決済みとしてマークできます (アラートの状態を 解決済みに設定します)。 フィルターを変更しない限り、解決済みのアラートは [アラート] ページに表示されません。

Defender for Cloud Apps のアラートを表示する

Defender for Cloud Apps ポリシーによってトリガーされるアラートが、Microsoft Purview ポータルの [アラート ] ページに表示されるようになりました。 これには、アクティビティ ポリシーによってトリガーされるアラートと、Defender for Cloud Apps の異常検出ポリシーによってトリガーされるアラートが含まれます。 つまり、Microsoft Purview ポータルですべてのアラートを表示できます。 Defender for Cloud Apps は、Office 365 Enterprise E5 または米国政府機関 G5 サブスクリプションをOffice 365している組織でのみ使用できます。 詳細については、「Defender for Cloud Apps の概要」を参照してください。

Enterprise Mobility + Security E5 サブスクリプションの一部として、またはスタンドアロン サービスとしてMicrosoft Defender for Cloud Appsしている組織は、コンプライアンス ポータルまたはポータルMicrosoft Defender。

Microsoft Purview ポータルまたは Defender ポータルに Defender for Cloud Apps のアラートのみを表示するには、 ソース フィルターを使用し、[ Defender for Cloud Apps] を選択します。

Microsoft Purview ポータルのアラート ポリシーによってトリガーされるアラートと同様に、Defender for Cloud Apps アラートを選択して、アラートの詳細を含むポップアップ ページを表示できます。 アラートには、Defender for Cloud Apps ポータルで詳細を表示してアラートを管理するためのリンクと、アラートをトリガーした対応する Defender for Cloud Apps ポリシーへのリンクが含まれています。 「Defender for Cloud Apps でアラートを監視する」を参照してください。

重要

Microsoft Purview ポータルで Defender for Cloud Apps アラートの状態を変更しても、Defender for Cloud Apps ポータルで同じアラートの解決状態は更新されません。 たとえば、Microsoft Purview ポータルでアラートの状態を 解決済 みとしてマークした場合、Defender for Cloud Apps ポータルのアラートの状態は変更されません。 Defender for Cloud Apps アラートを解決または無視するには、Defender for Cloud Apps ポータルでアラートを管理します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示