Microsoft 365 ネットワーク接続の原則

この記事は、Microsoft 365 Enterprise および Office 365 Enterprise の両方に適用されます。

Microsoft 365 ネットワーク接続のネットワークの計画を開始する前に、Microsoft 365 トラフィックを安全に管理し、可能な限り最高のパフォーマンスを得るための接続の原則を理解しておくことが重要です。 この記事は、Microsoft 365 ネットワーク接続を安全に最適化するための最新のガイダンスを理解するのに役立ちます。

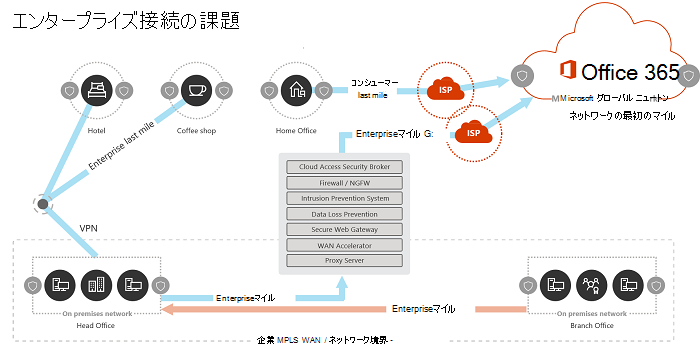

従来のエンタープライズ ネットワークは、強力な境界セキュリティを使用して、会社の運営データ センターでホストされているアプリケーションやデータにユーザーがアクセスできるように設計されています。 従来のモデルでは、ユーザーは社内ネットワークの境界内から、または支社の WAN リンクを介して、あるいは VPN 接続経由でリモートでアプリケーションやデータにアクセスします。

Microsoft 365 のような SaaS アプリケーションを導入すると、ネットワークの境界外でサービスとデータの組み合わせができます。 最適化されていない場合、ユーザーと SaaS アプリケーション間のトラフィックが、パケットの検査、ネットワーク ヘアピン、地理的に離れたエンドポイントへの偶発的な接続、その他の要因による遅延の対象になります。 主要な最適化ガイドラインについて理解し、それを実装することで、 Microsoft 365 の最適なパフォーマンスと信頼性を実現できます。

この記事では、次について説明します。

- クラウドへのお客様の接続に適用されるMicrosoft 365 アーキテクチャ

- Microsoft 365 の接続の原則と、ネットワーク トラフィックとエンド ユーザー エクスペリエンスの最適化に関する戦略が更新されました

- Office 365 Endpoint の Web サービスにより、ネットワーク管理者は、ネットワークの最適化に使用するエンドポイントの構造化リストを利用できます

- Microsoft 365 サービスへの接続を最適化するためのガイダンス

- 境界ネットワーク セキュリティとエンドポイント セキュリティの比較

- Microsoft 365 トラフィックの増分最適化 オプション

- Microsoft 365 の接続テスト (Microsoft 365 への基本的な接続をテストするための新しいツール)

Microsoft 365 アーキテクチャ

Microsoft 365 は、さまざまなマイクロ サービスとアプリケーションのセットを通じて生産性とコラボレーションのシナリオを提供する分散型サービスとしてのソフトウェア (SaaS) クラウドです。 たとえば、Exchange Online、SharePoint Online、Skype for Business Online、Microsoft Teams、Exchange Online Protection、ブラウザーでの Office などです。 特定の Microsoft 365 アプリケーションは、顧客のネットワークやクラウドへの接続に適用される独自の機能を備えている場合があります。これらはすべて、いくつかの主要なプリンシパル、目標、アーキテクチャ パターンを共有します。 接続に関するこれらの原則とアーキテクチャ パターンは、他の多くの SaaS クラウドで一般的です。 同時に、Microsoft Azure などのサービスとしてのプラットフォームクラウドとサービスとしてのインフラストラクチャの一般的なデプロイ モデルとは異なります。

Microsoft 365 の最も重要なアーキテクチャ機能の 1 つは (多くの場合、ネットワーク アーキテクトによって見逃されたり、誤って解釈されたりします)、ユーザーが接続する方法のコンテキストで、真にグローバルな分散サービスであるということです。 ターゲット Microsoft 365 テナントの場所は、顧客データがクラウド内に格納される場所の地域を理解するために重要です。 ただし、Microsoft 365 のユーザー エクスペリエンスでは、データを含むディスクに直接接続する必要はありません。 Microsoft 365 のユーザー エクスペリエンス (パフォーマンス、信頼性、およびその他の重要な品質特性を含む) には、世界中の数百の Microsoft ロケーションでスケールアウトされた高度に分散されたサービス フロントエンドを介した接続が含まれます。 ほとんどの場合、最適なユーザー エクスペリエンスは、顧客ネットワークがユーザー要求を最も近い Microsoft 365 サービス エントリ ポイントにルーティングできるようにすることで実現されます。 これは、中央の場所またはリージョンのエグレス ポイントを介して Microsoft 365 に接続するのではなく、推奨されます。

ほとんどの顧客の場合、Microsoft 365 のユーザーは複数の場所に分散されています。 最適な結果を得るには、このドキュメントに記載されている原則をスケールアウト (スケールアップではなく) の観点から確認する必要があります。 また、Microsoft 365 テナントの地理的な場所ではなく、Microsoft Global Network の最も近いプレゼンス ポイントへの接続の最適化にも重点を置きます。 つまり、Microsoft 365 テナント データが特定の地理的な場所に格納されている場合でも、そのテナントの Microsoft 365 エクスペリエンスは分散されたままです。 テナントが持つすべてのエンド ユーザーの場所に非常に近い (ネットワーク) 近くに存在できます。

Microsoft 365 の接続テスト

Microsoft では、最適な Microsoft 365 接続とパフォーマンスを実現するために、次の原則を推奨しています。 これらの Microsoft 365 接続の原則を使用してトラフィックを管理すれば、Microsoft 365 に接続したときに最高のパフォーマンスを得ることができます。

ネットワーク設計の主な目標は、 Microsoft のあらゆるデータ センターを、世界中に広がる低遅延のクラウド アプリケーション エントリ ポイントと相互に接続した Microsoft のパブリック ネットワーク バックボーン、Microsoft のグローバル ネットワークへのラウンド トリップ時間 (RTT) を削減することにより、遅延を最小限に抑えることです。 Microsoft の高速で信頼性の高いグローバル ネットワーク構築方法 については、Microsoft のグローバル ネットワークの詳細を参照してください。

Microsoft 365 トラフィックを識別して区別する

Microsoft 365 のネットワーク トラフィックを識別することが、トラフィックをインターネット向けのジェネリック ネットワーク トラフィックから区別する最初のステップです。 Microsoft 365 接続は、ネットワーク ルートの最適化、ファイアウォール規則、ブラウザー プロキシ設定などのアプローチの組み合わせを実装することで最適化できます。 さらに、特定のエンドポイントのネットワーク検査デバイスをバイパスすることも有益です。

Microsoft 365 の最適化方法の詳細については、「 Microsoft 365 サービスへの接続の最適化 」セクションを参照してください。

Microsoft は現在、Microsoft 365 のすべてのエンドポイントを Web サービスとして公開し、最適なデータの使用方法についてのガイダンスを提供しています。 Microsoft 365 エンドポイントを取得して使用する方法の詳細については、「Office 365 URL および IP アドレス範囲」を参照してください。

ネットワーク接続のローカルの出口を提供する

ローカル DNS とインターネット エグレスは、接続遅延を削減し、Microsoft 365 サービスへの最も近いポイントにユーザー接続が確立されるようにするために非常に重要となります。 複雑なネットワーク トポロジでは、ローカル DNS とローカル インターネット エグレスの両方を一緒に実装することが重要です。 Microsoft 365 が最も近いエントリポイントにクライアントの接続をルーティングする方法の詳細については、「クライアントの接続」の記事を参照してください。

Microsoft 365 のようなクラウド サービスが登場する前は、ネットワーク アーキテクチャの設計要素としてのエンドユーザーのインターネット接続は比較的シンプルでした。 インターネットサービスと Web サイトが世界中に分散している場合、企業の出口ポイントと特定の送信先エンドポイントの間の遅延は、主に地理的な距離の関数に左右されます。

従来のネットワーク アーキテクチャでは、すべての送信インターネット接続は社内ネットワークを通過し、集中管理する場所から送信されます。 Microsoft のクラウド サービスが成熟するにつれて、遅延の影響を受けるクラウド サービスをサポートするために、分散インターネット接続 ネットワーク アーキテクチャが重要になってきました。 Microsoft のグローバル ネットワークは、受信クラウド サービス接続を最も近いエントリ ポイントにルーティングするグローバル エントリ ポイントの動的ファブリック、分散サービスのフロント ドア インフラストラクチャを用いて遅延要件を満たすように設計されました。 これは、顧客とクラウドとの間のルートを効果的に短縮することで、Microsoft クラウドの顧客の「ラスト マイル」の長さを短縮することを目的としたものです。

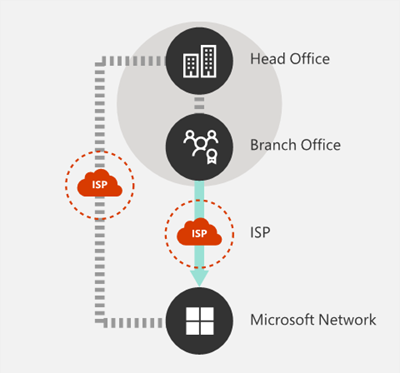

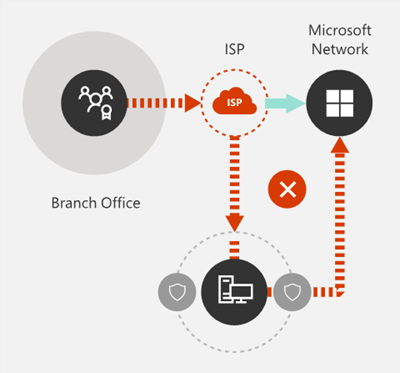

エンタープライズ Wan は通常、1 つ以上のプロキシサーバーを経由して、インターネットへの送信前の検査として、中心となる会社の本社にネットワーク トラフィックをバックホールするよう設計されています。 次の図は、このようなネットワーク トポロジを示しています。

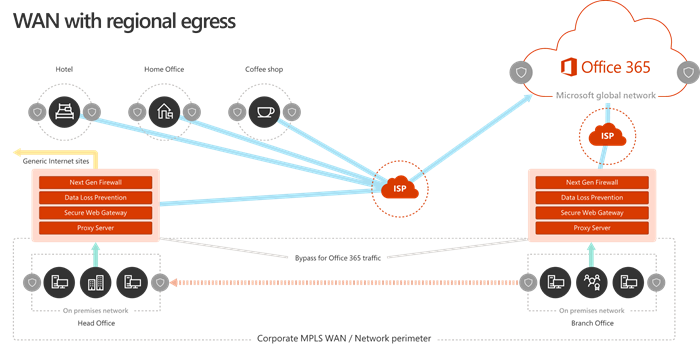

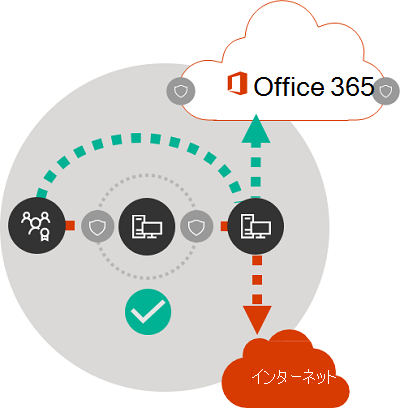

Microsoft 365 は、世界中のフロントエンド サーバーを含む Microsoft Global Network 上で実行されるため、多くの場合、ユーザーの場所に近いフロントエンド サーバーがあります。 ローカルのインターネット エグレスを提供し、Microsoft 365 エンドポイントにローカルな名前解決を提供するように内部 DNS サーバーを構成することで、Microsoft 365 宛てのネットワーク トラフィックは、可能な限りユーザーに近い Microsoft 365 フロント エンド サーバーに接続できます。 次の図は、メインオフィス、ブランチ オフィス、およびリモートの場所から接続するユーザーが、最も近い Microsoft 365 エントリ ポイントへの最短ルートに従うことを可能にするネットワーク トポロジの例を示しています。

この方法で Microsoft 365 エントリ ポイントへのネットワーク パスを短縮すると、接続のパフォーマンスと Microsoft 365 のエンド ユーザー エクスペリエンスが向上します。 また、ネットワーク アーキテクチャに対する将来の変更が Microsoft 365 のパフォーマンスと信頼性に与える影響を軽減するのにも役立ちます。

また、応答する DNS サーバーが遠くにあるかビジー状態である場合は、DNS 要求が遅延を生じさせる場合があります。 ローカル DNS サーバーをブランチの場所にプロビジョニングし、DNS レコードを適切にキャッシュするように構成することで、名前解決の待機時間を最小限に抑えることができます。

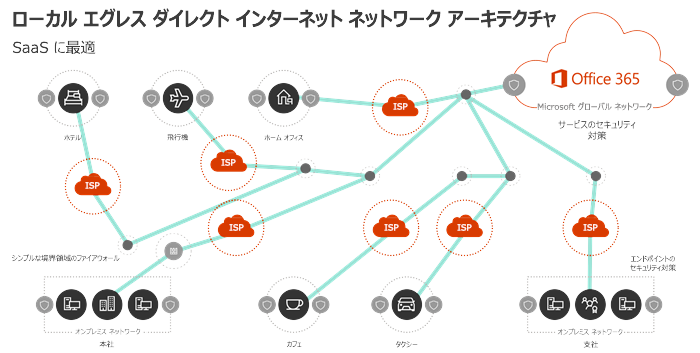

リージョンエグレスは Microsoft 365 に適していますが、最適な接続モデルは、企業ネットワーク上にあるか、家庭、ホテル、コーヒーショップ、空港などのリモートの場所にあるかに関係なく、ユーザーの場所で常にネットワーク エグレスを提供することです。 このローカルダイレクトエグレス モデルは、次の図で表されています。

Microsoft 365 を導入しているエンタープライズは、Microsoft 365 へのユーザー接続が最も近い Microsoft グローバル ネットワークのエントリ ポイントへの最短ルートを使用するようにすることで、Microsoft のグローバル ネットワークの分散サービス フロント ドア アーキテクチャを利用できます。 ローカル出口ネットワーク アーキテクチャでは、ユーザーの場所に関係なく、最寄りの出口を介して Microsoft 365 のトラフィックをルーティングすることができます。

ローカル出口アーキテクチャには、従来のモデルに比べて次のような利点があります。

- ルートの長さを最適化することにより、Microsoft 365 の最適なパフォーマンスを提供します。 エンドユーザー接続は、分散サービスのフロント ドア インフラストラクチャによって、最も近い Microsoft 365 のエントリ ポイントに動的にルーティングされます。

- ローカル出口を許可することで、社内ネットワーク インフラストラクチャの負荷を軽減します。

- クライアント エンドポイント セキュリティとクラウド セキュリティ機能を使用して、両端の接続をセキュリティで保護します。

ネットワーク ヘアピンを回避する

一般的な経験則として、ユーザーと最も近い Microsoft 365 エンドポイント間の最短で最も直接的なルートは、最高のパフォーマンスを提供します。 ネットワーク ヘアピンは、特定の宛先に向かう WAN または VPN トラフィックが最初に別の中間の場所 (セキュリティ スタック、クラウド アクセス ブローカー、クラウドベースの Web ゲートウェイなど) に向けられ、地理的に離れたエンドポイントへの遅延と潜在的なリダイレクトが発生したときに発生します。 ネットワーク ヘアピンは、ルーティング/ピアリングの非効率性または最適でない (リモート) DNS 参照によっても発生します。

ローカル エグレス ケースでも Microsoft 365 接続がネットワーク ヘアピンの影響を受けないようにするには、ユーザーの場所にインターネット エグレスを提供するために使用される ISP が、その場所に近接した Microsoft Global Network との直接ピアリング関係を持っているかどうかをチェックします。 信頼された Microsoft 365 トラフィックを直接送信するようにエグレス ルーティングを構成することもできます。 これは、インターネットにバインドされたトラフィックを処理するサードパーティのクラウドまたはクラウドベースのネットワーク セキュリティ ベンダーを介したプロキシまたはトンネリングとは対照的です。 Microsoft 365 エンドポイントのローカル DNS 名前解決は、直接のルーティングに加えて、最も近い Microsoft 365 エントリ ポイントがユーザー接続に使用されているか確認するのに役立ちます。

Microsoft 365 トラフィックにクラウドベースのネットワークまたはセキュリティ サービスを使用する場合は、ヘアピンの結果が評価され、Microsoft 365 のパフォーマンスへの影響が理解されていることを確認します。 これは、トラフィックがブランチ オフィスと Microsoft グローバル ネットワーク ピアリング ポイントの数との関係で転送されるサービス プロバイダーの場所の数と場所、ISP と Microsoft とのサービス プロバイダーのネットワーク ピアリング関係の品質、およびサービス プロバイダー インフラストラクチャでのバックホールのパフォーマンス効果を調べることで行うことができます。

Microsoft 365 エントリ ポイントを持つ多数の分散場所とエンド ユーザーへの近接性により、プロバイダー ネットワークが最適な Microsoft 365 ピアリング用に構成されていない場合、Microsoft 365 トラフィックをサード パーティのネットワークまたはセキュリティ プロバイダーにルーティングすると、Microsoft 365 接続に悪影響を及ぼす可能性があります。

プロキシのバイパス、トラフィック検査デバイス、重複するセキュリティ テクノロジを評価する

エンタープライズのお客様は、特に Microsoft 365 にバインドされたトラフィックに対するネットワーク セキュリティとリスクの削減方法を確認し、Microsoft 365 のセキュリティ機能を使用して、Microsoft 365 のネットワーク トラフィックに対する割り込みの、パフォーマンスに影響を及ぼす、高価なネットワーク セキュリティ テクノロジへの依存を軽減する必要があります。

ほとんどのエンタープライズ ネットワークでは、プロキシ、TLS 検査、パケット検査、データ損失防止システムなどのテクノロジを使用して、インターネット トラフィックのネットワーク セキュリティが適用されます。 これらのテクノロジは、一般的なインターネット要求の重要なリスクを軽減しますが、Microsoft 365 のエンドポイントに適用すると、パフォーマンス、スケーラビリティ、エンドユーザー エクスペリエンスの品質が大幅に落ちることがあります。

Office 365 エンドポイント Web サービス

Microsoft 365 の管理者は、スクリプトまたは REST 呼び出しを使用して、Office 365 エンドポイントの Web サービスからエンドポイントの構造化リストを利用して、境界ファイアウォールやその他のネットワーク デバイスの構成を更新することができます。 これにより、Microsoft 365 にバインドされたトラフィックが特定され、適切に扱われ、一般的で不明なインターネット Web サイトにバインドされたネットワーク トラフィックとは異なる方法で管理されます。 Microsoft 365 エンドポイント Web サービスの使用方法の詳細については、「Office 365 URL および IP アドレス範囲」を参照してください。

PAC (プロキシの自動構成) スクリプト

Microsoft 365 の管理者は、ユーザーのコンピューターに WPAD または GPO 経由で配信できる PAC (プロキシ自動構成) スクリプトを作成できます。 PAC スクリプトを使用して、Microsoft 365 要求のプロキシを WAN または VPN ユーザーからバイパスし、Microsoft 365 トラフィックが企業ネットワークを経由するのではなく、直接インターネット接続を使用できるようにします。

Microsoft 365 セキュリティ機能

Microsoft は、データセンターのセキュリティ、運用上のセキュリティ、Microsoft 365 サーバーとそれが示すネットワーク エンドポイントに関するリスクの低減について、透明性を確保しています。 Microsoft 365 組み込みのセキュリティ機能を使用すると、Microsoft Purview データ損失防止、ウイルス対策、多要素認証、カスタマー ロックボックス、Defender for Office 365、Microsoft 365 脅威インテリジェンス、Microsoft 365 Secure Score などのネットワーク セキュリティ リスクを軽減できます。Exchange Online Protectionとネットワーク DDOS セキュリティ。

Microsoft データセンターとグローバル ネットワークのセキュリティの詳細については、「Microsoft トラスト センター」をご覧ください。

Microsoft 365 サービスへの接続の最適化

Microsoft 365 サービスは、動的、相互依存、および深く統合された製品、アプリケーション、およびサービスのコレクションです。 Microsoft 365 サービスへの接続を構成して最適化する場合、特定のエンドポイント (ドメイン) をいくつかの Microsoft 365 シナリオとリンクして、ネットワーク レベルで許可リストを実装することはできません。 Microsoft では、ユーザーの接続とサービス インシデントが発生するため、選択的許可リストはサポートされていません。 そのため、ネットワーク管理者は、ネットワーク許可リストと一般的なネットワーク最適化に関する Microsoft 365 ガイドラインを、定期的に 発行 および更新される必要なネットワーク エンドポイント (ドメイン) の完全なセットに常に適用する必要があります。 お客様からのフィードバックに応じて Microsoft 365 ネットワーク エンドポイントを簡略化していますが、ネットワーク管理者は、現在のエンドポイントの既存のセットで次のコア パターンを認識する必要があります。

- 可能であれば、公開されたドメイン エンドポイントには、顧客のネットワーク構成作業を大幅に削減するためのワイルドカードが含まれます。

- Microsoft 365 はドメイン統合イニシアチブ (cloud.microsoft) を発表し、お客様にネットワーク構成を簡素化し、このドメインのネットワーク最適化を現在および将来の多くの Microsoft 365 サービスに自動的に蓄積する方法を提供しました。

- セキュリティの分離と特定の機能のための cloud.microsoft ルート ドメインの排他的な使用。 これにより、お客様のネットワークおよびセキュリティ チームは、Microsoft 365 ドメインを信頼しながら、それらのエンドポイントへの接続を向上させ、不要なネットワーク セキュリティ処理を回避できます。

- 特定のエンドポイント定義では、ドメインに対応する一意の IP プレフィックスを指定します。 この機能は、複雑なネットワーク構造を持つお客様をサポートし、IP プレフィックスの詳細を利用して正確なネットワーク最適化を適用できるようにします。

次のネットワーク構成は、すべての "必須" Microsoft 365 ネットワーク エンドポイント (ドメイン) とカテゴリに推奨されます。

- ユーザー接続が経由するネットワーク デバイスとサービスで Microsoft 365 ネットワーク エンドポイントを明示的に許可する (プロキシ、ファイアウォール、DNS、クラウドベースのネットワーク セキュリティ ソリューションなどのネットワーク境界セキュリティ デバイスなど)

- TLS 復号化、トラフィックインターセプト、ディープ パケット検査、ネットワーク パケットとコンテンツのフィルター処理から Microsoft 365 ドメインをバイパスします。 信頼されていないアプリケーションや管理されていないアプリケーションのコンテキストでこれらのネットワーク テクノロジを使用している多くの結果は、Microsoft 365 のセキュリティ機能によってネイティブに実現できることに注意してください。

- ワイド エリア ネットワーク (WAN) バックホールへの依存を減らし、ネットワーク ヘアピンを回避し、ユーザーと直接 Microsoft ネットワークへのより効率的なインターネット エグレスを有効にすることで、Microsoft 365 ドメインに対して直接インターネット アクセスを優先する必要があります。

- 最適な Microsoft 365 フロント ドアを介して接続が提供されるように、ネットワーク エグレスの近くで DNS の名前解決が行われることを確認します。

- ネットワーク パスに沿って Microsoft 365 接続に優先順位を付け、Microsoft 365 エクスペリエンスの容量とサービス品質を確保します。

- プロキシや VPN サービスなどのトラフィック仲介デバイスをバイパスします。

複雑なネットワーク トポロジをお持ちのお客様は、カスタム ルーティング、IP ベースのプロキシ バイパス、スプリット トンネル VPN などのネットワーク最適化を実装するために、ドメインに加えて IP プレフィックス情報が必要になる場合があります。 これらのお客様のシナリオを容易にするために、Microsoft 365 ネットワーク エンドポイントはカテゴリにグループ化され、これらの追加のネットワーク最適化の構成に優先順位を付け、容易になります。 "最適化" カテゴリと "許可" カテゴリに分類されたネットワーク エンドポイントは、トラフィック量が多く、ネットワークの待機時間とパフォーマンスに影響を受け、お客様が最初に接続を最適化したい場合があります。 [最適化] カテゴリと [許可] カテゴリのネットワーク エンドポイントには、ドメインと共に IP アドレスが一覧表示されます。 "既定" カテゴリに分類されるネットワーク エンドポイントには、本質的に動的であり、IP アドレスが時間の経過と共に変化するため、IP アドレスは関連付けされません。

ネットワークに関する追加の考慮事項

Microsoft 365 への接続を最適化する場合、特定のネットワーク構成は、Microsoft 365 の可用性、相互運用性、パフォーマンス、ユーザー エクスペリエンスに悪影響を与える可能性があります。 Microsoft では、サービスで次のネットワーク シナリオをテストしていないため、接続の問題が発生することがわかっています。

- お客様のプロキシまたはその他の種類のネットワーク デバイスまたはサービスを使用した M365 ドメインの TLS 終了またはディープ パケット検査 (Microsoft 365 でサードパーティのネットワーク デバイスまたはソリューションを使用する - Microsoft 365 |Microsoft Learn)。

- 中間ネットワーク インフラストラクチャまたはサービスによって、QUIC、WebSocket などの特定のプロトコルまたはプロトコル バージョンをブロックする。

- クライアント アプリケーションと Microsoft 365 サービス間で使用されるプロトコル (UDP --> TCP、TLS1.3 --> TLS1.2 --> TLS1.1 など) のダウングレードまたはフェールオーバーを強制します。

- プロキシ認証などの独自の認証を適用するネットワーク インフラストラクチャを介した接続のルーティング。

お客様は、Microsoft 365 ドメイン宛てのトラフィックに対してこれらのネットワーク手法を使用しないようにし、Microsoft 365 接続に対してこれらをバイパスすることをお勧めします。

Microsoft では、M365 ネットワーク エンドポイント リストを定期的にダウンロードして適用する自動システムを設定することをお勧めします。 詳細については、 Microsoft 365 の IP アドレスと URL の変更管理に関するページを参照してください。

境界ネットワーク セキュリティとエンドポイント セキュリティの比較

従来のネットワーク セキュリティの目標は、侵入および悪意のある脅威に対して企業のネットワーク境界を強化することです。 組織が Microsoft 365 を採用すると、一部のネットワーク サービスとデータが部分的また完全にクラウドに移行されます。 ネットワーク アーキテクチャの基本的な変更に関しては、このプロセスでは、新しい要因を考慮してネットワーク セキュリティを再評価しなくてはなりません。

- クラウドサービスが採用されると、ネットワーク サービスとデータは、オンプレミスのデータ センターとクラウドとの間で分散され、境界セキュリティだけではもはや不十分となります。

- リモート ユーザーは、自宅、ホテル、コーヒーショップなどの制御されていない場所から、オンプレミスのデータセンターとクラウドの両方で企業のリソースに接続します。

- 専用のセキュリティ機能がクラウド サービスに組み込まれることが多くなると、既存のセキュリティ システムを補完したり置き換えたりする可能性があります。

Microsoft では、幅広い Microsoft 365 のセキュリティ機能を用意し、Microsoft 365 のデータおよびネットワーク セキュリティの確保に役立つ、セキュリティ上のベスト プラクティスを採用するための規範的なガイダンスを提供しています。 推奨されるベスト プラクティスは次のとおりです。

多要素認証 (MFA) を使用 するMFA は、パスワードを正しく入力した後に、ユーザーにスマートフォンでの電話、テキスト メッセージ、またはアプリ通知の確認を要求することで、強力なパスワード戦略に追加の保護レイヤーを追加します。

Microsoft Defender for Cloud Appsの使用変則的な活動を追跡し、それに対処するためのポリシーを構成します。 管理者が異常または危険なユーザー アクティビティ (大量のデータのダウンロード、複数のサインイン試行の失敗、不明または危険な IP アドレスからの接続など) を確認できるように、Microsoft Defender for Cloud Appsでアラートを設定します。

データ損失防止 (DLP) の構成 DLP を使用すると、機密データを特定し、ユーザーが誤ってまたは意図的にデータを共有することを回避するためのポリシーを作成できます。 DLP は、Exchange Online、SharePoint Online、OneDrive を含む Microsoft 365 で動作するので、ユーザーはワークフローを中断させずに準拠を維持できます。

顧客ロックボックスの使用 Microsoft 365 管理者はカスタマー ロックボックスを使用して、Microsoft のサポート エンジニアがヘルプ セッション中にデータにアクセスする方法を制御することができます。 エンジニアが、トラブルシューティングや問題解決のためにデータにアクセスする必要がある場合は、カスタマー ロック ボックスを使用してアクセス要求を承認または拒否することができます。

Office 365 セキュリティ スコアの使用 さらにリスクを軽減するために実行できる処理を推奨するセキュリティ分析ツールをです。 セキュリティ スコアは、Microsoft 365 の設定とアクティビティを調べ、Microsoft が確立した基準とそれらを比較します。 ベスト セキュリティ プラクティスとの整合性に基づいてスコアを取得します。

セキュリティを強化する総合的なアプローチには、次の点を考慮する必要があります。

- クラウド ベースのセキュリティ機能と Office クライアント セキュリティ機能を適用して、境界のセキュリティからエンドポイントのセキュリティへと重点を移します。

- データ センターへのセキュリティ境界を縮小する

- Office または遠隔地にあるユーザーのデバイスに対して、同等の信頼を有効にする

- データの場所とユーザーの場所のセキュリティ強化に焦点を置く

- 管理されたユーザーのマシンに、エンドポイントのセキュリティにより高い信頼を得る

- 境界にのみ焦点を当てるのではなく、すべての情報セキュリティを総合的に管理する

- 信頼できるトラフィックによりセキュリティ デバイスをバイパスし、管理されていないデバイスをゲスト Wi-fi ネットワークに分離して、WAN を再定義し、境界ネットワーク セキュリティを強化する

- 企業 WAN エッジのネットワーク セキュリティ要件を軽減する

- ファイアウォールなどの一部のネットワーク境界セキュリティ デバイスは引き続き必要ではあるが、負荷が軽減される

- Microsoft 365 のトラフィックをローカルに送信する

- 「増分最適化」のセクションで説明されているように、改善には段階的に対処できます。 一部の最適化手法では、ネットワーク アーキテクチャに応じてコスト/ベネフィット比が向上する場合があり、organizationに最適な最適化を選択する必要があります。

Microsoft 365 のセキュリティとコンプライアンスの詳細については、「Microsoft 365 セキュリティ」と「Microsoft Purview」の記事を参照してください。

増分の最適化

この記事で前述した SaaS の理想的なネットワーク接続モデルを表しましたが、歴史的に複雑なネットワーク アーキテクチャを持つ多くの大規模な組織では、これらの変更をすべて直接行うのは実用的ではありません。 このセクションでは、Microsoft 365 のパフォーマンスと信頼性の向上に役立つ多くの増分変更について説明します。

Microsoft 365 トラフィックの最適化に使用する方法は、ネットワーク トポロジと実装したネットワーク デバイスによって異なります。 多くの場所と複雑なネットワーク セキュリティ プラクティスを持つ大企業は、「 Microsoft 365 接続の原則 」セクションに記載されている原則の大部分またはすべてを含む戦略を策定する必要があります。一方、小規模な組織では 1 つまたは 2 つしか考慮する必要がない場合があります。

最適化は、各方法を順次適用して、増分プロセスとして提案することが可能です。 次の表に、最も多くのユーザーの待機時間と信頼性に対する影響の順序で、主な最適化方法を示します。

| 最適化の方法 | 説明 | 影響 |

|---|---|---|

| ローカル DNS 解決とインターネット エグレス |

各場所にローカル DNS サーバーをプロビジョニングし、Microsoft 365 の接続が可能な限りユーザーの場所に近いインターネットに送信されるようにします。 |

待機時間の最小化 最も近い Microsoft 365 エントリ ポイントに信頼性の高い接続ができるよう改善する |

| 地域のエグレス ポイントを追加する |

企業ネットワークに複数の場所があり、エグレス ポイントが 1 つしかない場合は、地域の送信ポイントを追加して、ユーザーが最寄りの Microsoft 365 エントリ ポイントに接続できるようにします。 |

待機時間の最小化 最も近い Microsoft 365 エントリ ポイントに信頼性の高い接続ができるよう改善する |

| プロキシおよび検査デバイスのバイパス |

Microsoft 365 の要求を直接エグレス ポイントに送信する PAC ファイルでブラウザーを構成します。 検査を行わずに Microsoft 365 トラフィックを許可するよう、エッジ ルーターとファイアウォールを構成します。 |

待機時間の最小化 ネットワーク デバイスの負荷を減らす |

| VPN ユーザーの直接接続を有効にする |

VPN ユーザーの場合、スプリット トンネリングを実装することで、Microsoft 365 接続を VPN トンネル経由ではなく、ユーザーのネットワークから直接行えるようにします。 |

待機時間の最小化 最も近い Microsoft 365 エントリ ポイントに信頼性の高い接続ができるよう改善する |

| 従来の WAN から SD-WAN への移行 |

SD-WAN (Software Defined Wide Area Networks) を使用すると、仮想マシン (VM) を使用した計算リソースの仮想化と同様に、従来の WAN ルーターと仮想アプライアンスを置き換えることで、WAN 管理が効率化され、パフォーマンスを向上させられます。 |

WAN トラフィックのパフォーマンスと管理性を向上させる ネットワーク デバイスの負荷を減らす |

関連記事

Office 365 の URL および IP アドレスの範囲

Office 365 IP アドレスと URL の Web サービス

Microsoft 365 のネットワーク計画とパフォーマンス チューニング

ベースラインとパフォーマンス履歴を使用した、Office 365 のパフォーマンスのチューニング

Office 365 のパフォーマンスに関するトラブルシューティングの計画

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示