アプリ保護ポリシー (MAM) を使用して Android リスクシグナルに対するMicrosoft Defender for Endpointを構成する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

モバイル デバイス管理 (MDM) シナリオでエンタープライズ ユーザーを既に保護している Android 上のMicrosoft Defender for Endpoint、モバイル デバイス管理 (MDM) を使用して登録されていないデバイスのサポートIntuneモバイル アプリ管理 (MAM) に拡張されるようになりました。 また、このサポートは、モバイル アプリケーション管理 (MAM) にIntuneを引き続き使用しながら、他のエンタープライズ モビリティ管理ソリューションを使用する顧客にも拡張されます。 この機能を使用すると、アプリケーション内のorganizationのデータを管理および保護できます。

Android の脅威情報に関するMicrosoft Defender for Endpointは、これらのアプリを保護するために、Intune App Protection ポリシーによって適用されます。 アプリ保護ポリシー (APP) は、組織のデータが安全な状態にあるか、またはマネージド アプリ内に格納されることを保証するルールです。 マネージド アプリケーションにはアプリ保護ポリシーが適用されており、Intuneによって管理できます。

Android 上のMicrosoft Defender for Endpointでは、MAM の両方の構成がサポートされています。

- INTUNE MDM + MAM: IT 管理者は、Intune モバイル デバイス管理 (MDM) に登録されているデバイスの App Protection ポリシーを使用してのみアプリを管理できます。

- デバイス登録なしの MAM: デバイス登録のない MAM、または MAM-WE を使用すると、IT 管理者は、Intune MDM に登録されていないデバイスでアプリ保護ポリシーを使用してアプリを管理できます。 このプロビジョニングは、サード パーティの EMM プロバイダーに登録されているデバイスでアプリをIntuneで管理できることを意味します。 これらの両方の構成でアプリを管理するには、Microsoft Intune管理センターでIntuneを使用する必要があります。

この機能を有効にするには、管理者がMicrosoft Defender for EndpointとIntuneの間の接続を構成し、アプリ保護ポリシーを作成し、対象のデバイスとアプリケーションにポリシーを適用する必要があります。

エンド ユーザーは、デバイスにMicrosoft Defender for Endpointをインストールし、オンボード フローをアクティブ化する手順を実行する必要もあります。

管理の前提条件

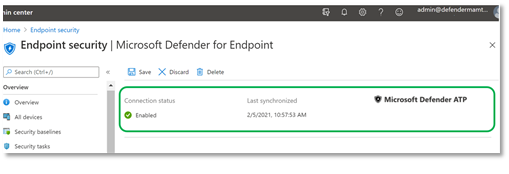

Endpoint-Intune コネクタのMicrosoft Defenderが有効になっていることを検証します。

a. [security.microsoft.com] に移動します。

b. [エンドポイントの>詳細設定>] > Microsoft Intune [接続] がオンになっているを選択します。

c. 接続がオンになっていない場合は、トグルを選択してオンにし、[ 設定の保存] を選択します。

d. Microsoft Intune管理センターに移動し、Endpoint-Intune コネクタのMicrosoft Defenderが有効かどうかを検証します。

Android Connector for App Protection Policy (APP) でMicrosoft Defender for Endpointを有効にします。

アプリ保護 ポリシーのMicrosoft Intuneでコネクタを構成します。

a. [テナント管理>コネクタとトークン>] Microsoft Defender for Endpointに移動します。

b. Android のアプリ保護ポリシーのトグルをオンにします (次のスクリーンショットを参照)。

c. [保存] を選択します。

アプリ保護ポリシーをCreateします。

アプリ保護ポリシーを作成して、Microsoft Defender for Endpointリスクシグナルに基づいてマネージド アプリのアクセスまたはワイプ データをブロックします。

Microsoft Defender for Endpointは、アプリ保護ポリシー (APP、MAM とも呼ばれます) で使用される脅威シグナルを送信するように構成できます。 この機能を使用すると、Microsoft Defender for Endpointを使用してマネージド アプリを保護できます。

ポリシーをCreateします。

アプリ保護ポリシー (APP) は、組織のデータが安全な状態にあるか、またはマネージド アプリ内に格納されることを保証するルールです。 ポリシーの例としては、ユーザーが "企業" データへのアクセスまたは移動を試みた場合や、アプリ内で禁止または監視されている一連の操作を試みた場合に適用されるルールがあります。

アプリを追加します。

a. このポリシーをさまざまなデバイス上のアプリに適用する方法を選択します。 次に、少なくとも 1 つのアプリを追加します。

このオプションを使用して、このポリシーが非管理対象デバイスに適用されるかどうかを指定します。 Android では、Android Enterprise、Device 管理、またはアンマネージド デバイスに適用されるポリシーを指定できます。 また、任意の管理状態のデバイス上のアプリをポリシーの対象にすることもできます。

モバイル アプリ管理にはデバイス管理が必要ないため、マネージド デバイスとアンマネージド デバイスの両方で会社データを保護することができます。 管理の中心がユーザー ID になり、デバイスを管理する必要がなくなります。 企業は、MDM の有無にかかわらず、アプリ保護ポリシーを同時に使用できます。 たとえば、会社で支給されたスマートフォンと自分のタブレットの両方を使用する社員がいるとします。 会社のスマートフォンは MDM に登録されたうえでアプリ保護ポリシーによって保護されますが、個人のデバイスはアプリ保護ポリシーのみで保護されます。

b. [アプリ] を選択します。

管理対象アプリは、アプリ保護ポリシーが適用されたアプリであり、Intune で管理できます。 Intune SDK と統合されているか、Intune App Wrapping Toolによってラップされたアプリは、Intuneアプリ保護ポリシーを使用して管理できます。 これらのツールを使用して構築されている一般使用が可能な Microsoft Intune による保護アプリの公式一覧を参照してください。

例: マネージド アプリとしての Outlook

保護ポリシーのサインイン セキュリティ要件を設定します。

[デバイスの条件] で [許可されたデバイスの脅威レベルの最大値の設定>] を選択し、値を入力します。 次に、[ アクション: "アクセスのブロック" を選択します。 Android 上のMicrosoft Defender for Endpointは、このデバイスの脅威レベルを共有します。

ポリシーを適用する必要があるユーザー グループを割り当てます。

[ 含まれるグループ] を選択します。 次に、関連するグループを追加します。

注:

構成ポリシーが登録解除されたデバイス (MAM) を対象とする場合は、管理対象デバイスを使用するのではなく、管理対象アプリに一般的なアプリ構成設定を展開することをお勧めします。

アプリ構成ポリシーをデバイスに展開する場合、複数のポリシーが同じ構成キーに対して異なる値を持ち、同じアプリとユーザーを対象とする場合に問題が発生する可能性があります。 これらの問題は、異なる値を解決するための競合解決メカニズムがないためです。 これらの問題を防ぐには、デバイスに対して 1 つのアプリ構成ポリシーのみが定義され、同じアプリとユーザーを対象としていることを確認します。

エンド ユーザーの前提条件

ブローカー アプリをインストールする必要があります。

- Intune ポータル サイト

ユーザーには、マネージド アプリに必要なライセンスがあり、アプリがインストールされています。

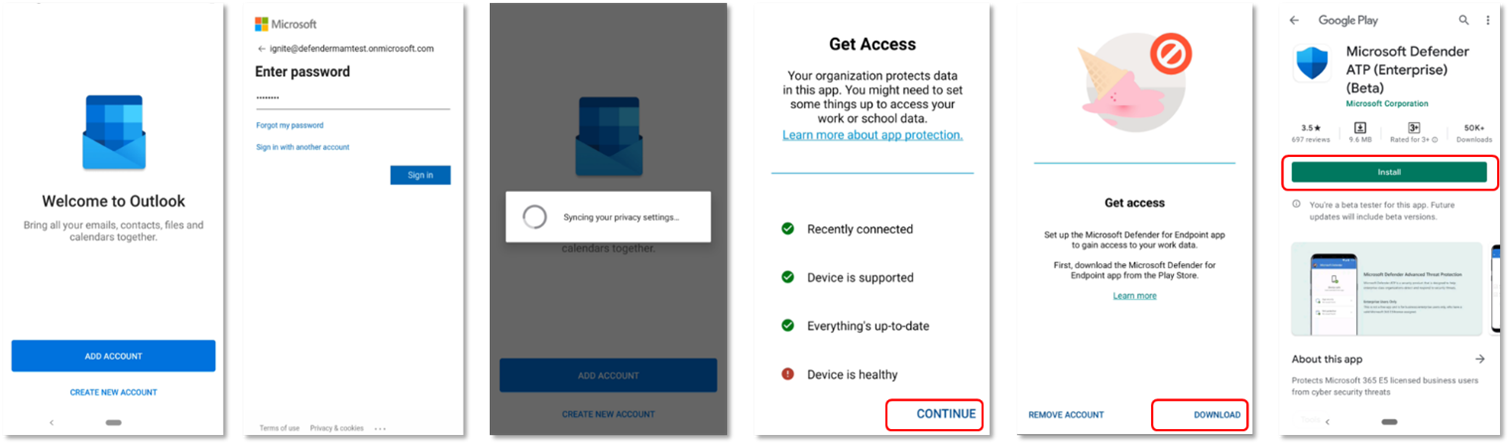

エンド ユーザーのオンボード

マネージド アプリケーション (Outlook など) にサインインします。 デバイスが登録され、アプリケーション保護ポリシーがデバイスに同期されます。 アプリケーション保護ポリシーは、デバイスの正常性状態を認識します。

[続行] を選択します。 Android アプリでのMicrosoft Defender for Endpointのダウンロードと設定を推奨する画面が表示されます。

[ダウンロード] を選択します。 アプリ ストア (Google Play) にリダイレクトされます。

Microsoft Defender for Endpoint (モバイル) アプリをインストールし、マネージド アプリのオンボード画面を起動します。

[起動の続行] >をクリックします。 Microsoft Defender for Endpoint アプリのオンボード/アクティブ化フローが開始されます。 オンボードを完了するには、手順に従います。 管理対象アプリのオンボード画面に自動的にリダイレクトされ、デバイスが正常であることを示します。

[ 続行] を選択してマネージド アプリケーションにログインします。

Web 保護を構成する

Android 上の Defender for Endpoint を使用すると、IT 管理者は Web 保護を構成できます。 Web 保護は、Microsoft Intune管理センター内で使用できます。

Web 保護は、Web の脅威からデバイスを保護し、フィッシング攻撃からユーザーを保護するのに役立ちます。 フィッシング対策インジケーターとカスタム インジケーター (URL と IP アドレス) は、Web 保護の一環としてサポートされることに注意してください。 Web コンテンツ フィルタリングは現在、モバイル プラットフォームではサポートされていません。

Microsoft Intune管理センターで、[アプリ] [アプリ>の構成ポリシー] [管理対象アプリの>追加] >の順に移動します。

ポリシーに名前を付けます。

[パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[ 設定] ページの [ 全般構成設定] で、次のキーを追加し、必要に応じて値を設定します。

- アンチフィッシング

- Vpn

Web 保護を無効にするには、アンチフィッシングと VPN の値に「0」と入力します。

Web 保護による VPN の使用のみを無効にするには、次の値を入力します。

- vpn の場合は 0

- アンチフィッシング用の 1

DefenderMAMConfigs キーを追加し、値を 1 に設定します。

このポリシーをユーザーに割り当てます。 既定では、この値は false に設定されます。

ポリシーを確認して作成します。

ネットワーク保護の構成

管理センター Microsoft Intuneで、[アプリアプリの構成ポリシー]> に移動します。 新しいアプリ構成ポリシーをCreateします。 [マネージド アプリ] をクリックします。

ポリシーを一意に識別するための名前と説明を指定します。 ポリシーを [選択したアプリ] に設定し、[Android 用のエンドポイントMicrosoft Defender検索します。 エントリをクリックし、[ 選択 ] をクリックし、[ 次へ] をクリックします。

次の表からキーと値を追加します。 Managed Apps ルートを使用して作成するすべてのポリシーに "DefenderMAMConfigs" キーが存在することを確認します。 マネージド デバイス ルートの場合、このキーは存在しません。 完了したら、[ 次へ] をクリックします。

キー 値の種類 既定値 (true-enable、false-disable) 説明 DefenderNetworkProtectionEnable整数 0 1 - 有効、0 - 無効。この設定は、IT 管理者が Defender アプリのネットワーク保護機能を有効または無効にするために使用されます。 DefenderAllowlistedCACertificatesString なし None-Disable;この設定は、IT 管理者がルート CA と自己署名証明書の信頼を確立するために使用されます。 DefenderCertificateDetection整数 0 2-Enable、1 - 監査モード、0 - 無効。この機能が 2 の値で有効になっている場合、Defender が無効な証明書を検出すると、エンド ユーザー通知がユーザーに送信されます。 アラートは SOC 管理者にも送信されます。 監査モード (1) では、通知アラートは SOC 管理者に送信されますが、Defender が無効な証明書を検出すると、エンド ユーザーの通知はユーザーに表示されません。 管理者は、値として 0 を指定してこの検出を無効にし、値として 2 を設定することで完全な機能を有効にすることができます。 DefenderOpenNetworkDetection整数 0 2-Enable、1 - 監査モード、0 - 無効。この設定は、開いているネットワーク検出を有効または無効にするために IT 管理者によって使用されます。 既定では、オープン ネットワーク検出は 0 の値で無効になり、Defender はセキュリティ ポータルでエンド ユーザーの通知やアラートを SOC 管理者に送信しません。 値 1 で監査モードに切り替えた場合、通知アラートは SOC 管理者に送信されますが、Defender が開いているネットワークを検出したときにエンド ユーザー通知はユーザーに表示されません。 値 2 で有効になっている場合は、エンド ユーザー通知が表示され、SOC 管理者へのアラートも送信されます。 DefenderEndUserTrustFlowEnable整数 0 1 - 有効、0 - 無効。この設定は、セキュリティで保護されていない疑わしいネットワークを信頼および信頼するために、エンド ユーザーのアプリ内エクスペリエンスを有効または無効にするために IT 管理者によって使用されます。 DefenderNetworkProtectionAutoRemediation整数 1 1 - 有効、0 - 無効。この設定は、IT 管理者が、ユーザーがより安全な Wi-Fi アクセス ポイントへの切り替えや Defender によって検出された疑わしい証明書の削除などの修復アクティビティを実行したときに送信される修復アラートを有効または無効にするために使用されます。 DefenderNetworkProtectionPrivacy整数 1 1 - 有効、0 - 無効。この設定は、ネットワーク保護でプライバシーを有効または無効にするために IT 管理者によって使用されます。 値 0 でプライバシーが無効になっている場合は、悪意のある Wifi または証明書のデータを共有するためにユーザーの同意が表示されます。 値 1 が有効になっている状態の場合、ユーザーの同意は表示されません。アプリ データは収集されません。 ポリシーを適用するグループを含めるか除外します。 ポリシーの確認と送信に進みます。

注:

ユーザーは場所のアクセス許可 (オプションのアクセス許可) を有効にする必要があります。これにより、Defender for Endpoint はネットワークをスキャンし、WiFi 関連の脅威がある場合にアラートを生成できます。 場所のアクセス許可がユーザーによって拒否された場合、Defender for Endpoint はネットワークの脅威に対する限定的な保護のみを提供でき、不正な証明書からユーザーのみを保護します。

プライバシー制御を構成する

管理者は、次の手順を使用してプライバシーを有効にし、対応する脅威のアラート レポートの一部としてドメイン名、アプリの詳細、ネットワーク情報を収集することはできません。

- 管理センター Microsoft Intune、[アプリ] [アプリ>の構成ポリシー] [管理対象アプリの>追加] >の順に移動します。

- ポリシーに名前を付けます。

- [パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページの [全般構成設定] で、 DefenderExcludeURLInReport と DefenderExcludeAppInReport をキーと値として 1 として追加します。

- DefenderMAMConfigs キーを追加し、値を 1 に設定します。

- このポリシーをユーザーに割り当てます。 既定では、この値は 0 に設定されます。

- [設定] ページの [全般構成設定] で、 DefenderExcludeURLInReport、 DefenderExcludeAppInReport をキーとして追加し、値を true として追加します。

- DefenderMAMConfigs キーを追加し、値を 1 に設定します。

- このポリシーをユーザーに割り当てます。 既定では、この値は false に設定されます。

- ポリシーを確認して作成します。

オプションのアクセス許可

Android のMicrosoft Defender for Endpointでは、オンボード フローでオプションのアクセス許可が有効になります。 現在、オンボード フローでは、MDEに必要なアクセス許可が必須です。 この機能を使用すると、管理者は、オンボード中に必須の VPN とアクセシビリティのアクセス許可を適用することなく、MAM ポリシーを使用して Android デバイスにMDEを展開できます。 エンド ユーザーは、必須のアクセス許可なしでアプリをオンボードでき、後でこれらのアクセス許可を確認できます。

オプションのアクセス許可を構成する

次の手順を使用して、デバイスのオプションのアクセス許可を有効にします。

管理センター Microsoft Intune、[アプリ] [アプリ>の構成ポリシー] [管理対象アプリの>追加] >の順に移動します。

ポリシーに名前を付けます。

パブリック アプリで [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[ 構成デザイナー と DefenderOptionalVPN または DefenderOptionalAccessibility またはその 両方 をキーとして使用する] を選択します。

DefenderMAMConfigs キーを追加し、値を 1 に設定します。

オプションのアクセス許可を有効にするには、 値を 1 と入力し、このポリシーをユーザーに割り当てます。 既定では、この値は 0 に設定されます。

キーが 1 に設定されているユーザーは、これらのアクセス許可を付与せずにアプリをオンボードできます。

[設定] ページで、[ 構成デザイナー と DefenderOptionalVPN または DefenderOptionalAccessibility またはその 両方 をキーと値の種類としてブール値として使用する] を選択します。

DefenderMAMConfigs キーを追加し、値を 1 に設定します。

オプションのアクセス許可を有効にするには、 値を true と入力し、このポリシーをユーザーに割り当てます。 既定では、この値は false に設定されます。

キーが true に設定されているユーザーの場合、ユーザーはこれらのアクセス許可を付与せずにアプリをオンボードできます。

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

ユーザー フロー

ユーザーはアプリをインストールして開き、オンボード プロセスを開始できます。

管理者がオプションのアクセス許可を設定している場合、ユーザーは VPN またはアクセシビリティのアクセス許可をスキップするか、両方をスキップしてオンボードを完了することを選択できます。

ユーザーがこれらのアクセス許可をスキップした場合でも、デバイスはオンボードでき、ハートビートが送信されます。

アクセス許可が無効になっているため、Web 保護はアクティブになりません。 いずれかのアクセス許可が付与されている場合、部分的にアクティブになります。

後で、ユーザーはアプリ内から Web 保護を有効にすることができます。 これにより、デバイスに VPN 構成がインストールされます。

注:

[オプションのアクセス許可] 設定は、[Web 保護を無効にする] 設定とは異なります。 オプションのアクセス許可は、オンボード中にアクセス許可をスキップする場合にのみ役立ちますが、エンド ユーザーは後で確認して有効にすることができますが、Web 保護を無効にすると、ユーザーは Web Protection なしでMicrosoft Defender for Endpoint アプリをオンボードできます。 後で有効にすることはできません。

サインアウトを無効にする

Defender for Endpoint を使用すると、アプリをデプロイし、サインアウト ボタンを無効にできます。 サインアウト ボタンを非表示にすると、ユーザーは Defender アプリからサインアウトできなくなります。 このアクションは、Defender for Endpoint が実行されていない場合のデバイスの改ざんを防ぐのに役立ちます。

[サインアウトを無効にする] を構成するには、次の手順に従います。

- Microsoft Intune管理センターで、[アプリ] [アプリ>の構成ポリシー] [管理対象アプリの>追加] >の順に移動します。

- ポリシーに名前を指定 します。

- [パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [ 設定] ページの [ 全般構成設定] で、キーとして DisableSignOut を追加し、値を 1 に設定します。

- 既定では、[サインアウトを無効にする] = 0 です。

- 管理アプリでサインアウト ボタンを無効にするには、サインアウトを無効にする = 1 にする必要があります。 ポリシーがデバイスにプッシュされると、サインアウト ボタンは表示されません。

- [ 次へ ] を選択し、対象のデバイスとユーザーにこのプロファイルを割り当てます。

重要

この機能はパブリック プレビュー段階です。 次の情報は、市販される前に大幅に変更される可能性があるリリース済み製品に関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

デバイスのタグ付け

Android 上の Defender for Endpoint では、管理者がIntuneを使用してタグを設定できるようにすることで、オンボード中にモバイル デバイスの一括タグ付けを有効にします。 管理は、構成ポリシーを使用してIntuneを介してデバイス タグを構成し、ユーザーのデバイスにプッシュできます。 ユーザーが Defender をインストールしてアクティブ化すると、クライアント アプリはデバイス タグをセキュリティ ポータルに渡します。 デバイス インベントリ内のデバイスに対してデバイス タグが表示されます。

デバイス タグを構成するには、次の手順に従います。

Microsoft Intune管理センターで、[アプリ] [アプリ>の構成ポリシー] [管理対象アプリの>追加] >の順に移動します。

ポリシーに名前を指定 します。

[パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DefenderDeviceTagを String として追加します。

- 管理キー DefenderDeviceTag を追加し、デバイス タグの値を設定することで、新しいタグを割り当てることができます。

- 管理キー DefenderDeviceTag の値を変更することで、既存のタグを編集できます。

- 管理キー DefenderDeviceTag を削除することで、既存のタグを削除できます。

[次へ] をクリックし、対象のデバイスとユーザーにこのポリシーを割り当てます。

注:

タグをIntuneと同期し、セキュリティ ポータルに渡すには、Defender アプリを開く必要があります。 ポータルにタグが反映されるまでに最大で 18 時間かかる場合があります。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Microsoft Defender ポータルの [高度な機能] セクション。](media/enable-intune-connection.png)

![Microsoft Defender ポータルの [アプリ保護 ポリシー] ページの [Create ポリシー] タブ。](media/create-policy.png)

![Microsoft Defender ポータルの [パブリック アプリ] ウィンドウ。](media/managed-app.png)

![Microsoft Defender ポータルの [デバイス条件] ウィンドウ](media/conditional-launch.png)

![Microsoft Defender ポータルの [含まれるグループ] ウィンドウ。](media/assignment.png)