iOS 機能用 Microsoft Defender for Endpoint を構成する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

注:

iOS 上の Defender for Endpoint は、Web Protection 機能を提供するために VPN を使用します。 これは通常の VPN ではなく、デバイスの外部でトラフィックを受け取らないローカル/セルフループ VPN です。

iOS 上の Defender for Endpoint を使用した条件付きアクセス

Microsoft IntuneとMicrosoft Entra IDと共に iOS でMicrosoft Defender for Endpointすると、デバイス のリスク スコアに基づいてデバイス コンプライアンスと条件付きアクセス ポリシーを適用できます。 Defender for Endpoint は、Intuneを介してこの機能を使用するためにデプロイできるモバイル脅威防御 (MTD) ソリューションです。

iOS で Defender for Endpoint を使用して条件付きアクセスを設定する方法の詳細については、「Defender for Endpoint and Intune」を参照してください。

Web 保護と VPN

既定では、iOS 上の Defender for Endpoint には Web 保護機能が含まれており、有効になっています。 Web 保護は、Web の脅威からデバイスを保護し、フィッシング攻撃からユーザーを保護するのに役立ちます。 フィッシング対策とカスタム インジケーター (URL とドメイン) は、Web Protection の一部としてサポートされています。 IP ベースのカスタム インジケーターは現在、iOS ではサポートされていません。 Web コンテンツ フィルタリングは現在、モバイル プラットフォーム (Android および iOS) ではサポートされていません。

iOS 上の Defender for Endpoint では、この機能を提供するために VPN が使用されます。 VPN はローカルであり、従来の VPN とは異なり、ネットワーク トラフィックはデバイスの外部に送信されません。

既定では有効になっていますが、VPN を無効にする必要がある場合があります。 たとえば、VPN が構成されている場合に機能しないアプリをいくつか実行する必要があります。 このような場合は、次の手順に従って、デバイス上のアプリから VPN を無効にすることを選択できます。

iOS デバイスで 、設定 アプリを開き、[ 全般 ] を選択し、[ VPN] を選択します。

Microsoft Defender for Endpointの [i] ボタンを選択します。

[ オンデマンド接続 ] をオフにして VPN を無効にします。

注:

VPN が無効になっている場合、Web Protection は使用できません。 Web Protection を再度有効にするには、デバイスでMicrosoft Defender for Endpoint アプリを開き、[VPN の開始] をクリックまたはタップします。

Web 保護を無効にする

Web Protection は Defender for Endpoint の主要な機能の 1 つであり、その機能を提供するには VPN が必要です。 使用される VPN はローカル/ループバック VPN であり、従来の VPN ではありません。ただし、お客様が VPN を好まない理由がいくつかあります。 VPN を設定したくないお客様は、 Web Protection を無効にして、その機能なしで Defender for Endpoint を展開するオプションがあります。 その他の Defender for Endpoint 機能は引き続き機能します。

この構成は、登録済み (MDM) デバイスと登録解除 (MAM) デバイスの両方で使用できます。 MDM をお持ちのお客様の場合、管理者はアプリ構成でマネージド デバイスを使用して Web Protection を構成できます。登録がないお客様の場合、MAM を使用して、管理者はアプリ構成でマネージド アプリを使用して Web 保護 を構成できます。

Web Protection の構成

Web Protection (MDM) を無効にする 次の手順を使用して、登録済みデバイスの Web Protection を無効にします。

- Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

- ポリシーにプラットフォーム iOS/iPadOS という名前>を付けます。

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として [WebProtection ] を [文字列] として追加します。

- 既定では、 WebProtection= true です。

- 管理 Web 保護をオフにするには、WebProtection = false にする必要があります。

- Defender は、ユーザーがアプリを開くたびに、ハートビートをMicrosoft Defender ポータルに送信します。

- [ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

Web Protection(MAM) を無効にする 登録解除されたデバイスの Web Protection を無効にするには、次の手順に従います。

- Microsoft Intune管理センターで、[アプリ]>[アプリの構成ポリシー] [管理対象アプリの>追加]> の順に移動します。

- ポリシーに名前を付けます。

- [パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページの [全般構成設定] で、 キーとして WebProtection を追加し、値を false として追加 します。

- 既定では、 WebProtection= true です。

- 管理 Web 保護をオフにするには、WebProtection = false にする必要があります。

- Defender は、ユーザーがアプリを開くたびに、ハートビートをMicrosoft Defender ポータルに送信します。

- [ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

ネットワーク保護の構成

エンドポイントのMicrosoft Defenderのネットワーク保護は、既定で無効になっています。 管理者は、次の手順を使用して Network Protection を構成できます。 この構成は、MDM 構成による登録済みデバイスと MAM 構成による登録解除されたデバイスの両方で使用できます。

注:

ネットワーク保護には、MDM または MAM の 1 つのポリシーのみを作成する必要があります。

登録済みデバイス (MDM) の場合

ネットワーク保護用に登録済みデバイスの MDM 構成を設定するには、次の手順に従います。

Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

ポリシーの名前と説明を指定します。 [ プラットフォーム] で、[ iOS/iPad] を選択します。

対象アプリで、[Microsoft Defender for Endpoint] を選択します。

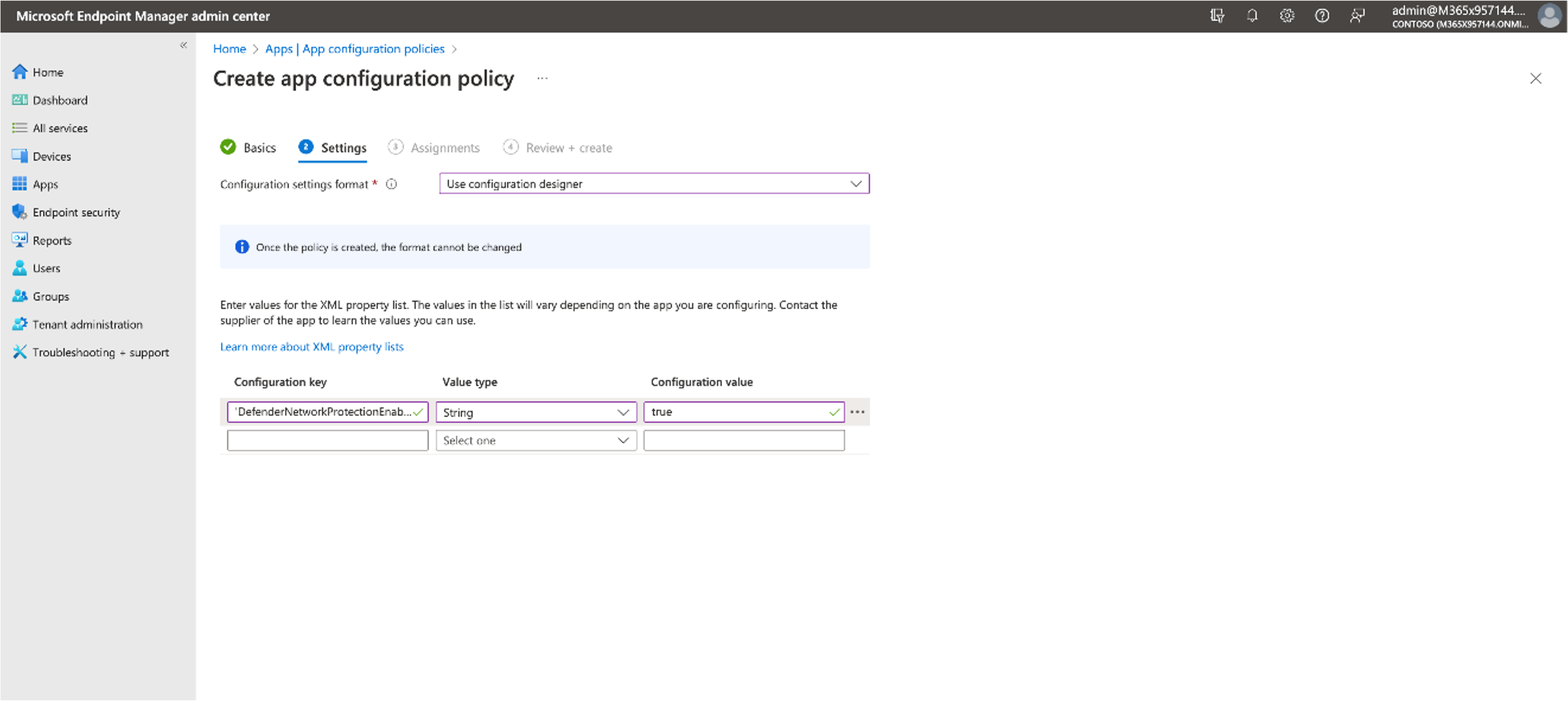

[設定] ページで、構成設定の形式 [ 構成デザイナーを使用する] を選択します。

'DefenderNetworkProtectionEnable' を構成キーとして追加し、値の型を 'String' として、値を 'true' として追加して、Network Protection を有効にします。 (ネットワーク保護は既定で無効になっています)。

ネットワーク保護に関連するその他の構成については、次のキーを追加し、対応する値の種類と値を選択します。

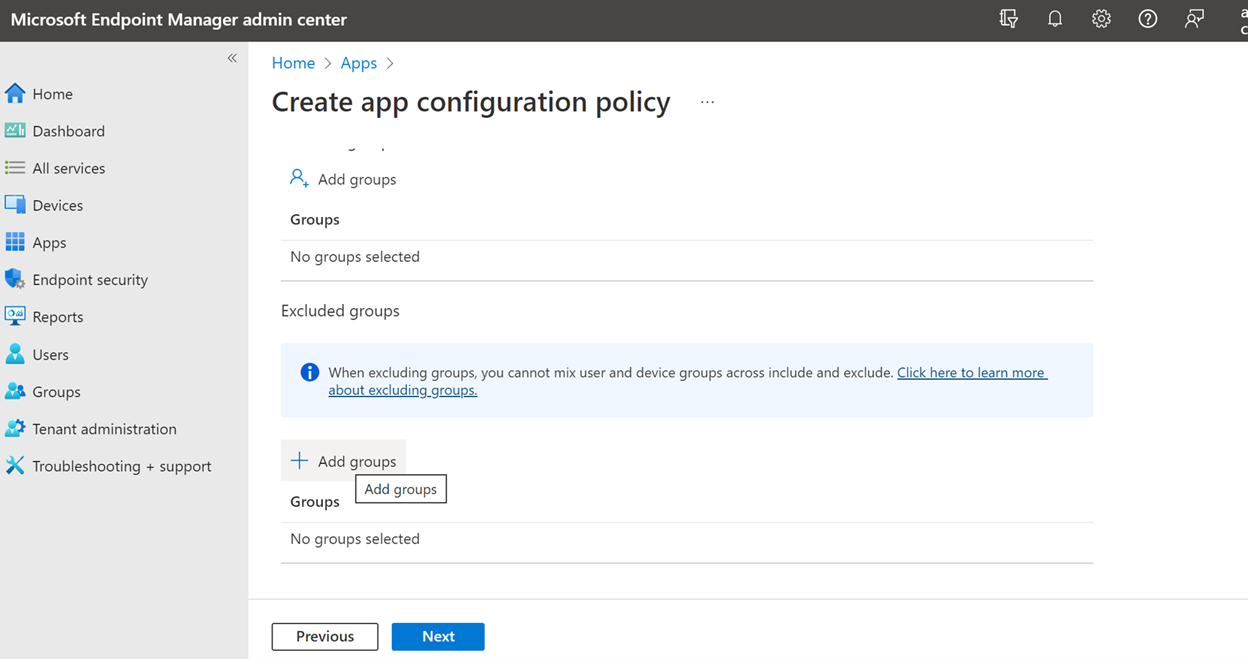

キー 値の種類 既定値 (true-enable、false-disable) 説明 DefenderOpenNetworkDetection整数 0 1 - 監査、0 - Disable(default)、2 - Enable。 この設定は、開いているネットワーク検出を監査、無効化、または有効にするための IT 管理によってそれぞれ管理されます。 "監査" モードでは、エンド ユーザー エクスペリエンスのない ATP ポータルにのみアラートが送信されます。 エンド ユーザー エクスペリエンスの場合は、構成を [有効] モードに設定します。 DefenderEndUserTrustFlowEnableString false true - enable、false - disable。この設定は、セキュリティで保護されていない疑わしいネットワークを信頼および信頼するために、エンド ユーザーのアプリ内エクスペリエンスを有効または無効にするために IT 管理者によって使用されます。 DefenderNetworkProtectionAutoRemediationString true true - enable、false - disable。この設定は、IT 管理者が、ユーザーがより安全な WIFI アクセス ポイントへの切り替えや Defender によって検出された疑わしい証明書の削除などの修復アクティビティを実行したときに送信される修復アラートを有効または無効にするために使用されます。 DefenderNetworkProtectionPrivacyString true true - enable、false - disable。この設定は、ネットワーク保護でプライバシーを有効または無効にするために IT 管理者によって管理されます。 [割り当て] セクションで、管理者はポリシーに含めるユーザーのグループを選択し、ポリシーから除外できます。

構成ポリシーを確認して作成します。

登録解除されたデバイス (MAM) の場合

iOS デバイスでネットワーク保護の登録解除されたデバイスの MAM 構成を設定するには、次の手順に従います (MAM 構成には認証デバイスの登録が必要です)。 ネットワーク保護の初期化では、エンド ユーザーがアプリを 1 回開く必要があります。

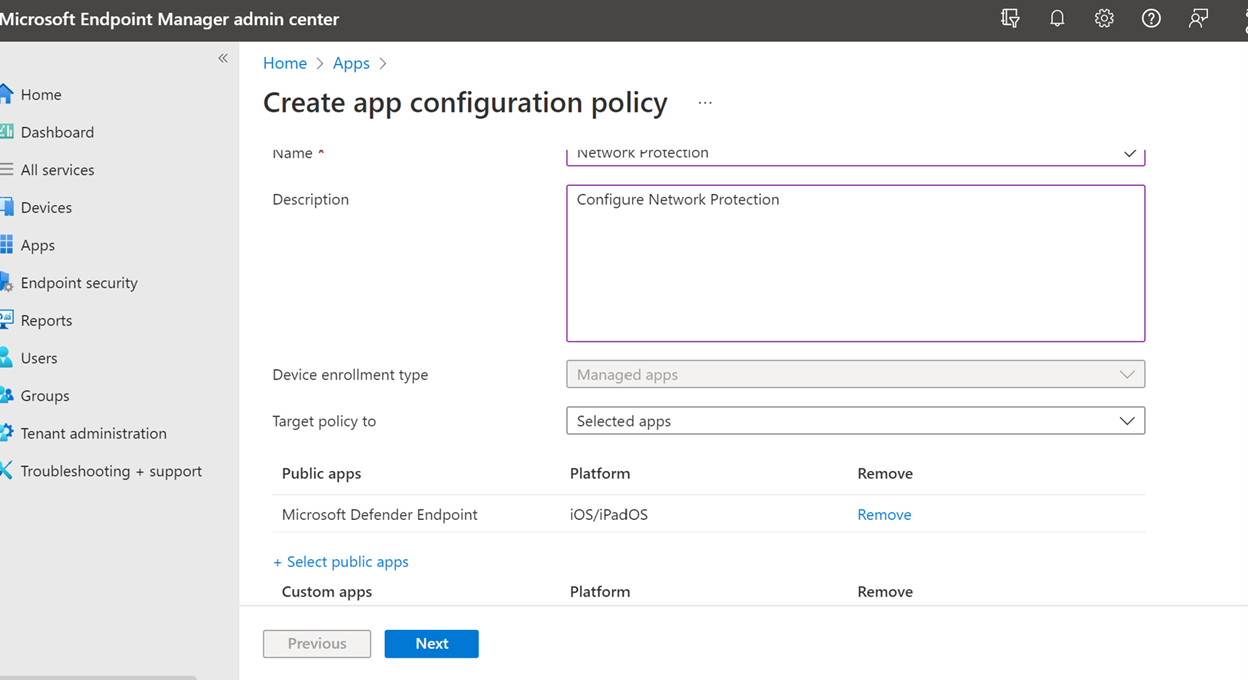

Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー>] [管理対象アプリ>の追加Create>新しいアプリ構成ポリシー] に移動します。

ポリシーを一意に識別するための名前と説明を指定します。 次に、[パブリック アプリの選択] を選択し、[プラットフォーム iOS/iPadOS のMicrosoft Defender] を選択します。

[設定] ページで、 DefenderNetworkProtectionEnable をキーとして追加し、 の値

trueを追加してネットワーク保護を有効にします。 (ネットワーク保護は既定で無効になっています)。ネットワーク保護に関連するその他の構成については、次のキーと適切な対応する値を追加します。

キー 既定値 (true - 有効、false - 無効) 説明 DefenderOpenNetworkDetection0 1 - 監査、0 - 無効 (既定値)、2 - 有効にします。 この設定は、開いているネットワーク検出を有効、監査、または無効にするために、IT 管理者によって管理されます。 監査モードでは、ユーザー側エクスペリエンスのない ATP ポータルにのみアラートが送信されます。 ユーザー エクスペリエンスの場合は、構成を "Enable" モードに設定します。 DefenderEndUserTrustFlowEnablefalse true - enable、false - disable。この設定は、セキュリティで保護されていない疑わしいネットワークを信頼および信頼するために、エンド ユーザーのアプリ内エクスペリエンスを有効または無効にするために IT 管理者によって使用されます。 DefenderNetworkProtectionAutoRemediationtrue true - enable、false - disable。この設定は、IT 管理者が、ユーザーがより安全な WIFI アクセス ポイントへの切り替えや Defender によって検出された疑わしい証明書の削除などの修復アクティビティを実行したときに送信される修復アラートを有効または無効にするために使用されます。 DefenderNetworkProtectionPrivacytrue true - enable、false - disable。この設定は、ネットワーク保護でプライバシーを有効または無効にするために IT 管理者によって管理されます。 [ 割り当て] セクションで、管理者はポリシーに含めるユーザーのグループを選択し、ポリシーから除外できます。

構成ポリシーを確認して作成します。

複数の VPN プロファイルの共存

Apple iOS では、複数のデバイス全体の VPN を同時にアクティブにすることはできません。 デバイスには複数の VPN プロファイルを存在させることができますが、一度にアクティブにできる VPN は 1 つだけです。

アプリ保護ポリシー (MAM) でMicrosoft Defender for Endpointリスクシグナルを構成する

iOS でMicrosoft Defender for Endpointすると、App Protection Policy シナリオが有効になります。 エンド ユーザーは、最新バージョンのアプリを Apple アプリ ストアから直接インストールできます。 デバイスが、MAM 登録を成功させるために Defender でオンボードするために使用されているのと同じアカウントで Authenticator に登録されていることを確認します。

Microsoft Defender for Endpointは、iOS/iPadOS の App Protection ポリシー (APP、MAM とも呼ばれます) で使用される脅威信号を送信するように構成できます。 この機能を使用すると、Microsoft Defender for Endpointを使用して、登録されていないデバイスから企業データへのアクセスを保護することもできます。

次のリンクの手順に従って、アプリ保護ポリシー (MAM) で Defender リスクシグナルMicrosoft Defender for Endpoint構成するを使用してアプリ保護ポリシーを設定します

MAM またはアプリ保護ポリシーの詳細については、「 iOS アプリ保護ポリシーの設定」を参照してください。

プライバシーコントロール

iOS でMicrosoft Defender for Endpointすると、管理者とエンド ユーザーの両方のプライバシー制御が有効になります。 これには、登録済み (MDM) デバイスと登録解除 (MAM) デバイスのコントロールが含まれます。

MDM をお持ちのお客様の場合、管理者はアプリ構成でマネージド デバイスを使用してプライバシー制御を構成できます。登録のないお客様の場合、MAM を使用して、管理者はアプリ構成でマネージド アプリを使用してプライバシー制御を構成できます。エンド ユーザーは、Defender アプリ設定からプライバシー設定を構成することもできます。

フィッシング アラート レポートでプライバシーを構成する

お客様は、Microsoft Defender for Endpointによってフィッシング Web サイトが検出されブロックされるたびに、ドメイン名がフィッシング アラートの一部として含まれないように、iOS 上のMicrosoft Defender for Endpointによって送信されるフィッシング レポートのプライバシー制御を有効にできるようになりました。

管理 プライバシー制御 (MDM) 次の手順を使用して、プライバシーを有効にし、登録済みデバイスのフィッシング アラート レポートの一部としてドメイン名を収集しません。

Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

[ プラットフォーム > iOS/iPadOS] という名前をポリシーに付けて、プロファイルの種類を選択します。

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[ 構成デザイナーを使用する ] を選択し、キーと値の種類として DefenderExcludeURLInReport をブール型として追加 します。

- プライバシーを有効にしてドメイン名を収集しないようにするには、 として

true値を入力し、このポリシーをユーザーに割り当てます。 既定では、この値は にfalse設定されます。 - キーが として

true設定されているユーザーの場合、Defender for Endpoint によって悪意のあるサイトが検出されてブロックされるたびに、フィッシング アラートにドメイン名情報は含まれません。

- プライバシーを有効にしてドメイン名を収集しないようにするには、 として

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

管理プライバシー制御 (MAM) 次の手順を使用してプライバシーを有効にし、登録されていないデバイスのフィッシング アラート レポートの一部としてドメイン名を収集しません。

Microsoft Intune管理センターで、[アプリ]>[アプリの構成ポリシー] [管理対象アプリの>追加]> の順に移動します。

ポリシーに名前を付けます。

[パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページの [ 全般構成設定] で、 DefenderExcludeURLInReport をキーとして、値を として

true追加します。- プライバシーを有効にしてドメイン名を収集しないようにするには、 として

true値を入力し、このポリシーをユーザーに割り当てます。 既定では、この値は にfalse設定されます。 - キーが として

true設定されているユーザーの場合、Defender for Endpoint によって悪意のあるサイトが検出されてブロックされるたびに、フィッシング アラートにドメイン名情報は含まれません。

- プライバシーを有効にしてドメイン名を収集しないようにするには、 として

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

エンド ユーザーのプライバシー制御これらのコントロールは、エンド ユーザーが自分のorganizationに共有される情報を構成するのに役立ちます。

監視対象デバイスの場合、エンド ユーザー コントロールは表示されません。 管理者が設定を決定し、制御します。 ただし、教師なしデバイスの場合、コントロールは [設定のプライバシー] >の下に表示されます。

- [ 安全でないサイト情報] のトグルがユーザーに表示されます。

- このトグルは、管理が DefenderExcludeURLInReport = true に設定されている場合にのみ表示されます。

- 管理によって有効になっている場合、ユーザーは安全でないサイト情報を組織に送信するかどうかを決定できます。

- 既定では、 は に

false設定されます。 安全でないサイト情報は送信されません。 - ユーザーが に

true切り替える場合、安全でないサイトの詳細が送信されます。

上記のプライバシーコントロールをオンまたはオフにしても、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。

注:

構成プロファイルを持つ監視対象デバイスでは、Microsoft Defender for Endpointは URL 全体にアクセスでき、フィッシングであることが判明した場合はブロックされます。 教師なしデバイスでは、Microsoft Defender for Endpointはドメイン名にのみアクセスでき、ドメインがフィッシング URL でない場合はブロックされません。

オプションのアクセス許可

iOS のMicrosoft Defender for Endpointでは、オンボード フローでオプションのアクセス許可が有効になります。 現在、Defender for Endpoint に必要なアクセス許可は、オンボード フローで必須です。 この機能を使用すると、管理者はオンボード中に 必須の VPN アクセス許可 を適用することなく、BYOD デバイスに Defender for Endpoint を展開できます。 エンド ユーザーは、必須のアクセス許可なしでアプリをオンボードでき、後でこれらのアクセス許可を確認できます。 この機能は現在、登録済みデバイス (MDM) にのみ存在します。

オプションのアクセス許可を構成する

管理 フロー (MDM) 次の手順を使用して、登録済みデバイスのオプションの VPN アクセス許可を有効にします。

Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

ポリシーに名前を付け、[ プラットフォーム > iOS/iPadOS] を選択します。

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[ 構成デザイナーを使用する ] を選択し、キーと値の種類として DefenderOptionalVPN を ブール型として追加します。

- オプションの VPN アクセス許可を有効にするには、 として値を

true入力し、このポリシーをユーザーに割り当てます。 既定では、この値は にfalse設定されます。 - キーが として

true設定されているユーザーの場合、ユーザーは VPN アクセス許可を付与せずにアプリをオンボードできます。

- オプションの VPN アクセス許可を有効にするには、 として値を

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

エンド ユーザー フロー - ユーザーがアプリをインストールして開き、オンボードを開始します。

- 管理者がオプションのアクセス許可を設定している場合、ユーザーは VPN アクセス許可を スキップ してオンボードを完了できます。

- ユーザーが VPN をスキップした場合でも、デバイスはオンボードでき、ハートビートが送信されます。

- VPN が無効になっている場合、Web 保護はアクティブではありません。

- その後、ユーザーはアプリ内から Web 保護を有効にして、デバイスに VPN 構成をインストールできます。

注:

オプションのアクセス許可 は、 Web 保護の無効化とは異なります。 オプションの VPN アクセス許可は、オンボード中にのみアクセス許可をスキップするのに役立ちますが、エンド ユーザーが後で確認して有効にすることができます。 Web Protection を無効にすると、ユーザーは Web Protection なしで Defender for Endpoint アプリをオンボードできます。 後で有効にすることはできません。

脱獄検出

Microsoft Defender for Endpointには、脱獄されているアンマネージド デバイスとマネージド デバイスを検出する機能があります。 これらの脱獄チェックは定期的に行われます。 デバイスが脱獄として検出された場合、次のイベントが発生します。

- リスクの高いアラートは、Microsoft Defender ポータルに報告されます。 デバイスのコンプライアンスと条件付きアクセスがデバイス リスク スコアに基づいて設定されている場合、デバイスは企業データへのアクセスをブロックされます。

- アプリ上のユーザー データがクリアされます。 脱獄後にユーザーがアプリを開くと、VPN プロファイルも削除され、Web 保護は提供されません。

脱獄されたデバイスに対してコンプライアンス ポリシーを構成する

脱獄された iOS デバイスで企業データがアクセスされないようにするには、Intuneに次のコンプライアンス ポリシーを設定することをお勧めします。

注:

脱獄検出は、iOS 上のMicrosoft Defender for Endpointによって提供される機能です。 ただし、脱獄シナリオに対する追加の防御レイヤーとして、このポリシーを設定することをお勧めします。

脱獄されたデバイスに対するコンプライアンス ポリシーを作成するには、次の手順に従います。

Microsoft Intune管理センターで、[デバイス>のコンプライアンス ポリシー> Createポリシー] に移動します。 プラットフォームとして [iOS/iPadOS] を選択し、[Create] を選択します。

脱獄のコンプライアンス ポリシーなど、 ポリシーの名前を指定します。

[コンプライアンス設定] ページで、[デバイスの正常性] セクションを展開し、[脱獄されたデバイスのブロック] フィールドを選択します。

[ 非準拠のアクション] セクションで、要件に従ってアクションを選択し、[ 次へ] を選択します。

[ 割り当て] セクションで、このポリシーに含めるユーザー グループを選択し、[ 次へ] を選択します。

[Review+Create] セクションで、入力したすべての情報が正しいことを確認し、[Create] を選択します。

カスタム インジケーターを構成する

iOS 上の Defender for Endpoint を使用すると、管理者は iOS デバイスでもカスタム インジケーターを構成できます。 カスタム インジケーターを構成する方法の詳細については、「インジケーターの 管理」を参照してください。

注:

iOS 上の Defender for Endpoint では、URL とドメインに対してのみカスタム インジケーターを作成できます。 IP ベースのカスタム インジケーターは、iOS ではサポートされていません。

iOS の場合、インジケーターで設定された URL またはドメインにアクセスした場合、Microsoft Defender XDRにアラートは生成されません。

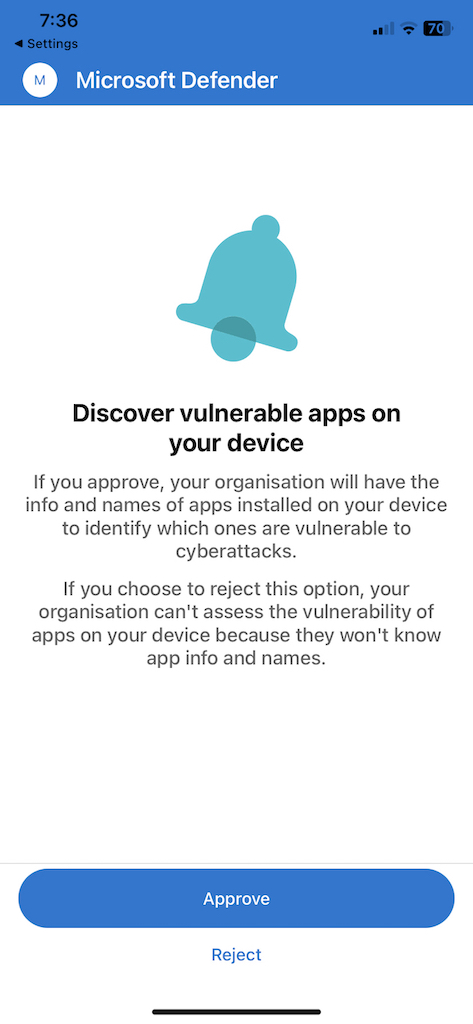

アプリの脆弱性評価を構成する

サイバー リスクを軽減するには、最も重要な資産全体のすべての最大の脆弱性を 1 つのソリューションで特定し、評価し、修復し、追跡するための包括的なリスクベースの脆弱性管理が必要です。 Microsoft Defender for EndpointのMicrosoft Defender 脆弱性の管理の詳細については、こちらのページをご覧ください。

iOS 上の Defender for Endpoint では、OS とアプリの脆弱性評価がサポートされています。 iOS バージョンの脆弱性評価は、登録済み (MDM) デバイスと登録されていない (MAM) デバイスの両方で使用できます。 アプリの脆弱性評価は、登録済み (MDM) デバイスに対してのみ行われます。 管理者は、次の手順を使用して、アプリの脆弱性評価を構成できます。

監視対象デバイス上

デバイスが 監視モードで構成されていることを確認します。

Microsoft Intune管理センターで機能を有効にするには、[エンドポイント セキュリティ>Microsoft Defender for Endpoint>iOS/iPadOS デバイスのアプリ同期を有効にする] に移動します。

注:

管理されていないアプリを含むすべてのアプリの一覧を取得するには、管理者は、"個人用" としてマークされた監視対象デバイスに対して、Intune 管理 ポータルで個人所有の iOS/iPadOS デバイスでアプリケーション インベントリ データ全体を送信するを有効にする必要があります。 Intune 管理 ポータルで "企業" としてマークされている監視対象デバイスの場合、管理者は、個人所有の iOS/iPadOS デバイスでアプリケーション インベントリ データ全体を送信するを有効にする必要はありません。

教師なしデバイス上

Microsoft Intune管理センターで機能を有効にするには、[エンドポイント セキュリティ>Microsoft Defender for Endpoint>iOS/iPadOS デバイスのアプリ同期を有効にする] に移動します。

アンマネージド アプリを含むすべてのアプリの一覧を取得するには、[ 個人所有の iOS/iPadOS デバイスでアプリケーション インベントリ データ全体を送信する] トグルを有効にします。

プライバシー設定を構成するには、次の手順に従います。

- [アプリ] [>アプリの構成ポリシー][管理対象デバイスの>追加]> の順に移動します。

- ポリシーにプラットフォームiOS/iPadOS という名前>を付けます。

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DefenderTVMPrivacyModeを String として追加します。

- プライバシーを無効にし、インストールされているアプリの一覧を収集するには、 として値を

False入力し、このポリシーをユーザーに割り当てます。 - 既定では、教師なしデバイスの場合、この値は に

True設定されます。 - キーが として

False設定されているユーザーの場合、Defender for Endpoint は脆弱性評価のためにデバイスにインストールされているアプリの一覧を送信します。

- プライバシーを無効にし、インストールされているアプリの一覧を収集するには、 として値を

- [ 次へ ] をクリックし、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

- 上記のプライバシーコントロールをオンまたはオフにした場合、デバイスコンプライアンスのチェックや条件付きアクセスには影響しません。

構成が適用されたら、エンド ユーザーがアプリを開いてプライバシー設定を 承認 する必要があります。

クライアント バージョンがターゲット iOS デバイスにデプロイされると、処理が開始されます。 これらのデバイスで見つかった脆弱性は、Defender 脆弱性管理ダッシュボードに表示され始めます。 処理が完了するまでに数時間 (最大 24 時間) かかる場合があります。 特に、アプリの一覧全体がソフトウェア インベントリに表示されます。

注:

iOS デバイス内で SSL 検査ソリューションを使用している場合は、TVM 機能を機能させるために 、 これらのドメイン名 securitycenter.windows.com (商用環境) と securitycenter.windows.us (GCC 環境) の一覧を許可してください。

サインアウトを無効にする

iOS 上の Defender for Endpoint では、ユーザーが Defender アプリからサインアウトできないように、アプリのサインアウト ボタンのないデプロイがサポートされています。 これは、ユーザーがデバイスを改ざんするのを防ぐために重要です。

この構成は、登録済み (MDM) デバイスと登録解除 (MAM) デバイスの両方で使用できます。 管理者は、次の手順を使用して、[サインアウトを無効にする] を構成できます

サインアウトを無効にするを構成する

登録済みデバイス (MDM) の場合

- Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加] > の順に移動します。

- ポリシーに名前を付け、[プラットフォーム > iOS/iPadOS] を選択します

- ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DisableSignOutを String として追加します。

- 既定では、DisableSignOut = false です。

- アプリ管理サインアウト ボタンを無効にするには、DisableSignOut = true にする必要があります。 ポリシーがプッシュされると、サインアウト ボタンは表示されません。

- [次へ] をクリックし、対象のデバイス/ユーザーにこのポリシーを割り当てます。

登録解除されたデバイス (MAM) の場合

- Microsoft Intune管理センターで、[アプリ] > [アプリの構成ポリシー] [管理対象アプリの>追加] > の順に移動します。

- ポリシーに名前を付けます。

- [パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、キーとして DisableSignOut を 追加し、値を true として [全般構成設定] の下に追加します。

- 既定では、DisableSignOut = false です。

- アプリ管理サインアウト ボタンを無効にするには、DisableSignOut = true にする必要があります。 ポリシーがプッシュされると、サインアウト ボタンは表示されません。

- [次へ] をクリックし、対象のデバイス/ユーザーにこのポリシーを割り当てます。

重要

この機能はパブリック プレビュー段階です。 次の情報は、市販される前に大幅に変更される可能性があるリリース済み製品に関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

デバイスのタグ付け

iOS 上の Defender for Endpoint では、管理者がIntuneを使用してタグを設定できるようにすることで、オンボード中にモバイル デバイスに一括タグ付けを行うことができます。 管理は、構成ポリシーを使用してIntuneを介してデバイス タグを構成し、ユーザーのデバイスにプッシュできます。 ユーザーが Defender をインストールしてアクティブ化すると、クライアント アプリはデバイス タグをセキュリティ ポータルに渡します。 デバイス インベントリ内のデバイスに対してデバイス タグが表示されます。

この構成は、登録済み (MDM) デバイスと登録解除 (MAM) デバイスの両方で使用できます。 管理者は、次の手順を使用してデバイス タグを構成できます。

デバイス タグを構成する

登録済みデバイス (MDM) の場合

Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加] > の順に移動します。

ポリシーに名前を付け、[プラットフォーム > iOS/iPadOS] を選択します

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[構成デザイナーを使用する] を選択し、キーと値の種類として DefenderDeviceTagを String として追加します。

- 管理キー DefenderDeviceTag を追加し、デバイス タグの値を設定することで、新しいタグを割り当てることができます。

- 管理キー DefenderDeviceTag の値を変更することで、既存のタグを編集できます。

- 管理キー DefenderDeviceTag を削除することで、既存のタグを削除できます。

[次へ] をクリックし、対象のデバイス/ユーザーにこのポリシーを割り当てます。

登録解除されたデバイス (MAM) の場合

- Microsoft Intune管理センターで、[アプリ] > [アプリの構成ポリシー] [管理対象アプリの>追加] > の順に移動します。

- ポリシーに名前を付けます。

- [パブリック アプリの選択] で、ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

- [設定] ページで、[全般構成設定] の下のキーとして DefenderDeviceTag を追加します。

- 管理キー DefenderDeviceTag を追加し、デバイス タグの値を設定することで、新しいタグを割り当てることができます。

- 管理キー DefenderDeviceTag の値を変更することで、既存のタグを編集できます。

- 管理キー DefenderDeviceTag を削除することで、既存のタグを削除できます。

- [次へ] をクリックし、対象のデバイス/ユーザーにこのポリシーを割り当てます。

注:

タグをIntuneと同期し、セキュリティ ポータルに渡すには、Defender アプリを開く必要があります。 ポータルにタグが反映されるまでに最大で 18 時間かかる場合があります。

アプリ内フィードバックを送信するオプションを構成する

お客様は、Defender for Endpoint アプリ内で Microsoft にフィードバック データを送信する機能を構成できるようになりました。 フィードバック データは、Microsoft が製品を改善し、問題のトラブルシューティングを行うのに役立ちます。

注:

米国政府機関クラウドのお客様の場合、フィードバック データ収集は既定で 無効になっています 。

次の手順を使用して、フィードバック データを Microsoft に送信するオプションを構成します。

Microsoft Intune管理センターで、[アプリ>] [アプリの構成ポリシー] [管理対象デバイスの>追加]> の順に移動します。

ポリシーに名前を付け、プロファイルの種類として [ プラットフォーム > iOS/iPadOS ] を選択します。

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[設定] ページで、[ 構成デザイナーを使用する ] を選択し、キーと値の種類として DefenderFeedbackData を ブール型として追加します。

エンド ユーザーがフィードバックを提供する機能を削除するには、値を として

false設定し、このポリシーをユーザーに割り当てます。 既定では、この値は にtrue設定されます。 米国政府機関のお客様の場合、既定値は 'false' に設定されます。キーが として

true設定されているユーザーの場合は、アプリ内でフィードバック データを Microsoft に送信するオプションがあります (メニュー>ヘルプ & フィードバック>を Microsoft に送信します)。

[ 次へ ] を選択し、対象のデバイス/ユーザーにこのプロファイルを割り当てます。

安全でないサイトを報告する

フィッシング詐欺の Web サイトは、お客様の個人情報または財務情報を取得する目的で信頼できる Web サイトを偽装します。 フィッシング サイトである可能性がある Web サイトを報告するには、 ネットワーク保護に関するフィードバックの提供に関 するページを参照してください。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![VPN 構成の [オンデマンド接続] オプションのトグル ボタン](media/ios-vpn-config.png)

![[Create ポリシー] タブ](media/ios-jb-policy.png)

![[コンプライアンス設定] タブ](media/ios-jb-settings.png)

![[非準拠のアクション] タブ](media/ios-jb-actions.png)