ファイルの対応措置を講じる

適用対象:

重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

ファイルの停止と検疫、またはファイルのブロックによって検出された攻撃に迅速に対応します。 ファイルに対してアクションを実行した後、アクション センターでアクティビティの詳細をチェックできます。

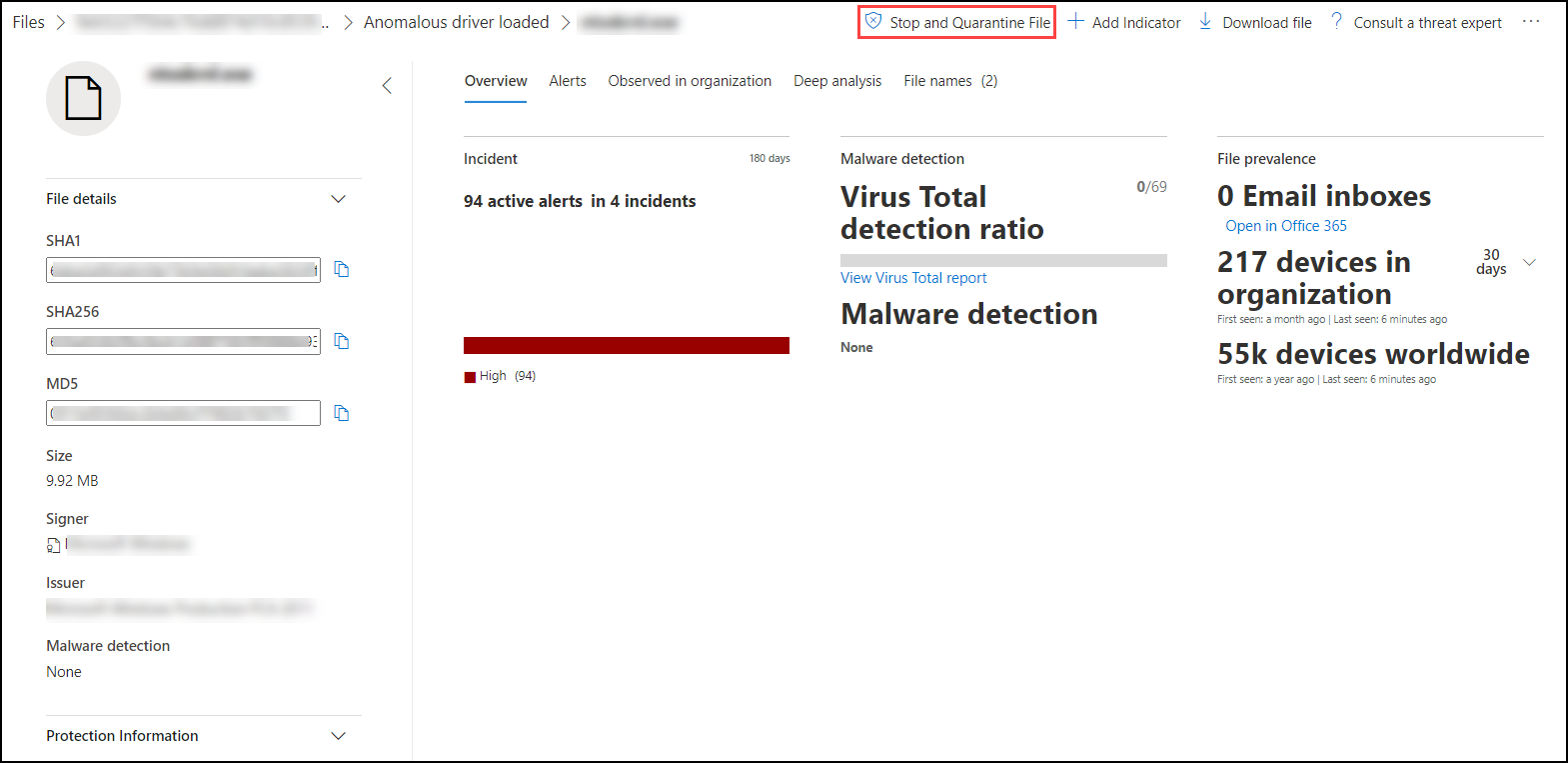

応答アクションは、ファイルの詳細なプロファイル ページで使用できます。 このページが表示されたら、新しい [ファイル] ページを切り替えることで、 新しいページ レイアウトと古いページ レイアウトを切り替えることができます。 この記事の残りの部分では、新しいページ レイアウトについて説明します。

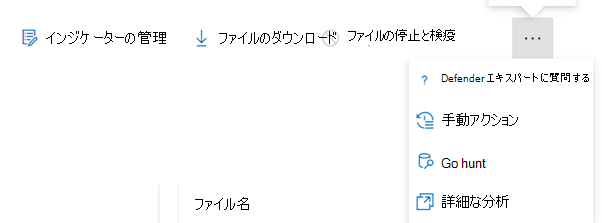

応答アクションは、ファイル ページの上部に沿って実行され、次のものが含まれます。

- ファイルの停止と検疫

- インジケーターの管理

- ファイルをダウンロードする

- ファイルの収集

- Defender エキスパートに質問する

- 手動アクション

- 検出する

- 詳細分析

注:

Defender for Endpoint Plan 1 を使用している場合は、特定の応答アクションを手動で実行できます。 詳細については、「 手動応答アクション」を参照してください。

ファイルを送信して詳細な分析を行い、セキュリティで保護されたクラウド サンドボックスでファイルを実行することもできます。 分析が完了すると、ファイルの動作に関する情報を提供する詳細なレポートが表示されます。 ディープ 分析アクションを 選択すると、ディープ分析のためにファイルを送信し、過去のレポートを読み取ることができます。

一部のアクションでは、特定のアクセス許可が必要です。 次の表では、移植可能な実行可能ファイル (PE) ファイルと PE 以外のファイルに対して特定のアクセス許可が実行できるアクションについて説明します。

| アクセス許可 | PE ファイル | PE 以外のファイル |

|---|---|---|

| データを表示 | X | X |

| アラートの調査 | ☑ | X |

| ライブ応答の基本 | X | X |

| ライブ応答の詳細設定 | ☑ | ☑ |

ロールの詳細については、「 ロールベースのアクセス制御のロールを作成および管理する」を参照してください。

ネットワーク内のファイルを停止して検疫する

悪意のあるプロセスを停止し、検出されたファイルを検疫することで、organizationに攻撃を含めることができます。

重要

このアクションは、次の場合にのみ実行できます。

- アクションを実行しているデバイスは、Windows 10、バージョン 1703 以降、Windows 11、および R2+ Windows Server 2012を実行しています

- ファイルは信頼されたサード パーティの発行元に属していないか、Microsoft によって署名されていません

- Microsoft Defenderウイルス対策は、少なくともパッシブ モードで実行されている必要があります。 詳細については、「Microsoft Defender ウイルス対策の互換性」を参照してください。

[ ファイルの停止と検疫] アクションには、実行中のプロセスの停止、ファイルの検疫、レジストリ キーなどの永続的なデータの削除が含まれます。

このアクションは、Windows 10バージョン 1703 以降、Windows 11および Server 2012 R2 以降のデバイスで有効になります。この場合、ファイルは過去 30 日間に確認されました。

注:

ファイルはいつでも検疫から復元できます。

ファイルの停止と検疫

停止するファイルを選択し、検疫します。 次のいずれかのビューからファイルを選択するか、[Search] ボックスを使用できます。

- アラート - アラート ストーリー タイムラインの [説明] または [詳細] から対応するリンクを選択します

- Searchボックス - ドロップダウン メニューから [ファイル] を選択し、ファイル名を入力します

注:

ファイルの停止と検疫のアクションは、最大 1,000 台のデバイスに制限されています。 多数のデバイスでファイルを停止するには、「 ファイルをブロックまたは許可するインジケーターを追加する」を参照してください。

上部のバーに移動し、[ 停止と検疫ファイル] を選択します。

理由を指定し、[確認] を選択 します。

アクション センターには、送信情報が表示されます。

- [送信時刻 ] - アクションが送信されたタイミングを示します。

- 成功 - ファイルが停止および検疫されたデバイスの数を示します。

- 失敗 - アクションが失敗したデバイスの数と、失敗に関する詳細を表示します。

- [保留中] - ファイルがまだ停止および検疫されていないデバイスの数を示します。 これは、デバイスがオフラインであるか、ネットワークに接続されていない場合に時間がかかる場合があります。

アクションの詳細を表示するには、いずれかの状態インジケーターを選択します。 たとえば、[ 失敗 ] を選択して、アクションが失敗した場所を確認します。

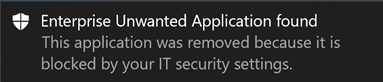

デバイス ユーザーに対する通知

ファイルがデバイスから削除されると、次の通知が表示されます。

デバイス タイムラインでは、ファイルが停止され検疫されたデバイスごとに新しいイベントが追加されます。

organization全体で広く使用されているファイルに対してアクションが実装される前に警告が表示されます。 これは、操作が意図されていることを検証することです。

検疫からファイルを復元する

調査後にファイルがクリーンであると判断した場合は、ファイルをロールバックして検疫から削除できます。 ファイルが検疫された各デバイスで次のコマンドを実行します。

デバイスで管理者特権のコマンド ライン プロンプトを開きます。

[スタート] をクリックし、「cmd」と入力します。

[コマンド プロンプト] を右クリックして [管理者として実行] を選択します。

次のコマンドを入力して、Enter キーを押します。

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All注:

一部のシナリオでは、 ThreatName が EUS:Win32/CustomEnterpriseBlock!cl として表示されることがあります。

Defender for Endpoint は、過去 30 日間にこのデバイスで検疫され、カスタム ブロックされたすべてのファイルを復元します。

重要

潜在的なネットワークの脅威として検疫されたファイルは回復できない可能性があります。 検疫後にユーザーがファイルを復元しようとすると、そのファイルにアクセスできない可能性があります。 これは、システムがファイルにアクセスするためのネットワーク資格情報を持たなくなったことが原因である可能性があります。 通常、これはシステムまたは共有フォルダーに一時的にログオンし、アクセス トークンの有効期限が切れた結果として生じます。

ファイルをダウンロードまたは収集する

応答アクションから [ファイルのダウンロード ] を選択すると、ファイルを含むローカルのパスワードで保護された .zip アーカイブをダウンロードできます。 ファイルをダウンロードする理由を記録し、パスワードを設定できるポップアップが表示されます。

既定では、検疫中のファイルをダウンロードできます。

[ ファイルのダウンロード ] ボタンの状態は次のとおりです。

[アクティブ] - ファイルを収集できます。

無効 - アクティブなコレクションの試行中にボタンが淡色表示または無効になっている場合は、ファイルを収集するための適切な RBAC アクセス許可がない可能性があります。

以下の許可が必要です。

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) の場合:

- Microsoft Defender XDR Unified (RBAC) にファイル コレクションアクセス許可を追加する

ロールベースMicrosoft Defender for Endpointアクセス制御 (RBAC) の場合:

ポータブル実行可能ファイル (.exe、.sys、.dll など) の場合

- グローバル管理者または高度なライブ応答またはアラート

移植不可能な実行可能ファイル (.txt、.docx など)

- グローバル管理者または高度なライブ応答

- ロールベースのアクセス (RBAC) アクセス許可が有効になっているテナント

検疫済みファイルをダウンロードする

Microsoft Defenderウイルス対策またはセキュリティ チームによって検疫されたファイルは、サンプル送信構成に従って準拠した方法で保存されます。 セキュリティ チームは、[ファイルのダウンロード] ボタンを使用して、ファイルの詳細ページから直接ファイルをダウンロードできます。 この機能は既定で [オン] になっています。

場所は、organizationの geo 設定 (EU、英国、または米国) によって異なります。 検疫されたファイルは、organizationごとに 1 回だけ収集されます。 Microsoft のデータ保護の詳細については、Service Trust Portal https://aka.ms/STPの を参照してください。

この設定を有効にすると、セキュリティ チームは、潜在的に悪いファイルを調査し、インシデントを迅速かつリスクの低い方法で調査するのに役立ちます。 ただし、この設定をオフにする必要がある場合は、[ 設定>エンドポイント>][高度な機能>] [検疫済みファイルのダウンロード] に移動して設定を調整します。 高度な機能の詳細

検疫済みファイルのバックアップ

サンプルの送信構成によっては、検疫されたファイルをバックアップする前に明示的な同意を求めるメッセージが表示される場合があります。

サンプルの送信がオフになっている場合、この機能は機能しません。 自動サンプル送信がユーザーにアクセス許可を要求するように設定されている場合、ユーザーが送信することに同意したサンプルのみが収集されます。

重要

検疫済みファイルの要件をダウンロードします。

- organizationがアクティブ モードでMicrosoft Defenderウイルス対策を使用する

- ウイルス対策エンジンのバージョンは 1.1.17300.4 以降です。 月次プラットフォームとエンジンのバージョンに関するページを参照してください

- クラウドベースの保護が有効になっています。 「クラウド提供の保護を有効にする」を参照してください

- サンプル提出が有効になっている

- デバイスのバージョンが 1703 以降Windows 10、または Windows Server 2016 または 2019、または Windows Server 2022、または Windows 11

ファイルを収集する

ファイルがまだMicrosoft Defender for Endpointによって保存されていない場合は、ダウンロードできません。 代わりに、同じ場所に [ファイルの収集 ] ボタンが表示されます。

[ ファイルの収集 ] ボタンの状態は次のとおりです。

[アクティブ] - ファイルを収集できます。

無効 - アクティブなコレクションの試行中にボタンが淡色表示または無効になっている場合は、ファイルを収集するための適切な RBAC アクセス許可がない可能性があります。

以下の許可が必要です。

ポータブル実行可能ファイル (.exe、.sys、.dll など) の場合

- グローバル管理者または高度なライブ応答またはアラート

移植不可能な実行可能ファイル (.txt、.docx など)

- グローバル管理者または高度なライブ応答

過去 30 日間にファイルがorganizationに表示されていない場合、ファイルの収集は無効になります。

重要

潜在的なネットワークの脅威として検疫されたファイルは回復できない可能性があります。 検疫後にユーザーがファイルを復元しようとすると、そのファイルにアクセスできない可能性があります。 これは、システムがファイルにアクセスするためのネットワーク資格情報を持たなくなったことが原因である可能性があります。 通常、これはシステムまたは共有フォルダーに一時的にログオンし、アクセス トークンの有効期限が切れた結果として生じます。

ファイルをブロックまたは許可するインジケーターを追加する

悪意のある可能性のあるファイルやマルウェアの疑いを禁止することで、organizationでの攻撃の伝播を防ぎます。 悪意のある可能性のあるポータブル実行可能ファイル (PE) ファイルがわかっている場合は、それをブロックできます。 この操作により、organization内のデバイスで読み取り、書き込み、または実行されるのを防ぐことができます。

重要

この機能は、organizationでウイルス対策Microsoft Defender使用し、クラウドで提供される保護が有効になっている場合に使用できます。 詳細については、「 クラウド提供の保護を管理する」を参照してください。

マルウェア対策クライアントのバージョンは 4.18.1901.x 以降である必要があります。

この機能は、疑わしいマルウェア (または悪意のある可能性のあるファイル) が Web からダウンロードされないように設計されています。 現在、.exeファイルや .dll ファイルなど、移植可能な実行可能ファイル (PE) ファイル が サポートされています。 カバレッジは時間の経過と同時に延長されます。

この応答アクションは、Windows 10、バージョン 1703 以降、およびWindows 11上のデバイスで使用できます。

許可またはブロックアクションの前にファイルの分類がデバイスのキャッシュに存在する場合、許可またはブロック関数はファイルに対して実行できません。

注:

このアクションを実行するには、PE ファイルがデバイスタイムラインに存在する必要があります。

アクションが実行されてから実際のファイルがブロックされるまでに、数分の待機時間がかかることがあります。

ブロック ファイル機能を有効にする

ファイルのブロックを開始するには、まず[設定] で [ブロックまたは許可] 機能をオンにする必要があります。

ファイルを許可またはブロックする

ファイルのインジケーター ハッシュを追加する場合は、organization内のデバイスがファイルの実行を試みるたびに、アラートを発生させ、ファイルをブロックすることができます。

インジケーターによって自動的にブロックされたファイルは、ファイルのアクション センターには表示されませんが、アラートは引き続きアラート キューに表示されます。

ファイル に対するアラートの ブロックと発生の詳細については、インジケーターの管理に関するページを参照してください。

ファイルのブロックを停止するには、インジケーターを削除します。 これを行うには、ファイルのプロファイル ページの [インジケーターの編集] アクションを使用します。 このアクションは、インジケーターを追加する前に、[ インジケーターの追加] アクションと同じ位置に表示されます。

[設定] ページの [ルール> インジケーター] でインジケーターを編集することもできます。 インジケーターは、ファイルのハッシュによってこの領域に一覧表示されます。

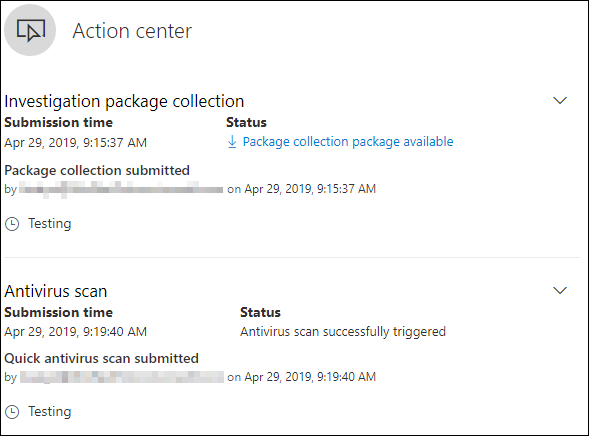

アクション センターでアクティビティの詳細を確認する

アクション センターは、デバイスまたはファイルで実行されたアクションに関する情報を提供します。 次の詳細を表示できます。

- 調査パッケージのコレクション

- ウイルス対策スキャン

- アプリの制限

- デバイスの分離

送信日時、ユーザーの送信、アクションが成功または失敗した場合など、他のすべての関連する詳細も表示されます。

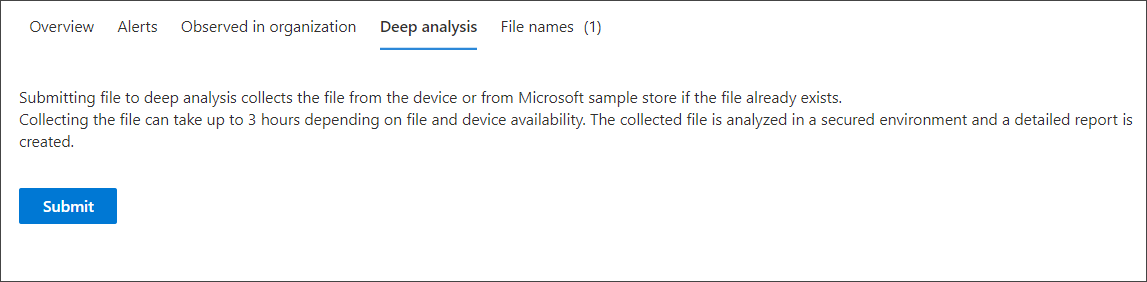

詳細分析

サイバー セキュリティ調査は通常、アラートによってトリガーされます。 アラートは、多くの場合、新しいファイルまたは不明な 1 つ以上の監視されたファイルに関連しています。 ファイルを選択すると、ファイルのメタデータを確認できるファイル ビューに移動します。 ファイルに関連するデータをエンリッチするには、ファイルを送信して詳細な分析を行うことができます。

ディープ分析機能は、セキュリティで保護された完全にインストルメント化されたクラウド環境でファイルを実行します。 詳細な分析結果は、ファイルのアクティビティ、観察された動作、および関連する成果物 (ドロップされたファイル、レジストリの変更、IP との通信など) を示します。 ディープ分析では、現在、ポータブル実行可能ファイル (PE) ファイル (.exeファイルや .dll ファイルを含む) の広範な分析 が サポートされています。

ファイルの詳細な分析には数分かかります。 ファイル分析が完了すると、[ディープ分析] タブが更新され、利用可能な最新の結果の概要と日時が表示されます。

詳細な分析の概要には、観察された 動作の一覧が含まれています。その一部は、悪意のあるアクティビティや、接続された IP やディスク上に作成されたファイルなど、 監視可能な動作を示します。 何も見つからなかった場合、これらのセクションには簡単なメッセージが表示されます。

詳細な分析の結果は脅威インテリジェンスと照合され、一致すると適切なアラートが生成されます。

ディープ分析機能を使用して、通常はアラートの調査中、または悪意のある動作が疑われるその他の理由で、ファイルの詳細を調査します。 この機能は、ファイルのページの上部にあります。 ディープ分析アクションにアクセスするには、3 つのドットを選択します。

詳細な分析については、次のビデオを参照してください。

詳細分析の送信は、ファイルが Defender for Endpoint バックエンド サンプル コレクションで使用できる場合、またはディープ分析への送信をサポートするWindows 10 デバイスで検出された場合に有効になります。

注:

Windows 10、Windows 11、Windows Server 2012 R2 以降のファイルのみが自動的に収集されます。

Windows 10 デバイス (または Windows 11 または Windows Server 2012 R2 以降) でファイルが観察されなかった場合は、Microsoft Defender ポータルからサンプルを送信し、[詳細な分析の送信] ボタンが使用可能になるまで待機することもできます。

注:

Microsoft Defender ポータルのバックエンド処理フローにより、ファイルの送信と Defender for Endpoint の詳細な分析機能の可用性の間に最大 10 分の待機時間が発生する可能性があります。

詳細な分析のためにファイルを送信する

詳細な分析のために送信するファイルを選択します。 次のいずれかのビューからファイルを選択または検索できます。

- [アラート] - [アラート ストーリー] タイムラインの [説明] または [詳細] からファイル リンクを選択します

- [デバイス] の一覧 - [デバイス] セクションの [説明] または [詳細] からファイル リンクorganization選択します

- Searchボックス - ドロップダウン メニューから [ファイル] を選択し、ファイル名を入力します

ファイル ビューの [ ディープ分析 ] タブで、[送信] を選択 します。

注:

.exe ファイルや .dll ファイルなど、PE ファイルのみがサポートされています。

進行状況バーが表示され、分析のさまざまなステージに関する情報が提供されます。 その後、分析が完了したときにレポートを表示できます。

注:

デバイスの可用性に応じて、サンプル収集時間が異なる場合があります。 サンプル収集には 3 時間のタイムアウトがあります。 コレクションは失敗し、その時点でオンライン Windows 10 デバイス (または Windows 11 または Windows Server 2012 R2+) レポートがない場合、操作は中止されます。 ファイルを再送信して詳細な分析を行い、ファイル上の新しいデータを取得できます。

詳細な分析レポートを表示する

提供された詳細な分析レポートを表示して、送信したファイルに関する詳細な分析情報を確認します。 この機能は、ファイル ビュー コンテキストで使用できます。

次のセクションの詳細を提供する包括的なレポートを表示できます。

- Behaviors

- オブザーバブル

提供される詳細は、潜在的な攻撃の兆候があるかどうかを調査するのに役立ちます。

詳細な分析のトラブルシューティング

ファイルを送信しようとしたときに問題が発生した場合は、次のトラブルシューティング手順をそれぞれ試してください。

問題のファイルが PE ファイルであることを確認します。 PEファイルは通常、 .exe または .dll 拡張子(実行可能プログラムまたはアプリケーション)を持っています。

サービスがファイルにアクセスできることを確認し、ファイルがまだ存在し、破損または変更されていないことを確認します。

しばらく待ってから、ファイルをもう一度送信してみてください。 キューがいっぱいであるか、一時的な接続または通信エラーが発生している可能性があります。

サンプル コレクション ポリシーが構成されていない場合、既定の動作はサンプルコレクションを許可することです。 構成されている場合は、ファイルをもう一度送信する前に、ポリシー設定でサンプル収集が許可されていることを確認します。 サンプル コレクションが構成されている場合は、次のレジストリ値をチェックします。

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionグループ ポリシーを使用して組織単位を変更します。 詳細については、「グループ ポリシーを使用して構成する」を参照してください。

これらの手順で問題が解決しない場合は、サポートにお問い合わせください。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[ファイルの停止と検疫] ページ](media/atp-stop-quarantine.png?view=o365-worldwide)