Microsoft Defender XDRで高度なハンティングを使用して脅威を積極的に探す

適用対象:

- Microsoft Defender XDR

高度なハンティングは、最大 30 日間の生データを探索できるクエリ ベースの脅威ハンティング ツールです。 ネットワーク内のイベントを事前に検査して、脅威インジケーターとエンティティを見つけることができます。 データへの柔軟なアクセスにより、既知の脅威と潜在的な脅威の両方を無制限に捜索できます。

高度なハンティングでは、ガイド付きモードと高度モードの 2 つのモードがサポートされています。 Kusto 照会言語 (KQL) にまだ慣れていない場合や、クエリ ビルダーの利便性を優先する場合は、ガイド付きモードを使用します。 KQL を使用してクエリをゼロから作成するのに慣れている場合は 、高度なモード を使用します。

ハンティングを開始するには、「ガイド付きモードと高度なモードを選択してMicrosoft Defender XDRを検索する」を参照してください。

同じ脅威ハンティング クエリを使用して、カスタム検出ルールを構築できます。 これらのルールは自動的に実行され、侵害の疑いのあるアクティビティ、構成ミスのマシン、その他の結果に対してチェックし、応答します。

高度なハンティングでは、次のデータ セットからより広範なデータ セットをチェックするクエリがサポートされます。

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

高度なハンティングを使用するには、Microsoft Defender XDRをオンにします。

Microsoft Defender for Cloud Appsデータの高度なハンティングの詳細については、ビデオを参照してください。

アクセス権を取得する

高度なハンティングやその他のMicrosoft Defender XDR機能を使用するには、Microsoft Entra IDで適切なロールが必要です。 高度なハンティングに必要なロールとアクセス許可について説明します。

また、エンドポイント データへのアクセスは、Microsoft Defender for Endpointのロールベースのアクセス制御 (RBAC) 設定によって決まります。 Microsoft Defender XDRへのアクセスの管理に関する記事を参照してください。

データの鮮度と更新頻度

高度な捜索データは、2 つの異なるタイプに分類され、それぞれが異なる形で集約されます。

- イベントまたはアクティビティ データ: アラート、セキュリティ イベント、システム イベント、ルーチン評価に関するテーブルを作成します。 高度な捜索は、このデータは、センサーが収集したデータを対応するクラウド サービスに転送した後、ほぼ瞬間的に受け取ります。 たとえば、ワークステーションまたはドメイン コントローラーの正常なセンサーから、Microsoft Defender for EndpointとMicrosoft Defender for Identityで使用可能になった直後に、イベント データに対してクエリを実行できます。

- エンティティ データ - ユーザーとデバイスに関する情報をテーブルに設定します。 このデータは、比較的静的なデータ ソースと、Active Directory エントリやイベント ログなどの動的なソースの両方から取得します。 新しいデータを提供するために、テーブルは 15 分ごとに新しい情報に更新され、十分に作成されていない可能性のある行が追加されます。 24 時間ごとにデータが統合され、各エンティティに関する最新かつ最も包括的なデータ セットを含むレコードが挿入されます。

タイム ゾーン

クエリ

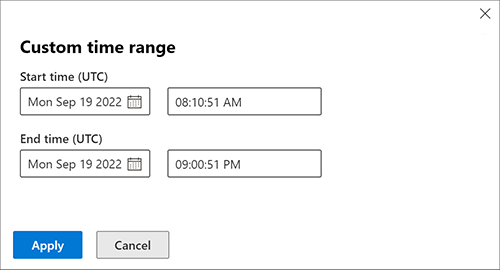

高度なハンティング データでは、UTC (世界時座標) のタイムゾーンが使用されます。

クエリは UTC で作成する必要があります。

結果

高度なハンティング結果は、Microsoft Defender XDRで設定されたタイムゾーンに変換されます。

関連項目

- ガイド付きハンティングモードと高度なハンティングモードを選択する

- ガイド付きモードを使用してハンティング クエリを構築する

- クエリ言語の説明

- スキーマを理解する

- Microsoft Graph セキュリティ API

- カスタム検出の概要

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示