Microsoft Defender XDRでの自動調査と対応

注:

Microsoft Defender XDRを体験したいですか? Microsoft Defender XDRを評価およびパイロットする方法について詳しくは、こちらをご覧ください。

適用対象:

- Microsoft Defender XDR

organizationがMicrosoft Defender XDRを使用している場合、セキュリティ運用チームは、悪意のあるアクティビティまたは疑わしいアクティビティまたはアーティファクトが検出されるたびに、Microsoft Defender ポータル内でアラートを受け取ります。 一見終わりのない脅威の流れを考えると、セキュリティ チームは多くの場合、大量のアラートに対処するという課題に直面します。 幸いなことに、Microsoft Defender XDRには、セキュリティ運用チームがより効率的かつ効果的に脅威に対処するのに役立つ自動調査と対応 (AIR) 機能が含まれています。

この記事では、AIR の概要について説明し、次の手順とその他のリソースへのリンクを示します。

自動調査と self-healing のしくみ

セキュリティ アラートがトリガーされた場合、セキュリティ オペレーション チームはそれらのアラートを調査して、組織を保護するための手順を実行する必要があります。 警告の優先順位付けと調査には、多くの時間がかかる場合があります。調査実行中に新しい警告が出されるような状況では、この傾向が特に強くなります。 セキュリティ運用チームは、監視および保護を必要とする脅威の膨大さに圧倒されてしまう可能性があります。 自動調査と応答の機能は、Microsoft Defender XDRで自己修復機能を備えた場合に役立ちます。

次のビデオを見て、自己修復のしくみを確認してください。

Microsoft Defender XDRでは、自己修復機能を使用した自動調査と応答は、デバイス、電子メール & コンテンツ、ID 全体で機能します。

ヒント

この記事では、自動調査と応答のしくみについて説明します。 これらの機能を構成するには、「Microsoft Defender XDRでの自動調査と応答機能の構成」を参照してください。

独自の仮想アナリスト

階層 1 または階層 2 のセキュリティ運用チームに仮想アナリストがいるとします。 仮想アナリストは、セキュリティ運用チームであれば実行するであろう脅威の調査と修復の最適な手順を模倣して実行します。 仮想アナリストは、無制限の容量で 24 時間 365 日作業し、調査と脅威の修復のかなりの負荷を引き受ける可能性があります。 このような仮想アナリストは、対応する時間を大幅に短縮し、セキュリティ運用チームが他の重要な脅威や戦略的プロジェクトを解放する可能性があります。 このシナリオが SF のように聞こえる場合は、そうではありません。 このような仮想アナリストは、Microsoft Defender XDR スイートの一部であり、その名前は自動調査と応答です。

自動調査と対応機能により、セキュリティ運用チームは、セキュリティ アラートやインシデントに対処するorganizationの容量を大幅に増やします。 自動調査と対応により、調査と対応アクティビティの処理コストを削減し、脅威保護スイートを最大限に活用できます。 自動調査と対応の機能は、セキュリティ運用チームに次の方法で役立ちます。

- 脅威に対してアクションを実行する必要があるかどうかの判断。

- 必要な修復アクションの実行 (または推奨)。

- 他の調査を行うべきかどうか、どのような調査を行うべきかの決定。

- 必要に応じた、他の警告に対するプロセスの反復。

自動調査のプロセス

アラートによってインシデントが作成され、これによって自動調査を開始できるようになります。 自動調査では、最終的にそれぞれの証拠に対する判定が行われます。 判定は次のとおりです:

- 悪意

- 疑わしい

- 脅威なし

悪意のあるエンティティや疑わしいエンティティに対する修復アクションが特定されます。 修復アクションの例には、以下が含まれます:

- 検疫へのファイルの送信

- プロセスの停止

- デバイスの分離

- URL のブロック

- その他の操作

詳細については、「Microsoft Defender XDRの修復アクション」を参照してください。

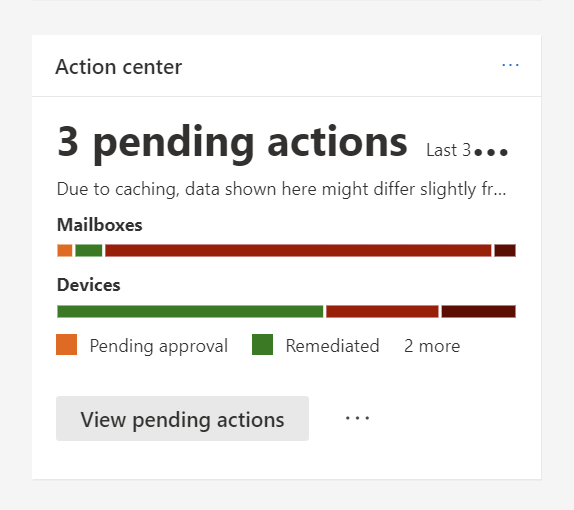

organizationに対して自動調査と対応の機能がどのように構成されているかに応じて、修復アクションは自動的に実行されるか、セキュリティ運用チームの承認時にのみ実行されます。 保留中か完了かに関係なく、すべてのアクションが アクション センターに一覧表示されます。

調査の実行中にその他の関連する警告が発生した場合は、それらの警告は調査が完了するまで調査に追加され続けます。 影響を受けるエンティティが他の場所で見られる場合、自動調査はそのエンティティを含むようにその範囲を拡大し、調査プロセスが繰り返されます。

Microsoft Defender XDRでは、自動化された各調査によって、Microsoft Defender for Identity、Microsoft Defender for Endpoint、およびMicrosoft Defender for Office 365、次の表にまとめています。

| エンティティ | 脅威対策サービス |

|---|---|

| デバイス (エンドポイントまたはマシンとも呼ばれます) | Defender for Endpoint |

| オンプレミスの Active Directory ユーザー、エンティティの動作、アクティビティ | Defender for Identity |

| Emailコンテンツ (ファイルと URL を含めることができる電子メール メッセージ) | Defender for Office 365 |

注:

すべてのアラートが自動調査をトリガーするとは限らず、また、すべての調査が自動化された修復アクションにつながるわけでもありません。 これは、組織で自動調査と応答がどのように構成されているかによって決まります。 「自動調査と応答機能を構成する」を参照してください。

調査の一覧を表示する

調査を表示するには、[ インシデント ] ページに移動します。 インシデントを選択し、[調査] タブ を 選択します。詳細については、「 自動調査の詳細と結果」を参照してください。

自動調査 & 応答カード

新しい自動調査 & 応答カードは、Microsoft Defender ポータル (https://security.microsoft.com) で使用できます。 この新しいカード、使用可能な修復アクションの合計数が表示されます。 カードでは、すべてのアラートの概要と、各アラートに必要な承認時間も示されます。

自動調査 & 応答カードを使用して、セキュリティ運用チームは、[アクション センターで承認] リンクを選択し、適切なアクションを実行することで、アクション センターにすばやく移動できます。 カードを使用すると、セキュリティ運用チームは承認待ちのアクションをより効果的に管理できます。

次の手順

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示