より安全なゲスト共有環境を作成する

この記事では、Microsoft 365 でより安全なゲスト共有環境を作成するためのさまざまなオプションについて説明します。 これらの例は、使用可能なオプションの概要を示しています。 これらの手順は、組織のセキュリティとコンプライアンスのニーズに合わせて、いろいろ組み合わせて使用できます。

この文書には、以下の内容が含まれます。

- ゲストの多要素認証を設定する。

- ゲスト用の利用規約を設定する。

- ゲストがチームやサイトに対するアクセス許可をまだ必要としているか定期的に確認するため、四半期ごとのゲスト アクセス レビューを設定する。

- アンマネージド デバイスに対するゲストのアクセスを Web のみに制限する。

- ゲストを毎日認証するようにセッション タイムアウト ポリシーを構成する。

- 高度機密プロジェクト向けの機密情報の種類を作成する。

- 機密情報の種類を含むドキュメントに、機密ラベルを自動的に割り当てる。

- 機密ラベルの付いたファイルからゲストアクセスを自動的に削除します。

この記事で説明するオプションの一部では、ゲストが Microsoft Entra ID でアカウントを持っている必要があります。 ファイルやフォルダーを共有するときにゲストがディレクトリに確実に含まれるようにするには、SharePoint と OneDrive と Microsoft Entra B2B Preview の統合を使用します。

この記事では、ゲスト共有設定の有効化については説明しません。 さまざまなシナリオでゲスト共有を有効化する方法の詳細については、「組織外のユーザーとの共同作業」を参照してください。

ゲストの多要素認証を設定する

多要素認証により、アカウントが侵害される可能性が大幅に減少します。 ゲストは、ガバナンス ポリシーやベスト プラクティスに準拠していない個人用メール アカウントを使用している可能性があるため、ゲストに多要素認証を要求することが特に重要です。 ゲストのユーザー名とパスワードが盗難された場合でも、2 番目の認証要素が要求されるため、不明なユーザーがサイトやファイルにアクセスする可能性を大幅に減少できます。

この例では、Microsoft Entra ID で条件付きアクセス ポリシーを使用して、ゲストの多要素認証を設定します。

ゲストの多要素認証を設定するには

- Microsoft Entra管理センターを開きます。

- [ 保護] を展開し、[ 条件付きアクセス] を選択します。

- 条件付きアクセス |[概要] ページで、[新しいポリシーの作成] を選択します。

- [名前] フィールドに名前を入力します。

- [ ユーザー ] リンクを選択します。

- [ユーザーとグループの選択] を選択し、[ゲストまたは外部ユーザーのチェック] ボックスを選択します。

- ドロップダウンで、[ B2B コラボレーション ゲスト ユーザー ] と [ B2B コラボレーション メンバー ユーザー] を選択します。

- [ ターゲット リソース ] リンクを選択します。

- [含める] タブで [すべてのクラウド アプリ] を選択します。

- [許可] リンクを 選択 します。

- [許可] ブレードで、[多要素認証のチェックが必要] ボックスを選択し、[選択] をクリックします。

- [ポリシーを有効にする] で、[オン] を選択してから [作成] を選びます。

これで、ゲストは、共有コンテンツ、サイト、またはチームにアクセスする前に、多要素認証に登録する必要があります。

詳細

Microsoft Entra多要素認証のデプロイを計画する

ゲスト用の利用規約を設定する

場合によっては、ゲストが秘密保持契約やその他の法的契約をorganizationに署名していない場合があります。 ゲストが共有ファイルにアクセスできるようにする前に、利用規約への同意をゲストに要求することができます。 この利用規約は、ゲストが初めて共有ファイルやサイトにアクセスしようとしたときに表示されるようにできます。

利用規約を作成するには、そのドキュメントを Word などのオーサリング プログラムでまず作成し、.pdf ファイルとして保存する必要があります。 このファイルは、Microsoft Entra ID にアップロードできます。

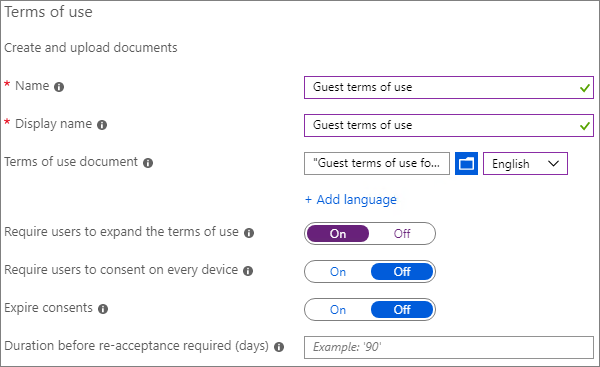

Microsoft Entra使用条件を作成するには

Microsoft Entra管理センターを開きます。

[ 保護] を展開し、[ 条件付きアクセス] を選択します。

[ 使用条件] を選択します。

[ 新しい用語] を選択します。

[名前] を入力します。

[利用規約のドキュメント] には、作成した PDF ファイルを参照して選択します。

利用規約のドキュメントの言語を選択します。

表示名を入力します。

[ユーザーは使用条件を展開する必要があります] を [オン] に設定します。

[条件付きアクセス] の下にある [Enforce with conditional access policy template] (条件付きアクセス ポリシーのテンプレートの適用) リストから、[後で条件付きアクセス ポリシーを作成する] を選択します。

[作成] を選択します。

利用規約の作成が完了したら、次に、ゲストにその利用規約を表示する条件付きアクセス ポリシーを作成します。

条件付きアクセス ポリシーを作成するには

- Microsoft Entra管理センターの [保護] で、[条件付きアクセス] を選択します。

- 条件付きアクセス |[概要] ページで、[新しいポリシーの作成] を選択します。

- [名前] ボックスに、名前を入力します。

- [ ユーザー ] リンクを選択します。

- [ユーザーとグループの選択] を選択し、[ゲストまたは外部ユーザーのチェック] ボックスを選択します。

- ドロップダウンで、[ B2B コラボレーション ゲスト ユーザー ] と [ B2B コラボレーション メンバー ユーザー] を選択します。

- [ ターゲット リソース ] リンクを選択します。

- [ 含める ] タブで、[ アプリの選択] を選択し、[ 選択 ] リンクをクリックします。

- [選択] ブレードで、[Office 365] を選択し、[選択] をクリックします。

- [許可] リンクを 選択 します。

- [許可] ブレードで、作成した使用条件の [チェック] ボックスを選択し、[選択] をクリックします。

- [ポリシーを有効にする] で、[オン] を選択してから [作成] を選びます。

ここで、ゲストが初めてorganizationのコンテンツまたはチームまたはサイトにアクセスしようとすると、利用規約に同意する必要があります。

詳細

Microsoft SharePoint eSignature の概要

ゲスト アクセス レビューを設定する

Microsoft Entra ID のアクセス レビューを使用すると、さまざまなチームやグループへのユーザー アクセスの定期的なレビューを自動化できます。 ゲストに対してアクセス レビューを特に要求することで、ゲストが必要以上に長くorganizationの機密情報へのアクセスを保持しないようにすることができます。

ゲスト アクセス レビューを設定するには

Microsoft Entra管理センターを開きます。

[ ID ガバナンス] を展開し、[ アクセス レビュー] を選択します。

[ 新しいアクセス レビュー] を選択します。

[Teams + グループ] オプションを選択します。

[ゲスト ユーザーがいるすべての Microsoft 365 グループ] オプションを選択します。 グループを除外する場合は、[除外するグループの選択] をクリックします。

[ ゲスト ユーザーのみ ] オプションを選択し、[ 次へ: レビュー] を選択します。

[レビュー担当者の選択] で、[グループ所有者] を選択します。

[フォールバック レビュー担当者の選択] をクリックし、フォールバック レビュー担当者を選択して、[選択] をクリックします。

レビューがコメントに対して開く 期間 (日数) を選択します。

[レビューの繰り返しを指定する] で、[四半期ごと] を選択します。

開始日と期間を選択します。

[ 終了] で [ なし] を選択し、[ 次へ: 設定] を選択します。

![[アクセス レビュー] タブMicrosoft Entraスクリーンショット。](../media/azure-ad-create-access-review.png?view=o365-worldwide)

[設定] タブで、ビジネス ルールに準拠しているかどうかの設定を確認します。

![[アクセス レビューの設定] タブMicrosoft Entraスクリーンショット。](../media/azure-ad-create-access-review-settings.png?view=o365-worldwide)

[ 次へ: 確認と作成] を選択します。

レビュー名を入力し、設定を確認します。

[作成] を選択します。

詳細

Microsoft Entra ID でグループとアプリケーションのアクセス レビューを作成する

アンマネージド デバイスを使用するゲストの Web 専用アクセスを設定する

ゲストが、organizationまたは信頼関係のある別のorganizationによって管理されていないデバイスを使用する場合は、Web ブラウザーのみを使用してチーム、サイト、ファイルへのアクセスを要求できます。 これにより、機密ファイルをダウンロードして管理されていないデバイスに残してしまう可能性が低くなります。 これは、共有デバイスを使用する環境と共有する場合にも役立ちます。

Microsoft 365 グループと Teams の場合、これはMicrosoft Entra条件付きアクセス ポリシーで行われます。 SharePointについては、SharePoint 管理センターで構成されます。 ( 機密ラベルを使用して、ゲストのアクセスを web のみに制限することができます)

グループとチームに対して、ゲストのアクセスを Web のみに制限する方法

Microsoft Entra管理センターを開きます。

[ 保護] を展開し、[ 条件付きアクセス] を選択します。

条件付きアクセス |[概要] ページで、[新しいポリシーの作成] を選択します。

[名前] ボックスに、名前を入力します。

[ ユーザー ] リンクを選択します。

[ユーザーとグループの選択] を選択し、[ゲストまたは外部ユーザーのチェック] ボックスを選択します。

ドロップダウンで、[ B2B コラボレーション ゲスト ユーザー ] と [ B2B コラボレーション メンバー ユーザー] を選択します。

[ ターゲット リソース ] リンクを選択します。

[ 含める ] タブで、[ アプリの選択] を選択し、[ 選択 ] リンクをクリックします。

[選択] ブレードで、[Office 365] を選択し、[選択] をクリックします。

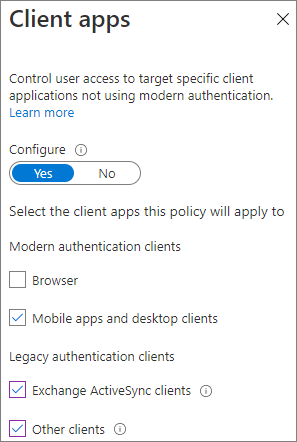

[ 条件 ] リンクを選択します。

[ 条件 ] ブレードで、[ クライアント アプリ ] リンクを選択します。

[クライアント アプリ] ブレードの [構成] で [はい] を選択し、[モバイル アプリとデスクトップ クライアント]、[Exchange ActiveSync クライアント]、[その他のクライアント] の設定を選択します。 ブラウザー チェックボックスをオフにします。

[完了] を選択します。

[許可] リンクを 選択 します。

[許可] ブレードで、[デバイスを準拠としてマークする必要がある] と [ハイブリッド参加済みデバイスMicrosoft Entra必要] を選択します。

[複数のコントロールの場合] の下の [選択したコントロールのいずれかが必要] を選択して、[選択] をクリックします。

[ポリシーを有効にする] で、[オン] を選択してから [作成] を選びます。

詳細

SharePoint と OneDrive のアンマネージド デバイス アクセス制御

ゲストにセッション タイムアウトを構成する

ゲストに定期的な認証を要求することにより、ゲストのデバイスがセキュリティで保護されていない場合も、不明なユーザーがお客様の組織のコンテンツにアクセスする可能性を減少できます。 ゲストのセッション タイムアウト条件付きアクセス ポリシーは、Microsoft Entra ID で構成できます。

ゲスト セッション タイムアウト ポリシーを設定するには

- Microsoft Entra管理センターを開きます。

- [ 保護] を展開し、[ 条件付きアクセス] を選択します。

- 条件付きアクセス |[概要] ページで、[新しいポリシーの作成] を選択します。

- [名前] フィールドに名前を入力します。

- [ ユーザー ] リンクを選択します。

- [ユーザーとグループの選択] を選択し、[ゲストまたは外部ユーザーのチェック] ボックスを選択します。

- ドロップダウンで、[ B2B コラボレーション ゲスト ユーザー ] と [ B2B コラボレーション メンバー ユーザー] を選択します。

- [ ターゲット リソース ] リンクを選択します。

- [ 含める ] タブで、[ アプリの選択] を選択し、[ 選択 ] リンクをクリックします。

- [選択] ブレードで、[Office 365] を選択し、[選択] をクリックします。

- [ セッション ] リンクを選択します。

- [セッション] ブレードで、[サインイン頻度] を選択します。

- 期間の [1] と [日数] を選択し、[選択] をクリックします。

- [ポリシーを有効にする] で、[オン] を選択してから [作成] を選びます。

極秘プロジェクト向けの機密情報の種類を作成する

機密情報の種類は、コンプライアンス要件を適用するためにポリシー ワークフローで使用できる定義済みの文字列です。 Microsoft Purview コンプライアンス ポータルには、運転免許証番号、クレジット カード番号、銀行口座番号など、100 を超える機密情報の種類が付属しています。

カスタムの機密情報の種類を作成して、お客様の組織に固有のコンテンツを管理するために利用することもできます。 この例では、機密性の高いプロジェクトのカスタム機密情報の種類を作成します。 そのようにすると、この機密情報の種類を使用して、機密ラベルを自動的に適用できるようになります。

機密情報の種類を作成するには

- Microsoft Purview コンプライアンス ポータルの左側のナビゲーションで、[データ分類] を展開し、[分類子] を選択します。

- [ 機密情報の種類 ] タブを選択します。

- [ 機密情報の種類の作成] を選択します。

- [ 名前 ] と [ 説明] に「 Project Saturn」と入力し、[ 次へ] を選択します。

- [ パターンの作成] を選択します。

- [ 新しいパターン ] パネルで、[ プライマリ要素の追加] を選択し、[ キーワード リスト] を選択します。

- Project Saturn などの ID を入力します。

- [ 大文字と小文字を区別しない ] ボックスに「 Project Saturn、Saturn」と入力し、[完了] を選択 します。

- [ 作成] を選択し、[ 次へ] を選択します。

- 信頼レベルを選択し、[ 次へ] を選択します。

- [作成] を選択します。

- [完了] を選択します。

詳細については、「機密情報の 種類について」を参照してください。

機密情報の種類に基づいて、機密情報ラベルを割り当てる自動ラベル付けポリシーを作成する

organizationで秘密度ラベルを使用している場合は、定義された機密情報の種類を含むファイルにラベルを自動的に適用できます。

新しい自動ラベル付けポリシーを作成するには:

- Microsoft Purview 管理センターを開きます。

- 左側のナビゲーションで、[ 情報保護] を展開し、[ 自動ラベル付け] を選択します。

- [ 自動ラベル付けポリシーの作成] を選択します。

- [ このラベルを適用する情報の選択] ページで、[ カスタム ] を選択し、[ カスタム ポリシー] を選択します。

- [次へ] を選択します。

- ポリシーの名前と説明を入力し、[ 次へ] を選択します。

- [ 管理ユニットの割り当て] ページで、[ 次へ] を選択します。

- [ ラベルを適用する場所の選択] ページで、[ SharePoint サイト ] を選択し、必要に応じて [編集 ] を選択してサイトを選択します。

- [次へ] を選択します。

- [ 共通または高度なルールの設定 ] ページで、[ 共通ルール ] を選択し、[ 次へ] を選択します。

- [ すべての場所のコンテンツのルールを定義する ] ページで、[ 新しいルール] を選択します。

- [ 新しいルール ] ページで、ルールに名前を付け、[ 条件の追加] を選択し、[ コンテンツに含まれる] を選択します。

- [ 追加] を選択し、[ 機密情報の種類] を選択し、使用する機密情報の種類を選択し、[ 追加] を選択して、[保存] を選択 します。

- [次へ] を選択します。

- [ ラベルの選択] を選択し、使用するラベルを選択し、[ 追加] を選択します。

- [次へ] を選択します。

- ポリシーはシミュレーション モードのままにし、自動的に有効にするかどうかを選択します。

- [次へ] を選択します。

- [ ポリシーの作成] を選択し、[完了] を選択 します。

ポリシーが設定されている状態でユーザーがドキュメントに「Project Saturn」と入力すると、自動ラベル付けポリシーがファイルをスキャンする際に特定のラベルが自動的に適用されます。

自動ラベル付けの詳細については、「 コンテンツに秘密度ラベルを自動的に適用する」を参照してください。

詳細

SharePoint ドキュメント ライブラリの既定の秘密度ラベルを構成する

高度な機密ファイルへのゲスト アクセスを削除するDLPポリシーを作成する

Microsoft Purview データ損失防止 (DLP) を使用して、機密コンテンツの不要なゲスト共有を防ぐことができます。 データ損失防止は、ファイルの機密情報ラベルに基づき、ゲストアクセスを削除することができます。

DLP ルールを作成するには

Microsoft Purview 管理センターを開きます。

左側のナビゲーションで、[ データ損失防止] を展開し、[ポリシー] を選択 します。

[ポリシーの作成] を選択します。

[ カスタム ] を選択し、[ カスタム ポリシー] を選択します。

[次へ] を選択します。

ポリシーの名前を入力し、[ 次へ] を選択します。

[ 管理ユニットの割り当て] ページで、[ 次へ] を選択します。

[ ポリシーを適用する場所 ] ページで、 SharePoint サイト と OneDrive アカウントを除くすべての設定をオフにし、[ 次へ] を選択します。

[ ポリシー設定の定義 ] ページで、[ 次へ] を選択します。

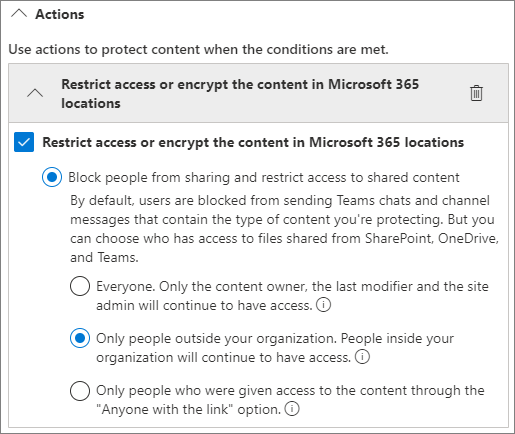

[ 高度な DLP ルールのカスタマイズ ] ページで、[ ルールの作成 ] を選択し、ルールの名前を入力します。

[ 条件] で [ 条件の追加] を選択し、[ コンテンツは Microsoft 365 から共有されます] を選択します。

ドロップダウンで、organization外のユーザーと一緒に選択します。

[ 条件] で [ 条件の追加] を選択し、[ コンテンツに含まれるもの] を選択します。

[ 追加] を選択し、[ 秘密度ラベル] を選択し、使用するラベルを選択して、[ 追加] を選択します。

[ アクション ] で [ アクションの追加 ] を選択し、[ アクセスの制限] を選択するか、Microsoft 365 の場所のコンテンツを暗号化します。

[organization外のユーザーのみをブロックする] オプションを選択します。

ユーザー通知をオンにし、[ポリシー ヒントを使用してサービスOffice 365ユーザーに通知する] チェックボックスを選択します。

[ 保存] を 選択し、[ 次へ] を選択します。

テスト オプションを選択し、[ 次へ] を選択します。

[ 送信] を選択し、[完了] を選択 します。

ゲストがサイトまたはチーム全体のメンバーである場合、このポリシーはゲストのアクセスを削除しないことに注意してください。 ゲスト メンバーを含むサイトやチームで機密性の高いドキュメントを使用する計画がある場合は、次のオプションを検討してください。

- プライベート チャネルを使用し、プライベート チャネルでorganizationのメンバーのみを許可します。

- 共有チャネルを使用 して組織外のユーザーと共同作業を行い、チーム自体には組織内のユーザーのみを含めます。

追加オプション

Microsoft 365 と Microsoft Entra ID には、ゲスト共有環境のセキュリティ保護に役立つオプションがいくつかあります。

- 許可または拒否された共有ドメインの一覧を作成して、ユーザーが共有できるユーザーを制限できます。 詳細については、「Restrict sharing of SharePoint and OneDrive content by domain (ドメインによる SharePoint および OneDrive コンテンツの共有の制限)」および「B2B ユーザーに対する特定組織からの招待を許可またはブロックする」を参照してください。

- ユーザーが接続できる他のMicrosoft Entra テナントを制限できます。 詳細については、「 テナントへのアクセスを制限する 」を参照してください。

- パートナーがゲスト アカウントの管理を支援できる、管理された環境を作成できます。 詳細については、「Create a B2B extranet with managed guests (管理されたゲストで B2B エクストラネットを作成する)」を参照してください。

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示