Microsoft Priva と Microsoft Purview でデータのプライバシーとデータの保護を管理する

国連によると、少なくとも71%の国/地域がデータプライバシー法を通過または導入しています。 organizationがデータ プライバシー法を適用したリージョンに基づいているか、顧客または従業員が含まれる可能性が高い可能性があります。 広範な影響を与えるデータ プライバシー法の顕著な例として、欧州連合の 一般データ保護規則 (GDPR) があります。 多くの組織は、それ自体が頻繁に更新される複数の規制の対象となります。 規制の状況が拡大するにつれて、組織が変化に対応しながら個人データを保護することが重要になることは決してありません。 データのプライバシーに関する法律や規制を遵守しないと、かなりの金銭的な罰則、法的およびビジネス上の反響、顧客の信頼が損なわれることがあります。

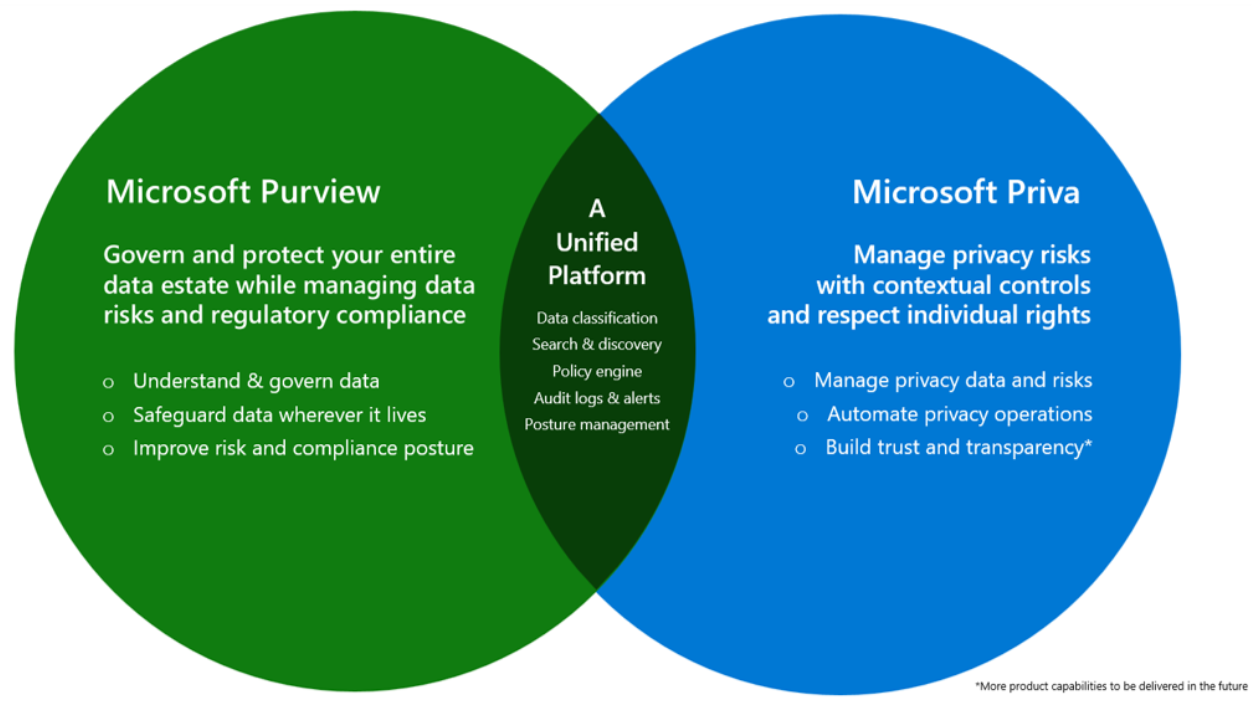

データのプライバシーとデータ保護が手に取り入れられます。 データ保護なしではデータのプライバシーを確保できません。 データ保護は、外部の脅威や漏洩からorganizationによって保存および管理される個人データを保護するのに役立ちます。 データプライバシーは、個人データの使用の目的を尊重し、データライフサイクル全体を通じてデータ主体の権利を尊重するのに役立つ、高度な保護の別の層を提供します。 組織がサイズや場所に関係なく、データのプライバシーと保護の態勢を強化できるように、Microsoft Privaと Microsoft Purview で堅牢でスケーラブルなソリューションを提供します。

Microsoft Privaと Microsoft Purview の連携方法

Microsoft Privaと Microsoft Purview は、データプライバシー規制に準拠するのに役立つ統合プラットフォームを提供します。 Purview のリスクとコンプライアンス ソリューションとPriva プライバシー管理ソリューションの補完的な機能は、organization内の個人データを評価し、自動化とスケーラビリティを提供して、データを適切に保護する複雑さを軽減するのに役立ちます。

このガイドの使用方法

これらの記事のガイダンスを使用して、リスクを評価し、organizationの環境内の個人データを保護するための適切な措置を講じるのに役立ちます。 このガイドは、organizationのデータ プライバシー義務を満たすのに適切な Microsoft ソリューションを使用する方法とタイミングを理解するのに役立つ 4 つの包括的な手順で構成されています。

このソリューションの手順は次のとおりです。

- organizationのデータとリスクを評価する: データと考えられるリスクを理解して、体験を開始します。

- データの保護と管理: 保護する必要があるデータを特定、分類、管理します。

- プライバシー規制を把握する: 評価の完了の進捗状況を監視し、規制の変更に応じて最新の状態を維持します。

- データ プライバシー インシデントとサブジェクト要求に対応する: プライバシー リスクに対応し、データ主体の要求の管理を自動化できるようにアラートを設定します。

Important

このガイダンスに従うと、必ずしもデータ プライバシー規制に準拠できるとは限りません。特に、機能のコンテキスト外で必要な手順の数を考慮してください。 お客様は、コンプライアンスを確保し、法務およびコンプライアンス チームに相談するか、コンプライアンスに特化した第三者からのガイダンスとアドバイスを求める責任を負います。

リソース

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示