Microsoft Identity Manager Certificate Manager 2016 (MIM CM) の展開

Microsoft Identity Manager Certificate Manager 2016 (MIM CM) のインストールには、多くの手順があります。 プロセスを簡略化するため、手順を分割して説明します。 MIM CM の実際のインストールを実行する前に、実行すべき準備作業があります。 準備作業を行わないと、インストールが失敗する可能性があります。

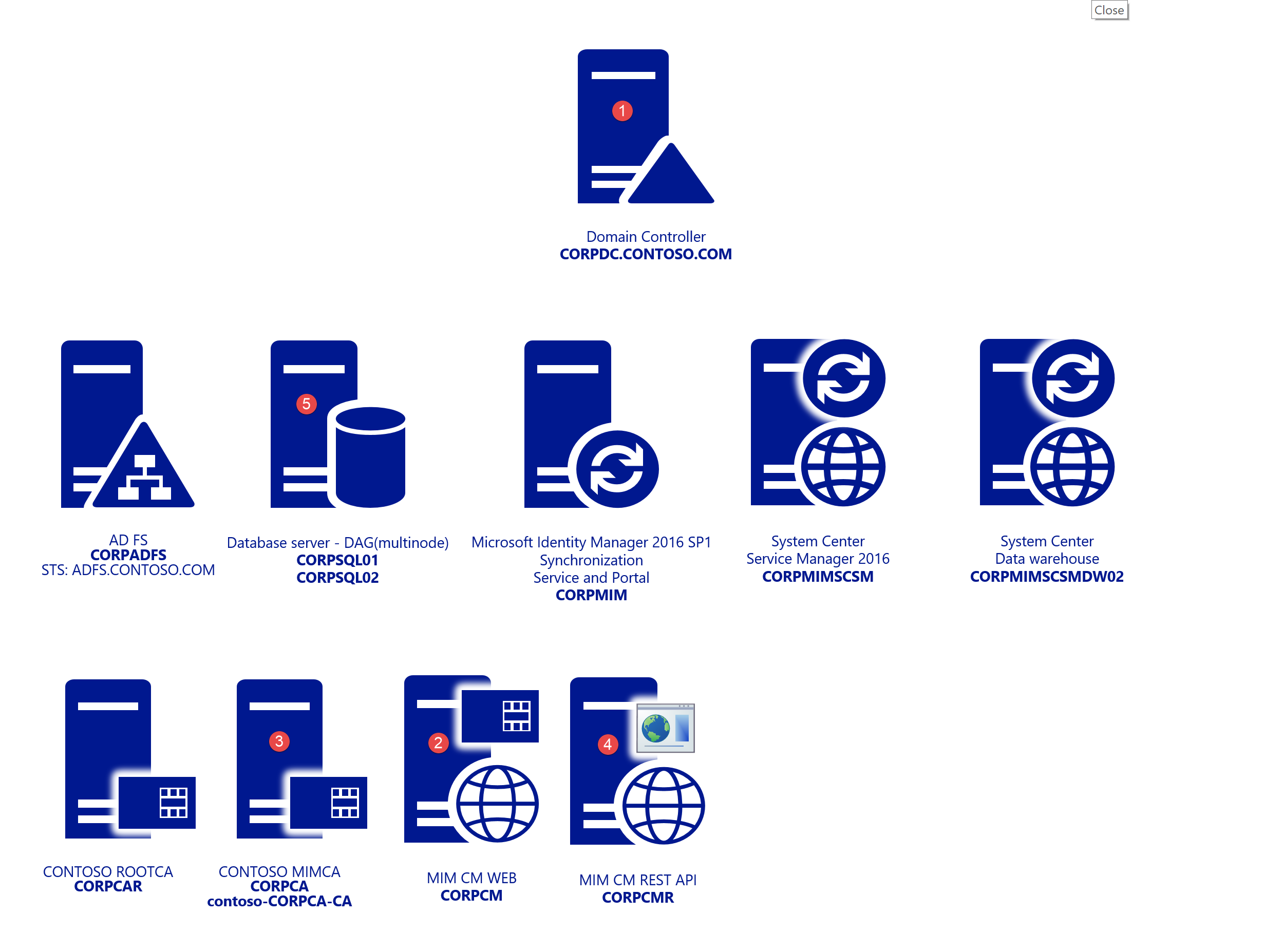

次の図は、使用される可能性がある環境の種類の例を示しています。 番号の付いているシステムは、図の下のリストに含まれており、この記事で説明している手順を正常に完了するために必要なシステムです。 最後に、Windows 2016 Datacenter Server が使用されます。

- CORPDC – ドメイン コントローラー

- CORPCM – MIM CM サーバー

- CORPCA – 証明機関

- CORPCMR – MIM CM Rest API Web – Rest API の CM ポータル – 後で使用

- CORPSQL1 – SQL 2016 SP1

- CORPWK1 – Windows 10 ドメイン参加

デプロイの概要

ベース オペレーティング システムのインストール

ラボは、Windows 2016 Datacenter Server で構成されています。

注意

MIM 2016 でサポートされるプラットフォームの詳細については、「MIM 2016 でサポートされるプラットフォーム」というタイトルの記事をご覧ください。

展開前の手順

サービス アカウントの作成

IIS

Kerberos の構成

データベース関連の手順

SQL の構成要件

データベース権限

デプロイ

展開前の手順

MIM CM 構成ウィザードでは、構成を正常に完了するため、進行中に情報の提供が求められます。

スキーマの拡張

スキーマを拡張するためのプロセスは単純ですが、元に戻せない性質上、注意して対処する必要があります。

注意

この手順では、使用するアカウントにスキーマ管理者権限がある必要があります。

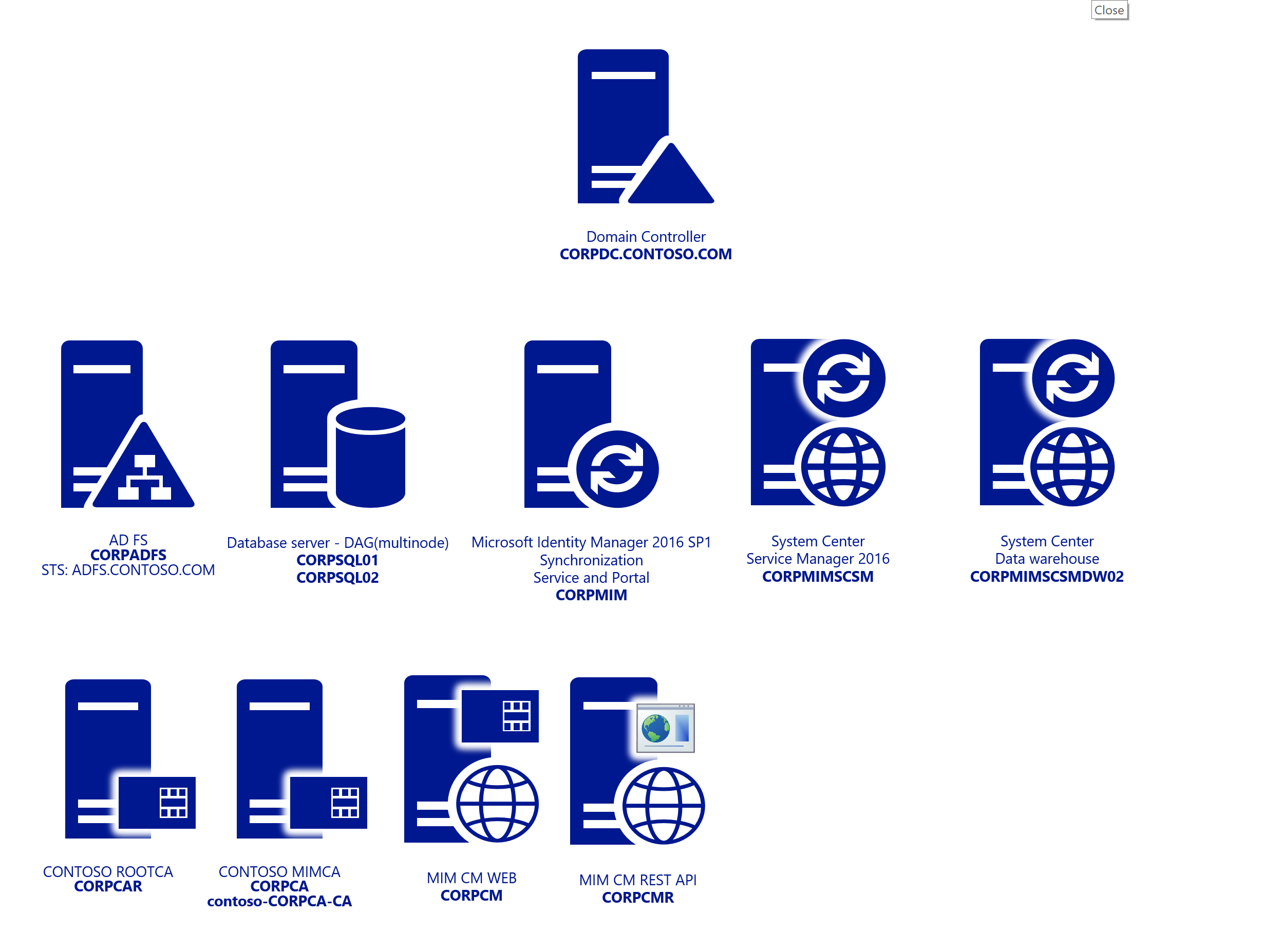

MIM メディアの場所を参照し、\Certificate Management\x64 フォルダーに移動します。

Schema フォルダーを CORPDC にコピーして、そこに移動します。

スクリプト resourceForestModifySchema.vbs 単一フォレスト シナリオを実行します。 リソース フォレストのシナリオの場合は、次のスクリプトを実行します。

DomainA – ユーザーが見つけた場所 (userForestModifySchema.vbs)

ResourceForestB – CM のインストール場所 (resourceForestModifySchema.vbs)

Note

スキーマの変更は、一方向の操作で、ロールバックにはフォレストの回復が必要なため、必要なバックアップがあることを確認してください。 この操作を実行することでスキーマに加えられる変更の詳細については、記事「Forefront Identity Manager 2010 Certificate Management Schema Changes」 (Forefront Identity Manager 2010 Certificate Management スキーマの変更) で確認してください。

スクリプトを実行し、スクリプトが完了すると、成功のメッセージを受信します。

AD 内のスキーマが MIM CM をサポートするために拡張されました。

サービス アカウントとグループの作成

次の表は、MIM CM で必要なアカウントとアクセス許可をまとめたものです。 MIM CM が次のアカウントを自動的に作成することを許可することも、インストールする前に自分で作成することもできます。 実際のアカウント名は変更できます。 自分でアカウントを作成する場合は、ユーザー アカウントとその機能を簡単に照合できる方法で、ユーザー アカウントを命名することを検討してください。

Users:

![[名前]、[種類]、[説明] のユーザー アカウントを示すスクリーンショット。](media/mim-cm-deploy/image010.png)

![[名前]、[種類]、[説明]、[ユーザー ログオン名] のサービス アカウントを示すスクリーンショット。](media/mim-cm-deploy/image012.png)

| ロール | ユーザー ログオン名 |

|---|---|

| MIM CM エージェント | MIMCMAgent |

| MIM CM キー回復エージェント | MIMCMKRAgent |

| MIM CM 認証エージェント | MIMCMAuthAgent |

| MIM CM CA マネージャー エージェント | MIMCMManagerAgent |

| MIM CM Web プール エージェント | MIMCMWebAgent |

| MIM CM 登録エージェント | MIMCMEnrollAgent |

| MIM CM 更新サービス | MIMCMService |

| MIM インストール アカウント | MIMINSTALL |

| ヘルプ デスク エージェント | CMHelpdesk1-2 |

| CM マネージャー | CMManager1-2 |

| サブスクライバー ユーザー | CMUser1-2 |

Groups:

| ロール | グループ |

|---|---|

| CM ヘルプデスク メンバー | MIMCM-Helpdesk |

| CM マネージャー メンバー | MIMCM-Managers |

| CM サブスクライバー メンバー | MIMCM-Subscribers |

Powershell: エージェント アカウント:

import-module activedirectory

## Agent accounts used during setup

$cmagents = @{

"MIMCMKRAgent" = "MIM CM Key Recovery Agent";

"MIMCMAuthAgent" = "MIM CM Authorization Agent"

"MIMCMManagerAgent" = "MIM CM CA Manager Agent";

"MIMCMWebAgent" = "MIM CM Web Pool Agent";

"MIMCMEnrollAgent" = "MIM CM Enrollment Agent";

"MIMCMService" = "MIM CM Update Service";

"MIMCMAgent" = "MIM CM Agent";

}

##Groups Used for CM Management

$cmgroups = @{

"MIMCM-Managers" = "MIMCM-Managers"

"MIMCM-Helpdesk" = "MIMCM-Helpdesk"

"MIMCM-Subscribers" = "MIMCM-Subscribers"

}

##Users Used during testlab

$cmusers = @{

"CMManager1" = "CM Manager1"

"CMManager2" = "CM Manager2"

"CMUser1" = "CM User1"

"CMUser2" = "CM User2"

"CMHelpdesk1" = "CM Helpdesk1"

"CMHelpdesk2" = "CM Helpdesk2"

}

## OU Paths

$aoupath = "OU=Service Accounts,DC=contoso,DC=com" ## Location of Agent accounts

$oupath = "OU=CMLAB,DC=contoso,DC=com" ## Location of Users and Groups for CM Lab

#Create Agents – Update UserprincipalName

$cmagents.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -UserPrincipalName ($_.Name + "@contoso.com") -Path $aoupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

#Create Users

$cmusers.GetEnumerator() | Foreach-Object {

New-ADUser -Name $_.Name -Description $_.Value -Path $oupath

$cmpwd = ConvertTo-SecureString "Pass@word1" –asplaintext –force

Set-ADAccountPassword –identity $_.Name –NewPassword $cmpwd

Set-ADUser -Identity $_.Name -Enabled $true

}

エージェント アカウントの CORPCM サーバーのローカル ポリシーの更新

| ユーザー ログオン名 | 説明とアクセス許可 |

|---|---|

| MIMCMAgent | 次のサービスを提供します。 - CA から暗号化された秘密キーを取得します。 - FIM CM データベース内のスマート カード PIN 情報を保護します。 - FIM CM と CA 間の通信を保護します。 このユーザー アカウントには、次のアクセス制御設定が必要です:- ローカルでのログオンを許可 するユーザー権限。- 証明書の発行と管理 のユーザー権限。 - システム Temp フォルダーの %WINDIR%\Temp の読み取りと書き込みのアクセス許可。- ユーザー ストアに発行およびインストールされたデジタル署名と暗号化証明書。 |

| MIMCMKRAgent | CA からアーカイブされた秘密キーを回復します。 このユーザー アカウントには、次のアクセス制御設定が必要です: - ローカルでのログオンを許可 するユーザー権限。- ローカル Administrators グループの メンバーシップ。 - KeyRecoveryAgent 証明書テンプレートに対する登録アクセス許可。 - Key Recovery Agent 証明書が発行され、ユーザー ストアにインストールされます。 証明書は CA のキー回復エージェントのリストに追加する必要があります。 - 次の場所にあるシステム一時フォルダーに対する読み取りアクセス許可と書き込みアクセス許可。 %WINDIR%\\Temp. |

| MIMCMAuthAgent | ユーザー権限とユーザーとグループのアクセス許可を決定します。 このユーザー アカウントには、次のアクセス制御設定が必要です。 - Windows 2000 以前の互換性のあるアクセス ドメイン グループのメンバーシップ。 - [セキュリティ監査の生成 ] ユーザー権限が付与されました。 |

| MIMCMManagerAgent | CA の管理アクティビティを実行します。 このユーザーには、CA の管理アクセス許可が割り当てられている必要があります。 |

| MIMCMWebAgent | IIS アプリケーション プールの ID を提供します。 FIM CM は、このユーザーの資格情報を使用する Microsoft Win32® アプリケーション プログラミング インターフェイス プロセス内で実行されます。 このユーザー アカウントには、次のアクセス制御設定が必要です。 - ローカル IIS_WPGのメンバーシップ 、windows 2016 = IIS_IUSRS グループ。 - ローカル Administrators グループの メンバーシップ。- [セキュリティ監査の生成 ] ユーザー権限が付与されました。 - オペレーティング システムのユーザー権利 の一部として Act を 付与しました。 - プロセス レベル トークンの置換 ユーザー権限が付与されました。- IIS アプリケーション プール CLMAppPool の ID として割り当てられます。 - HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\CLM\v1.0\Server\WebUser レジストリ キーに対する読み取りアクセス許可が付与されました。 - このアカウントは委任に対しても信頼されている必要があります。 |

| MIMCMEnrollAgent | ユーザーの代理で登録を実行します。 このユーザー アカウントには、次のアクセス制御設定が必要です。- ユーザー ストアに発行およびインストールされる登録エージェント証明書。- ログオンをローカルユーザー権限で許可します 。 - 登録エージェント 証明書テンプレート (またはカスタム テンプレートが使用されている場合) に対する登録アクセス許可。 |

MIM CM サービス アカウントの証明書テンプレートの作成

MIM CM によって使用されるサービス アカウントのうち、3 つには証明書が必要です。構成ウィザードでは、これらの証明書を要求するために使用する証明書テンプレートの名前を指定することを求められます。

証明書を必要とするサービス アカウントは次のとおりです。

MIMCMAgent: このアカウントには、ユーザー証明書が必要です。

MIMCMEnrollAgent: このアカウントには、登録エージェント証明書が必要です。

MIMCMKRAgent: このアカウントには、キー回復エージェント証明書が必要です。

AD には既にテンプレートが存在しますが、MIM CM で使用する独自のバージョンを作成する必要があります。 これは、元のベースライン テンプレートから変更を加える必要があるためです。

上記の 3 つのアカウントはすべて、組織内で昇格された権限を持つため、慎重に扱う必要があります。

MIM CM 署名の証明書テンプレートの作成

管理ツールから、証明機関を開きます。

証明機関コンソールのコンソール ツリーで、[Contoso-CorpCA] を展開し、[証明書テンプレート] をクリックします。

[証明書テンプレート] を右クリックし、[管理] をクリックします。

証明書テンプレート コンソールの [詳細] ウィンドウで、[ユーザー] を選択して右クリックし、[テンプレートの複製] をクリックします。

[テンプレートの複製] ダイアログ ボックスで、[Windows Server 2003 Enterprise] を選択して [OK] をクリックします。

Note

MIM CM は、バージョン 3 の証明書テンプレートに基づく証明書では機能しません。 Windows Server® 2003 Enterprise (バージョン 2) 証明書テンプレートを作成する必要があります。 詳細については、V3 の詳細に関するページを参照してください。

[新しいテンプレートのプロパティ] ダイアログ ボックスの [全般] タブで、[テンプレート表示名] ボックスに「MIM CM 署名」を入力します。 [有効期間] を [2 年] に変更し、[Active Directory で証明書を発行する] チェック ボックスをオフにします。

[要求処理] タブで、[プライベート キーのエクスポートを許可する] チェック ボックスがオンになっていることを確認してから、[暗号化] タブをクリックします。

[暗号化の選択] ダイアログ ボックスで、[Microsoft Enhanced Cryptographic Provider v1.0] を無効にし、[Microsoft Enhanced RSA and AES Cryptographic Provider] を有効にして、[OK] をクリックします。

[サブジェクト名] タブで、[サブジェクト名に電子メールの名前を含める] と [電子メールの名前] のチェック ボックスをオフにします。

[拡張] タブの [このテンプレートに含まれる拡張機能] のリストで、[アプリケーション ポリシー] が選択されていることを確認し、[編集] をクリックします。

[アプリケーション ポリシーの拡張機能の編集] ダイアログ ボックスで、[暗号化ファイル システム] と [セキュリティで保護された電子メール] の両方のアプリケーション ポリシーを選択します。 [削除] をクリックし、[OK] をクリックします。

[ セキュリティ ] タブで、次の手順を実行します。

Administrator を削除します。

Domain Admins を削除します。

ドメイン ユーザー を削除します。

読み取りと書き込みのアクセス許可のみを Enterprise Admins に割り当てます。

MIMCMAgent を追加します。

読み取りと登録のアクセス許可を MIMCMAgent に割り当てます。

[新しいテンプレートのプロパティ] ダイアログ ボックスで、[OK] をクリックします。

証明書テンプレート コンソールを開いたままにします。

MIM CM 登録エージェントの証明書テンプレートを作成する

証明書テンプレート コンソールの [詳細] ウィンドウで、[登録エージェント] を選択して右クリックし、[テンプレートの複製] をクリックします。

[テンプレートの複製] ダイアログ ボックスで、[Windows Server 2003 Enterprise] を選択して [OK] をクリックします。

[新しいテンプレートのプロパティ] ダイアログ ボックスの [全般] タブで、[テンプレート表示名] ボックスに「MIM CM 登録エージェント」と入力します。 [有効期間] が [2 年] になっていることを確認します。

[要求処理] タブで、[秘密キーのエクスポートを許可する] を有効にして、[CSP] または [暗号化] タブをクリックします。

[CSP の選択] ダイアログ ボックスで、[Microsoft Base Cryptographic Provider v1.0] を無効にし、[Microsoft Enhanced Cryptographic Provider v1.0] を無効にし、[Microsoft Enhanced RSA and AES Cryptographic Provider] を有効にして [OK] をクリックします。

[セキュリティ] タブで、次を実行します。

Administrator を削除します。

Domain Admins を削除します。

読み取りと書き込みのアクセス許可のみを Enterprise Admins に割り当てます。

MIMCMEnrollAgent を追加します。

読み取りと登録のアクセス許可を MIMCMEnrollAgent に割り当てます。

[新しいテンプレートのプロパティ] ダイアログ ボックスで、[OK] をクリックします。

証明書テンプレート コンソールを開いたままにします。

MIM CM キー回復エージェントの証明書テンプレートを作成する

[証明書テンプレート] コンソールの詳細ウィンドウで、[キー回復エージェント] を選択して右クリックし、[テンプレートの複製] をクリックします。

[テンプレートの複製] ダイアログ ボックスで、[Windows Server 2003 Enterprise] を選択して [OK] をクリックします。

[新しいテンプレートのプロパティ] ダイアログ ボックスの [全般] タブで、[テンプレート表示名] ボックスに「MIM CM キー回復エージェント」と入力します。 [暗号化] タブで [有効期間] が [2 年] になっていることを確認します。

[プロバイダーの選択] ダイアログ ボックスで、[Microsoft Enhanced Cryptographic Provider v1.0] を無効にし、[Microsoft Enhanced RSA and AES Cryptographic Provider] を有効にして、[OK] をクリックします。

[発行要件] タブで、[CA 証明書マネージャーの許可] が無効になっていることを確認します。

[セキュリティ] タブで、次を実行します。

Administrator を削除します。

Domain Admins を削除します。

読み取りと書き込みのアクセス許可のみを Enterprise Admins に割り当てます。

MIMCMKRAgent を追加します。

読み取りと登録のアクセス許可を KRAgent に割り当てます。

[新しいテンプレートのプロパティ] ダイアログ ボックスで、[OK] をクリックします。

証明書テンプレート コンソールを閉じます。

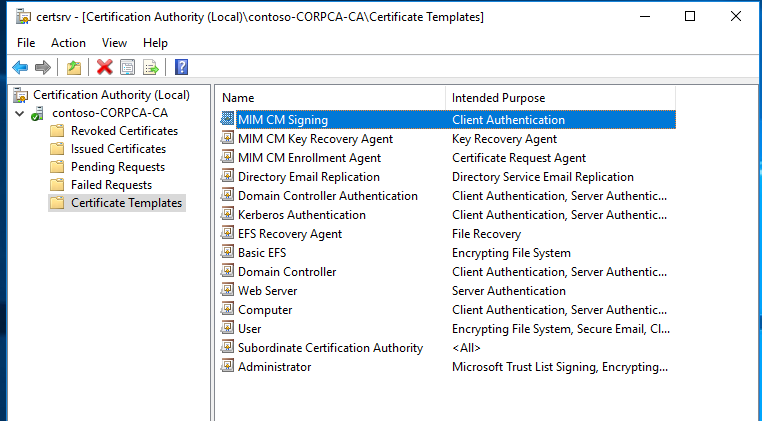

証明機関で必要な証明書テンプレートを発行する

証明機関コンソールを復元します。

証明機関コンソールのコンソール ツリーで、[証明書テンプレート] を右クリックし、[新規作成] をポイントして [発行する証明書テンプレート] をクリックします。

[証明書テンプレートの選択] ダイアログ ボックスで、 [MIM CM 登録エージェント]、[MIM CM キー回復エージェント]、および [MIM CM 署名] を選択します。 [OK] をクリックします。

コンソール ツリーで、[証明書テンプレート] をクリックします。

[詳細] ウィンドウに 3 つの新しいテンプレートが表示されることを確認してから、証明機関を閉じます。

開いているすべてのウィンドウを閉じ、ログオフします。

IIS 構成

CM の Web サイトをホストするため、IIS をインストールして構成します。

IIS のインストールと構成

MIMINSTALL アカウントとして CORLog にログインする

重要

MIM インストール アカウントはローカル管理者である必要があります。

PowerShell を開き、次のコマンドを実行します

Install-WindowsFeature –ConfigurationFilePath

Note

IIS 7 では、既定の Web サイトという名前のサイトが既定でインストールされます。 そのサイトが名前変更または削除された場合は、MIM CM をインストールする前に、既定の Web サイトという名前のサイトを使用可能にする必要があります。

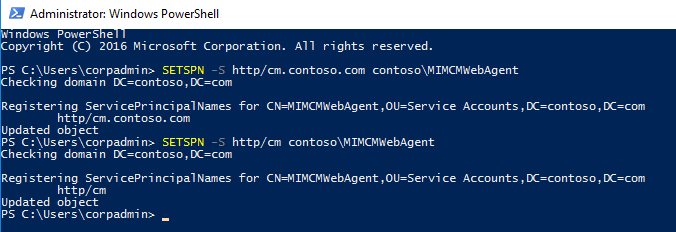

Kerberos の構成

MIMCMWebAgent アカウントは、MIM CM ポータルを実行します。 既定では、カーネル モード認証が IIS で使用されます。 Kerberos カーネル モード認証を無効にし、代わりに、MIMCMWebAgent アカウントに SPN を構成します。 一部のコマンドには、Active Directory と CORPCM サーバーでの管理者アクセス許可が必要になります。

#Kerberos settings

#SPN

SETSPN -S http/cm.contoso.com contoso\MIMCMWebAgent

#Delegation for certificate authority

Get-ADUser CONTOSO\MIMCMWebAgent | Set-ADObject -Add @{"msDS-AllowedToDelegateTo"="rpcss/CORPCA","rpcss/CORPCA.contoso.com"}

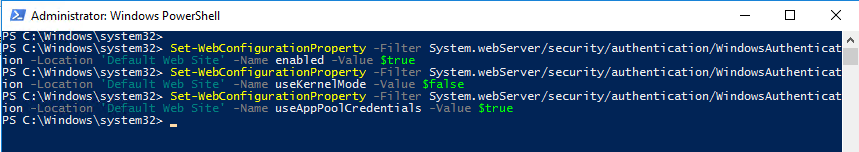

CORPCM での IIS の更新

add-pssnapin WebAdministration

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name enabled -Value $true

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useKernelMode -Value $false

Set-WebConfigurationProperty -Filter System.webServer/security/authentication/WindowsAuthentication -Location 'Default Web Site' -Name useAppPoolCredentials -Value $true

Note

“cm.contoso.com” に DNS A レコードを追加し、CORPCM IP をポイントする必要があります。

MIM CM ポータルでの SSL の要求

MIM CM ポータルで SSL を要求することを強くお勧めします。 そうしない場合、ウィザードがそれについて警告します。

cm.contoso.com の Web 証明書に登録し、既定のサイトに割り当てます。

IIS マネージャーを開き、[証明書の管理] に移動します。

[機能ビュー] で [SSL 設定] をダブルクリックします。

[SSL 設定] ページで、[SSL が必要] を選択します。

[操作] ウィンドウで、[適用] をクリックします。

データベース構成 MIM CM の CORPSQL

CORPSQL01 サーバーに接続していることを確認します。

SQL データベース管理者としてログオンしていることを確認します。

次の T-SQL スクリプトを実行して、構成手順に進むときに CONTOSO\MIMINSTALL アカウントでデータベースを作成できるようにします

注意

終了とポリシー モジュールの準備ができたら、SQL に戻る必要があります。

create login [CONTOSO\\MIMINSTALL] from windows; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'dbcreator'; exec sp_addsrvrolemember 'CONTOSO\\MIMINSTALL', 'securityadmin';

Microsoft Identity Manager 2016 Certificate Manager の展開

CORPCM サーバーに接続していて、MIMINSTALL アカウントがローカル管理者グループのメンバーであることを確認します。

Contoso\MIMINSTALL としてログオンしていることを確認します。

Microsoft Identity Manager 2016 SP1 以降のサービス パック ISO をマウントします。

証明書管理\x64 ディレクトリを開きます。

[x64] ウィンドウで、[セットアップ] を右クリックして、[管理者として実行] をクリックします。

[証明書管理セットアップ ウィザードのMicrosoft Identity Managerへようこそ] ページで、[次へ] をクリックします。

[使用許諾契約書] ページで、契約書の内容を読み、[使用許諾契約書の条項に同意する] チェック ボックスをオンにして [次へ] をクリックします。

[カスタム セットアップ] ページで、[MIM CM ポータル] と [MIM CM Update Service コンポーネント] がインストールされるように設定されていることを確認し、[次へ] をクリックします。

[仮想 Web フォルダー] ページで、仮想フォルダー名が CertificateManagement であることを確認し 、[次へ] をクリックします。

[証明書管理Microsoft Identity Managerインストール] ページで、[インストール] をクリックします。

[証明書のMicrosoft Identity Manager管理セットアップ ウィザードが完了しました] ページで、[完了] をクリックします。

![C M ウィザードの最終ページの [完了] ボタンを示すスクリーンショット。](media/mim-cm-deploy/image026.png)

Microsoft Identity Manager 2016 Certificate Management の構成ウィザード

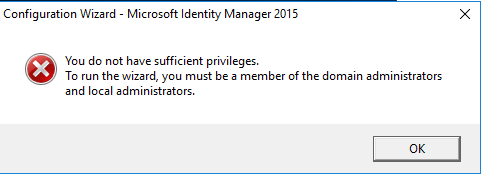

CORPCM にログインする前に、構成ウィザードの Domain Admins、Schema Admins、およびローカル管理者グループに MIMINSTALL を追加してください。 これは構成が完了した後で削除できます。

[スタート] メニューメニューから [Certificate Management の構成ウィザード] をクリックします。 Administrator として実行します。

[構成ウィザードの開始] ページで、[次へ] をクリックします。

[ CA 構成] ページで、選択した CA が Contoso-CORPCA-CA であることを確認し、選択したサーバーが CORPCA.CONTOSO.COM されていることを確認し、[ 次へ] をクリックします。

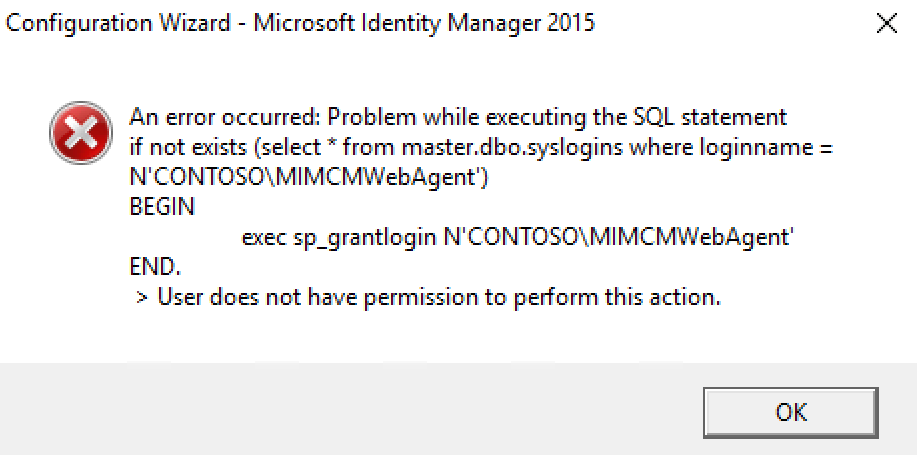

[Microsoft® SQL Server® データベースの設定] ページで、[SQL Server の名前] ボックスに「CORPSQL1」と入力し、[自分の資格情報を使用してデータベースを作成する] チェック ボックスをオンにしてから、[次へ] をクリックします。

[データベースの設定] ページで、FIMCertificateManagement の既定のデータベース名を受け入れ、[SQL 統合認証] が選択されていることを確認し、[次へ] をクリックします。

[Active Directory のセットアップ] ページで、サービス接続ポイントの既定の名前を受け入れ、[次へ] をクリックします。

[認証方法] ページで、[Windows 統合認証] が選択されていることを確認し、[次へ] をクリックします。

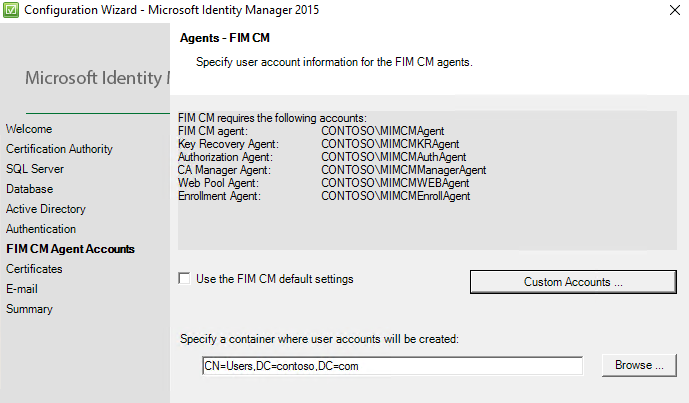

[エージェント - FIM CM] ページで、[FIM CM の既定の設定を使用する] チェック ボックスをオフにしてから、[カスタム アカウント] をクリックします。

[エージェント - FIM CM] マルチタブのダイアログ ボックスの各タブに、次の情報を入力します。

ユーザー名: Update

パスワード: Pass@word1

パスワードの確認: Pass@word1

既存のユーザーを使用する: 有効

注意

これらのアカウントは既に作成しました。 手順 8 のプロシージャを 6 つのエージェント アカウントのすべてのタブに繰り返します。

すべてのエージェント アカウント情報を入力したら、[OK] をクリックします。

[エージェント - MIM CM] ページで、[次へ] をクリックします。

[サーバー証明書のセットアップ] ページで、次の証明書テンプレートを有効にします。

回復エージェントのキー回復エージェント証明書に使用する証明書テンプレート: MIMCMKeyRecoveryAgent

FIM CM エージェント証明書に使用する証明書テンプレート: MIMCMSigning。

登録エージェント証明書に使用する証明書テンプレート: FIMCMEnrollmentAgent。

[サーバー証明書のセットアップ] ページで、[次へ] をクリックします。

[電子メール サーバーとドキュメント印刷のセットアップ] ページの [登録通知の電子メール送信に使用する SMTP サーバー名を指定します] ボックスで、[次へ] をクリックします。

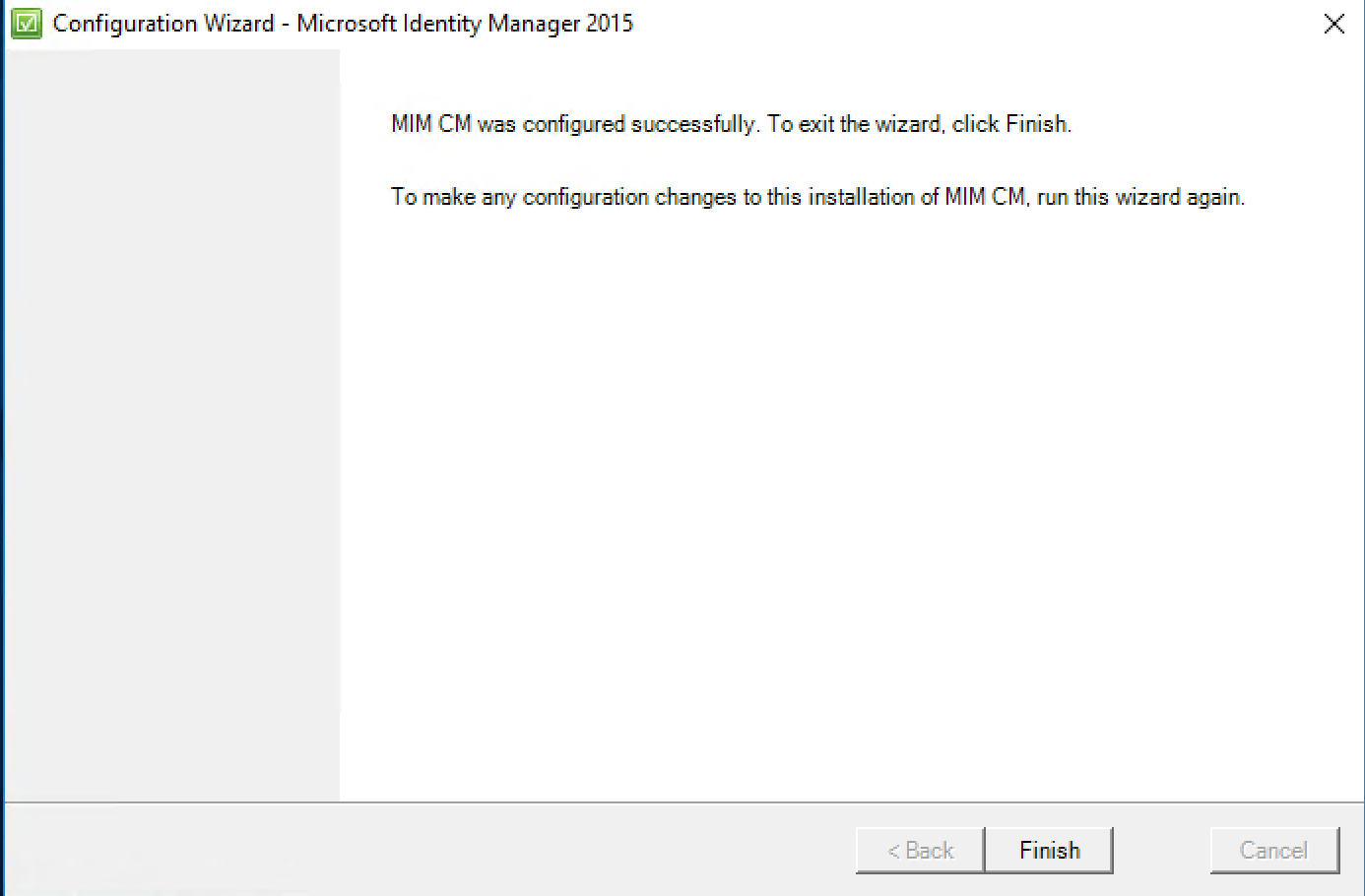

[構成 の準備完了 ] ページで、[ 構成] をクリックします。

構成ウィザード – Microsoft Forefront Identity Manager 2010 R2の警告ダイアログ ボックスで、[OK] をクリックして、IIS 仮想ディレクトリで SSL が有効になっていないことを確認します。

Note

構成ウィザードの実行が完了するまで、[完了] ボタンをクリックしてしないでください。 ウィザードのログは、%programfiles%\Microsoft Forefront Identity Management\2010\Certificate Management\config.log にあります。

[完了] をクリックします。

開いているすべてのウィンドウを閉じます。

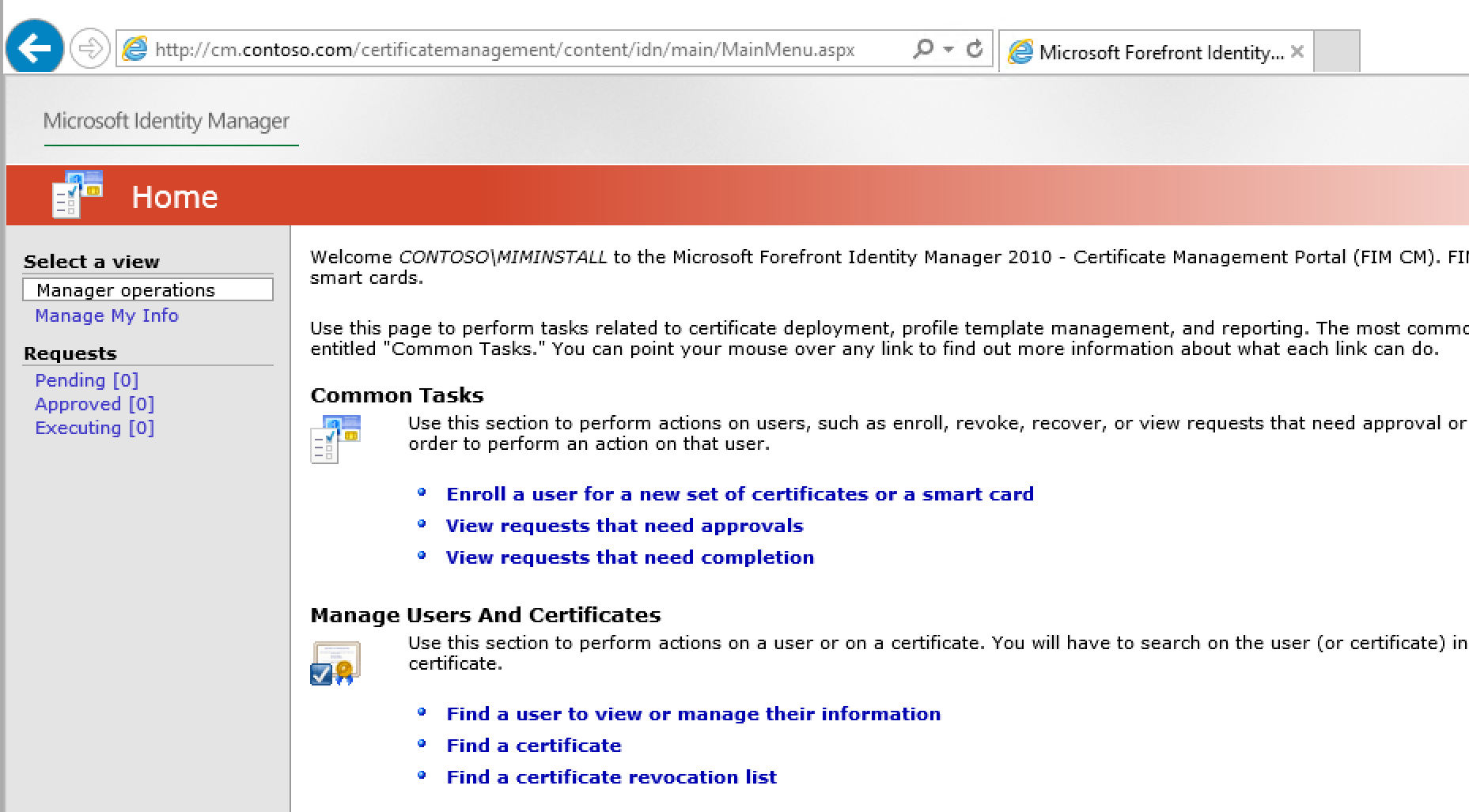

お使いのブラウザーでローカル イントラネット ゾーンに

https://cm.contoso.com/certificatemanagementを追加します。サーバー CORPCM からサイト

https://cm.contoso.com/certificatemanagementにアクセスします。

CNG キー分離サービスの検証

[管理ツール] から、[サービス] を開きます。

[詳細] ウィンドウで、[CNG キー分離] をダブルクリックします。

[全般] タブで、[スタートアップの種類] を [自動] に変更します。

[全般] タブで、サービスを開始します (開始状態になっていない場合)。

[全般] タブで [OK] をクリックします。

CA モジュールのインストールと構成

この手順では、証明機関に FIM CM CA モジュールをインストールして構成します。

管理操作のユーザーのアクセス許可のみを検査するように FIM CM を構成します。

[C:\Program Files\Microsoft Forefront Identity Manager\2010\Certificate Management\Web] ウィンドウで、コピーに という名前を付ける web.config のコピー web.1.config作成します。

[Web] ウィンドウで Web.config を右クリックし、[開く] をクリックします。

注意

Web.config ファイルはメモ帳で開かれます。

ファイルが開いたら、Ctrl キーを押しながら F キーを押します。

[検索と置換] ダイアログ ボックスの [検索] ボックスに、「UseUser」を入力し、[次を検索] を 3 回クリックします。

[検索と置換] ダイアログ ボックスを閉じます。

行 add <key="Clm.RequestSecurity.Flags" value="UseUser,UseGroups" />. 行を変更して、add key="Clm.RequestSecurity.Flags" value="UseUser" /を読み取<ります>。

すべての変更を保存して、ファイルを閉じます。

SQL Server で CA コンピューターのアカウントを作成します。<スクリプトなし>

CORPSQL01 サーバーに接続していることを確認します。

データベース管理者としてログオンしていることを確認します。

[スタート] メニューで [SQL Server Management Studio] を起動します。

[サーバーに接続] ダイアログ ボックスの [サーバー名] ボックスに「CORPSQL01」と入力し、 [接続] をクリックします。

コンソール ツリーで、[セキュリティ] を展開して [ログイン] をクリックします。

[ ログイン] を右クリックし、[ 新しいログイン] をクリックします。

[ 全般 ] ページの [ ログイン名 ] ボックスに 「contoso\CORPCA$」と入力します。 [Windows 認証] をクリックします。 既定のデータベースは FIMCertificateManagement です。

左側のウィンドウで、[ユーザー マッピング] を選択します。 右側のウィンドウで、FIMCertificateManagement の横の [マップ] 列のチェック ボックスをオンにします。 データベース ロールのメンバーシップ: FIMCertificateManagement のリストで、clmApp ロールを有効にします。

[OK] をクリックします。

Microsoft SQL Server Management Studioを閉じます。

証明機関で FIM CM CA モジュールをインストールする

CORPCA サーバーに接続していることを確認します。

[x64] ウィンドウで、Setup.exe を右クリックして、[管理者として実行] をクリックします。

[Microsoft Identity Manager Certificate Management のセットアップ ウィザードの開始] ページで、[次へ] をクリックします。

[使用許諾契約書] ページで、契約書を読みます。 [使用許諾契約書に同意します] チェック ボックスをオンにして、[次へ] をクリックします。

[カスタム セットアップ] ページで、[MIM CM ポータル] をクリックしてから、[この機能をインストールしない] をクリックします。

[カスタム セットアップ] ページで、[MIM CM 更新サービス] をクリックしてから、[この機能をインストールしない] をクリックします。

注意

これにより、MIM CM CA ファイルがインストール可能な唯一の機能として残ります。

[カスタム セットアップ] ページで [次へ] をクリックします。

[Microsoft Identity Manager Certificate Management のインストール] ページで、[インストール] をクリックします。

[Microsoft Identity Manager Certificate Management のセットアップ ウィザードの完了] ページで、[完了] をクリックします。

開いているすべてのウィンドウを閉じます。

MIM CM の終了モジュールを構成する

管理ツールから、証明機関を開きます。

コンソール ツリーで、 contoso-CORPCA-CA を右クリックし、[ プロパティ] をクリックします。

[ Exit Module]\(モジュールの終了 \) タブで、[ FIM CM Exit Module]\(FIM CM 終了モジュール\) を選択し、[Properties]\( プロパティ\) をクリックします。

[FIM CM データベースの接続文字列を指定します] ボックスに、「Connect Timeout=15;Persist Security Info=True; Integrated Security=sspi;Initial Catalog=FIMCertificateManagement;Data Source=CORPSQL01」を入力します。 [接続文字列の暗号化チェック] ボックスを有効のままにして、[OK] をクリックします。

[Microsoft FIM Certificate Management] メッセージ ボックスで、[OK] をクリックします。

[contoso-CORPCA-CA のプロパティ] ダイアログ ボックスで [OK] をクリックします。

[contoso-CORPCA-CA] を右クリックして、[すべてのタスク] をポイントし、[サービスの停止] をクリックします。 Active Directory Certificate Services が停止するのを待ちます。

[contoso-CORPCA-CA] を右クリックして、[すべてのタスク] をポイントし、[サービスの開始] をクリックします。

証明機関コンソールを最小化します。

[管理ツール] から、[イベント ビューアー] を開きます。

コンソール ツリーで、[アプリケーションとサービス ログ] を展開し、[FIM Certificate Management] をクリックします。

イベントのリストで、最新のイベントに、最後に証明書サービスを再起動してから、警告またはエラー イベントが含まれていないことを確認します。

Note

最後のイベントは、終了モジュールが

SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\ContosoRootCA\ExitModules\Clm.Exitの設定を使用して読み込まれていることを示します。イベント ビューアー を最小化します。

MIMCMAgent 証明書のサムプリントを Windows® クリップボードにコピーします。

証明機関コンソールを復元します。

コンソール ツリーで [contoso-CA CORPCA] を展開し、[発行した証明書] をクリックします。

詳細ウィンドウで、[要求者名] 列に CONTOSO\MIMCMAgent が表示され、[証明書テンプレート] 列に FIM CM 署名がある証明書をダブルクリックします。

[詳細] タブで、[拇印] フィールドを選択します。

サムプリントを選択し、Ctrl + C キーを押します。

注意

サムプリント文字のリストでは、先頭にスペースを含めないでください。

[証明書] ダイアログ ボックスで、[OK] をクリックします。

[スタート] メニューの [プログラムとファイルの検索] ボックスに「メモ帳」と入力し、Enter キーを押します。

メモ帳で、[編集] メニューから [貼り付け] をクリックします。

[編集] メニューから [置換] をクリックします。

[検索する文字列] ボックスで、空白文字を入力し、[すべて置換] をクリックします。

注意

これにより、サムプリントの文字間のスペースがすべて削除されます。

[置換] ダイアログ ボックスで、[キャンセル] をクリックします。

変換された thumbprintstring を選択し、CTRL + C を押します。

変更を保存せずにメモ帳を閉じます。

FIM CM ポリシー モジュールを構成する

証明機関コンソールを復元します。

[contoso-CORPCA-CA] を右クリックし、[プロパティ] をクリックします。

[contoso-CORPCA-CA のプロパティ] ダイアログ ボックスの [ポリシー モジュール] タブで、[プロパティ] をクリックします。

[全般] タブで、[FIM CM 以外の要求は既定のポリシー モジュールで処理する] が選択されていることを確認します。

[署名証明書] タブで、[追加] をクリックします。

[証明書] ダイアログ ボックスで、[16 進でエンコードされた証明書ハッシュを指定してください] ボックスを右クリックして、[貼り付け] をクリックします。

[証明書] ダイアログ ボックスで、[OK] をクリックします。

注意

[OK] ボタンが有効になっていない場合は、clmAgent 証明書からサムプリントをコピーしたときに、隠し文字がサムプリント文字列に誤って含まれてしまいました。 この演習のタスク 4: MIMCMAgent 証明書のサムプリントを Windows クリップボードにコピーするからの手順をすべて繰り返します。

[ 構成のプロパティ ] ダイアログ ボックスで、拇印が [有効な署名証明書 ] の一覧に表示されていることを確認し、[OK] をクリック します。

[FIM Certificate Management] メッセージ ボックスで、[OK] をクリックします。

[contoso-CORPCA-CA のプロパティ] ダイアログ ボックスで [OK] をクリックします。

[contoso-CORPCA-CA] を右クリックして、[すべてのタスク] をポイントし、[サービスの停止] をクリックします。

Active Directory Certificate Services が停止するのを待ちます。

[contoso-CORPCA-CA] を右クリックして、[すべてのタスク] をポイントし、[サービスの開始] をクリックします。

証明機関コンソールを閉じます。

開いているすべてのウィンドウを閉じ、ログオフします。

デプロイの最後の手順 は、CONTOSO\MIMCM-Managers がテンプレートをデプロイして作成し、スキーマと Domain Admins なしでシステムを構成できることを確認することです。 次のスクリプトは、dsacls を使用して証明書テンプレートにアクセス許可を付与します。 セキュリティを変更する完全なアクセス許可を持つアカウントで実行し、フォレスト内の既存の各証明書テンプレートに読み取り/書き込みアクセス許可を付与します。

最初のステップ: サービス接続ポイントとターゲットのグループのアクセス許可の構成と、プロファイル テンプレートの管理の委任

サービス接続ポイント (SCP) にアクセス許可を構成します。

委任されたプロファイル テンプレートの管理を構成します。

サービス接続ポイント (SCP) にアクセス許可を構成します。 <スクリプトなし>

CORPDC 仮想サーバーに接続していることを確認します。

contoso\corpadmin としてログオンします

[管理ツール] から [Active Directory ユーザーとコンピューター] を開きます。

[Active Directory ユーザーとコンピューター] の [表示] メニューで、[拡張機能] がオンになっていることを確認します。

コンソール ツリーで、[System | Microsoft | Certificate Lifecycle Manager] Contoso.com | 展開し、[CORPCM] をクリックします。

[CORPCM] を右クリックし、[プロパティ] をクリックします。

[ CORPCM のプロパティ ] ダイアログ ボックスの [ セキュリティ ] タブで、対応するアクセス許可を持つ次のグループを追加します。

グループ アクセス許可 mimcm-Managers 読み取り FIM CM 監査 FIM CM 登録エージェント FIM CM 要求登録 FIM CM 要求の回復 FIM CM 要求の更新 FIM CM 要求の取り消し FIM CM 要求のブロック解除スマート カード mimcm-HelpDesk FIM CM 登録エージェント FIM CM 要求の読み取り FIM CM 要求の取り消しスマート カードのブロック解除 [CORPDC のプロパティ] ダイアログ ボックスで [OK] をクリックします。

[Active Directory ユーザーとコンピューター] は開いたままにします。

子孫ユーザー オブジェクトのアクセス許可を構成します。

[Active Directory ユーザーとコンピューター] コンソールにまだいることを確認します。

コンソール ツリーで、[Contoso.com] を右クリックし、[プロパティ] をクリックします。

[セキュリティ] タブの [詳細設定] をクリックします。

[ Contoso のセキュリティの詳細設定] ダイアログ ボックスで、[ 追加] をクリックします。

[ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスの [選択するオブジェクト名を入力します] テキスト ボックスに「mimcm-Managers」と入力し、[OK] をクリックします。

[Contoso のアクセス許可エントリ] ダイアログ ボックスの [適用対象] ボックスの一覧で [子孫ユーザー オブジェクト] を選択し、次のアクセス許可の [チェック許可] ボックスを有効にします。

すべてのプロパティの読み取り

読み取りアクセス許可

FIM CM Audit

FIM CM Enrollment Agent

FIM CM Request Enroll

FIM CM Request Recover

FIM CM Request Renew

FIM CM Request Revoke

FIM CM Request Unblock Smart Card

[ Contoso のアクセス許可エントリ ] ダイアログ ボックスで、[OK] をクリック します。

[ Contoso のセキュリティの詳細設定] ダイアログ ボックスで、[ 追加] をクリックします。

[ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスの [選択するオブジェクト名を入力します] テキスト ボックスに「mimcm-HelpDesk」と入力し、[OK] をクリックします。

[Contoso のアクセス許可エントリ] ダイアログ ボックスの [適用対象] ボックスの一覧で、[子孫ユーザー オブジェクト] を選択し、次のアクセス許可の [チェック許可] ボックスを選択します。

すべてのプロパティの読み取り

読み取りアクセス許可

FIM CM Enrollment Agent

FIM CM Request Revoke

FIM CM Request Unblock Smart Card

[ Contoso のアクセス許可エントリ ] ダイアログ ボックスで、[OK] をクリック します。

[ Contoso の高度なセキュリティ設定] ダイアログ ボックスで、[OK] をクリック します。

[contoso.com のプロパティ] ダイアログ ボックスで [OK] をクリックします。

[Active Directory ユーザーとコンピューター] は開いたままにします。

子孫ユーザー オブジェクトのアクセス許可を構成します。<スクリプトなし>

[Active Directory ユーザーとコンピューター] コンソールにまだいることを確認します。

コンソール ツリーで、[Contoso.com] を右クリックし、[プロパティ] をクリックします。

[セキュリティ] タブの [詳細設定] をクリックします。

[ Contoso のセキュリティの詳細設定] ダイアログ ボックスで、[ 追加] をクリックします。

[ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスの [選択するオブジェクト名を入力します] テキスト ボックスに「mimcm-Managers」と入力し、[OK] をクリックします。

[CONTOSO のアクセス許可エントリ] ダイアログ ボックスの [適用対象] ボックスの一覧で [子孫ユーザー オブジェクト] を選択し、次のアクセス許可の [チェック許可] ボックスを有効にします。

すべてのプロパティの読み取り

読み取りアクセス許可

FIM CM Audit

FIM CM Enrollment Agent

FIM CM Request Enroll

FIM CM Request Recover

FIM CM Request Renew

FIM CM Request Revoke

FIM CM Request Unblock Smart Card

[CONTOSO のアクセス許可エントリ] ダイアログ ボックスで、[OK] をクリックします。

[CONTOSO のセキュリティの詳細設定] ダイアログ ボックスで、[追加] をクリックします。

[ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスの [選択するオブジェクト名を入力します] テキスト ボックスに「mimcm-HelpDesk」と入力し、[OK] をクリックします。

[CONTOSO のアクセス許可エントリ] ダイアログ ボックスの [適用先] リストで、[子孫ユーザー オブジェクト] を選択し、次の [アクセス許可] の [許可] チェック ボックスをオンにします。

すべてのプロパティの読み取り

読み取りアクセス許可

FIM CM Enrollment Agent

FIM CM Request Revoke

FIM CM Request Unblock Smart Card

[ contoso のアクセス許可エントリ ] ダイアログ ボックスで、[OK] をクリック します。

[ Contoso の高度なセキュリティ設定] ダイアログ ボックスで、[OK] をクリック します。

[contoso.com のプロパティ] ダイアログ ボックスで [OK] をクリックします。

[Active Directory ユーザーとコンピューター] は開いたままにします。

2 番目のステップ: 証明書テンプレートの管理アクセス許可を委任する <スクリプト>

証明書テンプレート コンテナーに対するアクセス許可を委任します。

OID コンテナーに対するアクセス許可を委任します。

既存の証明書テンプレートに対するアクセス許可を委任します。

証明書テンプレート コンテナーに対するアクセス許可を定義する:

Active Directory サイトとサービス コンソールを復元します。

コンソール ツリーで、[Services]、[Public Key Services] の順に展開し、[証明書テンプレート] をクリックします。

コンソール ツリーで、[証明書テンプレート] を右クリックし、[委任コントロール] をクリックします。

オブジェクト制御の委任ウィザードで、[次へ] をクリックします。

[ユーザーまたはグループ] ページで、[追加] をクリックします。

[ ユーザー、コンピューター、またはグループの選択 ] ダイアログ ボックスの [ 選択するオブジェクト名を入力 してください] ボックスに 「mimcm-Managers」と入力し、[OK] をクリック します。

[ユーザーまたはグループ] ページで、[次へ] をクリックします。

[委任するタスク] ページで、[委任するカスタム タスクを作成する] をクリックし、[次へ] をクリックします。

[ Active Directory オブジェクトの種類 ] ページで、 このフォルダー、このフォルダー内の既存のオブジェクト、およびこのフォルダー内の新しいオブジェクトの作成 が選択されていることを確認し、[ 次へ] をクリックします。

[アクセス許可] ページの [アクセス許可] リストで、[フル コントロール] チェック ボックスをオンにして、[次へ] をクリックします。

オブジェクト制御の委任ウィザードの [完了] ページで、[完了] をクリックします。

OID コンテナーに対するアクセス許可を定義する:

コンソール ツリーで [OID] を右クリックし、[プロパティ] をクリックします。

[OID のプロパティ] ダイアログ ボックスの [セキュリティ] タブで、[詳細設定] をクリックします。

[OID のセキュリティの詳細設定] ダイアログ ボックスで、[追加] をクリックします。

[ユーザー、コンピューター、サービス アカウント、またはグループの選択] ダイアログ ボックスの [選択するオブジェクト名を入力します] テキスト ボックスに「mimcm-Managers」と入力し、[OK] をクリックします。

[OID のアクセス許可エントリ] ダイアログ ボックスで、[このオブジェクトとすべての子オブジェクト] にアクセス許可が適用されていること確認し、[フル コントロール] をクリックして、[OK] をクリックします。

[OID のセキュリティの詳細設定] ダイアログ ボックスで、[OK] をクリックします。

[OID のプロパティ] ダイアログ ボックスで [OK] をクリックします。

Active Directory サイトとサービスを閉じます。

スクリプト: OID、プロファイル テンプレート、および証明書テンプレートのコンテナーに対するアクセス許可

import-module activedirectory

$adace = @{

"OID" = "AD:\\CN=OID,CN=Public Key Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"CT" = "AD:\\CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com";

"PT" = "AD:\\CN=Profile Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=contoso,DC=com"

}

$adace.GetEnumerator() | **Foreach-Object** {

$acl = **Get-Acl** *-Path* $_.Value

$sid=(**Get-ADGroup** "MIMCM-Managers").SID

$p = **New-Object** System.Security.Principal.SecurityIdentifier($sid)

##https://msdn.microsoft.com/library/system.directoryservices.activedirectorysecurityinheritance(v=vs.110).aspx

$ace = **New-Object** System.DirectoryServices.ActiveDirectoryAccessRule

($p,[System.DirectoryServices.ActiveDirectoryRights]"GenericAll",[System.Security.AccessControl.AccessControlType]::Allow,

[DirectoryServices.ActiveDirectorySecurityInheritance]::All)

$acl.AddAccessRule($ace)

**Set-Acl** *-Path* $_.Value *-AclObject* $acl

}

スクリプト: 既存の証明書テンプレートに対するアクセス許可を委任します。

dsacls "CN=Administrator,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CAExchange,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CEPEncryption,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ClientAuth,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CodeSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CrossCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=CTLSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DirectoryEmailReplication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainController,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=DomainControllerAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFS,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EFSRecovery,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=EnrollmentAgentOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=ExchangeUserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=FIMCMKeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOffline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=IPSecIntermediateOnline,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KerberosAuthentication,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=KeyRecoveryAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Machine,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=MachineEnrollmentAgent,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OCSPResponseSigning,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=OfflineRouter,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=RASAndIASServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardLogon,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SmartCardUser,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=SubCA,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=User,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=UserSignature,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=WebServer,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO

dsacls "CN=Workstation,CN=Certificate Templates,CN=Public Key

Services,CN=Services,CN=Configuration,DC=Contoso,DC=com" /G

Contoso\\MIMCM-Managers:SDDTRCWDWOLCWPRPCCDCWSLO