手順 5 - PRIV フォレストと CORP フォレスト間に信頼関係を確立する

Contoso.local などの CORP ドメインごとに、PRIV と CONTOSO のドメイン コントローラーを信頼関係でバインドする必要があります。 これにより、PRIV ドメインのユーザーが CORP ドメインのリソースにアクセスできるようになります。

各ドメイン コントローラーを対応するドメイン コントローラーに接続する

信頼関係を確立する前に、各ドメイン コントローラーで、相手側のドメイン コントローラーと DNS サーバーの IP アドレスに基づいて、相手側の DNS 名解決を構成する必要があります。

MIM ソフトウェアを備えたドメイン コントローラーまたはサーバーが仮想マシンとして展開されている場合は、これらのコンピューターにドメイン名前付けサービスを提供している他の DNS サーバーがないことを確認します。

- パブリック ネットワークに接続されているネットワーク インターフェイスなど、複数のネットワーク インターフェイスが仮想マシンにある場合は、一時的にそれらの接続を無効にするか、Windows のネットワーク インターフェイス設定をオーバーライドする必要があります。 DHCP で提供された DNS サーバー アドレスがどの仮想マシンでも使用されていないことを必ず確認してください。

既存の CORP ドメイン コントローラーが名前を PRIV フォレストにルーティングできることを確認します。 CORPDC などの PRIV フォレスト外部の各ドメイン コントローラーで、PowerShell を起動し、次のコマンドを入力します。

nslookup -qt=ns priv.contoso.local.出力が、正しい IP アドレスを持つ PRIV ドメインのネームサーバー レコードを示すことを確認します。

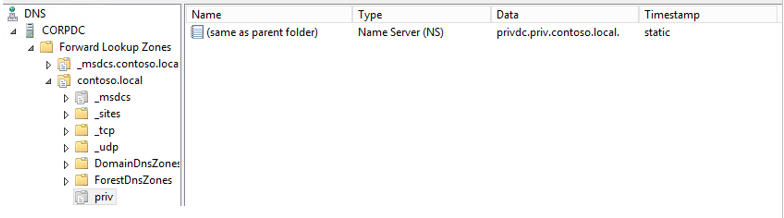

ドメイン コントローラーが PRIV ドメインをルーティングできない場合は、DNS マネージャー ([開始]>[アプリケーション ツール]>[DNS] にある) を使用して、PRIV ドメインから PRIVDC の IP アドレスへの DNS 名転送を構成します。 優れたドメイン (contoso.local など) の場合は、このドメイン コントローラーとそのドメイン ( CORPDC>Forward Lookup Zones>contoso.local など) のノードを展開し、 priv という名前のキーがネーム サーバー (NS) 型として存在することを確認します。

PAMSRV で信頼関係を確立する

PAMSRV で、CORPDC などの各ドメインとの一方向の信頼関係を確立し、CORP ドメイン コントローラーが PRIV フォレストを信頼するようにします。

PRIV ドメイン管理者 (PRIV\Administrator) として PAMSRV にサインインします。

PowerShell を起動します。

既存の各フォレストに対して、次の PowerShell コマンドを入力します。 CORP ドメイン管理者 (CONTOSO\Administrator) の資格情報を求める画面が表示されたら、資格情報を入力します。

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $ca既存のフォレスト内のドメインごとに次のコマンドを入力します。

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

既存の Active Directory フォレストへの読み取りアクセス権を付与する

既存のフォレストごとに、PRIV 管理者と監視サービスによる AD に対する読み取りアクセス権を有効にします。

既存の CORP フォレスト ドメイン コントローラー (CORPDC) に、そのフォレスト (Contoso\Administrator) のトップレベル ドメインのドメイン管理者としてサインインします。

[Active Directory ユーザーとコンピューター] を起動します。

ドメイン contoso.local を右クリックし、[制御の委任]を選択します。

[選択したユーザーとグループ] タブで、[ 追加] をクリックします。

[ユーザー、コンピューター、またはグループの選択] ウィンドウで、[場所] をクリックし、場所を priv.contoso.local に変更します。 オブジェクト名に「Domain Admins」と入力し、[名前の確認]をクリックします。 ポップアップが表示されたら、ユーザー名に「priv\administrator」と入力し、パスワードを入力します。

「Domain Admins」の後に「; MIMMonitor」を追加します。 Domain Admins と MIMMonitor の名前に下線が表示されたら、[OK] をクリックし、[次へ] をクリックします。

一般的なタスクの一覧で、[すべてのユーザー情報の読み取り] を選択し、[次へ]、[完了] の順にクリックします。

[Active Directory ユーザーとコンピューター] を閉じます。

PowerShell ウィンドウを開きます。

netdomを使用して、SID 履歴が有効で、SID フィルターが無効であることを確認します。 型:netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.local出力に、"この信頼に対して SID 履歴を有効にしています または "SID 履歴はこの信頼に対して既に有効になっています" という内容が示されるはずです。

出力は、 SID フィルター処理がこの信頼に対して有効になっていないことも示す必要があります。 詳細については、「 SID フィルターの検疫を無効にする 」を参照してください。

監視サービスとコンポーネント サービスを開始する

PRIV ドメイン管理者 (PRIV\Administrator) として PAMSRV にサインインします。

PowerShell を起動します。

次の PowerShell コマンドを入力します。

net start "PAM Component service" net start "PAM Monitoring service"

次の手順で、グループを PAM に移動します。