MIM PAM でのアクティブ化Microsoft Entra多要素認証の使用

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日より、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証 (MFA) 要求がサービスされなくなります。 Azure Multi-Factor Authentication Server のお客様は、AD でカスタム MFA プロバイダーまたはWindows Helloまたはスマートカード ベースの認証を使用する代わりに、 に移行することを計画する必要があります。

PAM ロールを構成するときは、ロールのアクティブ化を要求するユーザーを承認する方法を選択できます。 PAM の認証アクティビティの実装には、以下の選択肢があります。

- ロールの所有者の承認

- Microsoft Entra 多要素認証

どちらのチェックも有効ではない場合、候補ユーザーは各自のロールに対して自動的にアクティブになります。

Microsoft Entra多要素認証は認証サービスであり、ユーザーはモバイル アプリ、電話、またはテキスト メッセージを使用してサインイン試行を確認する必要があります。

注意

MIM によって提供される要塞環境を使用した PAM アプローチは、インターネット アクセスが利用できない分離された環境のカスタム アーキテクチャで使用することを目的としています。この構成は規制によって必要とされます。また、オフラインの研究所や切断された運用テクノロジや監督制御、データ取得環境などの影響の大きい分離された環境で使用されます。 多要素認証Microsoft Entraインターネット サービスであるため、このガイダンスは、既存の MIM PAM のお客様、または規制によってこの構成が必要な環境でのみ提供されます。 Active Directory がインターネットに接続された環境の一部である場合は、開始する場所に関する 特権アクセスのセキュリティ保護 に関するページを参照してください。

前提条件

MIM PAM で多要素認証Microsoft Entra使用するには、次のものが必要です。

- PAM を提供する各 MIM サービスからのインターネット アクセス。Microsoft Entra多要素認証サービスに接続する

- Azure サブスクリプション

- 2019 年 7 月 1 日より前の Azure Multi-Factor Authentication Server

- 候補ユーザーのMicrosoft Entra ID P1 または P2 ライセンス

- 全候補ユーザーの電話番号

Microsoft Entra多要素認証サービス資格情報のダウンロード

Azure Multi-Factor Authentication Server の使用については、「PAM または SSPR での Azure Multi-Factor Authentication Server の使用」を参照してください。

多要素認証をMicrosoft Entraするための MIM サービスの構成

MIM サービスがインストールされているコンピューターで、管理者または MIM をインストールしたユーザーとしてサインインします。

C:\Program Files\Microsoft Forefront Identity Manager\2010\Service\MfaCertsなどの MIM サービスがインストールされたディレクトリの下に、新しいディレクトリ フォルダーを作成します。エクスプローラーを使用して、前のセクションでダウンロードした ZIP ファイルの

pf\certsフォルダーに移動します。 ファイルcert\_key.p12を新しいディレクトリにコピーします。Windows エクスプローラーを使用して、ZIP のフォルダーに

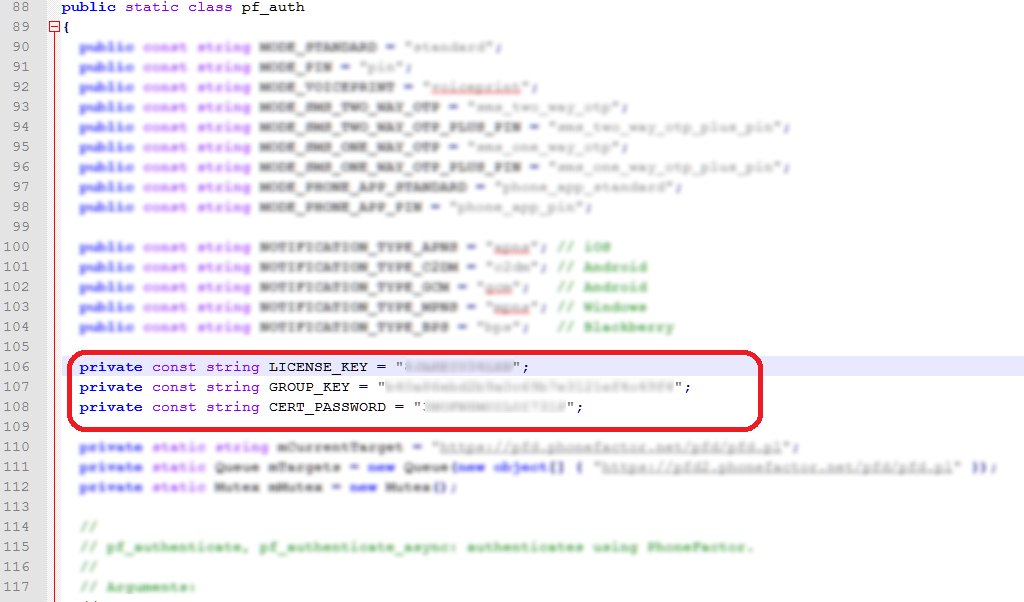

pf移動し、メモ帳などのテキスト エディターでファイルpf\_auth.csを開きます。LICENSE\_KEY、GROUP\_KEY、CERT\_PASSWORDの 3 つのパラメーターを探します。

メモ帳を使用して、

C:\Program Files\Microsoft Forefront Identity Manager\2010\Serviceにある MfaSettings.xml を開きます。pf_auth.cs ファイル内のLICENSE_KEY、GROUP_KEY、およびCERT_PASSWORDパラメーターの値を、MfaSettings.xml ファイル内のそれぞれの xml 要素にコピーします。

<CertFilePath> XML 要素で、前に抽出したcert_key.p12 ファイルの完全パス名を指定します。

username 要素に、任意の<ユーザー名を入力します。>

<DefaultCountryCode> 要素に、ユーザーをダイヤルするための国コード (米国とカナダの場合は 1 など) を入力します。 この値は、ユーザーが登録している電話番号に国コードがない場合に使用されます。 ユーザーの電話番号に、組織で構成された国コードとは異なるコードがある場合は、その国コードを登録する電話番号に含める必要があります。

MIM サービス フォルダー

C:\Program Files\Microsoft Forefront Identity Manager\2010\\Serviceに MfaSettings.xml を保存して上書きします。

注意

プロセスの最後に、ファイル MfaSettings.xml またはそのコピー、あるいは ZIP ファイルが読み取り可能ではないことを確認します。

Microsoft Entra多要素認証用に PAM ユーザーを構成する

ユーザーが多要素認証を必要とするロールMicrosoft Entraアクティブ化するには、ユーザーの電話番号を MIM に格納する必要があります。 この属性は 2 通りの方法で設定します。

1 つ目は、New-PAMUser コマンドにより、電話番号属性を CORP ドメインのユーザーのディレクトリ エントリから MIM サービス データベースにコピーする方法です。 これは、1 回限りの操作であることに注意してください。

2 つ目は、Set-PAMUser コマンドにより、MIM サービス データベース内の電話番号属性を更新する方法です。 たとえば、次の内容は、MIM サービス内の既存の PAM ユーザーの電話番号を置換します。 そのディレクトリ エントリは変更されません。

Set-PAMUser (Get-PAMUser -SourceDisplayName Jen) -SourcePhoneNumber 12135551212

Microsoft Entra多要素認証用に PAM ロールを構成する

PAM ロールの候補ユーザー全員が MIM サービス データベースに電話番号を格納したら、多要素認証Microsoft Entra要求するようにロールを構成できます。 これは、New-PAMRole コマンドまたは Set-PAMRole コマンドを使用して行います。 たとえば、オブジェクトに適用された

Set-PAMRole (Get-PAMRole -DisplayName "R") -MFAEnabled 1

Microsoft Entraコマンドでパラメーター "-MFAEnabled 0" を指定することで、ロールに対して多要素認証をSet-PAMRole無効にすることができます。

トラブルシューティング

Privileged Access Management のイベント ログには、次のイベントが記録されます。

| id | 重大度 | 生成元 | 説明 |

|---|---|---|---|

| 101 | エラー | MIM サービス | ユーザーが多要素認証Microsoft Entra完了しなかった (電話に応答しなかったなど) |

| 103 | Information | MIM サービス | ユーザーがアクティブ化中に多要素認証Microsoft Entra完了した |

| 825 | 警告 | PAM 監視サービス | 電話番号が変更された |