AipFileDeleted

Azure Information Protectionは、組織が機密データの分類とラベル付けを行い、そのデータへのアクセス方法と共有方法を制御するためのポリシーを適用できるサービスです。

AipFileDeleted は、Office 365統合監査ログに記録されるイベントの一種です。 AipFileDeleted イベントは、Azure Information Protection (AIP) ラベル付きファイルを削除しようとする試みを表します。 イベント内で、ResultStatus はファイルの削除が成功したかどうかを示します。

Office 365統合監査ログにアクセスする

監査ログには、次の方法でアクセスできます。

- Microsoft Purview コンプライアンス ポータルの 監査ログ検索ツール。

- Exchange Online PowerShell の Search-UnifiedAuditLog コマンドレット。

- Office 365 マネージメント アクティビティ API。

監査ログ検索ツール

- Microsoft Purview コンプライアンス ポータルに移動し、サインインします。

- コンプライアンス ポータルの左側のウィンドウで、[監査] を選択 します。

注:

左側のウィンドウに [監査] が表示されない場合は、アクセス許可の詳細については、「Microsoft Defender for Office 365のロールと役割グループ」と「Microsoft Purview コンプライアンス」を参照してください。

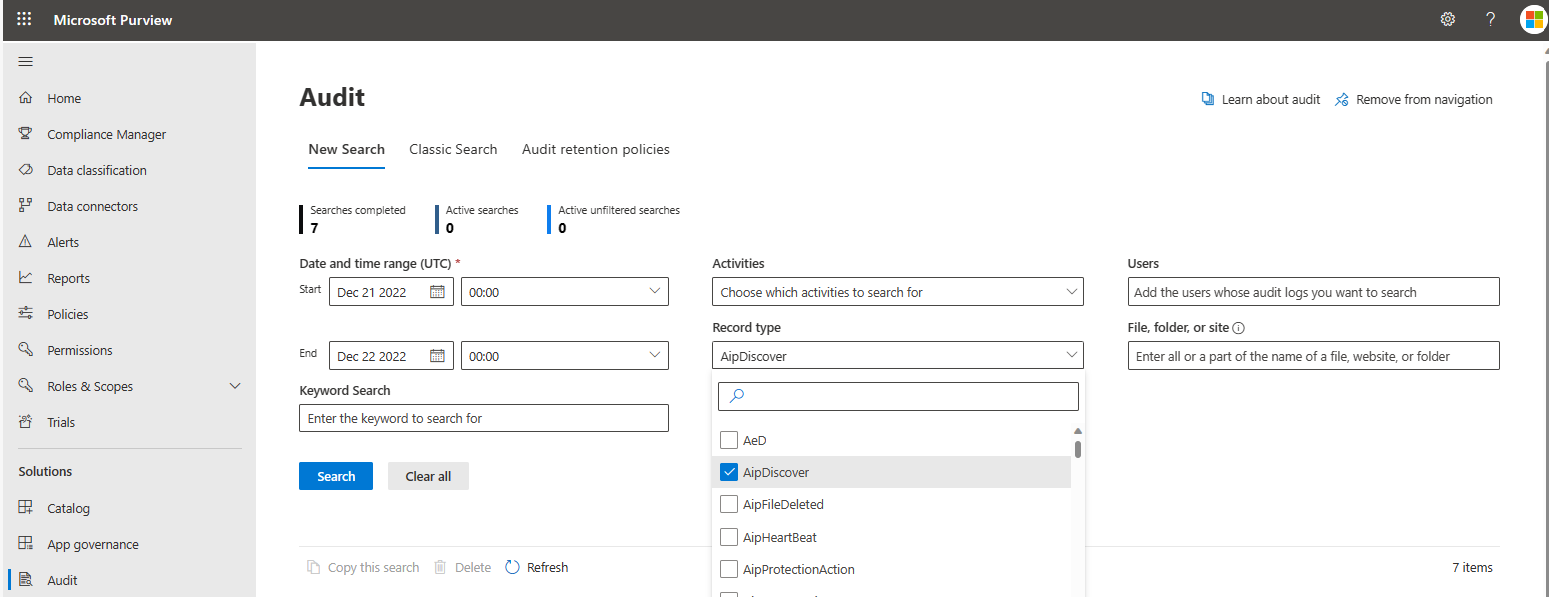

- [ 新しい検索 ] タブで、[レコードの種類] を [AipDiscover ] に設定し、他のパラメーターを構成します。

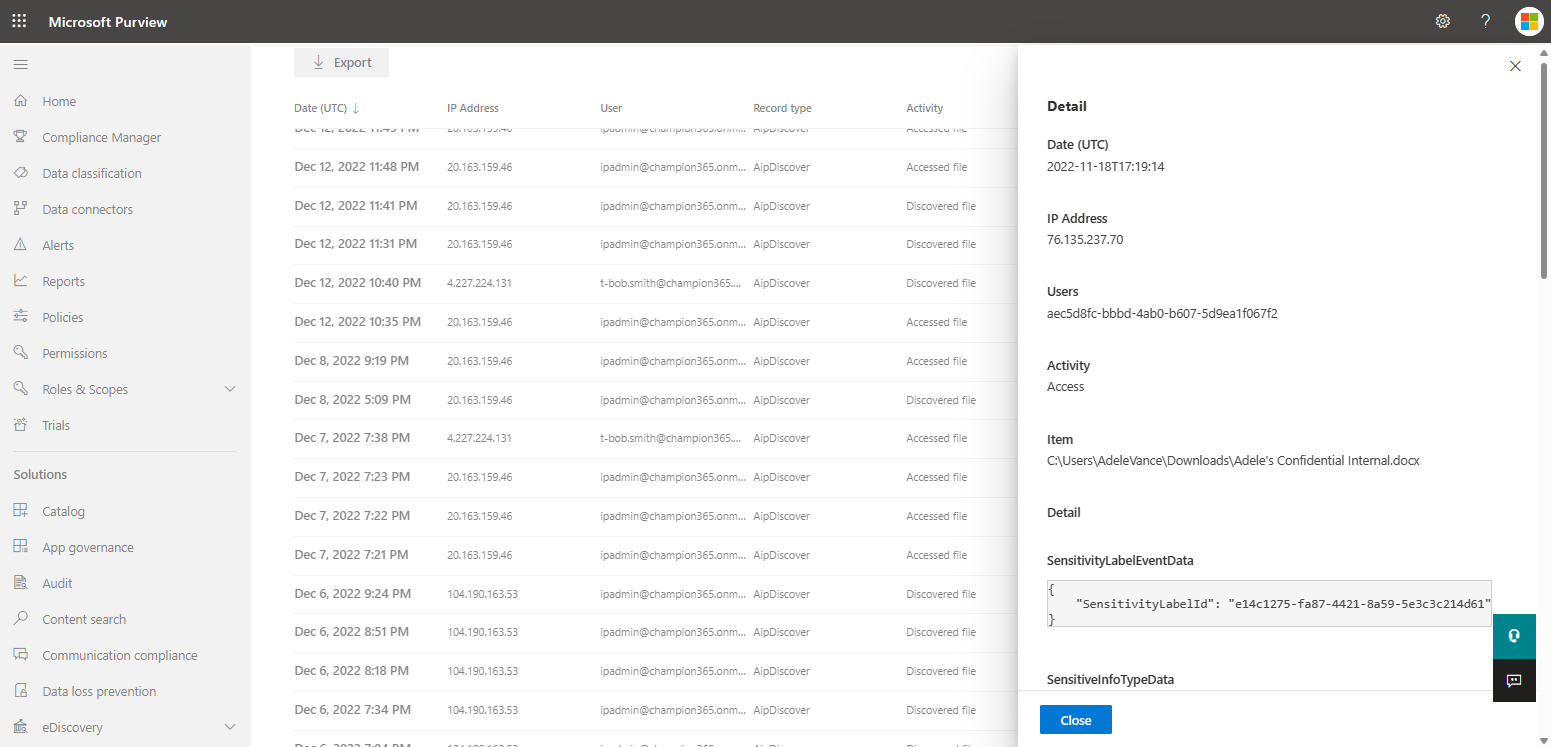

- [ 検索 ] をクリックして、条件を使用して検索を実行します。 結果ウィンドウで、イベントを選択して結果を表示します。 検出操作とアクセス操作の両方を表示できます。

Microsoft Purview コンプライアンス ポータルでの監査ログの表示の詳細については、「監査ログ アクティビティ」を参照してください。

PowerShell で統合監査ログを検索する

PowerShell を使用して統合監査ログにアクセスするには、まず、次の手順を実行して、Exchange Online PowerShell セッションに接続します。

リモート PowerShell セッションを確立する

接続が確立されたら、Exchange Online コマンドレットを実行して、Exchange Online環境を管理できます。

PowerShell ウィンドウを開き、Install-Module -Name ExchangeOnlineManagement コマンドを実行して、Exchange Online管理モジュールをインストールします。 このモジュールでは、Exchange Onlineの管理に使用できるコマンドレットを提供します。

- Connect-IPPSSession は、Exchange Online PowerShell セッションへのリモート接続を作成するために使用される PowerShell コマンドレットです。

- ExchangeOnlineManagement Import-Module は、Exchange Online管理モジュールを現在の PowerShell セッションにインポートするために使用される PowerShell コマンドレットです。

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

特定のユーザーと接続する

コマンドを実行して、特定のユーザーにExchange Online資格情報の入力を求めます。

$UserCredential = Get-Credential

指定された資格情報を使用してExchange Onlineに接続するコマンド。

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

現在のセッションで資格情報を使用して接続する

現在のセッションの資格情報を使用してExchange Onlineに接続する

Connect-ExchangeOnline

Search-UnifiedAuditLog コマンドレット

Search-UnifiedAuditLog コマンドレットは、Office 365統合監査ログの検索に使用できる PowerShell コマンドです。 統合監査ログは、イベントの追跡に使用できるOffice 365のユーザーと管理者のアクティビティの記録です。 このコマンドレットの使用に関するベスト プラクティスについては、「 Search-UnifiedAuditLog を使用するためのベスト プラクティス」を参照してください。

PowerShell を使用して統合監査ログから AipFileDeleted イベントを抽出するには、次のコマンドを使用します。 これにより、指定した日付範囲の統合監査ログが検索され、レコードの種類が "AipFileDeleted" のイベントが返されます。 結果は、指定したパスの CSV ファイルにエクスポートされます。

Search-UnifiedAuditLog -RecordType AipFileDeleted -StartDate (Get-Date).AddDays(-7) -EndDate (Get-Date) | Export-Csv -Path <output file>

PowerShell からの AipFileDeleted イベントの例を次に示します。

RecordType : AipFileDeleted

CreationDate : 12/22/2022 8:50:10 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : FileDeleted

AuditData :

{

"SensitiveInfoTypeData":[],

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Scanners",

"ProcessName":"MSIP.Scanner",

"Platform":1,

"DeviceName":"AIPSCANNER1.mscompliance.click",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Rest",

"ObjectId":"fileshare\capacity\Data8\docs - Copy - Copy (7) - Copy\_creds\Acme Request for Time Off.doc",

"UserId":"AdeleV@champion365.onmicrosoft.com",

"UserId":"mipscanner@kazdemos.org",

"ClientIP":" 52.159.112.221",

"Id":"8417bbf6-3469-57bf-d48e-ee80f34c3d71",

"RecordType":96,

"CreationTime":"2022-12-22T20:50:10",

"Operation":"FileDeleted",

"OrganizationId":"ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c",

"UserType":5,

"UserKey":"cab9530a-5b06-4c61-b09b-590fda6a40f8",

"ResultStatus":"Succeeded"

}

ResultIndex : 9

ResultCount : 11

Identity : 2e7b94ee-92f7-480f-8b14-89d4bc0c0e43

IsValid : True

ObjectState : Unchanged

注:

これは、Search-UnifiedAuditLog コマンドレットを使用する方法のほんの一例です。 コマンドを調整し、特定の要件に基づいて追加のパラメーターを指定する必要がある場合があります。 統合監査ログに PowerShell を使用する方法の詳細については、「統合監査 ログの検索」を参照してください。

Office 365 マネージメント アクティビティ API

Office 365 Management API エンドポイントに対してクエリを実行できるようにするには、適切なアクセス許可を使用してアプリケーションを構成する必要があります。 詳細なガイドについては、「Office 365管理 API の概要」を参照してください。

REST API からの AipFileDeleted イベントの例を次に示します。

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-04T21:59:50.7763106Z

EventCreationTime [UTC] : 2022-12-01T22:10:41Z

Id : 8417bbf6-3469-57bf-d48e-ee80f34c3d71

Operation : FileDeleted

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 96

UserType : 5

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : cab9530a-5b06-4c61-b09b-590fda6a40f8

ResultStatus : Succeeded

Scope : 1

ClientIP : 52.159.112.221

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Scanner

Common_ProcessName : MSIP.Scanner

Common_Platform : 1

Common_DeviceName : AIPSCANNER1.mscompliance.click

Common_ProductVersion : 2.14.90.0

ObjectId : \\fileshare\capacity\Data8\docs - Copy - Copy (7) - Copy\_creds\Acme Request for Time Off.doc

SensitiveInfoTypeData : []

Common_Location : On-premises file shares

DataState : Rest

Type : AuditGeneral_CL

AipFileDeleted イベントの属性

| イベント | 型 | 説明 |

|---|---|---|

| ApplicationId | GUID | 操作を実行するアプリケーションの ID。 |

| ApplicationName | String | 操作を実行しているアプリケーションのフレンドリ名。 (Outlook、OWA、Word、Excel、PowerPoint など) |

| ClientIP | IPv4/IPv6 | アクティビティがログに記録されたときに使用されたデバイスの IP アドレス。 一部のサービスでは、このプロパティに表示される値は、ユーザーに代わってサービスを呼び出す信頼できるアプリケーション (Office on the web アプリなど) の IP アドレスであり、アクティビティを実行したユーザーが使用するデバイスの IP アドレスではない場合があります。 |

| CreationTime | 日付/時刻 | ユーザーがアクティビティを実行した、世界協定時刻 (UTC) での日時。 |

| DataState | String | Rest = イベントがログに 記録されたときにファイルが開かなかった Use = File は、イベントがログに記録されたときに使用中でした。 |

| DeviceName | String | アクティビティが発生したデバイス。 |

| Id | GUID | 監査レコードの一意識別子。 |

| IsProtected | ブール型 | データが暗号化で保護されているかどうかを示します。 |

| Location | String | ユーザーのデバイスに関するドキュメントの場所。 |

| ObjectId | String | ユーザーがアクセスするファイルの完全パス (URL)。 |

| 操作 | 文字列 | 監査ログの操作の種類。 AipFileDeleted の場合、操作は FileDeleted です。 |

| OrganizationId | GUID | 組織の Office 365 テナントの GUID。 この値は Office 365 サービスに関係なく、組織では常に同じ値になります。 |

| プラットフォーム | 倍精度浮動小数点数 | アクティビティが発生したプラットフォーム。 0 = 不明 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Web ブラウザー |

| ProcessName | String | 関連するプロセス名 (Outlook、MSIP.App、WinWord など) |

| ProductVersion | String | AIP クライアントのバージョン。 |

| RecordType | 倍精度浮動小数点数 | レコードによって示される操作の種類。 96 は AipFileDeleted レコードを表します。 |

| ResultStatus | String | ファイルの削除が成功したかどうかを示します。 |

| 範囲 | 倍精度浮動小数点数 | 0 は、ホストされている O365 サービスによってイベントが作成されたことを表します。 1 は、イベントがオンプレミス サーバーによって作成されたことを表します。 |

| SensitiveInfoTypeData | String | データ内で検出された機密情報の種類。 |

| SensitivityLabelId | GUID | 現在の MIP 秘密度ラベル GUID。 cmdlt Get-Label を使用して、GUID の完全な値を取得します。 |

| UserId | String | レコードがログに記録されたアクションを実行したユーザーのユーザー プリンシパル名 (UPN)。 |

| UserKey | GUID | UserId プロパティで識別されるユーザーの別の ID。 このプロパティには、SharePoint、OneDrive for Business、および Exchange のユーザーにより実行されたイベントの Passport 固有 ID (PUID) が格納されます。 |

| UserType | 倍精度浮動小数点数 | 操作を実行したユーザーの種類。 0 = 標準 1 = 予約済み 2 = 管理 3 = DcAdmin 4 = システム 5 = アプリケーション 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |