Microsoft Entra B2B を使用して外部ゲスト ユーザーに Power BI コンテンツを配布する

概要: この技術的なホワイトペーパーでは、 Microsoft Entra ID (旧称: Azure Active Directory) Business-to-business (Microsoft Entra B2B) の統合を使用して組織外のユーザーにコンテンツを配布する方法について説明します。

編集者: Lukasz Pawlowski、Kasper de Jonge

技術校閲者: Adam Wilson、Sheng Liu、Qian Liang、Sergei Gundorov、Jacob Grimm、Adam Saxton、Maya Shenhav、Nimrod Shalit、Elisabeth Olson

注意

ブラウザーで [印刷] を選択して [PDF として保存] を選択することで、このホワイト ペーパーを保存または印刷できます。

はじめに

Power BI は、組織にビジネスの 360 度ビューを提供し、これらの組織のすべてのユーザーがデータを使用してインテリジェントな意思決定を行うのに役立ちます。 これらの組織の多くは、外部のパートナー、クライアント、請負業者と強力な信頼関係を持っています。 これらの組織は、そのような外部パートナーのユーザーに Power BI ダッシュボードとレポートへの安全なアクセスを提供する必要があります。

Power BI と Microsoft Entra Business-to-Business (Microsoft Entra B2B) との統合により、組織外のゲスト ユーザーに Power BI コンテンツを安全に配布しながら、内部データに対する制御を引き続き維持し、アクセスを管理できます。

このホワイト ペーパーでは、Power BI の Microsoft Entra B2B との統合について理解するために必要なすべての詳細を説明します。 最も一般的なユース ケース、セットアップ、ライセンス、行レベル セキュリティを取り上げます。

シナリオ

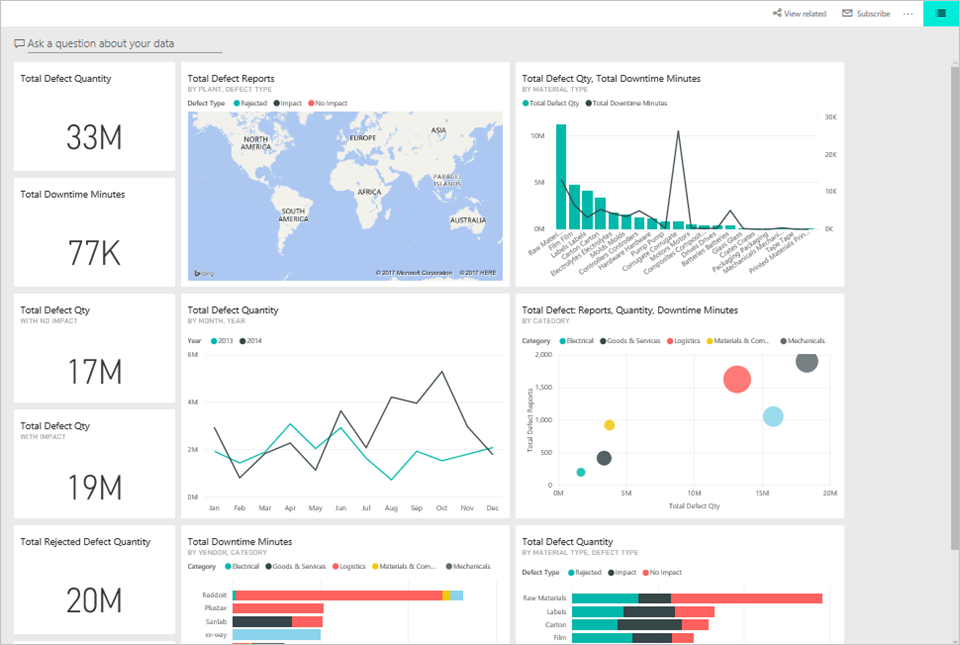

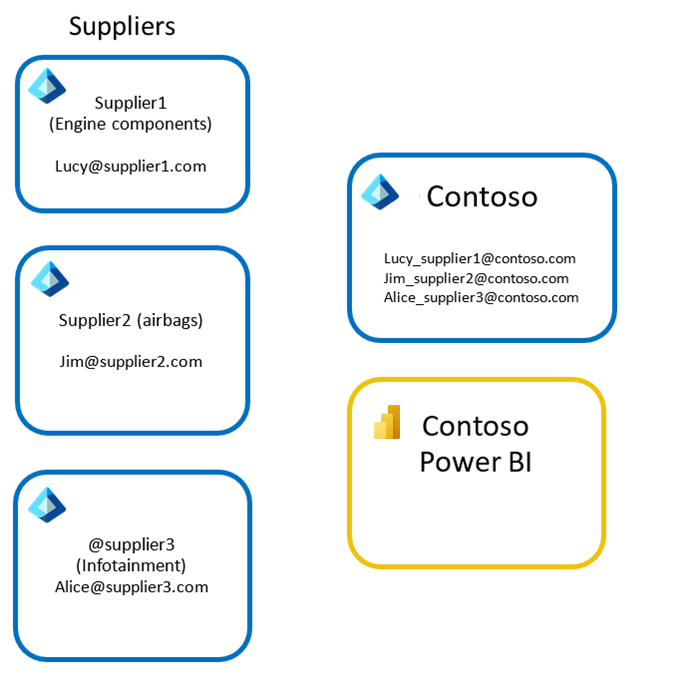

Contoso は自動車メーカーで、製造業務を行うために必要なすべてのコンポーネント、材料、サービスを提供する多くのさまざまなサプライヤーと連携しています。 Contoso はサプライ チェーンのロジスティクスを合理化したいと考えており、Power BI を使用してサプライ チェーンの主要なパフォーマンス メトリックを監視する計画を立てています。 Contoso は、セキュリティで保護された管理可能な方法で、分析を外部サプライ チェーン パートナーと共有したいと考えています。

Contoso は、Power BI と Microsoft Entra B2B を使用して、外部ユーザーに対して次のエクスペリエンスを有効にできます。

項目ごとのアドホック共有

Contoso は、Contoso 車両用ラジエーターを構築するサプライヤーと連携しています。 多くの場合、Contoso のすべての車両のデータを使用して、ラジエーターの信頼性を最適化する必要があります。 Contoso のアナリストは、Power BI を使用してラジエーターの信頼性レポートをサプライヤーのエンジニアと共有しています。 エンジニアは、レポートを表示するためのリンクを含むメールを受け取ります。

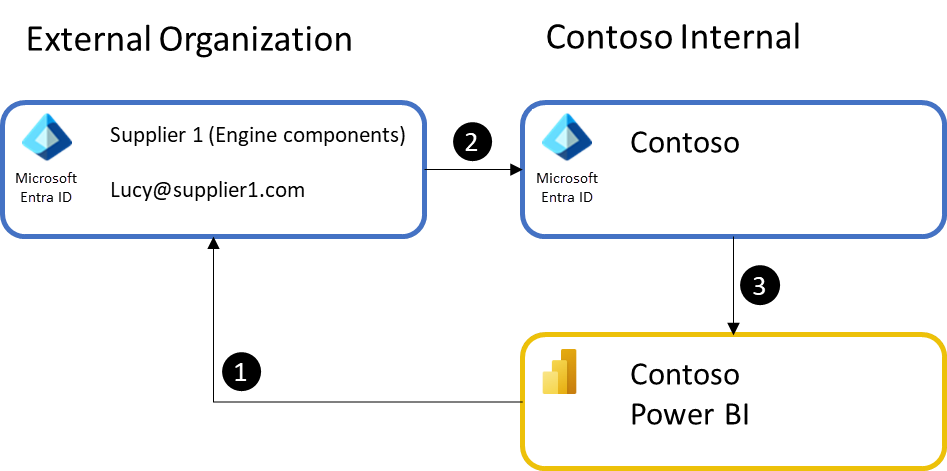

前述のように、このアドホック共有は、ビジネス ユーザーが必要に応じて実行します。 Power BI から外部ユーザーに送信されるリンクは、Microsoft Entra B2B の招待リンクです。 外部ユーザーがリンクを開くと、Contoso の Microsoft Entra 組織にゲスト ユーザーとして参加するように求められます。 招待が承諾されると、リンクによって特定のレポートまたはダッシュボードが開きます。 Microsoft Entra 管理者は、外部ユーザーを組織に招待するためのアクセス許可を委任し、このドキュメントの「ガバナンス」セクションで説明されているように、ユーザーが招待を承諾した後に実行できる操作を選択します。 Contoso のアナリストがゲスト ユーザーを招待できるのは、Microsoft Entra 管理者がそのアクションを許可し、Power BI 管理者がユーザーにゲストを招待して Power BI のテナント設定のコンテンツを表示することを許可したからです。

- このプロセスでは、まず、Contoso の内部ユーザーがダッシュボードまたはレポートを外部ユーザーと共有します。 外部ユーザーがまだ Contoso の Microsoft Entra ID のゲストでない場合は、招待されます。 Contoso の Microsoft Entra ID への招待を含むメールが外部ユーザーのメール アドレスに送信されます。

- 受信者は Contoso の Microsoft Entra ID への招待を承諾し、Contoso の Microsoft Entra ID でゲスト ユーザーとして追加されます。

- その後、受信者は Power BI ダッシュボード、レポート、またはアプリにリダイレクトされます。

Contoso のビジネス ユーザーはビジネス目的で必要に応じて招待アクションを実行するため、このプロセスはアドホックと見なされます。 共有される各項目は、外部ユーザーがコンテンツを表示するためにアクセスできる単一のリンクです。

外部ユーザーが Contoso のリソースにアクセスするように招待されると、場合によっては Contoso の Microsoft Entra ID でシャドウ アカウントが作成され、再度招待する必要はありません。 Contoso の Power BI ダッシュボードなどのリソースに初めてアクセスしようとすると、同意プロセスを経由し、招待が引き換えられます。 同意を完了しないと、Contoso のコンテンツにアクセスできません。 提供された元のリンクを使用して招待を引き換えるときに問題が発生した場合、引き換えるための特定の招待リンクを Microsoft Entra 管理者が再送信できます。

項目ごとの計画的な共有

Contoso は、下請け業者と連携してラジエーターの信頼性を分析します。 下請け業者のチームには 10 人のユーザーがいて、Contoso の Power BI 環境のデータにアクセスする必要があります。 Contoso の Microsoft Entra 管理者は、すべてのユーザーを招待し、下請け業者で変更が発生するたびに担当者の追加/変更を処理する必要があります。 Microsoft Entra 管理者は、下請け業者のすべての従業員のセキュリティ グループを作成します。 セキュリティ グループを使用すると、Contoso の従業員はレポートへのアクセスを簡単に管理し、必要なすべての下請け業者担当者が必要なすべてのレポート、ダッシュボード、Power BI アプリにアクセスできるようにします。 また、Microsoft Entra 管理者は、Contoso または下請業者で信頼できる従業員に招待権を委任し、タイムリーな人事管理を確保することで、招待プロセスに完全に関与しないようにすることもできます。

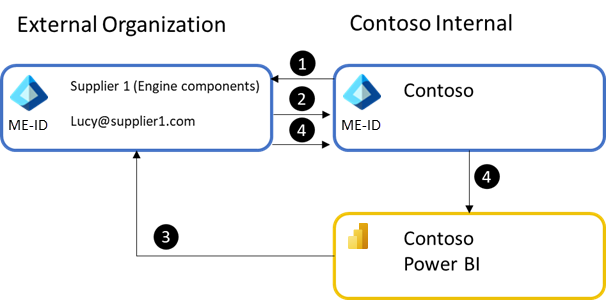

一部の組織では、外部ユーザーを追加するとき、外部組織の多くのユーザーを招待しているとき、または多くの外部組織を招待するときにより細かく制御する必要があります。 このような場合、計画的な共有により、共有の規模の管理や組織のポリシーの適用を行い、さらには外部ユーザーを招待および管理する権限を信頼できる個人に委任することができます。 Microsoft Entra B2B では、計画的な招待を IT 管理者が Azure portal から直接送信することも、招待マネージャー API を使用した PowerShell を介して送信し、ユーザーのグループを 1 度のアクションで招待することもできます。 計画的な招待の方法を使用すると、組織は招待と承認プロセスを実行するユーザーを制御できます。 Microsoft Entra の動的グループなどの高度な機能を使うと、セキュリティ グループのメンバーシップを簡単かつ自動的に維持できます。

- このプロセスでは、まず、IT 管理者がゲスト ユーザーを手動で、または Microsoft Entra ID によって提供される API を使用して招待します。

- ユーザーが組織への招待を承諾します。

- ユーザーが招待を承諾すると、Power BI のユーザーはレポートやダッシュボードを外部ユーザーまたは外部ユーザーが属するセキュリティ グループと共有できます。 Power BI の通常の共有と同様、外部ユーザーはアイテムへのリンクを含むメールを受信します。

- 外部ユーザーがリンクにアクセスすると、ディレクトリ内の認証が Contoso の Microsoft Entra ID に渡され、Power BI コンテンツにアクセスするために使用されます。

Power BI アプリのアドホック共有または計画的な共有

Contoso には、1 件または複数の仕入先と共有する必要がある一連のレポートとダッシュボードがあります。 必要なすべての外部ユーザーがこのコンテンツにアクセスできるように、Power BI アプリとしてパッケージ化されます。 外部ユーザーは、アプリのアクセス リストに直接追加されるか、セキュリティ グループを介して追加されます。 その後、Contoso のユーザーが、メールなどですべての外部ユーザーにアプリの URL を送信します。 外部ユーザーがリンクを開くと、すべてのコンテンツが 1 つの操作しやすいエクスペリエンスで表示されます。

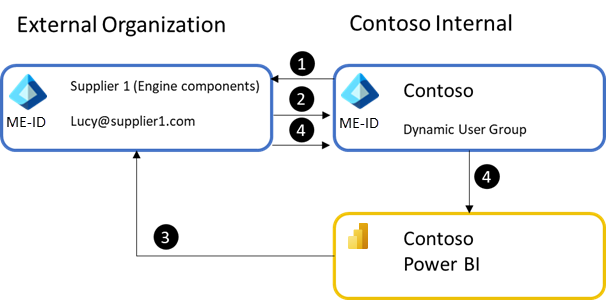

Power BI アプリを使用すると、Contoso はサプライヤー向けの BI ポータルを簡単に構築できます。 1 つのアクセス リストで必要なすべてのコンテンツへのアクセスを制御し、項目レベルのアクセス許可の確認と設定にかかる無駄な時間を減らします。 Microsoft Entra B2B では、サプライヤーのネイティブ ID を使用してセキュリティ アクセスが維持されるため、ユーザーに追加のサインイン資格情報は必要ありません。 セキュリティ グループで計画的な招待を使用する場合、担当者がプロジェクトに出入りするための、アプリへのアクセス管理が簡略化されます。 セキュリティ グループのメンバーシップは手動で行うか、動的グループを使用して、サプライヤーからのすべての外部ユーザーが適切なセキュリティ グループに自動的に追加されるようにします。

- このプロセスでは、まず、ユーザーが Azure portal または PowerShell を介して Contoso の Microsoft Entra 組織に招待されます。

- ユーザーは、Microsoft Entra ID のユーザー グループに追加できます。 静的または動的なユーザー グループを使用できますが、動的グループは手動作業を減らすのに役立ちます。

- 外部ユーザーには、ユーザー グループを介して Power BI アプリへのアクセス権が付与されます。 アプリの URL は、外部ユーザーに直接送信するか、アクセス権があるサイトに配置する必要があります。 Power BI では、アプリのリンクを含むメールを外部ユーザーに可能な限り送信します。ただし、メンバーシップが変更される可能性があるユーザー グループを使用する場合、Power BI がユーザー グループを介して管理されているすべての外部ユーザーに送信することはできません。

- 外部ユーザーが Power BI アプリの URL にアクセスすると、Contoso の Microsoft Entra ID によって認証され、ユーザー用にアプリがインストールされ、ユーザーはアプリ内に含まれるすべてのレポートとダッシュボードを表示できます。

また、アプリには、アプリ作成者がユーザーに対してアプリケーションを自動的にインストールできるようにする固有の機能があります。そのため、ユーザーがログインしたときに使用できます。 この機能は、アプリケーションの発行または更新時に Contoso の組織に既に参加している外部ユーザーに対してのみ自動的にインストールされます。 そのため、計画的な招待の方法で使用するのに最適です。また、ユーザーが Contoso の Microsoft Entra ID に追加された後に、アプリが発行または更新されることに依存しています。 外部ユーザーは、アプリ リンクを使用していつでもアプリをインストールできます。

組織間のコンテンツへのコメントとサブスクライブ

Contoso が下請け業者やサプライヤーとの連携を継続するにつれて、外部エンジニアは Contoso のアナリストと緊密に協力する必要があります。 Power BI には、使用できるコンテンツについてユーザーがコミュニケーションを取るのに役立つ複数のコラボレーション機能が用意されています。 ダッシュボードのコメント (まもなくレポートコメントと呼ばれるようになります) を使用すると、ユーザーは表示されるデータ ポイントについて話し合い、レポート作成者と連絡を取って質問することができます。

現在、外部ゲスト ユーザーはコメントを残し、返信を読むことでコメントに参加できます。 ただし、内部ユーザーとは異なり、ゲスト ユーザーは @mentioned の対象ではないため、コメントが届いたという通知を受け取ることができません。 ゲスト ユーザーは、Power BI 内のサブスクリプション機能を使用して、レポートまたはダッシュボードをサブスクライブできます。 詳細については、「Power BI サービスのレポートとダッシュボードのメール サブスクリプション」をご覧ください。

Power BI モバイル アプリでコンテンツにアクセスする

ゲスト ユーザーがモバイル デバイス上でレポートまたはダッシュボードへのリンクを開くと、インストールされている場合は、コンテンツがデバイス上のネイティブ Power BI モバイル アプリで開きます。 その場合、ゲスト ユーザーは、外部テナントで共有されているコンテンツ間を移動し、ホーム テナントから独自のコンテンツに戻ることができるようになります。 Power BI モバイル アプリを使用して外部組織から共有されたコンテンツにアクセスする方法の詳細については、「外部組織から共有されている Power BI コンテンツを表示する」をご覧ください。

Power BI と Microsoft Entra B2B を使用した組織の関係

Power BI のすべてのユーザーが組織の内部にいる場合、Microsoft Entra B2B を使用する必要はありません。 ただし、2 つ以上の組織がデータと分析情報で共同作業を行うことが必要になった場合、Power BI による Microsoft Entra B2B のサポートにより、簡単かつコスト効率が高くなります。

以下は、Power BI での Microsoft Entra B2B スタイルの組織間のコラボレーションに適した組織構造を示しています。 Microsoft Entra B2B はほとんどの場合にうまく機能しますが、場合によっては、このドキュメントの最後で説明する一般的な代替方法を検討する価値があります。

ケース 1: 組織間の直接的なコラボレーション

Contoso とラジエーター サプライヤーの関係は、組織間の直接的なコラボレーションの一例です。 Contoso とそのサプライヤーでは、ラジエーターの信頼性に関する情報にアクセスする必要があるユーザーが比較的少ないため、Microsoft Entra B2B ベースの外部共有を使用するのが理想的です。 使いやすく、管理も簡単です。 これは、コンサルティング サービスにおける一般的なパターンでもあります。そのような場合、コンサルタントが組織のコンテンツを構築する必要があります。

通常、この共有は、最初は項目ごとのアドホック共有を使用して行われます。 ただし、チームが拡大し、関係が深くなるにつれて、管理オーバーヘッドを減らすために、項目ごとの計画的な共有の方法が推奨されます。 さらに、Power BI アプリのアドホックまたは計画的な共有、組織間のコンテンツへのコメントとサブスクライブ、モバイル アプリからのコンテンツへのアクセスも有効になります。 重要な点として、両方の組織のユーザーがそれぞれの組織で Power BI Pro ライセンスを持っている場合、それらの Pro ライセンスを互いの Power BI 環境で使用できます。 招待元の組織が外部ユーザーの Power BI Pro ライセンスを支払う必要がない可能性があるため、これはライセンスの点で有利です。 詳細については、このドキュメントの後半の「ライセンス」セクションで説明します。

ケース 2: 親会社と子会社または関連会社

一部の組織は構造がより複雑で、部分的または完全に所有する子会社、関連会社、マネージド サービス プロバイダーの関係などがあります。 これらの組織には、持ち株会社などの親組織がありますが、傘下の組織は半自律的に運営され、地域によって要件が異なる場合もあります。 そのため、各組織に独自の Microsoft Entra 環境と個別の Power BI テナントが作成されます。

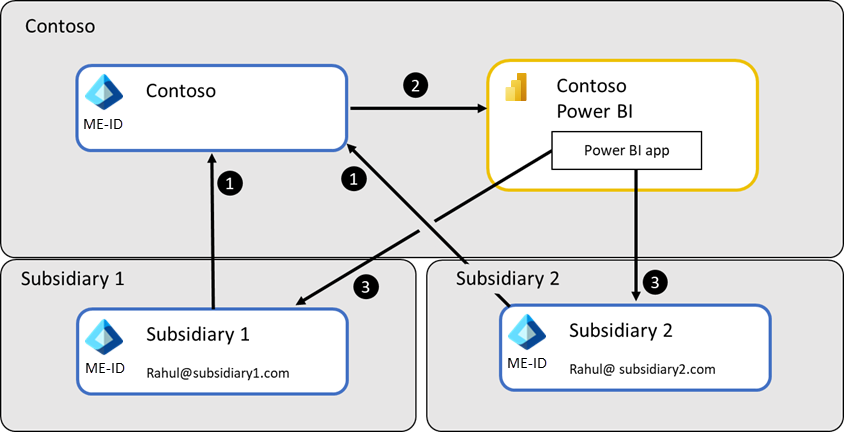

この構造では、親組織は通常、標準化された分析情報を子会社に配布する必要があります。 通常、この共有は、次の図に示すように、Power BI Apps の方法のアドホックまたは計画的な共有を使用して行われます。これにより、標準化された権限のあるコンテンツを幅広いユーザーに配布できるためです。 実際には、このドキュメントで前述したすべてのシナリオの組み合わせを使用します。

次のプロセスに従います。

- 各子会社のユーザーが Contoso の Microsoft Entra ID に招待されます

- その後、Power BI アプリが発行され、これらのユーザーが必要なデータにアクセスできるようになります

- 最後に、ユーザーは、レポートを表示するために提供されたリンクを使用してアプリを開きます

このような構造の組織では、いくつかの重要な課題が発生します。

- 親組織の Power BI 内のコンテンツへのリンクを配布する方法

- 親組織によってホストされているデータ ソースへのアクセスを子会社ユーザーに許可する方法

親組織の Power BI 内のコンテンツへのリンクを配布する

コンテンツへのリンクを配布するには、3 つの方法が一般的に使用されます。 1 つ目は、最も基本的な方法です。アプリへのリンクを必要なユーザーに送信するか、開くことのできる SharePoint Online サイトに配置します。 その後、ユーザーはブラウザーでリンクをブックマークして、必要なデータにすばやくアクセスできます。

2 つ目の方法は、子会社のユーザーが親会社の Power BI と、アクセス許可を通してアクセス可能なコントロールにアクセスできるように親組織が許可する方法です。 これにより、Power BI ホームにアクセスできます。Power BI ホーム では、子会社のユーザーが親組織のテナント内で共有されているコンテンツの包括的な一覧を表示できます。 その後、親組織の Power BI 環境への URL が子会社のユーザーに付与されます。

最後の方法では、各子会社の Power BI テナント内に作成された Power BI アプリを使用します。 Power BI アプリには、外部リンク オプションで構成されたタイルを含むダッシュボードが含まれています。 ユーザーがタイルを押すと、親組織の Power BI の適切なレポート、ダッシュボード、アプリに移動します。 この方法には、子会社内のすべてのユーザーに対してアプリを自動的にインストールでき、ユーザーが自分の Power BI 環境にサインインするたびにアプリを使用できるという利点があります。 この方法のさらなる利点として、リンクをネイティブに開くことができる Power BI モバイル アプリとうまく連携できます。 これを 2 つ目の方法と組み合わせて、Power BI 環境間の切り替えを容易にすることもできます。

親組織によってホストされているデータ ソースに子会社のユーザーがアクセスできるようにする

多くの場合、子会社のアナリストは、親組織から提供されたデータを使用して独自の分析を作成する必要があります。 この場合、一般的にクラウド データ ソースを使用して課題に対処します。

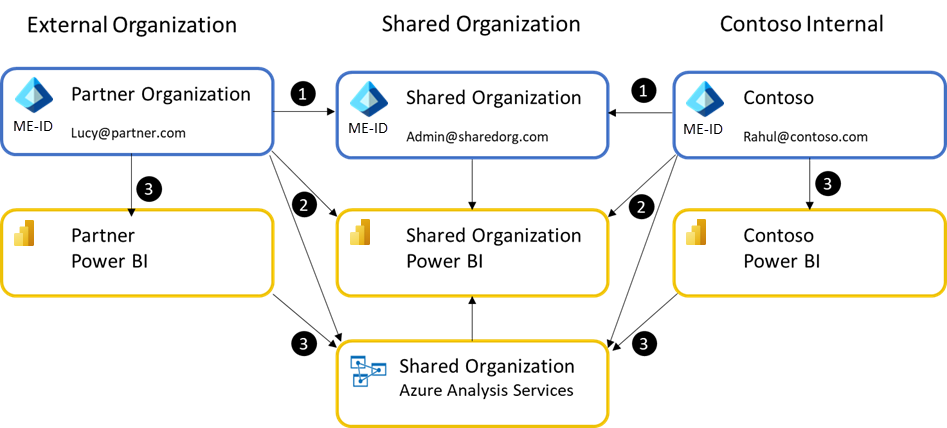

1 つ目の方法では、次の図に示すように、Azure Analysis Services を使用して、親とその子会社におけるアナリストのニーズに対応するエンタープライズ グレードのデータ ウェアハウスを構築します。 Contoso はデータをホストし、行レベル セキュリティなどの機能を使用して、各子会社のユーザーが自分のデータにのみアクセスできるようにします。 各組織のアナリストは、Power BI Desktop を介してデータ ウェアハウスにアクセスし、結果の分析をそれぞれの Power BI テナントに発行できます。

2 つ目の方法では、Azure SQL Database を使用してリレーショナル データ ウェアハウスを構築し、データへのアクセスを提供します。 このしくみは Azure Analysis Services の方法と同様ですが、行レベル セキュリティなどの一部の機能は、子会社間でのデプロイと管理が困難な場合があります。

より高度なアプローチも可能ですが、上記が最も一般的です。

ケース 3: パートナー間の共有環境

Contoso が競合他社とパートナーシップを結び、同じアセンブリ ライン上で車を共同で構築するものの、異なるブランドまたは異なる地域で車両を配布する場合があります。 これには、組織間のデータ、インテリジェンス、分析に対する広範なコラボレーションと共同所有が必要です。 この構造は、コンサルタントのチームがクライアントに対してプロジェクトベースの分析を行うコンサルティング サービス業界でも一般的です。

次の図に示すように、これらの構造は実際には複雑で、スタッフが管理する必要があります。 有効にするために、組織はそれぞれの Power BI テナントに対して購入した Power BI Pro ライセンスを再利用できます。

Power BI の共有テナントを確立するには、Microsoft Entra ID を作成し、そのテナント内のユーザーに対して少なくとも 1 つの Power BI Pro ユーザー アカウントを購入する必要があります。 このユーザーは、必要なユーザーを共有組織に招待します。 重要な点として、このシナリオでは、Contoso のユーザーが共有組織の Power BI 内で操作するときに外部ユーザーとして扱われます。

このプロセスは次のとおりです。

- 新しい Microsoft Entra ID として共有組織が確立され、この新しいテナントに少なくとも 1 つのユーザー アカウントが作成されます。 そのユーザーには、Power BI Pro ライセンスが割り当てられている必要があります。

- その後、このユーザーは Power BI テナントを確立し、Contoso とパートナー組織から必要なユーザーを招待します。 また、このユーザーは、Azure Analysis Services などの共有データ資産も確立します。 Contoso とパートナーのユーザーは、共有組織の Power BI にゲスト ユーザーとしてアクセスできます。 通常、すべての共有資産は、共有組織から保存およびアクセスされます。

- 当事者の共同作業についての同意内容に応じて、各組織が共有データ ウェアハウス資産を使用して独自のデータと分析を開発できます。 それを、内部 Power BI テナントを使用してそれぞれの内部ユーザーに配布できます。

ケース 4: 数百または数千もの外部パートナーに配布する

Contoso は 1 つのサプライヤー向けにラジエーターの信頼性レポートを作成しましたが、今度は、数百社のサプライヤーに対して標準化された一連のレポートを作成したいと思っています。 これにより、Contoso は、すべてのサプライヤーが、改善や製造における欠陥の修正に必要な分析を確実に行えるようにできます。

組織が標準化されたデータと分析情報を多くの外部ユーザーや組織に配布する必要がある場合、Power BI Apps のアドホックまたは計画的な共有シナリオを使用して、広範な開発コストをかけずに迅速に BI ポータルを構築できます。 Power BI アプリを使用してこのようなポータルを構築するプロセスについては、このドキュメントの後半の「ケース スタディ: Power BI と Microsoft Entra B2B を使用して BI ポータルをビルドするための詳細な手順」で説明します。

このケースの一般的なバリエーションは、特に Power BI で Azure Active Directory B2C を使用する場合に、組織がコンシューマーと分析情報を共有しようとしている場合です。 Power BI では、Azure Active Directory B2C はネイティブにサポートされていません。 このケースのオプションを評価する場合、このドキュメントの後半の「一般的な代替方法」セクションの代替オプション 2 を使用することを検討してください。

ケース スタディ: Power BI と Microsoft Entra B2B を使用して BI ポータルをビルドするための詳細な手順

Power BI と Microsoft Entra B2B の統合により、Contoso はシームレスで手間のかからない方法で、ゲスト ユーザーに BI ポータルへの安全なアクセスを提供できます。 Contoso は、次の 3 つの手順でこれを設定できます。

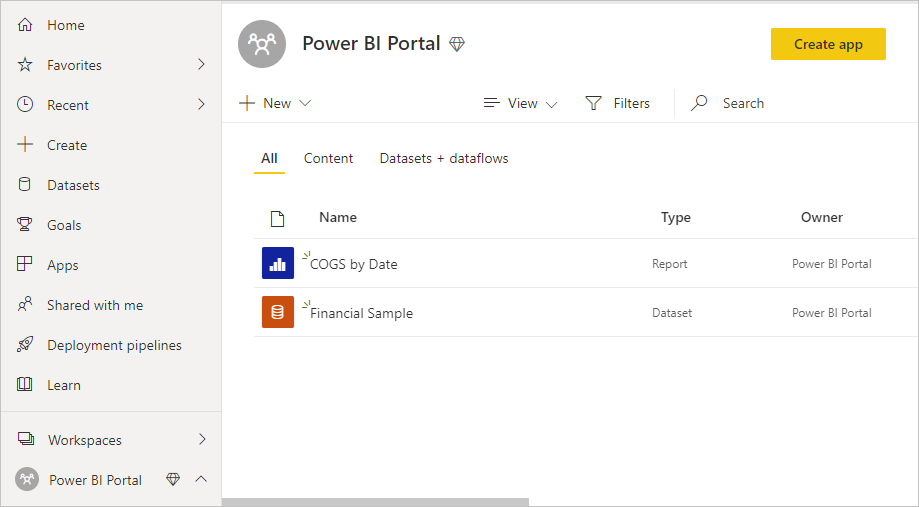

Power BI で BI ポータルを作成する

Contoso の最初のタスクは、Power BI で BI ポータルを作成することです。 Contoso の BI ポータルは、多くの内部ユーザーとゲスト ユーザーが利用できる専用のダッシュボードとレポートのコレクションで構成されます。 Power BI でこれを行うための推奨される方法は、Power BI アプリを構築することです。 Power BI のアプリの詳細をご覧ください。

Contoso の BI チームが Power BI でワークスペースを作成します

他の作成者がワークスペースに追加されます

コンテンツがワークスペース内に作成されます

ワークスペースにコンテンツが作成されたので、Contoso はこのコンテンツを使用できるようにパートナー組織のゲスト ユーザーを招待できます。

ゲスト ユーザーを招待する

Contoso が Power BI の BI ポータルにゲスト ユーザーを招待するには、次の 2 つの方法があります。

- 計画的な招待

- アドホック招待

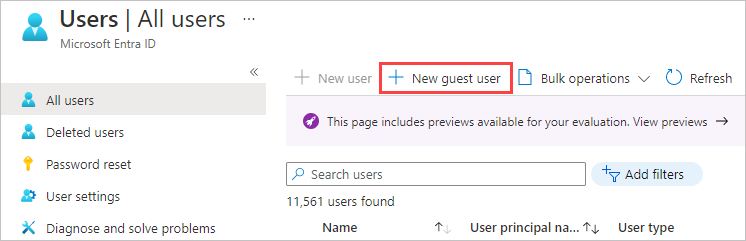

計画的な招待

この方法では、Contoso はゲスト ユーザーを事前に Microsoft Entra に招待してから、Power BI コンテンツを配布します。 Contoso は、Azure portal から、または PowerShell を使用してゲスト ユーザーを招待できます。 Azure portal からゲスト ユーザーを招待する手順を次に示します。

- Contoso の Microsoft Entra 管理者が [Azure portal]>[Microsoft Entra ID]>[ユーザー]>[すべてのユーザー]>[新しいゲスト ユーザー] の順に移動する

- ゲスト ユーザーに送信する招待メッセージを追加し、[招待] を選択します

Note

Azure portal からゲスト ユーザーを招待するには、自分のテナントの Microsoft Entra 管理者が必要です。

Contoso が多数のゲスト ユーザーを招待する場合は、PowerShell を使用して招待できます。 Contoso の Microsoft Entra 管理者が、すべてのゲスト ユーザーのメール アドレスを CSV ファイルに保存します。 「Microsoft Entra B2B コラボレーション コードと PowerShell サンプル」および手順をご覧ください。

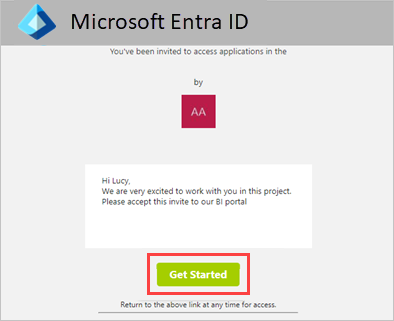

招待すると、ゲスト ユーザーは招待リンクを含むメールを受け取ります。

ゲスト ユーザーがリンクを選択すると、Contoso Microsoft Entra テナントのコンテンツにアクセスできます。

Note

こちらで説明されているように、Microsoft Entra ID のブランド化機能を使って招待メールのレイアウトを変更できます。

アドホック招待

Contoso が、事前に招待するすべてのゲスト ユーザーを知らない場合はどうでしょうか。 または、BI ポータルを作成した Contoso のアナリストが自分でゲスト ユーザーにコンテンツを配布する必要がある場合はどうでしょうか。 Power BI では、アドホック招待を使用してこのシナリオもサポートします。

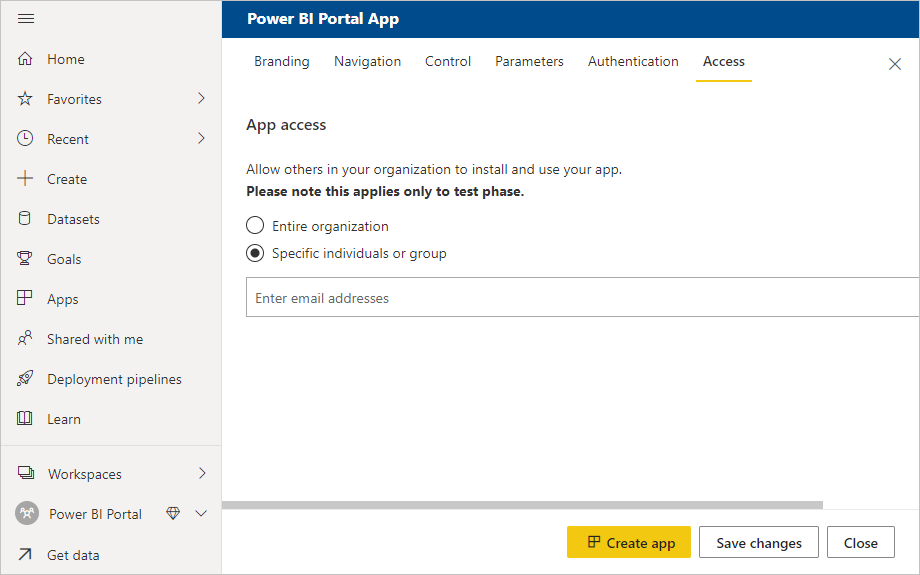

アナリストが発行時に外部ユーザーをアプリのアクセス リストに追加するだけです。 ゲスト ユーザーは招待を受け取り、承諾すると、Power BI コンテンツに自動的にリダイレクトされます。

Note

招待は、外部ユーザーを組織に初めてを招待する場合にのみ必要です。

[ドライバー パッケージ]

Contoso の BI チームが BI ポータルを作成し、ゲスト ユーザーを招待したので、ゲスト ユーザーにアプリへのアクセス権を付与して発行することで、エンド ユーザーにポータルを配布できます。 Power BI では、以前に Contoso のテナントに追加されたゲスト ユーザーの名前がオートコンプリートされます。 この時点で、他のゲスト ユーザーへのアドホック招待を追加することもできます。

注意

セキュリティ グループを使用して外部ユーザーのアプリへのアクセスを管理する場合、計画的な招待の方法を使用し、アクセスする必要がある各外部ユーザーにアプリ リンクを直接共有します。 そうしないと、外部ユーザーがアプリ内からコンテンツをインストールまたは表示できない場合があります。

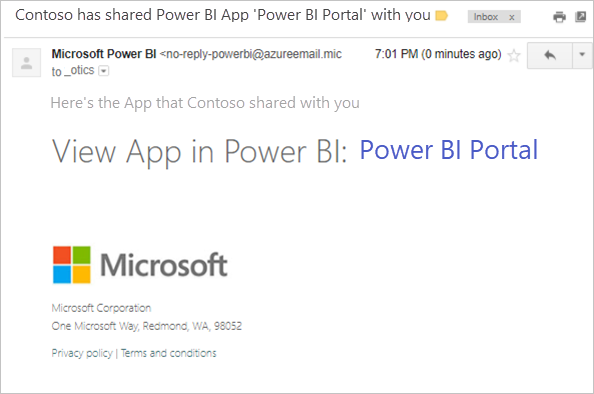

ゲスト ユーザーは、アプリへのリンクを含むメールを受け取ります。

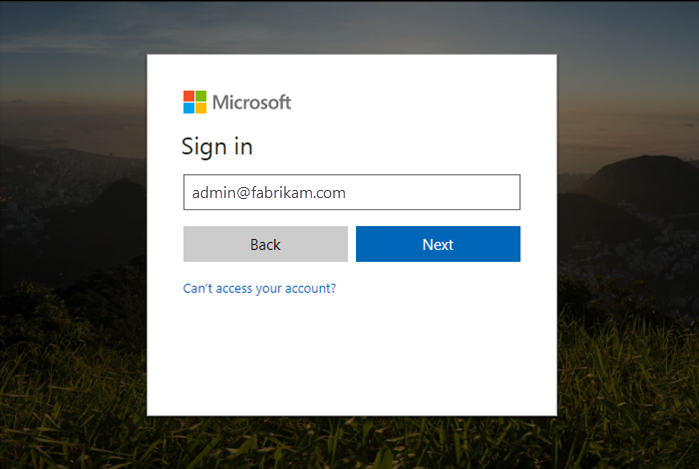

このリンクをクリックすると、ゲスト ユーザーは自分の組織の ID で認証するように求められます。

正常に認証されると、Contoso の BI アプリにリダイレクトされます。

ゲスト ユーザーは、メール内のリンクをクリックするか、リンクをブックマークすることで、Contoso のアプリに後でアクセスできます。 Contoso は、ゲスト ユーザーが既に使用している既存のエクストラネット ポータルにこのリンクを追加することで、ゲスト ユーザーの使用を簡単にすることもできます。

次のステップ

Contoso は、Power BI アプリと Microsoft Entra B2B を使用して、コードを使用しない方法でサプライヤー向けの BI ポータルをすばやく作成することができました。 これにより、標準化された分析を必要とするすべてのサプライヤーへの配布が大幅に簡単になりました。

この例では、1 つの共通レポートをサプライヤーに配布する方法を示しましたが、Power BI の機能はこれだけではありません。 各パートナーが自分に関連するデータだけを表示できるようにするために、行レベル セキュリティをレポートとデータ モデルに簡単に追加できます。 このドキュメントの後半の「外部パートナー向けのデータ セキュリティ」セクションでは、このプロセスについて詳しく説明します。

多くの場合、個々のレポートとダッシュボードは、既存のポータルに埋め込む必要があります。 例に示す手法の多くを再利用してこれを行うこともできます。 ただし、そのような状況では、ワークスペースからレポートやダッシュボードを直接埋め込む方が簡単な場合があります。 必要なユーザーに対してセキュリティ アクセス許可を招待および割り当てるプロセスは変わりません。

内部で: サプライヤー 1 の Lucy が Contoso のテナントにある Power BI コンテンツにアクセスできるのはなぜですか?

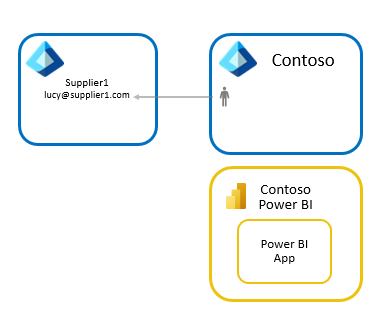

Contoso がパートナー組織のゲスト ユーザーに Power BI コンテンツをシームレスに配布する方法を見てきました。次に、これが内部でどのように機能するかを見てみましょう。

Contoso が lucy@supplier1.com を Contoso のディレクトリに招待するときに、Microsoft Entra ID によって Lucy@supplier1.com と Contoso の Microsoft Entra テナント間のリンクが作成されます。 このリンクにより、Lucy@supplier1.com が Contoso のテナント内のコンテンツにアクセスできることを Microsoft Entra ID が認識します。

Lucy が Contoso の Power BI アプリにアクセスしようとすると、Microsoft Entra ID は Lucy が Contoso のテナントにアクセスできることを確認し、Lucy が Contoso のテナント内のコンテンツにアクセスするために認証されていることを示すトークンを Power BI に提供します。 Power BI では、このトークンを使用して、Lucy が Contoso の Power BI アプリにアクセスできることを承認し、確認します。

Power BI と Microsoft Entra B2B の統合は、すべてのビジネス メール アドレスで機能します。 ユーザーが Microsoft Entra ID を持っていない場合、作成するように求められる場合があります。 次の図は、詳細なフローを示しています。

注目すべき点として、Microsoft Entra アカウントは外部パーティの Microsoft Entra ID で使用または作成されます。これにより、Lucy が自分のユーザー名とパスワードを使用できるようになります。また、Lucy が退職すると、組織も Microsoft Entra ID を使用している場合、その資格情報は他のテナントで自動的に動作しなくなります。

ライセンス

Contoso は、3 つの方法から 1 つを選んで、サプライヤーおよびパートナー組織のゲスト ユーザーに Power BI コンテンツへのアクセス権を付与できます。

Note

Microsoft Entra B2B の Free レベルは、Microsoft Entra B2B で Power BI を使用するのに十分なものです。 動的グループなどの一部の高度な Microsoft Entra B2B 機能では、追加のライセンスが必要です。 詳細については、Microsoft Entra B2B のドキュメントを参照してください。

方法 1: Contoso が Power BI Premium を使用する

この方法では、Contoso は Power BI Premium の容量を購入し、その BI ポータルのコンテンツをこの容量に割り当てます。 これにより、パートナー組織のゲスト ユーザーは、Power BI ライセンスなしで Contoso の Power BI アプリにアクセスできます。

外部ユーザーが Power BI Premium 内のコンテンツを使用する場合も、Power BI の "Free" ユーザーに提供される使用のみのエクスペリエンスの対象となります。

Contoso は、更新間隔や容量の増加、大規模なモデル サイズなど、アプリに使用できるその他の Power BI Premium 機能を利用することもできます。

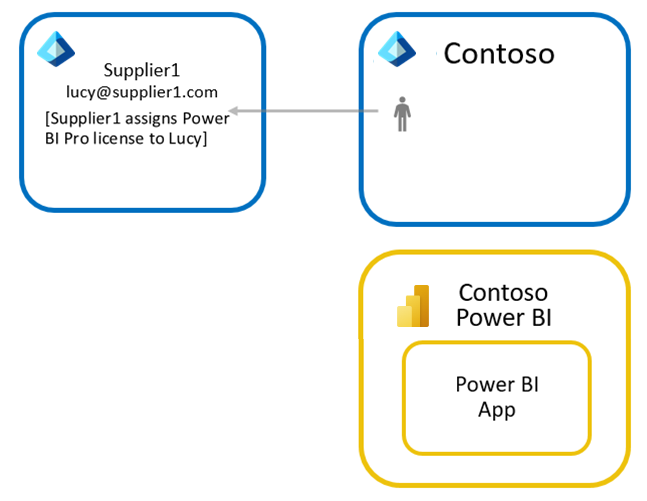

方法 2: Contoso が Power BI Pro ライセンスをゲスト ユーザーに割り当てる

この方法では、Contoso はパートナー組織のゲスト ユーザーにプロ ライセンスを割り当てます。これは、Contoso の Microsoft 365 管理センターから行うことができます。 これにより、パートナー組織のゲスト ユーザーが Power BI ライセンスを購入することなく Contoso の Power BI アプリにアクセスできます。 これは、まだ Power BI を採用していない組織の外部ユーザーと共有する場合に適しています。

注意

Contoso の Pro ライセンスは、ゲスト ユーザーが Contoso のテナントのコンテンツにアクセスする場合にのみ適用されます。 Pro ライセンスを使用すると、Power BI Premium 容量にないコンテンツにアクセスできます。

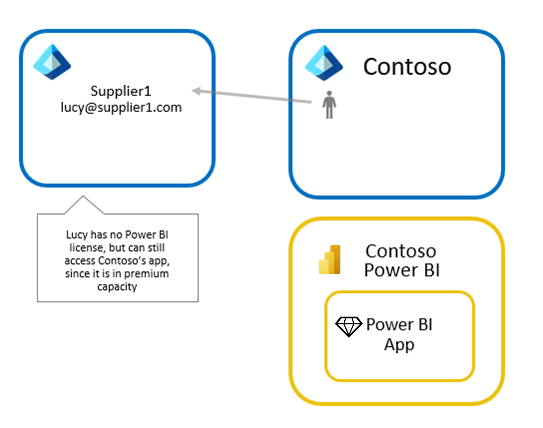

方法 3: ゲスト ユーザーが自分の Power BI Pro ライセンスを持ち込む

この方法では、サプライヤー 1 は Lucy に Power BI Pro ライセンスを割り当てます。 その後、このライセンスを使用して Contoso の Power BI アプリにアクセスできます。 Lucy は、外部の Power BI 環境にアクセスするときに自分の組織の Pro ライセンスを使用できるため、この方法は "ライセンス持ち込み (BYOL) と呼ばれることがあります。 どちらの組織も Power BI を使用している場合、分析ソリューション全体に有利なライセンスを使用でき、外部ユーザーにライセンスを割り当てるオーバーヘッドを最小限に抑えることができます。

注意

サプライヤー 1 が Lucy に付与した Pro ライセンスは、Lucy がゲスト ユーザーであるどの Power BI テナントにも適用されます。 Pro ライセンスを使用すると、Power BI Premium 容量にないコンテンツにアクセスできます。

外部パートナー向けのデータ セキュリティ

一般的に、複数の外部サプライヤーと連携する場合、Contoso は各サプライヤーが確実に自社の製品に関するデータだけを見られるようにする必要があります。 ユーザーベースのセキュリティと動的な行レベル セキュリティにより、Power BI でこれを簡単に実現できます。

ユーザベースのセキュリティ

Power BI の最も強力な機能の 1 つは、行レベル セキュリティです。 この機能により、Contoso は 1 つのレポートとセマンティック モデル (以前のデータセット) を作成しながら、ユーザーごとに異なるセキュリティ規則を適用できます。 詳細については、「行レベル セキュリティ (RLS)」をご覧ください。

Power BI と Microsoft Entra B2B の統合により、Contoso は、Contoso テナントに招待されるとすぐに、行レベル セキュリティ規則をゲスト ユーザーに割り当てることができます。 前述のように、Contoso は計画的な招待またはアドホック招待を通じてゲスト ユーザーを追加できます。 Contoso が行レベル セキュリティを適用する場合、計画的な招待を使用して事前にゲスト ユーザーを追加し、コンテンツを共有する前にセキュリティ ロールに割り当てることを強くお勧めします。 Contoso が代わりにアドホック招待を使用する場合、ゲスト ユーザーが短い期間、データを表示できない可能性があります。

注意

このように、アドホック招待を使用するときに RLS によって保護されたデータへのアクセスが遅延すると、IT チームへのサポート要求が発生する可能性があります。ユーザーが受信したメールに含まれる共有リンクを開くと、空白または壊れたように表示されるレポート/ダッシュボードが表示されるためです。 そのため、このシナリオでは計画的な招待を使用することを強くお勧めします。

これに関する例を見ていきましょう。

前述のように、Contoso には世界中にサプライヤーがいて、サプライヤー組織のユーザーが自分の地域のデータだけの分析情報を得られるようにしたいと考えています。 ただし、Contoso のユーザーはすべてのデータにアクセスできます。 Contoso は、複数の異なるレポートを作成する代わりに、1 つのレポートを作成し、表示しているユーザーに基づいてデータをフィルター処理します。

接続しているユーザーに基づいて Contoso がデータをフィルター処理できるように、Power BI Desktop に 2 つのロールが作成されます。 1 つは、SalesTerritory "ヨーロッパ" のすべてのデータをフィルター処理し、もう 1 つは "北米" にフィルター処理します。

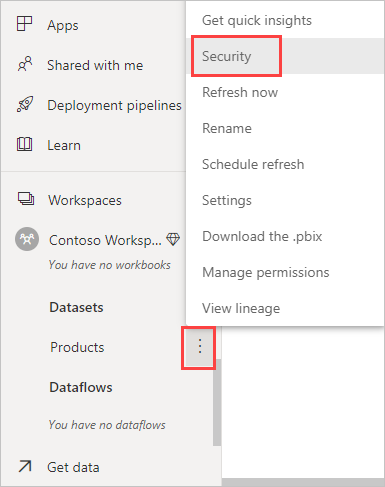

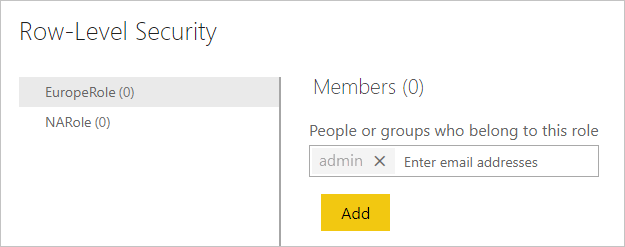

レポートでロールが定義されている場合は常に、ユーザーがデータにアクセスできるように特定のロールに割り当てる必要があります。 ロールの割り当ては、Power BI サービス内 ([セマンティック モデル] > [セキュリティ]) で行われます。

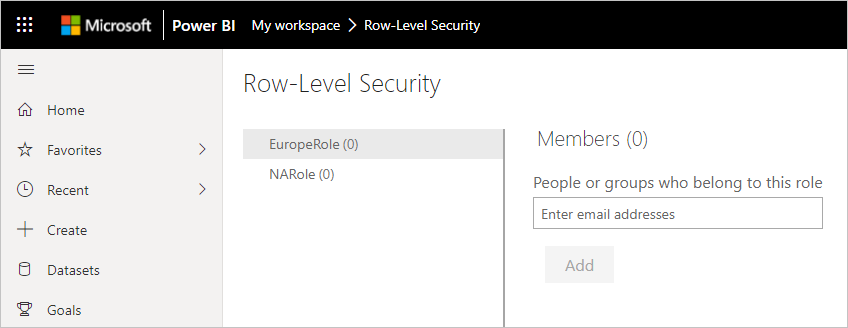

これにより、ページが開き、Contoso の BI チームが作成した 2 つのロールを確認できます。 これで、Contoso の BI チームは、ロールにユーザーを割り当てることができます。

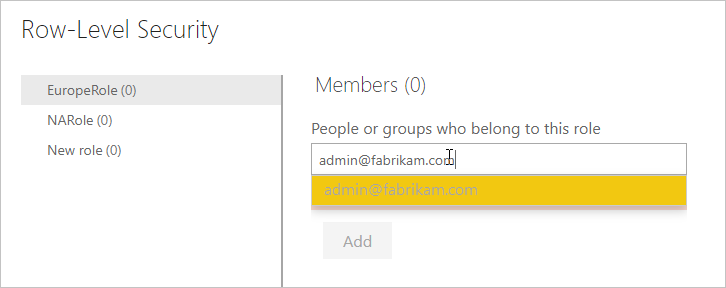

この例では、Contoso はパートナー組織のユーザー (メール アドレスは admin@fabrikam.com) をヨーロッパ ロールに追加しています。

これが Microsoft Entra ID によって解決されると、Contoso は追加する準備ができている名前がウィンドウに表示されるのを確認できます。

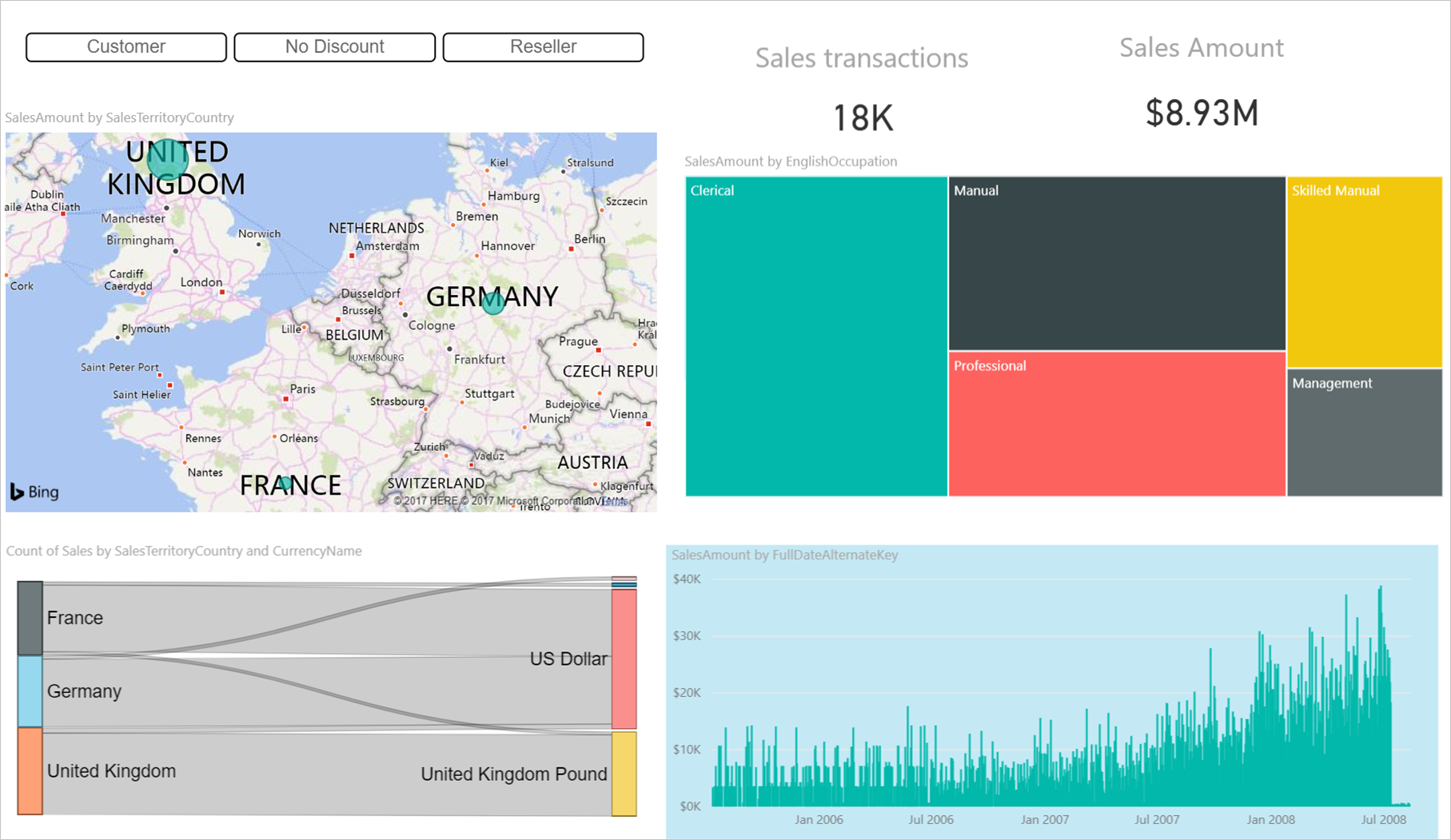

これで、このユーザーが共有されたアプリを開くと、ヨーロッパのデータを含むレポートだけが表示されます。

行レベルの動的セキュリティ

もう 1 つの興味深いトピックとして、動的な行レベル セキュリティ (RLS) が Microsoft Entra B2B でどのように機能するかを確認します。

簡単に言うと、行レベルの動的セキュリティは、Power BI に接続しているユーザーのユーザー名に基づいてモデル内のデータをフィルター処理することによって機能します。 ユーザーのグループに複数のロールを追加する代わりに、モデルでユーザーを定義します。 ここではそのパターンについて詳しく説明することはしません。 Kasper de Jong は、Power BI Desktop 動的セキュリティ チート シートとこのホワイトペーパーで、行レベル セキュリティのすべての特色に関する詳細な記事を提供してます。

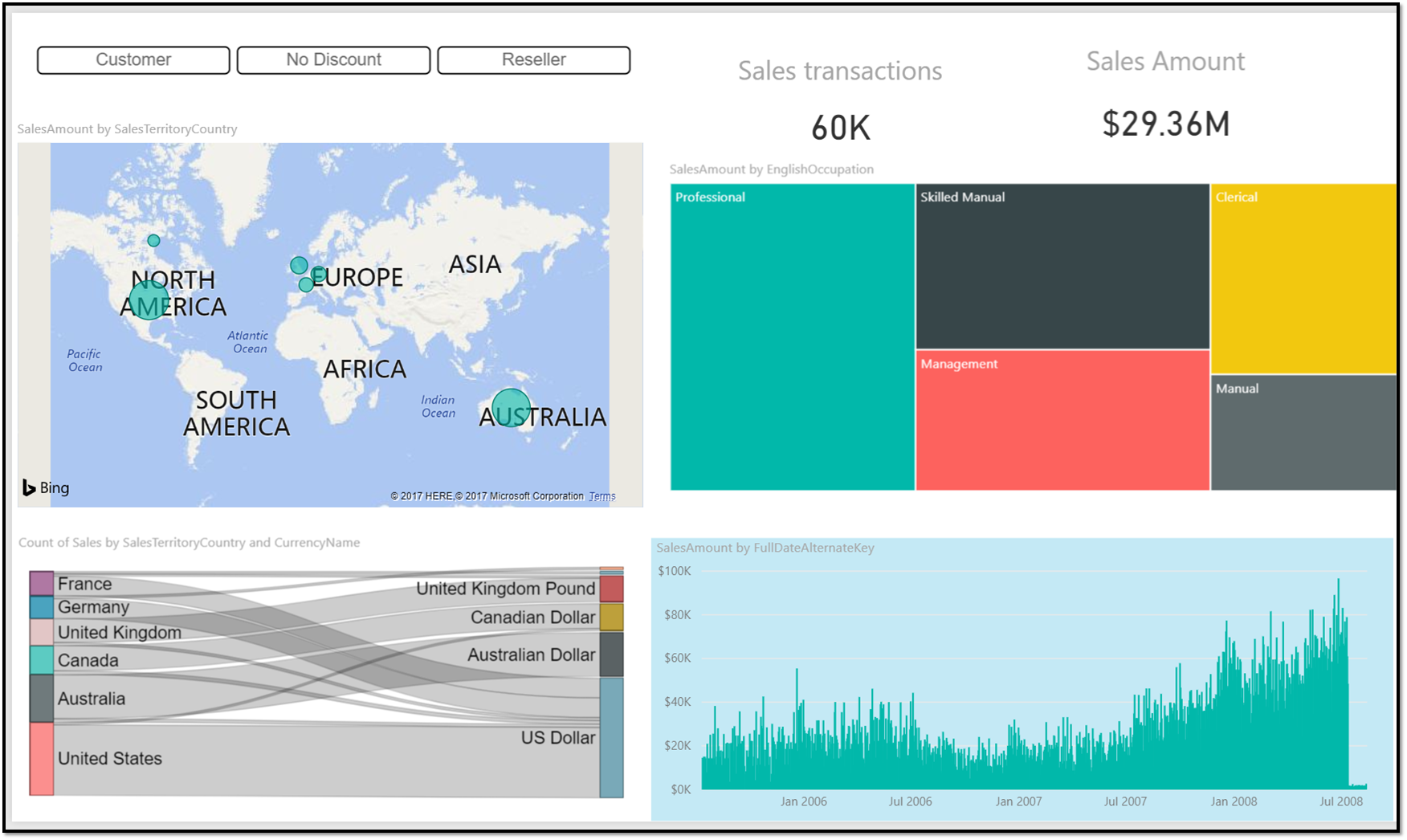

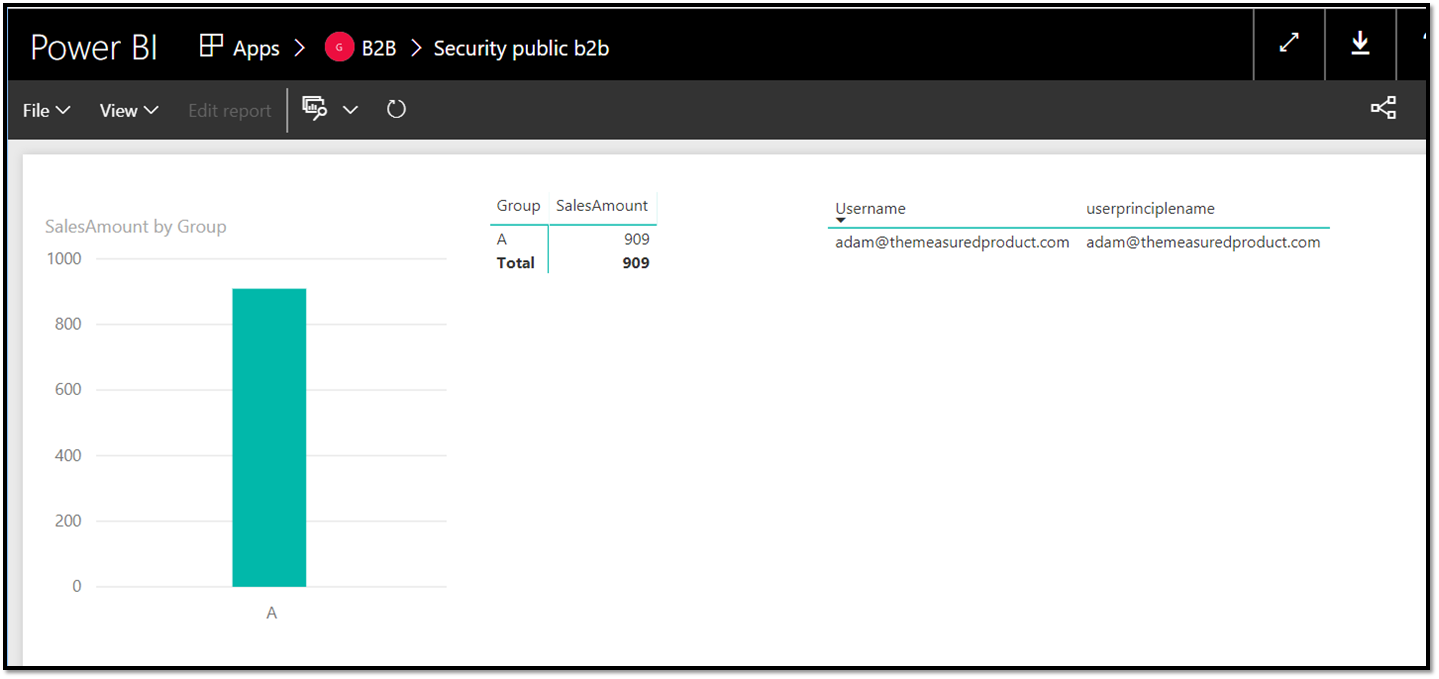

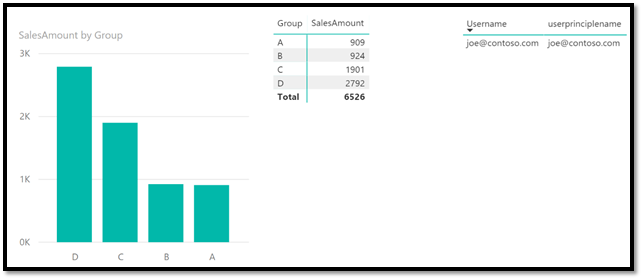

小さな例を見てみましょう。Contoso には、グループ別の売上に関する簡単なレポートがあります。

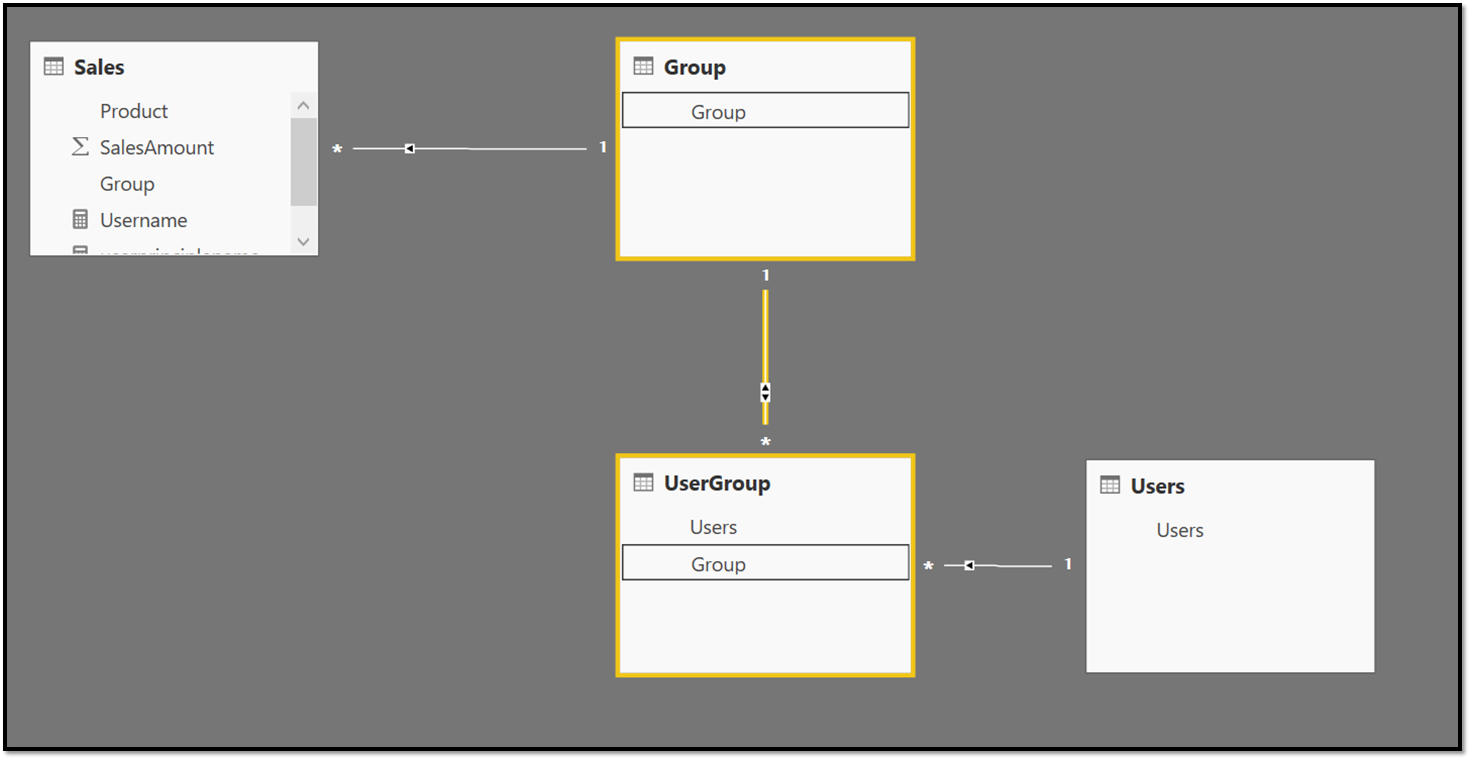

このレポートは、2 人のゲスト ユーザーと 1 人の内部ユーザーと共有する必要があります。内部ユーザーはすべてを表示できますが、ゲスト ユーザーはアクセス権を持つグループだけを表示できます。 つまり、ゲスト ユーザーに対してのみデータをフィルター処理する必要があります。 データを適切にフィルター処理するために、Contoso はホワイトペーパーとブログ記事の説明に従って動的 RLS パターンを使用します。 つまり、Contoso はユーザー名をデータ自体に追加します。

次に、Contoso は適切なリレーションシップを使用してデータを適切にフィルター処理する適切なデータ モデルを作成します。

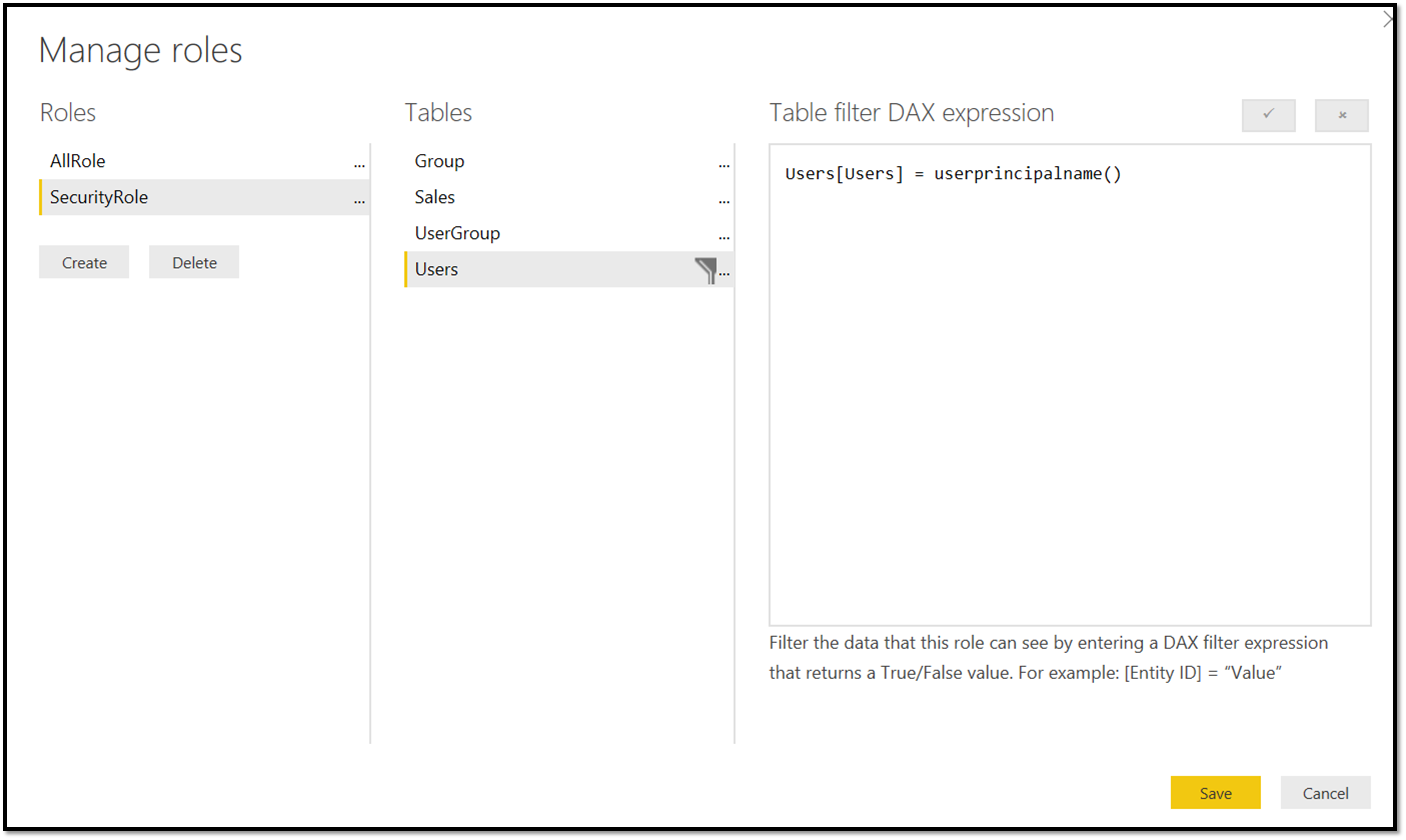

ログインしているユーザーに基づいてデータを自動的にフィルター処理するには、Contoso は接続しているユーザーを渡すロールを作成する必要があります。 この場合、Contoso は 2 つのロールを作成します。1 つ目は "セキュリティロール" で、Power BI にログインしているユーザーの現在のユーザー名で Users テーブルをフィルター処理します (これは Microsoft Entra B2B ゲスト ユーザーでも機能します)。

また、Contoso はすべてを表示できる内部ユーザー用に "AllRole" という別のロールを作成します。このロールにはセキュリティ述語がありません。

Power BI デスクトップ ファイルをサービスにアップロードした後、Contoso はゲスト ユーザーを "SecurityRole" に割り当て、内部ユーザーを "AllRole" に割り当てることができます

これで、ゲスト ユーザーがレポートを開くと、グループ A からの売上のみが表示されます。

右側のマトリックスでは、USERNAME() 関数と USERPRINCIPALNAME() 関数がどちらもゲスト ユーザーのメール アドレスを返す結果を確認できます。

次に、内部ユーザーがすべてのデータを表示します。

ご覧のように、動的 RLS は内部ユーザーとゲスト ユーザーの両方で動作します。

注意

このシナリオは、Azure Analysis Services のモデルを使用する場合にも機能します。 通常、Azure Analysis Service は Power BI と同じ Microsoft Entra ID に接続されます。その場合、Azure Analysis Services はMicrosoft Entra B2B を介して招待されたゲスト ユーザーも認識します。

オンプレミスのデータ ソースへの接続

Power BI には、Contoso がオンプレミス データ ゲートウェイを使用して、SQL Server Analysis Services や SQL Server などのオンプレミス データ ソースを直接使用する機能が用意されています。 Power BI で使用されるものと同じ資格情報を使用して、これらのデータ ソースにサインオンすることもできます。

注意

Power BI テナントに接続するためのゲートウェイをインストールする場合、テナント内で作成されたユーザーを使用する必要があります。 外部ユーザーはゲートウェイをインストールしてテナントに接続することはできません。

これは、外部ユーザーの場合はより複雑になる可能性があります。外部ユーザーは通常、オンプレミス AD では認識されないためです。 Power BI では、Contoso 管理者が外部ユーザー名を内部ユーザー名にマップできるようにすることで、これを回避できます。これについては、「データ ソースの管理 - Analysis Services」で説明しています。 たとえば、lucy@supplier1.com は lucy_supplier1_com#EXT@contoso.com にマップできます。

この方法は、Contoso に少数のユーザーしかいない場合、または Contoso がすべての外部ユーザーを 1 つの内部アカウントにマップできる場合に使用できます。 各ユーザーに独自の資格情報が必要なより複雑なシナリオでは、カスタム AD 属性を使用してマッピングを実行する、より高度なアプローチがあります。これについては、「データ ソースの管理 - Analysis Services」で説明しています。 これにより、Contoso 管理者は Microsoft Entra ID 内のすべてのユーザー (および外部 B2B ユーザー) のマッピングを定義できます。 これらの属性は、スクリプトまたはコードを使用して AD オブジェクト モデルを通じて設定できるため、Contoso は招待時またはスケジュールされた周期でマッピングを完全に自動化できます。

ガバナンス

Microsoft Entra B2B に関連する Power BI のエクスペリエンスに影響を与えるその他の Microsoft Entra ID 設定

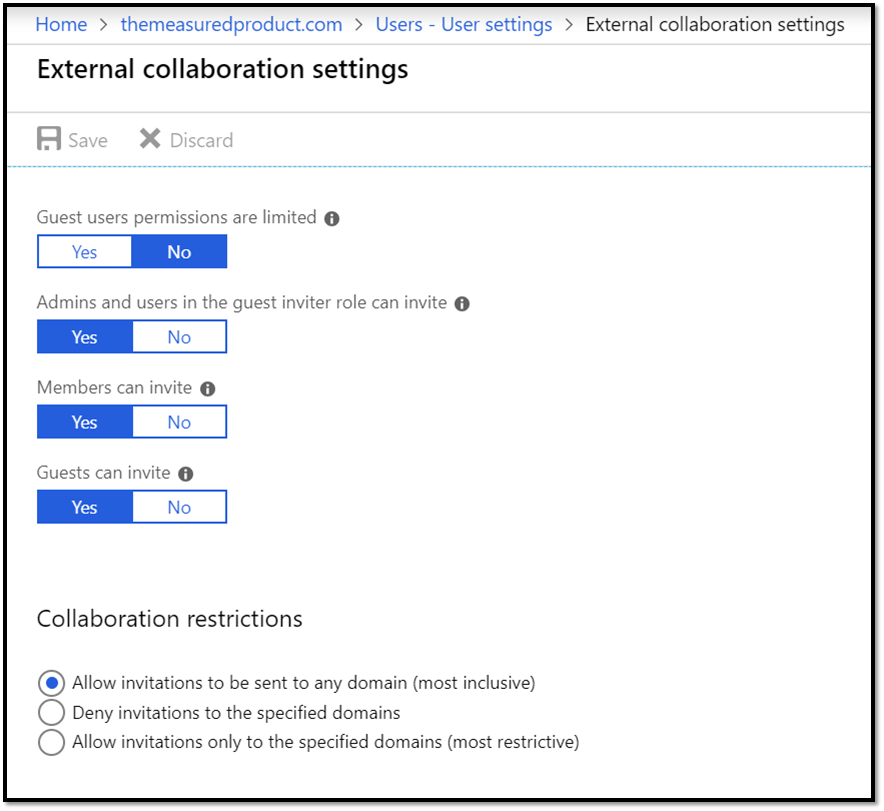

Microsoft Entra B2B 共有を使用する場合、Microsoft Entra 管理者は外部ユーザー エクスペリエンスの側面を制御します。 これらは、テナントの Microsoft Entra ID 設定内の [外部コラボレーション設定] ページで制御されます。

詳細については、外部コラボレーション設定の構成を参照してください。

注意

既定では、[ゲストのアクセス許可を制限する] オプションは [はい] に設定されているため、Power BI 内のゲスト ユーザーは、特に共有関連のエクスペリエンスが限定されます (それらのユーザーの場合、選択 UI が機能しません)。 適切なエクスペリエンスを確保するには、次に示すように、Microsoft Entra 管理者と協力して [いいえ] に設定することが重要です。

ゲスト招待を制御する

Power BI 管理者は、Power BI 管理ポータルにアクセスすることで、Power BI に対してのみ外部共有を制御できます。 ただし、管理者は外部共有を制御するために、さまざまな Microsoft Entra ポリシーを使用することもできます。 これらのポリシーを使用すると、管理者は次のことができるようになります。

- エンド ユーザーによる招待をオフにする

- 管理者と、ゲストの招待元ロールのユーザーのみが招待できる

- 管理者、ゲストの招待元ロール、およびメンバーが招待できる

- ゲストを含むすべてのユーザーが招待できる

これらのポリシーの詳細については、「Microsoft Entra B2B コラボレーションの招待を委任する」をご覧ください。

外部ユーザーによるすべての Power BI アクションも、監査ポータルで監査されます。

ゲスト ユーザーの条件付きアクセス ポリシー

Contoso は、Contoso のテナントからコンテンツにアクセスするゲスト ユーザーに対して条件付きアクセス ポリシーを適用できます。 詳細な手順については、「B2B コラボレーション ユーザーの条件付きアクセス」をご覧ください。

一般的な代替方法

Microsoft Entra B2B を使用すると、組織間でデータとレポートを簡単に共有できますが、他にもいくつかのアプローチがあります。これらは一般的に使用され、場合によっては優れている可能性があります。

代替オプション 1: パートナー ユーザーに ID の複製を作成する

このオプションでは、次の図に示すように、Contoso のテナントのパートナー ユーザーごとに ID の複製を手動で作成する必要がありました。 その後、Contoso は Power BI 内で、割り当てた ID に適切なレポート、ダッシュボード、またはアプリを共有できます。

この代替方法を選択する理由:

- ユーザーの ID が組織によって制御されるため、メールや SharePoint などの関連サービスも、組織が制御する範囲内にあります。 IT 管理者が、パスワードのリセット、アカウントへのアクセスの無効化、これらのサービスのアクティビティの監査などを行うことができます。

- ビジネスで個人アカウントを使用するユーザーは、多くの場合、特定のサービスへのアクセスが制限されるため、組織のアカウントが必要になる場合があります。

- 一部のサービスは、組織のユーザーに対してのみ機能します。 たとえば、Intune を使用して、Microsoft Entra B2B を使用する外部ユーザーの個人用またはモバイル デバイス上のコンテンツを管理できない場合があります。

この代替方法を選択しない理由:

- パートナー組織のユーザーは、2 つの資格情報を覚えておく必要があります。1 つは自分の組織のコンテンツにアクセスするため、もう 1 つは Contoso のコンテンツにアクセスするためです。 このエクスペリエンスは、これらのゲスト ユーザーにとって手間がかかり、多くのゲスト ユーザーが混乱する原因となります。

- Contoso は、これらのユーザーにユーザーごとのライセンスを購入して割り当てる必要があります。 ユーザーがメールを受信する必要がある場合や、Office アプリケーションを使用する必要がある場合、適切なライセンスが必要です (Power BI でコンテンツを編集および共有するための Power BI Pro など)。

- Contoso は、内部ユーザーと比較して、外部ユーザーに対してより厳格な承認ポリシーとガバナンス ポリシーを適用する必要がある場合があります。 これを行うには、Contoso は外部ユーザー用に社内の命名規則を作成する必要があり、すべての Contoso ユーザーがこの命名規則について教育を受ける必要があります。

- ユーザーが組織を離れた場合、ユーザーは、Contoso 管理者がアカウントを手動で削除するまで、Contoso のリソースに引き続きアクセスできます

- Contoso の管理者は、作成やパスワードのリセットを含め、ゲストの ID を管理する必要があります。

代替オプション 2: カスタム認証を使用してカスタムの Power BI Embedded アプリケーションを作成する

Contoso のもう 1 つのオプションは、カスタム認証を使用して独自のカスタム埋め込み Power BI アプリケーションを構築することです ('アプリ所有データ')。 多くの組織には、外部パートナーに Power BI コンテンツを配布するためのカスタム アプリケーションを作成する時間やリソースがありませんが、組織によってはこれが最適なアプローチであり、真剣に検討する価値があります。

多くの場合、組織は、多くのパートナーとその個々のユーザーをサポートするため、パートナー向けのすべての組織リソースへのアクセスを一元化し、内部組織リソースから分離し、パートナー向けの合理化されたエクスペリエンスを提供する既存のパートナー ポータルを用意しています。

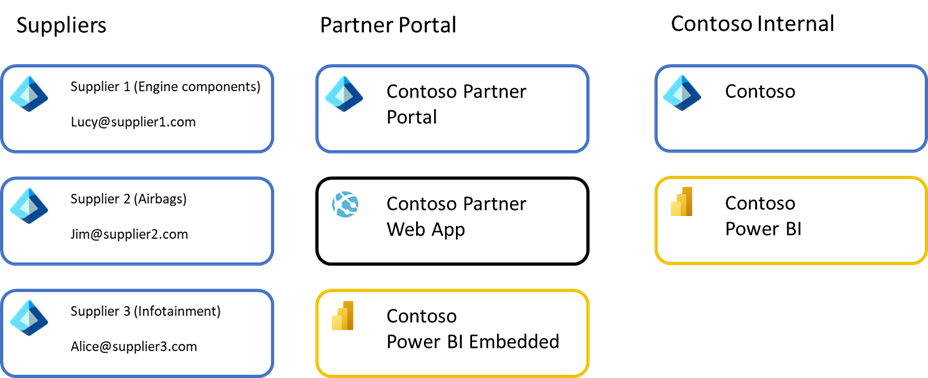

上記の例では、各サプライヤーのユーザーが、ID プロバイダーとして Microsoft Entra ID を使用する Contoso のパートナー ポータルにサインインします。 Microsoft Entra B2B、Azure Active Directory B2C、ネイティブ ID を使用したり、他の任意の数の ID プロバイダーとフェデレーションしたりできます。 ユーザーは、Azure Web アプリや同様のインフラストラクチャを使用して、パートナー ポータル ビルドにサインインしてアクセスします。

Web アプリ内では、Power BI レポートが Power BI Embedded デプロイから埋め込まれます。 Web アプリは、サプライヤーが Contoso と簡単にやり取りできるようにすることを目的とした、まとまりのあるエクスペリエンスでレポートや関連サービスへのアクセスを合理化します。 サプライヤーがそれらのリソースにアクセスできないようにするために、このポータル環境は Contoso の内部 Microsoft Entra ID と Contoso の内部 Power BI 環境から分離されます。 通常、データが確実に分離されるようにするために、データは別のパートナー データ ウェアハウスに保存されます。 この分離により、組織のデータに直接アクセスできる外部ユーザーの数が制限され、外部ユーザーが使用できる可能性のあるデータが制限され、外部ユーザーとの誤った共有が制限されるため、この分離にはメリットがあります。

Power BI Embedded を使用すると、アプリ トークンまたはマスター ユーザーと Azure モデルで購入した Premium 容量を使用して、ポータルで有利なライセンスを使用できます。これにより、エンド ユーザーへのライセンスの割り当てに関する懸念が単純化され、予想される使用量に基づいてスケールアップまたはスケールダウンできます。 パートナーは、パートナーのニーズをすべて考慮して設計された単一のポータルにアクセスするため、ポータルは全体的に高品質で一貫したエクスペリエンスを提供できます。 最後に、Power BI Embedded ベースのソリューションは通常、マルチテナントになるように設計されているため、パートナー組織間の分離を容易にします。

この代替方法を選択する理由:

- パートナー組織の数が増えるにつれて管理が容易になります。 パートナーは Contoso の内部 Microsoft Entra ディレクトリから分離された別のディレクトリに追加されるため、IT のガバナンス業務が簡素化され、外部ユーザーに内部データが誤って共有されるのを防ぐことができます。

- 一般的なパートナー ポータルは、パートナー間で一貫したエクスペリエンスを提供する高度にブランド化されたエクスペリエンスであり、一般的なパートナーのニーズを満たすように合理化されています。 そのため、Contoso は、必要なすべてのサービスを 1 つのポータルに統合することで、パートナーの全体的なエクスペリエンスを向上させることができます。

- Power BI Embedded 内のコンテンツの編集などの高度なシナリオのライセンス コストは、Azure で購入した Power BI Premium によってカバーされ、それらのユーザーに Power BI Pro ライセンスを割り当てる必要がありません。

- マルチテナント ソリューションとして設計されている場合は、パートナー間の分離が向上します。

- パートナー ポータルには、多くの場合、Power BI レポート、ダッシュボード、アプリ以外のパートナー向けの他のツールが含まれています。

この代替方法を選択しない理由:

- このようなポータルの構築、運用、管理には多大な労力が必要となり、多大なリソースと時間を投資する必要があります。

- 複数のワークストリーム間での計画と実行を慎重に行う必要があるため、B2B 共有を使用するよりもはるかに時間がかかります。

- パートナーの数が少ない場合、この代替方法に必要な労力が多すぎるため、それに十分見合う価値がない可能性があります。

- 組織が直面する主なシナリオは、アドホック共有を使用したコラボレーションです。

- レポートとダッシュボードは、パートナーごとに異なります。 この代替方法では、パートナーと直接共有するだけでなく、管理オーバーヘッドが発生します。

よく寄せられる質問

Contoso は、ユーザーがすぐに使用できるように、自動的に引き換えられる招待を送信できますか。 それとも、ユーザーは常に引き換えの URL をクリックする必要があるのですか。

エンド ユーザーがコンテンツにアクセスできるようになるには、同意エクスペリエンスを必ず完了する必要があります。

多数のゲスト ユーザーを招待する場合は、リソース組織のゲスト招待者ロールにユーザーを追加して、コア Microsoft Entra 管理者からこれを委任することをお勧めします。 このユーザーは、サインイン UI、PowerShell スクリプト、または API を使用して、パートナー組織の他のユーザーを招待できます。 これにより、パートナー組織のユーザーの招待、または招待の再送信を行う Microsoft Entra 管理者の管理上の負担が軽減されます。

パートナーが多要素認証を使用していない場合に、Contoso はゲスト ユーザーに多要素認証を強制できますか。

はい。 詳細については、「B2B コラボレーション ユーザーの条件付きアクセス」をご覧ください。

招待されたパートナーがフェデレーションを使用して独自のオンプレミス認証を追加するとき、B2B コラボレーションはどのように機能しますか?

パートナーの Microsoft Entra テナントがオンプレミス認証インフラストラクチャにフェデレーションされている場合、オンプレミスのシングル サインオン (SSO) が自動的に実行されます。 パートナーに Microsoft Entra テナントがない場合、新しいユーザーに対して Microsoft Entra アカウントを作成できます。

コンシューマー メール アカウントを持つゲスト ユーザーを招待できますか。

コンシューマー メール アカウントを持つゲスト ユーザーの招待は、Power BI でサポートされています。 これには、hotmail.com、outlook.com、gmail.com などのドメインが含まれます。 ただし、これらのユーザーには、職場または学校アカウントを持つユーザーに対する制限よりも多くの制限がある場合があります。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示