セキュリティ ロールおよび特権

制限されたデータや機密データやリソースに誰がアクセスできるか、またそれらのデータやリソースに対して何ができるかを制御するには、ユーザーをセキュリティ ロールに割り当てます。 この記事では、セキュリティ ロールとそれに関連する権限の概要を説明します。

新しい最新の UI または 従来の UI を使用してセキュリティ ロールを割り当てることができます。

セキュリティ ロールと新しい最新の UI

セキュリティ ロールは、異なるユーザーが異なる種類のレコードにアクセスする方法を定義します。 データやリソースへのアクセスを制御するには、セキュリティ ロールを作成または変更し、ユーザーに割り当てられるセキュリティ ロールを変更することができます。

各ユーザーは複数のセキュリティ ロールを持つことができます。 セキュリティ ロール 権限は累積されます。 ユーザーには、割り当てられている各ロールで使用できる権限が付与されます。

環境内のセキュリティ ロールのリストを表示する

Power Platform 管理センター にサインインし、左側のペインで 環境 を選択し、環境を選択します。

設定>ユーザー + アクセス許可>セキュリティ ロール を選択します。

セキュリティ ロールの権限とプロパティを定義する

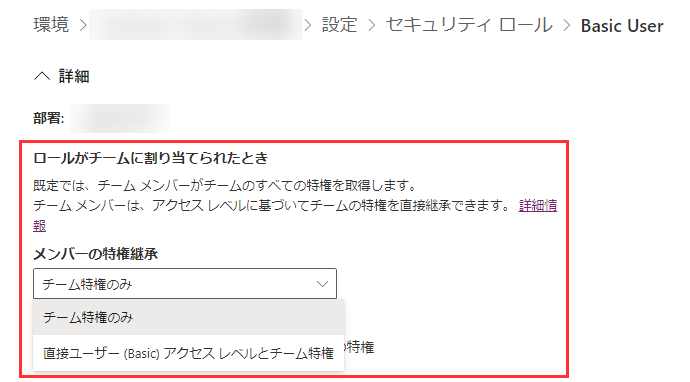

セキュリティ ロールを作成 した後、または セキュリティ ロール を編集中、 メンバーの権限継承 オプションを設定した際は:

チーム特権のみ: ユーザーはチームのメンバーとして、これらの特権が付与されます。 独自のユーザー権限を持たないチーム メンバーは、チームを所有者としてレコードを作成できます。 作成権限と読み取り権限の ユーザー アクセス レベルが付与されている場合、チームが所有するレコードにアクセスできます。

ダイレクト ユーザー (ベーシック) アクセス レベルおよびチームの権限: セキュリティ ロールが割り当てられると、ユーザーはこれらの権限を直接付与されます。 ユーザーは自身を所有者としてレコードを作成できます。 作成権限と読み取り権限の ユーザー アクセス レベルが付与されている場合、チームが所有するレコードにアクセスできます。 この設定は、新しいセキュリティ ロールの既定の設定です。

次に、セキュリティ ロール に関連付けられた権限を構成します。

セキュリティ ロールは、以下の 3 種類のレコードレベルの権限とタスクベースの権限で構成されます:

テーブル: テーブル特権は、読み取り、作成、削除、書き込み、割り当て、共有、追加、追加先など、テーブル レコード ができることへのアクセス権を持つユーザーを定義します。 追加とは、レコードに活動やメモなどの他のレコードを添付することです。 追加先とは、レコードに追加されることです。 テーブル特権の設定。

その他の特権: これらのタスクベースの特権は、記事の発行や業務ルールの有効化のような特定のその他の (非レコード) タスクを実行するユーザー特権をユーザーに付与します。 多岐にわたる特典の詳細情報。

プライバシー関連の権限: これらの権限は、Microsoft Excel へのデータのエクスポートや印刷など、Dataverse の外部での統合、ダウンロード、エクスポートされるデータに関わるタスクの実行をユーザーに許可するものです。 プライバシー関連の権限についての詳細情報です。.

権限タイプの各セットには独自のタブがあります。タブごとに、選択した セキュリティ ロール のすべての権限、割り当てられた権限、または未割り当ての権限によってビューをフィルターできます。

テーブルの特権

テーブル タブは、環境内のすべての Dataverse テーブルの一覧表示です。 次の表では、コンパクト グリッド ビュー オプションがオフの場合に セキュリティ ロール エディターに表示される属性について説明します。

| Property | 内容 |

|---|---|

| テーブル | Dataverse テーブルの名前 |

| 件名 | Dataverse テーブルの論理名です。開発者に有用です |

| 所有権を記録する | レコードが組織または事業単位によって所有されるか、またはユーザーまたはチームによって所有される可能性があるか |

| アクセス許可の設定 | テーブルが使用している事前定義権限のセット、またはカスタム権限 |

テーブルは、次のカテゴリに分類されます。

- ビジネス管理

- ビジネス プロセス フロー

- コア レコード

- カスタム テーブル

- カスタマイズ

- テーブルがありません

- 販売

- サービス

- サービス管理

特定のテーブルや権限を素早く見つけるには、ページ右上の検索ボックスに名前を入力し、虫眼鏡のアイコンを選択するか、Enter キーを押してください。 検索をクリアするには、X アイコンを選択します。

一度に編集できるのは 1 つのテーブルのみですが、1 つの操作で 1 つのテーブルから複数のテーブルに設定をコピーできます。

セキュリティ ロール を構成する際は、アプリケーションに関連する各テーブルに付与する権限を決定する必要があります。

次の表では、セキュリティ ロール で付与できるテーブル権限を説明しています。 すべての場合において、特権がどのレコードに適用されるかは、セキュリティ・ロールに定義された許可のアクセス レベルによって異なります。

| 権限 | 内容 |

|---|---|

| Create | 新しいレコードを作成するために必要です |

| 既読 | レコードを開いて内容を表示するために必要です |

| 書き込み | レコードを変更するために必要です |

| Delete | レコードを完全に削除するために必要です |

| [追加] | 現在のレコードを別のレコードに関連付けるために必要です。たとえば、ユーザーがメモに対する追加権限を持っている場合、そのメモを営業案件に添付できます 多対多の関係がある場合は、関連付けまたは関連付け解除の対象となる両方のテーブルに対する追加権限を持っている必要があります。 |

| 追加先 | レコードを現在のレコードに関連付けるために必要です。たとえば、ユーザーが営業案件に対して「Append To」の権限を持っている場合、ユーザーは営業案にメモを追加することができます |

| Assign | レコードの所有権を別のユーザーに付与するために必要です |

| 共有 | 自分のアクセスを保持しながら別のユーザーがレコードにアクセスするために必要です |

アクセス レベル

各特権には、その アクセス レベル を定義するためのメニューがあります。 アクセス レベルは、ユーザーが部署の階層のどの深さまで権限を実行できるかを決定します。

次の表では、アクセス レベルについて説明します。 組織所有のテーブルでは、その他の権限とプライバシー関連の権限は、組織 または なし のアクセス レベルしかありません。

| 型 | 内容 |

|---|---|

| Organization | ユーザーは、自分や環境が属する部署の階層レベルに関係なく、組織内のすべてのレコードにアクセスすることができます。 組織へのアクセス権を持つユーザーは、自動的に他のすべての種類のアクセス権も持ちます。 このレベルでは、組織全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、組織に対する権限を持つ管理者のために予約されています。 |

| 部署配下 | ユーザーは、自分の部署およびその下位のすべての部署のレコードにアクセスできます。 このアクセス権を持つユーザーには、自動的に部署およびユーザーのアクセス権が与えられます。 このレベルでは、事業単位と従属事業単位全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、事業単位に対する権限を持つ管理者のために予約されています。 |

| 部署 | ユーザーは、自分の部署内のレコードにアクセスすることができます。 部署のアクセス権を持つユーザーは、自動的にユーザーアクセス権を持ちます。 このアクセス レベルでは、事業単位全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、事業単位に対する権限を持つ管理者のために予約されています。 |

| User | ユーザーは、自分が所有するレコード、組織と共有されているオブジェクト、自分と共有されているオブジェクト、自分が所属するチームと共有されているオブジェクトにアクセスできます。 通常は、営業やサービスの担当者に対して使用されます。 |

| None | アクセスは許可されません。 |

テーブルごとに、権限ごとに適切なタイプを選択します。 完了後は、保存 を選択します。

テーブルのアクセス許可をコピーする

アプリ内の各テーブルに権限を設定するのは、時間がかかり面倒な作業となる場合があります。 作業を容易にするために、1 つのテーブルから 1 つ以上の他のテーブルに権限をコピーできます。

テーブルを選択してから、テーブル権限のコピー を選択します

権限をコピーするテーブルを検索して選択します。

新しい構成は以前の設定を上書きすることに注意してください。

保存 を選びます。

テーブルのコピー権限が特権とアクセス レベルでどのように機能するかを詳しく見てみましょう。

ソーステーブルとターゲットテーブルの両方に存在する権限の場合:

ソース権限設定の深さがターゲットに存在する場合、コピーは成功します。

ソース権限設定の深さがターゲットに 存在しない 場合、コピーは失敗し、エラー メッセージが表示されます。

ソース テーブルとターゲット テーブルのどちらか一方にしか存在しない権限の場合:

権限がソースには存在するがターゲットには存在しない場合、その権限はターゲットでは無視されます。 残りの権限のコピーは成功します。

権限がソースに 存在せず、ターゲットには存在する場合、権限の深さはターゲットに保持されます。 残りの権限のコピーは成功します。

アクセス許可の設定

テーブル権限の構成を高速化するもう 1 つの方法は、事前定義された権限グループを使用し、それらをテーブルに割り当てることです。

次の表では、割り当てることができる権限設定グループについて説明します。

| アクセス許可の設定 | 説明 |

|---|---|

| アクセス許可なし | どのユーザーもテーブルにアクセスできません。 |

| フル アクセス | ユーザーは、テーブル内のすべてのレコードを閲覧および編集することができます。 |

| コラボレーション | ユーザーはすべてのレコードを閲覧することができますが、編集できるのは自分のレコードのみです。 |

| Private | ユーザーは、自分の記録の閲覧および編集のみ可能です。 |

| 信用照会 | ユーザーは、自分のレコードの閲覧および編集のみ可能です。 |

| Custom | 権限設定がデフォルト値から変更されたことを示します。 |

テーブルを選択し、コマンド バーで 権限設定 を選択するか、その他のアクション (…) >権限設定 を選択します。

適切なの設定を選択します。

新しい構成は以前の設定を上書きすることに注意してください。

保存 を選びます。

セキュリティ ロールとレガシ UI

セキュリティ ロールは、異なるユーザーが異なる種類のレコードにアクセスする方法を定義します。 データやリソースへのアクセスを制御するには、セキュリティ ロールを作成または変更し、ユーザーに割り当てられるセキュリティ ロールを変更することができます。

各ユーザーは複数のセキュリティ ロールを持つことができます。 セキュリティ ロール 権限は累積されます。 ユーザーには、割り当てられている各ロールで使用できる権限が付与されます。

環境内のセキュリティ ロールのリストを表示する (レガシー UI)

Power Platform 管理センター にサインインし、左側のペインで 環境 を選択し、環境を選択します。

設定>ユーザー + アクセス許可>セキュリティ ロール を選択します。

セキュリティ ロール (レガシー UI) の権限とプロパティを定義する

セキュリティ ロール を作成 した後、または セキュリティ ロールを 編集中 は、それに関連する特権を設定します。

各セキュリティ ロールは、レコード レベルの特権とタスク ベース特権で構成されます。

読み取り、作成、削除、書き込み、割り当て、共有、追加、追加先など、レコード レベルの特権によって、レコードに対するアクセス権を持つユーザーがどのような操作を実行できるかが定義されます。 追加とは、レコードに活動やメモなどの他のレコードを添付することです。 追加先とは、レコードに追加されることです。 レコード レベルの詳細情報。

その他の権限、またはタスクベースの権限は、記事の発行や業務ルールの有効化のような特定のその他の (非レコード) タスクを実行するユーザー権限をユーザーに付与します。 多岐にわたる特典の詳細情報。

セキュリティロールの設定ページにある色のついた円は、各権限に割り当てられた アクセスレベル を示しています。 アクセス レベルは、ユーザーが部署の階層のどの深さまで権限を実行できるかを決定します。

次の表では、アクセス レベルについて説明します。

| Icon | Description |

|---|---|

|

グローバル。 ユーザーは、自分や環境が属する部署の階層レベルに関係なく、組織内のすべてのレコードにアクセスすることができます。 グローバル アクセス権を持つユーザーは、自動的に Deep、Local、Basic の各アクセス権を持ちます。 このレベルでは、組織全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、組織に対する権限を持つ管理者のために予約されています。 このアクセス レベルは、アプリケーションでは組織と呼ばれます。 |

|

ディープ。 ユーザーは、自分の部署およびその下位のすべての部署のレコードにアクセスできます。 Deep のアクセス権を持つユーザーは、自動的にローカルおよびベーシックのアクセスも持つことになります。 このレベルでは、事業単位と従属事業単位全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、事業単位に対する権限を持つ管理者のために予約されています。 このアクセス レベルは、アプリケーションでは部署配下と呼ばれます。 |

|

ローカル。 ユーザーは、自分の部署内のレコードにアクセスすることができます。 ローカル アクセス権を持つユーザーは、自動的にベーシック アクセス権を持ちます。 このアクセス レベルでは、事業単位全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、事業単位に対する権限を持つ管理者のために予約されています。 このアクセス レベルは、アプリケーションでは事業単位と呼ばれます。 |

|

ベーシック。 ユーザーは、自分が所有するレコード、組織と共有されているオブジェクト、自分と共有されているオブジェクト、自分が所属するチームと共有されているオブジェクトにアクセスできます。 通常は、営業やサービスの担当者に対して使用されます。 このアクセス レベルは、アプリケーションではユーザーと呼ばれます。 |

|

なし。 アクセスは許可されません。 |

重要

ユーザーがテーブル フォーム、ナビゲーション バー、コマンド バーなど、Web アプリケーションのすべての領域を表示およびアクセスできるようにするには、組織内のすべてのセキュリティ ロールに Web Resource テーブルの読み取り権限を含める必要があります。 たとえば、読み取り権限がない場合、ユーザーは Web リソースを含むフォームを開くことができず、次のようなエラーメッセージが表示されます: 「prvReadWebResource の権限がありません。」セキュリティ ロールの作成、編集の詳細はこちら。

レコード レベルの権限

Power Apps と Dynamics 365 Customer Engagement アプリでは、レコードレベルのさまざまな権限を使用して、特定のレコードまたはレコードの種類に対するユーザーのアクセス レベルが決定されます。

次の表では、セキュリティ ロール で付与できるレコード レベルの権限を説明しています。 すべての場合において、特権がどのレコードに適用されるかは、セキュリティ・ロールに定義された許可のアクセス レベルによって異なります。

| 権限 | Description |

|---|---|

| Create | 新しいレコードを作成するために必要です |

| 既読 | レコードを開いて内容を表示するために必要です |

| 書き込み | レコードを変更するために必要です |

| Delete | レコードを完全に削除するために必要です |

| [追加] | 現在のレコードを別のレコードに関連付けるために必要です。たとえば、ユーザーがメモに対する追加権限を持っている場合、そのメモを営業案件に添付できます 多対多の関係がある場合は、関連付けまたは関連付け解除の対象となる両方のテーブルに対する追加権限を持っている必要があります。 |

| 追加先 | レコードを現在のレコードに関連付けるために必要です。たとえば、ユーザーが営業案件に対して「Append To」の権限を持っている場合、ユーザーは営業案にメモを追加することができます |

| Assign | レコードの所有権を別のユーザーに付与するために必要です |

| 共有* | 自分のアクセスを保持しながら別のユーザーがレコードにアクセスするために必要です |

*レコードの所有者、またはレコードに対する共有特権を持つユーザーは、レコードを他のユーザーやチームと共有することができます。 共有では、特定のレコードに対する読み取り、書き込み、削除、追加、割り当て、および共有特権を特定のレコードに追加できます。 チームは主に、チームのメンバが本来はアクセスできないレコードを共有するために使用されます。 セキュリティ、ユーザー、チームについての詳細情報。

特定のレコードへのアクセスを削除することはできません。 セキュリティ ロールの特権に対する変更は、そのレコードの種類のすべてのレコードに適用されます。

チームメンバーの特権継承

ユーザーにチームのメンバーとして権限を付与する場合、または個人として直接権限を付与する場合に、その権限がどのように継承されるかを決定できます。

ユーザー権限: セキュリティ ロールをユーザーに割り当てたさいにユーザーが直接付与された権限です。 ユーザーは自身を所有者としてレコードを作成できます。 作成権限と読み取り権限のベーシック アクセス レベルが付与されている場合、チームが所有するレコードにアクセスできます。 この設定は、新しいセキュリティ ロールの既定の設定です。

チーム権限: ユーザーはチームのメンバーとして、これらの特権が付与されます。 独自のユーザー権限を持たないチーム メンバーは、チームを所有者としてレコードを作成できます。 作成と読取の基本アクセスレベルが与えられている場合、チームが所有するレコードにアクセスすることができます。

注意

2019 年 5 月にチームメンバーの権限継承機能がリリースされる以前は、セキュリティ ロールは チーム権限 として動作していました。 このリリース前に作成されたセキュリティ ロールでは、チーム権限として設定され、このリリースの後に作成されたセキュリティ ロールは、既定では ユーザー権限 として設定されています。

セキュリティ ロールを設定して、チーム メンバーにベーシック レベルの直接アクセスユーザー特権を与えることができます。 特権継承セキュリティ ロールがユーザーに割り当てられると、ユーザーは継承特権なしのセキュリティ ロールのように、すべての特権を直接取得します。 チーム メンバーは、Create の Basic アクセスレベルが与えられている場合、自分をオーナーとするレコードとチームをオーナーとするレコードを作成することができます。 読み取りのベーシック アクセス レベルがある場合、チーム メンバーは、チーム メンバーとチームが所有するレコードにアクセスできます。 この特権の継承ロールは、所有者および Microsoft Entra ID グループ チームに適用されます。

Power Platform 管理センター にサインインし、左側のペインで 環境 を選択し、環境を選択します。

設定>ユーザー + 権限>セキュリティ ロールを選択します。

新規をクリックします。

新しいセキュリティ ロールの名前を入力します。

メンバーの権限の継承 リストを選択し、 直接ユーザー/基本アクセス レベルとチーム権限 を選択します。

各タブに移動し、各テーブルに対して適切な特権を設定します。

特権のアクセス レベルを変更するには、希望のシンボルが表示されるまでアクセス レベル シンボルを選択します。 選択できるアクセス レベルは、レコードの種類が組織による所有であるか、ユーザーによる所有であるかによって異なります。

メンバーの特権継承で基本レベルの特権のみを選択できます。 子ビジネスユニットへのアクセスを提供する必要がある場合は、権限を Deep に昇格します。 たとえば、セキュリティ ロール をグループ チームに割り当てる必要があり、グループのメンバーがアカウントに追加できるようにしたいとします。 ベーシック レベルのメンバーの権限継承で、セキュリティロールを設定する。 「アカウントに追加」の権限を Deep に設定します。 これは、基本特権がユーザーの部署にのみ適用されるためです。

参照

ビデオ: Power Platform 管理センターでアプリケーションユーザー、セキュリティロール、チーム、およびユーザーを管理する

ビデオ: アクセス機能の確認

定義済みのセキュリティ ロール