Exchange Online PowerShell とセキュリティ & コンプライアンス PowerShell での無人スクリプトのアプリ専用認証

Microsoft 365の監査とレポートのシナリオには、多くの場合、Exchange Online PowerShell と セキュリティ/コンプライアンス PowerShell の無人スクリプトが含まれます。 以前は、無人サインインでは、ユーザー名とパスワードをローカル ファイルまたは実行時にアクセスされるシークレット コンテナーに格納する必要がありました。 ただし、ご存じのように、ユーザー資格情報をローカルに格納することは、セキュリティ上の良い方法ではありません。

この記事で説明するように、証明書ベースの認証 (CBA) またはアプリ専用認証では、Microsoft Entra アプリと自己署名証明書を使用した無人スクリプトと自動化のシナリオがサポートされています。

注:

Azure でマネージド ID を使用して powerShell Exchange Onlineに接続できることをご存知でしたか? 「Azure マネージド ID を使用して PowerShell に接続する」Exchange Online参照してください。

この記事で説明する機能と手順には、次のバージョンの Exchange Online PowerShell モジュールが必要です。

- Exchange Online PowerShell (Connect-ExchangeOnline): バージョン 2.0.3 以降。

- セキュリティ & コンプライアンス PowerShell (Connect-IPPSSession): バージョン 3.0.0 以降。

モジュールをインストールまたは更新する方法については、「Exchange Online PowerShell モジュールのインストールと保守」を参照してください。 Azure Automation でモジュールを使用する方法については、「Azure Automationでモジュールを管理する」を参照してください。

Exchange Online PowerShell V3 モジュールの REST API 接続には、PowerShellGet モジュールと PackageManagement モジュールが必要です。 詳細については、「 Windows での REST ベースの接続用 PowerShellGet」を参照してください。

この記事の手順がうまくいかない場合は、次のコマンド

Get-InstalledModule PackageManagement -AllVersions; Get-InstalledModule PowerShellGet -AllVersionsを実行して、PackageManagement モジュールまたは PowerShellGet モジュールのベータ版がインストールされていないことを確認します。Exchange Online PowerShell では、この記事の手順を次の Microsoft 365 グループ コマンドレットで使用することはできません。

Microsoft Graph を使用して、これらのコマンドレットのほとんどの機能を置き換えることができます。 詳細については、「Microsoft Graph でのグループの操作」を参照してください。

セキュリティ & コンプライアンス PowerShell では、次の Microsoft 365 グループ コマンドレットでは、この記事の手順を使用できません。

委任されたシナリオは、Exchange Onlineでサポートされています。 委任を使用して接続する場合に推奨される方法は、GDAP とアプリの同意を使用することです。 詳細については、「GDAP とアプリの同意で powerShell v3 モジュールをExchange Online使用する」を参照してください。 また、CSP リレーションシップが顧客と作成されていない場合は、マルチテナント アプリケーションを使用することもできます。 マルチテナント アプリケーションを使用するために必要な手順については、この記事の通常の手順で説明します。

Windows PowerShell SDK を使用して接続するときに次のエラーが発生する場合は、Connect-ExchangeOnline コマンドレットの SkipLoadingFormatData スイッチを使用します。

The term 'Update-ModuleManifest' is not recognized as a name of a cmdlet, function, script file, or executable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again.

どのような仕組みですか?

Exchange Online PowerShell モジュールでは、Active Directory 認証ライブラリを使用して、アプリケーション ID、テナント ID (organization)、証明書の拇印を使用してアプリ専用トークンをフェッチします。 Microsoft Entra ID内でプロビジョニングされたアプリケーション オブジェクトには、アクセス トークンで返されるディレクトリ ロールが割り当てられます。 セッションのロール ベースのアクセス制御 (RBAC) は、トークンで使用可能なディレクトリ ロール情報を使用して構成されます。

接続の例

次の例は、アプリ専用認証で Exchange Online PowerShell モジュールを使用する方法を示しています。

重要

次の接続コマンドでは、Organization パラメーターの値として、organizationのプライマリ .onmicrosoft.com ドメインを使用します。

次の接続コマンドには、「PowerShell に接続する」および「セキュリティへの接続 Exchange Online & コンプライアンス PowerShell に接続する」の説明に従って、同じオプションの多くを使用できます。 例:

Microsoft 365 GCC High または Microsoft 365 DoD 環境には、次の追加のパラメーターと値が必要です。

- GCC High の Connect-ExchangeOnline:

-ExchangeEnvironmentName O365USGovGCCHigh。 - GCC High での Connect-IPPSSession:

-ConnectionUri https://ps.compliance.protection.office365.us/powershell-liveid/ -AzureADAuthorizationEndpointUri https://login.microsoftonline.us/common。 - DoD の Connect-ExchangeOnline:

-ExchangeEnvironmentName O365USGovDoD。 - DoD の Connect-IPPSSession:

-ConnectionUri https://l5.ps.compliance.protection.office365.us/powershell-liveid/ -AzureADAuthorizationEndpointUri https://login.microsoftonline.us/common。

- GCC High の Connect-ExchangeOnline:

Connect-IPPSSession コマンドでログイン プロンプトが表示される場合は、Connect-IPPSSession コマンドの前に コマンドを

$Global:IsWindows = $true実行します。

証明書の拇印を使用して接続します。

注:

CertificateThumbprint パラメーターは、Microsoft Windows でのみサポートされています。

コマンドを実行しているコンピューターに証明書をインストールする必要があります。 証明書は、ユーザー証明書ストアにインストールする必要があります。

Exchange Online PowerShell:

Connect-ExchangeOnline -CertificateThumbPrint "012THISISADEMOTHUMBPRINT" -AppID "36ee4c6c-0812-40a2-b820-b22ebd02bce3" -Organization "contosoelectronics.onmicrosoft.com"セキュリティ/コンプライアンス PowerShell:

Connect-IPPSSession -CertificateThumbPrint "012THISISADEMOTHUMBPRINT" -AppID "36ee4c6c-0812-40a2-b820-b22ebd02bce3" -Organization "contosoelectronics.onmicrosoft.com"

証明書オブジェクトを使用して接続する:

コマンドを実行しているコンピューターに証明書をインストールする必要はありません。 証明書オブジェクトはリモートで格納できます。 スクリプトの実行時に証明書がフェッチされます。

Exchange Online PowerShell:

Connect-ExchangeOnline -Certificate <%X509Certificate2 Object%> -AppID "36ee4c6c-0812-40a2-b820-b22ebd02bce3" -Organization "contosoelectronics.onmicrosoft.com"セキュリティ/コンプライアンス PowerShell:

Connect-IPPSSession -Certificate <%X509Certificate2 Object%> -AppID "36ee4c6c-0812-40a2-b820-b22ebd02bce3" -Organization "contosoelectronics.onmicrosoft.com"

ローカル証明書を使用して接続する:

注:

ConvertTo-SecureString コマンドを使用して証明書のパスワードをローカルに格納すると、自動化シナリオのセキュリティで保護された接続方法の目的が破られます。 Get-Credential コマンドを使用して証明書のパスワードを安全に入力するように求めるのは、自動化シナリオには適していません。 つまり、ローカル証明書を使用して接続するための 自動化された安全 な方法はありません。

Exchange Online PowerShell:

Connect-ExchangeOnline -CertificateFilePath "C:\Users\navin\Desktop\automation-cert.pfx" -CertificatePassword (Get-Credential).password -AppID "36ee4c6c-0812-40a2-b820-b22ebd02bce3" -Organization "contosoelectronics.onmicrosoft.com"セキュリティ/コンプライアンス PowerShell:

Connect-IPPSSession -CertificateFilePath "C:\Users\navin\Desktop\automation-cert.pfx" -CertificatePassword (Get-Credential).password -AppID "36ee4c6c-0812-40a2-b820-b22ebd02bce3" -Organization "contosoelectronics.onmicrosoft.com"

アプリ専用の認証をセットアップする

初期のオンボードは、アプリケーション オブジェクトを使用する認証に必要です。 アプリケーションとサービス プリンシパルは同義に使用されますが、アプリケーションはクラス オブジェクトのようなものであり、サービス プリンシパルはクラスのインスタンスのようなものです。 詳細については、「Microsoft Entra IDのアプリケーション および サービス プリンシパル オブジェクト」を参照してください。

Microsoft Entra IDでのアプリケーションの作成に関する詳細なビジュアル フローについては、「」を参照してくださいhttps://aka.ms/azuread-app。

-

アプリケーション オブジェクトには、既定で Microsoft Graph>User.Read の委任された API アクセス許可があります。 アプリケーション オブジェクトが Exchange のリソースにアクセスするには、Application API アクセス許可Office 365 Exchange Online>Exchange.ManageAsApp が必要です。

-

Microsoft Entra IDでのアプリ専用認証の場合、通常は証明書を使用してアクセスを要求します。 証明書とその秘密キーを持つすべてのユーザーは、アプリに付与されたアクセス許可を持つアプリを使用できます。

自己署名 X.509 証明書を作成して構成します。これは、アプリ専用アクセス トークンを要求するときに、Microsoft Entra IDに対するアプリケーションの認証に使用されます。

この手順は、ユーザー アカウントのパスワードの生成に似ています。 証明書も自己署名できます。 PowerShell で証明書を生成する手順については、この記事の後半の セクション を参照してください。

注:

暗号化: 次世代 (CNG) 証明書は、Exchange でのアプリのみの認証ではサポートされていません。 CNG 証明書は、最新バージョンの Windows で既定で作成されます。 CSP キー プロバイダーからの証明書を使用する必要があります。 このセクション では、CSP 証明書を作成するためにサポートされる 2 つの方法について説明します。

Microsoft Entraロールをアプリケーションに割り当てる

アプリケーションには、適切な RBAC ロールが割り当てられている必要があります。 アプリはMicrosoft Entra IDでプロビジョニングされるため、サポートされている任意の組み込みロールを使用できます。

手順 1: アプリケーションをMicrosoft Entra IDに登録する

注:

問題が発生した場合は、必要なアクセス許可を確認して、アカウントが ID を作成できることを確認します。

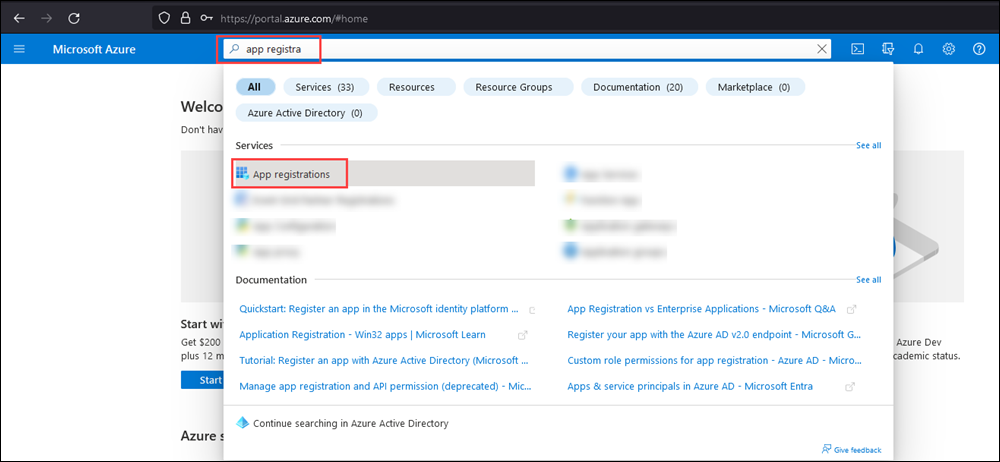

でMicrosoft Entra 管理センターをhttps://portal.azure.com/開きます。

ページの上部にある [検索] ボックスに「アプリの登録」と入力し、[サービス] セクションの結果から [アプリの登録] を選択します。

または、アプリの登録 ページに直接移動するには、 を使用https://portal.azure.com/#view/Microsoft_AAD_RegisteredApps/ApplicationsListBladeします。

[アプリの登録] ページで、[新規登録] を選択します。

![[アプリの登録] ページで、[新規登録] を選択します。](../docs-conceptual/media/exo-app-only-auth-new-app-registration.png?view=exchange-ps)

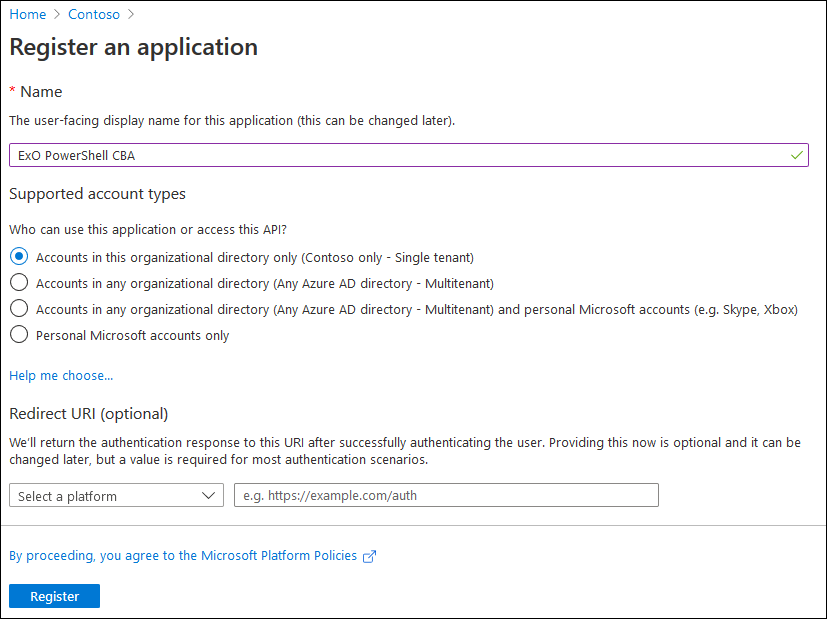

[アプリケーションの登録] ページが開いたら、次の設定を構成します:

名前: 分かりやすい名前を入力します。 たとえば、ExO PowerShell CBA です。

サポートされているアカウントの種類: この組織ディレクトリ内のアカウント (YourOrganizationName> のみ< - 単一テナント) が選択されていることを確認します。

注:

委任されたシナリオExchange Onlineアプリケーションをマルチテナントにするには、任意の組織ディレクトリ (Any Microsoft Entra directory - Multitenant) の値 [アカウント] を選択します。

リダイレクト URI (省略可能): この設定は省略可能です。 使用する必要がある場合は、次の設定を構成します。

- [プラットフォーム]: [Web] を選択 します。

- URI: アクセス トークンが送信される URI を入力します。

注:

自動アプリケーションにはネイティブ アプリケーションを使用できないため、ネイティブ アプリケーションの資格情報を作成できません。

[アプリの登録] ページが完了したら、[登録] を選択します。

登録したアプリの [概要] ページに移動します。 このページは開いたままにします。 次の手順で使用します。

手順 2: アプリケーションに API アクセス許可を割り当てる

このセクションで次 のいずれかの 方法を選択して、API アクセス許可をアプリに割り当てます。

- ポータルから API アクセス許可を選択して割り当てます。

- API のアクセス許可を割り当てるためにアプリ マニフェストを変更します。 (Microsoft 365 GCC High および DoD 組織では、この方法を使用する必要があります)

ポータルから API アクセス許可を選択して割り当てる

アプリの [概要] ページで、[管理] セクションから [API アクセス許可] を選択します。

![アプリケーションの概要ページで [API アクセス許可] を選択します。](../docs-conceptual/media/exo-app-only-auth-select-manifest.png?view=exchange-ps)

[アプリ API のアクセス許可] ページで、[ アクセス許可の追加] を選択します。

![アプリケーションの [API アクセス許可] ページで [アクセス許可の追加] を選択します。](../docs-conceptual/media/exo-app-only-auth-api-permissions-add-a-permission.png?view=exchange-ps)

開いた [API のアクセス許可の要求] ポップアップで、[organizationで使用する API] タブを選択し、[検索] ボックスに「Office 365 Exchange Online」と入力し、結果から選択します。

![[organizationで使用する API] タブで [Office 365 Exchange Online] を見つけて選択します。](../docs-conceptual/media/exo-app-only-auth-api-permissions-select-o365-exo.png?view=exchange-ps)

表示される [ アプリケーションに必要なアクセス許可の種類] ポップアップで、[アプリケーションの アクセス許可] を選択します。

表示されるアクセス許可の一覧で、[ Exchange] を展開し、[ Exchange.ManageAsApp] を選択し、[ アクセス許可の追加] を選択します。

![[アプリケーションのアクセス許可] タブから [Exchange.ManageAsApp のアクセス許可] を見つけて選択します。](../docs-conceptual/media/exo-app-only-auth-api-permissions-select-exchange-manageasapp.png?view=exchange-ps)

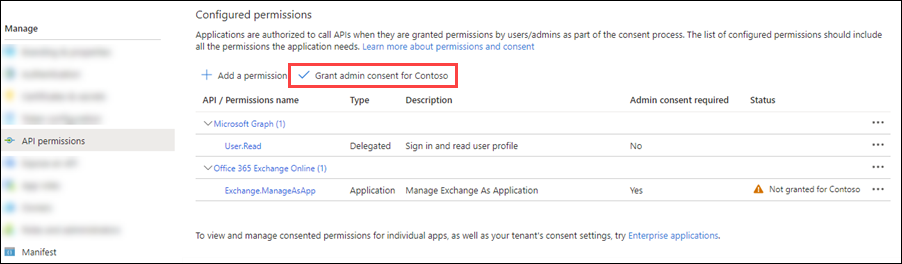

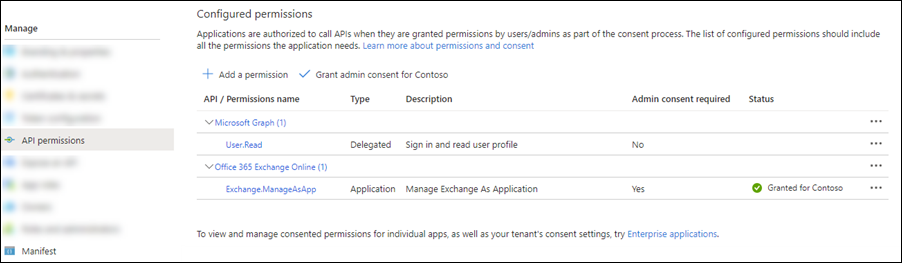

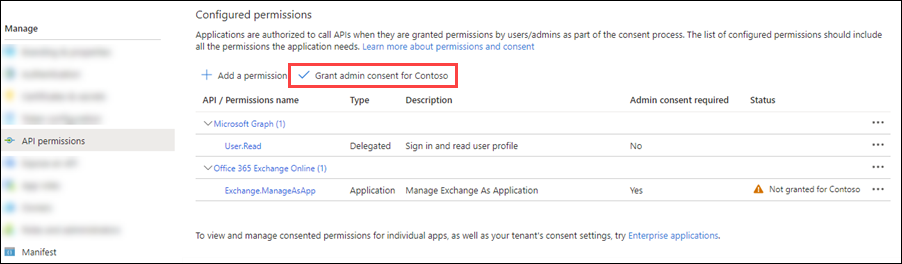

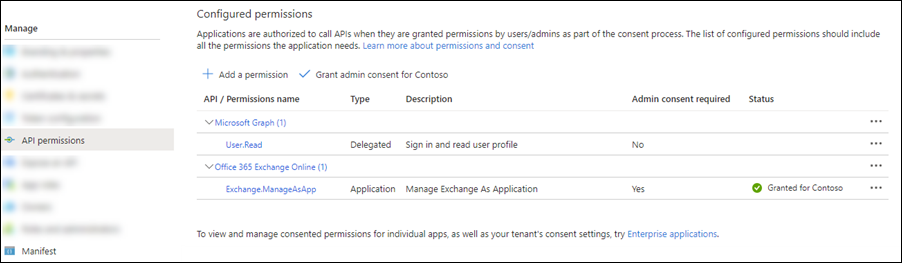

アプリ API のアクセス許可ページに戻り、Office 365 Exchange Online>Exchange.ManageAsApp が一覧表示され、次の値が含まれていることを確認します。

型: アプリケーション。

同意が必要管理: はい。

状態: 現在の正しくない値は、組織>に対して<付与されていません。

[組織>に管理者の<同意を付与する] を選択し、開いた確認ダイアログを読み取り、[はい] を選択して、この値を変更します。

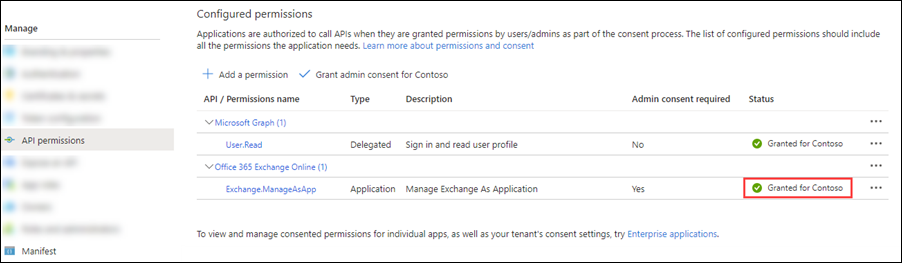

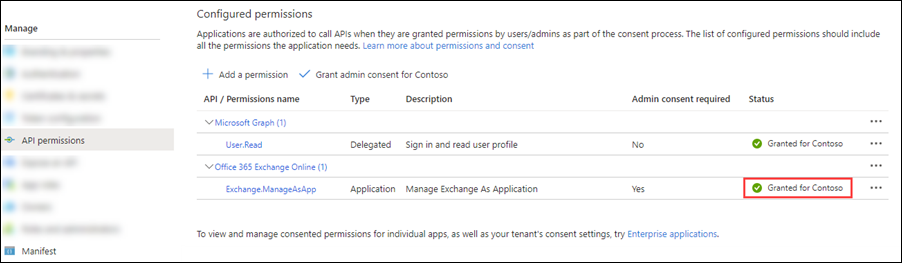

[状態] の値が [組織に付与<] になりました>。

既定の Microsoft Graph>User.Read エントリで、[..] を選択します。>管理者の同意を取り消し、開いた確認ダイアログで [はい] を選択して、状態を既定の空白の値に戻します。

(ブラウザ タブではなく) 現在の [API アクセス許可] ページを閉じて、[アプリ登録] ページに戻ります。 今後の手順では、アプリの登録 ページを使用します。

API アクセス許可を割り当てるためにアプリ マニフェストを変更する

注:

このセクションの手順では、アプリに対する既存の既定のアクセス許可 (Microsoft Graph で委任された User.Read アクセス許可) を、Office 365 Exchange Onlineで必要なアプリケーションの Exchange.ManageAsApp アクセス許可に追加します。

アプリの [概要] ページで、[管理] セクションから [マニフェスト] を選択します。

![アプリケーションの概要ページで [マニフェスト] を選択します。](../docs-conceptual/media/exo-app-only-auth-select-manifest.png?view=exchange-ps)

アプリ の [マニフェスト ] ページで、エントリ (42 行目または約 42 行目) を見つけて

requiredResourceAccess、エントリを次のコード スニペットのように見せてみましょう。"requiredResourceAccess": [ { "resourceAppId": "00000002-0000-0ff1-ce00-000000000000", "resourceAccess": [ { "id": "dc50a0fb-09a3-484d-be87-e023b12c6440", "type": "Role" } ] }, { "resourceAppId": "00000003-0000-0000-c000-000000000000", "resourceAccess": [ { "id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d", "type": "Scope" } ] } ],注:

Microsoft 365 GCC High または DoD 環境では、セキュリティ & コンプライアンス PowerShell にのみアクセスできます。 エントリには次の値を

requiredResourceAccess使用します。"requiredResourceAccess": [ { "resourceAppId": "00000007-0000-0ff1-ce00-000000000000", "resourceAccess": [ { "id": "455e5cd2-84e8-4751-8344-5672145dfa17", "type": "Role" } ] }, { "resourceAppId": "00000003-0000-0000-c000-000000000000", "resourceAccess": [ { "id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d", "type": "Scope" } ] } ],[マニフェスト] ページが完了したら、[保存] を選択します。

[マニフェスト] ページで、[管理] セクションから [API アクセス許可] を選択します。

![[マニフェスト] ページから [API のアクセス許可] を選択します。](../docs-conceptual/media/exo-app-only-auth-manifest-select-api-permissions.png?view=exchange-ps)

[API のアクセス許可] ページで、Office 365 Exchange Online>Exchange.ManageAsApp が一覧表示され、次の値が含まれていることを確認します。

型: アプリケーション。

同意が必要管理: はい。

状態: 現在の正しくない値は、Office 365 Exchange Online>Exchange.ManageAsApp エントリに対して Organization> に付与<されません。

[組織>に管理者の同意<を付与する] を選択し、開いた確認ダイアログを読み取り、[はい] を選択して、[状態] の値を変更します。

[状態] の値が [組織に付与<] になりました>。

既定の Microsoft Graph>User.Read エントリで、[..] を選択します。>管理者の同意を取り消し、開いた確認ダイアログで [はい] を選択して、状態を既定の空白の値に戻します。

(ブラウザ タブではなく) 現在の [API アクセス許可] ページを閉じて、[アプリ登録] ページに戻ります。 今後の手順では、アプリの登録 ページを使用します。

手順 3: 自己署名証明書を生成する

次のいずれかの方法で、自己署名 x.509 証明書を作成します:

(推奨) 昇格した (管理者として実行する) Windows PowerShell セッションで New-SelfSignedCertificate、Export-Certificate、および Export-PfxCertificate コマンドレットを使用して、自己署名証明書を要求し、それを

.cerおよび.pfx(既定では SHA1) にエクスポートします。 例:# Create certificate $mycert = New-SelfSignedCertificate -DnsName "contoso.org" -CertStoreLocation "cert:\CurrentUser\My" -NotAfter (Get-Date).AddYears(1) -KeySpec KeyExchange # Export certificate to .pfx file $mycert | Export-PfxCertificate -FilePath mycert.pfx -Password (Get-Credential).password # Export certificate to .cer file $mycert | Export-Certificate -FilePath mycert.cerCreate-SelfSignedCertificate script スクリプトを使用して、SHA1 証明書を生成します。

.\Create-SelfSignedCertificate.ps1 -CommonName "MyCompanyName" -StartDate 2021-01-06 -EndDate 2022-01-06

手順 4: 証明書を Microsoft Entra アプリケーションにアタッチする

アプリケーションに証明書を登録したら、認証のために秘密鍵 (.pfx ファイル) または拇印を使用できます。

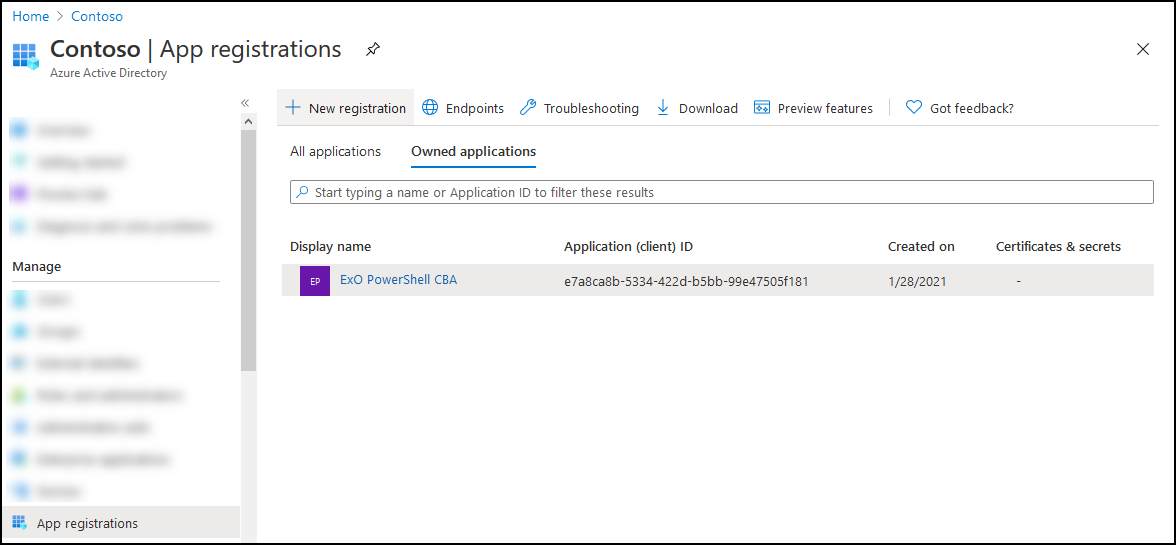

手順 2 の最後にある [アプリの登録] ページの [所有アプリケーション] タブで、アプリケーションを選択します。

[アプリの登録] ページに戻る必要がある場合は、 を使用してhttps://portal.azure.com/#view/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/~/RegisteredApps、[所有されているアプリケーション] タブが選択されていることを確認し、アプリケーションを選択します。

開いたアプリケーション ページで、[管理] セクションから [証明書 & シークレット] を選択します。

![アプリケーションのプロパティ ページで [証明書] & [シークレット] を選択します。](../docs-conceptual/media/exo-app-only-auth-select-certificates-and-secrets.png?view=exchange-ps)

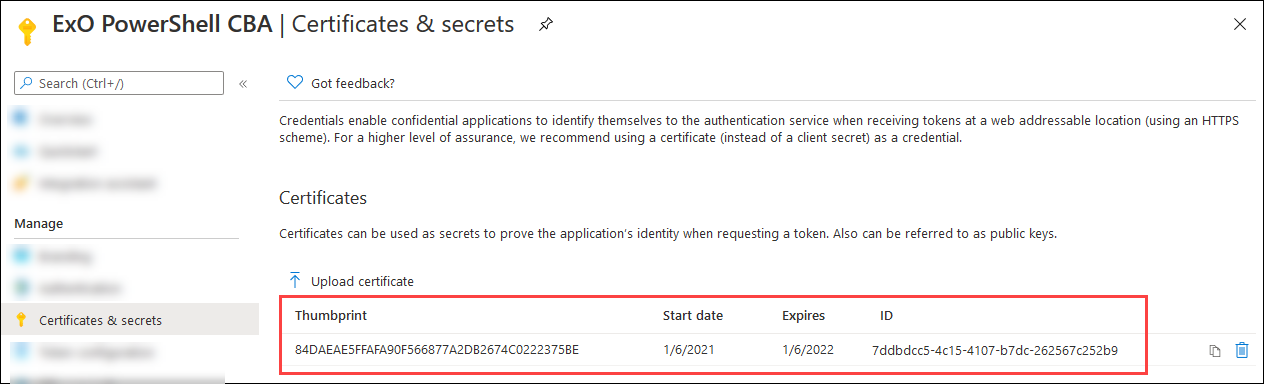

[ 証明書 & シークレット ] ページで、[ 証明書のアップロード] を選択します。

![[証明書 & シークレット] ページで [証明書のアップロード] を選択します。](../docs-conceptual/media/exo-app-only-auth-select-upload-certificate.png?view=exchange-ps)

開いたダイアログで、手順 3 で作成した自己署名証明書 (

.cerファイル) を参照します。![証明書を参照し、[追加] を選択します。](../docs-conceptual/media/exo-app-only-auth-upload-certificate-dialog.png?view=exchange-ps)

完了したら、[追加] を選択します。

これで、証明書が [証明書] セクションに表示されます。

現在の [証明書とシークレット] ページを閉じてから、[アプリの登録] ページを閉じてメイン https://portal.azure.com/ ページに戻ります。 次の手順で使用します。

手順 4b: 委任されたシナリオのみをExchange Onlineする: マルチテナント アプリの管理者の同意を付与する

手順 1 で委任されたシナリオExchange Onlineアプリケーション マルチテナントを作成した場合、アプリケーションが各テナント organizationのExchange Onlineでコマンドレットを実行できるように、Exchange.ManageAsApp アクセス許可に管理者の同意を付与する必要があります。 これを行うには、顧客テナントごとに管理者の同意 URL を生成します。 マルチテナント アプリケーションを使用してテナント organizationのExchange Onlineに接続する前に、顧客テナントの管理者が次の URL を開く必要があります。

https://login.microsoftonline.com/<tenant-id>/adminconsent?client_id=<client-id>&scope=https://outlook.office365.com/.default

<tenant-id>は、顧客のテナント ID です。<client-id>はマルチテナント アプリケーションの ID です。- 既定のスコープは、アプリケーションのアクセス許可を付与するために使用されます。

URL 構文の詳細については、「 ディレクトリ管理者にアクセス許可を要求する」を参照してください。

手順 5: Microsoft Entra ロールをアプリケーションに割り当てる

次の 2 つの方法があります。

- Microsoft Entraロールをアプリケーションに割り当てる

- サービス プリンシパルを使用してカスタム ロール グループをアプリケーションに割り当てる: このメソッドは、REST API モードで PowerShell またはセキュリティ Exchange Online & コンプライアンス PowerShell に接続する場合にのみサポートされます。 セキュリティ & コンプライアンス PowerShell では、v3.2.0 以降の REST API モードがサポートされています。

注:

両方の方法を組み合わせてアクセス許可を割り当てることもできます。 たとえば、"Exchange 受信者管理者" ロールにMicrosoft Entraロールを使用し、カスタム RBAC ロールを割り当ててアクセス許可を拡張することもできます。

委任されたシナリオExchange Onlineマルチテナント アプリケーションの場合は、各顧客テナントにアクセス許可を割り当てる必要があります。

Microsoft Entraロールをアプリケーションに割り当てる

サポートされているMicrosoft Entraロールについて、次の表で説明します。

| 役割 | Exchange Online PowerShell |

セキュリティとコンプライアンス PowerShell |

|---|---|---|

| コンプライアンス管理者 | ✔ | ✔ |

| Exchange 管理者* | ✔ | |

| "Exchange Recipient Administrator/Exchange 受信者管理者" | ✔ | |

| グローバル管理者* | ✔ | ✔ |

| グローバル リーダー | ✔ | ✔ |

| ヘルプデスク管理者 | ✔ | |

| セキュリティ管理者* | ✔ | ✔ |

| セキュリティ閲覧者 | ✔ | ✔ |

*グローバル管理者と Exchange 管理者の役割は、Exchange Online PowerShell のタスクに必要なアクセス許可を提供します。 例:

- 受信者の管理。

- セキュリティと保護機能。 たとえば、スパム対策、マルウェア対策、フィッシング詐欺対策、関連するレポートなどです。

セキュリティ管理者の役割には、同じタスクに必要なアクセス許可がありません。

Microsoft Entra IDでのロールの割り当てに関する一般的な手順については、「Microsoft Entra ロールをユーザーに割り当てる」を参照してください。

注:

次の手順は、Exchange Online PowerShell と セキュリティ/コンプライアンス PowerShell では若干異なります。 両方の環境の手順を示します。 両方の環境の役割を構成するには、このセクションの手順を繰り返します。

のMicrosoft Entra 管理センターでhttps://portal.azure.com/、ページ上部の [検索] ボックスに「ロールと管理者」と入力し、[サービス] セクションの結果から [Microsoft Entraロールと管理者] を選択します。

![Azure portalのホーム ページの [検索結果] にMicrosoft Entraロールと管理者を示すスクリーンショット。](../docs-conceptual/media/exo-app-only-auth-find-roles-and-administrators.png?view=exchange-ps)

または、Microsoft Entraロールと管理者ページに直接移動するには、 を使用https://portal.azure.com/#view/Microsoft_AAD_IAM/AllRolesBladeします。

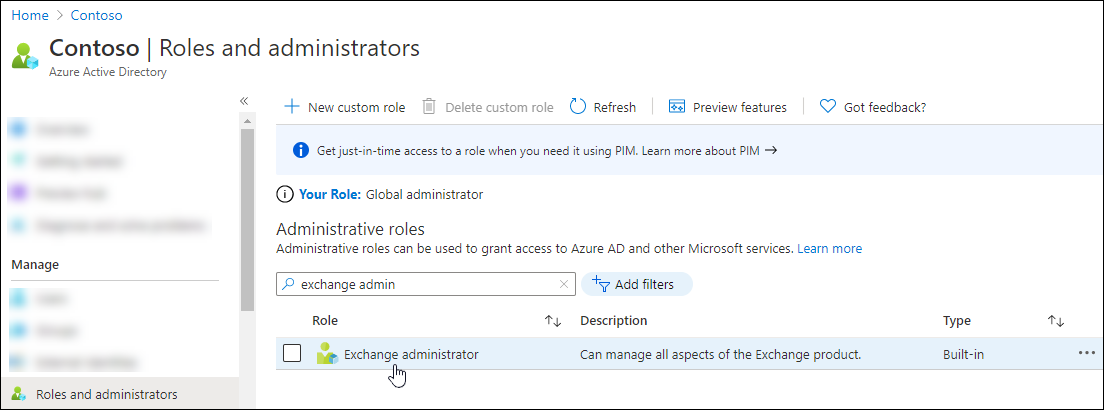

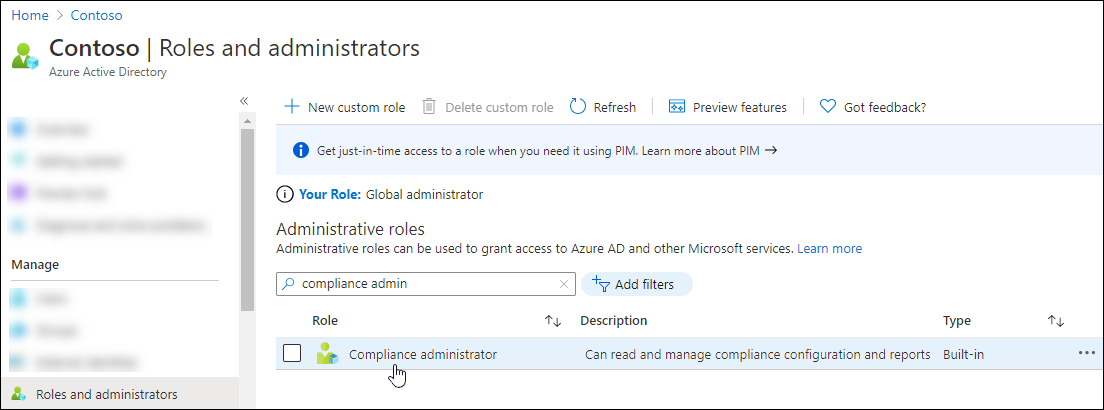

開いた [役割と管理者] ページで、 (チェックボックスではなく) 結果の役割の名前をクリックして、サポートされている役割の 1 つを見つけて選択します。

PowerShell Exchange Online: たとえば、Exchange 管理者ロールを見つけて選択します。

セキュリティ & コンプライアンス PowerShell: たとえば、 コンプライアンス管理者 ロールを見つけて選択します。

開いた [ 割り当て] ページで、[ 割り当ての追加] を選択します。

Exchange Online PowerShell:

![Exchange Online PowerShell の [役割の割り当て] ページで [割り当ての追加] を選択します。](../docs-conceptual/media/exo-app-only-auth-role-assignments-click-add-assignments.png?view=exchange-ps)

セキュリティ/コンプライアンス PowerShell:

![セキュリティ & コンプライアンス PowerShell の [ロールの割り当て] ページで [割り当ての追加] を選択します。](../docs-conceptual/media/exo-app-only-auth-role-assignments-click-add-assignments-scc.png?view=exchange-ps)

開いた [割り当ての追加] フライアウトで、手順 1 で作成したアプリを見つけて選択します。

![[割り当ての追加] フライアウトでアプリを見つけて選択します。](../docs-conceptual/media/exo-app-only-auth-find-add-select-app-for-assignment.png?view=exchange-ps)

[ 割り当ての追加] ポップアップが完了したら、[追加] を選択 します。

[ 割り当て] ページに戻り、ロールがアプリに割り当てられていることを確認します。

Exchange Online PowerShell:

![Exchange Online PowerShell の役割にアプリを追加した後の、[役割の割り当て] ページ。](../docs-conceptual/media/exo-app-only-auth-app-assigned-to-role.png?view=exchange-ps)

セキュリティ/コンプライアンス PowerShell:

![セキュリティ & コンプライアンス PowerShell のロールにアプリを追加した後の [ロールの割り当て] ページ。](../docs-conceptual/media/exo-app-only-auth-app-assigned-to-role-scc.png?view=exchange-ps)

サービス プリンシパルを使用してカスタム ロール グループをアプリケーションに割り当てる

注:

新しいサービス プリンシパルExchange Online作成する手順を完了する前に、PowerShell または Security & Compliance PowerShell に接続する必要があります。 PowerShell に接続せずに新しいサービス プリンシパルを作成することはできません (新しいサービス プリンシパルを作成するには、Azure アプリ ID とオブジェクト ID が必要です)。

このメソッドは、REST API モードExchange Online PowerShell または Security & Compliance PowerShell に接続する場合にのみサポートされます。 セキュリティ & コンプライアンス PowerShell では、v3.2.0 以降の REST API モードがサポートされています。

カスタム ロール グループの作成の詳細については、「Exchange Onlineで役割グループを作成する」および「Microsoft DefenderポータルでEmail &コラボレーション 役割グループを作成する」を参照してください。 アプリケーションに割り当てるカスタム ロール グループには、組み込みロールとカスタム ロールの任意の組み合わせを含めることができます。

サービス プリンシパルを使用してカスタム ロール グループをアプリケーションに割り当てるには、次の手順を実行します。

Microsoft Graph PowerShell で、次のコマンドを実行して、手順 1 で登録したMicrosoft Entra アプリケーションの詳細を変数に格納します。

Connect-MgGraph -Scopes AppRoleAssignment.ReadWrite.All,Application.Read.All $<VariableName1> = Get-MgServicePrincipal -Filter "DisplayName eq '<AppName>'"例:

Connect-MgGraph -Scopes AppRoleAssignment.ReadWrite.All,Application.Read.All $AzureADApp = Get-MgServicePrincipal -Filter "DisplayName eq 'ExO PowerShell CBA'"構文とパラメーターの詳細については、「 Get-MgServicePrincipal」を参照してください。

同じ PowerShell ウィンドウで、Exchange Online PowerShell または Security & Compliance PowerShell に接続し、次のコマンドを実行して次のコマンドを実行します。

- Microsoft Entra アプリケーションのサービス プリンシパル オブジェクトを作成します。

- 次の手順で使用する変数に、サービス プリンシパルの詳細を格納します。

New-ServicePrincipal -AppId $<VariableName1>.AppId -ObjectId $<VariableName1>.Id -DisplayName "<Descriptive Name>" $<VariableName2> = Get-ServicePrincipal -Identity "<Descriptive Name>"例:

New-ServicePrincipal -AppId $AzureADApp.AppId -ObjectId $AzureADApp.Id -DisplayName "SP for Azure AD App ExO PowerShell CBA" $SP = Get-ServicePrincipal -Identity "SP for Azure AD App ExO PowerShell CBA"構文とパラメーターの詳細については、「 New-ServicePrincipal」を参照してください。

PowerShell または Security & Compliance PowerShell Exchange Onlineで、次のコマンドを実行して、カスタム ロール グループのメンバーとしてサービス プリンシパルを追加します。

Add-RoleGroupMember -Identity "<CustomRoleGroupName>" -Member <$<VariableName2>.Identity | $<VariableName2>.ObjectId | $<VariableName2>.Id>例:

Add-RoleGroupMember -Identity "Contoso View-Only Recipients" -Member $SP.Identity構文およびパラメーターの詳細については、「Add-RoleGroupMember」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示