ゼロ トラスト用に Microsoft Sentinel と Microsoft Defender XDR を実装する

このソリューション ガイドでは、マイクロソフト拡張検出と応答(XDR)ツールを Microsoft Sentinel と一緒に設定し、サイバーセキュリティ攻撃に対応して修復する組織の能力を高めるプロセスについて説明します。

Microsoft Defender XDR は、Microsoft 365 環境全体からシグナル、脅威、アラート データを自動的に収集、関連付け、分析する XDR ソリューションです。

Microsoft Sentinel は、セキュリティ情報イベント管理(SIEM)とセキュリティ オーケストレーション、自動化、応答(SOAR)機能を備えたクラウドネイティブなソリューションです。 Microsoft Sentinel と Microsoft Defender XDR を組み合わせることで、組織が最新の攻撃から防御するのに役立つ包括的なソリューションを提供します。

このガイダンスは、次の方法でゼロ トラストの原則をマッピングすることにより、ゼロ トラスト アーキテクチャを成熟させるために役立ちます。

| ゼロ トラストの原則 | 次によって適合されています |

|---|---|

| 明示的に検証する | Microsoft Sentinel は環境全体からデータの収集、脅威と異常の分析の実行、自動化で対応できます。 Microsoft Defender XDR は、ユーザー、ID、デバイス、アプリ、および電子メール全体にわたって拡張された検出と対応を提供します。 Microsoft Defender XDR によってキャプチャされたリスクベースのシグナルは、Microsoft Sentinel でアクションを実行するために使用できます。 |

| 最小限の特権アクセスを使用する | Microsoft Sentinel は、ユーザー エンティティ行動分析(UEBA)エンジンを使用して異常なアクティビティを検出できます。 Microsoft Sentinel を使用した脅威インテリジェンスは、Microsoft またはサード パーティのプロバイダーから脅威インテリジェンス データをインポートし、新たに発生する脅威を検出して調査用に追加情報を提供することができます。 Microsoft Defender XDR は Microsoft Entra ID Protection を搭載しており、ID のリスクレベルに基づいてユーザーをブロックできます。 さらなる分析と自動化のため、データを Microsoft Sentinel に取り込めます。 |

| 侵害の想定 | Microsoft Defender XDR は、脅威と脆弱性について継続的に環境をスキャンします。 Microsoft Sentinel は収集されたデータやエンティティの行動傾向を分析し、企業全体の疑わしいアクティビティ、異常、マルチステージの脅威を検出します。 Microsoft Sentinel には、ゼロ トラストブックなど、組織が環境の強化できる支援をするブックの視覚化があります。 Microsoft Defender XDR と Sentinel では、自動調査、デバイスの分離、データ検査を含む自動修復タスクを実装できます。 デバイス リスクは、Microsoft Entra 条件付きアクセスにフィードするための信号として使用できます。 |

Microsoft Sentinel と XDR のアーキテクチャ

次の図では、Microsoft の XDR ソリューションが Microsoft Sentinel とシームレスに統合する方法が示されています。

この図の内容は次のとおりです。

- 組織全体のシグナルからの分析情報は、Microsoft Defender XDR と Microsoft Defender for Cloud に送られます。

- Microsoft Defender XDR と Microsoft Defender for Cloud は、Microsoft Sentinel コネクタを介して SIEM ログ データを送信します。

- その後、SecOps チームは、Microsoft Sentinel と Microsoft Defender のポータルで特定された脅威を分析し、対応できます。

- Microsoft Sentinel は、マルチクラウド環境のサポートを提供し、サード パーティのアプリやパートナーと統合します。

ゼロ トラスト用に Microsoft Sentinel と Microsoft Defender XDR の実装

Microsoft Defender XDR は、Microsoft Sentinel を補完する XDR ソリューションです。 XDR は、クラウド アプリケーション、電子メール セキュリティ、ID、アクセス管理など、複数のサービス間から生の利用統計情報をプルします。

その後、XDR は人工知能(AI)と機械学習を使用して、自動分析、調査、応答をリアルタイムで実行します。 また、XDR ソリューションはセキュリティ アラートを大規模なインシデントに関連付け、セキュリティ チームに攻撃の可視性を高め、インシデントの優先度付けを実行し、アナリストが脅威のリスク レベルを理解できるようにします。

Microsoft Sentinel を使用すると、ビルトインコネクタと業界基準を使用して多くのセキュリティ ソースに接続できます。 この AI を使用すると、複数のソースにまたがる低忠実度の複数の信号を関連付けし、ランサムウェアの中止チェーンと優先度付けされたアラートの完全なビューを作成できます。

SIEM と XDR 機能の活用

このセクションでは、フィッシング攻撃を含む一般的な攻撃シナリオについて説明し、Microsoft Sentinel と Microsoft Defender XDR を使用してインシデントに対応する方法について説明します。

一般的な攻撃順序

次の図では、フィッシングシナリオの一般的な攻撃順序が示されています。

また、この図は、各攻撃ステップを検出するために配置されている Microsoft セキュリティ製品と、攻撃シグナルと SIEM データが Microsoft Defender XDR と Microsoft Sentinel にどのように流れるかも示されています。

攻撃の概要は次のとおりです。

| 攻撃ステップ | 検出サービスと信号ソース | 防御の実施 |

|---|---|---|

| 1. 攻撃者がフィッシングメールを送信する | Microsoft Defender for Office 365 | 悪意のある偽装ベースのフィッシング攻撃から保護できる高度なフィッシング対策機能を使用してメールボックスを保護します。 |

| 2. ユーザーが添付ファイルを開く | Microsoft Defender for Office 365 | Microsoft Defender for Office 365 の安全な添付ファイル機能は、分離された環境で添付ファイルを開いて脅威の追加スキャン(デトネーション)を行います。 |

| 3. 添付ファイルがマルウェアをインストールする | Microsoft Defender for Endpoint | クラウドによる保護や動作ベース/ヒューリスティック/リアルタイムのウイルス対策保護など、次世代の保護機能を使用してエンドポイントをマルウェアから保護します。 |

| 4. マルウェアがユーザー資格情報を盗む | Microsoft Entra ID とMicrosoft Entra ID 保護 | ユーザー動作とアクティビティの監視、横移動の検出、異常なアクティビティに対するアラートによって ID を保護します。 |

| 5. 攻撃者が Microsoft 365 Apps とデータ間を横方向に移動する | Microsoft Defender for Cloud Apps | クラウド アプリにアクセスするユーザーの異常なアクティビティを検出できます。 |

| 6. 攻撃者が SharePoint フォルダから機密ファイルをダウンロードする | Microsoft Defender for Cloud Apps | SharePoint からファイルの大量なダウンロード イベントを検出して対応できます。 |

Microsoft Sentinel と Microsoft Defender XDR を使用したインシデント対応

一般的な攻撃がどのように行われるかについて説明しましたが、インシデント対応のために Microsoft Sentinel と Microsoft Defender XDR の統合を活用する方法を見てみましょう。

Microsoft Defender XDR と Microsoft Sentinel によるインシデント対応のプロセスを次に示します。

- Microsoft Sentinel ポータルでインシデントをトリアージします。

- Microsoft Defender ポータルに移動して調査を開始します。

- 必要に応じて、Microsoft Sentinel ポータルで調査を続行します。

- Microsoft Sentinel ポータルでインシデントを解決します。

次の図では、Microsoft Sentinel で検出とトリアージから始まるプロセスが示されています。

詳細については、「Microsoft Sentinel と Microsoft Defender XDR を使用してインシデントに対応する」を参照してください。

主な機能

インシデントの管理にゼロ トラスト アプローチを実装するには、Microsoft Sentinel と XDR のこれらの機能を使用してください。

| 機能または特徴 | 説明 | Product |

|---|---|---|

| 自動調査と応答 (AIR) | AIR 機能は、アラートを調査し、侵害を解決するために直ちにアクションを実行するように設計されています。 AIR 機能により、アラートの量が大幅に削減されるため、セキュリティ運用はより高度な脅威やその他の価値の高いイニシアチブに集中できます。 | Microsoft Defender XDR |

| 高度な検出 | 高度なハンティングはクエリベースの脅威ハンティング ツールで、最大 30 日間分の生データを探索できます。 ネットワークのイベントを積極的に検査して脅威インジケーターとエンティティを検索することができます。 データへの柔軟なアクセスにより、既知の脅威と潜在的な脅威の両方を無制限にハンティングできます。 | Microsoft Defender XDR |

| カスタム ファイル インジケーター | 悪意の可能性があるファイルや疑わしいマルウェアを禁止することにより、組織内でさらなる攻撃の伝達を防ぎます。 | Microsoft Defender XDR |

| Cloud Discovery | Cloud Discovery は、Defender for Endpoint が収集したトラフィック ログを分析してクラウド アプリ カタログに対して特定されたアプリを評価し、コンプライアンスとセキュリティ情報を提供します。 | Microsoft Defender for Cloud Apps |

| カスタム ネットワーク インジケーター | IP と URL、またはドメインのインジケーターを作成すると、独自の脅威インテリジェンスに基づいて、IP、URL、またはドメインを許可またはブロックできるようになります。 | Microsoft Defender XDR |

| エンドポイントでの検出と対応(EDR)ブロック | Microsoft Defender ウイルス対策 (MDAV) が主要なウイルス対策製品ではなく、パッシブ モードで実行されているとき、悪意のあるアーティファクトからの保護を強化します。 ブロック モードの EDR は水面下で処理し、EDR 機能で検出された悪意のあるアーティファクトを修復します。 | Microsoft Defender XDR |

| デバイス応答機能 | デバイスを分離するか、調査パッケージを収集して、検出された攻撃に迅速に対応します | Microsoft Defender XDR |

| ライブ応答 | ライブ応答により、セキュリティ運用チームは、リモート シェル接続を使用して、デバイス (マシンとも呼ばれます) にすぐにアクセスできます。 これにより、詳細な調査作業を行い、迅速な対応アクションを実行して、特定された脅威をリアルタイムで迅速に封じ込めることができます。 | Microsoft Defender XDR |

| 安全なクラウド アプリケーション | マルチクラウド環境と複数パイプライン環境全体でコード レベルでセキュリティ管理を統合する開発セキュリティ運用 (DevSecOps) ソリューション。 | Microsoft Defender for Cloud |

| セキュリティ体制を向上させる | 侵害を防ぐために実行できるアクションを示すクラウド セキュリティ態勢管理 (CSPM) ソリューション。 | Microsoft Defender for Cloud |

| クラウド ワークロードの保護 | サーバー、コンテナー、ストレージ、データベース、およびその他のワークロードに固有の保護を備えたクラウド ワークロード保護プラットフォーム (CWPP)。 | Microsoft Defender for Cloud |

| ユーザー/エンティティ行動分析(UEBA) | ユーザー、ホスト、IP アドレス、アプリケーションなどの組織エンティティの行動を分析します) | Microsoft Sentinel |

| Fusion | スケーラブルな機械学習アルゴリズムに基づく相関エンジンです。 中止チェーンの各段階で観察される異常な行動と疑わしいアクティビティの組み合わせを特定することにより、高度な永続的脅威(APT)とも知られているマルチステージ攻撃を自動的に検出します。 | Microsoft Sentinel |

| 脅威インテリジェンス | マイクロソフトのサードパーティ プロバイダーを使用し、データを強化して環境内のアクティビティ、アラート、ログに関する追加情報を提供します。 | Microsoft Sentinel |

| 自動化 | 自動化ルールは、さまざまなシナリオに渡って適用できる小さなルール セットを定義して調整できるようにすることで、Microsoft Sentinel の自動化を一元的に管理する方法です。 | Microsoft Sentinel |

| 異常ルール | 異常ルール テンプレートでは、機械学習を使用して、特定の種類の異常な行動を検出します。 | Microsoft Sentinel |

| スケジュール済クエリ | Sentinel によって収集されたログを検索して疑わしいアクティビティ チェーンや既知の脅威を検索するビルトイン ルールは、Microsoft セキュリティ エキスパートによって作成されました。 | Microsoft Sentinel |

| 準リアルタイム(NRT)ルール | NRT ルールは、1分ごとに実行するように設計された、限られたスケジュールされたルールのセットであり、可能な限り最新の情報を提供するために用意されています。 | Microsoft Sentinel |

| ハンティング | セキュリティ アプリやスケジュールされた分析ルールで検出されなかった新しい異常をセキュリティ アナリストが事前に探すときに役立つように、Microsoft Sentinel には検出クエリが組み込まれており、これを通じて、ネットワーク上で既に保有しているデータ内の問題を見つけるために適切な質問を行うことができます。 | Microsoft Sentinel |

| Microsoft Defender XDR コネクタ | Microsoft Defender XDR コネクタは、ログとインシデントを Microsoft Sentinel に同期します。 | Microsoft Defender XDR と Microsoft Sentinel |

| データ コネクタ | Microsoft Sentinel で分析用のデータの取り込みを許可します。 | Microsoft Sentinel |

| コンテンツ ハブ ソリューション - ゼロ トラスト(TIC 3.0) | ゼロ トラスト(TIC 3.0)にはブック、分析ルール、プレイブックが含まれており、信頼できるインターネット接続フレームワークに橋渡しされたゼロ トラスト原則の自動化された視覚化を提供し、組織同士で経時的に構成を監視できるようにします。 | Microsoft Sentinel |

| セキュリティ オーケストレーション、オートメーション、応答 (SOAR) | セキュリティ脅威に対応する自動化ルールとプレイブックを活用することにより、SOC の有効性が向上して時間とリソースを節約できます。 | Microsoft Sentinel |

このソリューションの内容

このソリューションは、セキュリティ オペレーション チームがゼロ トラスト アプローチを使用してインシデントを効果的に修復できるため、Microsoft Sentinel と XDR の実装手順を説明します。

推奨されるトレーニング

| トレーニング | Microsoft Defender XDR を Microsoft Sentinel に接続する |

|---|---|

| Microsoft Defender XDR 用の Microsoft Sentinel コネクタによって提供される構成オプションとデータについて学習します。 |

次のステップ

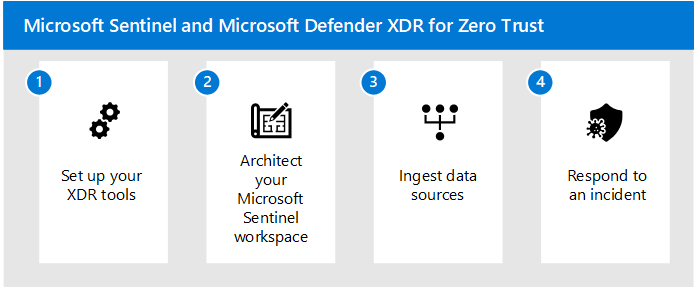

ゼロ トラスト アプローチに Microsoft Sentinel と XDR を実装するには、次の手順に従います。

Azure にゼロ トラスト原則を適用する場合、次の追加記事も参照してください。