アプリケーションの統合

![]()

アプリケーションは、従業員向けの主要な生産性向上ツールです。 最新の職場では、クラウド ベースのサービスとしてのソフトウェア (SaaS) アプリケーションの導入に伴い、IT にとって新たな課題が生じています。 アプリケーションの可視性と制御の欠落、ユーザーがこれらを操作する方法、そして、これらを通じて公開されるデータによって、セキュリティとコンプライアンスのリスクが発生しています。

アプリケーションの柱でのゼロ トラスト ソリューションは、クラウド アプリおよびサービス全体でサイバー脅威を特定して対処するためのアプリ使用状況データと分析の可視性と制御を提供することです。

このガイダンスは、Microsoft 製品との統合によりアプリケーション セキュリティ ソリューションの強化を図るソフトウェア プロバイダーとテクノロジ パートナーを対象にしています。

アプリケーション関係の ゼロ トラストの統合ガイド

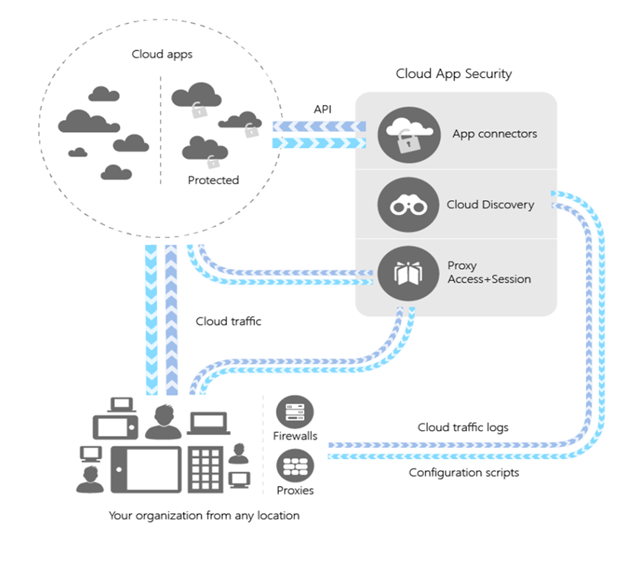

この統合ガイドには、Microsoft Defender for Cloud Apps)との統合が含まれています。 Defender for Cloud アプリ は、複数のクラウドで動作する クラウド アクセス セキュリティ ブローカー (CASB) です。 お使いのクラウド サービス全体にわたるサイバー攻撃の脅威を特定し、対処するために、豊富な表示機能、データ送受信の制御、高度な分析を備えています。

Microsoft Defender for Cloud Apps

独立系ソフトウェア ベンダー (ISV) は Defender for Cloud アプリと統合できます。これは、組織が危険な使用状況や潜在的な侵入を検出し、シャドー アプリケーションの使用に伴うリスクから保護するために役立ちます。

Defender for Cloud アプリ API を使用すると、REST API エンドポイントを通じて Defender for Cloud アプリ にプログラムからアクセスできます。 API を使用して、Defender for Cloud アプリ のデータとスケーリングするオブジェクトに対する読み取りと更新の操作を実行できます。 次に例を示します。

- Cloud Discovery のログ ファイルをアップロードする

- ブロック スクリプトを生成する

- アクティビティとアラートを一覧表示する

- アラートを無視または解決します

これにより ISV は以下の操作を実行できます。

- Cloud Discovery を使用して、組織が使用しているクラウド環境とクラウド アプリをマップして識別する。

- クラウドでのアプリの使用を承認および禁止する。

- 接続するアプリを詳しく理解してきめ細かく管理するために、プロバイダー API を利用するアプリ コネクタを簡単にデプロイする。

- アプリの条件付きアクセス制御の保護を使用して、クラウド アプリにおけるリアルタイムの可視化と、アクセスおよびアクティビティの制御を実現する。

開始するには、Defender for Cloud アプリ REST API の概要を参照してください。

シャドウ IT パートナーの統合

安全なウェブ ゲートウェイ (SWG) およびエンディアン ファイアウォール (EFW) ソリューションを Defender for Cloud アプリと統合することで、顧客に対し包括的なシャドウ IT 検出、検出されたアプリのコンプライアンスおよびセキュリティ リスク評価、および承認されていないアプリへの統合アクセス制御を提供できます。

統合の原則は次のとおりです。

- デプロイレス: ベンダーはトラフィック ログを Defender for Cloud アプリに直接ストリーミングし、これによりエージェントのデプロイとメンテナンスを行う必要がなくなります。

- ログ エンリッチメントとアプリの関連付け: 各ログ レコードを (リスク プロファイルに関連付けられている) 既知のアプリにマップするために、Defender for Cloud アプリ カタログに対してトラフィック ログがエンリッチされます。

- Defender for Cloud アプリの分析と報告: Defender for Cloud アプリではデータが分析および処理され、シャドウ IT 概要レポートが提供されます。

- リスクベースのアクセス制御: Defender for Cloud アプリでは、ベンダーの一貫性のあるアクセス制御メカニズムによって適用される、リスクベースのアプリ管理を使用している顧客を Defender for Cloud アプリで許可するために、ブロック対象のアプリの署名がベンダーと同期されます。

統合の開発を開始する前に、次の手順を実行することをお勧めします。

- このリンクを使用して、試用版の Defender for Cloud アプリ テナントを作成します。

- 手動アップロード機能を使用して、サンプル トラフィック ログをアップロードします。

- 別の方法として API ベースのアップロードを使用することもできます。 詳細な手順については、試用版の資格情報と Cloud Discovery API のドキュメントを参照してください。

- API トークンを生成する

- ログのアップロード – 次の 3 ステージで構成されます。

- ブロック スクリプトの生成 (承認されていないアプリの情報を抽出する)

ログをアップロードするときに、次のいずれかのパーサー オプションを選択します。

- ログ形式が標準の CEF、W3C、LEEF の場合は、既存のログ形式のドロップダウンから選択します

- それ以外の場合は、カスタム ログ パーサーを構成します

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示