エンドポイントの統合

![]()

エンドポイントとは、組織のリソースとアプリケーションにアクセスするデバイスです。 現代の職場では、さまざなデバイスが、企業ネットワーク内外からアクセスを要求しています。

エンドポイント用 ゼロ トラスト ソリューションは、デバイスで実行されているアプリケーションを含め、作業データにアクセスするデバイスのセキュリティの検証に関することです。 パートナーは、マイクロソフト のエンドポイント ソリューションと統合することで、デバイスとアプリのセキュリティを検証し、最小限の特権ポリシーを適用し、違反に対して事前に備えておくことができます。

このガイダンスは、Microsoft 製品との統合によりエンドポイント セキュリティ ソリューションの強化を図るソフトウェア プロバイダーとテクノロジ パートナーを対象にしています。

エンドポイント用ゼロ トラストの統合ガイド

この統合ガイドには、以下の製品の統合手順が記載されています。

- Microsoft Defender for Endpoint: 高度な脅威に対する企業ネットワークによる防御、検出、調査、対応を支援します。

- Microsoft エンドポイント マネージャー: 従業員が使用するデバイスと、これらのデバイスで実行されるアプリケーションの保護とセキュリティを提供します。

- オペレーショナル テクノロジ (OT) ネットワーク全体のセキュリティを提供する Microsoft Defender for IoT。

Microsoft Defender for Endpoint

Microsoft Defender for Endpoint は、企業ネットワークによる高度な脅威に対する防御、検出、調査、対応を支援するように、設計されたエンタープライズ エンドポイント セキュリティ プラットフォームです。 エンドポイントの動作センサー、クラウド セキュリティ分析、および脅威インテリジェンスを組み合わせて使用します。

Defender for Endpoint では、プラットフォームの検出、調査、および脅威インテリジェンス機能を強化するためにサードパーティのアプリケーションがサポートされています。 また、パートナーは、オープン フレームワークと豊富で完全な一連の API に加えて既存のセキュリティ オファリングを拡張し、Defender for Endpoint との拡張機能と統合を構築できます。

「Microsoft Defender For Endpoint パートナーの機会とシナリオ」のページでは、サポートされているいくつかの統合カテゴリについて説明しています。 また、統合シナリオに関するアイデアには次のものがあります。

- 脅威の修復の合理化: Microsoft Defender for Endpoint では、アラートに対処するために、即時またはオペレーター支援型の対応を受けることができます。 パートナーは、マシンの分離やファイルの検疫などのエンドポイント対応アクションを利用して、管理対象のエンドポイント全体で IoC をブロックできます。

- ネットワーク アクセス制御とデバイスのセキュリティの組み合わせ: リスクまたは暴露スコアを使用して、ネットワークおよびアプリケーションへのアクセスに関するポリシーを導入および適用できます。

Defender for Endpoint ソリューション パートナーになるには、Microsoft Defender for Endpoint パートナーになる」に記載されている手順を完了する必要があります。

Microsoft Endpoint Manager

Microsoft エンドポイント マネージャーには Microsoft Intune と Microsoft Configuration Manager が含まれており、従業員が使用するデバイスとそれらのデバイスで実行されるアプリケーションの保護とセキュリティが提供されます。 エンドポイント マネージャーにはデバイス コンプライアンス ポリシーが含まれており、これにより、従業員が会社のセキュリティ ポリシーに準拠したデバイスからアプリケーションやデータにアクセスしていることを確実にできます。 また、完全に管理されたデバイスと従業員所有のデバイスの両方に対してアプリケーション ベースのセキュリティ制御を提供する、アプリケーション保護ポリシーも含まれています。

Microsoft エンドポイント マネージャーと統合するために、ISV は Microsoft Graph と Microsoft エンドポイント マネージャー アプリケーション管理 SDK を使用します。 エンドポイント マネージャーと Graph API の統合により、エンドポイント マネージャー (Intune) の管理者コンソールで提供される機能と同じ機能を使用できます。 デバイスのコンプライアンスの状態、コンプライアンス ポリシーの構成、アプリケーション保護ポリシーの設定などの情報については、Graph API を参照してください。 さらに、エンドポイント マネージャーではタスクを自動化できます。これにより、顧客のゼロ トラスト事例をさらに強化できます。 Microsoft Graph での Intune の操作に関する一般的なガイダンスについては、Microsoft Graph ドキュメント リポジトリを参照してください。 ここでは、ゼロ トラストのシナリオを中心に説明します。

セキュリティとコンプライアンスの基準にデバイスが準拠していることを確認する

ISV ソリューションでは、ゼロ トラストの原則である「明示的に検証する」に対応するため、エンドポイント マネージャーのデバイス コンプライアンスとポリシー情報を利用できます。 エンドポイント マネージャーからのユーザーとデバイスに関するコンプライアンス データによって、ISV のアプリケーションはアプリケーションの使用に関するデバイスのリスクの状態を判断できます。 ISV はこれらの検証を実施することで、サービスを使用するデバイスが顧客のセキュリティとコンプライアンスの標準およびポリシーに準拠していることを保証します。

Microsoft Graph API により、ISV は一連の RESTful API を使用してエンドポイント マネージャー (Intune) と統合できます。 これらの API は、Intune ですべてのアクション、データ、アクティビティを表示、作成、管理、展開、および報告するためにエンドポイント マネージャー コンソールで使用されるものと同じです。 ゼロ トラスト イニシアチブに対応している ISV にとって特に関心が高いものは、デバイスのコンプライアンスの状態を表示し、コンプライアンス ルールとポリシーを構成する機能です。 ゼロ トラストの構成とコンプライアンスのための Microsoft Entra ID およびエンドポイント マネージャーの使用に関する マイクロソフトのゼロ トラストの推奨事項については、「安全なゼロ トラストによるエンドポイント」を参照してください。 エンドポイント マネージャーのコンプライアンス ルールは、Microsoft Entra ID によってデバイス ベースの条件付きアクセスをサポートするための基盤となります。 また、ISV は、条件付きアクセス機能と API を参照して、ユーザーとデバイスのコンプライアンスと条件付きアクセスのシナリオを完了する方法を把握しておく必要があります。

ISV にとっては、アプリケーションがクラウド アプリケーションとして Microsoft Graph API に接続し、サービス間接続を確立することが理想的です。 マルチテナント アプリケーションでは、ISV はアプリケーションの定義と制御を一元化でき、顧客は ISV アプリケーションがテナント データを処理することに個別に同意できます。 シングルテナントまたはマルチテナントの Microsoft Entra アプリケーションを登録および作成するための Microsoft Entra IDのテナント に関する情報をレビューします。 アプリケーションの認証では、シングル サインオンに Microsoft Entra ID を活用できます。

アプリケーションの作成後に、Microsoft Graph API を使用して、デバイスとコンプライアンスに関する情報にアクセスする必要があります。 Microsoft Graph の使用に関するドキュメントは、Microsoft Graph デベロッパー センターにあります。 Graph API は、データ アクセスとクエリに関する ODATA 標準に準拠した RESTful API のセットです。

デバイスのコンプライアンスの状態を取得する

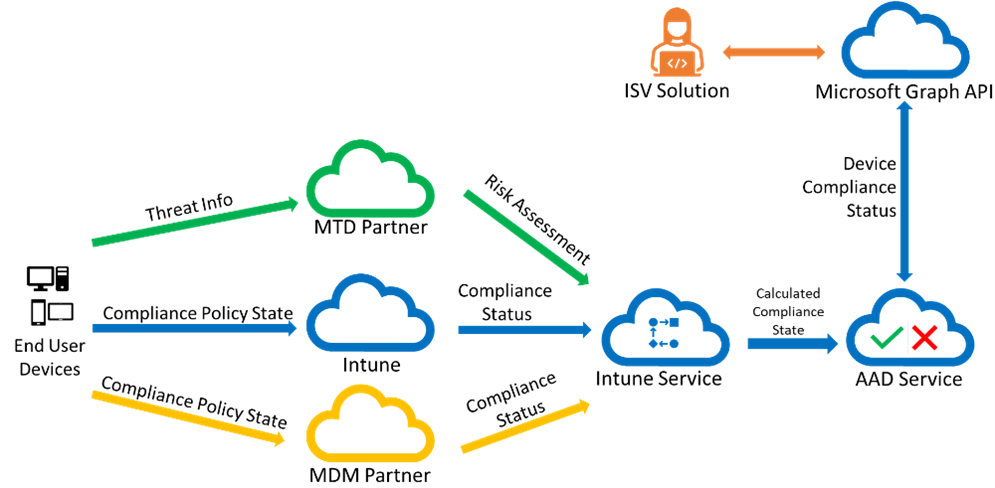

この図は、デバイスから ISV ソリューションへのデバイス コンプライアンス情報の流れを示しています。 エンド ユーザーのデバイスは、Intune、Mobile Threat Defense (MTD) パートナー、またはモバイルデバイス管理 (MDM) コンプライアンス パートナーからポリシーを受信します。 デバイスからコンプライアンス情報が収集されると、Intune により各デバイスの総合的なコンプライアンスの状態が計算され、Microsoft Entra ID に格納されます。 Microsoft Graph API を使用することによって、ソリューションはデバイスのコンプライアンスの状態を読み取って応答し、ゼロ トラストの原則を適用できます。

Intune に登録すると、デバイスのコンプライアンスの状態などのデバイス詳細情報を含むデバイス レコードが Intune に作成されます。 Intune によりデバイスのコンプライアンスの状態が Microsoft Entra ID に転送され、Microsoft Entra ID で各デバイスのコンプライアンスの状態が格納されます。 https://graph.microsoft.com/v1.0/deviceManagement/managedDevices に対して GET を実行すると、テナントのすべての登録済みデバイスとそのコンプライアンスの状態を確認できます。 あるいは https://graph.microsoft.com/v1.0/devices に対してクエリを実行して、Microsoft Entra 登録済みおよび登録済みデバイスとそのコンプライアンスの状態のリストを取得できます。

たとえば、次の要求があります。

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

次の値が返されます。

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

コンプライアンス ポリシー、その展開、コンプライアンス ポリシーに対するユーザーとデバイスの状態の一覧を取得することもできます。 コンプライアンス ポリシーの情報を取得するために Graph を呼び出す方法については、Get deviceCompliancePolicy - Microsoft Graph v1.0に関する記事を参照してください。 デバイス コンプライアンス ポリシーの詳しい背景情報と使用方法については、Microsoft Intune のデバイス コンプライアンス ポリシー - Azureに関する記事を参照してください。

具体的なポリシーを特定したら、クエリを実行して、特定のコンプライアンス ポリシー設定に対するデバイスの状態を取得できます。 たとえば、ロックする際にパスコードを必須とするためにコンプライアンス ポリシーを展開している場合、その設定の特定の状態を取得するため、Get deviceComplianceSettingState に対してクエリを実行します。 これにより、デバイスがパスコード ロックの設定に準拠しているかどうかが示されます。 この方法は、顧客が展開した他のデバイス コンプライアンス ポリシーにも使用できます。

コンプライアンス情報は、Microsoft Entra IDの条件付きアクセス機能の基礎となります。 Intune ではコンプライアンス ポリシーに基づいてデバイスのコンプライアンスが判断され、コンプライアンスの状態が Microsoft Entra IDに書き込まれます。 次に、顧客が条件付きアクセス ポリシーを使用して、非準拠デバイスから企業データへのユーザー アクセスのブロックなど、非準拠状態に対して何らかのアクションを実行するかどうかを判断します。

デバイス コンプライアンスと条件付きアクセスの統合の詳細については、Microsoft Intune のデバイス コンプライアンス ポリシーに関する記事を参照してください。

最小特権アクセスの原則に従う

エンドポイント マネージャーと統合する ISV は、そのアプリケーションが、最小の特権アクセスの適用というゼロ トラストの原則に対応しているようにする必要もあります。 エンドポイント マネージャー統合では、委任されたアクセス許可とアプリケーションのアクセス許可という、2 つの重要なアクセス制御方法がサポートされています。 ISV のアプリケーションでは、いずれかのアクセス許可モデルを使用する必要があります。 委任されたアクセス許可を使用すると、アプリケーションがアクセスできるエンドポイント マネージャー内の特定のオブジェクトをきめ細かく制御できますが、管理者が資格情報を使用してログインする必要があります。 これに対し、アプリケーションのアクセス許可を使用すると、ISV のアプリケーションで、個々のオブジェクトではなくデータとオブジェクトのクラスをアクセスまたは制御できますが、ユーザーがログインする必要はありません。

アプリケーションをシングルテナントまたはマルチテナント (推奨) アプリケーションとして作成するだけでなく、アプリケーションがエンドポイント マネージャー情報にアクセスし、エンドポイント マネージャーに対してアクションを実行するために必要なアクセス許可として、委任されたアクセス許可とアプリケーションのアクセス許可のいずれかを宣言する必要があります。 アクセス許可の概要については、クイック スタート: Web API にアクセスするようにアプリケーションを構成することに関する記事を参照してください。

IoT 用 Microsoft Defender

オペレーショナル テクノロジ (OT) ネットワーク アーキテクチャは、多くの場合、財産的価値のあるプロトコルで独自のテクノロジを使用して、従来の IT インフラストラクチャとは異なります。 OT デバイスには、接続と電力が制限された老朽化したプラットフォームや、特定の安全要件や物理的な攻撃に対する固有の露出がある場合もあります。

Microsoft Defender for IoT を展開して、OT ネットワークにゼロ トラスト原則を適用し、トラフィックがサイトとゾーンを越える際の異常または未承認のビヘイビアーのトラフィックを監視します。 OT デバイスに固有の脅威と脆弱性を監視し、検出されたリスクを軽減します。

セキュリティ オペレーション センター (SOC) と組織の他の部分で Defender for IoT データを共有することで、操作を高速化します。 Microsoft Sentinel や Defender for Endpoint などのMicrosoft サービス、または SIEM とチケット システムの両方を含む他のパートナー サービスと統合します。 次に例を示します。

オンプレミスのアラート データを Splunk、IBM QRadar、 などの SIEM に直接転送します。 Splunk と IBM QRadar では、Event Hub のインジェストもサポートされています。これを使用して、 Defender for IoTからクラウド アラートを転送 できます。

ServiceNow の オペレーショナル テクノロジ マネージャーと統合して、Defender for IoT データを ServiceNow にインポートし、運用プロセス コンテキストを使用してリスクベースのアクションを行います。

詳細については、以下を参照してください:

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示