ネットワークの場所に基づいて SharePoint と OneDrive のデータへのアクセスを制御する

IT 管理者は、信頼できる定義済みのネットワークの場所に基づいて、Microsoft 365 の SharePoint および OneDrive リソースへのアクセスを制御できます。 これは、場所に基づくポリシーとも呼ばれます。

そのためには、許可される IP アドレス範囲を 1 つ以上指定することにより、信頼されたネットワークの境界を定義します。 このネットワーク境界の外側から (任意のデバイスの Web ブラウザー、デスクトップ アプリ、またはモバイル アプリを使用して) SharePoint および OneDrive にアクセスしようとするユーザーはすべてブロックされます。

場所に基づくポリシーを設定するときに、考慮すべき重要な点を紹介します。

外部共有: 認証を行うゲストとファイルとフォルダーが共有されている場合、定義された IP アドレスの範囲外のリソースにアクセスすることはできません。

ファースト および サード パーティのアプリからのアクセス: 通常、SharePoint ドキュメントには、Exchange、Viva Engage、Skype、Teams、Planner、Power Automate、PowerBI、Power Apps、OneNote などのアプリからアクセスできます。 場所に基づくポリシーが有効になっている場合は、場所に基づくポリシーをサポートしていないアプリはブロックされます。 現在、場所ベースのポリシーをサポートしているアプリは、Teams、Viva Engage、Exchange のみです。 つまり、その他のすべてのアプリは、信頼されたネットワークの境界内でホストされていてもブロックされます。 その理由は、これらのアプリのユーザーが信頼された境界内に存在しているかどうかを SharePoint が判断できないためです。

注:

SharePoint に対して場所ベースのポリシーが有効になっている場合は、Exchange とViva Engageに同じポリシーと IP アドレス範囲を構成することをお勧めします。 SharePoint はこれらのサービスに依存して、これらのアプリのユーザーが信頼された IP 範囲内に存在するようにします。 Office.com ポータルを使用して SharePoint へのアクセスを保護するには、"Office 365" にMicrosoft Entra条件付きアクセス ポリシーを使用し、信頼できる IP 範囲を構成することをお勧めします。

動的 IP 範囲からのアクセス: 複数のサービスとプロバイダーは、発信元が動的 IP アドレスであるアプリをホストします。 たとえば SharePoint にアクセスするサービスは、1 つの Azure データ センターから実行される間に、フェールオーバー状態またはその他の理由が原因で、別のデータセンターから実行を開始する可能性があるため、IP アドレスを動的に変更します。 場所に基づく条件付きのアクセスのポリシーは、固定され、信頼された IP アドレス範囲に依存します。 事前に IP アドレス範囲を特定できない場合は、場所に基づくポリシーがお使いの環境のオプションにはない可能性があります。

SharePoint 管理センターで場所に基づくポリシーを設定する

注:

これらの設定が有効になるまでに、最長で 15 分かかる場合があります。

- 新しい SharePoint 管理センター の [アクセス制御] に移動し、組織の[管理者権限] を持つアカウントでサインインします。

注:

21Vianet (中国) によって運用されている Office 365 を使用している場合は、Microsoft 365 管理センターにサインインし、次に SharePoint 管理センターに移動して [アクセス制御 ページを開きます。

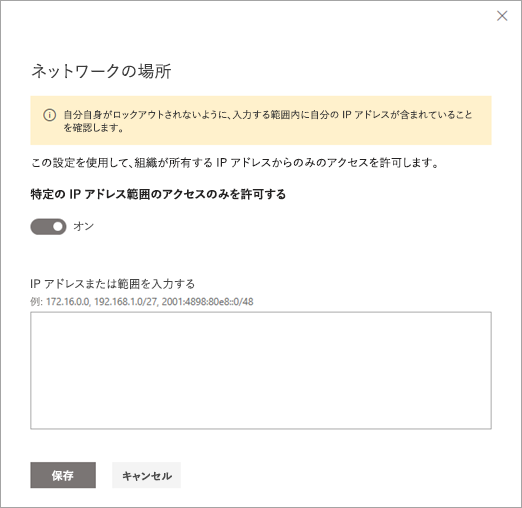

[ ネットワークの場所] を選択し、[ 特定の IP アドレス範囲からのアクセスのみを許可する] をオンにします。

IP アドレスとアドレス範囲をコンマで区切って入力します。

重要

自分がロックアウトされないように、必ず自分の IP アドレスを含めてください。この設定は、OneDrive および SharePoint サイトへのアクセスを制限するだけでなく、OneDrive 管理センターと SharePoint 管理センター、および PowerShell コマンドレットの実行も制限します。 自分をロックアウトし、指定した範囲内の IP アドレスから接続できない場合は、サポートに連絡する必要があります。

重複する IP アドレスを保存すると、"入力 IP 許可リストに重複がある" を指す関連付け ID を含む汎用エラー メッセージがユーザーに表示されます。

注:

PowerShell を使用して場所ベースのポリシーを設定するには、-IPAddressAllowList パラメーターで Set-SPOTenant を実行します。 詳細については、「 Set-SPOTenant」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示