Surface Hub でグローバル以外の管理 アカウントを構成する

Windows 10 Team 2020 Update では、Microsoft Entra ドメインに参加している Surface Hub デバイス上の設定アプリの管理に対するアクセス許可を制限する、グローバル以外の管理 アカウントの構成のサポートが追加されています。 これにより、Surface Hub のみの管理者アクセス許可のスコープを設定し、Microsoft Entra ドメイン全体で望ましくない可能性のある管理者アクセスを防止できます。

Windows 10 Team 2020 Update 2 では、LocalUsersAndGroups CSP のサポートが追加されます。 これが、使用することをお勧めする CSP になりました。 RestrictedGroups CSP は引き続きサポートされていますが、非推奨になりました。

注

開始する前に、Surface Hub が参加Microsoft Entraし、自動登録Intuneしていることを確認します。 そうでない場合は、Surface Hub をリセットし、最初にすぐに使用できる (OOBE) セットアップをもう一度完了し、Microsoft Entra ID参加するオプションを選択する必要があります。 グローバル 管理 ポリシー以外の構成では、Microsoft Entra ID経由で認証されるアカウントのみがサポートされます。

要約

グローバル以外の管理 アカウントを作成するプロセスには、次の手順が含まれます。

- Microsoft Intuneで、Surface Hub を管理するために指定された管理者を含むセキュリティ グループを作成します。

- PowerShell を使用Microsoft Entraグループ SID を取得します。

- グループ SID を含む XML ファイルMicrosoft Entra作成します。

- グローバル管理者以外のセキュリティ グループが管理する Surface Hub デバイスを含むセキュリティ グループを作成します。

- Surface Hub デバイスを含むセキュリティ グループを対象とするカスタム構成プロファイルを作成します。

セキュリティ グループMicrosoft Entra作成する

まず、管理者アカウントを含むセキュリティ グループを作成します。 次に、Surface Hub デバイス用の別のセキュリティ グループを作成します。

管理 アカウントのセキュリティ グループを作成する

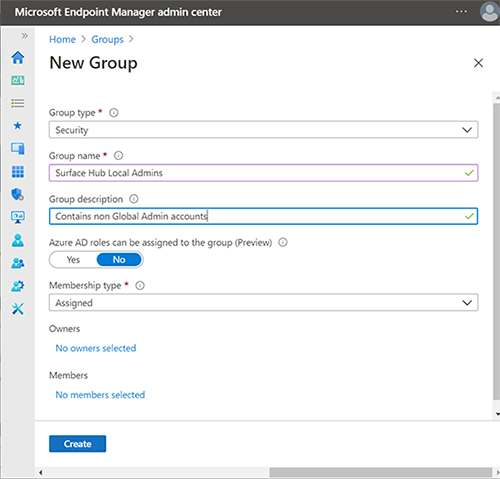

Microsoft Intune管理センターを使用してIntuneにサインインし、[グループ>] [新しいグループ>] を選択し、[グループの種類] で [セキュリティ] を選択します。

グループ名 ( たとえば、Surface Hub Local Admins ) を入力し、[作成] を選択します 。

グループを開き、[ メンバー] を選択し、[ メンバーの追加] を選択して、Surface Hub で非グローバル管理者として指定する管理者アカウントを入力します。 Intuneでのグループの作成の詳細については、「グループを追加してユーザーとデバイスを整理する」を参照してください。

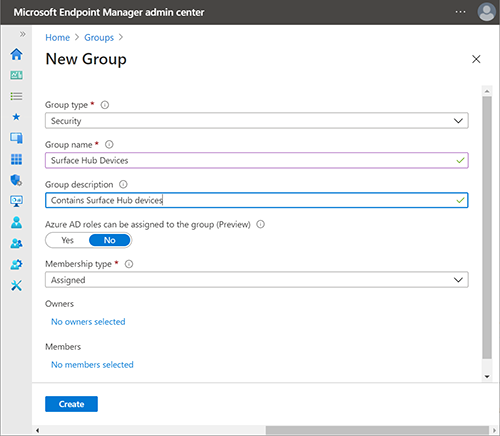

Surface Hub デバイスのセキュリティ グループを作成する

前の手順を繰り返して、ハブ デバイス用の別のセキュリティ グループを作成します。たとえば、 Surface Hub デバイスなどです。

PowerShell を使用してMicrosoft Entra グループ SID を取得する

管理者特権 (管理者として実行) を使用して PowerShell を起動し、PowerShell スクリプトを実行するようにシステムが構成されていることを確認します。 詳細については、「 実行ポリシーについて」を参照してください。

Microsoft Entra テナントにサインインします。

Connect-AzureAD注

Azure AD および MSOnline PowerShell モジュールは、2024 年 3 月 30 日の時点で非推奨となりました。 詳細については、 非推奨の更新プログラムに関するページを参照してください。 この日付以降、これらのモジュールのサポートは、Microsoft Graph PowerShell SDK への移行支援とセキュリティ修正に限定されます。 非推奨のモジュールは、2025 年 3 月 30 日まで引き続き機能します。

Microsoft Entra ID (旧称 Azure AD) と対話するには、Microsoft Graph PowerShell に移行することをお勧めします。 移行に関する一般的な質問については、移行に関する FAQ を参照してください。

バージョン 1.0 に注意してください。x of MSOnline では、2024 年 6 月 30 日以降に中断が発生する可能性があります。

テナントにサインインしたら、次のコマンドレットを実行します。 "Microsoft Entra グループのオブジェクト ID を入力してください" というメッセージが表示されます。

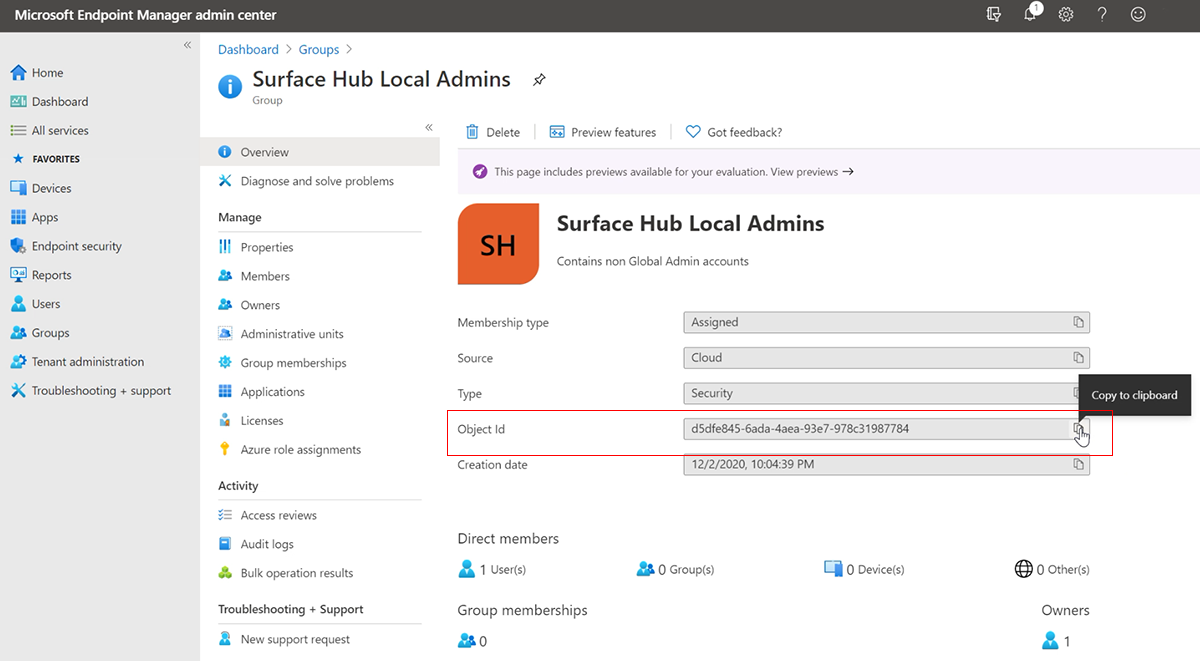

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }Intuneで、前に作成したグループを選択し、次の図に示すようにオブジェクト ID をコピーします。

次のコマンドレットを実行して、セキュリティ グループの SID を取得します。

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $Resultオブジェクト ID を PowerShell コマンドレットに貼り付け、Enter キーを押して、Microsoft Entra グループ SID をテキスト エディターにコピーします。

グループ SID を含む XML ファイルMicrosoft Entra作成する

次をテキスト エディターにコピーします。

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>プレースホルダー SID (S-1-12-1 以降) を Microsoft Entra グループ SID に置き換え、ファイルを XML として保存します(たとえば、 Microsoft Entra ID-local-admin.xml)。

注

グループは SID を使用して指定する必要があります。Azure ユーザーを直接追加する場合は、次の形式でユーザー プリンシパル名 (UPN) を指定します。

<member name = "AzureAD\user@contoso.com" />

カスタム構成プロファイルを作成する

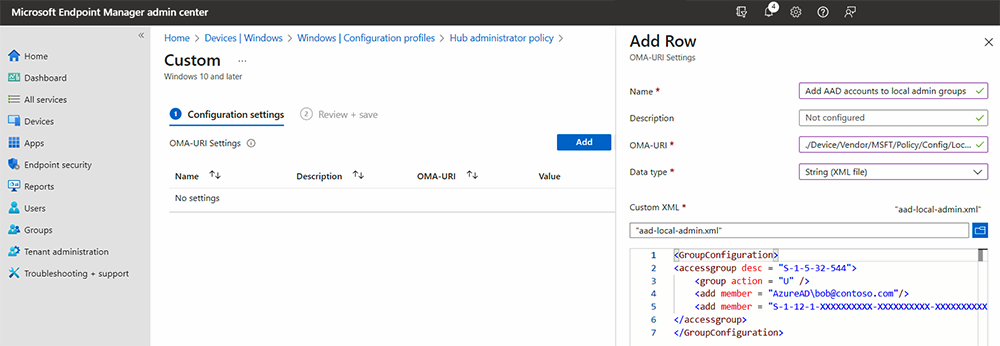

エンドポイント マネージャーで、[デバイス>構成プロファイル>] [プロファイルの作成] の順に選択します。

[プラットフォーム] で、[Windows 10 以降] を選択します。[プロファイル] で、[テンプレート]> [カスタム>作成] を選択します。

名前と説明を追加し、[次へ] を選択します。

[ 構成設定>] の [OMA-URI 設定] で、[追加] を選択 します。

[行の追加] ウィンドウで、名前を追加し、[ OMA-URI] の下に次の文字列を追加します。

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure注

RestrictedGroups/ConfigureGroupMembership ポリシー設定を使用すると、メンバー (ユーザーまたはMicrosoft Entra グループ) をWindows 10ローカル グループに構成することもできます。 ただし、既存のグループを新しいメンバーに完全に置き換えることもできます。 メンバーを選択的に追加または削除することはできません。 Windows 10 Team 2020 Update 2 で使用できます。RestrictedGroups ポリシー設定の代わりに LocalUsersandGroups ポリシー設定を使用することをお勧めします。 両方のポリシー設定を Surface Hub に適用することはサポートされていないため、予期しない結果が生じる可能性があります。

[データ型] で [ 文字列 XML ] を選択し、前の手順で作成した XML ファイルを参照して開きます。

[保存] をクリックします。

[ グループの選択 ] をクリックして、 前に作成したセキュリティ グループ (Surface Hub デバイス) を含め、選択します。 [次へ] をクリックします。

[適用性ルール] で、必要に応じて [規則] を追加します。 それ以外の場合は、[ 次へ ] を選択し、[ 作成] を選択します。

OMA-URI 文字列を使用したカスタム構成プロファイルの詳細については、「IntuneでWindows 10 デバイスのカスタム設定を使用する」を参照してください。

Surface Hub を管理している非グローバル管理者

新しく構成された Surface Hub Local Admins セキュリティ グループのメンバーは、Surface Hub の設定アプリにサインインし、設定を管理できるようになりました。

重要

LocalUsersAndGroups CSP の Update ("U") アクションが唯一使用される構成でない限り、設定アプリへのグローバル管理者の既存のアクセスは削除されます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示