VMM を使用して SDN で暗号化されたネットワークを構成する

重要

このバージョンの Virtual Machine Manager (VMM) がサポート終了に達しました。 VMM 2022 にアップグレードすることをお勧めします。

この記事では、System Center - Virtual Machine Manager (VMM) を使用してソフトウェア定義ネットワーク (SDN) 内の VM ネットワークを暗号化する方法について説明します。

現在では、IPSec や TLS のようなテクノロジを利用するゲスト OS またはアプリケーションでネットワーク トラフィックを暗号化することができます。 ただし、これらのテクノロジには実装の性質からシステム間の相互運用性に関する特有の複雑さと難しさがあるので、実装するのが困難です。

VMM の暗号化ネットワーク機能を使用すると、ネットワーク コントローラー (NC) を使用して VM ネットワークでエンド ツー エンドの暗号化を簡単に構成できます。 この暗号化により、同じ VM ネットワーク上の 2 つの VM と同じサブネット間のトラフィックが読み取られ、操作されなくなります。

VMM 1801 以降はこの機能をサポートしています。

暗号化の制御はサブネット レベルで行われ、暗号化は VM ネットワークのサブネットごとに有効化/無効化が可能です。

この機能は、SDN ネットワーク コントローラー (NC) を使用して管理されます。 NC を使用するソフトウェア定義ネットワーク (SDN) インフラストラクチャがまだない場合は、 SDN の展開に関するページを参照してください。

注意

この機能は現在、サードパーティ管理者とネットワーク管理者からの保護を提供しており、ファブリック管理者に対する保護は提供していません。 ファブリック管理者からの保護は開発中であり、間もなく提供されます。

開始する前に

次の前提条件が満たされていることを確認してください。

- 暗号化を検証するためのテナント VM 用の少なくとも 2 つのホスト。

- 暗号化が有効な HNV ベースの VM ネットワークと、ファブリック管理者が作成して配布できる証明書。

注意

証明書とその秘密キーは、(そのネットワークの) VM が存在するすべてのホストのローカル証明書ストアに格納する必要があります。

手順 - 暗号化されたネットワークの構成

次の手順に従います。

証明書を作成し、この検証のためにテナント VM を配置する予定のすべてのホストのローカル証明書ストアに証明書を配置します。

自己署名証明書を作成するか、CA から証明書を取得できます。 自己署名証明書を生成し、使用する各ホストの適切な場所に配置する方法については、「 仮想サブネットの暗号化を構成する」を参照してください。

Note

生成した証明書の "サムプリント" をメモしておきます。 手順 2 の上記の記事では、「証明書資格情報の作成」と「暗号化用のVirtual Networkの構成」で詳しく説明されているアクションを実行する必要はありません。 これらの設定は、次の手順で VMM を使用して構成します。

NC で管理されるテナント VM 接続の HNV プロバイダー ネットワークを設定します。 詳細については、こちらを参照してください。

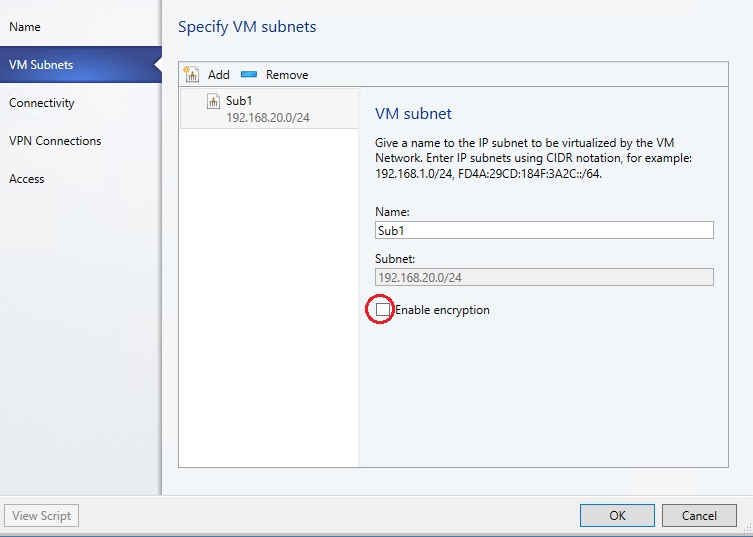

テナント VM ネットワークとサブネットを作成します。 サブネットを作成するときに、[VM サブネット] の下にある [Enable Encryption](暗号化を有効にする) を選択します。 詳細については、こちらを参照してください。

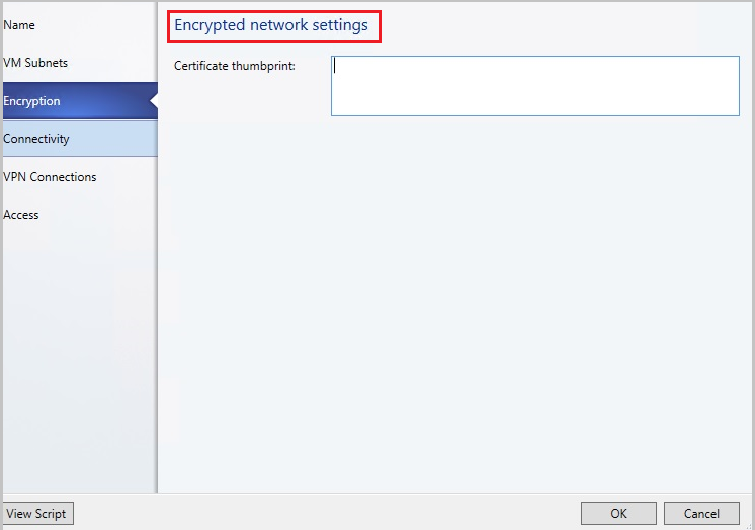

次の手順では、作成した証明書のサムプリントを貼り付けます。

2 つの個別の物理ホストに 2 つの VM を作成し、上記のサブネットに接続します。 詳細については、こちらを参照してください。

テナント VM が配置されている 2 つのホストの 2 つのネットワーク インターフェイスに、パケット スニッフィング アプリケーションをアタッチします。

2 つのホスト間でトラフィック、ping、HTTP、またはその他のパケットを送信し、パケット スニッフィング アプリケーション内のパケットをチェックします。 パケットには、HTTP 要求のパラメーターのような識別可能なプレーン テキストを含めることはできません。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示