クライアント側からの BitLocker ポリシーのトラブルシューティング

この記事では、クライアント側で BitLocker 暗号化のトラブルシューティングを行う方法に関するガイダンスを提供します。 Microsoft Intune暗号化レポートは、暗号化に関する一般的な問題を特定してトラブルシューティングするのに役立ちますが、BitLocker 構成サービス プロバイダー (CSP) の一部の状態データが報告されない場合があります。 これらのシナリオでは、さらに調査するためにデバイスにアクセスする必要があります。

BitLocker 暗号化プロセス

次の手順では、以前に BitLocker で暗号化されていないWindows 10 デバイスの暗号化に成功するイベントのフローについて説明します。

- 管理者は、必要な設定を使用してIntuneで BitLocker ポリシーを構成し、ユーザー グループまたはデバイス グループを対象とします。

- ポリシーは、Intune サービスのテナントに保存されます。

- Windows 10 Mobile デバイス管理 (MDM) クライアントは、Intune サービスと同期し、BitLocker ポリシー設定を処理します。

- BitLocker MDM ポリシー更新スケジュールされたタスクは、BitLocker ポリシー設定をフル ボリューム暗号化 (FVE) レジストリ キーにレプリケートするデバイスで実行されます。

- BitLocker 暗号化はドライブで開始されます。

暗号化レポートには、対象となる各デバイスの暗号化状態の詳細がIntuneに表示されます。 トラブルシューティングにこの情報を使用する方法の詳細については、「Intune暗号化レポートを使用した BitLocker のトラブルシューティング」を参照してください。

手動同期を開始する

暗号化レポートに実用的な情報がないと判断した場合は、影響を受けるデバイスからデータを収集して調査を完了する必要があります。

デバイスにアクセスしたら、データを収集する前に、Intune サービスとの同期を手動で開始します。 Windows デバイスで、[設定>] [アカウント>] [職場または学校へのアクセス] [職場または学校><アカウント>>の選択] [情報] の順に選択します。 次 に、[デバイス同期の状態] で [同期] を選択 します。

同期が完了したら、次のセクションに進みます。

イベント ログ データの収集

次のセクションでは、暗号化の状態とポリシーのトラブルシューティングに役立つさまざまなログからデータを収集する方法について説明します。 ログ データを収集する前に、手動同期を完了してください。

モバイル デバイス管理 (MDM) エージェントのイベント ログ

MDM イベント ログは、Intune ポリシーの処理または CSP 設定の適用に問題があるかどうかを判断するのに役立ちます。 OMA DM エージェントは、Intune サービスに接続し、ユーザーまたはデバイスを対象とするポリシーの処理を試みます。 このログには、Intune ポリシーの処理の成功と失敗が表示されます。

次の情報を収集または確認します。

ログ>DeviceManagement-Enterprise-Diagnostics-Provider admin

- 場所: [スタート] メニュー>イベント ビューアー>[アプリケーションとサービス ログ>]Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider を右クリックします>管理

- ファイル システムの場所: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

このログをフィルター処理するには、イベント ログを右クリックし、[ 現在のログ>の重大/エラー/警告のフィルター] を選択します。 次に、フィルター処理されたログで BitLocker を検索します (F3 キーを押してテキストを入力します)。

BitLocker 設定のエラーは BitLocker CSP の形式に従うので、次のようなエントリが表示されます。

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

または

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

注:

トラブルシューティング用のイベント ビューアーを使用して、このイベント ログのデバッグ ログを有効にすることもできます。

BitLocker-API 管理イベント ログ

これは BitLocker のメイン イベント ログです。 MDM エージェントがポリシーを正常に処理し、DeviceManagement-Enterprise-Diagnostics-Provider 管理者イベント ログにエラーがない場合、これは調査する次のログです。

ログ>BitLocker-API 管理

- 場所: [スタート] メニュー>イベント ビューアー>[アプリケーションとサービス ログ>]Microsoft>Windows>BitLocker-API を右クリックします

- ファイル システムの場所: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

通常、信頼されたプラットフォーム モジュール (TPM) や Windows Recovery Environment (WinRE) など、ポリシーに必要なハードウェアまたはソフトウェアの前提条件がない場合は、ここでエラーが記録されます。

エラー: サイレント暗号化を有効にできませんでした

次の例に示すように、グループ ポリシーの競合としてサイレント暗号化とマニフェスト中に実装できない競合ポリシー設定もログに記録されます。

サイレント暗号化を有効にできませんでした。

エラー: グループ ポリシーの設定が競合しているため、このドライブに BitLocker 暗号化を適用できません。 BitLocker によって保護されていないドライブへの書き込みアクセスが拒否された場合、USB スタートアップ キーの使用は必要ありません。 BitLocker を有効にする前に、システム管理者にこれらのポリシーの競合を解決してください。

ソリューション: 互換性のある TPM スタートアップ PIN を [ブロック] に構成します。 これにより、サイレント暗号化を使用するときに競合するグループ ポリシー設定が解決されます。

サイレント暗号化が必要な場合は、PIN と TPM のスタートアップ キーを [ブロック] に設定する必要があります。 TPM スタートアップ PIN とスタートアップ キーを [許可] に、その他のスタートアップ キーと PIN 設定を [ブロック] に設定すると、BitLocker-AP イベント ログで競合するグループ ポリシー エラーが発生します。 また、ユーザー操作を必要とするように TPM スタートアップ PIN またはスタートアップ キーを構成すると、サイレント暗号化が失敗します。

互換性のある TPM 設定のいずれかを [必須] に構成すると、サイレント暗号化が失敗します。

![互換性のある TPM スタートアップが [必須] に設定されていることを示す BitLocker OS ドライブ設定。](media/troubleshoot-bitlocker-policies/os-drive-settings.png)

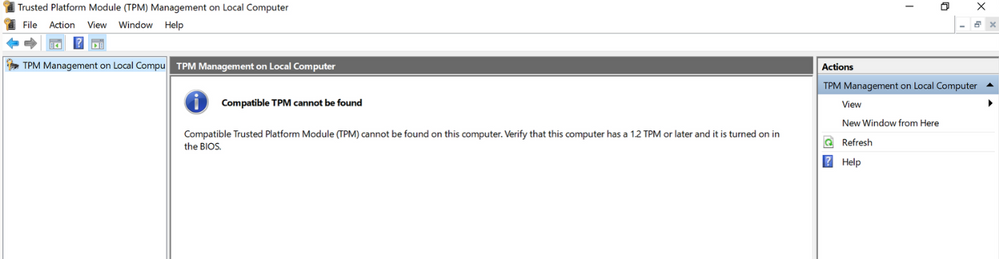

エラー: TPM が使用できません

BitLocker-API ログのもう 1 つの一般的なエラーは、TPM が使用できないということです。 次の例は、TPM がサイレント暗号化の要件であることを示しています。

サイレント暗号化を有効にできませんでした。 TPM は使用できません。

エラー: 互換性のあるトラステッド プラットフォーム モジュール (TPM) セキュリティ デバイスがこのコンピューターで見つかりません。

ソリューション:デバイスに使用可能な TPM があることを確認し、存在する場合は、TPM.msc または PowerShell コマンドレット get-tpm を使用して状態をチェックします。

エラー: DMA 対応バス Un-Allowed

BitLocker-API ログに次の状態が表示される場合は、DMA の脅威を公開する可能性がある接続された Direct メモリ アクセス (DMA) 対応デバイスが Windows によって検出されたことを意味します。

Un-Allowed DMA 対応バス/デバイスが検出されました

ソリューション: この問題を修復するには、まず、デバイスに元の機器メーカー (OEM) との外部 DMA ポートがないことを確認します。 次に、次の手順に従って、許可された一覧にデバイスを追加します。 注: DMA デバイスを許可リストに追加するのは、内部 DMA インターフェイス/バスの場合のみです。

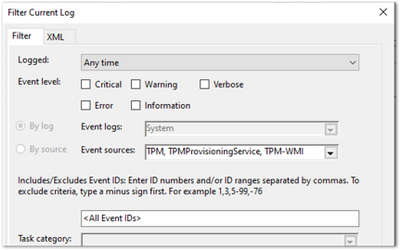

システム イベント ログ

TPM に関する問題など、ハードウェア関連の問題が発生している場合は、TPMProvisioningService または TPM-WMI ソースの TPM のシステム イベント ログにエラーが表示されます。

ログ>システム イベント

- 場所: [スタート] メニューを右クリックイベント ビューアー >>Windows ログ>システム

- ファイル システムの場所: C:\Windows\System32\winevt\Logs\System.evtx

これらのイベント ソースをフィルター処理して、デバイスが TPM で発生している可能性があるハードウェア関連の問題を特定し、使用可能なファームウェア更新プログラムがあるかどうかを OEM 製造元にチェックします。

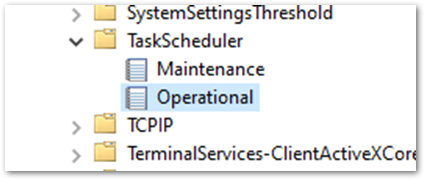

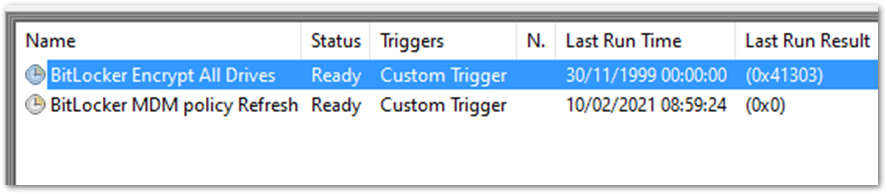

タスク スケジューラの操作イベント ログ

タスク スケジューラの操作イベント ログは、ポリシーが Intune から受信された (DeviceManagement-Enterprise で処理された) シナリオのトラブルシューティングに役立ちますが、BitLocker 暗号化は正常に開始されていません。 BitLocker MDM ポリシーの更新は、MDM エージェントが Intune サービスと同期したときに正常に実行されるスケジュールされたタスクです。

次のシナリオで操作ログを有効にして実行します。

- BitLocker ポリシーは、DeviceManagement-Enterprise-Diagnostics-Provider 管理者イベント ログ、MDM 診断、レジストリに表示されます。

- エラーはありません (ポリシーはIntuneから正常に選択されました)。

- 暗号化が試行されたことを示すために、BitLocker-API イベント ログには何も記録されません。

ログ>タスク スケジューラ操作イベント

- 場所: イベント ビューアー>アプリケーションとサービス ログ>Microsoft>Windows>TaskScheduler

- ファイル システムの場所: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

操作イベント ログを有効にして実行する

重要

ログは BitLocker MDM ポリシー更新スケジュールされたタスクを実行している問題を識別するため、データをログに記録する前に、このイベント ログを手動で有効にする必要があります。

このログを有効にするには、[スタート] メニューイベント ビューアー> [アプリケーション] と [サービス>] [Microsoft>Windows>TaskScheduler>Operational] を右クリックします>。

次に、Windows 検索ボックスに「タスク スケジューラ」と入力し、[タスク スケジューラ>] [MicrosoftWindows>BitLocker] の順に>選択します。 BitLocker MDM ポリシー [更新] を右クリックし、[ 実行] を選択します。

実行が完了したら、[ 最後の実行結果 ] 列でエラー コードがないか調べ、タスク スケジュール イベント ログでエラーがないか調べます。

上記の例では、0x0は正常に実行されています。 この0x41303エラーは、タスクが以前に実行されたことがないことを意味します。

注:

タスク スケジューラのエラー メッセージの詳細については、「 タスク スケジューラ エラーと成功定数」を参照してください。

BitLocker 設定の確認

次のセクションでは、暗号化の設定と状態をチェックするために使用できるさまざまなツールについて説明します。

MDM 診断レポート

MDM ログのレポートを作成して、Intuneによって管理されるデバイスWindows 10登録またはデバイス管理の問題を診断できます。 MDM 診断レポートには、Intune登録済みデバイスとそのデバイスに展開されたポリシーに関する有用な情報が含まれています。

このプロセスのチュートリアルについては、Windows デバイスで Intune MDM 診断レポートを作成する方法に関する YouTube ビデオを参照してください

- ファイル システムの場所: C:\Users\Public\Documents\MDMDiagnostics

OS ビルドとエディション

暗号化ポリシーが正しく適用されない理由を理解する最初の手順は、Windows OS のバージョンとエディションで構成した設定がサポートされているかどうかをチェックすることです。 一部の CSP は特定のバージョンの Windows で導入され、特定のエディションでのみ機能します。 たとえば、BitLocker CSP 設定の大部分はバージョン 1703 Windows 10で導入されましたが、これらの設定はWindows 10 Version 1809までWindows 10 Proではサポートされていませんでした。

さらに、AllowStandardUserEncryption (バージョン 1809 で追加)、ConfigureRecoveryPasswordRotation (バージョン 1909 で追加)、RotateRecoveryPasswords (バージョン 1909 で追加)、状態 (バージョン 1903 で追加) などの設定があります。

EntDMID を使用した調査

EntDMID は、Intune登録用の一意のデバイス ID です。 Microsoft Intune管理センターでは、EntDMID を使用して [すべてのデバイス] ビューを検索し、特定のデバイスを識別できます。 また、サポート ケースが必要な場合は、サービス側でさらにトラブルシューティングを行うために、Microsoft サポートにとって重要な情報でもあります。

MDM 診断レポートを使用して、管理者が構成した設定でポリシーがデバイスに正常に送信されたかどうかを特定することもできます。 BitLocker CSP を参照として使用すると、Intune サービスと同期するときに選択された設定を解読できます。 レポートを使用して、ポリシーがデバイスを対象としているかどうかを判断し、 BitLocker CSP ドキュメント を使用して、構成されている設定を特定できます。

MSINFO32

MSINFO32は、デバイスが BitLocker の前提条件を満たしているかどうかを判断するために使用できるデバイス データを含む情報ツールです。 必要な前提条件は、BitLocker ポリシー設定と必要な結果によって異なります。 たとえば、TPM 2.0 のサイレント暗号化には、TPM と統合拡張ファームウェア インターフェイス (UEFI) が必要です。

- 場所: [検索] ボックスに 「msinfo32」と入力し、検索結果で [システム情報 ] を右クリックし、[ 管理者として実行] を選択します。

- ファイル システムの場所: C:\Windows\System32\Msinfo32.exe。

ただし、この項目が前提条件を満たしていない場合は、必ずしもIntune ポリシーを使用してデバイスを暗号化できないというわけではありません。

- サイレントで暗号化するように BitLocker ポリシーを構成していて、デバイスが TPM 2.0 を使用している場合は、BIOS モードが UEFI であることを確認することが重要です。 TPM が 1.2 の場合は、BIOS モードを UEFI に設定する必要はありません。

- セキュア ブート、DMA 保護、PCR7 構成はサイレント暗号化には必要ありませんが、 デバイス暗号化サポートで強調表示されている場合があります。 これは、自動暗号化のサポートを確保するためです。

- TPM を必要とせず、ユーザー操作をサイレントで暗号化するように構成されている BitLocker ポリシーにも、MSINFO32でチェックするための前提条件はありません。

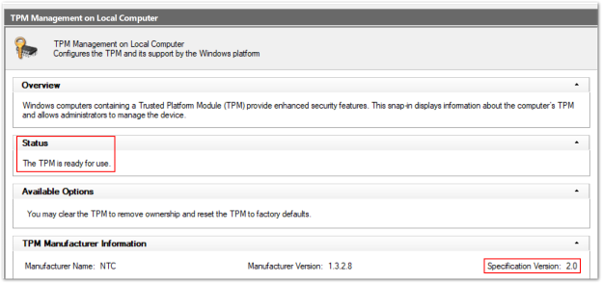

Tpm。MSC ファイル

TPM.msc は、Microsoft 管理コンソール (MMC) スナップイン ファイルです。 TPM.msc を使用して、デバイスに TPM があるかどうかを判断し、バージョンを識別し、使用する準備ができているかどうかを判断できます。

- 場所: [検索] ボックスに 「tpm.msc」と入力し、右クリックして [ 管理者として実行] を選択します。

- ファイル システムの場所: MMC スナップイン C:\Windows\System32\mmc.exe。

TPM は BitLocker の前提条件ではありませんが、提供されるセキュリティが強化されているため、強くお勧めします。 ただし、サイレント暗号化と自動暗号化には TPM が必要です。 Intuneを使用してサイレントで暗号化しようとして、BitLocker-API とシステム イベント ログに TPM エラーがある場合、TPM.msc は問題の理解に役立ちます。

次の例は、正常な TPM 2.0 状態を示しています。 右下の仕様バージョン 2.0 と、状態が使用可能であることに注意してください。

次の例は、BIOS で TPM が無効になっている場合の異常な状態を示しています。

TPM を要求するようにポリシーを構成し、TPM が見つからない場合や異常な場合に BitLocker で暗号化することを想定することは、最も一般的な問題の 1 つです。

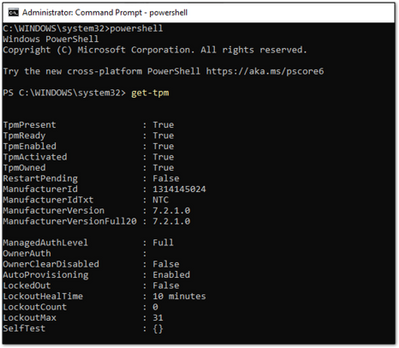

Get-Tpm コマンドレット

コマンドレットは、Windows PowerShell環境の軽量コマンドです。 TPM.msc の実行に加えて、Get-Tpm コマンドレットを使用して TPM を確認できます。 管理者権限でこのコマンドレットを実行する必要があります。

- 場所: [検索] ボックスに「cmd」と入力し、右クリックして [管理者>として実行]PowerShell>get-tpm を選択します。

上の例では、TPM が存在し、PowerShell ウィンドウでアクティブになっていることがわかります。 値は True です。 値が False に設定されている場合は、TPM に問題があることを示します。 BitLocker は、TPM が存在、準備、有効化、アクティブ化、所有されるまで使用できません。

Manage-bde コマンド ライン ツール

Manage-bde は、Windows に含まれる BitLocker 暗号化コマンド ライン ツールです。 BitLocker を有効にした後の管理に役立つよう設計されています。

- 場所: [検索] ボックスに 「cmd」と入力し、右クリックして [ 管理者として実行] を選択し、「 manage-bde -status」と入力します。

- ファイル システムの場所: C:\Windows\System32\manage-bde.exe。

manage-bde を使用して、デバイスに関する次の情報を検出できます。

- 暗号化されていますか? Microsoft Intune管理センターのレポートでデバイスが暗号化されていないことが示されている場合、このコマンド ライン ツールは暗号化の状態を識別できます。

- どの暗号化方法が使用されていますか? ツールの情報とポリシーの暗号化方法を比較して、それらが一致することを確認できます。 たとえば、Intune ポリシーが XTS-AES 256 ビットに構成されていて、デバイスが XTS-AES 128 ビットを使用して暗号化されている場合、管理センター ポリシー レポートMicrosoft Intuneエラーが発生します。

- 使用されている特定の保護機能は何ですか? プロテクターにはいくつかの 組み合わせがあります。 デバイスで使用されている保護機能を把握することは、ポリシーが正しく適用されているかどうかを理解するのに役立ちます。

次の例では、デバイスは暗号化されません。

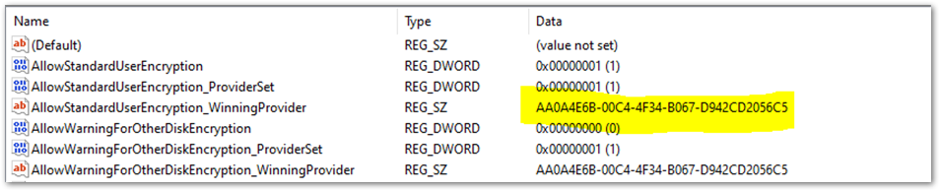

BitLocker レジストリの場所

これは、Intuneによって選択されたポリシー設定を解読する場合に見るレジストリの最初の場所です。

- 場所: [実行の開始>] を右クリックし、「regedit」と入力してレジストリ エディターを開きます。

- 既定のファイル システムの場所: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

MDM エージェント レジストリ キーは、実際の BitLocker ポリシー設定を含む PolicyManager でグローバル一意識別子 (GUID) を識別するのに役立ちます。

上記の例では、GUID が強調表示されています。 次のレジストリ サブキーに GUID (テナントごとに異なります) を含めて、BitLocker ポリシー設定のトラブルシューティングを行うことができます。

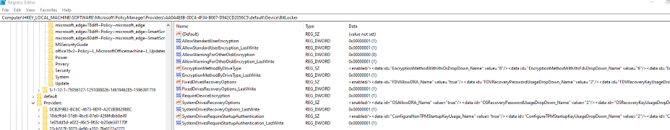

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

このレポートには、MDM エージェント (OMADM クライアント) によって取得された BitLocker ポリシー設定が表示されます。 これらは MDM 診断レポートに表示される設定と同じであるため、これは、クライアントが選択した設定を識別する別の方法です。

EncryptionMethodByDriveType レジストリ キーの例:

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

SystemDrivesRecoveryOptions の例:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

BitLocker レジストリ キー

ポリシー プロバイダー レジストリ キーの設定は、メイン BitLocker レジストリ キーに複製されます。 設定を比較して、ユーザー インターフェイス (UI)、MDM ログ、MDM 診断、ポリシー レジストリ キーのポリシー設定に表示される内容と一致することを確認できます。

- レジストリ キーの場所: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

FVE レジストリ キーの例を次に示します。

- A: EncryptionMethodWithXtsOs、EncryptionMethodWithXtsFdv、EncryptionMethodWithXtsRdv には、次の値があります。

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM、UseTPMKey、UseTPMKeyPIN、USeTPMPIN はすべて 2 に設定されます。これは、すべて許可するように設定されていることを意味します。

- C: ほとんどのキーは、オペレーティング システム ドライブ (OS)、固定ドライブ (FDV)、リムーバブル ドライブ (FDVR) の設定のグループに分割されていることに注意してください。

- D: OSActiveDirectoryBackup の値は 1 で、有効になっています。

- E: OSHideRecoveryPage は 0 に等しく、有効になっていません。

BitLocker CSP ドキュメントを使用して、レジストリ内のすべての設定名をデコードします。

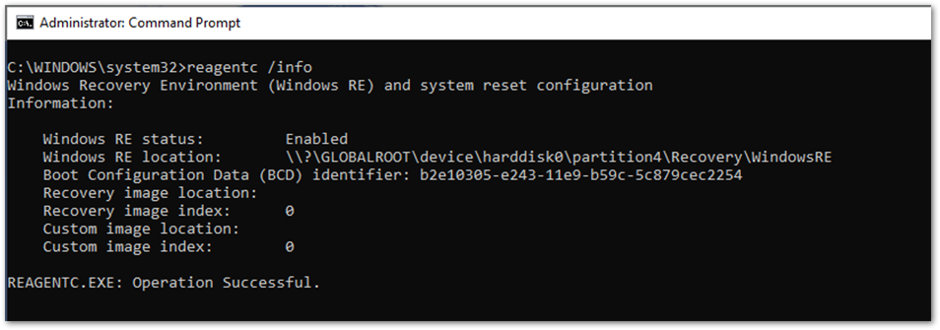

コマンド ライン ツール REAgentC.exe

REAgentC.exe は、Windows Recovery Environment (Windows RE) の構成に使用できるコマンド ライン実行可能ツールです。 WinRE は、サイレント暗号化や自動暗号化などの特定のシナリオで BitLocker を有効にするための前提条件です。

- 場所: [Start Run]\(実行の開始>\) を右クリックし、「cmd」と入力します。 次に、cmd を右クリックし、[管理者>として実行] 試薬 /info を選択します。

- ファイル システムの場所: C:\Windows\System32\ReAgentC.exe。

ヒント

WinRe が有効になっていないことに関するエラー メッセージが BitLocker-API に表示される場合は、デバイスで 試薬 /info コマンドを実行して、WinRE の状態を確認します。

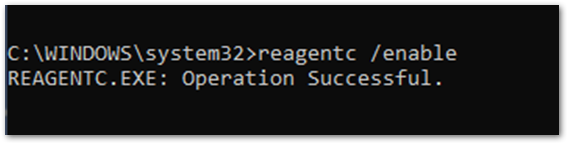

WinRE の状態が無効になっている場合は、試薬 /enable コマンドを管理者として実行して手動で有効にします。

概要

Intune ポリシーを使用して、Windows 10 デバイスで BitLocker が有効にできない場合、ほとんどの場合、ハードウェアまたはソフトウェアの前提条件は設定されていません。 BitLocker-API ログを調べると、どの前提条件が満たされていないかを特定するのに役立ちます。 最も一般的な問題は次のとおりです。

- TPM が存在しない

- WinRE が有効になっていない

- TPM 2.0 デバイスで UEFI BIOS が有効になっていない

ポリシーの構成が正しく行わないと、暗号化エラーが発生する可能性もあります。 すべての Windows デバイスがサイレントで暗号化できるわけではないので、ターゲットとするユーザーとデバイスについて考えてください。

BitLocker を有効にする際にユーザーの操作が必要なため、サイレント暗号化を目的としたポリシーのスタートアップ キーまたは PIN の構成は機能しません。 Intuneで BitLocker ポリシーを構成する場合は、この点に注意してください。

ポリシー設定がデバイスによって選択されているかどうかを確認して、ターゲット設定が成功したかどうかを判断します。

MDM 診断、レジストリ キー、デバイス管理エンタープライズ イベント ログを使用してポリシー設定を特定し、設定が正常に適用されたかどうかを確認できます。 BitLocker CSP のドキュメントは、これらの設定を解読して、ポリシーで構成されているものと一致するかどうかを理解するのに役立ちます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示