セキュリティ識別子

適用対象: Windows Server 2022、Windows Server 2019、Windows Server 2016

この記事では、セキュリティ識別子 (SID) が Windows Server オペレーティング システムのアカウントとグループとどのように連携するかについて説明します。

セキュリティ識別子とは

セキュリティ識別子は、セキュリティ プリンシパルまたはセキュリティ グループを一意に識別するために使用されます。 セキュリティ プリンシパルは、オペレーティング システムによって認証できる任意のエンティティ (ユーザー アカウント、コンピューター アカウント、ユーザーまたはコンピューター アカウントのセキュリティ コンテキストで実行されるスレッドまたはプロセスなど) を表すことができます。

各アカウントまたはグループ、もしくはアカウントのセキュリティ コンテキストで実行される各プロセスには、Windows ドメイン コントローラーなどの機関によって発行される一意の SID があります。 SID はセキュリティ データベースに格納されます。 システムは、特定のアカウントまたはグループの作成時にそのアカウントまたはグループを識別する SID を生成します。 ある SID をユーザーまたはグループの一意識別子として使用した場合、その SID を別のユーザーまたはグループを識別するために再使用することはできません。

ユーザーがサインインするたびに、システムにそのユーザーのアクセス トークンが作成されます。 アクセス トークンには、ユーザーの SID、ユーザー権利、ユーザーが属しているグループの SID が含まれています。 このトークンによって、ユーザーがそのコンピューターで実行するすべてのアクションのセキュリティ コンテキストが提供されます。

特定のユーザーとグループに割り当てられた一意に作成されたドメイン固有の SID に加えて、汎用グループと汎用ユーザーを識別する既知の SID があります。 たとえば、"Everyone と World" は、すべてのユーザーが含まれたグループを識別する SID です。 既知の SID には、すべてのオペレーティング システムで一定の値が保持されます。

SID は、Windows セキュリティ モデルの基本的な構成要素になります。 これらは、Windows Server オペレーティング システムのセキュリティ インフラストラクチャにおいて、承認およびアクセス制御テクノロジの特定の構成要素と連携します。 このことは、ネットワーク リソースへのアクセスを保護し、より安全なコンピューティング環境を提供するのに役立ちます。

注意

この内容は、記事の冒頭にある「適用対象」の一覧の Windows バージョンにのみ関連します。

セキュリティ識別子のしくみ

ユーザーはアカウント名でアカウントを参照しますが、オペレーティング システムは、SID を使用することでアカウントのセキュリティ コンテキストで実行されるアカウントとプロセスを内部で参照します。 ドメイン アカウントの場合、セキュリティ プリンシパルの SID は、ドメインの SID とアカウントの相対識別子 (RID) を連結することによって作成されます。 SID はスコープ (ドメインまたはローカル) 内で一意であり、再利用されることはありません。

オペレーティング システムは、特定のアカウントまたはグループの作成時にそのアカウントまたはグループを識別する SID を生成します。 ローカル アカウントまたはグループの SID は、コンピューター上でローカル セキュリティ機関 (LSA) によって生成され、レジストリの安全な領域に他のアカウント情報と共に格納されます。 ドメイン アカウントまたはグループの SID はドメインのセキュリティ機関によって生成され、Active Directory Domain Services の User または Group オブジェクトの属性として格納されます。

どのローカル アカウントとグループの場合も、SID は、それが作成されたコンピューターに対して一意です。 コンピューター上の 2 つのアカウントまたはグループが同じ SID を共有することはありません。 同様に、どのドメイン アカウントとグループについても、SID は企業内で一意です。 つまり、1 つのドメインで作成されたアカウントまたはグループの SID が、企業内の他のドメインで作成されたアカウントまたはグループの SID と一致することはありません。

SID は常に一意のままです。 セキュリティ機関は、同じ SID を 2 回発行することはなく、削除されたアカウントの SID を再利用することはありません。 たとえば、Windows ドメインにユーザー アカウントを持つユーザーがジョブを離れた場合、管理者は Active Directory アカウント (アカウントを識別する SID を含む) を削除します。 後で同じ会社の別のジョブに戻ると、管理者は新しいアカウントを作成し、Windows Server オペレーティング システムで新しい SID が生成されます。 新しい SID は古い SID と一致しないため、古いアカウントからのユーザーのアクセス権は新しいアカウントに移転されません。 両方のアカウントは、異なる 2 つのセキュリティ プリンシパルを表します。

セキュリティ識別子のアーキテクチャ

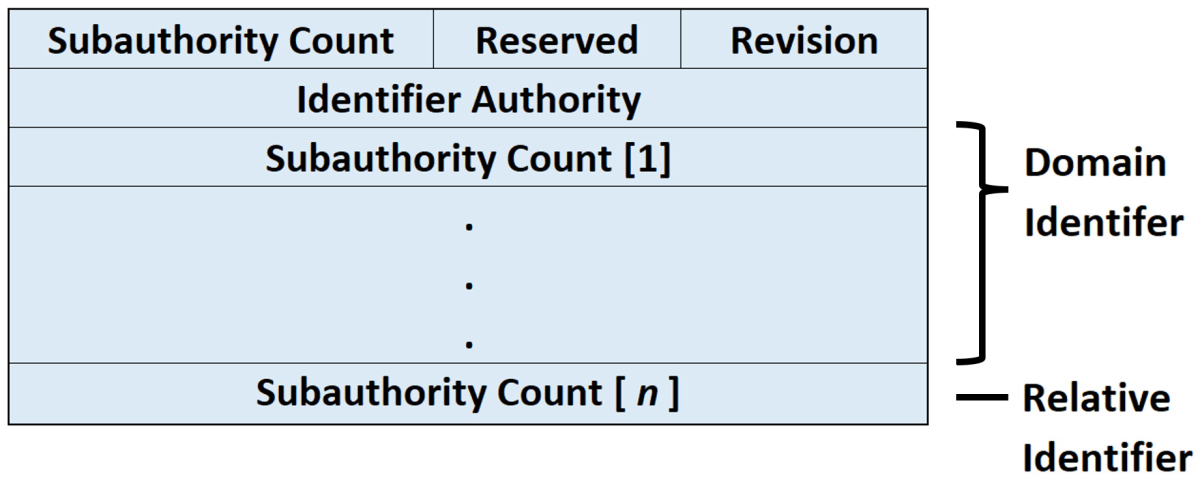

セキュリティ識別子は、可変数の値を含むバイナリ形式のデータ構造です。 この構造の最初の値には、SID 構造に関する情報が含まれています。 残りの値は階層構造 (電話番号と同様) で配置され、SID 発行機関 ("NT Authority" など)、SID 発行ドメイン、および特定のセキュリティ プリンシパルまたはグループを識別します。 次の図は、SID の構造を示しています。

SID の個々の値を次の表で説明します。

| コメント | 説明 |

|---|---|

| リビジョン | 特定の SID で使用される SID 構造のバージョンを示します。 |

| 識別子機関 | 特定の種類のセキュリティ プリンシパルに対して SID を発行できる最高レベルの機関を識別します。 たとえば、Everyone グループの SID の識別子機関値は 1 (World Authority) です。 特定の Windows Server アカウントまたはグループの SID の識別子機関値は 5 (NT Authority) です。 |

| サブ機関 | 1 つ以上の一連のサブ機関値に含まれている、SID 内の最も重要な情報を保持します。 一連の値内の最後の値までのすべての値 (ただし最後の値を含まない) は、企業内のドメインをまとめて識別します。 一連の値内のこの部分は、ドメイン識別子と呼ばれます。 一連の値内の最後の値 (相対識別子 (RID) と呼ばれます) は、ドメインに対する特定のアカウントまたはグループを識別します。 |

SID のコンポーネントは、標準表記を使用してSID がバイナリ形式から文字列形式に変換されるときに容易に視覚化できます。

S-R-X-Y1-Y2-Yn-1-Yn

この表記における SID のコンポーネントを次の表に示します。

| コメント | 説明 |

|---|---|

| S | 文字列が SID であることを示します |

| R | リビジョン レベルを示します |

| x | 識別子機関の値を示します |

| Y | 一連のサブ機関値を表します。ここで、n は値の数です |

SID の最も重要な情報が、一連のサブ機関値に含まれています。 一連の値の最初の部分 (-Y1-Y2-Yn-1) はドメイン識別子です。 SID のこの要素は、複数のドメインを持つ企業で重要になります。これは、ドメイン識別子が、1 つのドメインによって発行される SID と、企業内の他のすべてのドメインによって発行される SID を区別するためです。 企業内の 2 つのドメインが同じドメイン識別子を共有することはありません。

一連のサブ機関値の最後の項目 (-Yn) は相対識別子です。 1 つのアカウントまたはグループを、ドメイン内の他のすべてのアカウントおよびグループと区別します。 どのドメイン内の 2 つのアカウントまたはグループも、同じ相対識別子を共有することはありません。

たとえば、組み込み Administrators グループの SID は、標準化された SID 表記で次の文字列として表されます。

S-1-5-32-544

この SID には、次の 4 つのコンポーネントがあります。

- リビジョン レベル (1)

- 識別子機関の値 (5、NT Authority)

- ドメイン識別子 (32、Builtin)

- 相対識別子 (544、Administrators)

組み込みアカウントおよびグループの SID には、常に同じドメイン識別子値 32 があります。 この値は、Windows Server オペレーティング システムのバージョンを実行しているすべてのコンピューターに存在するドメイン Builtin を識別します。 あるコンピューターの組み込みアカウントとグループを、別のコンピューターの組み込みアカウントとグループと区別する必要はありません。これは、対象範囲がローカルであるためです。 これらは 1 台のコンピューターに対してローカルであるか、ネットワーク ドメインのドメイン コントローラーの場合は、1 台として動作する複数のコンピューターに対してローカルです。

組み込みアカウントおよびグループは、Builtin ドメインの範囲内で相互に区別する必要があります。 したがって、アカウントおよびグループごとの SID には、一意の相対識別子があります。 相対識別子の値 544 は、組み込み Administrators グループに固有です。 Builtin ドメイン内の他のアカウントまたはグループには、最終的な値が 544 の SID はありません。

もう 1 つの例で、グローバル グループ Domain Admins の SID について考えてみましょう。 企業内のすべてのドメインには Domain Admins グループがあり、グループごとの SID は異なります。 次の例は、Contoso, Ltd. ドメインの Domain Admins グループの SID を表しています (Contoso\Domain Admins)。

S-1-5-21-1004336348-1177238915-682003330-512

Contoso\Domain Admins の SID には次のものがあります。

- リビジョン レベル (1)

- 識別子機関 (5、NT Authority)

- ドメイン識別子 (21-1004336348-1177238915-682003330、Contoso)

- 相対識別子 (512、Domain Admins)

Contoso\Domain Admins の SID は、ドメイン識別子 21-1004336348-1177238915-682003330 によって、同じ企業内の他の Domain Admins グループの SID と区別されます。 企業内の他のドメインでは、この値をドメイン識別子として使用しません。 Contoso\Domain Admins の SID は、Contoso ドメインで作成された他のアカウントおよびグループの SID と、その相対識別子 512 によって区別されます。 ドメイン内の他のアカウントまたはグループには、最終的な値が 512 の SID はありません。

相対識別子の割り当て

アカウントとグループが、ローカルのセキュリティ アカウント マネージャー (SAM) によって管理されるアカウント データベースに格納されている場合、システムがアカウントごとに、スタンドアロン コンピューター上に作成されるグループで一意の相対識別子を生成するのが非常に簡単です。 スタンドアロン コンピューター上の SAM は、以前に使用した相対識別子の値を追跡し、再度使用しないようにすることができます。

ただし、ネットワーク ドメインでは、一意の相対識別子の生成はもっと複雑なプロセスです。 Windows Server ネットワーク ドメインには、複数のドメイン コントローラーを備えることができます。 各ドメイン コントローラーは、Active Directory アカウント情報を格納します。 つまり、ネットワーク ドメインには、ドメイン コントローラーと同数のアカウント データベースのコピーが存在します。 さらに、アカウント データベースのどのコピーもマスター コピーです。

新しいアカウントとグループは、任意のドメイン コントローラーで作成できます。 1 つのドメイン コントローラーで Active Directory に加えられた変更は、ドメイン内の他のすべてのドメイン コントローラーにレプリケートされます。 アカウント データベースの 1 つのマスター コピーの変更を他のすべてのマスター コピーにレプリケートするプロセスは、マルチマスター操作と呼ばれます。

一意の相対識別子を生成するプロセスは、シングルマスター操作です。 1 つのドメイン コントローラーが、RID マスターの役割に割り当てられ、ドメイン内の各ドメイン コントローラーに一連の相対識別子を割り当てます。 Active Directory の 1 つのドメイン コントローラーのレプリカに新しいドメイン アカウントまたはグループが作成されると、SID が割り当てられます。 新しい SID の相対識別子は、ドメイン コントローラーによる相対識別子の割り当てから取得されます。 相対識別子の指定が不足し始めると、ドメイン コントローラーは RID マスターに別のブロックを要求します。

各ドメイン コントローラーは、相対識別子のブロック内の各値を 1 回だけ使用します。 RID マスターは、相対識別子値の各ブロックを 1 回だけ割り当てます。 このプロセスにより、ドメインで作成されたどのアカウントとグループにも一意の相対識別子があることが確実になります。

セキュリティ識別子とグローバル一意識別子

新しいドメイン ユーザーまたはグループのアカウントが作成されると、Active Directory はアカウントの SID を User または Group オブジェクトの ObjectSID プロパティに格納します。 また、企業内だけでなく、世界中で一意の 128 ビット値であるグローバル一意識別子 (GUID) を新しいオブジェクトに割り当てます。 GUID は、User と Group オブジェクト内だけでなく、Active Directory によって作成されるすべてのオブジェクトに割り当てられます。 各オブジェクトの GUID は、その ObjectGUID プロパティに格納されます。

Active Directory では、GUID を内部で使用してオブジェクトを識別します。 たとえば、GUID は、グローバル カタログで公開されているオブジェクトのプロパティの 1 つです。 ユーザーが企業内のどこかでアカウントを持っている場合、グローバル カタログで User オブジェクトの GUID を検索すると、結果が生成されます。 実際、ObjectGUID でオブジェクトを検索することが、検索するオブジェクトを見つける最も確実な方法です。 他のオブジェクト プロパティの値は変わりますが、ObjectGUID プロパティが変わることはありません。 オブジェクトに GUID が割り当てられると、存続期間中その値が保持されます。

あるドメインから別のドメインにユーザーが移動すると、ユーザーは新しい SID を取得します。 グループは作成されたドメインに留まるため、グループ オブジェクトの SID は変更されません。 ただし、ユーザーが移動した場合、そのアカウントは一緒に移動できます。 従業員が北米からヨーロッパに移動しても、同じ会社に留まる場合、企業の管理者は、その従業員の User オブジェクトを、たとえば、Contoso\NoAm から Contoso\Europe に移動できます。 管理者がこれを行う場合、アカウントの User オブジェクトには新しい SID が必要です。 NoAm で発行される SID のドメイン識別子部分は NoAm に一意であるため、ヨーロッパにおけるユーザーアカウントの SID には異なるドメイン識別子があります。 SID の相対識別子部分はドメインに対して一意であるため、ドメインが変わると、相対識別子も変わります。

User オブジェクトがあるドメインから別のドメインに移動すると、ユーザー アカウント用に新しい SID を生成し、ObjectSID プロパティに格納する必要があります。 新しい値がプロパティに書き込まれる前に、以前の値が User オブジェクトの別のプロパティ SIDHistory にコピーされます。 このプロパティには、複数の値を保持できます。 User オブジェクトが別のドメインに移動するたびに、新しい SID が生成され、ObjectSID プロパティに格納され、SIDHistory の古い SID の一覧に別の値が追加されます。 ユーザーがサインインして正常に認証されると、ドメイン認証サービスは、ユーザーの現在の SID、ユーザーの古い SID、ユーザーのグループの SID など、ユーザーに関連付けられているすべての SID について Active Directory に照会します。 これらの SID はすべて、認証クライアントに返され、ユーザーのアクセス トークンに含まれます。 ユーザーがリソースへのアクセスを試みると、アクセス トークン内の SID のいずれか (SIDHistory 内の SID のいずれかを含む) により、ユーザー アクセスを許可または拒否できます。

ジョブに基づいてユーザーによるリソースへのアクセスを許可または拒否する場合は、個人ではなく、グループへのアクセスを許可または拒否する必要があります。 そうすることで、ユーザーがジョブを変更したり、他の部署に移動したりするときに、特定のグループから削除して他のグループに追加することで、簡単にアクセスを調整できます。

ただし、リソースへの個々のユーザー アクセスを許可または拒否する場合は、ユーザーのアカウント ドメインが何回変更されても、そのユーザーのアクセス権は同じままにしておく必要があります。 SIDHistory プロパティがこれを可能にします。 ユーザーがドメインを変更する場合、リソースでアクセス制御リスト (ACL) を変更する必要はありません。 ACL にユーザーの古い SID があり、新しい SID がない場合、古い SID がまだユーザーのアクセス トークンに残っています。 これはユーザーのグループの SID の中に表示され、ユーザーは古い SID に基づいてアクセスを許可または拒否されます。

既知の SID

特定の SID の値は、すべてのシステムで一定です。 これらの値は、オペレーティング システムまたはドメインがインストールされるときに作成されます。 これらの値は汎用ユーザーまたは汎用グループを識別するため、既知の SID と呼ばれます。

Windows 以外のオペレーティング システムを含めて、このセキュリティ モデルを使用する、セキュリティで保護されたすべてのシステムで意味のある既知の汎用 SID があります。 さらに、Windows オペレーティング システムでのみ意味のある既知の SID もあります。

既知の汎用 SID を次の表に示します。

| 値 | 既知の汎用 SID | 識別する内容 |

|---|---|---|

| S-1-0-0 | Null SID | メンバーのないグループ。 これがよく使用されるのは、SID 値が不明な場合です。 |

| S-1-1-0 | World | すべてのユーザーを含むグループ。 |

| S-1-2-0 | ローカル | ローカル (物理的) にシステムに接続されている端末にサインインするユーザー。 |

| S-1-2-1 | Console Logon | 物理コンソールにサインオンしているユーザーを含むグループ。 |

| S-1-3-0 | Creator Owner ID | 新しいオブジェクトを作成したユーザーのセキュリティ識別子に置き換えられるセキュリティ識別子。 この SID は、継承可能なアクセス制御エントリ (ACE) で使用されます。 |

| S-1-3-1 | Creator Group ID | 新しいオブジェクトを作成したユーザーのプライマリ グループ SID に置き換えられるセキュリティ識別子。 継承可能な ACE でこの SID を使用します。 |

| S-1-3-2 | Owner Server | 継承可能な ACE のプレースホルダー。 ACE が継承されると、システムによって、この SID がオブジェクトのオーナー サーバーの SID に置き換えられ、特定のオブジェクトまたはファイルを作成したユーザーに関する情報が格納されます。 |

| S-1-3-3 | Group Server | 継承可能な ACE のプレースホルダー。 ACE が継承されると、システムによって、この SID がオブジェクトのグループ サーバーの SID に置き換えられ、オブジェクトの操作が許可されているグループに関する情報が格納されます。 |

| S-1-3-4 | Owner Rights | オブジェクトの現在の所有者を表すグループ。 この SID を持つ ACE がオブジェクトに適用されると、オブジェクト所有者の暗黙的な READ_CONTROL と WRITE_DAC のアクセス許可がシステムで無視されます。 |

| S-1-4 | Non-unique Authority | 識別子機関を表す SID。 |

| S-1-5 | NT Authority (NT AUTHORITY) | 識別子機関を表す SID。 |

| S-1-5-80-0 | すべてのサービス | システム上で構成されているすべてのサービス プロセスを含むグループ。 メンバーシップはオペレーティング システムによって制御されます。 |

次の表に、事前定義された識別子機関の定数を示します。 最初の 4 つの値は、既知の汎用 SID で使用され、残りの値は、この記事の冒頭にある "適用対象" リストの Windows オペレーティング システムの既知の SID で使用されます。

| 識別子機関 | 値 | SID 文字列プレフィックス |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | S-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | S-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | S-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | S-1-3 |

| SECURITY_NT_AUTHORITY | 5 | S-1-5 |

| SECURITY_AUTHENTICATION_AUTHORITY | 18 | S-1-18 |

次の RID 値は、既知の汎用 SID で使用されます。 識別子機関列には、既知の汎用 SID を作成するために RID と組み合わせることができる識別子機関のプレフィックスを示します。

| 相対識別子機関 | 値 | 識別子機関 |

|---|---|---|

| SECURITY_NULL_RID | 0 | S-1-0 |

| SECURITY_WORLD_RID | 0 | S-1-1 |

| SECURITY_LOCAL_RID | 0 | S-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | S-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | S-1-3 |

SECURITY_NT_AUTHORITY (S-1-5) の定義済み識別子機関が作成する SID は、汎用ではなく、この記事の冒頭にある "適用対象" リストの Windows オペレーティング システムのインストールでのみ意味があります。

既知の SID を次の表に示します。

| SID | Display name | 説明 |

|---|---|---|

| S-1-5-1 | Dialup (DIALUP) | ダイヤルアップ接続経由でシステムにサインインしているすべてのユーザーを含むグループ。 |

| S-1-5-113 | ローカル アカウント | この SID を使用できるのは、"管理者" または同等のアカウントではなく、ローカル アカウントにネットワーク サインインを制限する場合です。 この SID は、名前に関係なく、アカウントの種類でローカル ユーザーとグループのネットワーク サインインをブロックする場合に有効です。 |

| S-1-5-114 | Local account and member of Administrators group | この SID を使用できるのは、"管理者" または同等のアカウントではなく、ローカル アカウントにネットワーク サインインを制限する場合です。 この SID は、名前に関係なく、アカウントの種類でローカル ユーザーとグループのネットワーク サインインをブロックする場合に有効です。 |

| S-1-5-2 | ネットワーク | ネットワーク接続経由でサインインしているすべてのユーザーを含むグループ。 対話ユーザーのアクセス トークンには、Network SID は含まれません。 |

| S-1-5-3 | Batch | タスク スケジューラ ジョブなど、バッチ キュー機能を介してサインインしているすべてのユーザーを含むグループ。 |

| S-1-5-4 | Interactive | 対話式にサインインするすべてのユーザーを含むグループ。 ユーザーは、リモート コンピューターからリモート デスクトップ サービス接続を開くか、Telnet などのリモート シェルを使用して、対話型サインイン セッションを開始できます。 いずれの場合も、ユーザーのアクセス トークンには Interactive SID が含まれます。 ユーザーがリモート デスクトップ サービス接続を使用してサインインする場合、ユーザーのアクセス トークンには Remote Interactive Logon SID も含まれます。 |

| S-1-5-5- X-Y | Logon Session | これらの SID の X 値と Y 値は、特定のサインイン セッションを一意に識別します。 |

| S-1-5-6 | サービス | サービスとしてサインインしているすべてのセキュリティ プリンシパルを含むグループ。 |

| S-1-5-7 | Anonymous Logon | ユーザー名とパスワードを指定せずにコンピューターに接続しているユーザー。 Anonymous Logon ID は、インターネット インフォメーション サービス (IIS) で匿名 Web アクセスに使用される ID とは異なります。 IIS では、Web サイト上のリソースへの匿名アクセスに、実際のアカウント (既定では IUSR_ComputerName) が使用されます。 厳密に言えば、不明なユーザーがアカウントを使用している場合であっても、セキュリティ プリンシパルは知られているため、このようなアクセスは匿名ではありません。 IUSR_ComputerName (またはアカウントに付ける名前) にはパスワードがあり、IIS はサービスの開始時にアカウントにサインインします。 そのため、IIS の "匿名" ユーザーは Authenticated Users のメンバーですが、Anonymous Logon のメンバーではありません。 |

| S-1-5-8 | プロキシ | 現在適用されません。この SID は使用されません。 |

| S-1-5-9 | Enterprise Domain Controllers | ドメインのフォレスト内のすべてのドメイン コントローラーを含むグループ。 |

| S-1-5-10 | セルフ | Active Directory のユーザー、グループ、またはコンピューター オブジェクトの ACE のプレースホルダー。 Self にアクセス許可を付与するときは、オブジェクトによって表されるセキュリティ プリンシパルにアクセス許可を付与します。 アクセス チェック中に、Self の SID がオペレーティング システムによって、オブジェクトで表されるセキュリティ プリンシパルの SID に置き換えられます。 |

| S-1-5-11 | Authenticated Users | 認証された ID を持つすべてのユーザーとコンピューターを含むグループ。 Guest アカウントにパスワードがある場合でも、Authenticated Users には Guest は含まれません。 このグループには、現在のドメインだけでなく、任意の信頼される側のドメインからの認証済みセキュリティ プリンシパルが含まれます。 |

| S-1-5-12 | Restricted Code | 制限付きセキュリティ コンテキストで実行されているプロセスによって使用される ID。 Windows および Windows Server オペレーティング システムでは、ソフトウェア制限ポリシーによって次の 3 つのセキュリティ レベルのいずれかがコードに割り当てられます。UnrestrictedRestrictedDisallowed 制限付きセキュリティ レベルでコードを実行すると、Restricted SID がユーザーのアクセス トークンに追加されます。 |

| S-1-5-13 | Terminal Server User | リモート デスクトップ サービスが有効になっているサーバーにサインインしているすべてのユーザーを含むグループ。 |

| S-1-5-14 | Remote Interactive Logon | リモート デスクトップ接続を使用してコンピューターにサインインしているすべてのユーザーを含むグループ。 このグループは、Interactive グループのサブセットです。 Remote Interactive Logon SID を含むアクセス トークンには、Interactive SID も含まれます。 |

| S-1-5-15 | This Organization | 同じ組織のすべてのユーザーを含むグループ。 Active Directory アカウントにのみ含まれ、ドメイン コントローラーによってのみ追加されます。 |

| S-1-5-17 | IUSR | 既定のインターネット インフォメーション サービス (IIS) ユーザーによって使用されるアカウント。 |

| S-1-5-18 | System (または LocalSystem) | オペレーティング システムと、LocalSystem としてサインインするように構成されているサービスによって、ローカルで使用される ID。 System は、Administrators の非表示のメンバーです。 つまり、System として実行されているプロセスには、組み込み Administrators グループの SID がアクセス トークンに含まれます。 System としてローカルで実行されているプロセスが、ネットワーク リソースにアクセスする場合、コンピューターのドメイン ID を使用してアクセスします。 リモート コンピューター上のアクセス トークンには、ローカル コンピューターのドメイン アカウントの SID に加えて、コンピューターがメンバーであるセキュリティ グループの SID (Domain Computers や Authenticated Users など) が含まれます。 |

| S-1-5-19 | NT Authority (LocalService) | コンピューターに対してローカルであり、広範なローカル アクセスは必要なく、認証されたネットワーク アクセスが必要ないサービスで使用される ID。 LocalService として実行されるサービスは、通常のユーザーとしてローカル リソースにアクセスし、匿名ユーザーとしてネットワーク リソースにアクセスします。 そのため、LocalService として実行されるサービスの権限は、LocalSystem としてローカルおよびネットワーク上で実行されるサービスよりも大幅に少なくなります。 |

| S-1-5-20 | Network Service | 広範なローカル アクセスを必要としないもの、認証されたネットワーク アクセスを必要とするサービスで使用される ID。 NetworkService として実行されるサービスは、通常のユーザーとしてローカル リソースにアクセスし、コンピューターの ID を使用してネットワーク リソースにアクセスします。 そのため、NetworkService として実行されるサービスには、LocalSystem として実行されるサービスと同じネットワーク アクセス権がありますが、ローカル アクセス権が大幅に削減されています。 |

| S-1-5-domain-500 | 管理者 | システム管理者のユーザー アカウント。 すべてのコンピューターにはローカル Administrator アカウントがあり、すべてのドメインにはドメイン Administrator アカウントがあります。 Administrator アカウントは、オペレーティング システムのインストール中に最初に作成されるアカウントです。 このアカウントを削除、無効化、またはロックアウトすることはできませんが、名前を変更することはできます。 既定では、Administrator アカウントは Administrators グループのメンバーであり、そのグループから削除することはできません。 |

| S-1-5-domain-501 | ゲスト | 個別のアカウントがないユーザーのユーザー アカウント。 すべてのコンピューターにはローカル Guest アカウントがあり、すべてのドメインにはドメイン Guest アカウントがあります。 既定では、Guest は Everyone と Guests グループのメンバーです。 また、ドメイン Guest アカウントは、Domain Guests と Domain Users グループのメンバーでもあります。 Anonymous Logon とは異なり、Guest は実際のアカウントであり、対話式にサインインするために使用できます。 Guest アカウントにはパスワードは必要ありませんが、パスワードを持つことができます。 |

| S-1-5-domain-502 | KRBTGT | キー配布センター (KDC) サービスで使用されるユーザー アカウント。 このアカウントはドメイン コントローラーにのみ存在します。 |

| S-1-5-domain-512 | Domain Admins | ドメインを管理する権限を持つメンバーを含むグローバル グループ。 既定では、Domain Admins グループは、ドメイン コントローラーを始め、ドメインに参加しているすべてのコンピューターの Administrators グループのメンバーです。 Domain Admins は、グループの任意のメンバーによってドメインの Active Directory で作成される任意のオブジェクトの既定の所有者です。 グループのメンバーがファイルなどの他のオブジェクトを作成する場合、既定の所有者は Administrators グループです。 |

| S-1-5-domain-513 | Domain Users | ドメイン内のすべてのユーザーを含むグローバル グループ。 Active Directory で新しい User オブジェクトを作成する場合、ユーザーはこのグループに自動的に追加されます。 |

| S-1-5-domain-514 | Domain Guests | 既定では、ドメインの組み込み Guest アカウントという 1 つのメンバーしかないグローバル グループ。 |

| S-1-5-domain-515 | Domain Computers | ドメイン コントローラーを除く、ドメインに参加しているすべてのコンピューターを含むグローバル グループ。 |

| S-1-5-domain-516 | ドメイン コントローラー | ドメイン内のすべてのドメイン コントローラーを含むグローバル グループ。 新しいドメイン コントローラーは、このグループに自動的に追加されます。 |

| S-1-5-domain-517 | Cert Publishers | エンタープライズ証明機関をホストするすべてのコンピューターを含むグローバル グループ。 Cert Publishers には、Active Directory の User オブジェクトの証明書を発行する権限があります。 |

| S-1-5-root domain-518 | Schema Admins | フォレスト ルート ドメインにのみ存在するグループ。 ドメインがネイティブ モードの場合は汎用グループであり、ドメインが混合モードの場合はグローバル グループです。 Schema Admins グループには、Active Directory でスキーマを変更する権限があります。 既定では、フォレスト ルート ドメインの Administrator アカウントだけが、このグループのメンバーです。 |

| S-1-5-root domain-519 | Enterprise Admins | フォレスト ルート ドメインにのみ存在するグループ。 ドメインがネイティブ モードの場合は汎用グループであり、ドメインが混合モードの場合はグローバル グループです。 Enterprise Admins グループには、子ドメインの追加、サイトの構成、DHCP サーバーの承認、エンタープライズ証明機関のインストールなど、フォレスト インフラストラクチャに変更を加える権限があります。 既定では、フォレスト ルート ドメインの Administrator アカウントだけが、Enterprise Admins のメンバーです。 このグループは、フォレスト内のすべての Domain Admins グループの既定のメンバーです。 |

| S-1-5-domain-520 | Group Policy Creator Owners | Active Directory で新しいグループ ポリシー オブジェクトを作成する権限を持つグローバル グループ。 既定では、このグループのメンバーは Administrator のみです。 Group Policy Creator Owners のメンバーによって作成されたオブジェクトは、作成した個々のユーザーによって所有されます。 このように、Group Policy Creator Owners グループは、他の管理グループ (Administrators や Domain Admins など) とは異なります。 これらのグループのメンバーによって作成されるオブジェクトは、個人ではなくグループによって所有されます。 |

| S-1-5-domain-521 | Read-Only Domain Controllers | すべての読み取り専用ドメイン コントローラーを含むグローバル グループ。 |

| S-1-5-domain-522 | Clonable Controllers | ドメイン内の複製可能なすべてのドメイン コントローラーを含むグローバル グループ。 |

| S-1-5-domain-525 | Protected Users | 認証セキュリティの脅威に対する追加の保護が提供されるグローバル グループ。 |

| S-1-5-root domain-526 | Key Admins | このグループは、信頼された外部機関がこの属性の変更を担当するシナリオで使用するためのものです。 このグループのメンバーにするのは、信頼された管理者のみにする必要があります。 |

| S-1-5-domain-527 | Enterprise Key Admins | このグループは、信頼された外部機関がこの属性の変更を担当するシナリオで使用するためのものです。 このグループのメンバーにするのは、信頼されたエンタープライズ管理者のみにする必要があります。 |

| S-1-5-32-544 | 管理者 | 組み込みグループ。 オペレーティング システムの初回インストール後、このグループのメンバーは Administrator アカウントのみです。 コンピューターがドメインに参加すると、Domain Admins グループが Administrators グループに追加されます。 サーバーがドメイン コントローラーになると、Enterprise Admins グループも Administrators グループに追加されます。 |

| S-1-5-32-545 | ユーザー | 組み込みグループ。 オペレーティング システムの初回インストール後、メンバーは Authenticated Users グループのみです。 |

| S-1-5-32-546 | ゲスト | 組み込みグループ。 既定では、メンバーは Guest アカウントのみです。 Guests グループを使用すると、コンピューターの組み込み Guest アカウントに対する制限付き特権で、あまり使用しないユーザーまたは 1 回限りのユーザーがサインインできるようになります。 |

| S-1-5-32-547 | パワー ユーザー | 組み込みグループ。 既定では、このグループにはメンバーはありません。 Power Users は、ローカル ユーザーとグループを作成し、作成したアカウントを変更および削除し、ユーザーを Power Users、Users、および Guests グループから削除することができます。 また、Power Users はプログラムをインストールし、ローカル プリンターを作成、管理、削除し、ファイル共有を作成および削除することもできます。 |

| S-1-5-32-548 | Account Operators | ドメイン コントローラーにのみ存在する組み込みグループ。 既定では、このグループにはメンバーはありません。 既定では、Account Operators には、Builtin コンテナーとドメイン コントローラー OU を除く、Active Directory のすべてのコンテナーと組織単位でユーザー、グループ、およびコンピューターのアカウントを作成、変更、削除する権限があります。 Account Operators には、Administrators と Domain Admins グループを変更する権限もなく、それらのグループのメンバーのアカウントを変更する権限もありません。 |

| S-1-5-32-549 | Server Operators | 説明: ドメイン コントローラーにのみ存在する組み込みグループ。 既定では、このグループにはメンバーはありません。 Server Operators は、対話式にサーバーにサインインでき、ネットワーク共有の作成と削除、サービスの開始と停止、ファイルのバックアップと復元、コンピューターのハードディスクのフォーマット、コンピューターのシャットダウンを行うことができます。 |

| S-1-5-32-550 | 演算子を印刷します。 | ドメイン コントローラーにのみ存在する組み込みグループ。 既定では、メンバーは Domain Users グループのみです。 Print Operators は、プリンターとドキュメント キューを管理できます。 |

| S-1-5-32-551 | Backup Operators | 組み込みグループ。 既定では、このグループにはメンバーはありません。 Backup Operators は、ファイルを保護しているアクセス許可にかかわらず、コンピューター上のすべてのファイルのバックアップと復元を行うことができます。 また、Backup Operators は、コンピューターにサインインしてシャットダウンすることもできます。 |

| S-1-5-32-552 | Replicators | ドメイン コントローラーでファイル レプリケーション サービスによって使用される組み込みグループ。 既定では、このグループにはメンバーはありません。 このグループにユーザーを追加 "しない" でください。 |

| S-1-5-domain-553 | RAS and IAS Servers | ローカル ドメイン グループ。 既定では、このグループにはメンバーはありません。 ルーティングとリモート アクセス サービスを実行しているコンピューターは、自動的にこのグループに追加されます。 このグループのメンバーは、アカウント制限の読み取り、ログオン情報の読み取り、リモート アクセス情報の読み取りなど、User オブジェクトの特定のプロパティにアクセスできます。 |

| S-1-5-32-554 | Builtin\Pre-Windows 2000 Compatible Access | Windows 2000 によって追加されたエイリアス。 ドメイン内のすべてのユーザーとグループに対する読み取りアクセスを可能にする下位互換性グループ。 |

| S-1-5-32-555 | Builtin\Remote Desktop Users | エイリアス。 このグループのメンバーには、リモートでサインインする権限が付与されます。 |

| S-1-5-32-556 | Builtin\Network Configuration Operators | エイリアス。 このグループのメンバーには、ネットワーク機能の構成を管理する管理特権があります。 |

| S-1-5-32-557 | Builtin\Incoming Forest Trust Builders | エイリアス。 このグループのメンバーは、このフォレストに対する一方行の受信信頼を作成できます。 |

| S-1-5-32-558 | Builtin\Performance Monitor Users | エイリアス。 このグループのメンバーには、このコンピューターを監視するためのリモート アクセス権があります。 |

| S-1-5-32-559 | Builtin\Performance Log Users | エイリアス。 このグループのメンバーには、このコンピューターのパフォーマンス カウンターのログをスケジュールするためのリモート アクセス権があります。 |

| S-1-5-32-560 | Builtin\Windows Authorization Access Group | エイリアス。 このグループのメンバーは、User オブジェクトの計算された tokenGroupsGlobalAndUniversal 属性にアクセスできます。 |

| S-1-5-32-561 | Builtin\Terminal Server License Servers | エイリアス。 Terminal Server License Servers のグループ。 Windows Server 2003 Service Pack 1 がインストールされると、新しいローカル グループが作成されます。 |

| S-1-5-32-562 | Builtin\Distributed COM Users | エイリアス。 コンピューター上のすべての呼び出し、アクティブ化、または起動要求へのアクセスを制御する、コンピューター全体のアクセス制御を提供する COM のグループ。 |

| S-1-5-32-568 | Builtin\IIS_IUSRS | エイリアス。 IIS ユーザー用の組み込みグループ アカウント。 |

| S-1-5-32-569 | Builtin\Cryptographic Operators | 組み込みのローカル グループ。 メンバーは、暗号化操作の実行を承認されます。 |

| S-1-5-domain-571 | Allowed RODC Password Replication グループ | このグループのメンバーは、ドメイン内のすべての読み取り専用ドメイン コントローラーにパスワードをレプリケートできます。 |

| S-1-5-domain-572 | Denied RODC Password Replication グループ | このグループのメンバーは、ドメイン内のすべての読み取り専用ドメイン コントローラーにパスワードをレプリケートできません。 |

| S-1-5-32-573 | Builtin\Event Log Readers | 組み込みのローカル グループ。 このグループのメンバーは、ローカル コンピューターからイベント ログを読み取ることができます。 |

| S-1-5-32-574 | Builtin\Certificate Service DCOM Access | 組み込みのローカル グループ。 このグループのメンバーは、企業内の証明機関に接続できます。 |

| S-1-5-32-575 | Builtin\RDS Remote Access Servers | 組み込みのローカル グループ。 このグループのサーバーを使用すると、RemoteApp プログラムおよび個人用仮想デスクトップのユーザーは、これらのリソースにアクセスできます。 インターネットに接続する展開では、通常、これらのサーバーはエッジ ネットワークに展開されます。 このグループは、リモート デスクトップ接続ブローカーを実行しているサーバーに設定する必要があります。 展開で使用されている RD ゲートウェイ サーバーと RD Web アクセス サーバーは、このグループに含まれる必要があります。 |

| S-1-5-32-576 | Builtin\RDS Endpoint Servers | 組み込みのローカル グループ。 このグループ内のサーバーは、ユーザーの RemoteApp プログラムと個人用仮想デスクトップが実行される仮想マシンとホスト セッションを実行します。 このグループは、リモート デスクトップ接続ブローカーを実行しているサーバーに設定する必要があります。 展開で使用される RD セッション ホスト サーバーと RD 仮想化ホスト サーバーは、このグループに含まれる必要があります。 |

| S-1-5-32-577 | Builtin\RDS Management Servers | 組み込みのローカル グループ。 このグループのサーバーは、リモート デスクトップ サービスを実行しているサーバーで日常的な管理操作を実行できます。 このグループは、リモート デスクトップ サービス展開内のすべてのサーバーに設定する必要があります。 RDS Central Management サービスを実行しているサーバーをこのグループに含める必要があります。 |

| S-1-5-32-578 | Builtin\Hyper-V Administrators | 組み込みのローカル グループ。 このグループのメンバーは、Hyper-V のすべての機能に対する制限のない完全なアクセスが許可されます。 |

| S-1-5-32-579 | Builtin\Access Control Assistance Operators | 組み込みのローカル グループ。 このグループのメンバーは、このコンピューター上のリソースの承認属性とアクセス許可をリモートでクエリできます。 |

| S-1-5-32-580 | Builtin\Remote Management Users | 組み込みのローカル グループ。 このグループのメンバーは、管理プロトコル (Windows リモート管理サービスを介した WS-Management など) を介して Windows Management Instrumentation (WMI) リソースにアクセスできます。 これは、ユーザーへのアクセスを許可する WMI 名前空間にのみ適用されます。 |

| S-1-5-64-10 | NTLM 認証 | NTLM 認証パッケージでクライアントが認証されるときに使用される SID。 |

| S-1-5-64-14 | SChannel Authentication | SChannel 認証パッケージでクライアントが認証されるときに使用される SID。 |

| S-1-5-64-21 | ダイジェスト認証 | Digest 認証パッケージでクライアントが認証されるときに使用される SID。 |

| S-1-5-80 | NT サービス | NT Service のアカウント プレフィックスとして使用される SID。 |

| S-1-5-80-0 | すべてのサービス | システム上で構成されているすべてのサービス プロセスを含むグループ。 メンバーシップはオペレーティング システムによって制御されます。 SID S-1-5-80-0 は、NT SERVICES\ALL SERVICES に相当します。 この SID は Windows Server 2008 R2 で導入されました。 |

| S-1-5-83-0 | NT VIRTUAL MACHINE\Virtual Machines | 組み込みグループ。 このグループは、Hyper-V の役割がインストールされるときに作成されます。 このグループのメンバーシップは、Hyper-V 管理サービス (VMMS) によって保守されます。 このグループには、"シンボリック リンクの作成" 権限 (SeCreateSymbolicLinkPrivilege) と "サービスとしてのログオン" 権限 (SeServiceLogonRight) が必要です。 |

次の RID は、各ドメインに関連しています。

| RID | 10 進値 | 識別する内容 |

|---|---|---|

| DOMAIN_USER_RID_ADMIN | 500 | ドメイン内の管理ユーザー アカウント。 |

| DOMAIN_USER_RID_GUEST | 501 | ドメイン内のゲスト ユーザー アカウント。 アカウントがないユーザーは、このアカウントに自動的にサインインできます。 |

| DOMAIN_GROUP_RID_USERS | 513 | ドメイン内のすべてのユーザー アカウントを含むグループ。 このグループにはすべてのユーザーが自動的に追加されます。 |

| DOMAIN_GROUP_RID_GUESTS | 514 | ドメイン内のグループ Guest アカウント。 |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | Domain Computer グループ。 ドメイン内のすべてのコンピューターが、このグループのメンバーです。 |

| DOMAIN_GROUP_RID_CONTROLLERS | 516 | Domain Controller グループ。 ドメイン内のすべてのドメイン コントローラーが、このグループのメンバーです。 |

| DOMAIN_GROUP_RID_CERT_ADMINS | 517 | 証明書の発行元グループ。 Active Directory 証明書サービスを実行しているコンピューターが、このグループのメンバーです。 |

| DOMAIN_GROUP_RID_SCHEMA_ADMINS | 518 | スキーマ管理者グループ。 このグループのメンバーは、Active Directory スキーマを変更できます。 |

| DOMAIN_GROUP_RID_ENTERPRISE_ADMINS | 519 | エンタープライズ管理者グループ。 このグループのメンバーには、Active Directory フォレスト内のすべてのドメインへのフル アクセス権があります。 エンタープライズ管理者は、新しいドメインの追加や削除などのフォレスト レベルの操作を担当します。 |

| DOMAIN_GROUP_RID_POLICY_ADMINS | 520 | ポリシー管理者グループ。 |

ローカル グループの既知の SID を形成するために使用されるドメインの相対 RID の例を次の表に示します。

| RID | 10 進値 | 識別する内容 |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | ドメインの管理者。 |

| DOMAIN_ALIAS_RID_USERS | 545 | ドメイン内のすべてのユーザー。 |

| DOMAIN_ALIAS_RID_GUESTS | 546 | ドメインのゲスト。 |

| DOMAIN_ALIAS_RID_POWER_USERS | 547 | システムを複数のユーザーのワークステーションとしてではなく、自分のパーソナル コンピューターであるかのように扱うことを期待するユーザーまたは一連のユーザー。 |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | ファイルのバックアップと復元のユーザー権限の割り当てを制御するために使用されるローカル グループ。 |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | プライマリ ドメイン コントローラーからバックアップ ドメイン コントローラーにセキュリティ データベースをコピーするローカル グループ。 これらのアカウントは、システムでのみ使用されます。 |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | インターネット認証サービス (IAS) を実行しているリモート アクセスとサーバーを表すローカル グループ。 このグループは、User オブジェクトのさまざまな属性へのアクセスを許可します。 |

セキュリティ識別子機能の変更

Windows オペレーティング システムにおける SID 実装の変更点について、次の表で説明しています。

| Change | オペレーティング システムのバージョン | 説明とリソース |

|---|---|---|

| ほとんどのオペレーティング システム ファイルは TrustedInstaller セキュリティ識別子 (SID) によって所有される | Windows Server 2008、Windows Vista | この変更の目的は、管理者または LocalSystem アカウントで実行されているプロセスがオペレーティング システム ファイルを自動的に置き換えないようにすることです。 |

| 制限付き SID チェックが実装されている | Windows Server 2008、Windows Vista | 制限 SID が存在する場合、Windows は 2 つのアクセス チェックを実行します。 1 つ目は通常のアクセス チェックで、2 つ目はトークン内の制限 SID に対する同じアクセス チェックです。 プロセスがオブジェクトにアクセスできるようにするには、両方のアクセス チェックに合格する必要があります。 |

機能 SID

機能セキュリティ識別子は、ユニバーサル Windows アプリケーションにリソース (ドキュメント、カメラ、場所など) へのアクセスを許可する、偽造不可能な権限トークンを表す機能を一意かつ不変に識別するために使用されます。 機能を "持つ" アプリには、この機能が関連付けられているリソースへのアクセス権が付与され、機能を "持たない" アプリはリソースへのアクセスが拒否されます。

オペレーティング システムが認識しているすべての機能 SID は、パス 'HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities' で Windows レジストリに格納されます。 ファースト パーティまたはサード パーティのアプリケーションによって Windows に追加される機能 SID は、この場所に追加されます。

Windows 10 バージョン 1909、64 ビット Enterprise Edition から取得されたレジストリ キーの例

AllCachedCapabilities の下に次のレジストリ キーが表示される場合があります。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

すべての機能 SID のプレフィックスは S-1-15-3 です。

Windows 11 バージョン 21H2、64 ビット Enterprise Edition から取得されたレジストリ キーの例

AllCachedCapabilities の下に次のレジストリ キーが表示される場合があります。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

すべての機能 SID のプレフィックスは S-1-15-3 です。