手順 2 マルチサイト インフラストラクチャを計画する

適用対象: Windows Server 2022、Windows Server 2019、Windows Server 2016

マルチサイト トポロジでリモート アクセスを展開する次の手順では、Active Directory、セキュリティ グループ、グループ ポリシー オブジェクトを含めて、マルチサイト インフラストラクチャの計画を完了します。

2.1 Active Directory を計画する

リモート アクセスのマルチサイト展開は、次のいくつかのトポロジで構成できます。

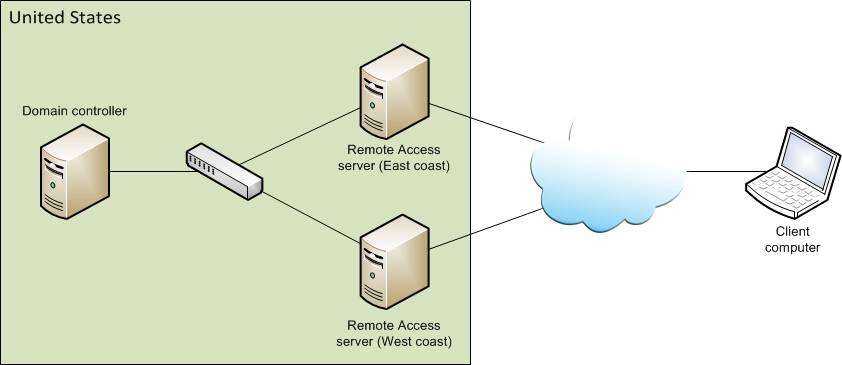

単一の Active Directory サイト、複数のエントリ ポイント - このトポロジでは、組織全体で単一の Active Directory サイトを備え、サイト全体に高速のイントラネット リンクを設定しますが、組織全体に複数のリモート アクセス サーバーを展開して、それぞれをエントリ ポイントとして機能させます。 このトポロジの地理的な例は、米国用に単一の Active Directory サイトを備え、東海岸と西海岸にエントリ ポイントがある場合です。

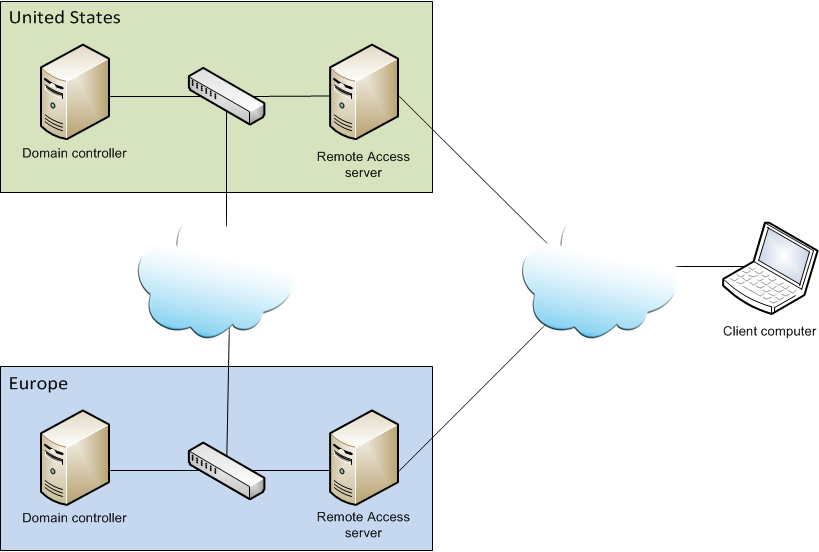

複数の Active Directory サイト、複数のエントリ ポイント - このトポロジでは、2 つ以上の Active Directory サイトを備え、リモート アクセス サーバーを各サイトのエントリ ポイントとして展開します。 各リモート アクセス サーバーをサイトの Active Directory ドメイン コントローラーに関連付けます。 このトポロジの地理的な例は、米国用とヨーロッパ用にそれぞれ Active Directory サイトを備え、各サイトに対して単一のエントリ ポイントがある場合です。 Active Directory サイトが複数ある場合、各サイトにエントリ ポイントを関連付ける必要はない点に注意してください。 その上で、Active Directory サイトによっては、複数のエントリ ポイントを関連付けることができます。

マルチサイト エントリ ポイントには、単一のリモート アクセス サーバー、複数のリモート アクセス サーバー、またはリモート アクセス サーバー クラスターを構成できます。

Active Directory のベスト プラクティスと推奨事項

マルチサイト シナリオにおける Active Directory の展開について、次の推奨事項と制約に注意してください。

各 Active Directory サイトには、クライアント コンピューターのマルチサイト エントリ ポイントとして機能する 1 つ以上のリモート アクセス サーバーまたはサーバー クラスターを含めることができます。 しかしながら、Active Directory サイトにエントリ ポイントを設定する必要はありません。

マルチサイト エントリ ポイントは、単一の Active Directory サイトにのみ関連付けることができます。 Windows 8 を実行しているクライアント コンピューターは、特定のエントリ ポイントに接続した場合、そのエントリ ポイントに関連付けられている Active Directory サイトに属していると見なされます。

Active Directory サイトごとにドメイン コントローラーを設定することをお勧めします。 このドメイン コントローラーは読み取り専用にできます。

各 Active Directory サイトにドメイン コントローラーが含まれる場合、エントリ ポイント内のサーバーの GPO は、エンドポイントに関連付けられている Active Directory サイトのいずれかのドメイン コントローラーによって管理されます。 そのサイトに書き込み可能なドメイン コントローラーがない場合、サーバーの GPO は、エントリ ポイントで構成されている最初のリモート アクセス サーバーに最も近い場所にある書き込み可能なドメイン コントローラーで管理されます。 最も近いものは、リンク コストの計算によって決定されます。 このシナリオでは、構成を変更した後、GPO を管理するドメイン コントローラーとサーバーの Active Directory サイト内の読み取り専用ドメイン コントローラーとの間のレプリケート時に遅延が発生する可能性があることに注意します。

クライアント GPO とオプションのアプリケーション サーバー GPO は、プライマリ ドメイン コントローラー (PDC) エミュレーターとして実行されているドメイン コントローラーで管理されます。 つまり、クライアント GPO は、クライアントが接続するエントリ ポイントが含まれる Active Directory サイトで必ずしも管理されるとは限りません。

Active Directory サイトのドメイン コントローラーに到達できない場合、リモート アクセス サーバーから、サイト内の代替ドメイン コントローラーに接続されます (使用可能な場合)。 不可の場合は、別のサイトのドメイン コントローラーに接続され、更新された GPO が取得され、クライアントが認証されます。 どちらの場合も、ドメイン コントローラーが使用可能になるまで、リモート アクセス管理コンソールと PowerShell コマンドレットを使用して構成設定を取得または変更することはできません。 次のことを考慮してください。

PDC エミュレーターとして実行されているサーバーが使用できない場合は、GPO を更新した使用可能なドメイン コントローラーを PDC エミュレーターとして指定する必要があります。

サーバー GPO を管理するドメイン コントローラーが使用できない場合は、Set-DAEntryPointDC PowerShell コマンドレットを使用して、新しいドメイン コントローラーをエントリ ポイントに関連付けます。 コマンドレットを実行する前に、新しいドメイン コントローラーの GPO が最新である必要があります。

2.2 セキュリティ グループを計画する

詳細設定を使用した単一サーバーの展開中に、DirectAccess を介して内部ネットワークにアクセスしているすべてのクライアント コンピューターがセキュリティ グループに収集されました。 マルチサイト展開では、このセキュリティ グループは、Windows 8 クライアント コンピューターに使用されます。 マルチサイト展開の場合、Windows 7 クライアント コンピューターは、マルチサイト展開のエントリ ポイントごとに個別のセキュリティ グループに収集されます。 たとえば、グループ DA_Clients 内のすべてのクライアント コンピューターをグループ化した場合は、そのグループから Windows 7 コンピューターをすべて削除し、別のセキュリティ グループに入れる必要があります。 たとえば、複数の Active Directory サイトの複数のエントリ ポイント トポロジでは、米国のエントリ ポイント (DA_Clients_US) とヨーロッパのエントリ ポイント (DA_Clients_Europe) にそれぞれセキュリティ グループを作成します。 Windows 7 クライアント コンピューターは、米国にあるものはすべて DA_Clients_US グループ、ヨーロッパにあるものはすべて DA_Clients_Europe グループに配置します。 Windows 7 クライアント コンピューターがない場合は、Windows 7 コンピューターのセキュリティ グループを計画する必要はありません。

必要なセキュリティ グループは次のとおりです。

すべての Windows 8 クライアント コンピューターに対して 1 つのセキュリティ グループ。 ドメインごとに、これらのクライアントに対して一意のセキュリティ グループを作成することをお勧めします。

エントリ ポイントごとに、Windows 7 クライアント コンピューターを含めた一意のセキュリティ グループ。 ドメインごとに一意のグループを作成することをお勧めします。 たとえば、Domain1\DA_Clients_Europe、Domain2\DA_Clients_Europe、Domain1\DA_Clients_US; Domain2\DA_Clients_US です。

2.3 グループ ポリシー オブジェクトを計画する

リモート アクセスの展開中に構成された DirectAccess 設定は、GPO に収集されます。 単一サーバーの展開で、DirectAccess クライアント、リモート アクセス サーバー、および必要に応じてアプリケーション サーバーに対して GPO を既に使用しています。 マルチサイト展開には、次の GPO が必要です。

各エントリ ポイントのサーバー GPO。

Windows 8 を実行しているクライアント コンピューターを含む各ドメインの GPO。

各エントリ ポイントおよび Windows 7 クライアント コンピューターを含む各ドメインの GPO。

GPO は次のように構成できます。

自動 - GPO がリモート アクセスによって自動的に作成されるように指定できます。 既定の名前が GPO ごとに指定されていますが、変更できます。

手動 - Active Directory 管理者が手動で作成した GPO を使用できます。

注意

特定の GPO を使用するように DirectAccess がいったん構成されると、別の GPO を使用するように構成することはできません。

2.3.1 自動的に作成された GPO

自動的に作成された GPO を使用するときは、次の点に注意してください。

自動的に作成された GPO は、次に示すように、場所とリンク先のパラメーターに基づいて適用されます。

サーバー GPO の場合、場所とリンクの両方のパラメーターがリモート アクセス サーバーを含むドメインを指します。

クライアント GPO の場合、リンク先は GPO が作成されたドメインのルートに設定されます。 GPO は、クライアント コンピューターを含むドメインごとに作成され、各ドメインのルートにリンクされるようになります。 。

自動的に作成された GPO の場合、DirectAccess 設定を適用するには、リモート アクセス サーバー管理者は次のアクセス許可が必要です。

必要なドメインに GPO を作成するためのアクセス許可。

選択したすべてのクライアント ドメイン ルートのリンク アクセス許可。

DirectAccess がモバイル コンピューターでのみ動作するように構成されている場合、GPO の WMI フィルターを作成するためのアクセス許可。

エントリ ポイント (サーバー GPO ドメイン) に関連付けられているドメインのルートにリンクするためのアクセス許可

リモート アクセス管理者が、必要なドメインごとに GPO 読み取りアクセス許可を持つことが推奨されます。 こうすることで、GPO の作成時に、名前が重複する GPO が存在しないことをリモート アクセスから確認できるようになります。

エントリ ポイントに関連付けられているドメインに Active Directory をレプリケートするためのアクセス許可。 これは、エントリ ポイントを最初に追加するときに、そのエントリ ポイントに最も近いドメイン コントローラーにエントリ ポイントのサーバー GPO が作成されるためです。 ただし、リンクの作成は PDC エミュレーターでのみサポートされているため、リンクを作成する前に、GPO が作成されたドメイン コントローラーから PDC エミュレーターとして実行されているドメイン コントローラーに GPO をレプリケートする必要があります。

GPO のレプリケートとリンクのための正しいアクセス許可がない場合、警告が表示されることに注意してください。 リモート アクセスの操作は続行されますが、レプリケーションとリンク処理は行われません。 リンク警告が表示された場合は、後でアクセス許可を設定しても、リンクが自動的に作成されるようにはなりません。 代わりに、管理者がリンクを手動で作成する必要があります。

2.3.2 手動で作成された GPO

手動で作成された GPO を使用するときは、次の点に注意してください。

マルチサイト展開では、次の GPO を手動で作成する必要があります。

サーバー GPO -各エントリ ポイント (エントリ ポイントが配置されているドメイン内) のサーバー GPO。 この GPO は、エントリ ポイントの各リモート アクセス サーバーに適用されます。

クライアント GPO (Windows 7) - 各エントリ ポイントと、マルチサイト展開のエントリ ポイントに接続する Windows 7 クライアント コンピューターを含む各ドメインの GPO。 たとえば、Domain1\DA_W7_Clients_GPO_Europe、Domain2\DA_W7_Clients_GPO_Europe、Domain1\DA_W7_Clients_GPO_US; Domain2\DA_W7_Clients_GPO_US です。 Windows 7 クライアント コンピューターからエントリ ポイントに接続しない場合、GPO は必要ありません。

Windows 8 クライアント コンピューター用に追加の GPO を作成する必要はありません。 クライアント コンピューターを含む各ドメインの GPO は、単一のリモート アクセス サーバーの展開時に既に作成されています。 マルチサイト展開では、これらのクライアント GPO が Windows 8 クライアントの GPO として機能します。

GPO は、マルチサイト展開ウィザードの [コミット] ボタンをクリックする前に存在する必要があります。

手動で作成された GPO を使用しているときは、GPO へのリンクがドメイン全体で検索されます。 GPO がドメイン内でリンクされていない場合は、ドメイン ルート内にリンクが自動的に作成されます。 リンクを作成するために必要なアクセス許可がない場合は、警告が表示されます。

手動で作成された GPO を使用しているとき、DirectAccess 設定を適用するには、リモート アクセス サーバー管理者は、手動で作成された GPO に対する完全な GPO アクセス許可 (セキュリティの編集、削除、変更) が必要です。

GPO のレプリケートとリンクのための正しいアクセス許可がない場合、警告が表示されることに注意してください。 リモート アクセスの操作は続行されますが、レプリケーションとリンク処理は行われません。 リンク警告が表示された場合は、後でアクセス許可を設定しても、リンクが自動的に作成されるようにはなりません。 代わりに、管理者がリンクを手動で作成する必要があります。

2.3.3 マルチドメイン コントローラー環境で GPO を管理する

各 GPO は、次のように特定のドメイン コントローラーによって管理されます。

サーバー GPO は、サーバーに関連付けられている Active Directory サイト内のいずれかのドメイン コントローラー、または、そのサイトのドメイン コントローラーが読み取り専用の場合は、エントリ ポイントの最初のサーバーに最も近い書き込み可能なドメイン コントローラーによって管理されます。

クライアント GPO は、PDC エミュレーターとして実行されているドメイン コントローラーによって管理されます。

GPO 設定を手動で変更する場合は、次の点に注意してください。

サーバー GPO の場合は、特定のエントリ ポイントに関連付けられているドメイン コントローラーを特定するために、PowerShell コマンドレット

Get-DAEntryPointDC -EntryPointName <name of entry point>を実行します。既定では、ネットワーク PowerShell コマンドレットまたはグループ ポリシー管理コンソールを使って変更する場合は、PDC エミュレーターとして機能しているドメイン コントローラーが使用されます。

エントリ ポイント (サーバー GPO の場合) または PDC エミュレーター (クライアント GPO の場合) に関連付けられているドメイン コントローラーではないドメイン コントローラーで設定を変更する場合は、次の点に注意してください。

設定を変更する前に、ドメイン コントローラーが最新の GPO でレプリケートされていることを保証し、変更する前に GPO 設定をバックアップします。 GPO が更新されていないと、レプリケーション中にマージ競合が発生し、リモート アクセス構成が破損する可能性があります。

設定を変更したら、GPO に関連付けられているドメイン コントローラーに変更がレプリケートされるまで待つ必要があります。 レプリケーションが完了するまで、リモート アクセス管理コンソールまたはリモート アクセス PowerShell コマンドレットを使用して追加の変更は行わないでください。 レプリケーションが完了する前に GPO が 2 つの異なるドメイン コントローラーで編集されると、マージ競合が発生し、構成が破損する可能性があります

または、グループ ポリシー管理コンソールの [ドメイン コントローラーの変更] ダイアログ ボックスを使用するか、 Open-NetGPO PowerShell コマンドレットを使用して既定の設定を変更することで、コンソールまたはネットワーク コマンドレットを使用して行う変更で、指定したドメイン コントローラーを使用するようにできます。

グループ ポリシー管理コンソールでこれを行うには、ドメインまたはサイト コンテナーを右クリックし、[ドメイン コント ローラーの変更] をクリックします。

PowerShell でこれを行うには、Open-NetGPO コマンドレットに DomainController パラメーターを指定します。 たとえば、europe-dc.corp.contoso.com という名前のドメイン コントローラーを使用して、domain1\DA_Server_GPO _Europe という名前の GPO で Windows ファイアウォールのプライベートおよびパブリック プロファイルを有効にするには、次のように入力します。

$gpoSession = Open-NetGPO -PolicyStore "domain1\DA_Server_GPO _Europe" -DomainController "europe-dc.corp.contoso.com" Set-NetFirewallProfile -GpoSession $gpoSession -Name @("Private","Public") -Enabled True Save-NetGPO -GpoSession $gpoSession

ドメイン コントローラーの関連付けを変更する

マルチサイト展開で構成の一貫性を維持するためには、各 GPO が単一のドメイン コントローラーによって管理されるようにすることが重要です。 シナリオによっては、GPO に別のドメイン コントローラーの割り当てが必要になることがあります。

ドメイン コントローラーの保守とダウンタイム - GPO を管理するドメイン コントローラーが使用できない場合、別のドメイン コントローラーで GPO 管理が必要になることがあります。

構成配布の最適化 - ネットワーク インフラストラクチャが変更された後、エントリ ポイントと同じ Active Directory サイト内のドメイン コントローラーでエントリ ポイントのサーバー GPO の管理が必要になることがあります。

2.4 DNS を計画する

マルチサイト展開の DNS を計画するときは、次の点に注意してください。

リモート アクセス サーバーに接続するために、クライアント コンピューターから ConnectTo アドレスを使用します。 展開内のエントリ ポイントごとに、異なる ConnectTo アドレスが必要です。 各エントリ ポイントの ConnectTo アドレスがパブリック DNS で使用できる必要があり、選択するアドレスが、IP-HTTPS 接続用に展開する IP-HTTPS 証明書のサブジェクト名に一致する必要があります。

さらに、リモート アクセスでは対称ルーティングが適用されます。そのため、マルチサイト展開が有効になっている場合、Teredo および IP-HTTPS クライアントのみが接続できます。 ネイティブ IPv6 クライアントから接続できるようにするには、ConnectTo アドレス (IP-HTTPS URL) によって、リモート アクセス サーバー上の外部 (インターネット向けの) IPv6 アドレスと IPv4 アドレスの両方に解決される必要があります。

リモート アクセスでは、DirectAccess クライアント コンピューターが内部ネットワークへの接続の検証に使用する既定の Web プローブが作成されます。 単一サーバーの構成中に、次の名前が DNS に登録されている必要があります。

directaccess-WebProbeHost は、リモート アクセス サーバーの内部 IPv4 アドレス、または IPv6 のみの環境では IPv6 アドレスに解決される必要があります。

directaccess-CorpConnectivityHost は、localhost (ループバック) アドレス (企業ネットワークに IPv6 が展開されているかどうかに応じて ::1 または 127.0.0.1 のいずれか) に解決される必要があります。

マルチサイト展開では、エントリ ポイントごとに directaccess-WebProbeHost の追加の DNS エントリを作成する必要があります。 エントリ ポイントを追加すると、リモート アクセスから、この追加の directaccess-WebProbeHost エントリの自動作成が試行されます。 しかしながら、失敗した場合は警告が表示され、手動でエントリを作成する必要があります。

注意

DNS スカベンジングが DNS インフラストラクチャで有効になっている場合は、リモート アクセスから自動的に作成された DNS エントリのスカベンジングを無効にすることをお勧めします。