Windows Server 2016 AD FS のアクセス制御ポリシー

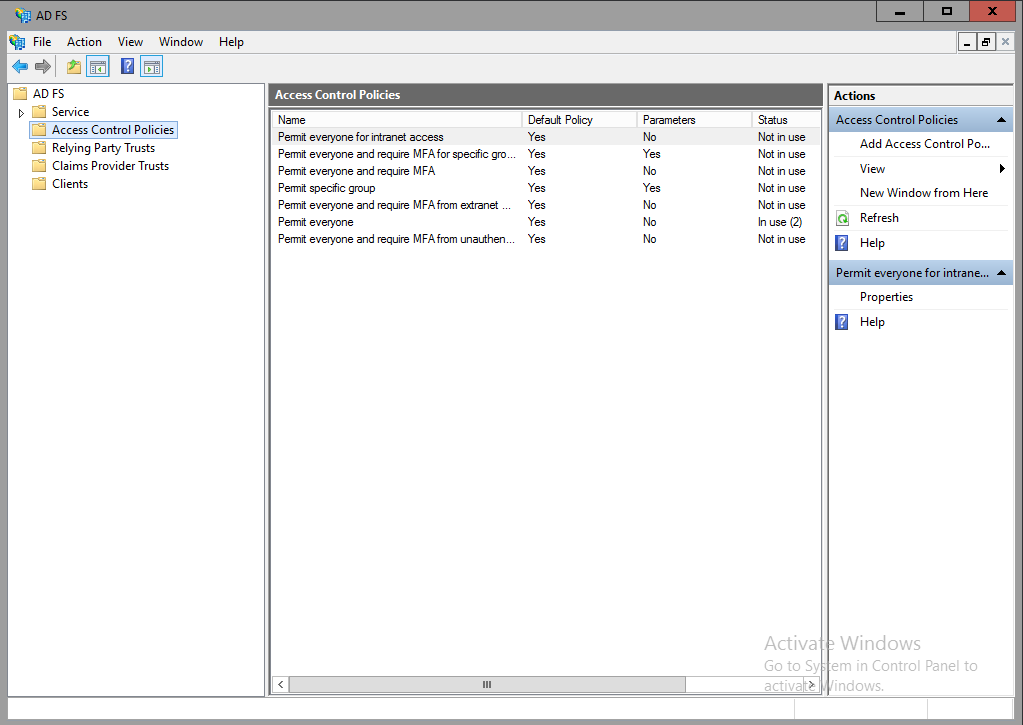

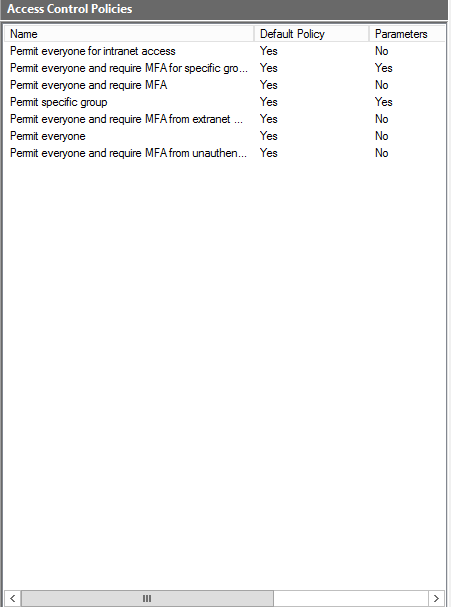

AD FS のアクセス制御ポリシー テンプレート

Active Directory フェデレーション サービス (AD FS) では、アクセス制御ポリシー テンプレートの使用がサポートされています。 管理者は、アクセス制御ポリシー テンプレートを使用して、証明書利用者 (RP) のグループにポリシー テンプレートを割り当て、ポリシー設定を適用できます。 管理者はポリシー テンプレートを更新することもできます。ユーザーの操作が必要ない場合は、証明書利用者に変更が自動的に適用されます。

AD FS のアクセス制御ポリシー テンプレートとは?

ポリシー処理用の AD FS コア パイプラインには、認証、承認、要求発行の 3 つのフェーズがあります。 現時点では AD FS 管理者は、これらの各フェーズのポリシーを個別に構成する必要があります。 これには、これらのポリシーの影響と、これらのポリシーに相互依存関係がある場合の理解も関係してきます。 また、管理者は要求規則の言語を理解し、カスタム規則を作成して、いくつかの単純または共通のポリシーを有効化する必要があります (例: 外部アクセスのブロック)。

アクセス制御ポリシー テンプレートで行なわれる操作は、管理者が要求言語を使用して発行承認規則を構成する必要があるというこの古いモデルを置き換えることです。 発行承認規則の古い PowerShell コマンドレットは引き続き適用されますが、新しいモデルとは相互に排他的です。 管理者は、新しいモデルまたは古いモデルのいずれかを選択できます。 新しいモデルを使用すると、管理者は、多要素認証の実行など、アクセス権を付与するケースを制御できます。

アクセス制御ポリシー テンプレートでは、許可モデルが使用されます。 つまり、既定では、誰もアクセス権を持たず、そのアクセス権を明示的に付与する必要があります。 ただし、これは単にすべてを許可したり、なにも許可しないことを指すわけではありません。 管理者は、許可規則に例外を追加できます。 たとえば、管理者は、このオプションを選択して IP アドレス範囲を指定することで、特定のネットワークに基づいてアクセス権を付与することができます。 ただし、管理者は、特定のネットワークからの例外を追加し、その IP アドレス範囲を指定する場合など、許可を追加したり例外を追加できます。

組み込みのアクセス制御ポリシー テンプレートとカスタム アクセス制御ポリシー テンプレート

AD FS には、いくつかの組み込みのアクセス制御ポリシー テンプレートが含まれています。 これらは、たとえば、Office 365 のクライアント アクセス ポリシーなど、同じポリシー要件のセットを持ついくつかの一般的なシナリオを対象としています。 これらのテンプレートは変更できません。

ビジネス ニーズに対応する柔軟性を向上するために、管理者が独自のアクセス ポリシー テンプレートを作成できます。 これらは作成後に変更できます。カスタム ポリシー テンプレートの変更は、これらのポリシー テンプレートによって制御されるすべての RP に適用されます。 カスタム ポリシー テンプレートを追加するには、AD FS 管理で [アクセス制御ポリシーの追加] をクリックするだけです。

ポリシー テンプレートを作成するには、管理者はまず、トークンの発行や委任に対して要求を承認する条件を指定する必要があります。 条件とアクションのオプションを次の表に示します。 太字の条件は、管理者が異なる値または新しい値を使用してさらに構成できます。 管理者は、例外がある場合は例外を指定できます。 条件が満たされた場合、例外が指定され、受信要求が例外で指定された条件と一致すると、許可アクションはトリガーされません。

| ユーザーを許可する | 除く |

|---|---|

| 特定のネットワークから | 特定のネットワークから 特定のグループから 特定の信頼レベルを持つデバイスから 要求の特定の要求で |

| 特定のグループから | 特定のネットワークから 特定のグループから 特定の信頼レベルを持つデバイスから 要求の特定の要求で |

| 特定の信頼レベルを持つデバイスから | 特定のネットワークから 特定のグループから 特定の信頼レベルを持つデバイスから 要求の特定の要求で |

| 要求の特定の要求で | 特定のネットワークから 特定のグループから 特定の信頼レベルを持つデバイスから 要求の特定の要求で |

| 多要素認証が必要です | 特定のネットワークから 特定のグループから 特定の信頼レベルを持つデバイスから 要求の特定の要求で |

管理者が複数の条件を選択した場合は、 AND (および) の関係になります。 アクションは相互に排他的です。1 つのポリシー ルールでは、1 つのアクションのみを選択できます。 管理者が複数の例外を選択した場合は、 OR (または) の関係になります。 ポリシー規則の例をいくつか次に示します。

| ポリシー | ポリシー ルール |

|---|---|

| エクストラネットのアクセスには MFA が必要です すべてのユーザーが許可されます。 |

規則 1 エクストラネットから および MFA を使用 許可 規則 2 イントラネットから 許可 |

| 外部アクセスは、FTE 以外の場合には許可されません 社内参加済みデバイスでの FTE に対するイントラネット アクセスは許可されます |

規則 1 エクストラネットから および FTE 以外 のグループから 許可 規則 2 イントラネットから ワークプレイス参加済みデバイスから および FTE グループから 許可 |

| エクストラネットアクセスは、「サービス管理者」以外の MFA を必要とします。 すべてのユーザーにアクセスが許可されています |

規則 1 エクストラネットから および MFA を使用 許可 サービス管理者グループを除く 規則 2 常時 許可 |

| エクストラネットからのワークプレース参加済み以外のデバイスへのアクセスには MFA が必要 イントラネットおよびエクストラネットへのアクセスに AD ファブリックを許可する |

規則 1 イントラネットから AD ファブリック グループから 許可 規則 2 エクストラネットから ワークプレイス参加済み以外のデバイスから AD ファブリック グループから および MFA を使用 許可 規則 3 エクストラネットから ワークプレイス参加済みデバイスから AD ファブリック グループから 許可 |

パラメーター化されたポリシー テンプレートとパラメーター化されていないポリシー テンプレートの比較

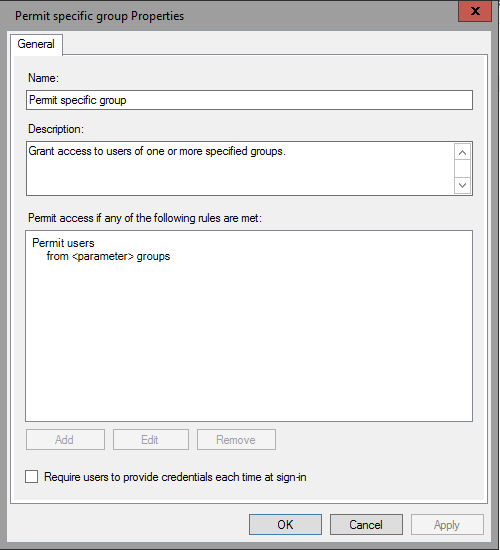

パラメーター化されたポリシー テンプレートとは、パラメーターを持つポリシー テンプレートです。 このテンプレートを RP に割り当てる際、管理者はこれらのパラメーターの値を入力する必要があります。管理者は、パラメーター化されたポリシー テンプレート作成後に変更を加えることはできません。 パラメーター化されたポリシーの例には、組み込みのポリシーである、「特定のグループを許可する」ことがあります。 このポリシーが RP に適用される場合は、常にこのパラメーターを指定する必要があります。

パラメーター化されないポリシー テンプレートとは、パラメーターを持たないポリシー テンプレートです。 管理者は、入力を必要とせずにこのテンプレートを RP に割り当てることができ、パラメーター化されていないポリシーテンプレート作成後に変更を加えることができます。 この例には、組み込みのポリシーである「すべてのユーザーを許可し、MFA を要求する」ことがあります。

パラメーター化されていないアクセス制御ポリシーを作成する方法

パラメーター化されていないアクセス制御ポリシーを作成するには、次の手順を使用します

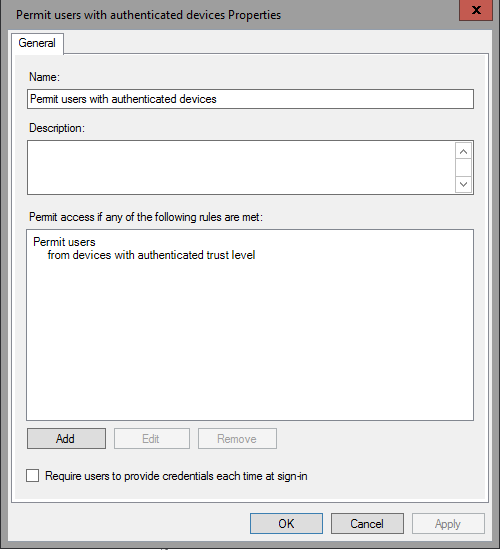

パラメーター化されていないアクセス制御ポリシーを作成する方法

左側の [AD FS の管理] で、[アクセス制御ポリシー] を選択し、右側の [アクセス制御ポリシーの追加] をクリックします。

名前と説明を入力します。 例: 認証されたデバイスを持つユーザーを許可します。

[次のいずれかの規則に一致する場合にアクセスを許可する] で、[追加] をクリックします。

[許可] で、[特定の信頼レベルを持つデバイス] の横にあるチェック ボックスをオンにします

下部にある下線付きの特定の項目を選択します

ポップアップ表示されるウィンドウで、ドロップダウンから [認証済み] を選択します。 [OK] をクリックします。

[OK] をクリックします。 [OK] をクリックします。

パラメーター化されているアクセス制御ポリシーを作成する方法

パラメーター化されているアクセス制御ポリシーを作成するには、次の手順を使用します

パラメーター化されているアクセス制御ポリシーを作成する方法

左側の [AD FS の管理] で、[アクセス制御ポリシー] を選択し、右側の [アクセス制御ポリシーの追加] をクリックします。

名前と説明を入力します。 例: 特定の要求を持つユーザーを許可します。

[次のいずれかの規則に一致する場合にアクセスを許可する] で、[追加] をクリックします。

[許可] で、 の横にあるチェック ボックスをオンにし、要求に特定の要求を入力します

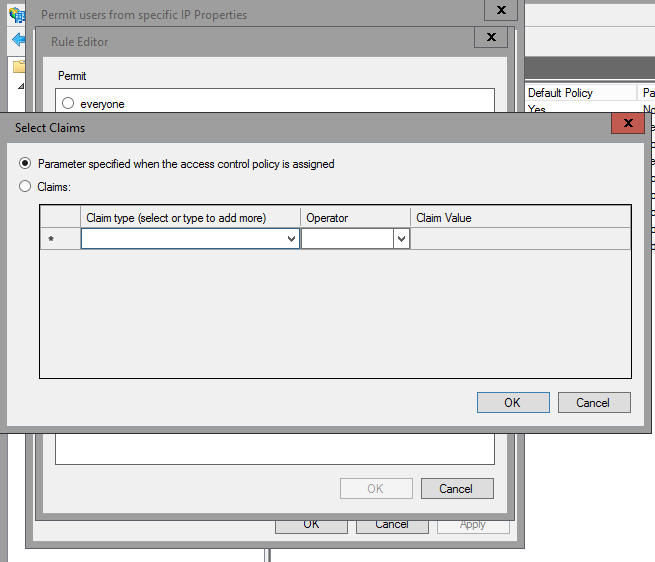

下部にある下線付きの特定の項目を選択します

ポップアップ表示されるウィンドウで、[アクセス制御ポリシーが割り当てられているときに指定されたパラメーター] を選択します。 [OK] をクリックします。

[OK] をクリックします。 [OK] をクリックします。

例外を含むカスタム アクセス制御ポリシーを作成する方法

例外を含むアクセス制御ポリシーを作成するには、次の手順を使用します。

例外を含むカスタム アクセス制御ポリシーを作成する方法

左側の [AD FS の管理] で、[アクセス制御ポリシー] を選択し、右側の [アクセス制御ポリシーの追加] をクリックします。

名前と説明を入力します。 例: 認証されたデバイスを持つユーザーを許可します。

[次のいずれかの規則に一致する場合にアクセスを許可する] で、[追加] をクリックします。

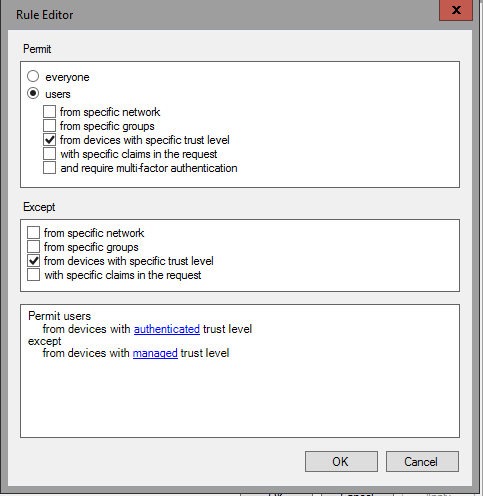

[許可] で、[特定の信頼レベルを持つデバイス] の横にあるチェック ボックスをオンにします

下部にある下線付きの特定の項目を選択します

ポップアップ表示されるウィンドウで、ドロップダウンから [認証済み] を選択します。 [OK] をクリックします。

[例外] で、[特定の信頼レベルを持つデバイス] の横にあるチェック ボックスをオンにします

例外の下部にある下線付き特定の項目を選択します

ポップアップ表示されるウィンドウで、ドロップダウンから [管理対象] を選択します。 [OK] をクリックします。

[OK] をクリックします。 [OK] をクリックします。

複数の許可条件を使用してカスタム アクセス制御ポリシーを作成する方法

複数の許可条件を持つアクセス制御ポリシーを作成するには、次の手順に従います

パラメーター化されているアクセス制御ポリシーを作成する方法

左側の [AD FS の管理] で、[アクセス制御ポリシー] を選択し、右側の [アクセス制御ポリシーの追加] をクリックします。

名前と説明を入力します。 例: 特定の要求を持つユーザーと特定のグループのユーザーを許可します。

[次のいずれかの規則に一致する場合にアクセスを許可する] で、[追加] をクリックします。

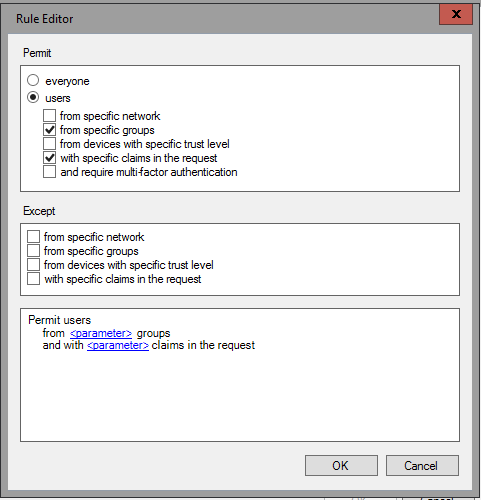

[許可] で、[特定のグループから] と [要求に特定の要求を入力] の横のボックスをオンにします

下部で、グループの横にある最初の条件に下線付きの特定のを選択します

ポップアップ表示されるウィンドウで、[ポリシーが割り当てられているときに指定されたパラメーター] を選択します。 [OK] をクリックします。

下部で、要求の横にある 2 番目の条件に下線付きの特定のを選択します

ポップアップ表示されるウィンドウで、[アクセス制御ポリシーが割り当てられているときに指定されたパラメーター] を選択します。 [OK] をクリックします。

[OK] をクリックします。 [OK] をクリックします。

新しいアプリケーションにアクセス制御ポリシーを割り当てる方法

新しいアプリケーションにアクセス制御ポリシーを割り当てるのは非常に簡単で、RP を追加するためのウィザードに統合されています。 証明書利用者信頼ウィザードから、割り当てるアクセス制御ポリシーを選択できます。 これは、新しい証明書利用者信頼を作成する場合の要件です。

新しいアプリケーションにアクセス制御ポリシーを割り当てる方法

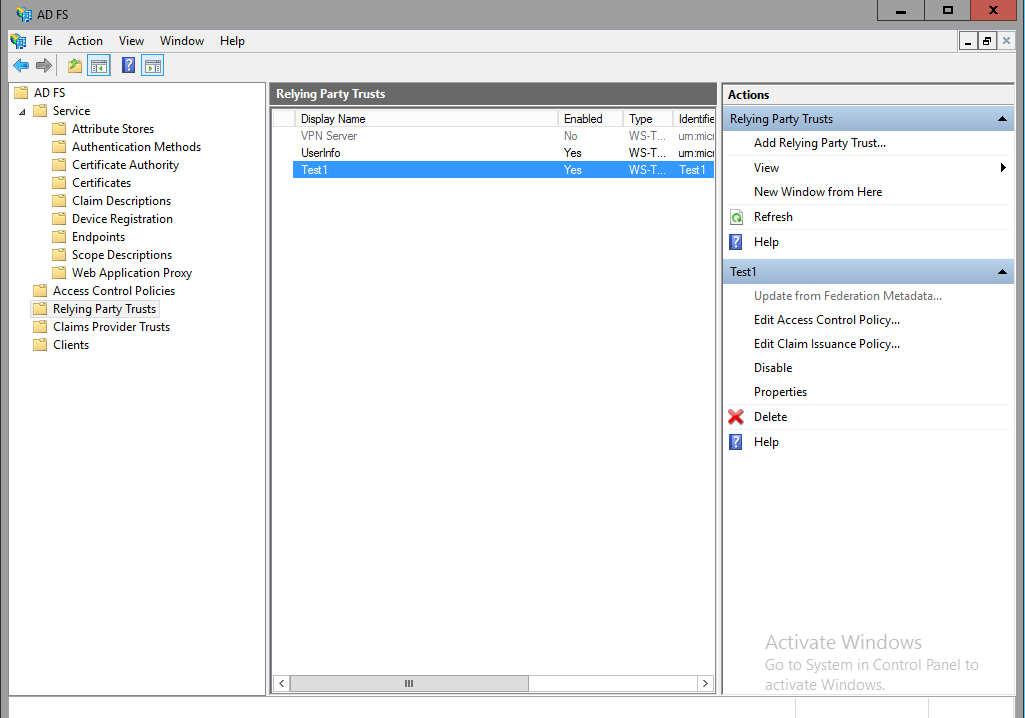

アクセス制御ポリシーを既存のアプリケーションに割り当てるには、[証明書利用者の信頼] からアプリケーションを選択し、右クリックして [アクセス制御ポリシーの編集] をクリックします。

ここから「アクセス制御ポリシー」を選択し、アプリケーションに適用できます。