Управление протоколом TLS

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows 11, Windows 10

Настройка порядка набора шифров TLS

Разные версии Windows поддерживают различные наборы шифров TLS и порядок приоритета. Сведения о порядке по умолчанию, поддерживаемом поставщиком Microsoft Schannel в разных версиях Windows, см . в наборах шифров в TLS/SSL (Schannel SSP ).

Примечание.

Вы также можете изменить список наборов шифров с помощью функций CNG, дополнительные сведения см. в разделе "Приоритеты schannel Cipher Suite ".

Изменения в порядке набора шифров TLS вступают в силу при следующей загрузке. До перезапуска или завершения работы существующий заказ будет в действии.

Предупреждение

Обновление параметров реестра для порядка приоритетов по умолчанию не поддерживается и может быть сброшено с обновлениями обслуживания.

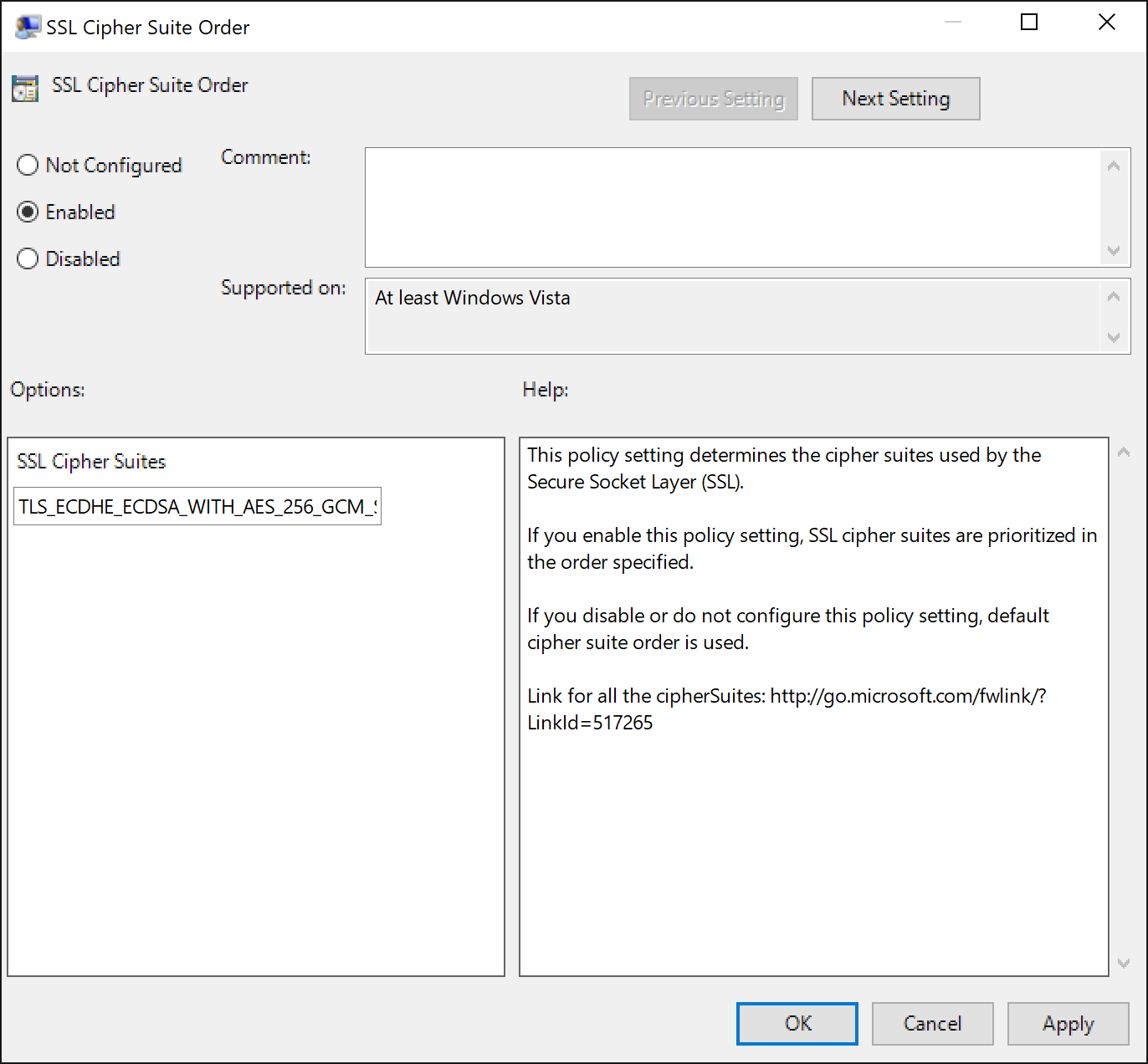

Настройка заказа набора шифров TLS с помощью групповой политики

Для настройки порядка набора шифров TLS по умолчанию можно использовать параметры групповой политики заказа ssl-шифров.

В консоли управления групповыми политиками перейдите в раздел "Конфигурация компьютера Администратор истративные шаблоны>сетевой>конфигурации> SSL Параметры.

Дважды щелкните порядок набора шифров SSL и выберите параметр "Включено ".

Щелкните правой кнопкой мыши флажок "Наборы шифров SSL" и выберите "Выбрать все " во всплывающем меню.

Щелкните правой кнопкой мыши выделенный текст и выберите копию во всплывающем меню.

Вставьте текст в текстовый редактор, например notepad.exe и обновите новый список заказов наборов шифров.

Примечание.

Список заказов набора шифров TLS должен быть в строгом формате с разделителями-запятыми. Каждая строка набора шифров будет заканчиваться запятой (,), справа от нее.

Кроме того, список наборов шифров ограничен 1023 символами.

Замените список в наборах шифров SSL обновленным упорядоченным списком.

Нажмите кнопку OK или кнопку Применить.

Настройка заказа набора шифров TLS с помощью MDM

CSP политики Windows 10 поддерживает настройку наборов шифров TLS. Дополнительные сведения см. в разделе Cryptography/TLSCipherSuites .

Настройка порядка набора шифров TLS с помощью командлетов TLS PowerShell

Модуль TLS PowerShell поддерживает получение упорядоченного списка наборов шифров TLS, отключение набора шифров и включение набора шифров. Дополнительные сведения см. в модуле TLS.

Настройка порядка кривой TLS ECC

Начиная с Windows 10 и Windows Server 2016, порядок кривой ECC можно настроить независимо от порядка набора шифров. Если в списке заказов наборов шифров TLS есть суффиксы суффиксов с многоточием, они будут переопределены новым порядком приоритета эллиптической кривой, если включена. Это позволяет организациям использовать объект групповой политики для настройки разных версий Windows с одинаковым порядком наборов шифров.

Примечание.

До Windows 10 строки набора шифров были добавлены с многоточием для определения приоритета кривой.

Управление кривыми Windows ECC с помощью CertUtil

Начиная с Windows 10 и Windows Server 2016, Windows обеспечивает управление многоточием параметров с помощью программы командной строки certutil.exe. Параметры эллиптической кривой хранятся в bcryptprimitives.dll. С помощью certutil.exe администраторы могут добавлять и удалять параметры кривой в Windows соответственно. Certutil.exe безопасно сохраняет параметры кривой в реестре. Windows может начать использовать параметры кривой по имени, связанному с кривой.

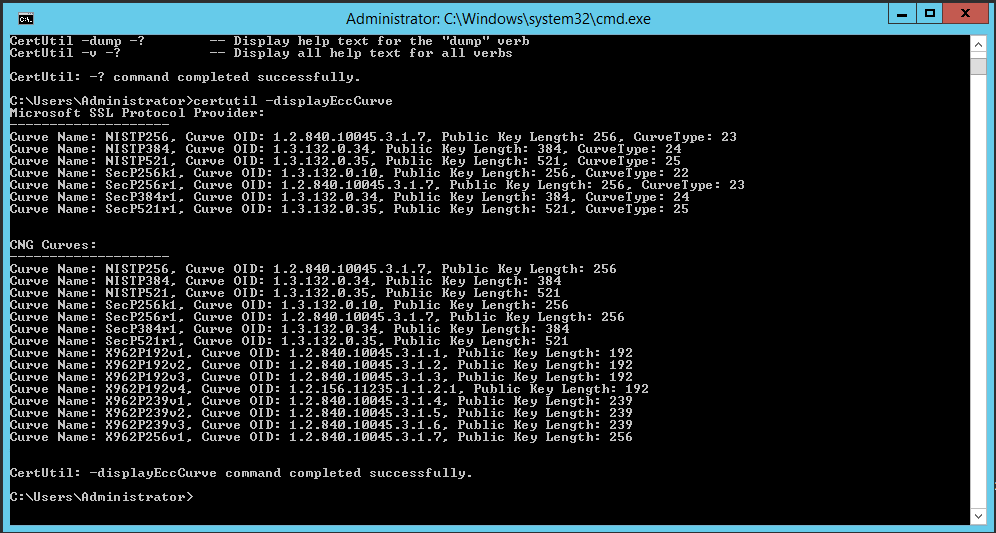

Отображение зарегистрированных кривых

Используйте следующую команду certutil.exe, чтобы отобразить список кривых, зарегистрированных для текущего компьютера.

certutil.exe –displayEccCurve

Рис. 1 Certutil.exe выходных данных для отображения списка зарегистрированных кривых.

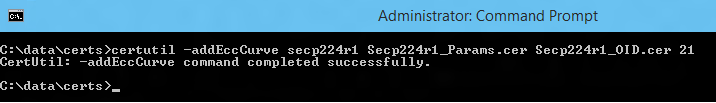

Добавление новой кривой

Организации могут создавать и использовать параметры кривой, исследуемые другими доверенными сущностями. Администратор istrator, желающих использовать эти новые кривые в Windows, должны добавить кривую. Используйте следующую команду certutil.exe, чтобы добавить кривую на текущий компьютер:

Certutil —addEccCurue curveName curveParameters [curveOID] [curveType]

- Аргумент curveName представляет имя кривой, под которой были добавлены параметры кривой.

- Аргумент curveParameters представляет имя файла сертификата, содержащего параметры кривых, которые необходимо добавить.

- Аргумент curveOid представляет имя файла сертификата, содержащего идентификатор OID параметров кривой, которые требуется добавить (необязательно).

- Аргумент curveType представляет десятичное значение именованной кривой из реестра именованных кривых EC (необязательно).

Рис. 2. Добавление кривой с помощью certutil.exe.

Удаление ранее добавленной кривой

Администратор istrator может удалить ранее добавленную кривую с помощью следующей команды certutil.exe:

certutil.exe –deleteEccCurve curveName

Windows не может использовать именованную кривую после того, как администратор удаляет кривую с компьютера.

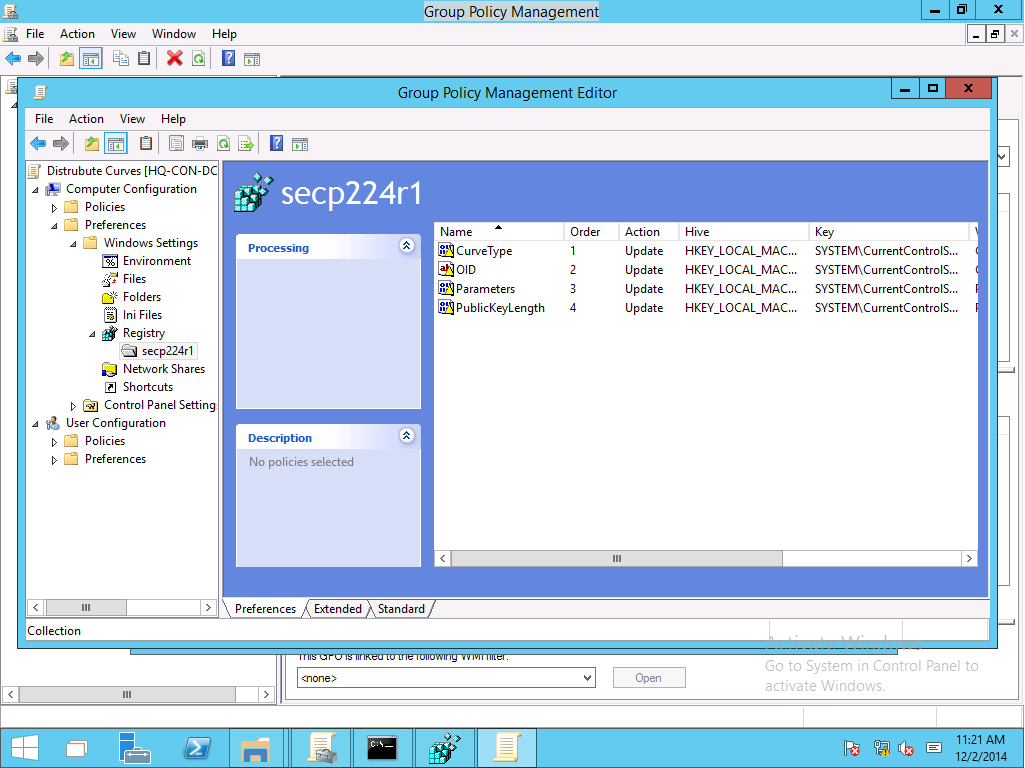

Управление кривыми Windows ECC с помощью групповой политики

Организации могут распространять параметры кривой на корпоративный, присоединенный к домену, компьютер с помощью групповой политики и расширения реестра параметров групповой политики. Процесс распределения кривой:

В Windows 10 и Windows Server 2016 используйте certutil.exe , чтобы добавить новую зарегистрированную именованную кривую в Windows.

На том же компьютере откройте консоль управления групповыми политиками (GPMC), создайте новый объект групповой политики и измените его.

Перейдите к конфигурации компьютера|Параметры|Windows Параметры|Реестр. Щелкните правой кнопкой мыши реестр. Наведите указатель мыши на новый элемент и выберите элемент коллекции. Переименуйте элемент коллекции в соответствии с именем кривой. Вы создадите один элемент коллекции реестра для каждого раздела реестра в разделе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Cryptography\ECCParameters.

Настройте только что созданную коллекцию реестра параметров групповой политики, добавив новый элемент реестра для каждого значения реестра, указанного в разделе HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Cryptography\ECCParameters[curveName].

Разверните объект групповой политики, содержащий элемент коллекции реестра групповой политики, на компьютерах Windows 10 и Windows Server 2016, которые должны получать новые именованные кривые.

Рис. 3. Использование параметров групповой политики для распределения кривых

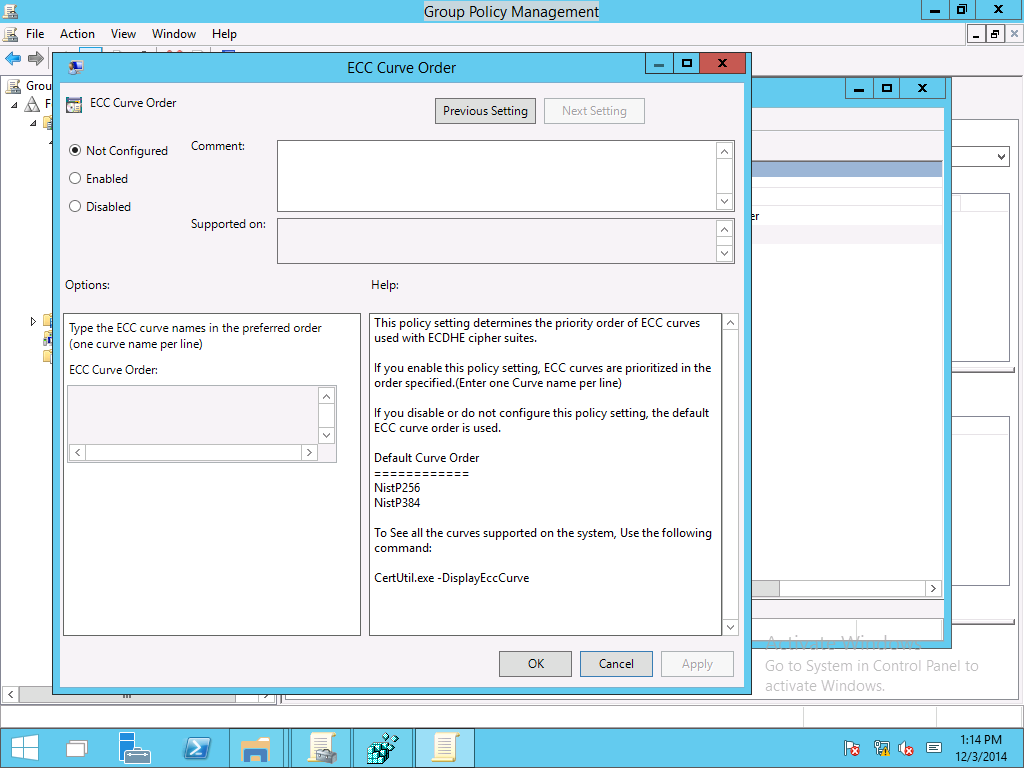

Управление порядком ECC TLS

Начиная с Windows 10 и Windows Server 2016, можно использовать параметры групповой политики порядка кривой ECC по умолчанию. С помощью универсального ECC и этого параметра организации могут добавлять собственные доверенные именованные кривые (утвержденные для использования с TLS) в операционную систему, а затем добавлять эти именованные кривые в параметр групповой политики приоритета кривой, чтобы убедиться, что они используются в будущих подтверждениях TLS. Новые списки приоритетов кривых становятся активными при следующей перезагрузке после получения параметров политики.

Рис. 4. Управление приоритетом кривой TLS с помощью групповой политики