작동 방식: Microsoft Entra 다단계 인증

다단계 인증은 로그인 프로세스 중에 사용자에게 휴대폰 코드나 지문 스캔과 같은 추가 형태의 본인 확인을 요청하는 메시지가 표시되는 프로세스입니다.

암호만 사용하여 사용자를 인증하면 공격에 안전하지 않은 벡터가 유지됩니다. 암호가 약하거나 다른 곳에 노출된 경우 공격자가 암호를 사용하여 액세스할 수 있습니다. 두 번째 형태의 인증을 요구하는 경우 이러한 추가 요소는 공격자가 쉽게 얻거나 복제할 수 있는 것이 아니기 때문에 보안이 향상됩니다.

Microsoft Entra 다단계 인증은 다음 인증 방법 중 둘 이상을 요구하여 작동합니다.

- 사용자가 알고 있는 정보(일반적으로 암호)

- 사용자의 소유물 정보(예: 휴대폰 또는 하드웨어 키와 같이 쉽게 복제되지 않는 신뢰할 수 있는 디바이스)

- 사용자의 생체 인식 정보(예: 지문 또는 얼굴 스캔)

Microsoft Entra 다단계 인증은 암호 재설정을 더욱 안전하게 보호할 수도 있습니다. 사용자가 Microsoft Entra 다단계 인증에 등록하면 셀프 서비스 암호 재설정도 한 단계로 등록할 수 있습니다. 관리자는 구성 결정에 따라 보조 인증 양식을 선택하고 MFA에 대한 과제를 구성할 수 있습니다.

Microsoft Entra 다단계 인증을 사용하기 위해 앱과 서비스를 변경할 필요가 없습니다. 확인 프롬프트는 필요할 때 자동으로 MFA 챌린지를 요청하고 처리하는 Microsoft Entra 로그인의 일부입니다.

참고 항목

프롬프트 언어는 브라우저 로캘 설정에 따라 결정됩니다. 사용자 지정 인사말을 사용하지만 브라우저 로캘에서 식별된 언어에 대한 인사말이 없는 경우 기본적으로 영어가 사용됩니다. NPS(네트워크 정책 서버)는 사용자 지정 인사말에 관계없이 기본적으로 항상 영어를 사용합니다. 브라우저 로캘을 식별할 수 없는 경우에도 기본적으로 영어가 사용됩니다.

사용 가능한 인증 방법

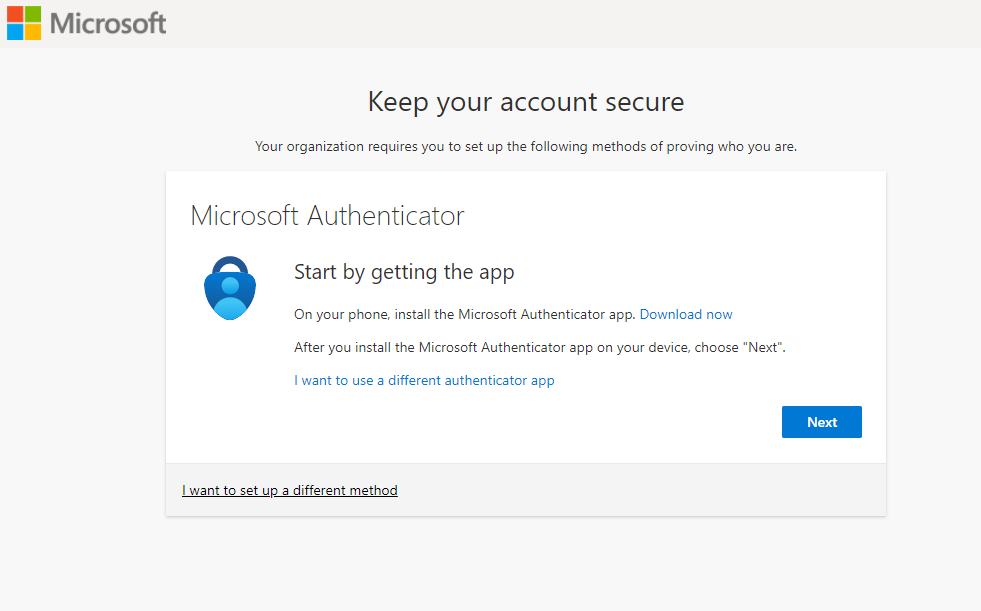

사용자가 애플리케이션 또는 서비스에 로그인하고 MFA 프롬프트를 받으면 등록된 추가 인증 형태 중 하나를 선택할 수 있습니다. 사용자는 내 프로필에 액세스하여 인증 방법을 편집하거나 추가할 수 있습니다.

Microsoft Entra 다단계 인증에는 다음과 같은 추가 확인 형식을 사용할 수 있습니다.

- Microsoft Authenticator

- Authenticator Lite(Outlook)

- 비즈니스용 Windows Hello

- FIDO2 보안 키

- OATH 하드웨어 토큰(미리 보기)

- OATH 소프트웨어 토큰

- sms

- 음성 통화

Microsoft Entra 다단계 인증을 사용하도록 설정하고 사용하는 방법

Microsoft Entra 테넌트의 보안 기본값을 사용하여 모든 사용자에 대해 Microsoft Authenticator를 빠르게 사용하도록 설정할 수 있습니다. Microsoft Entra 다단계 인증을 사용하도록 설정하여 로그인 중에 사용자 및 그룹에 추가 확인을 요청하는 메시지를 표시할 수 있습니다.

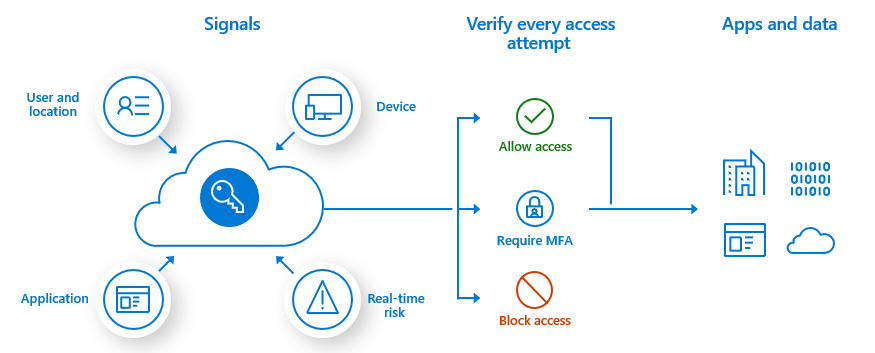

보다 세부적으로 컨트롤하려는 경우 조건부 액세스 정책을 사용하여 MFA가 필요한 이벤트 또는 애플리케이션을 정의할 수 있습니다. 이러한 정책은 사용자가 회사 네트워크 또는 등록된 디바이스를 사용하는 경우에는 일반 로그인을 허용하지만 사용자가 원격 또는 개인 디바이스를 사용하는 경우에는 추가 인증 요소를 요청하는 메시지를 표시할 수 있습니다.

다음 단계

라이선스에 대해 자세히 알아보려면 Microsoft Entra 다단계 인증 기능 및 라이선스를 참조하세요.

다양한 인증 및 유효성 검사 방법에 대해 자세히 알아보려면 Microsoft Entra ID의 인증 방법을 참조하세요.

실제 MFA를 보려면 다음 자습서에서 테스트 사용자 집합에 대해 Microsoft Entra 다단계 인증을 사용하도록 설정합니다.