Microsoft Entra 다단계 인증 및 AD FS를 사용하여 클라우드 리소스 보호

조직이 Microsoft Entra ID와 페더레이션된 경우 Microsoft Entra 다단계 인증 또는 AD FS(Active Directory Federation Services)를 사용하여 Microsoft Entra ID에서 액세스하는 리소스를 보호하세요. Microsoft Entra 다단계 인증 또는 Active Directory Federation Services를 사용하여 Microsoft Entra 리소스를 보호하려면 다음 절차를 따르세요.

참고 항목

도메인 설정 federatedIdpMfaBehavior를 enforceMfaByFederatedIdp(권장)로 설정하거나 SupportsMFA를 $True로 설정합니다. federatedIdpMfaBehavior 설정은 SupportsMFA를 재정의합니다(둘 다 설정된 경우).

AD FS를 사용하여 Microsoft Entra 리소스 보호

클라우드 리소스를 보호하려면 사용자가 두 단계 인증을 성공적으로 수행했을 때 Active Directory Federation Services가 multipleauthn 클레임을 내보내도록 클레임 규칙을 설정합니다. 이 클레임은 Microsoft Entra ID에 전달됩니다. 다음 단계를 수행하려면 이 절차를 따르세요.

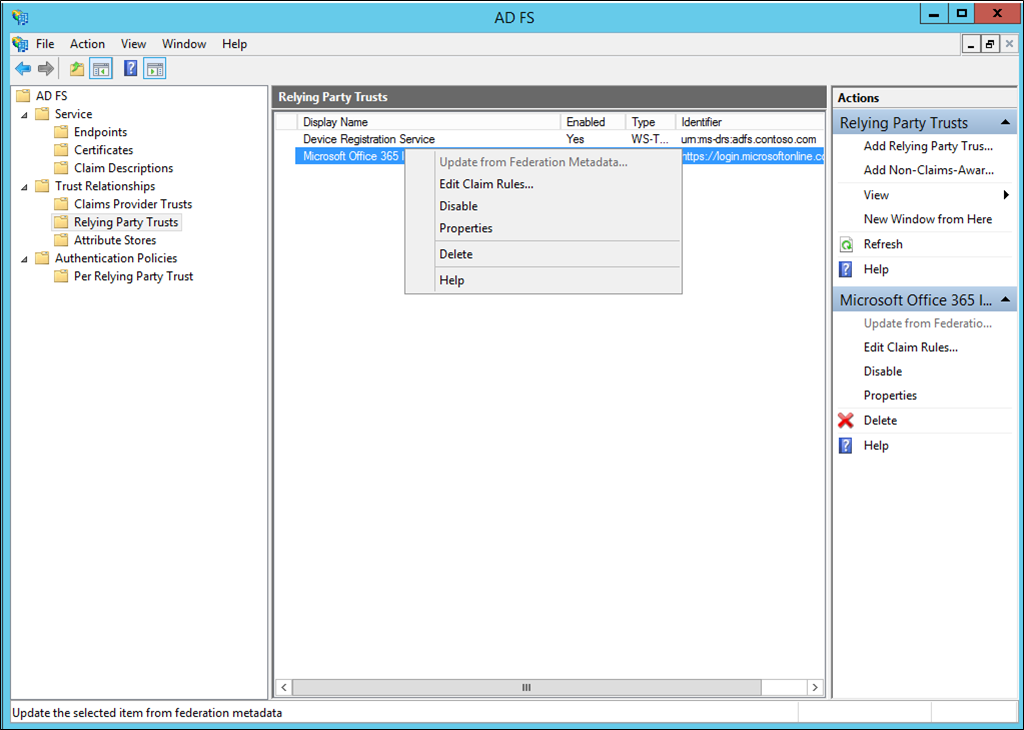

열기 AD FS 관리합니다.

왼쪽에서 신뢰 당사자 트러스트를 선택합니다.

Microsoft Office 365 ID 플랫폼을 마우스 오른쪽 단추로 클릭하고 클레임 규칙 편집을 선택합니다.

발급 변환 규칙에서 규칙 추가를 클릭합니다.

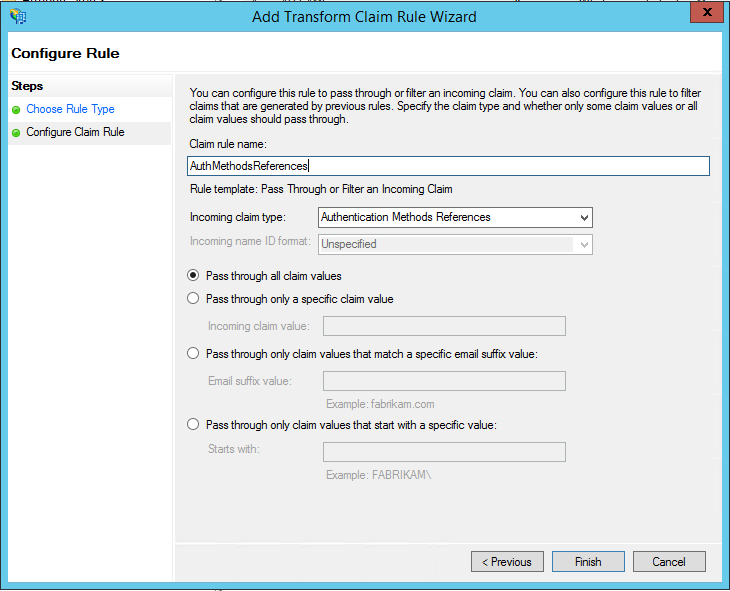

변환 클레임 규칙 추가 마법사의 드롭다운 목록에서 들어오는 클레임 통과 또는 필터링을 선택하고 다음을 클릭합니다.

규칙의 이름을 지정합니다.

들어오는 클레임 유형으로 인증 방법 참조를 선택합니다.

모든 클레임 값 통과를 선택합니다.

Finish를 클릭합니다. AD FS 관리 콘솔을 닫습니다.

페더레이션 사용자를 위한 신뢰할 수 있는 IP

신뢰할 수 있는 IP를 사용하면 관리자가 특정 IP 주소 또는 자신의 인트라넷 내에서 시작된 요청을 가진 페더레이션 사용자에 대한 2단계 확인을 바이패스할 수 있습니다. 다음 섹션에서는 신뢰할 수 있는 IP를 사용하여 바이패스를 구성하는 방법을 설명합니다. 이 작업은 들어오는 클레임(회사 네트워크 내부 클레임 형식 사용) 통과 또는 필터링 템플릿을 사용하도록 AD FS를 구성하여 수행합니다.

이 예제는 신뢰 당사자 트러스트에 대해 Microsoft 365를 사용합니다.

AD FS 클레임 규칙 구성

가장 먼저 AD FS 클레임을 구성합니다. 두 개의 클레임 규칙을 만듭니다. 하나는 회사 네트워크 내부 클레임 형식에 대한 규칙이고 다른 하나는 사용자의 로그인 상태를 유지하기 위한 규칙입니다.

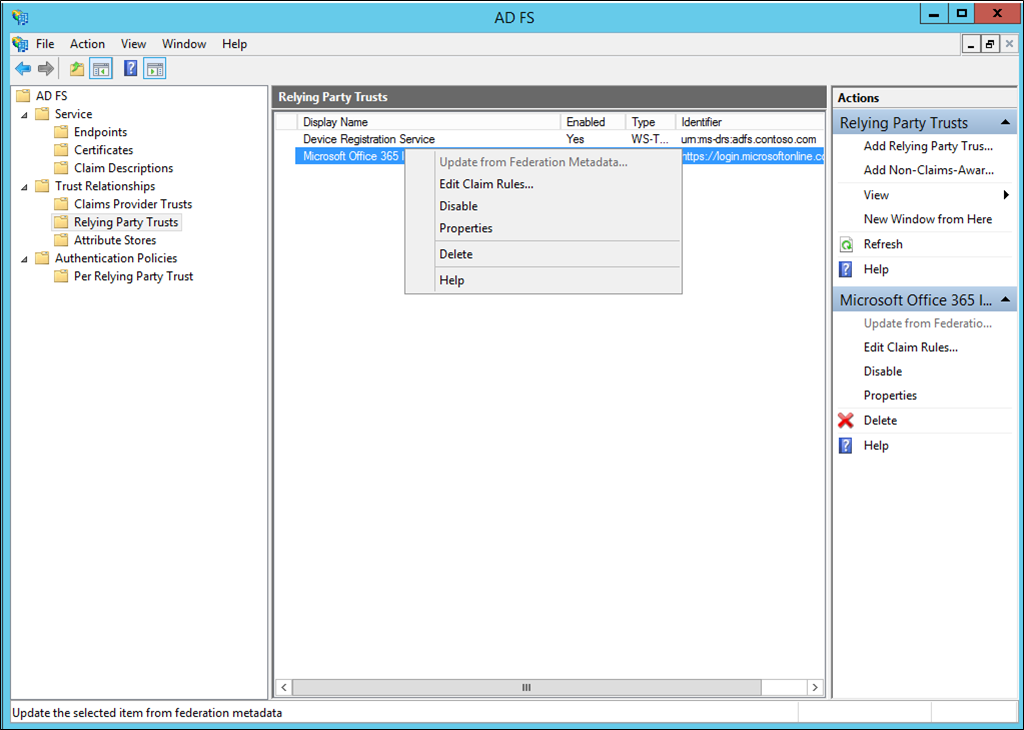

열기 AD FS 관리합니다.

왼쪽에서 신뢰 당사자 트러스트를 선택합니다.

Microsoft Office 365 ID 플랫폼을 마우스 오른쪽 단추로 클릭하고 클레임 규칙 편집을 선택합니다.

발급 변환 규칙에서 규칙 추가를 클릭합니다.

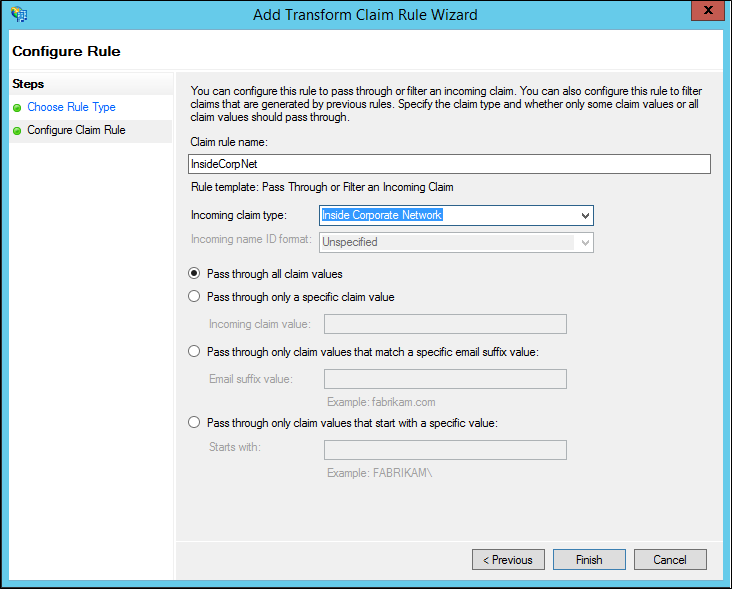

변환 클레임 규칙 추가 마법사의 드롭다운 목록에서 들어오는 클레임 통과 또는 필터링을 선택하고 다음을 클릭합니다.

클레임 규칙 이름 옆에 있는 상자에 규칙의 이름을 지정합니다. 예를 들어 InsideCorpNet입니다.

들어오는 클레임 형식 옆의 드롭다운 목록에서 회사 네트워크 내부를 선택합니다.

Finish를 클릭합니다.

발급 변환 규칙에서 규칙 추가를 클릭합니다.

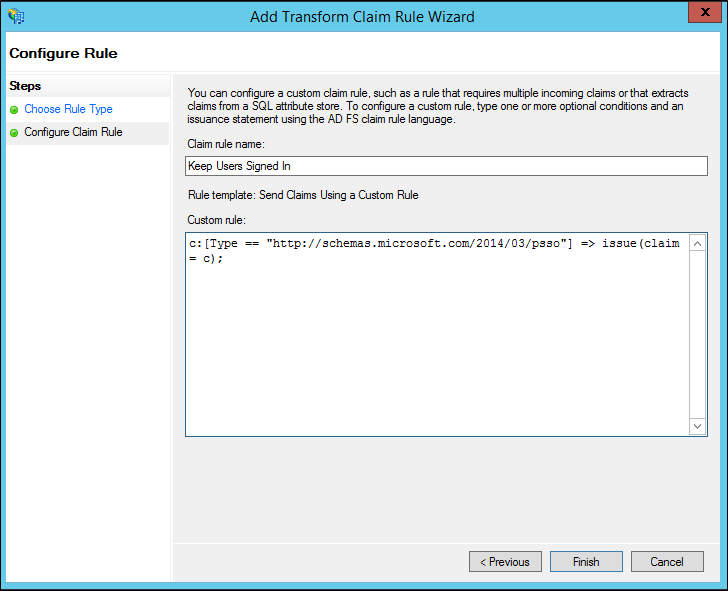

변환 클레임 규칙 추가 마법사의 드롭다운 목록에서 사용자 지정 규칙을 사용하여 클레임 보내기를 선택하고 다음을 클릭합니다.

클레임 규칙 이름 아래에 있는 상자에 로그인한 사용자 유지를 입력합니다.

사용자 지정 규칙 상자에서 다음을 입력합니다.

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Finish를 클릭합니다.

적용을 클릭합니다.

Ok를 클릭합니다.

AD FS 관리를 닫습니다.

페더레이션된 사용자로 Microsoft Entra 다단계 인증 신뢰할 수 있는 IP 구성

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

이제 클레임이 적용되었으므로 신뢰할 수 있는 IP를 구성할 수 있습니다.

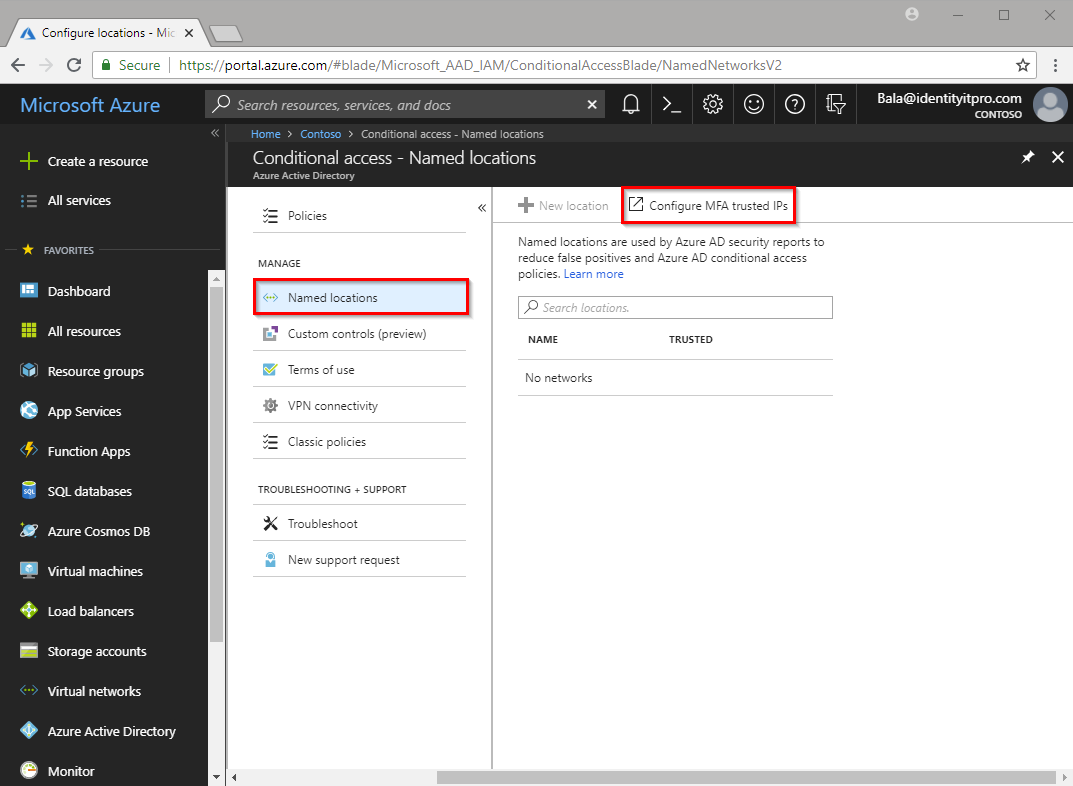

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

조건부 액세스>명명된 위치로 이동합니다.

조건부 액세스 - 명명된 위치 블레이드에서 MFA에서 신뢰할 수 있는 IP 구성을 선택합니다.

[서비스 설정] 페이지의 신뢰할 수 있는 IP에서 인트라넷의 페더레이션 사용자로부터 발생한 요청인 경우 다단계 인증 건너뛰기를 선택합니다.

저장을 클릭합니다.

이것으로 끝입니다. 이제 회사 인트라넷 외부에서 클레임이 시작하는 경우 Microsoft 365 페더레이션 사용자만 MFA를 사용해야 합니다.