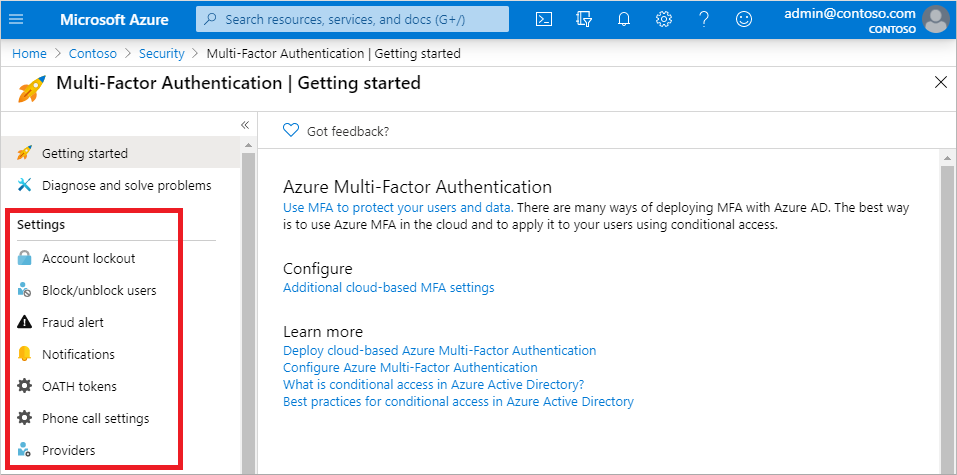

Microsoft Entra 다단계 인증 설정 구성

Microsoft Entra 다단계 인증에 대한 최종 사용자 환경을 사용자 지정하려면 계정 잠금 임계값, 사기 행위 경고 및 알림 등의 설정에 대한 옵션을 구성하면 됩니다.

다음 Microsoft Entra 다단계 인증 설정을 사용할 수 있습니다.

| 기능 | 설명 |

|---|---|

| 계정 잠금(MFA 서버에만 해당) | 연이어 거부된 인증 시도가 너무 많은 경우 Microsoft Entra 다단계 인증을 사용하여 계정을 일시적으로 잠급니다. 이 기능은 MFA 서버를 사용하여 PIN을 입력하여 인증하는 사용자에게만 적용됩니다. |

| 사용자 차단/차단 해제 | 특정 사용자가 Microsoft Entra 다단계 인증 요청을 수신하지 못하도록 차단합니다. 차단된 사용자에 대한 모든 인증 시도가 자동으로 거부됩니다. 사용자는 차단되거나 수동으로 차단 해제될 때까지 90일 동안 차단된 상태로 유지됩니다. |

| 사기 행위 경고 | 사용자가 사기성 확인 요청을 보고할 수 있도록 설정을 구성합니다. |

| 의심스러운 활동 보고 | 사용자가 사기성 확인 요청을 보고할 수 있도록 설정을 구성합니다. |

| 알림 | MFA 서버의 이벤트 알림이 가능하도록 설정합니다. |

| OATH 토큰 | 클라우드 기반 Microsoft Entra 다단계 인증 환경에서 사용자에 대한 OATH 토큰을 관리하는 데 사용됩니다. |

| 전화 통화 설정 | 클라우드 및 온-프레미스 환경의 인사말 및 전화 통화 관련 설정을 구성합니다. |

| 공급자 | 계정과 연관이 있을 수 있는 기존 인증 공급자를 표시합니다. 2018년 9월 1일부터 새 공급자를 추가할 수 없습니다. |

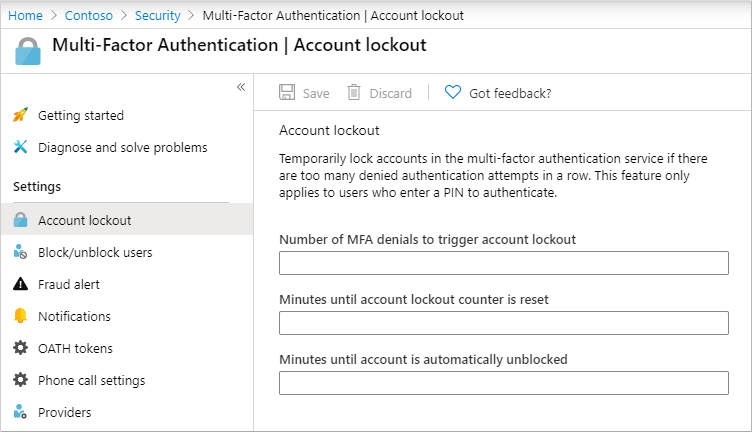

계정 잠금(MFA 서버에만 해당)

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

참고 항목

계정 잠금은 온-프레미스에서 MFA 서버를 사용하여 로그인하는 사용자에게만 영향을 미칩니다.

공격 중에 반복되는 MFA 시도를 방지하기 위해 계정 잠금 설정을 사용하여 일정 기간 동안 계정이 잠길 때까지 허용되는 실패 횟수를 지정할 수 있습니다. 계정 잠금 설정은 온-프레미스에서 MFA 서버를 사용하여 MFA 프롬프트에 PIN 코드를 입력하는 경우에만 적용됩니다.

다음과 같은 설정을 사용할 수 있습니다.

- 계정 잠금을 트리거하는 MFA 거부 수

- 계정 잠금 카운터가 재설정될 때까지의 시간(분)

- 계정이 자동으로 차단 해제될 때까지의 시간(분)

계정 잠금 설정을 구성하려면 이 설정을 완료합니다.

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>다단계 인증>계정 잠금으로 이동합니다. 다단계 인증을 보려면 [표시]를 클릭해야 할 수 있습니다.

사용 중인 환경에 값을 입력한 다음 저장을 선택합니다.

사용자 차단 및 차단 해제

사용자의 디바이스를 분실하거나 도난당한 경우 연결된 계정에 대한 Microsoft Entra 다단계 인증 시도를 차단할 수 있습니다. 차단된 사용자에 대한 모든 Microsoft Entra 다단계 인증 시도가 자동으로 거부됩니다. 사용자는 차단된 시간 이후 90일 동안 차단된 상태로 유지됩니다. 이 작업을 수행하는 방법을 설명은 테넌트에서 사용자를 차단 및 차단 해제하는 방법에 대한 비디오를 참조하세요.

사용자 차단

사용자를 차단하려면 다음 단계를 완료합니다.

- 보호>다단계 인증>사용자 차단/차단 해제로 이동합니다.

- 추가를 선택하여 사용자를 차단합니다.

- 차단된 사용자의 사용자 이름을 형식

username@domain.com으로 입력한 다음 이유 상자에 주석을 입력합니다. - 확인을 선택하여 사용자를 차단합니다.

사용자 차단 해제

사용자를 차단 해제하려면 다음 단계를 완료합니다.

- 보호>다단계 인증>사용자 차단/차단 해제로 이동합니다.

- 사용자 옆의 작업 열에서 차단 해제를 선택합니다.

- 차단 해제 이유 상자에서 주석을 입력합니다.

- 확인을 선택하여 사용자를 차단 해제합니다.

사기 행위 경고

사기 행위 경고 기능을 사용하면 사용자가 리소스에 액세스하려는 사기성 시도를 보고할 수 있습니다. 알 수 없고 의심스러운 MFA 프롬프트가 수신되면 사용자는 Microsoft Authenticator 앱을 사용하거나 휴대폰을 통해 사기 행위를 보고할 수 있습니다.

위험 기반 수정, 더 나은 보고 기능 및 최소 권한 관리를 위해 ID 보호와의 통합으로 인해 사기 행위 경고 대신 의심스러운 보고서 활동을 사용하는 것이 좋습니다.

다음과 같은 사기 행위 경고 구성 옵션을 사용할 수 있습니다.

사기 행위를 보고하는 사용자 자동 차단. 사용자가 사기 행위를 보고하는 경우 사용자 계정에 대한 Azure AD 다단계 인증 시도는 90일 동안 또는 관리자가 계정 차단을 해제할 때까지 차단됩니다. 관리자는 로그인 보고서를 사용하여 로그인을 검토하고 향후 사기 행위를 방지하기 위해 적절한 조치를 취할 수 있습니다. 그러면 관리자가 사용자의 계정 차단 을 해제할 수 있습니다.

초기 인사말 중 사기 행위를 보고할 코드. 사용자가 다단계 인증을 수행하기 위해 전화를 받으면 일반적으로 키를 눌러 # 로그인을 확인합니다. 사기 행위를 보고하기 위해 사용자는 코드를 입력한 후 키를 누릅니 #다. 이 코드는 기본적으로 0 이지만 사용자 지정할 수 있습니다. 자동 차단이 사용하도록 설정된 경우 사용자가 0#을 눌러 사기 행위를 신고한 후 1을 눌러 계정 차단을 확인해야 합니다.

참고 항목

Microsoft의 기본 음성 인사말은 0#을 눌러 사기 행위 경고를 제출하도록 사용자에게 지시합니다. 0 이외의 코드를 사용하려면 사용자에 대한 적절한 지침으로 사용자 지정 음성 인사말을 녹음하고 업로드합니다.

사기 행위 경고를 사용하도록 설정하고 구성하려면 다음 단계를 완료합니다.

- 최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>다단계 인증>사기 경고로 찾습니다.

- 사기 행위 경고 제출 허용을 사용 설정합니다.

- 사기 행위를 보고하는 사용자 자동 차단 또는 초기 인사말 중에 사기 행위를 보고하는 코드 설정을 필요한 대로 구성합니다.

- 저장을 선택합니다.

의심스러운 활동 보고

이제 업데이트된 MFA 사기 경고 기능인 의심스러운 작업 보고를 사용할 수 있습니다. 알 수 없는 의심스러운 MFA 프롬프트가 수신되면 사용자는 Microsoft Authenticator를 사용하거나 전화를 통해 사기 행위를 보고할 수 있습니다. 이러한 경고는 ID 보호과 통합되어 보다 포괄적인 적용 범위와 기능을 제공합니다.

MFA 프롬프트를 의심스러운 것으로 보고하는 사용자는 높은 사용자 위험으로 설정됩니다. 관리자는 위험 기반 정책을 사용하여 이러한 사용자에 대한 액세스를 제한하거나 사용자가 스스로 문제를 수정할 수 있도록 SSPR(셀프 서비스 암호 재설정)을 사용하도록 설정할 수 있습니다. 이전에 사기 경고 자동 차단 기능을 사용했고 위험 기반 정책에 대한 Microsoft Entra ID P2 라이선스가 없는 경우 위험 검색 이벤트를 사용하여 영향을 받는 사용자를 식별 및 사용하지 않도록 설정하고 로그인을 자동으로 방지할 수 있습니다. 위험 기반 정책 사용에 대한 자세한 내용은 위험 기반 액세스 정책을 참조하세요.

인증 방법 설정에서 의심스러운 작업 보고를 사용하도록 설정하려면:

- 최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>인증 방법>설정으로 이동합니다.

- 의심스러운 작업 보고를 사용으로 설정합니다. Microsoft 관리를 선택하면 이 기능은 사용하지 않도록 설정된 상태로 유지됩니다. Microsoft 관리 값에 대한 자세한 내용은 Microsoft Entra ID에서 인증 방법 보호를 참조하세요.

- 모든 사용자 또는 특정 그룹을 선택합니다.

- 보고 코드를 선택합니다.

- 저장을 클릭합니다.

참고 항목

테넌트가 구성된 사용자 지정 음성 보고 번호와 동시에 사기 경고를 사용하도록 설정한 상태에서 의심스러운 작업 보고를 사용하도록 설정하고 사용자 지정 음성 보고 값을 지정하면 의심스러운 작업 보고 사기 행위 경고 대신 값이 사용됩니다.

의심스러운 작업 이벤트 보기

사용자가 MFA 프롬프트를 의심스러운 것으로 보고하면 로그인 보고서(사용자가 거부한 로그인), 감사 로그 및 위험 검색 보고서에 이벤트가 표시됩니다.

위험 검색 보고서를 보려면 보호>ID 보호>위험 검색을 선택합니다. 위험 이벤트는 표준 위험 검색 보고서의 일부이며, 검색 형식 사용자가 의심스러운 작업을 보고함, 위험 수준 높음, 원본 최종 사용자가 보고함으로 표시됩니다.

로그인 보고서에서 사기 행위 보고서를 보려면 ID>모니터링 및 상태>로그인 로그>인증 세부 정보를 선택합니다. 사기 행위 보고서는 표준 Microsoft Entra 로그인 보고서의 일부이며 결과 세부 정보에 MFA 거부, 사기 행위 코드 입력으로 표시됩니다.

감사 로그에서 사기 행위 보고서를 보려면 ID>모니터링 및 상태>감사 로그를 선택합니다. 사기 행위 보고서가 사기 행위 보고서에 대한 테넌트 수준 설정에 따라 활동 유형 사기 행위가 보고됨 - MFA 차단 또는 사기 행위가 보고됨 - 수행된 작업 없음 아래에 표시됩니다.

참고 항목

암호 없는 인증을 수행하는 경우 사용자는 높은 위험으로 보고되지 않습니다.

의심스러운 작업 이벤트 관리

사용자가 프롬프트를 의심스럽다고 보고하면 ID 보호를 통해 위험을 조사하고 수정해야 합니다.

의심스러운 활동 및 사기 행위 경고 보고

의심스러운 작업 보고 및 레거시 사기 경고 구현은 동시에 작동할 수 있습니다. 대상 테스트 그룹과 함께 의심스러운 작업 보고를 사용하기 시작하는 동안 테넌트 전체의 사기 경고 기능을 그대로 유지할 수 있습니다.

자동 차단과 함께 사기 경고가 사용하도록 설정되고 의심스러운 작업 신고가 사용하도록 설정된 경우 사용자는 차단 목록에 추가되고 구성된 다른 모든 정책에 대해 고위험 및 범위 내로 설정됩니다. 이러한 사용자는 차단 목록에서 제거하고 MFA로 로그인할 수 있도록 위험을 수정해야 합니다.

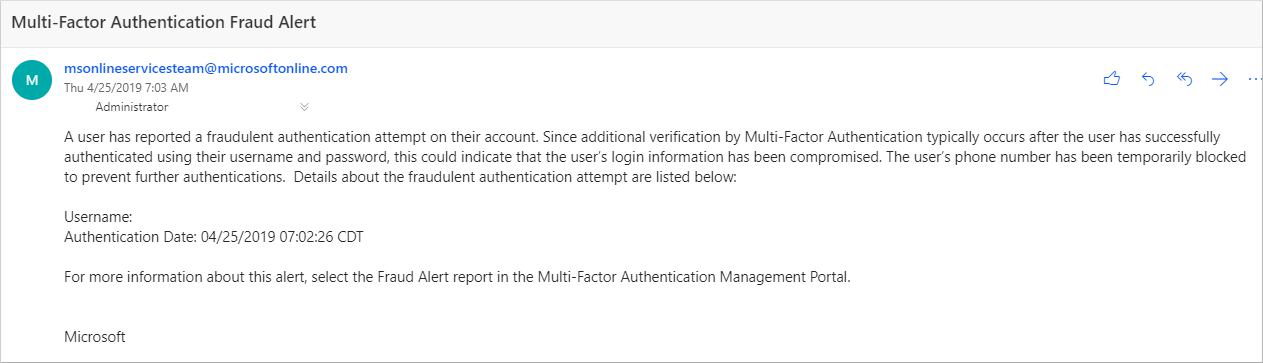

Notifications

사용자가 사기 행위 경고를 신고할 때 메일 알림을 보내도록 Microsoft Entra ID를 구성할 수 있습니다. 이러한 알림은 일반적으로 사용자의 계정 자격 증명이 손상될 수 있으므로 ID 관리자에게 전송됩니다. 다음 예제에서는 사기 행위 경고 알림 메일의 유형을 보여줍니다.

사기 행위 경고 알림을 구성하려면 다음을 수행합니다.

- 보호>다단계 인증>알림으로 이동합니다.

- 알림을 보낼 이메일 주소를 입력합니다.

- 기존 메일 주소를 제거하려면 메일 주소 옆의 ...을 선택한 다음 삭제를 선택합니다.

- 저장을 선택합니다.

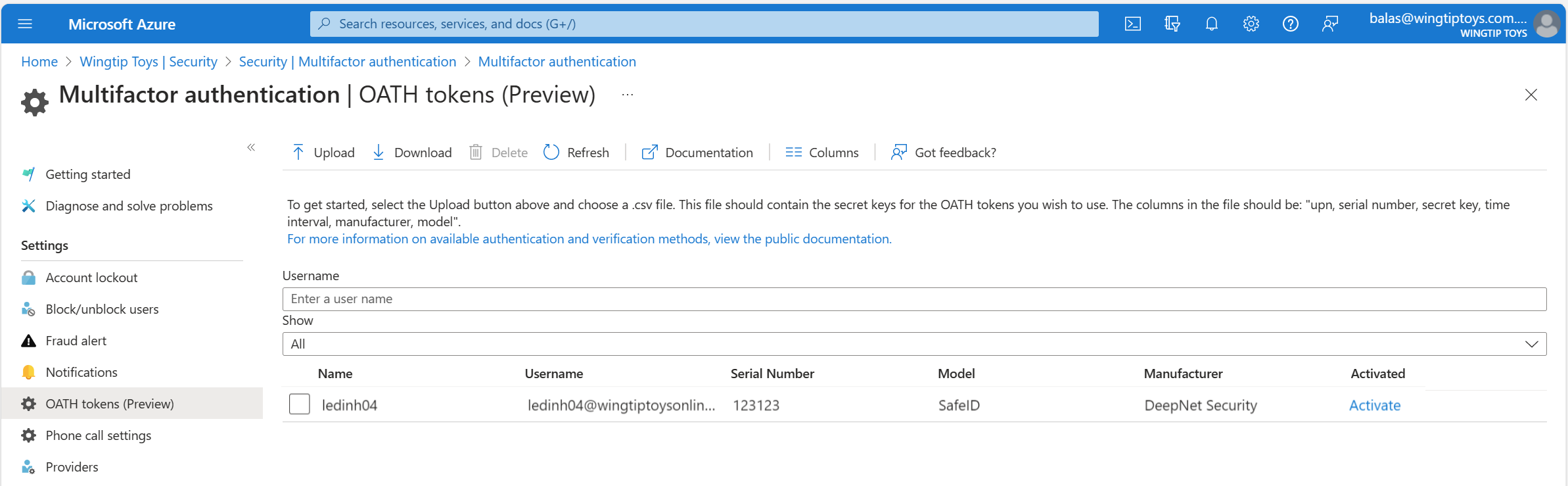

OATH 토큰

Microsoft Entra ID는 30초 또는 60초마다 코드를 새로 고치는 OATH-TOTP SHA-1 토큰 사용을 지원합니다. 선택한 공급업체에서 이러한 토큰을 구매할 수 있습니다.

OATH TOTP 하드웨어 토큰은 일반적으로 토큰에서 사전 프로그래밍된 비밀 키 또는 시드를 제공합니다. 다음 단계에 설명된 대로 Microsoft Entra ID에 이러한 키를 입력해야 합니다. 비밀 키는 128자로 제한되며 일부 토큰과는 호환되지 않을 수 있습니다. 비밀 키는 문자 a-z 또는 A-Z 및 숫자 1-7만 포함할 수 있습니다. Base32로 인코딩해야 합니다.

다시 지정할 수 있는 프로그래밍 가능한 OATH TOTP 하드웨어 토큰은 소프트웨어 토큰 설정 흐름에서 Microsoft Entra ID를 사용하여 설정할 수도 있습니다.

OATH 하드웨어 토큰은 공개 미리 보기의 일부로 지원됩니다. 미리 보기에 대한 자세한 내용은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

토큰을 획득한 후에는 CSV(쉼표로 구분된 값) 파일 형식으로 업로드해야 합니다. 이 예제와 같이 UPN, 일련 번호, 비밀 키, 시간 간격, 제조업체 및 모델을 포함합니다.

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

참고 항목

CSV 파일에 헤더 행을 포함해야 합니다.

Microsoft Entra 관리 센터에 Global 관리istrator로 로그인하고, 보호>다단계 인증>OATH 토큰으로 이동하고, CSV 파일을 업로드합니다.

CSV 파일의 크기에 따라 처리하는 데 몇 분 정도 소요될 수 있습니다. 새로 고침을 선택하여 상태를 가져옵니다. 파일에 오류가 있는 경우 오류가 나열된 CSV 파일을 다운로드할 수 있습니다. 다운로드한 CSV 파일의 필드 이름은 업로드된 버전과 다릅니다.

오류가 모두 처리되면 관리자는 토큰에 대해 활성화를 선택하고 토큰에 표시된 OTP를 입력하여 각 키를 활성화할 수 있습니다.

사용자는 언제든지 사용할 수 있도록 구성된 Microsoft Authenticator 앱과 같은 인증자 애플리케이션 또는 최대 5개의 OATH 하드웨어 토큰을 조합할 수 있습니다.

Important

각 토큰을 단일 사용자에게만 할당해야 합니다. 향후에는 보안 위험을 방지하기 위해 단일 토큰을 여러 사용자에게 할당하는 지원이 중단됩니다.

전화 통화 설정

사용자가 MFA 프롬프트에 대한 전화 통화를 수신하는 경우 해당 사용자의 경험(예: 발신자 ID 또는 음성 인사말)을 구성할 수 있습니다.

미국에서 MFA 발신자 ID를 구성하지 않은 경우 Microsoft의 음성 통화는 다음 번호에서 제공됩니다. 스팸 필터를 사용하는 사용자는 이 번호를 제외해야 합니다.

기본 전화번호: +1(855) 330-8653

다음 표에는 국가별로 더 많은 숫자가 나열되어 있습니다.

| 국가/지역 | 숫자 |

|---|---|

| 오스트리아 | +43 6703062076 |

| 방글라데시 | +880 9604606026 |

| 크로아티아 | +385 15507766 |

| 에콰도르 | +593 964256042 |

| 에스토니아 | +372 6712726 |

| 프랑스 | +33 744081468 |

| 가나 | +233 308250245 |

| 그리스 | +30 2119902739 |

| 과테말라 | +502 23055056 |

| 홍콩 특별 행정구 | +852 25716964 |

| 인도 | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| 요르단 | +962 797639442 |

| 케냐 | +254 709605276 |

| 네덜란드 | +31 202490048 |

| 나이지리아 | +234 7080627886 |

| 파키스탄 | +92 4232618686 |

| 폴란드 | +48 699740036 |

| 사우디아라비아 | +966 115122726 |

| 남아프리카 공화국 | +27 872405062 |

| 스페인 | +34 913305144 |

| 스리랑카 | +94 117750440 |

| 스웨덴 | +46 701924176 |

| 대만 | +886 277515260 |

| 튀르키예 | +90 8505404893 |

| 우크라이나 | +380 443332393 |

| 아랍에미리트 연합국 | +971 44015046 |

| 베트남 | +84 2039990161 |

참고 항목

경우에 따라 Microsoft Entra 다단계 인증 호출이 공용 전화망을 통해 이루어진 경우 발신자 ID를 지원하지 않는 통신사를 통해 호출이 라우팅되는 경우가 있습니다. 이 때문에 항상 Microsoft Entra 다단계 인증에서 발신자 ID를 보내더라도 이 ID가 보장되지 않습니다. 이는 Microsoft Entra 다단계 인증에서 제공하는 전화 통화 및 문자 메시지 모두에 적용됩니다. Microsoft Entra 다단계 인증에서 문자 메시지가 있는지 확인해야 하는 경우 메시지를 보내는 데 사용되는 SMS 짧은 코드란?을 참조하세요.

사용자 고유의 발신자 ID 번호를 구성하려면 다음 단계를 완료합니다.

- 보호>다단계 인증>전화 통화 설정으로 이동합니다.

- 사용자가 자신의 휴대폰에서 볼 수 있는 번호로 MFA 발신자 ID 번호를 설정합니다. 미국 기반 번호만 허용됩니다.

- 저장을 선택합니다.

참고 항목

경우에 따라 Microsoft Entra 다단계 인증 호출이 공용 전화망을 통해 이루어진 경우 발신자 ID를 지원하지 않는 통신사를 통해 호출이 라우팅되는 경우가 있습니다. 이 때문에 항상 Microsoft Entra 다단계 인증에서 발신자 ID를 보내더라도 이 ID가 보장되지 않습니다. 이는 Microsoft Entra 다단계 인증에서 제공하는 전화 통화 및 문자 메시지 모두에 적용됩니다. Microsoft Entra 다단계 인증에서 문자 메시지가 있는지 확인해야 하는 경우 메시지를 보내는 데 사용되는 SMS 짧은 코드란?을 참조하세요.

사용자 지정 음성 메시지

Microsoft Entra 다단계 인증에 대해 사용자 고유의 녹음 또는 인사말을 사용할 수 있습니다. 이러한 메시지는 기본 Microsoft 녹음에 추가하거나 이를 대체하여 사용할 수 있습니다.

이 작업을 시작하기 전에 다음 제한 사항을 고려하세요.

- 지원되는 파일 형식은 .wav 및 .mp3입니다.

- 파일 크기는 1MB로 제한됩니다.

- 인증 메시지 길이는 20초 미만이어야 합니다. 메시지가 20초보다 길면 인증이 실패할 수 있습니다. 메시지가 완료되고 인증 시간이 초과되기 전에 사용자가 응답하지 않을 수 있습니다.

사용자 지정 메시지 언어 동작

사용자 지정 음성 메시지가 사용자에게 재생될 때 메시지 언어는 다음 요소에 따라 달라집니다.

- 사용자의 언어.

- 사용자 브라우저에서 검색된 언어.

- 다른 인증 시나리오는 다르게 동작할 수 있습니다.

- 사용 가능한 사용자 지정 메시지의 언어.

- 이 언어는 사용자 지정 메시지가 추가될 때 관리자가 선택합니다.

예를 들어 사용자 지정 메시지가 하나만 있고 독일어인 경우:

- 독일어로 인증하는 사용자는 사용자 지정 독일어 메시지를 듣게 됩니다.

- 영어로 인증하는 사용자는 표준 영어 메시지를 듣게 됩니다.

사용자 지정 음성 메시지 기본값

다음 샘플 스크립트를 사용하여 나만의 사용자 지정 메시지를 만들 수 있습니다. 사용자 지정 메시지를 구성하지 않은 경우에는 이러한 구문이 기본값입니다.

| 메시지 이름 | 스크립트 |

|---|---|

| 인증 성공 | 로그인이 확인되었습니다. 안녕히 계세요. |

| 확장 프롬프트 | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 계속하려면 우물정자를 누르세요. |

| 사기 행위 확인 | 사기 행위 경고를 제출했습니다. 차단된 계정을 해제하려면 회사의 IT 지원 센터에 문의하세요. |

| 사기 행위 인사말(표준) | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 확인을 마치려면 우물정자를 누르세요. 이 확인을 시작하지 않은 경우 누군가가 계정에 액세스하려고 할 수 있습니다. 사기 행위 경고를 제출하려면 0 우물정자를 누릅니다. 이렇게 하면 회사의 IT 팀에 알리고 추가 인증 시도를 차단합니다. |

| 사기 행위가 보고됨 | 사기 행위 경고를 제출했습니다. 차단된 계정을 해제하려면 회사의 IT 지원 센터에 문의하세요. |

| 활성화 | Microsoft의 로그인 확인 시스템을 이용해 주셔서 감사합니다. 확인을 마치려면 우물정자를 누르세요. |

| 거부된 인증 다시 시도 | 확인이 거부되었습니다. |

| 다시 시도(표준) | Microsoft의 로그인 확인 시스템을 이용해 주셔서 감사합니다. 확인을 마치려면 우물정자를 누르세요. |

| 인사말(표준) | Microsoft의 로그인 확인 시스템을 이용해 주셔서 감사합니다. 확인을 마치려면 우물정자를 누르세요. |

| 인사말(PIN) | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 확인을 완료하려면 PIN을 입력하고 우물정자를 입력하세요. |

| 사기 인사말(PIN) | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 확인을 완료하려면 PIN을 입력하고 우물정자를 입력하세요. 이 확인을 시작하지 않은 경우 누군가가 계정에 액세스하려고 할 수 있습니다. 사기 행위 경고를 제출하려면 0 우물정자를 누릅니다. 이렇게 하면 회사의 IT 팀에 알리고 추가 인증 시도를 차단합니다. |

| 다시 시도(PIN) | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 확인을 완료하려면 PIN을 입력하고 우물정자를 입력하세요. |

| 숫자 뒤에 확장 프롬프트 | 이 확장으로 이미 전환된 경우 계속하려면 우물정자를 누르세요. |

| 인증이 거부됨 | 죄송합니다. 지금은 로그인할 수 없습니다. 나중에 다시 시도하세요. |

| 활성화 인사말(표준) | Microsoft의 로그인 확인 시스템을 이용해 주셔서 감사합니다. 확인을 마치려면 우물정자를 누르세요. |

| 활성화 다시 시도(표준) | Microsoft의 로그인 확인 시스템을 이용해 주셔서 감사합니다. 확인을 마치려면 우물정자를 누르세요. |

| 활성화 인사말(PIN) | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 확인을 완료하려면 PIN을 입력하고 우물정자를 입력하세요. |

| 숫자 앞에 확장 프롬프트 | Microsoft의 로그인 확인 시스템을 사용해 주셔서 감사합니다. 이 호출을 확장 <확장>으로 전송하세요. |

사용자 지정 메시지 설정

사용자 고유의 사용자 지정 메시지를 사용하려면 다음 단계를 완료합니다.

- 보호>다단계 인증>전화 통화 설정으로 이동합니다.

- 인사말 추가를 선택합니다.

- 인사말 유형(예: 인사말(표준) 또는 인증 성공)을 선택합니다.

- 언어를 선택합니다. 사용자 지정 메시지 언어 동작에 대한 이전 섹션을 참조하세요.

- 업로드할 .mp3 또는 .wav 사운드 파일을 찾아 선택합니다.

- 추가를 선택하고 저장을 선택합니다.

MFA 서비스 설정

앱 암호, 신뢰할 수 있는 IP, 확인 옵션 및 신뢰할 수 있는 디바이스의 다단계 인증 기억에 대한 설정을 서비스 설정에서 사용할 수 있습니다. 레거시 포털입니다.

보호>다단계 인증>시작>구성>추가 클라우드 기반 MFA 설정으로 이동하여 Microsoft Entra 관리 센터에서 서비스 설정에 액세스할 수 있습니다. 추가 서비스 설정 옵션이 포함된 창이나 탭이 열립니다.

신뢰할 수 있는 IP

Microsoft Entra 다단계 인증의 신뢰할 수 있는 IP 기능은 정의된 IP 주소 범위에서 로그인하는 사용자에 대한 다단계 인증 프롬프트를 바이패스합니다. 온-프레미스 환경에 대해 신뢰할 수 있는 IP 범위를 설정할 수 있습니다. 사용자가 이러한 위치 중 하나에 있는 경우 Microsoft Entra 다단계 인증 프롬프트가 없습니다. 신뢰할 수 있는 IP 기능에는 Microsoft Entra ID P1 버전이 필요합니다.

참고 항목

신뢰할 수 있는 IP는 MFA 서버를 사용하는 경우에만 개인 IP 범위를 포함할 수 있습니다. 클라우드 기반 Microsoft Entra 다단계 인증의 경우 공용 IP 주소 범위만 사용할 수 있습니다.

IPv6 범위는 명명된 위치(미리 보기) 인터페이스에서만 지원됩니다.

조직에서 온-프레미스 애플리케이션에 MFA를 제공하도록 NPS 확장을 사용하면 원본 IP 주소는 인증 시도가 통과하는 NPS 서버를 항상 나타냅니다.

| Microsoft Entra 테넌트 유형 | 신뢰할 수 있는 IP 기능 옵션 |

|---|---|

| 관리 | 특정 IP 주소 범위: 관리자는 회사 인트라넷에서 로그인하는 사용자에 대해 다단계 인증을 바이패스할 수 있는 IP 주소의 범위를 지정합니다. 신뢰할 수 있는 IP 범위는 50개까지 구성할 수 있습니다. |

| 페더레이션 | 모든 페더레이션된 사용자: 조직 내에서 로그인하는 모든 페더레이션된 사용자는 다단계 인증을 바이패스할 수 있습니다. 사용자는 AD FS(Active Directory Federation Services)에서 발급된 클레임을 사용하여 인증을 바이패스합니다. 특정 IP 주소 범위: 관리자는 회사 인트라넷에서 로그인하는 사용자에 대해 다단계 인증을 바이패스할 수 있는 IP 주소의 범위를 지정할 수 있습니다. |

신뢰할 수 있는 IP 바이패스는 회사 인트라넷 내부에서만 작동합니다. 모든 페더레이션된 사용자 옵션을 선택하고 사용자가 회사 인트라넷 외부에서 로그인한 경우 해당 사용자는 다단계 인증을 사용하여 인증해야 합니다. 이 프로세스는 사용자가 AD FS 클레임을 제시하는 경우에도 동일합니다.

참고 항목

사용자별 MFA 및 조건부 액세스 정책이 모두 테넌트에 구성된 경우 조건부 액세스 정책에 신뢰할 수 있는 IP를 추가하고 MFA 서비스 설정을 업데이트해야 합니다.

회사 네트워크 내의 사용자 환경

신뢰할 수 있는 IP 기능이 사용하지 않도록 설정된 경우 브라우저 흐름에는 다단계 인증이 필요합니다. 이전 리치 클라이언트 애플리케이션에는 앱 암호가 필요합니다.

신뢰할 수 있는 IP 기능이 사용된 경우 브라우저 흐름에는 다단계 인증이 필요하지 않습니다. 앱 암호는 사용자가 앱 암호를 만들지 않은 경우, 이전 리치 클라이언트 애플리케이션에는 필요하지 않습니다. 앱 암호를 사용한 후에는 암호는 필요합니다.

회사 네트워크 외부의 사용자 환경

신뢰할 수 있는 IP가 정의되었는지 여부에 관계없이 브라우저 흐름에는 다단계 인증이 필요합니다. 이전 리치 클라이언트 애플리케이션에는 앱 암호가 필요합니다.

조건부 액세스를 사용하여 명명된 위치를 사용하도록 설정

다음 단계를 수행하여 명명된 위치를 정의하는 조건부 액세스 규칙을 사용할 수 있습니다.

- 최소한 조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>조건부 액세스>명명된 위치로 이동합니다.

- 새 위치를 선택합니다.

- 위치에 대한 이름을 입력합니다.

- 신뢰할 수 있는 위치로 표시를 선택합니다.

- 사용 중인 환경에 대한 IP 범위를 CIDR 표기법으로 입력합니다. 예를 들어 40.77.182.32/27입니다.

- 만들기를 실행합니다.

조건부 액세스를 사용하여 신뢰할 수 있는 IP 기능을 사용하도록 설정

조건부 액세스 정책을 사용하여 신뢰할 수 있는 IP를 사용하도록 설정하려면 다음 단계를 완료합니다.

최소한 조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>조건부 액세스>명명된 위치로 이동합니다.

MFA에서 신뢰할 수 있는 IP 구성을 선택합니다.

서비스 설정 페이지의 신뢰할 수 있는 IP에서 다음 옵션 중 하나를 선택합니다.

내 인트라넷에서 발생하는 페더레이션된 사용자의 요청: 이 옵션을 선택하려면 확인란을 선택합니다. 회사 네트워크에서 로그인하는 모든 페더레이션된 사용자는 AD FS에서 발급한 클레임을 사용하여 다단계 인증을 바이패스합니다. AD FS에 적절한 트래픽에 인트라넷 클레임을 추가하는 규칙이 있는지 확인합니다. 규칙이 없는 경우 AD FS에서 다음 규칙을 만듭니다.

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);참고 항목

내 인 트라넷 옵션에서 페더레이션된 사용자의 요청에 대한 다단계 인증 건너뛰기는 위치에 대한 조건부 액세스 평가에 영향을 줍니다. insidecorporatenetwork 클레임이 있는 모든 요청은 해당 옵션이 선택된 경우 신뢰할 수 있는 위치에서 오는 것으로 처리됩니다.

공용 IP 중 특정 범위의 요청: 이 옵션을 선택하려면 CIDR 표기법을 사용하여 텍스트 상자에 IP 주소를 입력합니다.

- xxx.xxx.xxx.1에서 xxx.xxx.xxx.254 범위에 있는 IP 주소의 경우 xxx.xxx.xxx.0/24 같은 표기법을 사용합니다.

- 단일 IP 주소의 경우 xxx.xxx.xxx.xxx/32 같은 표기법을 사용합니다.

- 최대 50개의 IP 주소 범위를 입력합니다. 이러한 IP 주소에서 로그인한 사용자는 다단계 인증을 바이패스합니다.

저장을 선택합니다.

서비스 설정을 사용하여 신뢰할 수 있는 IP 기능을 사용하도록 설정

조건부 액세스 정책을 사용하지 않고 신뢰할 수 있는 IP를 사용하려면 다음 단계를 수행하여 Microsoft Entra 다단계 인증에 대한 서비스 설정을 구성하면 됩니다.

최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

보호>다단계 인증>추가 클라우드 기반 MFA 설정으로 이동

서비스 설정 페이지의 신뢰할 수 있는 IP 아래에 있는 다음 옵션 중 하나 또는 둘 다를 선택합니다.

내 인트라넷에 페더레이션된 사용자의 요청: 이 옵션을 선택하려면 확인란을 선택합니다. 회사 네트워크에서 로그인하는 모든 페더레이션된 사용자는 AD FS에서 발급한 클레임을 사용하여 다단계 인증을 바이패스합니다. AD FS에 적절한 트래픽에 인트라넷 클레임을 추가하는 규칙이 있는지 확인합니다. 규칙이 없는 경우 AD FS에서 다음 규칙을 만듭니다.

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);IP 주소 서브넷 중 지정된 범위의 요청: 이 옵션을 선택하려면 CIDR 표기법을 사용하여 텍스트 상자에 IP 주소를 입력합니다.

- xxx.xxx.xxx.1에서 xxx.xxx.xxx.254 범위에 있는 IP 주소의 경우 xxx.xxx.xxx.0/24 같은 표기법을 사용합니다.

- 단일 IP 주소의 경우 xxx.xxx.xxx.xxx/32 같은 표기법을 사용합니다.

- 최대 50개의 IP 주소 범위를 입력합니다. 이러한 IP 주소에서 로그인한 사용자는 다단계 인증을 바이패스합니다.

저장을 선택합니다.

확인 방법

서비스 설정 포털에서 사용자가 사용할 수 있는 인증 방법을 선택할 수 있습니다. 사용자가 Microsoft Entra 다단계 인증에 자신의 계정을 등록한 경우, 사용하도록 설정한 옵션에서 원하는 인증 방법을 선택합니다. 사용자 등록 프로세스에 대한 지침은 다단계 인증에 내 계정 설정에 제공됩니다.

다음과 같은 인증 방법을 사용할 수 있습니다.

| 메서드 | 설명 |

|---|---|

| 휴대폰에 전화 걸기 | 자동 음성 전화를 겁니다. 사용자가 전화를 받고 휴대폰에서 #을 눌러 인증합니다. 이 전화 번호는 온-프레미스 Active Directory와 동기화되지 않습니다. |

| 휴대폰에 문자 메시지 전송 | 확인 코드를 포함하는 문자 메시지를 보냅니다. 로그인 인터페이스에 이 확인 코드를 입력하라는 메시지가 표시됩니다. 이 프로세스를 단방향 SMS라고 합니다. 양방향 SMS는 사용자가 특정 코드를 다시 문자로 보내야 함을 의미합니다. 양방향 SMS는 2018년 11월 14일 이후 사용되지 않으며 지원되지 않습니다. 관리자는 이전에 양방향 SMS를 사용한 사용자에게 다른 방법을 사용하도록 설정해야 합니다. |

| 모바일 앱을 통한 알림 | 사용자의 휴대폰이나 등록된 디바이스로 푸시 알림을 보냅니다. 사용자는 알림을 보고 확인을 선택하여 인증을 완료합니다. Windows Phone, Android 및 iOS 장치의 경우 Microsoft Authenticator 앱을 사용할 수 있습니다. |

| 모바일 앱 또는 하드웨어 토큰의 확인 코드 | Microsoft Authenticator 앱은 30초마다 새로운 OATH 확인 코드를 생성합니다. 사용자는 로그인 인터페이스에 확인 코드를 입력합니다. Windows Phone, Android 및 iOS 장치의 경우 Microsoft Authenticator 앱을 사용할 수 있습니다. |

자세한 내용은 Microsoft Entra ID에서 사용할 수 있는 인증 및 확인 방법은 무엇인가요?를 참조하세요.

인증 방법 사용 및 사용 안 함

인증 방법을 사용하거나 사용하지 않도록 설정하려면 다음 단계를 완료합니다.

- 최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>사용자로 이동합니다.

- 사용자별 MFA를 선택합니다.

- 페이지 맨 위에 있는 다단계 인증에서 서비스 설정을 선택합니다.

- 서비스 설정 페이지의 확인 옵션에서 적절한 확인란을 선택하거나 선택 취소합니다.

- 저장을 선택합니다.

다단계 인증 기억

다단계 인증 기억 기능을 통해 사용자는 MFA를 사용하여 디바이스에 성공적으로 로그인한 후 지정된 기간(일) 동안 이후 인증을 바이패스합니다. 사용 편의성을 개선하고 사용자가 제공된 디바이스에서 MFA를 수행해야 하는 횟수를 최소화하려면 90일 이상의 기간을 선택합니다.

Important

계정 또는 디바이스가 손상된 경우 신뢰할 수 있는 디바이스의 MFA를 기억해두는 것이 보안에 도움될 수 있습니다. 회사 계정이 손상되거나 신뢰할 수 있는 디바이스를 분실하거나 도난당한 경우 MFA 세션을 취소해야 합니다.

철회 작업은 모든 디바이스에서 신뢰할 수 있는 상태를 철회하므로 사용자는 다단계 인증을 다시 수행해야 합니다. 다단계 인증을 위한 설정 관리에 설명된 것처럼 사용자에게 자신의 디바이스에서 원래 MFA 상태를 복원하도록 지시할 수도 있습니다.

기능 작동 방식

다단계 인증 저장 기능은 사용자가 로그인 시 X일 동안 다시 묻지 않음 상자를 선택한 경우 브라우저에서 영구 쿠키를 설정합니다. 쿠키가 만료될 때까지는 해당 브라우저에서 MFA를 다시 요청하는 메시지가 사용자에게 표시되지 않습니다. 사용자가 동일한 디바이스에서 다른 브라우저를 열거나 쿠키를 지우는 경우 다시 확인하라는 메시지가 표시됩니다.

비 브라우저 애플리케이션에는 앱이 최신 인증을 지원하는지 여부와 상관없이 XX일 동안 다시 묻지 않음 옵션이 표시되지 않습니다. 이러한 앱에서는 1시간마다 새로운 액세스 토큰을 제공하는 새로 고침 토큰을 사용합니다. 새로 고침 토큰의 유효성이 확인되면 Microsoft Entra ID가 마지막 다단계 인증이 지정된 기간(일) 내에 발생했는지 확인합니다.

이 기능을 사용하면 일반적으로 매번 메시지를 표시하는 웹앱의 인증 횟수가 감소합니다. 이 기능은 더 짧은 기간이 구성된 경우 일반적으로 180일마다 프롬프트를 표시하는 최신 인증 클라이언트에 대한 인증 수를 늘릴 수 있습니다. 조건부 액세스 정책과 결합될 경우 인증 수가 증가할 수도 있습니다.

Important

사용자가 Azure MFA 서버 또는 제3자 다단계 인증 솔루션을 통해 AD FS에 대해 다단계 인증을 수행하는 경우 다단계 인증 기억 기능은 AD FS의 로그인 유지 기능과 호환되지 않습니다.

사용자가 AD FS에서 로그인 유지를 선택하고 자신의 디바이스를 MFA에 대해 신뢰할 수 있는 것으로 표시하는 경우 해당 사용자는 다단계 인증 기억 일 수가 만료된 후 자동으로 인증되지 않습니다. Microsoft Entra ID는 새로운 다단계 인증을 요청하지만 AD FS는 다단계 인증을 다시 수행하는 대신, 원본 MFA 클레임 및 날짜와 함께 토큰을 반환합니다. 이 반응으로 Microsoft Entra ID 및 AD FS 간의 확인 루프가 시작됩니다.

다단계 인증 기억 기능은 B2B 사용자와 호환되지 않으며, 초대된 테넌트에 로그인할 때 B2B 사용자에게 표시되지 않습니다.

다단계 인증 기억 기능은 로그인 빈도 조건부 액세스 제어와 호환되지 않습니다. 자세한 내용은 조건부 액세스를 사용하여 인증 세션 관리 구성 문서를 참조하세요.

다단계 인증 기억 사용

사용자가 MFA 상태 및 바이패스 프롬프트를 기억하도록 허용하는 옵션을 사용 설정하고 구성하려면 다음 단계를 완료합니다.

- 최소한 인증 정책 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>사용자로 이동합니다.

- 사용자별 MFA를 선택합니다.

- 페이지 맨 위에 있는 다단계 인증에서 서비스 설정을 선택합니다.

- 서비스 설정 페이지의 다단계 인증 기억 아래에서 사용자가 신뢰하는 디바이스에 대한 다단계 인증을 기억하도록 허용을 선택합니다.

- 신뢰할 수 있는 디바이스가 다단계 인증을 바이패스할 수 있는 기간(일)을 설정합니다. 최적의 사용자 환경을 위해 90 일 이상으로 기간을 연장합니다.

- 저장을 선택합니다.

디바이스를 신뢰할 수 있음으로 표시

다단계 인증 기억 기능을 사용하도록 설정한 후 사용자가 다시 묻지 않음을 선택하여 로그인할 때 디바이스를 신뢰할 수 있는 디바이스로 표시할 수 있습니다.

다음 단계

자세한 내용은 Microsoft Entra ID에서 사용할 수 있는 인증 및 확인 방법은 무엇인가요?를 참조하세요.