Azure Automation에서 역할 권한 및 보안 관리

Azure RBAC(Azure 역할 기반 액세스 제어)를 사용하면 Azure 리소스 대한 액세스 권한을 관리할 수 있습니다. Azure RBAC를 사용하면 팀 내에서 업무를 분장하고 사용자, 그룹 및 애플리케이션에 해당 작업을 수행하는 데 필요한 액세스 권한만 부여할 수 있습니다. Azure Portal, Azure 명령줄 도구 또는 Azure 관리 API를 사용하여 사용자에게 역할 기반 액세스에 대한 권한을 부여할 수 있습니다.

Automation 계정의 역할

Azure Automation의 Automation 계정 범위에서 사용자, 그룹 및 애플리케이션에 적절한 Azure 역할을 할당하여 액세스 권한을 부여합니다. 다음은 Automation 계정에서 지원하는 기본 제공 역할입니다.

| 역할 | 설명 |

|---|---|

| Owner | 소유자 역할을 사용하면 Automation 계정을 관리하기 위해 다른 사용자, 그룹 및 애플리케이션에 대한 액세스 권한 제공이 포함된 Automation 계정 내에서 모든 리소스 및 동작에 액세스할 수 있습니다. |

| 참가자 | 참가자 역할을 사용하면 Automation 계정에 대한 다른 사용자의 액세스 권한 수정을 제외한 모든 사항을 관리할 수 있습니다. |

| 판독기 | 읽기 역할을 사용하여 Automation 계정의 모든 리소스를 볼 수 있습니다. 단, 변경할 수는 없습니다. |

| Automation 기여자 | Automation 기여자 역할을 사용하여 Automation 계정에 대한 다른 사용자의 액세스 권한을 수정하는 것을 제외하고 Automation 계정의 모든 리소스를 관리할 수 있습니다. |

| 자동화 연산자 | Automation 운영자 역할을 사용하여 Runbook 이름 및 속성을 볼 수 있으며, Automation 계정의 모든 Runbook에 대한 작업을 만들고 관리할 수 있습니다. 이 역할은 자격 증명 자산 및 Runbook과 같은 Automation 계정 리소스를 보거나 수정하지 않도록 보호하길 원하지만, 조직의 구성원이 이러한 Runbook을 실행하도록 하고 싶을 때 도움이 됩니다. |

| Automation 작업 연산자 | Automation 작업 운영자 역할을 사용하여 Automation 계정의 모든 Runbook에 대한 작업을 만들고 관리할 수 있습니다. |

| Automation Runbook 연산자 | Automation Runbook 운영자 역할을 사용하여 Runbook의 이름과 속성을 볼 수 있습니다. |

| Log Analytics 참가자 | Log Analytics 기여자는 모든 모니터링 데이터를 읽을 수 있고 모니터링 설정을 편집할 수 있습니다. 모니터링 설정 편집에는 VM에 VM 확장 추가, Azure Storage에서 로그 컬렉션을 구성할 수 있는 스토리지 계정 키 읽기, Automation 계정 만들기 및 구성, Azure Automation 기능 추가, 모든 Azure 리소스에 대한 Azure 진단 구성이 포함됩니다. |

| Log Analytics 독자 | Log Analytics Reader 역할을 사용하여 모든 모니터링 데이터를 보거나 검색할 수 있고, 모니터링 설정을 볼 수 있습니다. 여기에는 모든 Azure 리소스에 대한 Azure Diagnostics의 구성 보기가 포함됩니다. |

| Monitoring Contributor | 모니터링 기여자 역할을 사용하여 모든 모니터링 데이터를 읽고 모니터링 설정을 업데이트할 수 있습니다. |

| Monitoring Reader | Montioring Reader 역할을 사용하면 모든 모니터링 데이터를 읽을 수 있습니다. |

| 사용자 액세스 관리자 | 사용자 액세스 관리자 역할을 사용하여 Azure Automation 계정에 대한 사용자 액세스를 관리할 수 있습니다. |

역할 권한

다음 표에서는 각 역할에 부여되는 특정 권한에 대해 설명합니다. 여기에는 권한을 부여하는 작업과 권한을 제한하는 작업 안 함이 포함될 수 있습니다.

담당자

소유자는 액세스를 포함한 모든 것을 관리할 수 있습니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| Microsoft.Automation/automationAccounts/* | 모든 유형의 리소스를 만들고 관리하세요. |

참가자

기여자는 액세스를 제외한 모든 것을 관리할 수 있습니다. 다음 표에서 역할별로 부여된 권한과 거부된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| Microsoft.Automation/automationAccounts/* | 모든 유형의 리소스 만들기 및 관리 |

| 작업 안 함 | |

| Microsoft.Authorization/*/Delete | 역할 및 역할 할당 삭제하기. |

| Microsoft.Authorization/*/Write | 역할 및 역할 할당 만들기. |

| Microsoft.Authorization/elevateAccess/Action | 사용자 액세스 관리자를 만드는 기능을 거부합니다. |

판독기

참고 항목

최근에 Automation 계정에 대한 기본 제공 읽기 권한자 역할 권한을 변경했습니다. 자세한 정보

읽기 권한자 역할을 사용하면 Automation 계정의 모든 리소스를 볼 수 있습니다. 단, 변경은 할 수 없습니다.

| actions | 설명 |

|---|---|

| Microsoft.Automation/automationAccounts/read | Automation 계정의 모든 리소스를 봅니다. |

Automation 기여자

Automation 기여자는 액세스를 제외한 Automation 계정의 모든 리소스를 관리할 수 있습니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| Microsoft.Automation/automationAccounts/* | 모든 유형의 리소스를 만들고 관리하세요. |

| Microsoft.Authorization/*/read | 역할 및 역할 할당을 읽습니다. |

| Microsoft.Resources/deployments/* | 리소스 그룹 배포를 만들고 관리합니다. |

| Microsoft.Resources/subscriptions/resourceGroups/read | 리소스 그룹 배포를 읽습니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

| Microsoft.Insights/ActionGroups/* | 작업 그룹을 읽고, 쓰고, 삭제합니다. |

| Microsoft.Insights/ActivityLogAlerts/* | 활동 로그 경고를 읽고, 쓰고, 삭제합니다. |

| Microsoft.Insights/diagnosticSettings/* | 진단 설정을 읽고, 쓰고, 삭제합니다. |

| Microsoft.Insights/MetricAlerts/* | 근 실시간 메트릭 경고를 읽고 쓰고 삭제합니다. |

| Microsoft.Insights/ScheduledQueryRules/* | Azure Monitor에서 로그 경고를 읽고, 쓰고, 삭제합니다. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Log Analytics 작업 영역에 대한 키를 나열합니다. |

참고 항목

Automation 기여자 역할을 사용하면 관리 ID(대상 리소스에 대한 적절한 권한이 설정된 경우) 또는 실행 계정을 통해 모든 리소스에 액세스할 수 있습니다. Automation 실행 계정은 기본적으로 구독에 대한 기여자 권한으로 구성됩니다. 최소 권한의 원칙을 따르고 Runbook을 실행하는 데 필요한 권한만 신중하게 할당합니다. 예를 들어 Automation 계정이 Azure VM을 시작하거나 중지하는 데만 필요한 경우 실행 계정 또는 관리 ID에 VM을 시작하거나 중지하는 권한만 할당해야 합니다. 마찬가지로, Runbook이 Blob Storage에서 읽는 경우 읽기 전용 권한을 할당합니다.

권한을 할당할 때는 관리 ID에 할당된 Azure RBAC(역할 기반 액세스 제어)를 사용하는 것이 좋습니다. 수명 중 관리와 거버넌스를 포함하여 시스템 또는 사용자가 할당한 관리 ID를 사용하는 가장 적합한 방법에 관한 권장 사항을 검토합니다.

자동화 연산자

Automation 운영자는 작업을 만들고 관리할 수 있으며 Automation 계정의 모든 Runbook에 대한 Runbook 이름 및 속성을 읽을 수 있습니다.

참고 항목

개별 Runbook에 대한 연산자 액세스를 제어하려는 경우 이 역할을 설정하지 마세요. 대신 Automation 작업 연산자 역할과 Automation Runbook 연산자 역할을 결합하여 사용하세요.

다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| Microsoft.Authorization/*/read | 인증을 읽습니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Hybrid Runbook Worker 리소스를 읽습니다. |

| Microsoft.Automation/automationAccounts/jobs/read | Runbook의 작업을 나열합니다. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | 일시 중지된 작업을 다시 시작합니다. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | 진행 중인 작업을 취소합니다. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | 작업 스트림 및 출력을 읽습니다. |

| Microsoft.Automation/automationAccounts/jobs/output/read | 작업의 출력을 가져옵니다. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | 진행 중인 작업을 일시 중지합니다. |

| Microsoft.Automation/automationAccounts/jobs/write | 작업을 만듭니다. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Azure Automation 작업 일정을 가져옵니다. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Azure Automation 작업 일정을 만듭니다. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Automation 계정에 연결된 작업 영역을 가져옵니다. |

| Microsoft.Automation/automationAccounts/read | Azure Automation 계정을 가져옵니다. |

| Microsoft.Automation/automationAccounts/runbooks/read | Azure Automation Runbook을 가져옵니다. |

| Microsoft.Automation/automationAccounts/schedules/read | Azure Automation 일정 자산을 가져옵니다. |

| Microsoft.Automation/automationAccounts/schedules/write | Azure Automation 일정 자산을 만들거나 업데이트합니다. |

| Microsoft.Resources/subscriptions/resourceGroups/read | 역할 및 역할 할당을 읽습니다. |

| Microsoft.Resources/deployments/* | 리소스 그룹 배포를 만들고 관리합니다. |

| Microsoft.Insights/alertRules/* | 경고 규칙을 만들고 관리합니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

| Microsoft.ResourceHealth/availabilityStatuses/read | 지정된 범위의 모든 리소스에 대한 가용성 상태를 가져옵니다. |

Automation 작업 연산자

Automation 작업 운영자 역할은 Automation 계정 범위에서 부여됩니다. 이렇게 하면 운영자 권한으로 계정의 모든 Runbook에 대한 작업을 만들고 관리할 수 있습니다. Automation 계정이 포함된 리소스 그룹에 대한 읽기 권한이 작업 운영자 역할에 부여되면 해당 역할의 멤버는 Runbook을 시작할 수 있습니다. 그러나 Runbook을 만들거나 편집하거나 삭제할 수는 없습니다.

다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| Microsoft.Authorization/*/read | 인증을 읽습니다. |

| Microsoft.Automation/automationAccounts/jobs/read | Runbook의 작업을 나열합니다. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | 일시 중지된 작업을 다시 시작합니다. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | 진행 중인 작업을 취소합니다. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | 작업 스트림 및 출력을 읽습니다. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | 진행 중인 작업을 일시 중지합니다. |

| Microsoft.Automation/automationAccounts/jobs/write | 작업을 만듭니다. |

| Microsoft.Resources/subscriptions/resourceGroups/read | 역할 및 역할 할당을 읽습니다. |

| Microsoft.Resources/deployments/* | 리소스 그룹 배포를 만들고 관리합니다. |

| Microsoft.Insights/alertRules/* | 경고 규칙을 만들고 관리합니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Hybrid Runbook Worker 그룹을 읽습니다. |

| Microsoft.Automation/automationAccounts/jobs/output/read | 작업의 출력을 가져옵니다. |

Automation Runbook 연산자

Automation Runbook 운영자 역할은 Runbook 범위에서 부여됩니다. Automation Runbook 연산자 역할은 Runbook의 이름 및 속성을 볼 수 있습니다. Automation 작업 연산자 역할과 결합된 이 역할을 사용하면 연산자가 Runbook에 작업을 만들고 관리할 수 있습니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Runbook을 나열합니다. |

| Microsoft.Authorization/*/read | 인증을 읽습니다. |

| Microsoft.Resources/subscriptions/resourceGroups/read | 역할 및 역할 할당을 읽습니다. |

| Microsoft.Resources/deployments/* | 리소스 그룹 배포를 만들고 관리합니다. |

| Microsoft.Insights/alertRules/* | 경고 규칙을 만들고 관리합니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

Log Analytics 참가자

Log Analytics 기여자는 모든 모니터링 데이터를 읽을 수 있고 모니터링 설정을 편집할 수 있습니다. 모니터링 설정 편집에는 VM에 VM 확장 추가하기, Azure Storage에서 로그 컬렉션을 구성할 수 있도록 스토리지 계정 키 읽기, Automation 계정 만들기 및 구성하기, Azure Automation 기능 추가하기, 모든 Azure 리소스에 대한 Azure 진단 구성하기가 포함됩니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| */read | 암호를 제외한 모든 유형의 리소스를 읽습니다. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | 가상 머신 확장을 만들고 관리합니다. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | 클래식 스토리지 계정 키를 나열합니다. |

| Microsoft.Compute/virtualMachines/extensions/* | 클래식 가상 머신 확장을 만들고 관리합니다. |

| Microsoft.Insights/alertRules/* | 경고 규칙을 읽고 쓰고 삭제합니다. |

| Microsoft.Insights/diagnosticSettings/* | 진단 설정을 읽고, 쓰고, 삭제합니다. |

| Microsoft.OperationalInsights/* | Azure Monitor 로그를 관리합니다. |

| Microsoft.OperationsManagement/* | 작업 영역에서 Azure Automation 기능을 관리합니다. |

| Microsoft.Resources/deployments/* | 리소스 그룹 배포를 만들고 관리합니다. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | 리소스 그룹 배포를 만들고 관리합니다. |

| Microsoft.Storage/storageAccounts/listKeys/action | 스토리지 계정 키를 나열합니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

| Microsoft.HybridCompute/machines/extensions/write | Azure Arc 확장을 설치 또는 업데이트합니다. |

Log Analytics 독자

Log Analytics 읽기 권한자는 모든 Azure 리소스에 대한 Azure 진단 구성을 포함하여 모든 모니터링 데이터 및 모니터링 설정을 볼 수 있습니다. 다음 표에서 역할별로 부여된 권한 또는 거부된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| */read | 암호를 제외한 모든 유형의 리소스를 읽습니다. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Azure Monitor 로그에서 쿼리를 관리합니다. |

| Microsoft.OperationalInsights/workspaces/search/action | Azure Monitor 로그 데이터를 검색합니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

| 작업 안 함 | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | 공유 액세스 키를 읽을 수 없습니다. |

Monitoring Contributor

모니터링 기여자는 모든 모니터링 데이터를 읽을 수 있고 모니터링 설정을 업데이트할 수 있습니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| */read | 암호를 제외한 모든 유형의 리소스를 읽습니다. |

| Microsoft.AlertsManagement/alerts/* | 경고를 관리합니다. |

| Microsoft.AlertsManagement/alertsSummary/* | 경고 대시보드를 관리합니다. |

| Microsoft.Insights/AlertRules/* | 경고 규칙을 관리합니다. |

| Microsoft.Insights/components/* | Application Insights 구성 요소를 관리합니다. |

| Microsoft.Insights/DiagnosticSettings/* | 진단 설정을 관리합니다. |

| Microsoft.Insights/eventtypes/* | 구독의 활동 로그 이벤트(관리 이벤트)를 나열합니다. 이 권한은 활동 로그에 대한 프로그래밍 액세스 및 포털 액세스 둘 다에 적용됩니다. |

| Microsoft.Insights/LogDefinitions/* | 이 권한은 포털을 통해 활동 로그에 액세스해야 하는 사용자에게 필요합니다. 활동 로그의 로그 범주를 나열합니다. |

| Microsoft.Insights/MetricDefinitions/* | 메트릭 정의(리소스에 사용할 수 있는 메트릭 형식 목록)를 읽습니다. |

| Microsoft.Insights/Metrics/* | 리소스에 대한 메트릭을 읽습니다. |

| Microsoft.Insights/Register/Action | Microsoft Insights 공급자 등록 |

| Microsoft.Insights/webtests/* | Application Insights 웹 테스트를 관리합니다. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Azure Monitor 로그 솔루션 팩을 관리합니다. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | 검색을 저장한 Azure Monitor 로그를 관리합니다. |

| Microsoft.OperationalInsights/workspaces/search/action | Log Analytics 작업 영역 검색 |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Log Analytics 작업 영역에 대한 키를 나열합니다. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Azure Monitor 로그 스토리지 인사이트 구성을 관리합니다. |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

| Microsoft.WorkloadMonitor/workloads/* | 워크로드를 관리합니다. |

Monitoring Reader

모니터링 읽기 권한자는 모든 모니터링 데이터를 읽을 수 있습니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| */read | 암호를 제외한 모든 유형의 리소스를 읽습니다. |

| Microsoft.OperationalInsights/workspaces/search/action | Log Analytics 작업 영역 검색 |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

사용자 액세스 관리자

사용자 액세스 관리자는 Azure 리소스에 대한 사용자 액세스를 관리할 수 있습니다. 다음 표에서 역할별로 부여된 권한을 확인하세요.

| actions | 설명 |

|---|---|

| */read | 모든 리소스 읽기 |

| Microsoft.Authorization/* | 권한 관리 |

| Microsoft.Support/* | 지원 티켓을 만들고 관리합니다. |

읽기 권한자 역할 액세스 권한

Important

전반적인 Azure Automation 보안 태세를 강화하기 위해 기본 제공 RBAC 읽기 권한자는 API 호출 GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION을 통해 Automation 계정 키에 액세스할 수 없습니다.

Automation 계정에 대한 기본 제공 읽기 권한자 역할은 API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION를 사용하여 Automation 계정 키를 가져올 수 없습니다. 이 작업은 권한이 낮은 원치 않는 악의적인 행위자가 자동화 계정 키에 액세스할 수 있고 상승된 권한 수준으로 작업을 수행할 수 있게 되는 보안 위험이 생길 수 있는 중요한 정보를 제공하는 높은 권한 작업입니다.

API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION에 액세스하려면 소유자, 기여자 또는 Automation 기여자 같은 기본 제공 역할로 전환하여 Automation 계정 키에 액세스하는 것이 좋습니다. 기본적으로 이러한 역할에는 listKeys 권한이 있습니다. 모범 사례로 Automation 계정 키에 액세스할 수 있는 제한된 권한의 사용자 지정 역할을 만드는 것을 권장합니다. 사용자 지정 역할의 경우 역할 정의에 Microsoft.Automation/automationAccounts/listKeys/action 권한을 추가해야 합니다.

Azure Portal에서 사용자 지정 역할을 만드는 방법에 대해 자세히 알아봅니다.

기능 설정 권한

이어지는 섹션에서는 업데이트 관리 기능과 변경 내용 추적 및 인벤토리 기능을 사용하도록 설정하는 데 필요한 최소 권한에 대해 설명합니다.

VM에서 업데이트 관리 기능과 변경 내용 추적 및 인벤토리 기능을 사용하도록 설정하는 데 필요한 권한

| 작업 | 사용 권한 | 최소 범위 |

|---|---|---|

| 새 배포 쓰기 | Microsoft.Resources/deployments/* | 구독 |

| 새 리소스 그룹 쓰기 | Microsoft.Resources/subscriptions/resourceGroups/write | 구독 |

| 새로운 기본 작업 영역 만들기 | Microsoft.OperationalInsights/workspaces/write | Resource group |

| 새 계정 만들기 | Microsoft.Automation/automationAccounts/write | Resource group |

| 작업 영역 및 계정 연결 | Microsoft.OperationalInsights/workspaces/writeMicrosoft.Automation/automationAccounts/read | 작업 영역자동화 계정 |

| MMA 확장 만들기 | Microsoft.Compute/virtualMachines/write | 가상 머신 |

| 저장된 검색 만들기 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

| 범위 구성 만들기 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

| 온보딩 상태 확인 - 작업 영역 읽기 | Microsoft.OperationalInsights/workspaces/read | 작업 영역 |

| 온보딩 상태 확인 - 계정의 연결된 작업 영역 속성 읽기 | Microsoft.Automation/automationAccounts/read | Automation 계정 |

| 온보딩 상태 확인 - 솔루션 읽기 | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | 솔루션 |

| 온보딩 상태 확인 - VM 읽기 | Microsoft.Compute/virtualMachines/read | 가상 머신 |

| 온보딩 상태 확인 - 계정 읽기 | Microsoft.Automation/automationAccounts/read | Automation 계정 |

| VM에 대한 작업 영역 온보딩 확인1 | Microsoft.OperationalInsights/workspaces/read | 구독 |

| Log Analytics 공급자 등록 | Microsoft.Insights/register/action | 구독 |

1 이 권한은 VM 포털 환경을 통해 기능을 사용하도록 설정하는 데 필요합니다.

Automation 계정에서 업데이트 관리 기능과 변경 내용 추적 및 인벤토리 기능을 사용하도록 설정하는 데 필요한 권한

| 작업 | 사용 권한 | 최소 범위 |

|---|---|---|

| 새 배포 만들기 | Microsoft.Resources/deployments/* | 구독 |

| 새 리소스 그룹 만들기 | Microsoft.Resources/subscriptions/resourceGroups/write | 구독 |

| AutomationOnboarding 블레이드 - 새 작업 영역 만들기 | Microsoft.OperationalInsights/workspaces/write | Resource group |

| AutomationOnboarding 블레이드 - 연결된 작업 영역 읽기 | Microsoft.Automation/automationAccounts/read | Automation 계정 |

| AutomationOnboarding 블레이드 - 솔루션 읽기 | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | 솔루션 |

| AutomationOnboarding 블레이드 - 작업 영역 읽기 | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | 작업 영역 |

| 작업 영역 및 계정에 대한 링크 만들기 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

| Shoebox의 계정 쓰기 | Microsoft.Automation/automationAccounts/write | 어카운트 |

| 저장된 검색 만들기/편집 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

| 범위 구성 만들기/편집 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

| Log Analytics 공급자 등록 | Microsoft.Insights/register/action | 구독 |

| 2단계 - 여러 VM을 사용하도록 설정 | ||

| VMOnboarding 블레이드 - MMA 확장 만들기 | Microsoft.Compute/virtualMachines/write | 가상 머신 |

| 저장된 검색 만들기/편집 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

| 범위 구성 만들기/편집 | Microsoft.OperationalInsights/workspaces/write | 작업 영역 |

Hybrid Worker 그룹 및 Hybrid Worker에 대한 역할 권한 관리

Automation에서 Azure 사용자 지정 역할을 만들고 Hybrid Worker 그룹 및 Hybrid Worker에 다음 권한을 부여할 수 있습니다.

- 확장 기반 Hybrid Runbook Worker

- 에이전트 기반 Windows Hybrid Runbook Worker

- 에이전트 기반 Linux Hybrid Runbook Worker

업데이트 관리 권한

업데이트 관리를 사용하여 동일한 Microsoft Entra 테넌트에 있는 여러 구독의 컴퓨터에, 또는 Azure Lighthouse를 사용하는 여러 테넌트에 걸쳐 업데이트 배포를 평가하고 예약할 수 있습니다. 다음 표에는 업데이트 배포를 관리하는 데 필요한 권한이 나와 있습니다.

| 리소스 | 역할 | 범위 |

|---|---|---|

| Automation 계정 | 가상 머신 참가자 | 계정의 리소스 그룹 |

| Log Analytics 작업 영역 | Log Analytics 참가자 | Log Analytics 작업 영역 |

| Log Analytics 작업 영역 | Log Analytics 독자 | 구독 |

| 솔루션 | Log Analytics 참가자 | 솔루션 |

| 가상 머신 | 가상 머신 참가자 | 가상 머신 |

| 가상 머신에 대한 작업 | ||

| 업데이트 일정 실행 기록 보기(소프트웨어 업데이트 구성 시스템 실행) | 판독기 | Automation 계정 |

| 가상 머신에 대한 작업 | 사용 권한 | |

| 업데이트 일정 만들기(소프트웨어 업데이트 구성) | Microsoft.Compute/virtualMachines/write | 정적 VM 목록 및 리소스 그룹인 경우 |

| 업데이트 일정 만들기(소프트웨어 업데이트 구성) | Microsoft.OperationalInsights/workspaces/analytics/query/action | 비 Azure 동적 목록을 사용할 때 작업 영역 리소스 ID인 경우 |

참고 항목

업데이트 관리를 사용하는 경우 스크립트에 대한 실행 정책이 RemoteSigned인지 확인합니다.

Automation 계정에 Azure RBAC 구성

다음 섹션에서는 Azure Portal 및 PowerShell을 통해 Automation 계정에서 Azure RBAC를 구성하는 방법을 보여줍니다.

Azure Portal을 사용하여 Azure RBAC 구성

Azure Portal에 로그인하고 Automation 계정 페이지에서 Automation 계정을 엽니다.

액세스 제어(IAM)를 선택하고 사용 가능한 역할 목록에서 역할을 선택합니다. Automation 계정이 지원하는 기본 제공 역할이나 사용자가 정의한 사용자 지정 역할을 선택할 수 있습니다. 권한을 부여하려는 사용자에게 역할을 할당합니다.

세부 단계에 대해서는 Azure Portal을 사용하여 Azure 역할 할당을 참조하세요.

참고 항목

역할 기반 액세스 제어는 Automation 계정 범위에서만 설정할 수 있으며 Automation 계정 아래의 리소스에는 설정할 수 없습니다.

사용자로부터 역할 할당 제거

Automation 계정을 관리하지 않는 사용자 또는 더 이상 조직에서 일하지 않는 사용자의 액세스 권한을 제거할 수 있습니다. 다음 단계에서는 사용자로부터 역할 할당을 제거하는 방법을 보여 줍니다. 자세한 내용은 Azure 역할 할당 제거를 참조하세요.

관리 그룹, 구독, 리소스 그룹 또는 리소스 등, 액세스 권한을 제거하려는 범위의 액세스 제어(IAM)를 엽니다.

역할 할당 탭을 선택하여 이 범위의 모든 역할 할당을 봅니다.

역할 할당 목록에서 제거할 역할 할당이 있는 사용자 옆에 확인 표시를 추가합니다.

제거를 선택합니다.

PowerShell을 사용하여 Azure RBAC 구성

다음 Azure PowerShell cmdlet을 사용하여 Automation 계정에 역할 기반 액세스를 구성할 수도 있습니다.

Get-AzRoleDefinition은 Microsoft Entra ID에서 사용할 수 있는 모든 Azure 역할을 나열합니다. 이 cmdlet을 Name 매개 변수와 함께 사용하여 특정 역할에서 수행할 수 있는 모든 작업을 나열할 수 있습니다.

Get-AzRoleDefinition -Name 'Automation Operator'

예제 출력은 다음과 같습니다.

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment에 지정된 범위의 Azure 역할 할당이 나열됩니다. 이 cmdlet은 매개 변수 없이 해당 구독에서 이루어진 모든 역할 할당을 반환합니다. ExpandPrincipalGroups 매개 변수를 사용하여 지정된 사용자에 대한 액세스 할당과 해당 사용자가 속한 그룹을 나열합니다.

예제: 다음 cmdlet을 사용하여 해당 Automation 계정에 속한 모든 사용자와 그 역할을 나열합니다.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

예제 출력은 다음과 같습니다.

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/cc594d39-ac10-46c4-9505-f182a355c41f

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : 15f26a47-812d-489a-8197-3d4853558347

ObjectType : User

New-AzRoleAssignment를 사용하여 특정 범위에서 사용자, 그룹 및 애플리케이션에 액세스 권한을 할당합니다.

예제: 다음 명령을 사용하여 Automation 계정 범위의 사용자에 "Automation 운영자" 역할을 할당합니다.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

예제 출력은 다음과 같습니다.

RoleAssignmentId : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/25377770-561e-4496-8b4f-7cba1d6fa346

Scope : /subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : f5ecbe87-1181-43d2-88d5-a8f5e9d8014e

ObjectType : User

Remove-AzRoleAssignment를 사용하여 특정 범위에서 지정된 사용자, 그룹 또는 애플리케이션의 액세스 권한을 제거합니다.

예제: 다음 명령을 사용하여 Automation 계정 범위의 Automation 운영자 역할에서 사용자를 제거합니다.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

위 예제에서 sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Name, Automation account name을 사용자의 계정 정보로 바꿉니다. 사용자 역할 할당 제거로 넘어가기 전에 확인하라는 메시지가 표시되면 예를 선택합니다.

Automation 운영자 역할에 대한 사용자 환경 - Automation 계정

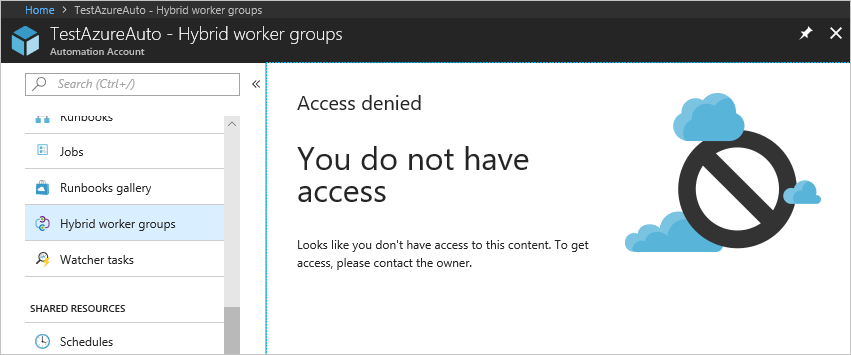

Automation 계정 범위에서 Automation 운영자 역할이 할당된 사용자가 본인이 할당된 Automation 계정을 볼 때 사용자는 해당 Automation 계정에서 생성된 Runbook, Runbook 작업 및 일정 목록만 볼 수 있고 이 사용자는 이러한 항목의 정의를 볼 수 없습니다. 사용자는 Runbook 작업을 시작, 중지, 일시 중단, 다시 시작 또는 예약할 수 있습니다. 그러나 사용자는 구성, Hybrid Runbook Worker 그룹 또는 DSC 노드와 같은 다른 Automation 리소스에는 액세스할 수 없습니다.

Runbook에 Azure RBAC 구성

Azure Automation을 사용하면 특정 Runbook에 Azure 역할을 할당할 수 있습니다. 이렇게 하려면 다음 스크립트를 실행하여 특정 Runbook에 사용자를 추가합니다. 이 스크립트는 Automation 계정 관리자 또는 테넌트 관리자가 실행할 수 있습니다.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

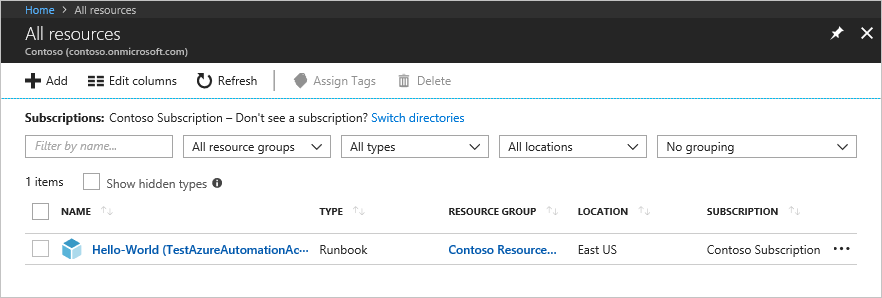

스크립트가 실행되면 사용자가 Azure Portal에 로그인하고 모든 리소스를 선택하도록 합니다. 사용자는 목록에서 본인이 Automation Runbook 운영자로 추가된 Runbook을 볼 수 있습니다.

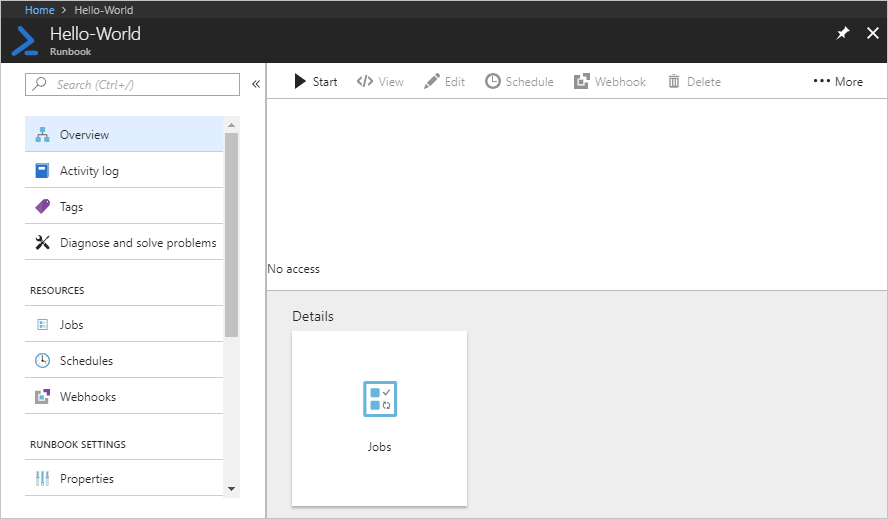

Automation 운영자 역할에 대한 사용자 환경 - Runbook

Runbook 범위에서 Automation 운영자 역할이 할당된 사용자가 할당된 Runbook을 볼 때 사용자는 해당 Runbook을 시작하고 Runbook 작업을 볼 수만 있습니다.

다음 단계

- 보안 가이드라인에 대해 알아보려면 Azure Automation의 보안 모범 사례를 참조하세요.

- PowerShell을 사용하는 Azure RBAC에 대한 자세한 내용은 Azure PowerShell을 사용하여 Azure 역할 할당 추가 또는 제거를 참조하세요.

- Runbook 유형에 대한 자세한 내용은 Azure Automation Runbook 유형을 참조하세요.

- Runbook을 시작하려면 Azure Automation에서 Runbook 시작을 참조하세요.