Azure VMware Solution이란?

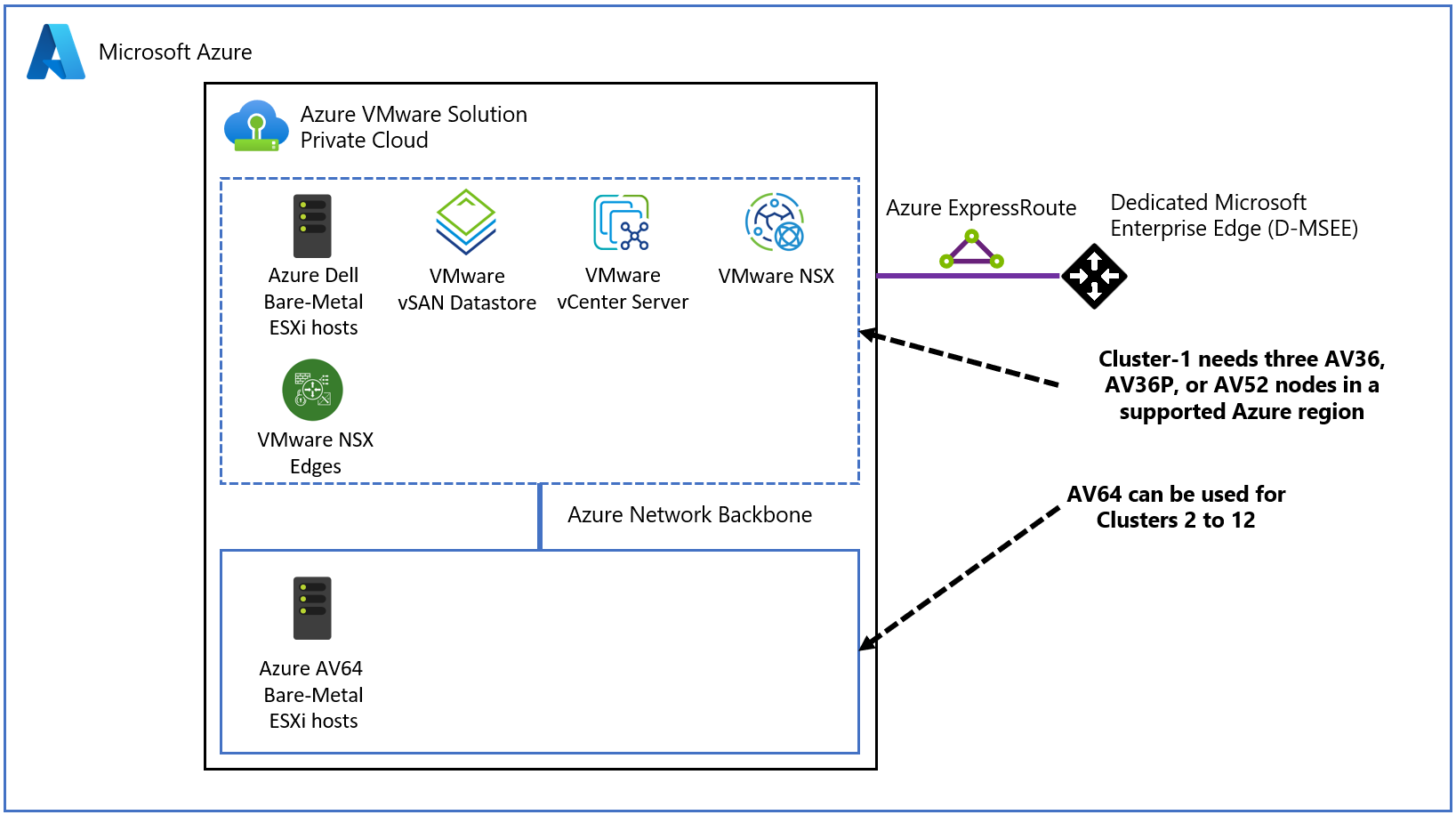

Azure VMware Solution은 전용 운영 체제 미설치 Azure 인프라에서 빌드된 VMware vSphere 클러스터가 포함된 프라이빗 클라우드를 제공합니다. Azure VMware Solution은 Azure Commercial 및 Azure Government에서 사용할 수 있습니다. 최소 초기 배포는 3개의 호스트이며, 클러스터당 최대 16개의 호스트를 더 추가할 수 있는 옵션이 있습니다. 프로비전된 모든 프라이빗 클라우드에는 VMware vCenter Server, VMware vSAN, VMware vSphere 및 VMware NSX가 있습니다. 따라서 온-프레미스 환경에서 워크로드를 마이그레이션하고, 새 VM(가상 머신)을 배포하고, 프라이빗 클라우드에서 Azure 서비스를 사용할 수 있습니다. SLA에 대한 자세한 내용은 Azure 서비스 수준 계약 페이지를 참조하세요.

Azure VMware Solution은 향상된 기능과 업그레이드에 대해 지속적으로 유효성을 검사하고 테스트하는 VMware 유효성이 검사된 솔루션입니다. Microsoft에서 프라이빗 클라우드 인프라 및 소프트웨어를 관리하고 유지 관리하므로 사용자는 프라이빗 클라우드에서 워크로드를 개발하고 실행하는 데 집중하여 비즈니스 가치를 제공할 수 있습니다.

다이어그램에서는 Azure, Azure 서비스 및 온-프레미스 환경에서 프라이빗 클라우드와 VNet 간의 인접성을 보여줍니다. 프라이빗 클라우드에서 Azure 서비스 또는 VNet으로의 네트워크 액세스는 Azure 서비스 엔드포인트의 SLA 기반 통합을 제공합니다. ExpressRoute Global Reach는 온-프레미스 환경을 Azure VMware Solution 프라이빗 클라우드에 연결합니다.

호스트, 클러스터 및 프라이빗 클라우드

Azure VMware Solution 클러스터는 하이퍼 컨버지드 인프라를 기반으로 합니다. 다음 표는 호스트의 CPU, 메모리, 디스크 및 네트워크 사양을 보여 줍니다.

| 호스트 유형 | CPU(코어/GHz) | RAM(GB) | vSAN Cache Tier(TB, raw) | vSAN Capacity Tier(TB, raw) | 국가별 가용성 |

|---|---|---|---|---|---|

| AV36 | 듀얼 Intel Xeon Gold 6140 CPU(Skylake 마이크로아키텍처), 18코어/CPU @ 2.3GHz, 총 36개의 물리적 코어(하이퍼스레딩이 있는 72개의 논리적 코어) | 576 | 3.2(NVMe) | 15.20(SSD) | 선택된 지역(*) |

| AV36P | 듀얼 Intel Xeon Gold 6240 CPU(Cascade Lake 마이크로아키텍처), 18코어/CPU @ 2.6GHz / 3.9GHz Turbo, 총 36개의 물리적 코어(하이퍼스레딩이 있는 72개의 논리적 코어) | 768 | 1.5(인텔 캐시) | 19.20(NVMe) | 선택된 지역(*) |

| AV52 | 듀얼 Intel Xeon Platinum 8270 CPU(Cascade Lake 마이크로아키텍처), 26코어/CPU @ 2.7GHz / 4.0GHz Turbo, 총 52개의 물리적 코어(하이퍼스레딩이 있는 104개의 논리적 코어) | 1,536 | 1.5(인텔 캐시) | 38.40(NVMe) | 선택된 지역(*) |

| AV64 | 듀얼 Intel Xeon Platinum 8370C CPU(Ice Lake 마이크로아키텍처), 32코어/CPU @ 2.8GHz / 3.5GHz Turbo, 총 64개의 물리적 코어(하이퍼스레딩이 있는 128개의 논리적 코어) | 1,024 | 3.84(NVMe) | 15.36(NVMe) | 선택된 지역(**) |

Azure VMware Solution 클러스터에는 최소 3개의 호스트가 필요합니다. 단일 Azure VMware Solution 프라이빗 클라우드에서 동일한 형식의 호스트만 사용할 수 있습니다. 클러스터를 빌드하거나 스케일링하는 데 사용되는 호스트는 격리된 호스트 풀에서 제공합니다. 이러한 호스트는 하드웨어 테스트를 통과했으며 클러스터에 추가되기 전에 모든 데이터를 안전하게 삭제했습니다.

위의 모든 호스트 형식에는 100Gbps 네트워크 인터페이스 처리량이 포함됩니다.

(*) Azure 가격 책정 계산기를 통해 세부 정보를 확인할 수 있습니다.

(**) AV64 필수 조건: AV64를 추가하기 전에 AV36, AV36P 또는 AV52로 배포된 Azure VMware Solution 프라이빗 클라우드가 필요합니다.

Azure Portal 또는 Azure CLI를 통해 신규 프라이빗 클라우드를 배포하거나 기존 프라이빗 클라우드의 크기를 조정할 수 있습니다.

AV64 노드 크기의 Azure VMware Solution 프라이빗 클라우드 확장

AV64는 새 Azure VMware Solution 호스트 SKU로, 기존 AV36, AV36P 또는 AV52 SKU를 사용하여 빌드된 Azure VMware Solution 프라이빗 클라우드를 확장(만들지 않음)할 수 있습니다. Microsoft 설명서를 사용하여 지역에서 AV64 SKU의 가용성을 확인합니다.

AV64 사용의 필수 조건

AV64 클러스터 배포에 대한 다음 필수 조건을 참조하세요.

Azure VMware 솔루션 프라이빗 클라우드는 AV64 지원 지역/AZ에서 AV36, AV36P 또는 AV52를 사용하여 만들어집니다.

AV64 클러스터 관리를 위해 /23 주소 블록 1개 또는 /25 주소 블록 3개(연속 또는 인접하지 않은)가 필요합니다.

고객 시나리오에 대한 지원 가능성

기존 Azure VMware Solution 프라이빗 클라우드를 사용하는 고객: 고객이 Azure VMware Solution 프라이빗 클라우드를 배포한 경우 별도의 AV64 vCenter 노드 클러스터를 해당 프라이빗 클라우드에 추가하여 프라이빗 클라우드를 스케일링할 수 있습니다. 이 시나리오에서 고객은 다음 단계를 사용해야 합니다.

- 최소 3개의 노드를 사용하여 Microsoft에서 AV64 할당량 승인을 받습니다. AV64를 사용하여 확장하려는 Azure VMware Solution 프라이빗 클라우드에 기타 세부 정보를 추가합니다.

- AV64 호스트와 함께 기존 Azure VMware Solution 추가 클러스터 워크플로를 사용하여 확장합니다.

고객이 새 Azure VMware Solution 프라이빗 클라우드를 만들 예정임: 고객이 AV64 SKU를 확장에만 사용할 수 있는 새 Azure VMware Solution 프라이빗 클라우드를 원하는 경우입니다. 이 경우 고객은 AV36, AV36P 또는 AV52 SKU를 사용하여 Azure VMware Solution 프라이빗 클라우드를 빌드해야 한다는 필수 조건을 충족합니다. 고객은 AV64를 사용하여 확장하기 전에 AV36, AV36P 또는 AV52 SKU의 노드를 3개 이상 구입해야 합니다. 이 시나리오에서는 다음 단계를 사용합니다.

- 각각 3개 이상의 노드를 사용하여 Microsoft에서 AV36, AV36P 또는 AV52 및 AV64 할당량 승인을 받습니다.

- AV36, AV36P 또는 AV52 SKU를 사용하여 Azure VMware Solution 프라이빗 클라우드를 만듭니다.

- AV64 호스트와 함께 기존 Azure VMware Solution 추가 클러스터 워크플로를 사용하여 확장합니다.

Azure VMware Solution 확대 클러스터 프라이빗 클라우드: AV64 SKU는 Azure VMware Solution 확대 클러스터 프라이빗 클라우드에서 지원되지 않습니다. 즉, Azure VMware Solution 확대 클러스터 프라이빗 클라우드에는 AV64 기반 확장이 불가능합니다.

AV64 클러스터 vSAN FD(장애 도메인) 디자인 및 권장 사항

기존 Azure VMware Solution 호스트 클러스터에는 명시적 vSAN FD 구성이 없습니다. 추론은 클러스터 내에서 두 호스트가 Azure 지역 내에서 동일한 물리적 장애 도메인에 상주하지 않도록 하는 호스트 할당 논리입니다. 이 기능은 기본적으로 vSAN FD 구성이 가져와야 하는 스토리지에 대한 복원력 및 고가용성을 제공합니다. vSAN FD에 대한 자세한 내용은 VMware 설명서에서 찾을 수 있습니다.

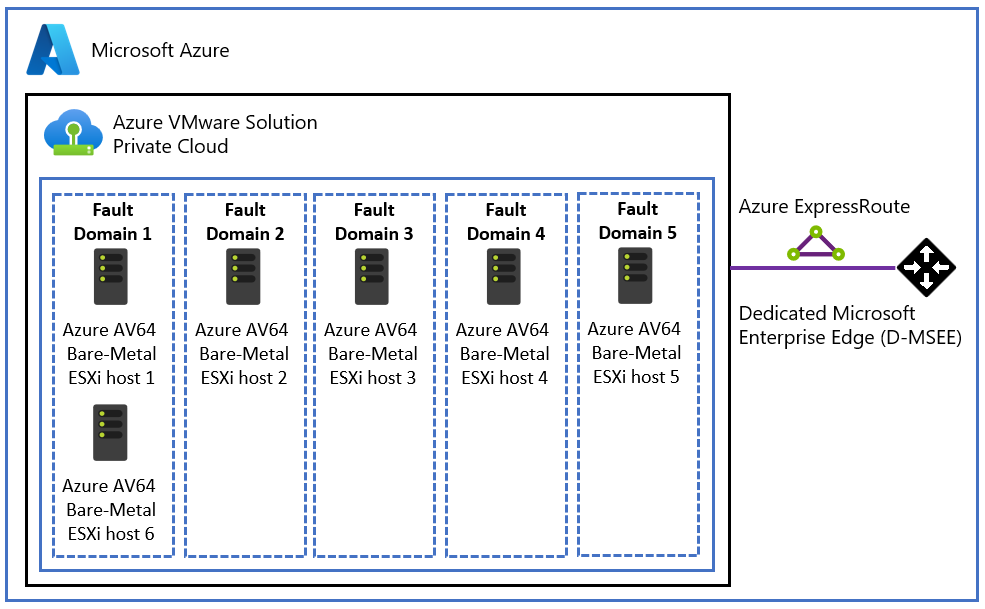

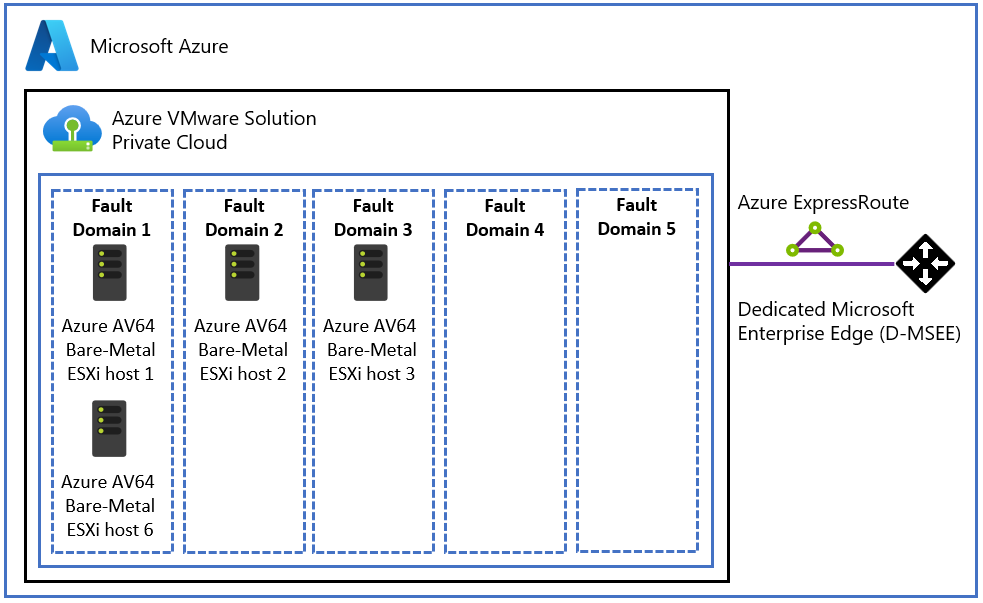

Azure VMware Solution AV64 호스트 클러스터에는 명시적 vSAN FD(장애 도메인) 구성이 있습니다. Azure VMware Solution 컨트롤 플레인은 AV64 클러스터에 대해 5개의 vSAN FD(장애 도메인)를 구성합니다. 사용자가 클러스터의 호스트를 3개 노드에서 16개 노드로 스케일 업함에 따라 호스트는 5개의 FD에서 균등하게 분산됩니다.

클러스터 크기 권장 사항

지원되는 Azure VMware Solution 최소 vSphere 노드 클러스터 크기는 3개입니다. vSAN 데이터 중복성은 3개 호스트의 최소 클러스터 크기가 서로 다른 vSAN FD에 있는지 확인하여 처리됩니다. 3개 호스트가 있는 vSAN 클러스터에서 다른 FD에 있는 각 호스트에서 FD가 실패할 경우(예: 랙 상단 스위치 실패) vSAN 데이터가 보호됩니다. 개체 만들기(새 VM, VMDK 등)와 같은 작업은 실패합니다. ESXi 호스트가 유지 관리 모드로 전환되거나 다시 부팅되는 유지 관리 작업도 마찬가지입니다. 이러한 시나리오를 방지하려면 최소 4개의 ESXi 호스트를 사용하여 vSAN 클러스터를 배포하는 것이 좋습니다.

AV64 호스트 제거 워크플로 및 모범 사례

AV64 클러스터 vSAN FD(장애 도메인) 구성과 모든 FD 간에 분산된 호스트가 필요하기 때문에 AV64 클러스터에서 호스트 제거는 다른 SKU를 사용하는 기존 Azure VMware Solution 호스트 클러스터의 경우와 다릅니다.

현재 사용자는 포털 또는 API를 사용하여 클러스터에서 제거할 하나 이상의 호스트를 선택할 수 있습니다. 한 가지 조건은 클러스터에 최소 3개의 호스트가 있어야 한다는 것입니다. 그러나 AV64 클러스터는 AV64가 vSAN FD를 사용하는 경우 특정 시나리오에서 다르게 동작합니다. 모든 호스트 제거 요청에 대해 잠재적인 vSAN FD 불균형이 있는지 확인됩니다. 호스트 제거 요청이 불균형을 만드는 경우 http 409 충돌 응답을 나타내며 요청이 거부됩니다. http 409 충돌 응답 상태 코드는 요청이 대상 리소스(호스트)의 현재 상태와 충돌했음을 나타냅니다.

다음 세 가지 시나리오에서는 일반적으로 오류가 발생하는 인스턴스의 예를 보여 주고, vSAN FD(장애 도메인) 불균형을 만들지 않으면서 호스트를 제거하는 데 사용할 수 있는 다양한 방법을 설명합니다.

호스트를 제거하면 가장 많이 채워진 FD와 가장 적게 채워진 FD 간의 호스트 차이가 둘 이상이 되는 vSAN FD 불균형이 발생합니다. 다음 예제에서 사용자는 다른 FD에서 호스트를 제거하기 전에 FD 1에서 호스트 중 하나를 제거해야 합니다.

여러 호스트 제거 요청이 동시에 수행되고 특정 호스트 제거로 인해 불균형이 발생합니다. 이 시나리오에서 Azure VMware Solution 컨트롤 플레인은 호스트만 제거하므로 불균형을 만들지 않습니다. 다음 예제에서 사용자는 클러스터 크기를 4 이하로 줄이지 않는 한, 동일한 FD에서 두 호스트를 모두 사용할 수는 없습니다.

선택한 호스트 제거로 인해 활성 vSAN FD가 3개 미만입니다. 모든 AV64 지역에 5개의 FD가 있는 경우에는 이 시나리오가 발생하지 않을 것으로 예상됩니다. 호스트를 추가하는 동안 Azure VMware Solution 제어 평면은 5개의 FD에서 호스트가 균등하게 추가되도록 합니다. 다음 예제에서 사용자는 FD 1에서 호스트 중 하나를 제거할 수 있지만 FD 2 또는 3에서는 제거할 수 없습니다.

vSAN FD 불균형을 유발하지 않고 제거할 수 있는 호스트를 식별하는 방법: 사용자는 vSphere Client 인터페이스로 이동하여 vSAN FD 및 각각에 연결된 호스트의 현재 상태를 가져올 수 있습니다. 이렇게 하면 vSAN FD 균형 상태에 영향을 주지 않으면서 제거할 수 있는 호스트(이전 예제 기반)를 식별하고 제거 작업의 오류를 방지할 수 있습니다.

AV64 지원 RAID 구성

이 표에서는 AV64 클러스터에서 지원되는 RAID 구성 및 호스트 요구 사항 목록을 제공합니다. RAID-6 FTT2 및 RAID-1 FTT3 정책은 향후 AV64 SKU에서 지원될 예정입니다. Microsoft는 고객이 6개 이상의 노드가 있는 AV64 클러스터에 대한 RAID-5 FTT1 vSAN 스토리지 정책을 사용하여 SLA(서비스 수준 계약)를 충족하도록 합니다.

| RAID 구성 | FTT(허용 실패) | 필요한 최소 호스트 |

|---|---|---|

| RAID-1(미러링) 기본 설정입니다. | 1 | 3 |

| RAID-5(이레이져 코딩) | 1 | 4 |

| RAID-1(미러링) | 2 | 5 |

스토리지

Azure VMware Solution은 Azure Storage 서비스를 사용하여 vSAN에 포함된 용량 이상으로 데이터 저장소 용량을 확장하도록 지원하므로 클러스터를 스케일링하지 않고도 데이터 저장소 용량을 확장할 수 있습니다. 자세한 내용은 데이터 저장소 용량 확장 옵션을 참조하세요.

네트워킹

Azure VMware Solution은 온-프레미스 사이트 및 Azure 기반 리소스에서 액세스할 수 있는 프라이빗 클라우드 환경을 제공합니다. Azure ExpressRoute, VPN 연결 또는 Azure Virtual WAN과 같은 서비스는 연결을 제공합니다. 그러나 이러한 서비스에는 서비스를 활성화하기 위한 특정 네트워크 주소 범위와 방화벽 포트가 필요합니다.

프라이빗 클라우드를 배포할 때 관리, 프로비저닝 및 vMotion을 위한 개인 네트워크가 만들어집니다. 이러한 프라이빗 네트워크를 사용하여 VMware vCenter Server 및 VMware NSX-T Data Center, NSX-T Manager 및 가상 머신 vMotion 또는 배포에 액세스합니다.

ExpressRoute Global Reach는 프라이빗 클라우드를 온-프레미스 환경에 연결하는 데 사용됩니다. Microsoft Edge 수준에서 회로를 직접 연결합니다. 연결하려면 구독에서 온-프레미스에 연결되는 ExpressRoute 회로를 사용하는 vNet(가상 네트워크)이 필요합니다. 그 이유는 vNet 게이트웨이(ExpressRoute 게이트웨이)가 트래픽을 전송할 수 없기 때문입니다. 즉, 동일한 게이트웨이에 두 개의 회로를 연결할 수 있지만 회로 간에 트래픽을 보내지 않습니다.

각 Azure VMware Solution 환경은 '로컬' 피어링 위치에 Global Reach를 연결할 수 있는 자체 ExpressRoute 지역(자체 가상 MSEE 디바이스)입니다. 한 지역에 있는 Azure VMware Solution 인스턴스 여러 개를 같은 피어링 위치에 연결할 수 있습니다.

참고 항목

예를 들어 로컬 규정으로 인해 ExpressRoute Global Reach가 활성화되지 않은 위치의 경우 Azure IaaS VM을 사용하여 라우팅 솔루션을 빌드해야 합니다. 몇 가지 예제는 Azure 클라우드 채택 프레임워크 - 네트워크 토폴로지 및 Azure VMware Solution에 대한 연결을 참조하세요.

프라이빗 클라우드에 배포된 가상 머신은 Azure Virtual WAN 공용 IP 기능을 통해 인터넷에 액세스할 수 있습니다. 새 프라이빗 클라우드의 경우 기본적으로 인터넷 액세스가 비활성화되어 있습니다.

자세한 내용은 네트워킹 아키텍처를 참조하세요.

액세스 및 보안

Azure VMware Solution 프라이빗 클라우드에서는 보안 강화를 위해 vSphere 역할 기반 액세스 제어를 사용합니다. vSphere SSO LDAP 기능을 Microsoft Entra ID와 통합할 수 있습니다. 자세한 내용은 액세스 및 ID 아키텍처 페이지를 참조하세요.

vSAN 미사용 데이터 암호화는 기본적으로 사용하도록 설정되며, vSAN 데이터 저장소 보안을 제공하는 데 사용됩니다. 자세한 내용은 스토리지 아키텍처를 참조하세요.

데이터 보존 및 고객 데이터

Azure VMware Solution은 고객 데이터를 저장하지 않습니다.

VMware 소프트웨어 버전

Azure VMware Solution 프라이빗 클라우드의 새 배포에 사용되는 VMware Solution 소프트웨어 버전은 다음과 같습니다.

| 소프트웨어 | 버전 |

|---|---|

| VMware vCenter Server | 7.0 U3o |

| VMware ESXi | TianfuCup HotPatch가 포함된 7.0 U3o |

| VMware vSAN | 7.0 U3 |

| VMware vSAN 온디스크 형식 | 15 |

| VMware vSAN 스토리지 아키텍처 | OSA |

| VMware NSX | 4.1.1 |

| VMware HCX | 4.7.0 |

| VMware Site Recovery Manager | 8.7.0.3 |

| VMware vSphere Replication | 8.7.0.3 |

현재 실행 중인 소프트웨어 버전은 기존 프라이빗 클라우드에 추가된 새 클러스터에 적용됩니다.

호스트 및 소프트웨어 수명 주기 유지 관리

Azure VMware Solution 프라이빗 클라우드 및 VMware 소프트웨어를 정기적으로 업그레이드하면 프라이빗 클라우드에서 최신 보안, 안정성 및 기능 집합이 실행됩니다. 자세한 내용은 호스트 유지 관리 및 수명 주기 관리를 참조하세요.

프라이빗 클라우드 모니터링

Azure VMware Solution을 구독에 배포하면 Azure Monitor 로그가 자동으로 생성됩니다.

프라이빗 클라우드에서 다음을 수행할 수 있습니다.

- 각 VM에서 로그를 수집합니다.

- Linux 및 Windows VM에서 MMA 에이전트를 다운로드하고 설치합니다.

- Azure 진단 확장을 사용하도록 설정합니다.

- 새 쿼리를 만들고 실행합니다.

- 일반적으로 VM에서 실행하는 것과 동일한 쿼리를 실행합니다.

Azure VMware Solution 내의 모니터링 패턴은 IaaS 플랫폼 내의 Azure VM과 유사합니다. 자세한 내용 및 방법은 Azure Monitor를 사용하여 Azure VM 모니터링을 참조하세요.

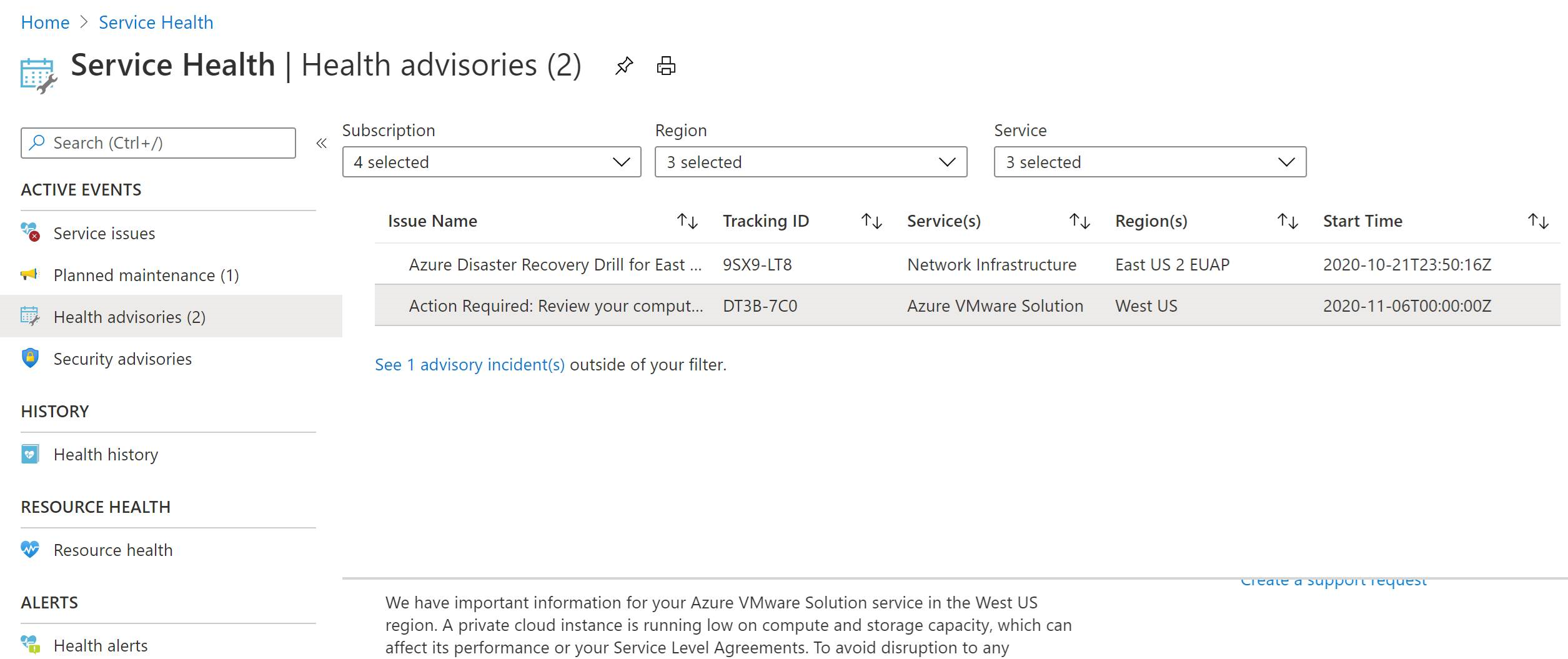

고객 커뮤니케이션

Azure Portal에서 Service Health를 통해 게시된 서비스 문제, 계획된 유지 관리, 상태 공지 및 보안 공지 알림을 확인할 수 있습니다. 이러한 알림에 대해 활동 로그 경고를 설정할 때 시기 적절한 조치를 취할 수 있습니다. 자세한 내용은 Azure Portal을 사용하여 Service Health 경고 만들기를 참조하세요.

Azure VMware Solution 책임 매트릭스 - Microsoft 및 고객

Azure VMware Solution은 제품과 관련된 두 당사자인 고객과 Microsoft의 고유한 역할과 책임을 정의하는 공유 책임 모델을 구현합니다. 공유 역할 책임은 다음 두 표에 자세히 설명되어 있습니다.

공유 책임 매트릭스 테이블은 고객과 Microsoft가 프라이빗 클라우드 및 고객 애플리케이션 워크로드를 배포하고 관리할 때 처리하는 주요 작업을 간략하게 설명합니다.

다음 표에는 가장 빈번한 작업과 정의를 포함하는 고객과 Microsoft 간의 역할 및 책임에 대한 자세한 목록이 나열되어 있습니다. 추가 질문은 Microsoft에 문의하세요.

| 역할 | 작업/세부 정보 |

|---|---|

| Microsoft Azure VMware Solution | 물리적 인프라

(선택 사항) VMware HCX는 완전히 구성된 컴퓨팅 프로필을 추가 기능으로 클라우드 측에 배포합니다. (선택 사항) VMware SRM 배포, 업그레이드 및 스케일 업/스케일 다운 지원 - 프라이빗 클라우드 플랫폼 및 VMware HCX |

| 고객 님 | Microsoft에 Azure VMware Solution 호스트 견적 요청 다음을 사용하여 Azure Portal에서 프라이빗 클라우드에 대한 요청을 계획하고 만듭니다.

포털에서 클러스터에 대한 호스트 요청 추가 또는 삭제 파트너(타사) 솔루션의 배포/수명 주기 관리 |

| 파트너 에코시스템 | 제품/솔루션 지원. 참고로 다음은 지원되는 Azure VMware Solution 파트너 솔루션/제품 중 일부입니다.

|

다음 단계

다음 단계는 주요 프라이빗 클라우드 아키텍처 개념을 배우는 것입니다.