ExpressRoute 개인 피어링을 통한 사이트 간 VPN 구성

RFC 1918 IP 주소를 사용하여 ExpressRoute 개인 피어링을 통해 가상 네트워크 게이트웨이에 대해 사이트 간 VPN을 구성할 수 있습니다. 이 구성은 다음과 같은 이점을 제공합니다.

개인 피어링을 통한 트래픽이 암호화됩니다.

가상 네트워크 게이트웨이에 연결하는 지점 및 사이트 간 사용자가 ExpressRoute(사이트 간 터널을 통해)를 사용하여 온-프레미스 리소스에 액세스할 수 있습니다.

ExpressRoute 개인 피어링을 통해 사이트 간 VPN 연결을 동일한 VPN 게이트웨이에서 인터넷을 통한 사이트 간 VPN 연결과 동시에 배포할 수 있습니다.

이 기능은 기본 SKU를 제외한 모든 VPN SKU에 사용할 수 있습니다.

필수 조건

이 구성을 완료하려면 다음 사전 요구 사항을 충족하는지 확인합니다.

VPN Gateway가 생성되거나 생성될 VNet에 연결되는 작동하는 ExpressRoute 회로가 있습니다.

ExpressRoute 회로를 통해 VNet의 RFC1918(개인) IP를 통해 리소스에 연결할 수 있습니다.

라우팅

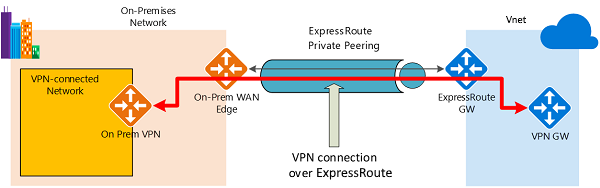

그림 1에서는 ExpressRoute 개인 피어링을 통한 VPN 연결의 예를 보여 줍니다. 이 예제에서는 ExpressRoute 개인 피어링을 통해 Azure 허브 VPN Gateway에 연결된 온-프레미스 네트워크 내의 네트워크를 볼 수 있습니다. 이 구성에서 중요한 점은 ExpressRoute와 VPN 경로를 통한 온-프레미스 네트워크와 Azure 간의 라우팅입니다.

그림 1

다음과 같이 연결 설정은 간단합니다.

ExpressRoute 회로와 개인 피어링을 사용하여 ExpressRoute 연결을 설정합니다.

이 문서에 안내된 단계를 사용하여 VPN 연결을 설정합니다.

온-프레미스 네트워크에서 Azure로의 트래픽

온-프레미스 네트워크에서 Azure로의 트래픽에 대해 Azure 접두사는 ExpressRoute 개인 피어링 BGP와 VPN BGP(VPN Gateway에 BGP가 구성된 경우) 모두를 통해 보급됩니다. 그러면 온-프레미스 네트워크에서 Azure에 대한 두 개의 네트워크 경로(경로)가 생성됩니다.

• IPsec로 보호된 경로를 통한 하나의 네트워크 경로

• IPsec를 보호하지 않고 ExpressRoute를 직접 통한 하나의 네트워크 경로

통신에 암호화를 적용하려면 그림 1에서 VPN에 연결된 네트워크에 대해 온-프레미스 VPN Gateway를 통한 Azure 경로가 직접 ExpressRoute보다 우선적으로 사용되도록 해야 합니다.

Azure에서 온-프레미스 네트워크로의 트래픽

Azure에서 온-프레미스 네트워크로의 트래픽에는 동일한 요구 사항이 적용됩니다. IPsec 경로가 직접 ExpressRoute 경로(IPsec 없이)보다 우선적으로 사용되도록 하기 위해 다음 두 가지 옵션을 사용할 수 있습니다.

• VPN 연결 네트워크에 대한 VPN BGP 세션에서 더 많은 특정 접두사를 보급합니다. ExpressRoute 개인 피어링을 통해 VPN 연결 네트워크를 포함하는 더 큰 범위를 보급한 다음 VPN BGP 세션에서 더 구체적인 범위를 보급할 수 있습니다. 예를 들어, ExpressRoute를 통한 10.0.0.0/16 및 VPN을 통한 10.0.1.0/24를 보급합니다.

• VPN 및 ExpressRoute에 대한 분리형 접두사를 보급합니다. VPN에 연결된 네트워크 범위가 다른 ExpressRoute 연결 네트워크와 분리된 경우 VPN 및 ExpressRoute BGP 세션에서 각각 접두사를 보급할 수 있습니다. 예를 들어, ExpressRoute를 통한 10.0.0.0/24및 VPN을 통한 10.0.1.0/24를 보급합니다.

이러한 두 예제에서 Azure는 VPN 보호 없이 ExpressRoute를 직접 사용하는 대신 VPN 연결을 통해 10.0.1.0/24로 트래픽을 전송합니다.

Warning

ExpressRoute와 VPN 연결에 모두 동일한 접두사를 보급하는 경우 >Azure는 VPN 보호 없이 직접 ExpressRoute 경로를 사용합니다.

포털 단계

사이트 간 연결을 구성합니다. 단계는 사이트 간 구성 문서를 참조하세요. 표준 공용 IP를 사용하는 게이트웨이를 선택해야 합니다.

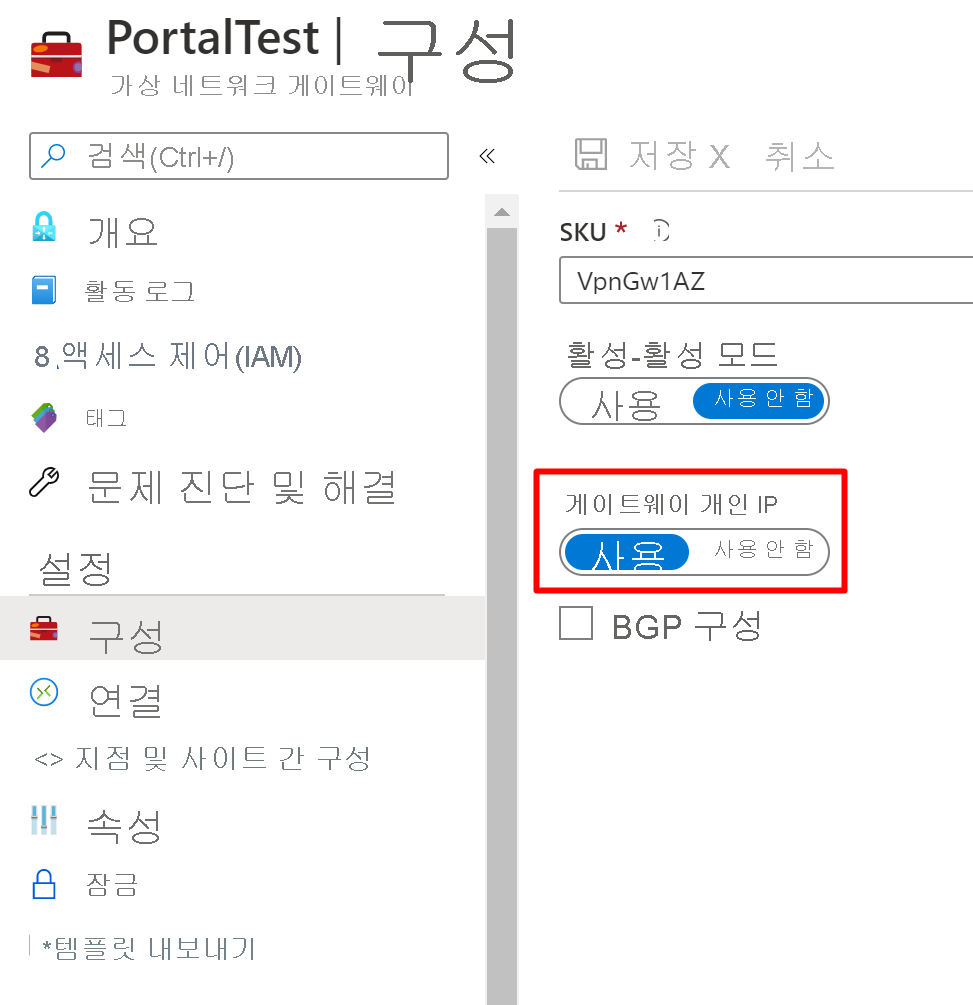

게이트웨이에서 개인 IP를 사용하도록 설정합니다. 구성을 선택한 다음 게이트웨이 개인 IP를 사용을 설정합니다. 저장을 선택하여 변경 내용을 저장합니다.

개요 페이지에서 더 보기를 선택하여 개인 IP 주소를 봅니다. 나중에 구성 단계에서 사용할 수 있도록 이 정보를 적어 둡니다.

연결에서 Azure 개인 IP 주소 사용을 사용하도록 설정하려면 구성을 선택합니다. Azure 개인 IP 주소 사용을 사용으로 설정한 다음 저장을 선택합니다.

3단계에서 기록해 둔 이 개인 IP를 온-프레미스 방화벽에서 원격 IP로 사용하여 ExpressRoute 개인 피어링을 통한 사이트 간 터널을 설정할 수 있습니다.

참고 항목

ExpressRoute 개인 피어링을 통해 VPN 연결을 달성하기 위해 VPN Gateway에 BGP를 구성하지 않아도 됩니다.

PowerShell 단계

사이트 간 연결을 구성합니다. 단계에 대하 자세한 내용은 사이트 간 VPN 구성 문서를 참조하세요. 표준 공용 IP를 사용하는 게이트웨이를 선택해야 합니다.

다음 PowerShell 명령을 사용하여 게이트웨이에서 개인 IP를 사용하도록 플래그를 설정합니다.

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $true공용 및 개인 IP 주소가 표시되어야 합니다. 출력의 "TunnelIpAddresses" 섹션 아래에 있는 IP 주소를 적어 둡니다. 이후 단계에서 이 정보가 필요합니다.

다음 PowerShell 명령을 사용하여 개인 IP 주소를 사용하도록 연결을 설정합니다.

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $true2단계에서 적어둔 개인 IP를 방화벽에서 ping합니다. 개인 IP는 ExpressRoute 개인 피어링을 통해 연결할 수 있어야 합니다.

이 개인 IP를 온-프레미스 방화벽에서 원격 IP로 사용하여 ExpressRoute 개인 피어링을 통한 사이트 간 터널을 설정할 수 있습니다.

다음 단계

VPN Gateway에 대한 자세한 내용은 VPN Gateway란? 참조