최종 사용자에 대한 액세스 및 세션 제어 문제 해결

이 문서에서는 클라우드용 Microsoft Defender 앱 관리자에게 최종 사용자가 경험하는 일반적인 액세스 및 세션 제어 문제를 조사하고 해결하는 방법에 대한 지침을 제공합니다.

최소 요구 사항 확인

문제 해결을 시작하기 전에 환경이 액세스 및 세션 제어에 대한 다음과 같은 최소 일반 요구 사항을 충족하는지 확인합니다.

| 요구 사항 | 설명 |

|---|---|

| 라이선싱 | 클라우드용 Microsoft Defender 앱에 대한 유효한 라이선스가 있는지 확인합니다. |

| SSO(Single Sign-On) | 지원되는 SSO(Single Sign-On) 솔루션 중 하나를 사용하여 앱을 구성해야 합니다. - SAML 2.0 또는 OpenID 커넥트 2.0을 사용하는 Microsoft Entra ID - SAML 2.0을 사용하는 비 Microsoft IdP |

| 브라우저 지원 | 세션 컨트롤은 다음 브라우저의 최신 버전에서 브라우저 기반 세션에 사용할 수 있습니다. - Microsoft Edge - Google Chrome - 모질라 파이어폭스 - Apple Safari Microsoft Edge에 대한 브라우저 내 보호에는 회사 프로필로 로그인한 사용자를 비롯한 특정 요구 사항도 있습니다. 자세한 내용은 브라우저 내 보호 요구 사항을 참조 하세요. |

| 가동 중지 시간 | 클라우드용 Defender 앱을 사용하면 구성 요소가 제대로 작동하지 않는 등의 서비스 중단이 있는 경우 적용할 기본 동작을 정의할 수 있습니다. 예를 들어 일반 정책 컨트롤을 적용할 수 없는 경우 사용자가 잠재적으로 중요한 콘텐츠에 대한 작업을 수행하지 못하도록 강화(차단) 또는 우회(허용)하도록 선택할 수 있습니다. 시스템 가동 중지 시간 동안 기본 동작을 구성하려면 Microsoft Defender XDR에서 설정> 조건부 액세스 앱 제어>기본 동작>허용 또는 액세스 차단으로 이동합니다. |

사용자 모니터링 페이지가 표시되지 않음

클라우드용 Defender 앱을 통해 사용자를 라우팅할 때 세션이 모니터링됨을 사용자에게 알릴 수 있습니다. 기본적으로 사용자 모니터링 페이지는 사용하도록 설정됩니다.

이 섹션에서는 사용자 모니터링 페이지가 활성화되어 있지만 예상대로 표시되지 않는 경우 수행하는 것이 좋습니다.

권장되는 단계

Microsoft Defender 포털에서 설정>Cloud Apps를 선택합니다.

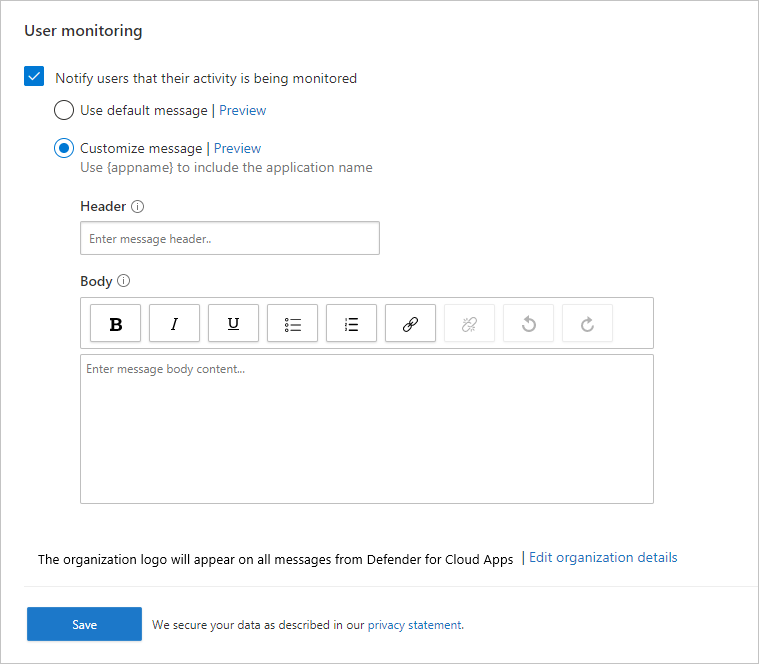

조건부 액세스 앱 제어에서 사용자 모니터링을 선택합니다. 이 페이지에는 클라우드용 Defender 앱에서 사용할 수 있는 사용자 모니터링 옵션이 표시됩니다. exmaple의 경우:

사용자에게 해당 활동이 모니터링되고 있음을 알리는 옵션이 선택되어 있는지 확인합니다.

기본 메시지를 사용할지 아니면 사용자 지정 메시지를 제공할지 선택합니다.

메시지 유형 세부 정보 기본값 헤더:

[앱 이름이 여기에 표시됨]에 대한 액세스가 모니터링됩니다.

본문:

보안 향상을 위해 조직에서는 모니터 모드에서 [앱 이름이 여기에 표시됨]에 대한 액세스를 허용합니다. 액세스는 웹 브라우저에서만 사용할 수 있습니다.사용자 지정 헤더:

이 상자를 사용하여 사용자에게 모니터링 중임을 알리는 사용자 지정 제목을 제공합니다.

본문:

이 상자를 사용하여 질문과 연락할 사용자와 같은 다른 사용자 지정 정보를 추가하고 일반 텍스트, 서식 있는 텍스트, 하이퍼링크 입력을 지원합니다.미리 보기를 선택하여 앱에 액세스하기 전에 표시되는 사용자 모니터링 페이지를 확인합니다.

저장을 선택합니다.

비 Microsoft ID 공급자에서 앱에 액세스할 수 없음

최종 사용자가 타사 ID 공급자에서 앱에 로그인한 후 일반적인 오류를 수신하는 경우 비 Microsoft IdP 구성의 유효성을 검사합니다.

권장되는 단계

Microsoft Defender 포털에서 설정>Cloud Apps를 선택합니다.

커넥트 앱에서 조건부 액세스 앱 제어 앱을 선택합니다.

앱 목록에서 액세스할 수 없는 앱이 표시되는 행에서 행 끝에 있는 세 개의 점을 선택한 다음, 앱 편집을 선택합니다.

업로드된 SAML 인증서가 올바른지 확인합니다.

앱 구성에서 유효한 SSO URL이 제공되는지 확인합니다.

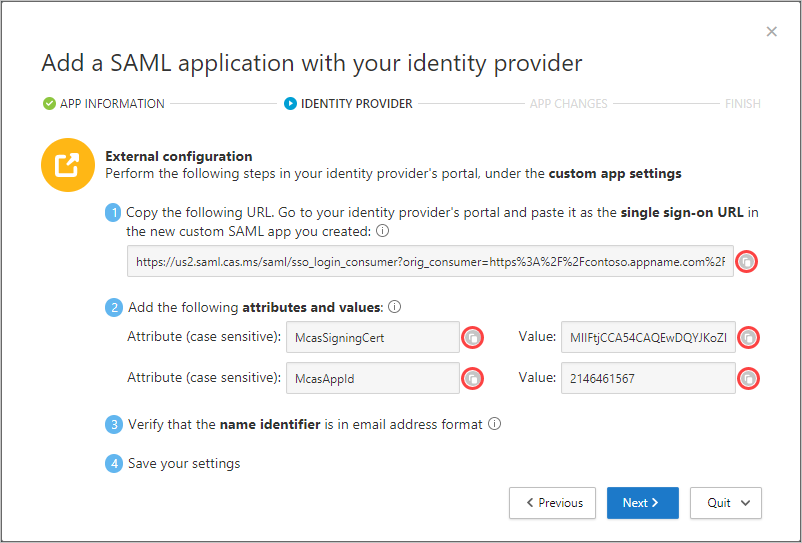

사용자 지정 앱의 특성 및 값이 ID 공급자 설정에 반영되는지 확인합니다.

예시:

.

.앱에 계속 액세스할 수 없는 경우 지원 티켓을 엽니다.

문제가 발생했습니다. 페이지가 나타납니다.

경우에 따라 프록시 세션 중에 문제가 발생한 페이지가 나타날 수 있습니다. 다음과 같은 경우에 이러한 문제가 발생할 수 있습니다.

- 사용자가 잠시 유휴 상태인 후 로그인합니다.

- 브라우저 및 페이지 로드를 새로 고치는 데 예상보다 오래 걸립니다.

- 타사 IdP 앱이 올바르게 구성되지 않았습니다.

권장되는 단계

최종 사용자가 비 Microsoft IdP를 사용하여 구성된 앱에 액세스하려는 경우 비 Microsoft IdP 및 앱 상태 앱에서 앱에 액세스할 수 없음: 설치 계속을 참조하세요.

최종 사용자가 예기치 않게 이 페이지에 도달한 경우 다음을 수행합니다.

- 브라우저 세션을 다시 시작합니다.

- 브라우저에서 기록, 쿠키 및 캐시를 지웁니다.

클립보드 작업 또는 파일 컨트롤이 차단되지 않음

데이터 반출 및 반입 시나리오를 방지하려면 잘라내기, 복사, 붙여넣기 및 파일 컨트롤(예: 다운로드, 업로드 및 인쇄)과 같은 클립보드 작업을 차단하는 기능이 필요합니다.

이 기능을 통해 기업은 최종 사용자의 보안과 생산성의 균형을 맞출 수 있습니다. 이러한 기능에 문제가 발생하는 경우 다음 단계를 사용하여 문제를 조사합니다.

참고 항목

잘라내기, 복사 및 붙여넣기는 동일한 Excel 문서 내의 데이터에 대해 차단되지 않습니다. 외부 위치로의 복사만 차단됩니다.

권장되는 단계

세션이 프록시되는 경우 다음 단계를 사용하여 정책을 확인합니다.

Microsoft Defender 포털의 Cloud Apps에서 활동 로그를 선택합니다.

고급 필터를 사용하여 적용된 작업을 선택하고 해당 값을 차단됨으로 설정합니다.

차단된 파일 활동이 있는지 확인합니다.

활동이 있는 경우 활동을 클릭하여 활동 서랍을 확장합니다.

활동 서랍의 일반 탭에서 일치하는 정책 링크를 선택하여 적용한 정책이 있는지 확인합니다.

정책이 표시되지 않으면 액세스 및 세션 정책을 만들 때의 문제를 참조하세요.

기본 동작으로 인해 액세스가 차단/허용된 경우 시스템이 다운되고 기본 동작이 적용되었음을 나타냅니다.

기본 동작을 변경하려면 Microsoft Defender 포털에서 설정 선택합니다. 그런 다음, Cloud Apps를 선택합니다. 그런 다음 조건부 액세스 앱 제어에서 기본 동작을 선택하고 기본 동작을 허용 또는 차단으로 설정합니다.

Microsoft 365 관리 포털로 이동하여 시스템 가동 중지 시간에 대한 알림을 모니터링합니다.

여전히 차단된 활동을 볼 수 없는 경우 지원 티켓을 엽니다.

다운로드가 보호되지 않음

최종 사용자는 관리되지 않는 디바이스에서 중요한 데이터를 다운로드해야 할 수 있습니다. 이러한 시나리오에서는 Microsoft Purview Information Protection을 사용하여 문서를 보호할 수 있습니다.

최종 사용자가 문서를 성공적으로 암호화할 수 없는 경우 다음 단계를 사용하여 문제를 조사합니다.

권장되는 단계

Microsoft Defender 포털의 Cloud Apps에서 활동 로그를 선택합니다.

고급 필터를 사용하여 적용된 작업을 선택하고 해당 값을 Protected와 동일하게 설정합니다.

차단된 파일 활동이 있는지 확인합니다.

활동이 있는 경우 활동을 클릭하여 활동 서랍을 확장합니다.

활동 서랍의 일반 탭에서 일치하는 정책 링크를 선택하여 적용한 정책이 있는지 확인합니다.

정책이 표시되지 않으면 액세스 및 세션 정책을 만들 때의 문제를 참조하세요.

기본 동작으로 인해 액세스가 차단/허용된 경우 시스템이 다운되고 기본 동작이 적용되었음을 나타냅니다.

기본 동작을 변경하려면 Microsoft Defender 포털에서 설정 선택합니다. 그런 다음, Cloud Apps를 선택합니다. 그런 다음 조건부 액세스 앱 제어에서 기본 동작을 선택하고 기본 동작을 허용 또는 차단으로 설정합니다.

Microsoft 365 서비스 상태 대시보드로 이동하여 시스템 가동 중지 시간에 대한 알림을 모니터링합니다.

AIP 레이블 또는 사용자 지정 권한으로 파일을 보호하는 경우 작업 설명에서 파일 확장명은 지원되는 다음 파일 형식 중 하나인지 확인합니다.

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

통합 레이블 지정을 사용하는 경우 PDF

파일 형식이 지원되지 않는 경우 세션 정책에서 네이티브 보호에서 지원되지 않거나 네이티브 보호에 실패한 파일의 다운로드 차단을 선택할 수 있습니다.

여전히 차단된 활동을 볼 수 없는 경우 지원 티켓을 엽니다.

접미사 앱의 특정 URL로 이동하고 일반 페이지에 방문

일부 시나리오에서는 링크로 이동하면 링크의 전체 경로가 아닌 앱의 홈페이지에 사용자가 방문하게 될 수 있습니다.

팁

클라우드용 Defender 앱은 기본 컨텍스트 손실로 인해 발생하는 것으로 알려진 앱 목록을 가져옵니다. 자세한 내용은 컨텍스트 손실 제한을 참조 하세요.

권장되는 단계

Microsoft Edge 이외의 브라우저를 사용하고 사용자가 링크의 전체 경로 대신 앱의 홈페이지에 도착하는 경우 원래 URL에 .mcas.ms 추가하여 문제를 해결합니다.

예를 들어 원래 URL이 다음과 같은 경우

https://www.github.com/organization/threads/threadnumber, 다음으로 변경 https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge 사용자는 브라우저 내 보호를 활용하며 역방향 프록시로 리디렉션되지 않으며 접미사를 .mcas.ms 추가할 필요가 없습니다. 컨텍스트 손실이 발생한 앱의 경우 지원 티켓을 엽니다.

다운로드 차단으로 인해 PDF 미리 보기가 차단됨

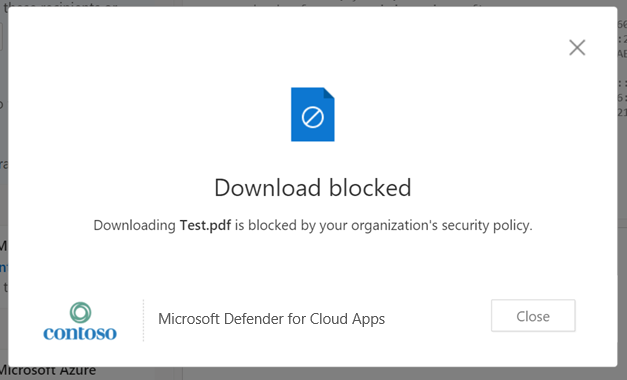

경우에 따라 PDF 파일을 미리 보거나 인쇄할 때 앱에서 파일 다운로드를 시작합니다. 이로 인해 클라우드용 Defender 앱이 개입하여 다운로드가 차단되고 해당 데이터가 사용자 환경에서 유출되지 않도록 합니다.

예를 들어 OWA(Outlook Web Access)에 대한 다운로드를 차단하는 세션 정책을 만든 경우 다음과 같은 메시지와 함께 PDF 파일 미리 보기 또는 인쇄가 차단될 수 있습니다.

미리 보기를 허용하려면 Exchange 관리자가 다음 단계를 수행해야 합니다.

Exchange Online PowerShell 모듈을 다운로드합니다.

모듈에 커넥트. 자세한 내용은 Exchange Online PowerShell에 대한 커넥트 참조하세요.

Exchange Online PowerShell에 연결한 후 Set-OwaMailboxPolicy cmdlet을 사용하여 정책의 매개 변수를 업데이트합니다.

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $false참고 항목

OwaMailboxPolicy-Default 정책은 Exchange Online의 기본 OWA 정책 이름입니다. 일부 고객은 다른 이름으로 사용자 지정 OWA 정책을 추가로 배포하거나 만들었을 수 있습니다. 여러 OWA 정책이 있는 경우 특정 사용자에게 적용될 수 있습니다. 따라서 전체 적용 범위를 갖도록 업데이트해야 합니다.

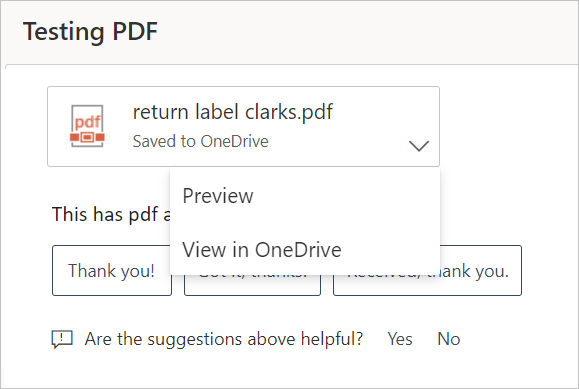

이러한 매개 변수를 설정한 후 다운로드를 차단하도록 구성된 PDF 파일 및 세션 정책을 사용하여 OWA에서 테스트를 실행합니다. 다운로드 옵션은 드롭다운에서 제거해야 하며 파일을 미리 볼 수 있습니다. 예시:

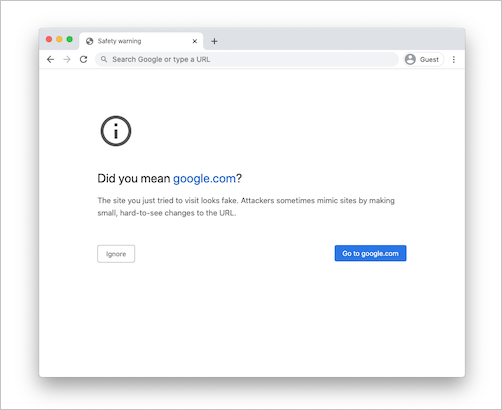

유사한 사이트 경고가 나타납니다.

악의적인 행위자는 다른 사이트의 URL과 유사한 URL을 만들어 사용자가 다른 사이트로 검색하고 있다고 생각하도록 가장하고 속일 수 있습니다. 일부 브라우저는 URL에 액세스하거나 액세스를 차단하기 전에 이 동작을 감지하고 사용자에게 경고하려고 합니다.

드물게 세션 제어를 받는 사용자는 브라우저에서 의심스러운 사이트 액세스를 나타내는 메시지를 받습니다. 그 이유는 브라우저가 접미사 do기본(예: .mcas.ms)를 의심스러운 것으로 취급하기 때문입니다.

이 메시지는 Chrome 사용자에게만 나타납니다. Microsoft Edge 사용자는 역방향 프록시 아키텍처 없이 브라우저 내 보호를 활용할 수 있습니다. 예시:

이와 같은 메시지가 표시되면 Microsoft 지원에 문의하여 관련 브라우저 공급업체에 문의하세요.

두 번째 로그인('두 번째 로그인'이라고도 함)

일부 애플리케이션에는 로그인할 수 있는 딥 링크가 둘 이상 있습니다. 앱 설정에서 로그인 링크를 정의하지 않으면 사용자가 로그인할 때 인식할 수 없는 페이지로 리디렉션되어 액세스를 차단할 수 있습니다.

Microsoft Entra ID와 같은 IdP 간의 통합은 앱 로그인을 가로채고 리디렉션하는 데 기반합니다. 즉, 두 번째 로그인을 트리거하지 않고는 브라우저 로그인을 직접 제어할 수 없습니다. 두 번째 로그인을 트리거하려면 해당 용도로 특별히 두 번째 로그인 URL을 사용해야 합니다.

앱에서 nonce를 사용하는 경우 두 번째 로그인은 사용자에게 투명하거나 다시 로그인하라는 메시지가 표시됩니다.

최종 사용자에게 투명하지 않은 경우 앱 설정에 두 번째 로그인 URL을 추가합니다.

'설정''클라우드 앱''연결된 앱''조건부 액세스 앱 제어 앱'으로 이동합니다.

관련 앱을 선택한 다음 세 개의 점을 선택합니다.

앱 편집\고급 로그인 구성을 선택합니다.

두 번째 로그인 URL을 오류 페이지에 멘션 추가합니다.

앱이 nonce를 사용하지 않는다고 확신하는 경우 느린 로그인에 설명된 대로 앱 설정을 편집하여 사용하지 않도록 설정할 수 있습니다.

앱 문제 해결을 위한 추가 고려 사항

앱 문제를 해결할 때 고려해야 할 몇 가지 사항이 더 있습니다.

최신 브라우저 클라우드용 Defender 앱 세션 컨트롤에 대한 세션 컨트롤 지원에는 Chromium 기반의 새 Microsoft Edge 브라우저에 대한 지원이 포함됩니다. 최신 버전의 Internet Explorer 및 레거시 버전의 Microsoft Edge를 계속 지원하지만 지원이 제한되며 새 Microsoft Edge 브라우저를 사용하는 것이 좋습니다.

세션 컨트롤은 클라우드용 Defender 앱 세션 컨트롤에서 "보호" 작업에서 공동 인증 레이블 지정을 보호합니다. 자세한 내용은 민감도 레이블로 암호화된 파일에 대한 공동 작성 사용을 참조 하세요.

다음 단계

자세한 내용은 관리 사용자에 대한 액세스 및 세션 제어 문제 해결을 참조 하세요.