그룹 정책을 사용하여 Windows 장치 온보딩

중요

이 게시물의 일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공되는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 하지 않습니다.

적용 대상:

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

참고

GP(그룹 정책) 업데이트를 사용하여 패키지를 배포하려면 Windows Server 2008 R2 이상에 있어야 합니다.

Windows Server 2019 및 Windows Server 2022의 경우 NT AUTHORITY\Well-Known-System-Account를 그룹 정책 기본 설정이 만드는 XML 파일의 NT AUTHORITY\SYSTEM으로 바꿔야 할 수 있습니다.

참고

Windows Server 2012 R2 및 2016에 대한 새로운 통합 엔드포인트용 Microsoft Defender 솔루션을 사용하는 경우 중앙 저장소의 최신 ADMX 파일을 사용하여 올바른 엔드포인트용 Microsoft Defender 정책 옵션에 액세스할 수 있는지 확인하세요. Windows에서 그룹 정책 관리 템플릿용 Central Store를 만들고 관리하는 방법을 참조하고 Windows 10 사용할 최신 파일을 다운로드하세요.

엔드포인트용 Defender 아키텍처 및 배포 방법 식별을 확인하여 엔드포인트용 Defender 배포의 다양한 경로를 확인합니다.

서비스 온보딩 마법사에서 다운로드한 GP 구성 패키지 파일(

WindowsDefenderATPOnboardingPackage.zip)을 엽니다. Microsoft Defender 포털에서 패키지를 가져올 수도 있습니다.탐색 창에서 설정>엔드포인트>디바이스 관리>온보딩을 선택합니다.

운영 체제를 선택합니다.

배포 방법 필드에서 그룹 정책을 선택합니다.

패키지 다운로드를 클릭하고 .zip 파일을 저장합니다.

.zip 파일의 내용을 디바이스에서 액세스할 수 있는 공유 읽기 전용 위치로 추출합니다. OptionalParamsPolicy라는 폴더가 있어야 하며 파일이 WindowsDefenderATPOnboardingScript.cmd.

새 GPO를 만들려면 그룹 정책 관리 콘솔(GPMC)을 열고 구성하려는 그룹 정책 마우스 오른쪽 단추로 클릭하고 새로 만들기를 클릭합니다. 표시되는 대화 상자에 새 GPO의 이름을 입력하고 확인을 클릭합니다.

그룹 정책 관리 콘솔(GPMC)을 열고 구성하려는 그룹 정책 개체(GPO)를 마우스 오른쪽 단추로 클릭하고 편집을 클릭합니다.

그룹 정책 관리 편집기컴퓨터 구성, 기본 설정, 제어판 설정으로 차례로 이동합니다.

예약된 작업을 마우스 오른쪽 단추로 클릭하고 새로 만들기를 가리킨 다음 직접 작업(Windows 7 이상)을 클릭합니다.

열리는 작업 창에서 일반 탭으로 이동합니다. 보안 옵션 에서 사용자 또는 그룹 변경을 클릭하고 SYSTEM을 입력한 다음 이름 확인을 클릭한 다음 확인을 클릭합니다. NT AUTHORITY\SYSTEM은 작업이 실행될 사용자 계정으로 나타납니다.

사용자가 로그온되었는지 여부에 관계없이 실행을 선택하고 가장 높은 권한으로 실행 검사 상자를 검사.

이름 필드에 예약된 작업에 대한 적절한 이름(예: 엔드포인트 배포용 Defender)을 입력합니다.

작업 탭으로 이동하여 새로 만들기...를 선택합니다.작업 필드에서 프로그램 시작을 선택했는지 확인합니다. 공유 WindowsDefenderATPOnboardingScript.cmd 파일의 파일 서버의 FQDN(정규화된 도메인 이름)을 사용하여 UNC 경로를 입력합니다.

확인을 선택하고 열려 있는 GPMC 창을 닫습니다.

GPO를 OU(조직 구성 단위)에 연결하려면 마우스 오른쪽 단추를 클릭하고 기존 GPO 연결을 선택합니다. 표시되는 대화 상자에서 연결할 그룹 정책 개체를 선택합니다. 확인을 클릭합니다.

팁

디바이스를 온보딩한 후 검색 테스트를 실행하여 디바이스가 서비스에 제대로 온보딩되었는지 확인할 수 있습니다. 자세한 내용은 새로 온보딩된 엔드포인트용 Defender 디바이스에서 검색 테스트 실행을 참조하세요.

엔드포인트용 추가 Defender 구성 설정

각 디바이스에 대해 Microsoft Defender XDR 통해 심층 분석을 위해 파일을 제출하도록 요청할 때 디바이스에서 샘플을 수집할 수 있는지 여부를 지정할 수 있습니다.

GP(그룹 정책)를 사용하여 심층 분석 기능에 사용되는 샘플 공유에 대한 설정과 같은 설정을 구성할 수 있습니다.

샘플 컬렉션 설정 구성

GP 관리 디바이스의 구성 패키지에서 다음 파일을 복사합니다.

AtpConfiguration.admx를 C:\Windows\PolicyDefinitions에 복사

AtpConfiguration.adml을C:\Windows\PolicyDefinitions\en-US에 복사

그룹 정책 관리 템플릿에 Central Store를 사용하는 경우 구성 패키지에서 다음 파일을 복사합니다.

AtpConfiguration.admx를 \\<forest.root>\SysVol\forest.root>\<Policies\PolicyDefinitions에 복사합니다.

AtpConfiguration.adml을 \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US에 복사합니다.

그룹 정책 관리 콘솔을 열고 구성하려는 GPO를 마우스 오른쪽 단추로 클릭하고 편집을 클릭합니다.

그룹 정책 관리 편집기컴퓨터 구성으로 이동합니다.

정책, 관리 템플릿을 차례로 클릭합니다.

Windows 구성 요소를 클릭한 다음 ATP를 Windows Defender.

디바이스에서 샘플 공유를 사용하거나 사용하지 않도록 설정하도록 선택합니다.

참고

값을 설정하지 않으면 기본값은 샘플 컬렉션을 사용하도록 설정하는 것입니다.

기타 권장 구성 설정

엔드포인트 보호 구성 업데이트

온보딩 스크립트를 구성한 후 동일한 그룹 정책을 계속 편집하여 엔드포인트 보호 구성을 추가합니다. Windows 10 또는 Server 2019, Windows 11 또는 Windows Server 2022를 실행하는 시스템에서 그룹 정책 편집을 수행하여 필요한 모든 Microsoft Defender 바이러스 백신 기능이 있는지 확인합니다. Defender ATP 구성 설정을 등록하려면 그룹 정책 개체를 닫고 다시 열어야 할 수 있습니다.

모든 정책은 아래에 Computer Configuration\Policies\Administrative Templates있습니다.

정책 위치: \Windows 구성 요소\Windows Defender ATP

| 정책 | 설정 |

|---|---|

| Enable\Disable 샘플 컬렉션 | 사용 - "컴퓨터에서 샘플 컬렉션 사용" 확인 |

정책 위치: \Windows 구성 요소\Microsoft Defender 바이러스 백신

| 정책 | 설정 |

|---|---|

| 잠재적으로 원치 않는 애플리케이션에 대한 검색 구성 | 사용, 차단 |

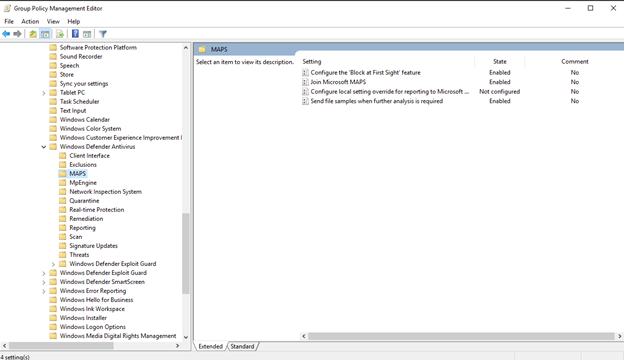

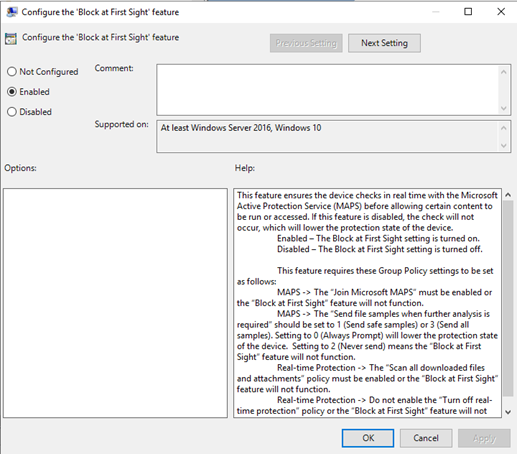

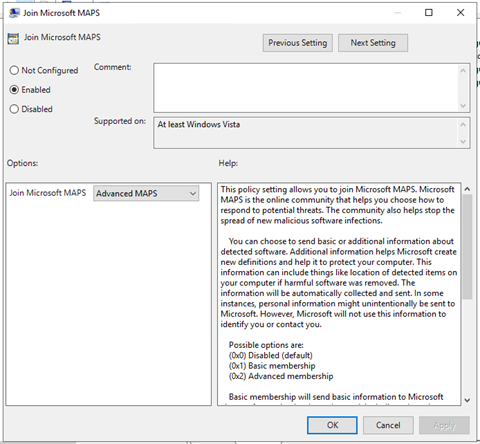

정책 위치: \Windows 구성 요소\Microsoft Defender 바이러스 백신\MAPS

| 정책 | 설정 |

|---|---|

| Microsoft MAPS 조인 | Enabled, Advanced MAPS |

| 추가 분석이 필요한 경우 파일 샘플 보내기 | 사용, 안전한 샘플 보내기 |

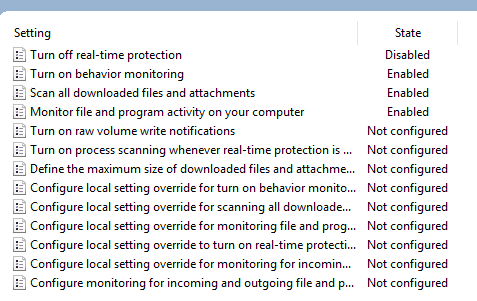

정책 위치: \Windows 구성 요소\Microsoft Defender 바이러스 백신\실시간 보호

| 정책 | 설정 |

|---|---|

| 실시간 보호 끄기 | 사용 안 함 |

| 동작 모니터링 켜기 | 사용 |

| 다운로드한 모든 파일 및 첨부 파일 검사 | 사용 |

| 컴퓨터에서 파일 및 프로그램 활동 모니터링 | 사용 |

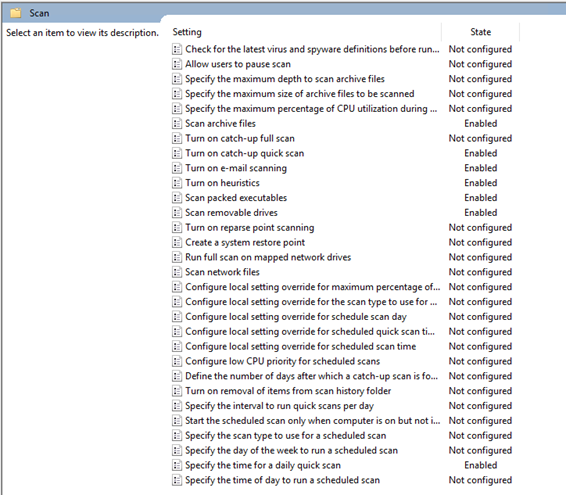

정책 위치: \Windows 구성 요소\Microsoft Defender 바이러스 백신\스캔

이러한 설정은 엔드포인트의 주기적인 검사를 구성합니다. 매주 빠른 검사, 성능 허용을 수행하는 것이 좋습니다.

| 정책 | 설정 |

|---|---|

| 예약된 검사를 실행하기 전에 최신 바이러스 및 스파이웨어 보안 인텔리전스 확인 | 사용 |

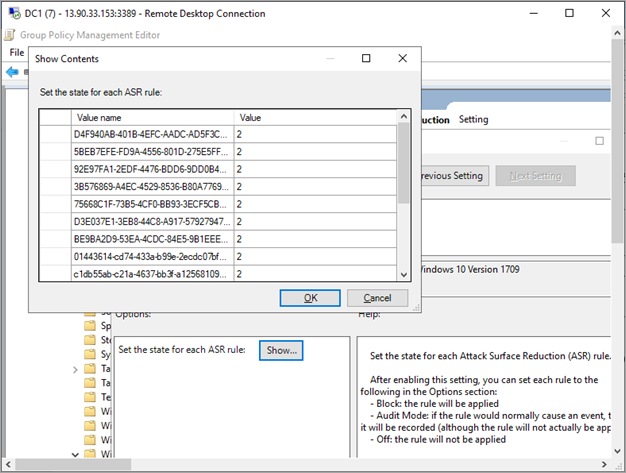

정책 위치: \Windows 구성 요소\Microsoft Defender 바이러스 백신\Microsoft Defender Exploit Guard\공격 표면 감소

공격 표면 감소 규칙 배포 3단계: ASR 규칙 구현에서 공격 표면 감소 규칙 GUID의 현재 목록을 가져옵니다. 규칙별 세부 정보에 대한 자세한 내용은 공격 표면 감소 규칙 참조를 참조하세요.

공격 표면 감소 구성 정책을 엽니다.

사용하도록 설정을 선택합니다.

표시 단추를 선택합니다.

값 이름 필드에 값이 2인 각 GUID를 추가합니다.

이렇게 하면 감사 전용으로 각각 설정됩니다.

| 정책 | 위치 | 설정 |

|---|---|---|

| 제어된 폴더 액세스 구성 | \Windows 구성 요소\Microsoft Defender 바이러스 백신\Microsoft Defender Exploit Guard\제어된 폴더 액세스 | 사용, 감사 모드 |

검색 테스트를 실행하여 온보딩 확인

디바이스를 온보딩한 후 검색 테스트를 실행하여 디바이스가 서비스에 제대로 온보딩되었는지 확인할 수 있습니다. 자세한 내용은 새로 온보딩된 엔드포인트용 Microsoft Defender 디바이스에서 검색 테스트 실행을 참조하세요.

그룹 정책 사용하여 디바이스 오프보딩

보안상의 이유로 디바이스를 오프보딩하는 데 사용되는 패키지는 다운로드한 날짜 이후 30일 후에 만료됩니다. 디바이스로 전송된 만료된 오프보딩 패키지는 거부됩니다. 오프보딩 패키지를 다운로드할 때 패키지 만료 날짜에 대한 알림이 표시되고 패키지 이름에도 포함됩니다.

참고

온보딩 및 오프보딩 정책은 동일한 디바이스에 동시에 배포해서는 안 되며, 그렇지 않으면 예측할 수 없는 충돌이 발생합니다.

Microsoft Defender 포털에서 오프보딩 패키지를 가져옵니다.

탐색 창에서 설정>엔드포인트>디바이스 관리>오프보딩을 선택합니다.

운영 체제를 선택합니다.

배포 방법 필드에서 그룹 정책을 선택합니다.

패키지 다운로드를 클릭하고 .zip 파일을 저장합니다.

.zip 파일의 내용을 디바이스에서 액세스할 수 있는 공유 읽기 전용 위치로 추출합니다. WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd 파일이 있어야 합니다.

그룹 정책 관리 콘솔(GPMC)을 열고 구성하려는 그룹 정책 개체(GPO)를 마우스 오른쪽 단추로 클릭하고 편집을 클릭합니다.

그룹 정책 관리 편집기컴퓨터 구성,기본 설정, 제어판 설정으로 차례로 이동합니다.

예약된 작업을 마우스 오른쪽 단추로 클릭하고 새로 만들기를 가리킨 다음 직접 실행 작업을 클릭합니다.

열리는 작업 창에서 보안 옵션 아래의 일반 탭으로 이동하여 사용자 또는 그룹 변경을 선택하고 시스템을 입력한 다음 이름 확인을 선택한 다음 확인을 선택합니다. NT AUTHORITY\SYSTEM은 작업이 실행될 사용자 계정으로 나타납니다.

사용자가 로그온되었는지 여부에 관계없이 실행을 선택하고 검사 가장 높은 권한으로 실행을 검사.

이름 필드에 예약된 작업에 대한 적절한 이름(예: 엔드포인트 배포용 Defender)을 입력합니다.

작업 탭으로 이동하여 새로 만들기...를 선택합니다. 작업 필드에서 프로그램 시작을 선택했는지 확인합니다. 공유 WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd 파일의 파일 서버의 FQDN(정규화된 도메인 이름)을 사용하여 UNC 경로를 입력합니다.

확인을 선택하고 열려 있는 GPMC 창을 닫습니다.

중요

오프보딩을 사용하면 디바이스가 포털로 센서 데이터 전송을 중지하지만, 디바이스에서 받은 경고에 대한 참조를 포함한 데이터는 최대 6개월 동안 보존됩니다.

디바이스 구성 모니터링

그룹 정책 디바이스에서 정책 배포를 모니터링하는 옵션은 없습니다. 모니터링은 포털에서 직접 수행하거나 다른 배포 도구를 사용하여 수행할 수 있습니다.

포털을 사용하여 디바이스 모니터링

- Microsoft Defender 포털로 이동합니다.

- 디바이스 인벤토리를 클릭합니다.

- 디바이스가 표시되는지 확인합니다.

참고

디바이스 목록에 디바이스가 표시되기 시작하는 데 며칠이 걸릴 수 있습니다. 여기에는 정책을 디바이스에 배포하는 데 걸리는 시간, 사용자가 로그온하기까지 걸리는 시간 및 엔드포인트가 보고를 시작하는 데 걸리는 시간이 포함됩니다.

Defender AV 정책 설정

새 그룹 정책 Create 이러한 설정을 다른 정책으로 그룹화합니다. 이는 고객의 환경과 다양한 OU(조직 구성 단위)를 대상으로 하여 서비스를 롤아웃하려는 방법에 따라 달라집니다.

GP를 선택하거나 새 GP를 만든 후 GP를 편집합니다.

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Microsoft Defender 바이러스 백신>실시간 보호로 이동합니다.

격리 폴더에서 격리 폴더에서 항목 제거를 구성합니다.

Scan 폴더에서 검사 설정을 구성합니다.

실시간 보호의 모든 파일 모니터링

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Microsoft Defender 바이러스 백신>실시간 보호로 이동합니다.

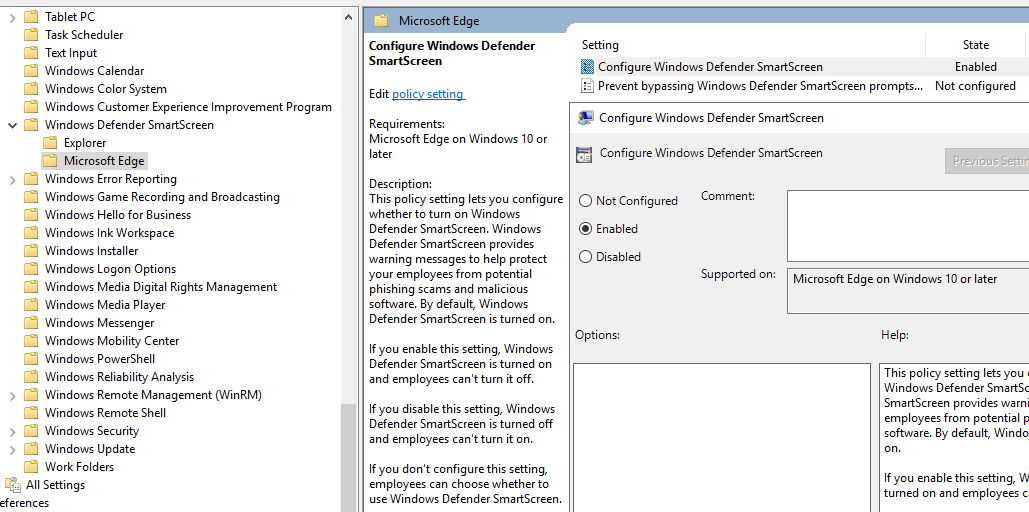

Windows Defender SmartScreen 설정 구성

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Windows Defender SmartScreenExplorer 찾습니다>.

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Windows Defender SmartScreen>Microsoft Edge로 이동합니다.

사용자 동의 없이 설치된 애플리케이션 구성

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Microsoft Defender 바이러스 백신으로 이동합니다.

Cloud Deliver Protection 구성 및 샘플 자동 보내기

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Microsoft Defender 바이러스 백신>MAPS로 이동합니다.

참고

모든 샘플 보내기 옵션은 보안 태세를 향상시키는 이진 파일/스크립트/문서를 가장 많이 분석합니다. 안전한 샘플 보내기 옵션은 분석 중인 이진 파일/스크립트/문서의 유형을 제한하고 보안 태세를 줄입니다.

자세한 내용은 Microsoft Defender 바이러스 백신에서 클라우드 보호 켜기 및 Microsoft Defender바이러스 백신의 클라우드 보호 및 샘플 제출을 참조하세요.

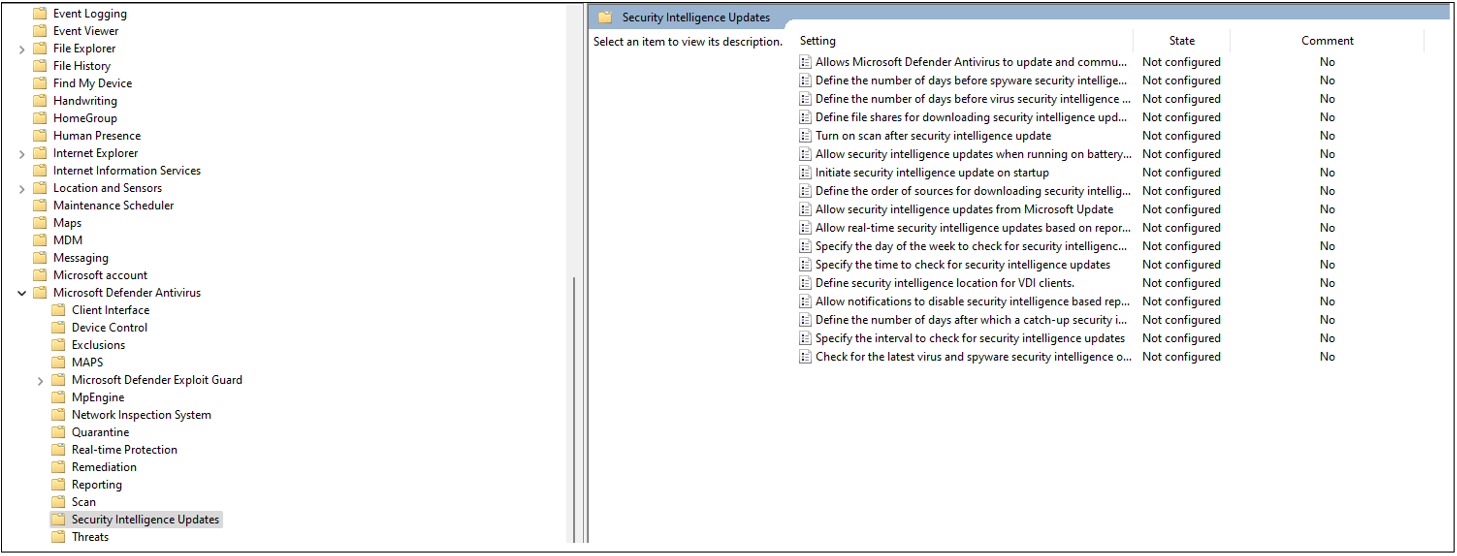

서명 업데이트 확인

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Microsoft Defender 바이러스 백신>보안 인텔리전스 업데이트 찾습니다.

클라우드 제공 시간 제한 및 보호 수준 구성

컴퓨터 구성>정책>관리 템플릿>Windows 구성 요소>Microsoft Defender 바이러스 백신>MpEngine으로 이동합니다. 클라우드 보호 수준 정책을 기본 Microsoft Defender 바이러스 백신 차단 정책으로 구성하면 정책이 비활성화됩니다. 이는 보호 수준을 Windows 기본값으로 설정하는 데 필요합니다.

관련 항목

- Microsoft Endpoint Configuration Manager를 사용하여 Windows 컴퓨터 온보딩

- 모바일 장치 관리 도구를 사용한 Windows 장치 온보딩

- 로컬 스크립트를 사용하여 Windows 장치 온보딩

- 비영구 VDI(가상 데스크톱 인프라) 장치 온보딩

- 새로 온보딩된 엔드포인트용 Microsoft Defender 디바이스에서 검색 테스트 실행

- 엔드포인트용 Microsoft Defender 온보딩 문제 해결

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기