Linux용 네트워크 보호

적용 대상:

중요

일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공하는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 제공하지 않습니다.

개요

Microsoft는 Linux에 네트워크 보호 기능을 제공합니다.

네트워크 보호는 인터넷 기반 이벤트에서 디바이스의 공격 노출 영역을 줄이는 데 도움이 됩니다. 이를 통해 직원은 다음을 호스트할 수 있는 위험한 도메인에 액세스하기 위해 애플리케이션을 사용할 수 없습니다.

- 피싱 사기

- 악용

- 인터넷의 다른 악성 콘텐츠

네트워크 보호는 Microsoft Defender SmartScreen의 scope 확장하여 평판이 낮은 원본에 연결하려는 모든 아웃바운드 HTTP 트래픽을 차단합니다. 아웃바운드 HTTP 트래픽의 블록은 도메인 또는 호스트 이름을 기반으로 합니다.

Linux용 웹 콘텐츠 필터링

Linux용 네트워크 보호를 사용하여 테스트에 웹 콘텐츠 필터링을 사용할 수 있습니다. 웹 콘텐츠 필터링을 참조하세요.

알려진 문제

- 네트워크 보호는 VPN(가상 사설망) 터널로 구현됩니다. 사용자 지정 nftables/iptables 스크립트를 사용하는 고급 패킷 라우팅 옵션을 사용할 수 있습니다.

- 차단/경고 UX를 사용할 수 없음

- 추가 설계 개선을 추진하기 위해 고객 피드백이 수집되고 있습니다.

참고

Linux Web Threat Protection의 효과를 평가하려면 모든 배포의 기본값인 Firefox 브라우저를 사용하는 것이 좋습니다.

필수 구성 요소

- 라이선스: 엔드포인트용 Microsoft Defender 테넌트(평가판일 수 있음) 및 비 Windows 플랫폼에 대한 엔드포인트용 Microsoft Defender 있는 플랫폼별 요구 사항

- 온보딩된 컴퓨터:

- 최소 Linux 버전: 지원되는 배포 목록은 Linux의 엔드포인트용 Microsoft Defender 참조하세요.

- 엔드포인트용 Microsoft Defender Linux 클라이언트 버전: 101.78.13 -insiderFast(미리 보기)

지침

Linux를 수동으로 배포합니다. Linux에서 수동으로 엔드포인트용 Microsoft Defender 배포를 참조하세요.

다음 예제에서는 insiders-Fast 채널의 경우 ubuntu 20.04의 mdatp 패키지에 필요한 명령 시퀀스를 보여 줍니다.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

디바이스 온보딩

디바이스를 온보딩하려면 Microsoft Defender XDR - 설정 - 장치 관리 ->>> 온보딩 및 실행에서 Linux 서버용 Python 온보딩 패키지를 다운로드해야 합니다.

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

확인

네트워크 보호가 항상 차단된 사이트에 영향을 미치는지 확인합니다.

진단 로그 검사

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

유효성 검사 모드를 종료하려면

네트워크 보호를 사용하지 않도록 설정하고 네트워크 연결을 다시 시작합니다.

sudo mdatp config network-protection enforcement-level --value disabled

고급 구성

기본적으로 Linux 네트워크 보호는 기본 게이트웨이에서 활성화됩니다. 라우팅 및 터널링이 내부적으로 구성됩니다. 네트워크 인터페이스를 사용자 지정하려면 /opt/microsoft/mdatp/conf/ 구성 파일에서 networkSetupMode 매개 변수를 변경하고 서비스를 다시 시작합니다.

sudo systemctl restart mdatp

구성 파일을 사용하면 사용자가 다음을 사용자 지정할 수도 있습니다.

- 프록시 설정

- SSL 인증서 저장소

- 터널링 디바이스 이름

- IP

- 기타

Linux의 엔드포인트용 Microsoft Defender 설명된 대로 모든 배포에 대해 기본값이 테스트되었습니다.

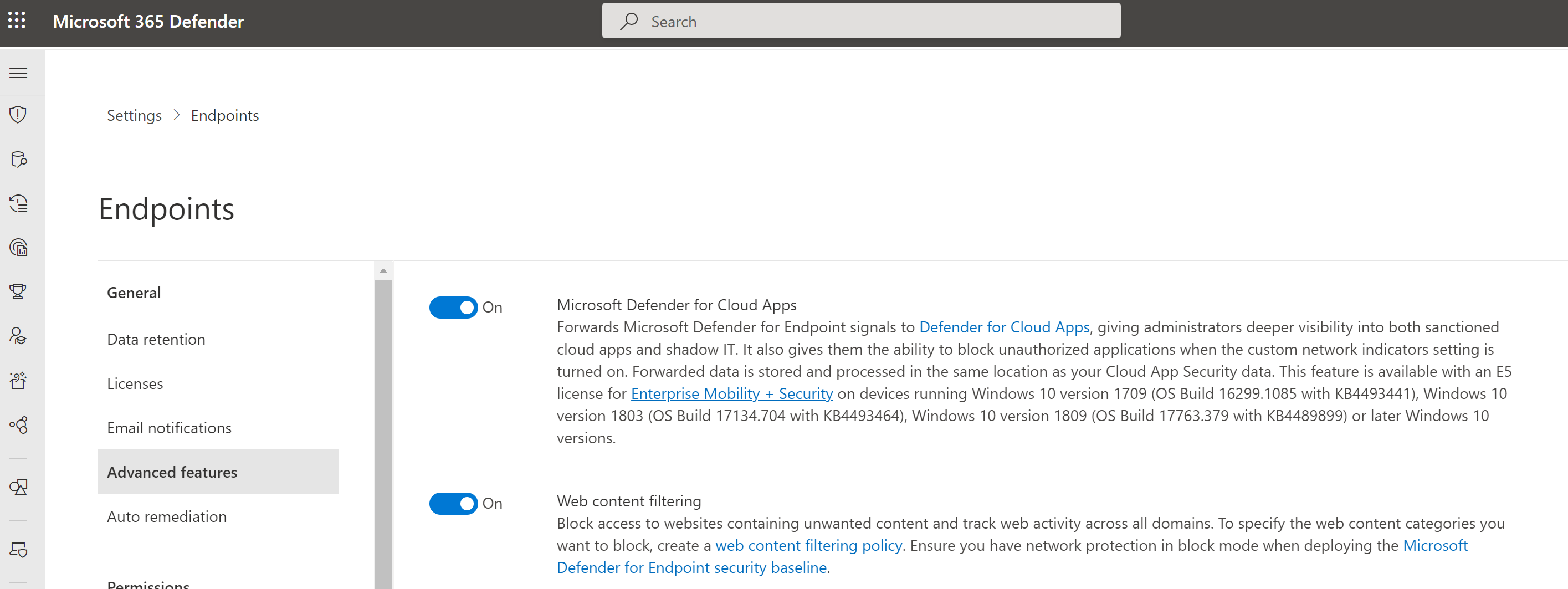

Microsoft Defender 포털

또한 Microsoft Defender>설정>엔드포인트>고급 기능에서 '사용자 지정 네트워크 표시기' 토글이 사용하도록 설정되어 있는지 확인합니다.

중요

위의 '사용자 지정 네트워크 표시기' 토글은 Windows를 포함하여 네트워크 보호를 지원하는 모든 플랫폼에 대한사용자 지정 표시기 사용을 제어합니다. 표시기가 적용되려면 Windows에서 네트워크 보호를 명시적으로 사용하도록 설정해야 한다는 것을 상기시켜 줍니다.

기능을 탐색하는 방법

웹 위협 방지를 사용하여 웹 위협으로부터 organization 보호하는 방법을 알아봅니다.

- 웹 위협 방지는 엔드포인트용 Microsoft Defender 웹 보호의 일부입니다. 네트워크 보호를 사용하여 웹 위협 방지 디바이스를 보호합니다.

사용자 지정 표시기 흐름의 사용자 지정 표시기를 실행하여 사용자 지정 표시기 형식에서 블록을 가져옵니다.

-

참고

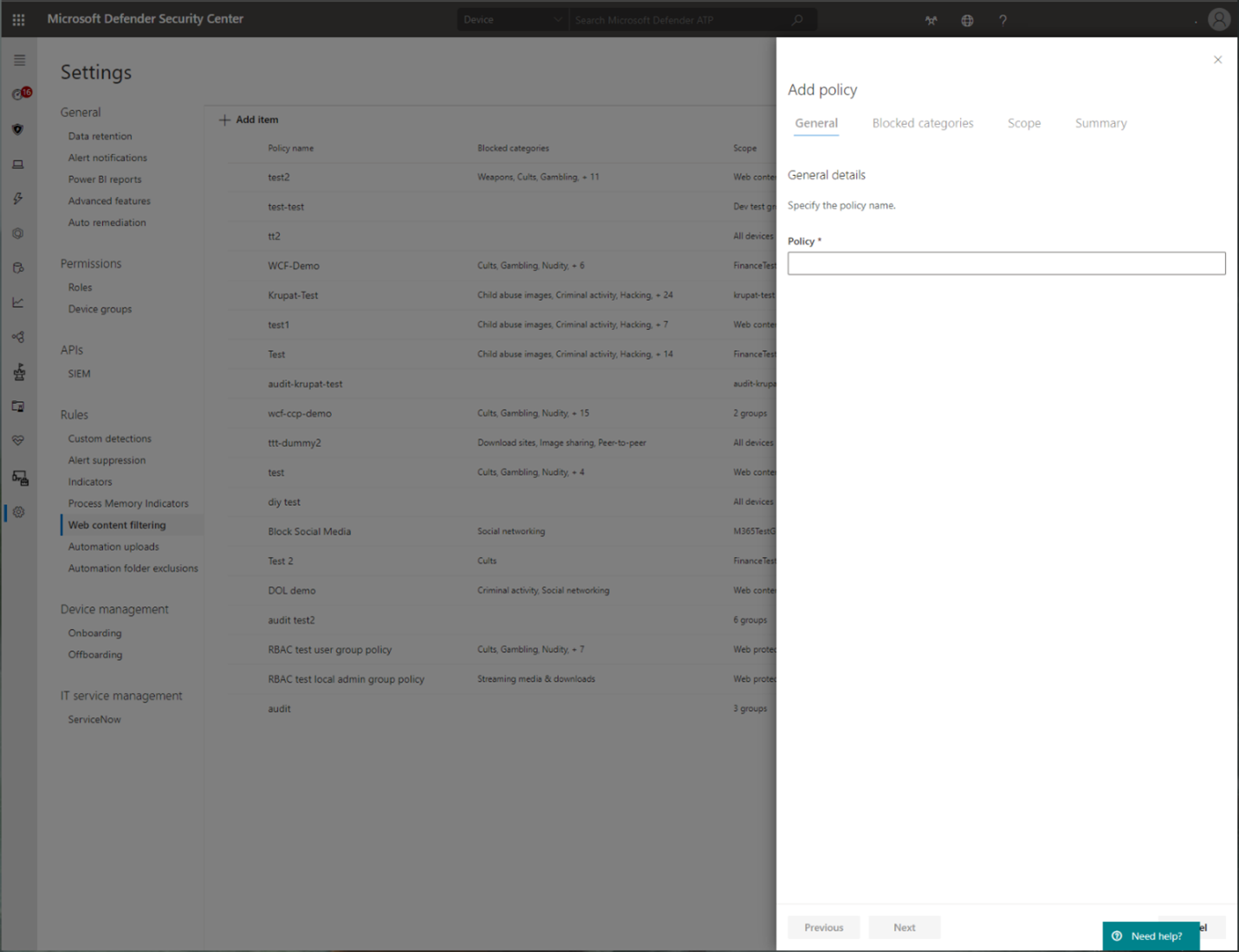

정책을 제거하거나 동시에 디바이스 그룹을 변경하는 경우 정책 배포가 지연될 수 있습니다. 전문가 팁: 디바이스 그룹에서 범주를 선택하지 않고 정책을 배포할 수 있습니다. 이 작업은 차단 정책을 만들기 전에 사용자 동작을 이해하는 데 도움이 되는 감사 전용 정책을 만듭니다.

디바이스 그룹 만들기는 엔드포인트용 Defender 플랜 1 및 플랜 2에서 지원됩니다.

엔드포인트용 Microsoft Defender Defender for Cloud Apps와 통합하면 네트워크 보호가 지원되는 macOS 디바이스에는 엔드포인트 정책 적용 기능이 있습니다.

참고

검색 및 기타 기능은 현재 이러한 플랫폼에서 지원되지 않습니다.

시나리오

공개 미리 보기 중에 지원되는 시나리오는 다음과 같습니다.

웹 위협 방지

웹 위협 방지는 엔드포인트용 Microsoft Defender 웹 보호의 일부입니다. 네트워크 보호를 사용하여 웹 위협 방지 디바이스를 보호합니다. Microsoft Edge 및 Chrome 및 Firefox와 같은 인기 있는 타사 브라우저와 통합하면 웹 위협 방지는 웹 프록시 없이 웹 위협을 중지합니다. 웹 위협 방지는 온-프레미스 또는 멀리 있는 동안 디바이스를 보호할 수 있습니다. 웹 위협 방지는 다음 유형의 사이트에 대한 액세스를 중지합니다.

- 피싱 사이트

- 맬웨어 벡터

- 익스플로잇 사이트

- 신뢰할 수 없거나 평판이 낮은 사이트

- 사용자 지정 표시기 목록에서 차단한 사이트

자세한 내용은 웹 위협으로부터 organization 보호를 참조하세요.

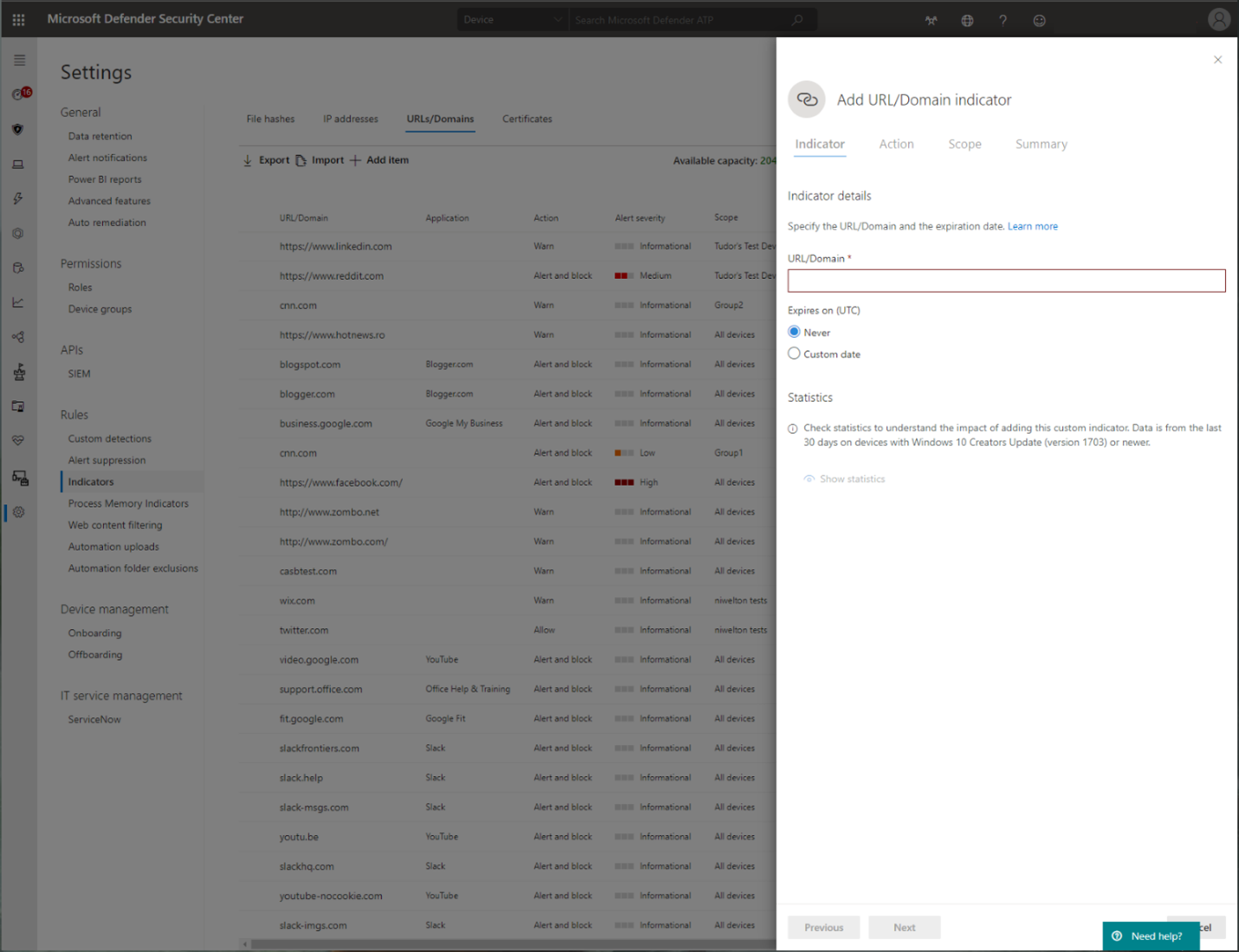

사용자 지정 손상 지표

IoC(손상 표시기) 일치는 모든 엔드포인트 보호 솔루션에서 필수적인 기능입니다. 이 기능을 통해 SecOps는 탐지 및 차단(방지 및 응답)에 대한 지표 목록을 설정할 수 있습니다.

엔터티의 검색, 방지 및 제외를 정의하는 지표를 Create. 수행할 작업과 작업을 적용할 기간 및 적용할 디바이스 그룹의 scope 정의할 수 있습니다.

현재 지원되는 원본은 엔드포인트용 Defender의 클라우드 검색 엔진, 자동화된 조사 및 수정 엔진 및 엔드포인트 방지 엔진(Microsoft Defender 바이러스 백신)입니다.

자세한 내용은 IP 및 URL/도메인에 대한 Create 표시기를 참조하세요.

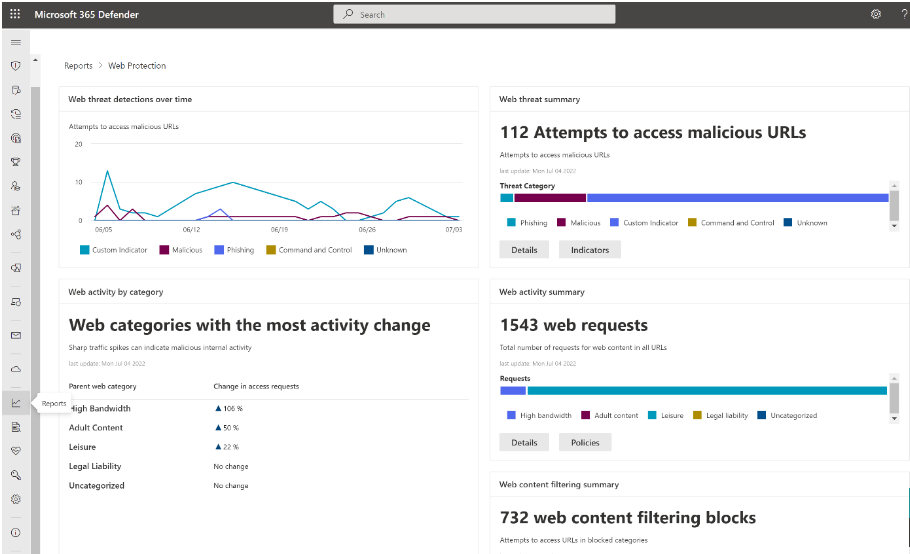

웹 컨텐츠 필터링

웹 콘텐츠 필터링은 엔드포인트용 Microsoft Defender 및 비즈니스용 Microsoft Defender 웹 보호 기능의 일부입니다. 웹 콘텐츠 필터링을 사용하면 organization 콘텐츠 범주에 따라 웹 사이트에 대한 액세스를 추적하고 규제할 수 있습니다. 이러한 웹 사이트의 대부분(악의적이지 않더라도)은 규정 준수 규정, 대역폭 사용 또는 기타 문제로 인해 문제가 될 수 있습니다.

특정 범주를 차단하도록 디바이스 그룹 전체에서 정책을 구성합니다. 범주를 차단하면 지정된 디바이스 그룹 내의 사용자가 범주와 연결된 URL에 액세스할 수 없습니다. 차단되지 않은 범주의 경우 URL이 자동으로 감사됩니다. 사용자는 중단 없이 URL에 액세스할 수 있으며 액세스 통계를 수집하여 보다 사용자 지정 정책 결정을 내릴 수 있습니다. 보고 있는 페이지의 요소가 차단된 리소스를 호출하는 경우 사용자에게 블록 알림이 표시됩니다.

웹 콘텐츠 필터링은 주요 웹 브라우저에서 사용할 수 있으며, Windows Defender SmartScreen(Microsoft Edge) 및 네트워크 보호(Chrome, Firefox, Brave 및 Opera)에서 수행하는 블록이 있습니다. 브라우저 지원에 대한 자세한 내용은 필수 구성 요소를 참조하세요.

보고에 대한 자세한 내용은 웹 콘텐츠 필터링을 참조하세요.

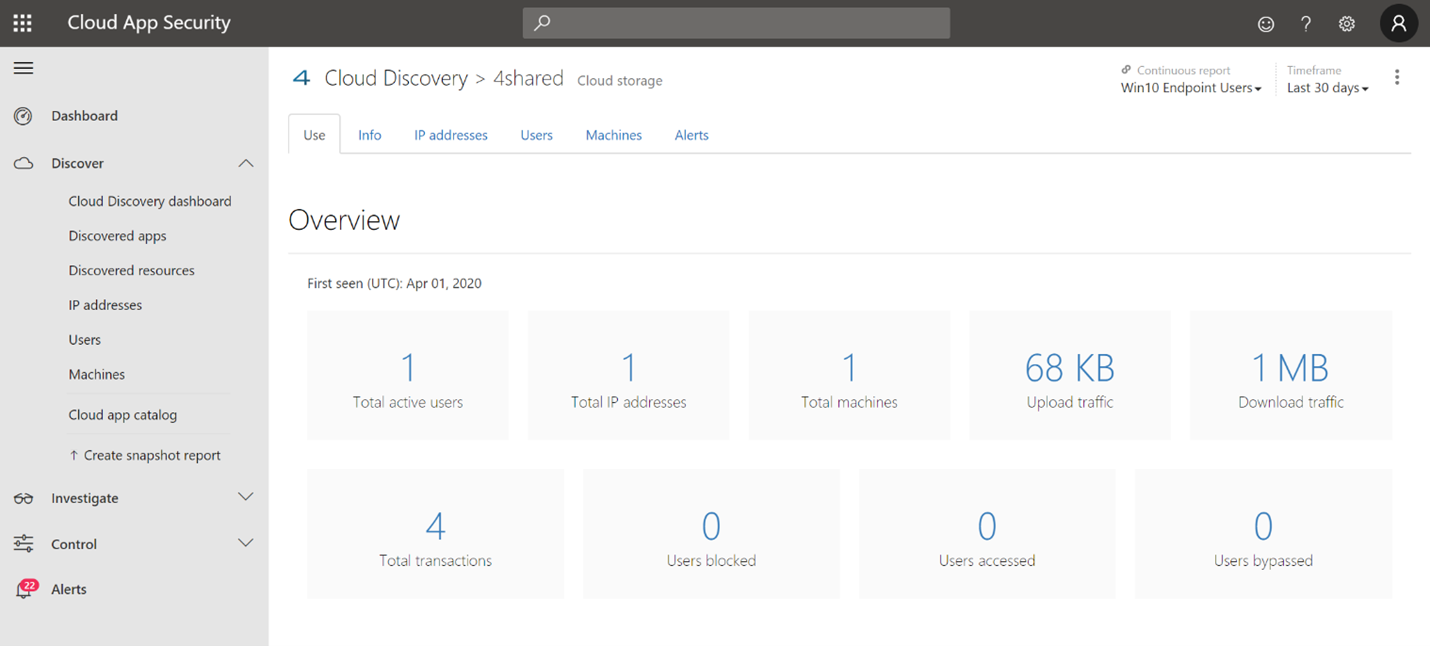

Microsoft Defender for Cloud Apps

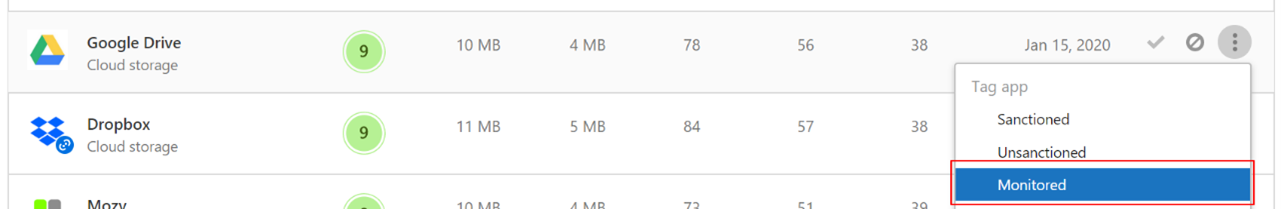

Microsoft Defender for Cloud Apps/클라우드 앱 카탈로그는 엔드포인트에 대한 Microsoft Defender XDR 사용하여 액세스 시 최종 사용자에게 경고를 표시하고 모니터링됨으로 표시할 앱을 식별합니다. 모니터링되는 앱 아래에 나열된 도메인은 나중에 엔드포인트에 대한 Microsoft Defender XDR 동기화됩니다.

10-15분 이내에 이러한 도메인은 Action=Warn이 있는 표시기 > URL/도메인 아래에 Microsoft Defender XDR 나열됩니다. 적용 SLA 내에서(이 문서의 끝에 있는 세부 정보 참조)

참고 항목

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기