엔드포인트용 Microsoft Defender 배포 설정

적용 대상:

엔드포인트용 Microsoft Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

엔드포인트용 Microsoft Defender 배포하는 첫 번째 단계는 엔드포인트용 Defender 환경을 설정하는 것입니다.

이 배포 시나리오에서는 다음 단계를 안내합니다.

- 라이선스 유효성 검사

- 테넌트 구성

- 네트워크 구성

참고

일반적인 배포를 통해 안내하기 위해 이 시나리오는 Microsoft Configuration Manager 사용만 다룹니다. 엔드포인트용 Defender는 다른 온보딩 도구의 사용을 지원하지만 배포 가이드에서는 이러한 시나리오를 다루지 않습니다. 자세한 내용은 엔드포인트용 Defender 아키텍처 및 배포 방법 식별을 참조하세요.

라이선스 상태 확인

라이선스 상태 및 제대로 프로비전되었는지 확인하려면 관리 센터 또는 Microsoft Azure Portal 통해 수행할 수 있습니다.

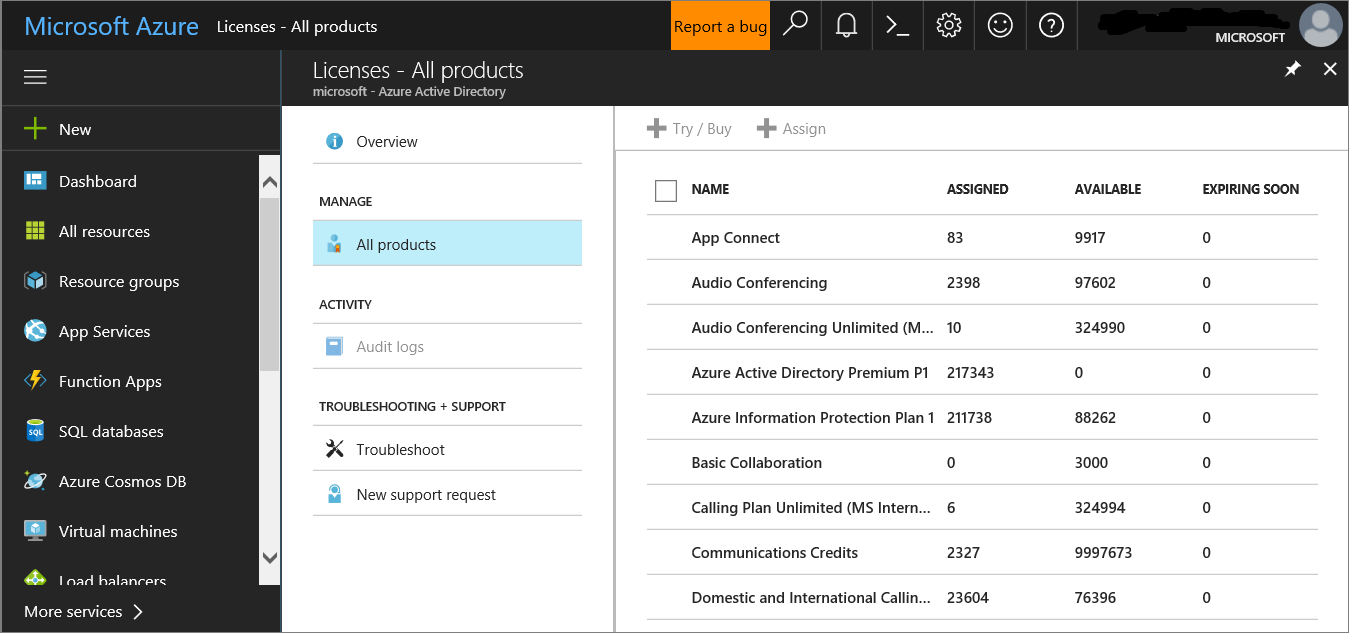

라이선스를 보려면 Microsoft Azure Portal 이동하여 Microsoft Azure Portal 라이선스 섹션으로 이동합니다.

또는 관리 센터에서 청구>구독으로 이동합니다.

화면에 프로비전된 모든 라이선스와 현재 상태가 표시됩니다.

클라우드 서비스 공급자 유효성 검사

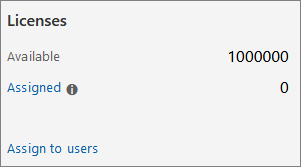

회사에 프로비전되는 라이선스에 액세스하고 라이선스 상태를 검사 관리 센터로 이동합니다.

테넌트 구성

엔드포인트용 Microsoft Defender 온보딩은 쉽습니다. 탐색 메뉴에서 엔드포인트 섹션 아래의 항목을 선택하거나 인시던트, 헌팅, 알림 센터 또는 위협 분석과 같은 Microsoft Defender XDR 기능을 선택하여 온보딩 프로세스를 시작합니다.

웹 브라우저에서 Microsoft Defender 포털로 이동합니다.

데이터 센터 위치

엔드포인트용 Microsoft Defender Microsoft Defender XDR 사용하는 것과 동일한 위치에 데이터를 저장하고 처리합니다. Microsoft Defender XDR 아직 설정되지 않은 경우 엔드포인트용 Microsoft Defender 온보딩도 Microsoft Defender XDR 켜지고 활성 Microsoft 365 보안 서비스의 위치에 따라 새 데이터 센터 위치가 자동으로 선택됩니다. 선택한 데이터 센터 위치가 화면에 표시됩니다.

네트워크 구성

organization 엔드포인트가 프록시를 사용하여 인터넷에 액세스할 필요가 없는 경우 이 섹션을 건너뜁니다.

엔드포인트용 Microsoft Defender 센서를 사용하려면 센서 데이터를 보고하고 엔드포인트용 Microsoft Defender 서비스와 통신하기 위해 WinHTTP(Microsoft Windows HTTP)가 필요합니다. 포함된 엔드포인트용 Microsoft Defender 센서는 LocalSystem 계정을 사용하여 시스템 컨텍스트에서 실행됩니다. 센서는 WinHTTP(Microsoft Defender HTTP Services)를 사용하여 엔드포인트용 Microsoft Defender 클라우드 서비스와 통신할 수 있습니다. WinHTTP 구성 설정은 WinINet(Windows Internet) 인터넷 검색 프록시 설정과 독립적이며 다음 검색 방법을 사용하여 프록시 서버만 검색할 수 있습니다.

자동 검색 방법:

- 투명한 프록시

- WPAD(웹 프록시 자동 검색 프로토콜)

네트워크 토폴로지에서 투명한 프록시 또는 WPAD가 구현된 경우 특별한 구성 설정이 필요하지 않습니다. 프록시에서 url 제외를 엔드포인트용 Microsoft Defender 대한 자세한 내용은 URL 허용 목록 또는 디바이스 프록시 및 인터넷 연결 설정 구성에서 이 문서의 프록시 서비스 URL 섹션을 참조하세요.

수동 정적 프록시 구성:

레지스트리 기반 구성

netsh 명령을 사용하여 구성된 WinHTTP

안정적인 토폴로지의 데스크톱에만 적합합니다(예: 동일한 프록시 뒤에 있는 회사 네트워크의 데스크톱).

레지스트리 기반 정적 프록시를 사용하여 프록시 서버를 수동으로 구성합니다.

컴퓨터가 인터넷에 연결할 수 없는 경우 엔드포인트용 Microsoft Defender 센서만 진단 데이터를 보고하고 엔드포인트용 Microsoft Defender 서비스와 통신할 수 있도록 레지스트리 기반 정적 프록시를 구성합니다. 정적 프록시는 GP(그룹 정책)를 통해 구성할 수 있습니다. 그룹 정책은 다음에서 확인할 수 있습니다.

- 관리 템플릿 > Windows 구성 요소 > 데이터 수집 및 미리 보기 빌드 > 연결된 사용자 환경 및 원격 분석 서비스에 대한 인증된 프록시 사용 구성

- 사용하도록 설정하고 인증된 프록시 사용 안 함을 선택합니다.

그룹 정책 관리 콘솔을 엽니다.

정책을 Create 조직 관행에 따라 기존 정책을 편집합니다.

그룹 정책 편집하고 관리 템플릿 > Windows 구성 요소 > 데이터 수집 및 미리 보기 빌드 > 연결된 사용자 환경 및 원격 분석 서비스에 대해 인증된 프록시 사용 구성으로 이동합니다.

사용하도록 설정을 선택합니다.

인증된 프록시 사용 사용 안 함을 선택합니다.

관리 템플릿 > Windows 구성 요소 > 데이터 수집 및 미리 보기 빌드 > 연결된 사용자 환경 및 원격 분석 구성으로 이동합니다.

사용하도록 설정을 선택합니다.

프록시 서버 이름을 입력합니다.

정책은 레지스트리 키 HKLM\Software\Policies\Microsoft\Windows\DataCollection에서 레지스트리 값 TelemetryProxyServer을(를) REG_SZ로, DisableEnterpriseAuthProxy을(를) REG_DWORD로 설정합니다.

레지스트리 값 TelemetryProxyServer 은 다음 문자열 형식을 사용합니다.

<server name or ip>:<port>

예: 10.0.0.6:8080

레지스트리 값 DisableEnterpriseAuthProxy을(를) 1로 설정해야 합니다.

netsh 명령을 사용하여 수동으로 프록시 서버 구성

netsh를 사용하여 시스템 전체의 정적 프록시를 구성합니다.

참고

- 이는 Windows 서비스를 포함하여 기본 프록시로 WinHTTP를 사용하는 모든 응용 프로그램에 영향을 미칩니다.

- 토폴로지를 변경하는 노트북(예: 사무실에서 집으로)은 netsh로 오작동합니다. 레지스트리 기반 정적 프록시 구성을 사용합니다.

승격된 명령줄을 열기:

- 시작 (으)로 이동하고 cmd를 입력하십시오.

- 명령 프롬프트 을(를) 마우스 오른쪽 버튼으로 클릭하고 관리자 (으)로 실행을 선택합니다.

다음 명령을 입력하고 Enter를 누릅니다.

netsh winhttp set proxy <proxy>:<port>예: netsh winhttp 설정 프록시 10.0.0.6:8080

하위 수준 디바이스에 대한 프록시 구성

Down-Level 디바이스에는 Windows 7 SP1 및 Windows 8.1 워크스테이션뿐만 아니라 Windows Server 2008 R2 및 이전에 Microsoft Monitoring Agent를 사용하여 온보딩된 기타 서버 운영 체제가 포함됩니다. 이러한 운영 체제에는 엔드포인트에서 Azure로의 통신을 처리하도록 Microsoft 관리 에이전트의 일부로 구성된 프록시가 있습니다. 이러한 디바이스에서 프록시를 구성하는 방법에 대한 자세한 내용은 Microsoft 관리 에이전트 빠른 배포 가이드를 참조하세요.

프록시 서비스 URL

v20을 포함하는 URL은 Windows 10, 버전 1803 또는 Windows 11 디바이스가 있는 경우에만 필요합니다. 예를 들어 us-v20.events.data.microsoft.com 은 디바이스가 Windows 10 버전 1803 또는 Windows 11 경우에만 필요합니다.

프록시 또는 방화벽이 익명 트래픽을 차단하는 경우 엔드포인트용 Microsoft Defender 센서가 시스템 컨텍스트에서 연결되므로 나열된 URL에서 익명 트래픽이 허용되는지 확인합니다.

다음 다운로드 가능한 스프레드시트에는 네트워크에서 연결할 수 있어야 하는 서비스 및 관련 URL이 나열되어 있습니다. 이러한 URL에 대한 액세스를 거부하는 방화벽 또는 네트워크 필터링 규칙이 없거나 특별히 허용 규칙을 만들어야 할 수 있는지 확인합니다.

| 도메인 목록의 스프레드시트 | 설명 |

|---|---|

| 상용 고객에 대한 URL 목록 엔드포인트용 Microsoft Defender | 상용 고객을 위한 서비스 위치, 지리적 위치 및 OS에 대한 특정 DNS 레코드의 스프레드시트입니다. 여기에서 스프레드시트를 다운로드합니다. |

| Gov/GCC/DoD에 대한 URL 목록 엔드포인트용 Microsoft Defender | Gov/GCC/DoD 고객을 위한 서비스 위치, 지리적 위치 및 OS에 대한 특정 DNS 레코드의 스프레드시트입니다. 여기에서 스프레드시트를 다운로드합니다. |

다음 단계

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기