Microsoft Defender for Identity를 사용하여 LMP(횡적 이동 경로) 이해 및 조사

횡적 이동은 공격자가 중요하지 않은 계정을 사용하여 네트워크 전체에서 중요한 계정에 액세스하는 경우입니다. 횡적 이동은 공격자가 계정, 그룹 및 머신에 저장된 로그인 자격 증명을 공유하는 네트워크의 중요한 계정 및 머신을 식별하고 액세스하는 데 사용됩니다. 공격자가 주요 대상을 향해 횡적 이동을 성공적으로 수행하면 공격자는 사용자의 할 일기본 컨트롤러에 대한 액세스 권한을 얻을 수도 있습니다. 횡적 이동 공격은 Microsoft Defender for Identity Security 경고에 설명된 여러 방법을 사용하여 수행됩니다.

Id용 Microsoft Defender 보안 인사이트의 주요 구성 요소는 횡적 이동 경로 또는 LMP입니다. Defender for Identity LMP는 공격자가 네트워크 내부에서 측면으로 이동할 수 있는 방법을 정확하게 이해하고 식별하는 데 도움이 되는 시각적 가이드입니다. 사이버 공격 킬 체인 내의 횡적 이동의 목적은 공격자가 중요하지 않은 계정을 사용하여 중요한 계정을 얻고 손상시키는 것입니다. 중요한 계정을 손상시키면 궁극적인 목표인 do기본 우위에 한 걸음 더 가까이 다가갈 수 있습니다. 이러한 공격이 성공하지 못하도록 하기 위해 Defender for Identity LMP를 사용하면 가장 취약하고 중요한 계정에 대한 시각적 지침을 쉽게 해석할 수 있습니다. LMP는 향후 이러한 위험을 완화 및 방지하고 공격자의 액세스를 닫는 데 도움이 됩니다기본 우위를 점할 수 있습니다.

예시:

횡적 이동 공격은 일반적으로 다양한 기술을 사용하여 수행됩니다. 공격자가 사용하는 가장 인기 있는 방법 중 일부는 자격 증명 도난 및 패스 티켓입니다. 두 방법 모두 중요한 계정이 있는 계정, 그룹 및 컴퓨터에서 저장된 로그인 자격 증명을 공유하는 중요하지 않은 컴퓨터를 악용하여 공격자가 횡적 이동을 위해 중요하지 않은 계정을 사용합니다.

Defender for Identity를 사용하여 횡적 이동 경로를 줄이는 방법에 대해 자세히 알아보려면 다음 비디오를 시청하세요.

Defender for Identity LMP는 어디에서 찾을 수 있나요?

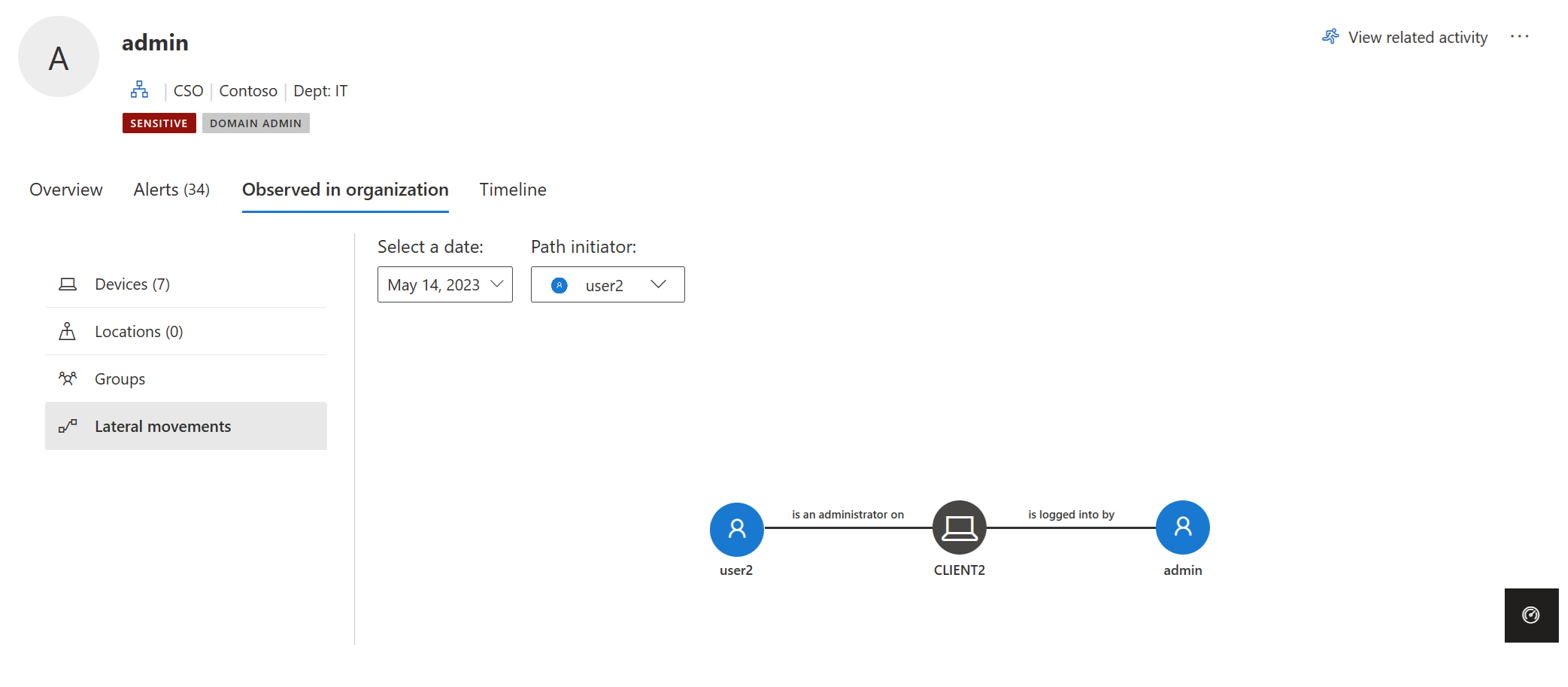

Defender for Identity가 LMP에 있는 것으로 검색한 모든 ID에는 조직에서 관찰된 탭 아래에 횡적 이동 경로 정보가 있습니다. 예를 들어:

각 엔터티에 대한 LMP는 엔터티의 민감도에 따라 다른 정보를 제공합니다.

- 중요한 사용자 – 이 사용자로 이어지는 잠재적인 LMP가 표시됩니다.

- 중요하지 않은 사용자 및 컴퓨터 – 엔터티와 관련된 잠재적인 LMP가 표시됩니다.

탭을 선택할 때마다 Defender for Identity는 가장 최근에 검색된 LMP를 표시합니다. 각 잠재적 LMP는 검색 후 48시간 동안 저장됩니다. LMP 기록을 사용할 수 있습니다. 날짜 선택을 선택하여 과거에 검색된 이전LMP를 봅니다. 경로 초기자를 선택하여 LMP를 시작한 다른 사용자를 선택할 수도 있습니다.

고급 헌팅을 사용한 LMP 검색

횡적 이동 경로 활동을 사전에 검색하려면 고급 헌팅 쿼리를 실행할 수 있습니다.

이러한 쿼리의 예는 다음과 같습니다.

고급 헌팅 쿼리를 실행하는 방법에 대한 지침은 Microsoft Defender XDR에서 고급 헌팅을 사용하여 위협을 사전에 헌팅하는 방법을 참조하세요.

LMP 관련 엔터티

이제 LMP가 조사 프로세스를 직접 지원할 수 있습니다. Defender for Identity 보안 경고 증거 목록은 각 잠재적인 횡적 이동 경로에 관련된 관련 엔터티를 제공합니다. 증거 목록은 보안 대응 팀이 보안 경고 및/또는 관련 엔터티의 조사의 중요성을 높이거나 줄이는 데 직접 도움이 됩니다. 예를 들어 티켓 전달 경고가 실행되면 원본 컴퓨터, 손상된 사용자 및 도난당한 티켓이 사용된 대상 컴퓨터는 모두 중요한 사용자로 이어지는 잠재적인 횡적 이동 경로의 일부입니다. 감지된 LMP가 있으면 경고를 조사하고 의심스러운 사용자를 감시하여 악의적 사용자가 추가적인 횡적 이동을 방지할 수 있습니다. 추적 가능한 증거가 LMP에 제공되어 공격자가 네트워크에서 더 쉽고 빠르게 진행하지 못하도록 방지할 수 있습니다.

횡적 이동 경로 보안 평가

Microsoft Defender for Identity는 환경을 지속적으로 모니터링하여 보안 위험을 노출하는 가장 위험한 횡적 이동 경로로 중요한 계정을 식별하고 이러한 계정에 대한 보고서를 보고하여 환경 관리를 지원합니다. 경로는 악의적인 행위자의 자격 증명 도난에 중요한 계정을 노출할 수 있는 세 개 이상의 중요하지 않은 계정이 있는 경우 위험한 것으로 간주됩니다. 위험한 횡적 이동 경로가 있는 중요한 계정을 검색하려면 가장 위험한 LMP(횡적 이동 경로) 보안 평가를 검토합니다. 권장 사항에 따라 그룹에서 엔터티를 제거하거나 지정된 디바이스에서 엔터티에 대한 로컬 관리자 권한을 제거할 수 있습니다.

자세한 내용은 보안 평가: 가장 위험한 LMP(횡적 이동 경로)를 참조하세요.

예방 모범 사례

보안 인사이트는 다음 공격을 방지하고 손상을 수정하기에 너무 늦지 않습니다. 이러한 이유로 do기본 지배 단계에서도 공격을 조사하는 것은 다르지만 중요한 예를 제공합니다. 일반적으로 원격 코드 실행과 같은 보안 경고를 조사하는 동안 경고가 참 긍정인 경우 do기본 컨트롤러가 이미 손상되었을 수 있습니다. 그러나 LMP는 공격자가 권한을 얻은 위치와 네트워크에 사용한 경로를 알 수 있습니다. 이러한 방식으로 사용되는 LMP는 수정 방법에 대한 주요 인사이트를 제공할 수도 있습니다.

조직 내에서 횡적 이동 노출을 방지하는 가장 좋은 방법은 중요한 사용자가 강화된 컴퓨터에 로그인할 때만 관리자 자격 증명을 사용하도록 하는 것입니다. 이 예제에서는 경로의 관리자가 실제로 공유 컴퓨터에 액세스해야 하는지 검사. 액세스 권한이 필요한 경우 관리자 자격 증명 이외의 사용자 이름 및 암호를 사용하여 공유 컴퓨터에 로그인해야 합니다.

사용자에게 불필요한 관리 권한이 없는지 확인합니다. 이 예제에서는 공유 그룹의 모든 사용자가 실제로 노출된 컴퓨터에 대한 관리자 권한이 필요한지 검사.

사용자가 필요한 리소스에만 액세스할 수 있는지 확인합니다. 이 예에서 론 하퍼는 닉 카울리의 노출을 크게 넓힌다. 론 하퍼가 그룹에 포함되어야 합니까? 횡적 이동 노출을 최소화하기 위해 만들 수 있는 하위 그룹이 있나요?

팁

지난 48시간 동안 엔터티에 대한 잠재적인 횡적 이동 경로 작업이 검색되지 않은 경우 이전 잠재적인 횡적 이동 경로에 대한 날짜 및 검사 선택합니다.

Important

Defender for Identity가 횡적 이동 경로 검색에 필요한 SAM-R 작업을 수행할 수 있도록 클라이언트 및 서버를 설정하는 방법에 대한 지침은 SAM에 대한 원격 호출을 수행하도록 Id용 Microsoft Defender 구성을 참조하세요.

횡적 이동 경로 조사

LMP를 사용하고 조사하는 방법에는 여러 가지가 있습니다. Microsoft Defender 포털에서 엔터티별로 검색한 다음 경로 또는 활동별로 탐색합니다.

포털에서 사용자를 검색합니다. 조직에서 관찰됨(개요 및 관찰 탭 모두)에서 사용자가 잠재적인 LMP에서 검색되었는지 확인할 수 있습니다.

사용자가 검색되면 조직에서 관찰됨 탭을 선택하고 횡적 이동 경로를 선택합니다.

표시되는 그래프는 48시간 동안 중요한 사용자에게 가능한 경로의 맵을 제공합니다. 날짜 선택 옵션을 사용하여 엔터티에 대한 이전 횡적 이동 경로 검색에 대한 그래프를 표시합니다.

그래프를 검토하여 중요한 사용자의 자격 증명 노출에 대해 알아볼 수 있는 내용을 확인합니다. 예를 들어 경로에서 로그인한 화살표를 따라 닉이 권한 있는 자격 증명으로 로그인한 위치를 확인합니다. 이 경우 닉의 중요한 자격 증명이 표시된 컴퓨터에 저장되었습니다. 이제 가장 많은 노출과 취약성을 생성한 컴퓨터에 로그인한 다른 사용자를 확인합니다. 이 예제에서 Elizabeth King은 해당 리소스에서 사용자 자격 증명에 액세스할 수 있습니다.